Mises à jour des certificats de démarrage sécurisé : conseils pour les professionnels de l’informatique et les organisations

S’applique à

Date de publication d’origine : 26 juin 2025

ID de la base de connaissances : 5062713

Cet article contient des conseils pour :

Organisations (entreprise, petite entreprise et éducation) avec des appareils Windows gérés par le service informatique et des mises à jour.

Remarque : Si vous êtes une personne qui possède un appareil Windows personnel, consultez l’article Appareils Windows pour les particuliers, les entreprises et les établissements scolaires avec des mises à jour gérées par Microsoft.

|

Modifier la date |

Modifier la description |

|---|---|

|

10 novembre 2025 |

|

|

11 novembre 2025 |

Correction de deux fautes de frappe sous « Prise en charge du déploiement de certificat de démarrage sécurisé ».

|

Dans cet article :

Vue d'ensemble

Cet article est destiné aux organisations disposant de professionnels de l’informatique dédiés qui gèrent activement les mises à jour sur leur flotte d’appareils. La plupart de cet article se concentre sur les activités nécessaires pour que le service informatique d’un organization réussisse à déployer les nouveaux certificats de démarrage sécurisé. Ces activités incluent le test du microprogramme, la surveillance des mises à jour des appareils, le lancement du déploiement et le diagnostic des problèmes à mesure qu’ils surviennent. Plusieurs méthodes de déploiement et de surveillance sont présentées. En plus de ces activités de base, nous proposons plusieurs aides au déploiement, notamment la possibilité d’accepter des appareils clients pour la participation à un déploiement de fonctionnalités contrôlé (CFR) spécifiquement pour le déploiement de certificats.

Contenu de cette section

Expiration du certificat de démarrage sécurisé

La configuration des autorités de certification, également appelées certificats, fournies par Microsoft dans le cadre de l’infrastructure de démarrage sécurisé, est restée la même depuis Windows 8 et Windows Server 2012. Ces certificats sont stockés dans les variables Base de données de signature (DB) et Clé d’échange de clés (KEK) dans le microprogramme. Microsoft a fourni les trois mêmes certificats dans l’écosystème des fabricants d’équipement d’origine (OEM) à inclure dans le microprogramme de l’appareil. Ces certificats prennent en charge le démarrage sécurisé dans Windows et sont également utilisés par des systèmes d’exploitation tiers. Les certificats suivants sont fournis par Microsoft :

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Important : Les trois certificats fournis par Microsoft doivent expirer à partir de juin 2026. En collaboration avec nos partenaires de l’écosystème, Microsoft déploie de nouveaux certificats qui aideront à garantir la sécurité et la continuité du démarrage sécurisé pour l’avenir. Une fois ces certificats 2011 expirés, les mises à jour de sécurité pour les composants de démarrage ne seront plus possibles, ce qui compromettra la sécurité de démarrage et mettant les appareils Windows concernés en danger et en dehors de la conformité de la sécurité. Pour conserver la fonctionnalité de démarrage sécurisé, tous les appareils Windows doivent être mis à jour pour utiliser les certificats 2023 avant l’expiration des certificats 2011.

Qu’est-ce qui change ?

Les certificats microsoft de démarrage sécurisé actuels (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) commenceront à expirer à partir de juin 2026 et expireront en octobre 2026.

De nouveaux certificats 2023 sont déployés pour maintenir la sécurité et la continuité du démarrage sécurisé. Les appareils doivent être mis à jour vers les certificats 2023 avant l’expiration des certificats 2011, sinon ils ne seront pas conformes à la sécurité et seront exposés à des risques.

Les appareils Windows fabriqués depuis 2012 peuvent avoir des versions de certificats arrivant à expiration, qui doivent être mises à jour.

Terminologie

|

Autorité de certification |

Autorité de certification |

|

PK |

Clé de plateforme : contrôlée par les oem |

|

KEK |

Clé d’échange de clé |

|

Base de données |

Base de données de signature de démarrage sécurisé |

|

DBX |

Base de données de signature révoquée de démarrage sécurisé |

Certificats

|

Certificat arrivant à expiration |

Date d’expiration |

Emplacement de stockage |

Nouveau certificat |

Fonction |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Juin 2026 |

Stocké dans la clé KEK |

Microsoft Corporation KEK 2K CA 2023 |

Signe les mises à jour de la base de données et de DBX. |

|

Microsoft Windows Production PCA 2011 |

Octobre 2026 |

Stocké dans la base de données |

Windows UEFI CA 2023 |

Signe le chargeur de démarrage Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

Juin 2026 |

Stocké dans la base de données |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Signe des chargeurs de démarrage tiers et des applications EFI. Signe des roMs d’option tierces. |

*Lors du renouvellement du certificat MICROSOFT Corporation UEFI CA 2011, deux certificats sont créés pour séparer la signature du chargeur de démarrage de la signature d’option ROM. Cela permet un contrôle plus précis de l’approbation système. Par exemple, les systèmes qui ont besoin d’approuver des roMs d’option peuvent ajouter l’option MICROSOFT ROM UEFI CA 2023 sans ajouter d’approbation pour les chargeurs de démarrage tiers.

† Tous les appareils n’incluent pas microsoft Corporation UEFI CA 2011 dans le microprogramme. Uniquement pour les appareils qui incluent ce certificat, nous vous recommandons d’appliquer les nouveaux certificats, Microsoft UEFI CA 2023 et Microsoft Option ROM UEFI CA 2023. Dans le cas contraire, ces deux nouveaux certificats n’ont pas besoin d’être appliqués.

Playbook de déploiement pour les professionnels de l’informatique

Planifiez et effectuez des mises à jour de certificat de démarrage sécurisé sur l’ensemble de votre flotte d’appareils par le biais de la préparation, de la surveillance, du déploiement et de la correction.

Contenu de cette section

Vérification des status de démarrage sécurisé dans votre flotte : Le démarrage sécurisé est-il activé ?

La plupart des appareils fabriqués depuis 2012 prennent en charge le démarrage sécurisé et sont fournis avec le démarrage sécurisé activé. Pour vérifier que le démarrage sécurisé est activé sur un appareil, effectuez l’une des opérations suivantes :

-

Méthode GUI : Accédez à Démarrer > Paramètres > Confidentialité & Sécurité > Sécurité Windows > Sécurité des appareils. Sous Sécurité de l’appareil, la section Démarrage sécurisé doit indiquer que le démarrage sécurisé est activé.

-

Méthode de ligne de commande : À une invite de commandes avec élévation de privilèges dans PowerShell, tapez Confirm-SecureBootUEFI, puis appuyez sur Entrée. La commande doit retourner True indiquant que le démarrage sécurisé est activé.

Dans les déploiements à grande échelle pour une flotte d’appareils, le logiciel de gestion utilisé par les professionnels de l’informatique doit fournir un case activée pour l’activation du démarrage sécurisé.

Par exemple, la méthode permettant de case activée l’état de démarrage sécurisé sur les appareils gérés par Microsoft Intune consiste à créer et déployer un script de conformité personnalisé Intune. Intune paramètres de conformité sont abordés dans Utiliser des paramètres de conformité personnalisés pour les appareils Linux et Windows avec Microsoft Intune.

Exemple de script PowerShell pour case activée si le démarrage sécurisé est activé :

# Initialiser l’objet de résultat en préparation de la vérification de l’état de démarrage sécurisé

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

try {

$result. SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose « Démarrage sécurisé activé : $($result. SecureBootEnabled) »

} catch {

$result. SecureBootEnabled = $null

Write-Warning « Impossible de déterminer le status de démarrage sécurisé : $_ »

}

Si le démarrage sécurisé n’est pas activé, vous pouvez ignorer les étapes de mise à jour ci-dessous, car elles ne sont pas applicables.

Comment les mises à jour sont déployées

Il existe plusieurs façons de cibler des appareils pour les mises à jour de certificat de démarrage sécurisé. Les détails du déploiement, y compris les paramètres et les événements, seront abordés plus loin dans ce document. Lorsque vous ciblez un appareil pour des mises à jour, un paramètre est effectué sur l’appareil pour indiquer que l’appareil doit commencer le processus d’application des nouveaux certificats. Une tâche planifiée s’exécute sur l’appareil toutes les 12 heures et détecte que l’appareil a été ciblé pour les mises à jour. Voici un aperçu de l’action de la tâche :

-

Windows UEFI CA 2023 est appliqué à la base de données.

-

Si l’appareil a microsoft Corporation UEFI CA 2011 dans la base de données, la tâche applique l’option Microsoft ROM UEFI CA 2023 et microsoft UEFI CA 2023 à la base de données.

-

La tâche ajoute ensuite microsoft Corporation KEK 2K CA 2023.

-

Enfin, la tâche planifiée met à jour le gestionnaire de démarrage Windows vers celui signé par windows UEFI CA 2023. Windows détecte qu’un redémarrage est nécessaire avant que le gestionnaire de démarrage puisse être appliqué. La mise à jour du gestionnaire de démarrage est retardée jusqu’à ce que le redémarrage se produise naturellement (par exemple, quand les mises à jour mensuelles sont appliquées), puis Windows tente à nouveau d’appliquer la mise à jour du gestionnaire de démarrage.

Chacune des étapes ci-dessus doit être effectuée correctement avant que la tâche planifiée passe à l’étape suivante. Au cours de ce processus, les journaux des événements et d’autres status seront disponibles pour faciliter la surveillance du déploiement. Vous trouverez ci-dessous plus d’informations sur la surveillance et les journaux des événements.

La mise à jour des certificats de démarrage sécurisé permet une mise à jour future du Gestionnaire de démarrage 2023, qui est plus sécurisé. Des mises à jour spécifiques sur Boot Manager seront disponibles dans les versions ultérieures.

Étapes de déploiement

-

Préparation : Inventaire et test des appareils.

-

Considérations relatives au microprogramme

-

Surveillance : vérifiez que la surveillance fonctionne et que votre flotte est planifiée.

-

Déploiement : ciblez les appareils pour les mises à jour, en commençant par de petits sous-ensembles et en développant en fonction des tests réussis.

-

Correction : examinez et résolvez les problèmes à l’aide des journaux et du support fournisseur.

Préparation

Stockez le matériel et le microprogramme. Créez un échantillon représentatif d’appareils en fonction du fabricant du système, du modèle système, de la version/de la date du BIOS, de la version du produit BaseBoard, etc., et testez les mises à jour sur ces appareils avant le déploiement à grande échelle. Ces paramètres sont couramment disponibles dans les informations système (MSINFO32). Utilisez les exemples de commandes PowerShell inclus pour case activée pour les status de mise à jour de démarrage sécurisé et pour inventorier les appareils dans votre organization.

Remarque : ces commandes s’appliquent si l’état de démarrage sécurisé est activé.

Remarque : La plupart de ces commandes nécessitent des privilèges d’administrateur pour fonctionner.

Exemple de script de collecte de données d’inventaire de démarrage sécurisé

Copiez et collez cet exemple de script et modifiez-le si nécessaire pour votre environnement : Exemple de script de collecte de données d’inventaire de démarrage sécurisé.

La première étape si le démarrage sécurisé est activé consiste à case activée s’il existe des événements en attente récemment mis à jour ou en cours de mise à jour des certificats de démarrage sécurisé. Les événements les plus récents survenus en 1801 et 1808 sont particulièrement intéressants.

Ces événements sont décrits en détail dans La base de données de démarrage sécurisé et les événements de mise à jour des variables DBX. Veuillez également case activée section Surveillance et déploiement pour savoir comment les événements peuvent afficher l’état des mises à jour en attente.

Les status les plus récents des événements en attente 1801 et 1808 peuvent être capturés par les exemples de commandes PowerShell suivants :

#If le démarrage sécurisé est activé, il est suggéré d’extraire l’événement 1801 de l’appareil à l’aide d’outils d’agrégation de journaux existants (tels que Splunk) ou directement via des commandes telles que les suivantes :

# 1. Tout d’abord, exécutez des commandes pour obtenir les événements pertinents à utiliser

$allEventIds = @(1801,1808)

$events = @(Get-WinEvent -FilterHashtable @{LogName='System' ; ID=$allEventIds} -MaxEvents 20 -ErrorAction SilentlyContinue)

# 2. Obtenir l’événement 1801 le plus récent

$latest_1801_Event = $events | Where-Object {$_. Id -eq 1801} | Sort-Object TimeCreated - Décroissant | Select-Object -First 1

# 3. Obtenir l’événement 1808 le plus récent

$latest_1808_Event = $events | Where-Object {$_. Id -eq 1808} | Sort-Object TimeCreated - Décroissant | Select-Object -First 1

# 4. Extraire la confiance du texte du message d’événement 1801

if ($latest_1801_Event) {

if ($latest_1801_Event.Message -match '(High Confidence|Besoin de plus de données |Inconnu|Suspendu)') {

$confidence = $matches[1]

Write-Host « Confiance : $confidence »

} else {

Write-Host « Événement 1801 trouvé, mais la valeur de confiance n’est pas au format attendu »

}

} else {

Write-Host « Aucun événement 1801 trouvé »

}

#If la valeur est « Haute confiance », il est suggéré de modifier les clés de Registre pour démarrer les mises à jour, le succès étant également déterminé par l’existence de l’événement 1808 sur l’appareil. Si les événements 1808 sont déjà présents sur l’appareil, les ac ont déjà été mises à jour. Capturez et case activée la valeur de « $latest_1808_Event » après la mise à jour des certificats pour confirmer.

# 5. Rechercher l’événement 1808 (indique la réussite de la mise à jour de l’autorité de certification de démarrage sécurisé)

if ($latest_1808_Event) {

Write-Host « Événement 1808 trouvé - Les certificats d’autorité de certification de démarrage sécurisé ont été mis à jour »

Write-Host « Heure de l’événement : $($latest_1808_Event.TimeCreated) »

# L’événement 1808 est enregistré lorsque la mise à jour de l’autorité de certification de démarrage sécurisé se termine correctement

} else {

Write-Host « Aucun événement 1808 trouvé - Les certificats d’autorité de certification de démarrage sécurisé n’ont pas encore été mis à jour »

}

L’étape suivante consiste à inventorier les appareils de votre organization. Collectez les détails suivants avec les commandes PowerShell pour générer un exemple représentatif :

Identificateurs de base (2 valeurs)

1. HostName - $env : COMPUTERNAME

2. CollectionTime - Get-Date

Registre : clé principale de démarrage sécurisé (3 valeurs)

3. SecureBootEnabled : applet de commande Confirm-SecureBootUEFI ou HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Registre : Clé de maintenance (3 valeurs)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. UEFICA2023Capable - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Registre : Attributs de l’appareil (7 valeurs)

9. OEMManufacturerName - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Journaux des événements : Journal système (5 valeurs)

16. LatestEventId : événement de démarrage sécurisé le plus récent

17. BucketID - Extrait de l’événement 1801/1808

18. Confiance - Extrait de l’événement 1801/1808

19. Event1801Count - Nombre d’événements

20. Event1808Count - Nombre d’événements

Requêtes WMI/CIM (4 valeurs)

21. OSVersion - Get-CimInstance Win32_OperatingSystem

22. LastBootTime - Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct - Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Fabricant

26. (Get-CIMInstance Win32_ComputerSystem). Modèle

27. (Get-CIMInstance Win32_BIOS). Description + « , " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString(« MM/dd/yyyyy »)

28. (Get-CIMInstance Win32_BaseBoard). Produit

Considérations relatives au microprogramme

Le déploiement des nouveaux certificats de démarrage sécurisé sur votre flotte d’appareils nécessite que le microprogramme de l’appareil joue un rôle dans la réalisation de la mise à jour. Bien que Microsoft s’attende à ce que la plupart des microprogrammes de l’appareil fonctionnent comme prévu, des tests minutieux sont nécessaires avant de déployer les nouveaux certificats.

Examinez votre inventaire matériel et créez un petit échantillon représentatif d’appareils en fonction des critères uniques suivants, tels que :

-

Fabricant

-

Numéro de modèle

-

Version du microprogramme

-

Version de la carte de base OEM, etc.

Avant de procéder à un déploiement à grande échelle sur des appareils de votre flotte, nous vous recommandons de tester les mises à jour de certificat sur des exemples d’appareils représentatifs (tels que des facteurs tels que le fabricant, le modèle, la version du microprogramme) pour vous assurer que les mises à jour sont traitées correctement. L’aide recommandée sur le nombre d’exemples d’appareils à tester pour chaque catégorie unique est de 4 ou plus.

Cela vous aidera à renforcer la confiance dans votre processus de déploiement et à éviter les impacts imprévus sur votre flotte plus large.

Dans certains cas, une mise à jour du microprogramme peut être nécessaire pour mettre à jour correctement les certificats de démarrage sécurisé. Dans ce cas, nous vous recommandons de vérifier auprès de l’OEM de votre appareil si le microprogramme mis à jour est disponible.

Windows dans les environnements virtualisés

Pour Windows s’exécutant dans un environnement virtuel, il existe deux méthodes pour ajouter les nouveaux certificats aux variables du microprogramme de démarrage sécurisé :

-

Le créateur de l’environnement virtuel (AWS, Azure, Hyper-V, VMware, etc.) peut fournir une mise à jour pour l’environnement et inclure les nouveaux certificats dans le microprogramme virtualisé. Cela fonctionne pour les nouveaux appareils virtualisés.

-

Pour Windows s’exécutant à long terme sur une machine virtuelle, les mises à jour peuvent être appliquées via Windows comme n’importe quel autre appareil, si le microprogramme virtualisé prend en charge les mises à jour de démarrage sécurisé.

Surveillance et déploiement

Nous vous recommandons de commencer la surveillance de l’appareil avant le déploiement pour vous assurer que la surveillance fonctionne correctement et que vous avez une bonne idée de l’état de la flotte à l’avance. Les options de surveillance sont décrites ci-dessous.

Microsoft fournit plusieurs méthodes pour déployer et surveiller les mises à jour de certificat de démarrage sécurisé.

Aide au déploiement automatisé

Microsoft fournit deux aides au déploiement. Ces aides peuvent s’avérer utiles pour faciliter le déploiement des nouveaux certificats sur votre flotte. Les deux assistances nécessitent des données de diagnostic.

-

Option pour les mises à jour cumulatives avec compartiments de confiance : Microsoft peut inclure automatiquement des groupes d’appareils à haut niveau de confiance dans les mises à jour mensuelles basées sur les données de diagnostic partagées à ce jour, pour bénéficier aux systèmes et aux organisations qui ne peuvent pas partager de données de diagnostic. Cette étape ne nécessite pas d’activation des données de diagnostic.

-

Pour les organisations et les systèmes qui peuvent partager des données de diagnostic, cela donne à Microsoft la visibilité et l’assurance que les appareils peuvent déployer correctement les certificats. Pour plus d’informations sur l’activation des données de diagnostic, consultez Configurer les données de diagnostic Windows dans votre organization. Nous créons des « compartiments » pour chaque appareil unique (tels que définis par les attributs qui incluent le fabricant, la version de la carte mère, le fabricant du microprogramme, la version du microprogramme et des points de données supplémentaires). Pour chaque compartiment, nous surveillons les preuves de réussite sur plusieurs appareils. Une fois que nous avons constaté suffisamment de mises à jour réussies et aucune défaillance, nous allons considérer le compartiment « haute confiance » et inclure ces données dans les mises à jour cumulatives mensuelles. Lorsque des mises à jour mensuelles sont appliquées à un appareil dans un compartiment à haut niveau de confiance, Windows applique automatiquement les certificats aux variables de démarrage sécurisé UEFI dans le microprogramme.

-

Les compartiments à haut niveau de confiance incluent les appareils qui traitent correctement les mises à jour. Bien entendu, tous les appareils ne fournissent pas de données de diagnostic, ce qui peut limiter la confiance de Microsoft dans la capacité d’un appareil à traiter correctement les mises à jour.

-

Cette assistance est activée par défaut pour les appareils à haut niveau de confiance et peut être désactivée avec un paramètre spécifique à l’appareil. Des informations supplémentaires seront partagées dans les futures versions de Windows.

-

-

Déploiement de fonctionnalités contrôlées (CFR) : Optez pour des appareils pour un déploiement géré par Microsoft si les données de diagnostic sont activées.

-

Le déploiement contrôlé des fonctionnalités (CFR) peut être utilisé avec des appareils clients dans organization flottes. Cela nécessite que les appareils envoient les données de diagnostic requises à Microsoft et qu’ils aient signalé que l’appareil accepte d’autoriser la récupération de données sur l’appareil. Vous trouverez ci-dessous des informations détaillées sur la procédure d’adhésion.

-

Microsoft gérera le processus de mise à jour de ces nouveaux certificats sur les appareils Windows où les données de diagnostic sont disponibles et où les appareils participent au déploiement de fonctionnalités contrôlées (CFR). Bien que CFR puisse aider au déploiement des nouveaux certificats, les organisations ne pourront pas s’appuyer sur CFR pour corriger leurs flottes : elles devront suivre les étapes décrites dans ce document dans la section sur les méthodes de déploiement non couvertes par les assistances automatisées.

-

Limitations: Il existe plusieurs raisons pour lesquelles CFR peut ne pas fonctionner dans votre environnement. Par exemple :

-

Aucune donnée de diagnostic n’est disponible ou les données de diagnostic ne sont pas utilisables dans le cadre du déploiement cfr.

-

Les appareils ne sont pas sur les versions clientes prises en charge de Windows 11 et Windows 10 avec des mises à jour de sécurité étendues (ESU).

-

-

Méthodes de déploiement non couvertes par les assistances automatisées

Choisissez la méthode qui correspond à votre environnement. Évitez de mélanger les méthodes sur le même appareil :

-

Clés de Registre : contrôlez le déploiement et surveillez les résultats.Plusieurs clés de Registre sont disponibles pour contrôler le comportement du déploiement des certificats et pour surveiller les résultats. En outre, il existe deux clés pour accepter et refuser les aides de déploiement décrites ci-dessus. Pour plus d’informations sur les clés de Registre, consultez Mises à jour de clé de Registre pour le démarrage sécurisé - Appareils Windows avec mises à jour gérées par le service informatique.

-

stratégie de groupe Objects (GPO) : gérer les paramètres ; surveiller via le registre et les journaux d’événements.Microsoft prendra en charge la gestion des mises à jour de démarrage sécurisé à l’aide de stratégie de groupe dans une prochaine mise à jour. Notez que étant donné que stratégie de groupe concerne les paramètres, la surveillance de la status de l’appareil doit être effectuée à l’aide d’autres méthodes, notamment la surveillance des clés de Registre et des entrées du journal des événements.

-

Interface CLI WinCS (Windows Configuration System) : utilisez des outils en ligne de commande pour les clients joints à un domaine.Les administrateurs de domaine peuvent également utiliser le système de configuration Windows (WinCS) inclus dans les mises à jour du système d’exploitation Windows pour déployer les mises à jour de démarrage sécurisé sur des clients et serveurs Windows joints à un domaine. Il se compose d’une série d’utilitaires en ligne de commande (à la fois un exécutable traditionnel et un module PowerShell) pour interroger et appliquer des configurations de démarrage sécurisé localement à une machine. Pour plus d’informations, consultez API du système de configuration Windows (WinCS) pour le démarrage sécurisé.

-

Microsoft Intune/Configuration Manager : Déployer des scripts PowerShell. Un fournisseur de services de configuration (CSP) sera fourni dans une prochaine mise à jour pour permettre le déploiement à l’aide de Intune.

Surveillance des journaux des événements

Deux nouveaux événements sont fournis pour faciliter le déploiement des mises à jour de certificat de démarrage sécurisé. Ces événements sont décrits en détail dans La base de données de démarrage sécurisé et les événements de mise à jour de variables DBX :

-

ID d’événement : 1801 Cet événement est un événement d’erreur qui indique que les certificats mis à jour n’ont pas été appliqués à l’appareil. Cet événement fournit des détails spécifiques à l’appareil, y compris les attributs de l’appareil, qui vous aideront à mettre en corrélation les appareils qui doivent encore être mis à jour.

-

ID d’événement : 1808 Cet événement est un événement d’information qui indique que les nouveaux certificats de démarrage sécurisé requis sont appliqués au microprogramme de l’appareil.

Stratégies de déploiement

Pour réduire les risques, déployez les mises à jour de démarrage sécurisé en plusieurs étapes plutôt qu’en une seule fois. Commencez par un petit sous-ensemble d’appareils, validez les résultats, puis développez-les pour des groupes supplémentaires. Nous vous suggérons de commencer par des sous-ensembles d’appareils et, à mesure que vous gagnez en confiance dans ces déploiements, d’ajouter des sous-ensembles d’appareils supplémentaires. Plusieurs facteurs peuvent être utilisés pour déterminer ce qui entre dans un sous-ensemble, y compris les résultats des tests sur des exemples d’appareils et organization structure, etc.

La décision concernant les appareils que vous déployez vous appartient. Certaines stratégies possibles sont répertoriées ici.

-

Parc d’appareils volumineux : commencez par vous appuyer sur les assistances décrites ci-dessus pour les appareils les plus courants que vous gérez. En parallèle, concentrez-vous sur les appareils moins courants gérés par votre organization. Testez de petits exemples d’appareils et, si le test réussit, déployez sur le reste des appareils du même type. Si le test génère des problèmes, examinez la cause du problème et déterminez les étapes de correction. Vous pouvez également envisager des classes d’appareils qui ont une valeur plus élevée dans votre flotte et commencer à tester et déployer pour vous assurer que ces appareils disposent d’une protection mise à jour tôt.

-

Petite flotte, grande variété : Si la flotte que vous gérez contient une grande variété de machines où tester des appareils individuels serait prohibitif, envisagez de vous appuyer fortement sur les deux assistances décrites ci-dessus, en particulier pour les appareils qui sont susceptibles d’être des appareils courants sur le marché. Au départ, concentrez-vous sur les appareils qui sont essentiels au fonctionnement quotidien, testez, puis déployez. Continuez à descendre la liste des appareils à haute priorité, testez et déployez tout en surveillant la flotte pour vérifier que les assistances aident avec le reste des appareils.

Remarques

-

Faites attention aux appareils plus anciens, en particulier les appareils qui ne sont plus pris en charge par le fabricant. Bien que le microprogramme doit effectuer les opérations de mise à jour correctement, certains peuvent ne pas. Dans les cas où le microprogramme ne fonctionne pas correctement et que l’appareil n’est plus pris en charge, envisagez de remplacer l’appareil pour garantir la protection du démarrage sécurisé dans votre flotte.

-

Les nouveaux appareils fabriqués au cours des 1 à 2 dernières années ont peut-être déjà les certificats mis à jour en place, mais il se peut que le gestionnaire de démarrage Windows UEFI CA 2023 signé n’ait pas été appliqué au système. L’application de ce gestionnaire de démarrage est une dernière étape critique du déploiement pour chaque appareil.

-

Une fois qu’un appareil a été sélectionné pour les mises à jour, la fin des mises à jour peut prendre un certain temps. Estimez 48 heures et un ou plusieurs redémarrages pour les certificats à appliquer.

Forum aux questions (FAQ)

Pour les questions fréquemment posées, consultez l’article FAQ sur le démarrage sécurisé .

Résolution des problèmes

Contenu de cette section

Problèmes courants et recommandations

Ce guide décrit en détail le fonctionnement du processus de mise à jour du certificat de démarrage sécurisé et présente certaines étapes pour résoudre les problèmes rencontrés lors du déploiement sur les appareils. Mises à jour à cette section seront ajoutés en fonction des besoins.

Prise en charge du déploiement de certificats de démarrage sécurisé

Pour prendre en charge les mises à jour de certificat de démarrage sécurisé, Windows gère une tâche planifiée qui s’exécute toutes les 12 heures. La tâche recherche les bits dans la clé de Registre AvailableUpdates qui doivent être traités. Les bits d’intérêt utilisés dans le déploiement des certificats se trouvent dans le tableau suivant. La colonne Order indique l’ordre dans lequel les bits sont traités.

|

Order |

Paramètre de bits |

Utilisation |

|---|---|---|

|

1 |

0x0040 |

Ce bit indique à la tâche planifiée d’ajouter le certificat Windows UEFI CA 2023 à la base de données de démarrage sécurisé. Cela permet à Windows d’approuver les gestionnaires de démarrage signés par ce certificat. |

|

2 |

0x0800 |

Ce bit indique à la tâche planifiée d’appliquer l’option Microsoft ROM UEFI CA 2023 à la base de données. Si 0x4000 est également défini, la tâche planifiée case activée la base de données et n’applique Microsoft UEFI CA 2023 que si Microsoft Corporation UEFI CA 2011 se trouve déjà dans la base de données. |

|

3 |

0x1000 |

Ce bit indique à la tâche planifiée d’appliquer Microsoft UEFI CA 2023 à la base de données. Si 0x4000 est également défini, la tâche planifiée case activée la base de données et applique uniquement microsoft Option ROM UEFI CA 2023 si microsoft Corporation UEFI CA 2011 se trouve déjà dans la base de données. |

|

2 & 3 |

0x4000 |

Ce bit modifie le comportement des bits 0x0800 et 0x1000 pour appliquer uniquement microsoft UEFI CA 2023 et Microsoft Option ROM UEFI CA 2023 si la base de données a déjà microsoft Corporation UEFI CA 2011. Pour vous assurer que le profil de sécurité de l’appareil reste le même, ce bit applique ces nouveaux certificats uniquement si l’appareil a approuvé le certificat Microsoft Corporation UEFI CA 2011. Tous les appareils Windows n’approuvent pas ce certificat. |

|

4 |

0x0004 |

Ce bit indique à la tâche planifiée de rechercher une clé d’échange de clés signée par la clé de plateforme (PK) de l’appareil. Le PK est géré par l’OEM. Les fabricants OEM signent la clé kek Microsoft avec leur PK et la livrent à Microsoft où elle est incluse dans les mises à jour cumulatives. |

|

5 |

0x0100 |

Ce bit indique à la tâche planifiée d’appliquer le gestionnaire de démarrage, signé par Windows UEFI CA 2023, à la partition de démarrage. Cela remplacera le gestionnaire de démarrage signé Microsoft Windows Production PCA 2011. |

Chacun des bits est traité par l’événement planifié dans l’ordre indiqué dans le tableau ci-dessus.

La progression dans les bits doit ressembler à ceci :

-

Début : 0x5944

-

0x0040 → 0x5904 (Application réussie de Windows UEFI CA 2023)

-

0x0800 → 0x5104 (application de l’option Microsoft OPTION UEFI CA 2023 si nécessaire)

-

0x1000 → 0x4104 (Application de Microsoft UEFI CA 2023 si nécessaire)

-

0x0004 → 0x4100 (Application de microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (Application du gestionnaire de démarrage signé Windows UEFI CA 2023)

Remarques

-

Une fois l’opération associée à un bit terminée avec succès, ce bit est effacé de la clé AvailableUpdates .

-

Si l’une de ces opérations échoue, un événement est journalisé et l’opération est retentée lors de la prochaine exécution de la tâche planifiée.

-

Si le bit 0x4000 est défini, il n’est pas effacé. Une fois tous les autres bits traités, la clé de Registre AvailableUpdates est définie sur 0x4000.

Problème 1 : Échec de la mise à jour kek : l’appareil met à jour les certificats vers la base de données de démarrage sécurisé, mais ne progresse pas après le déploiement du nouveau certificat de clé d’échange de clés sur la clé KEK de démarrage sécurisé.

Remarque Actuellement, lorsque ce problème se produit, un ID d’événement : 1796 est journalisé (consultez Événements de mise à jour de la variable DB de démarrage sécurisé et DBX). Un nouvel événement sera fourni dans une version ultérieure pour indiquer ce problème spécifique.

La clé de Registre AvailableUpdates sur un appareil est définie sur 0x4104 et n’efface pas le bit 0x0004, même après plusieurs redémarrages et un temps considérable écoulé.

Le problème peut être qu’il n’y a pas de clé KEK signée par le PK de l’OEM pour l’appareil. L’OEM contrôle le PK pour l’appareil et est chargé de signer le nouveau certificat Microsoft KEK et de le renvoyer à Microsoft afin qu’il puisse être inclus dans les mises à jour cumulatives mensuelles.

Si vous rencontrez cette erreur, case activée à votre oem pour confirmer qu’il a suivi les étapes décrites dans Guide de création et de gestion de la clé de démarrage sécurisé Windows.

Problème 2 : Erreurs de microprogramme : lors de l’application des mises à jour de certificat, les certificats sont remis au microprogramme à appliquer à la base de données de démarrage sécurisé ou aux variables KEK. Dans certains cas, le microprogramme retourne une erreur.

Lorsque ce problème se produit, le démarrage sécurisé enregistre un ID d’événement : 1795. Pour plus d’informations sur cet événement, consultez Événements de mise à jour de la variable DB de démarrage sécurisé et DBX.

Nous vous recommandons de vérifier auprès de l’OEM si une mise à jour du microprogramme est disponible pour l’appareil afin de résoudre ce problème.

Ressources supplémentaires

Conseil : Ajoutez un signet à ces ressources supplémentaires.

Ressources du support technique Microsoft

Pour contacter Support Microsoft, consultez :

-

Support Microsoft, puis cliquez sur Windows.

-

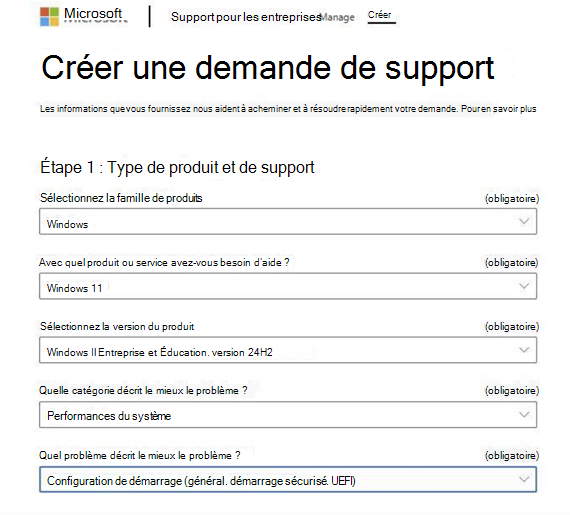

Support pour les entreprises , puis cliquez sur Créer pour créer une demande de support.Une fois que vous avez créé la nouvelle demande de support, elle doit se présenter comme suit :