Résumé

Il existe une faille de sécurité dans certains circuits microprogrammés du module de plateforme sécurisée (TPM). Cette vulnérabilité affaiblit la puissance des clés.

Cet article permet d’identifier et de corriger des problèmes dans les appareils protégés par BitLocker concernés par la vulnérabilité décrite dans l’Avis de sécurité Microsoft ADV170012.

Informations supplémentaires

Vue d’ensemble

Ce document explique comment corriger l’impact de vulnérabilité dans les protecteurs TPM BitLocker.

L’impact sur les autres méthodes de protecteur BitLocker doit être examiné en fonction du mode de protection des secrets pertinents. Par exemple, si une clé externe destinée à déverrouiller BitLocker est protégée par le module TPM, reportez-vous à l’avis pour analyser l’impact. Ce document n’aborde pas la correction de ces effets de la vulnérabilité.

Comment identifier l’impact

BitLocker utilise les opérations de scellement et de descellement TPM avec la clé de racine de stockage pour protéger les secrets BitLocker sur le volume hébergeant un système d’exploitation. Cette vulnérabilité concerne les opérations de scellement et de descellement sur TPM 1.2, pas les opérations sur TPM 2.0.

Lorsqu’un protecteur TPM sert à protéger le volume du système d’exploitation, la sécurité de la protection BitLocker n’est affectée que si la version du microprogramme TPM est 1.2.

Pour identifier les modules TPM et les versions TPM concernés, reportez-vous au point « 2. Déterminez les appareils concernés dans votre organisation » de la section « Actions recommandées » dans l’Avis de sécurité Microsoft ADV170012.

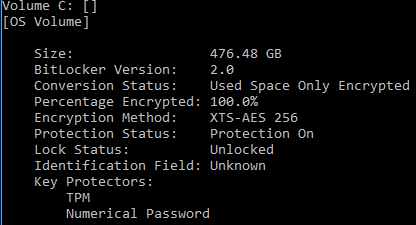

Pour consulter l’état de BitLocker, exécutez la commande « manage-bde -status <lettre du volume du système d’exploitation:> » dans une invite de commandes exécutée en tant qu’administrateur de l’ordinateur.

Figure 1 Exemple de résultat pour un volume hébergeant un système d’exploitation protégé par un protecteur TPM et un protecteur Mot de passe de récupération. (Le chiffrement de l’appareil n’est pas concerné par cette vulnérabilité du module TPM.)

Corriger la vulnérabilité de BitLocker après la mise à jour du microprogramme

Pour corriger la vulnérabilité, procédez comme suit :

-

Suspendez la protection BitLocker : exécutez la commande « manage-bde -protectors <lettre du volume du système d’exploitation:> -disable » en tant qu’administrateur de l’ordinateur.

-

Effacez le module TPM. Pour obtenir les instructions correspondantes, reportez-vous au point « 6. Effacez le module TPM » de la section « Actions recommandées » dans l’Avis de sécurité Microsoft ADV170012.

-

La protection BitLocker reprend automatiquement après un redémarrage pour Windows 8 et les versions ultérieures de Windows. Pour Windows 7, exécutez la commande « manage-bde -protectors <lettre du volume du système d’exploitation:> -enable » en tant qu’administrateur de l’ordinateur pour rétablir la protection BitLocker.

La page suivante contient des références de ligne de commande exhaustives pour manage-bde.exe :

https://technet.microsoft.com/fr-fr/library/ff829849(v=ws.11).aspx