Résumé

Il existe une faille de sécurité dans certains circuits microprogrammés du module de plateforme sécurisée (TPM). Cette vulnérabilité affaiblit la puissance des clés. Pour en savoir plus sur cette vulnérabilité, consultez la page ADV170012.

Informations supplémentaires

Vue d’ensemble

Les sections suivantes vous permettent d’identifier et de corriger des problèmes dans les domaines et les contrôleurs de domaine Active Directory (AD) concernés par la vulnérabilité décrite dans l’Avis de sécurité Microsoft ADV170012.

Cette procédure d’atténuation concerne le scénario de clés publiques Active Directory suivant :

-

Clés d’informations d’identification d’ordinateurs joints à un domaine

Pour plus d’informations sur la révocation et l’émission de certificats KDC, consultez l’article Plan d’atténuation pour les scénarios basés sur les services de certificats Active Directory.

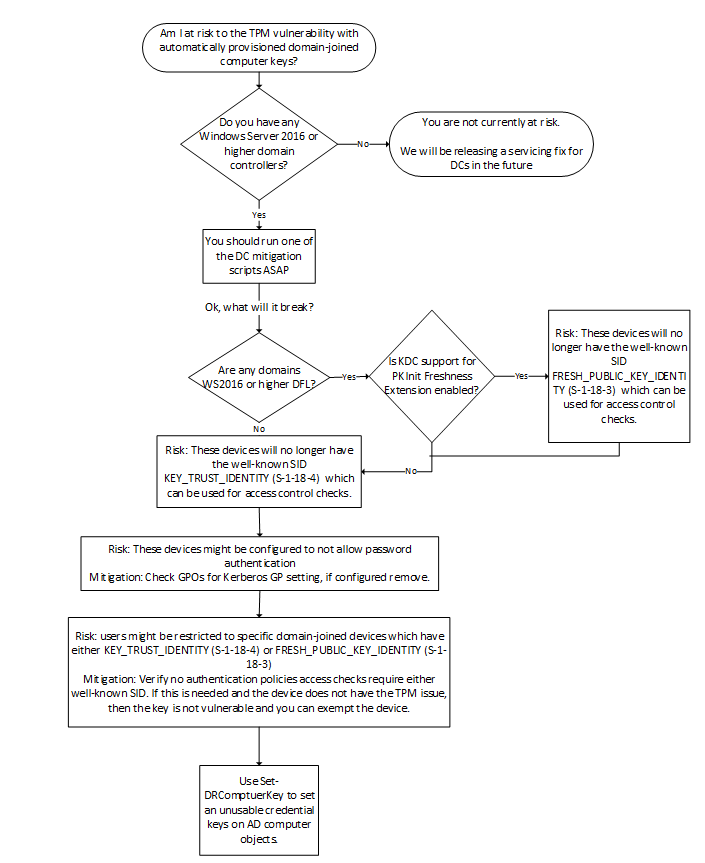

Workflow permettant de déterminer les risques liés aux clés d’informations d’identification d’ordinateurs joints à un domaine

Avez-vous des contrôleurs de domaine Windows Server 2016 (ou version ultérieure) ?

Les clés d’informations d’identification ont été introduites pour les contrôleurs de domaine Windows Server 2016. Les contrôleurs de domaine ajoutent le SID KEY_TRUST_IDENTITY (S-1-18-4) en cas d’utilisation d’une clé d’informations d’identification à des fins d’authentification. Les contrôleurs de domaine antérieurs ne prenaient pas en charge les clés d’informations d’identification. Par conséquent, AD ne prend pas en charge les objets clés d’informations d’identification et les contrôleurs de domaine de niveau inférieur ne peuvent pas authentifier les principaux à l’aide de clés d’informations d’identification.

Auparavant, l’attribut altSecurityIdentities (souvent appelé « altSecID ») pouvait servir à fournir un comportement similaire. L’approvisionnement de altSecID n’est pas pris en charge de manière native par Windows. Vous avez dès lors besoin d’une solution tierce qui fournit ce comportement. Si la clé approvisionnée est vulnérable, l’attribut altSecID correspondant devrait être mis à jour dans AD.

Y a-t-il des domaines au niveau fonctionnel du domaine (DFL) Windows Server 2016 (ou version ultérieure) ?

Les contrôleurs de domaine Windows Server 2016 prennent en charge l’extension d’actualisation du chiffrement à clé publique pour l’authentification initiale dans Kerberos (PKInit) [RFC 8070], mais cette prise en charge ne se fait pas par défaut. Lorsque la prise en charge de l’extension d’actualisation PKInit est activée sur les contrôleurs de domaine dans des domaines du niveau fonctionnel du domaine (DFL) Windows Server 2016 ou version ultérieure, les contrôleurs de domaine ajoutent le SID FRESH_PUBLIC_KEY_IDENTITY (S-1-18-3) en cas d’utilisation réussie de l’extension. Pour plus d’informations, consultez l’article Client Kerberos et prise en charge KDC pour l’extension d’actualisation PKInit RFC 8070.

Mise à jour corrective d’ordinateurs

La maintenance des ordinateurs Windows 10 disposant des mises à jour de sécurité d’octobre 2017 supprime la clé d’informations d’identification TPM existante. Windows n’approvisionne les clés protégées par Credential Guard que pour garantir la protection « pass-the-ticket » pour les clés d’appareils joints à un domaine. De nombreux clients ajoutent Credential Guard bien après avoir lié leurs ordinateurs à un domaine. Par conséquent, cette modification permet de s’assurer que les appareils sur lesquels Credential Guard est activé peuvent garantir que tous les tickets TGT émis à l’aide de la clé d’informations d’identification sont protégés par Credential Guard.

Protection temporaire des domaines

En attendant que Microsoft publie le correctif de maintenance des contrôleurs de domaine et que vous le déployiez, un attaquant peut utiliser les clés d’informations d’identification incorrectes dans AD pour s’authentifier en tant qu’appareil joint au domaine. Le niveau de gravité varie selon l’appareil ciblé. Par exemple, vous pouvez choisir de donner la priorité à la protection des comptes d’ordinateur de vos contrôleurs de domaine avant d’autres types de comptes d’ordinateur.

Vous pouvez protéger les comptes d’ordinateur contre cette vulnérabilité en définissant une clé d’informations d’identification inutilisable sur l’objet Ordinateur dans Active Directory. Cela entraîne l’échec de l’authentification à l’aide de la clé d’informations d’identification pour l’ordinateur. L’ordinateur utilise ensuite l’authentification par mot de passe au lieu de la clé d’informations d’identification.

Remarque Veillez à ce que la stratégie de groupe qui force l’authentification des appareils à l’aide d’un certificat ne soit pas configurée. Pour plus d’informations, consultez la section « Configuration de l’appareil pour utiliser uniquement une clé publique » de l’article Authentification par clé publique pour les appareils joints à un domaine.

Tout d’abord, téléchargez le module Windows PowerShell pour les clés d’informations d’identification d’ordinateur Active Directory.

Ensuite, utilisez les exemples suivants pour désactiver la clé d’informations d’identification d’ordinateur sur vos comptes d’ordinateurs dans Active Directory.

Exemple : Désactiver la clé d’informations d’identification sur un seul compte d’ordinateur

Dans cet exemple, nous définissons une clé d’informations d’identification inutilisable sur un seul objet Ordinateur dans Active Directory :

Import-Module .\ADComputerKeys.psm1;

Set-DRComputerKey -SamAccountName "MyComputer$" -Domain "contoso.com" -ReplaceWithUnusableKey;

Exemple : Désactiver la clé d’informations d’identification sur plusieurs comptes d’ordinateur

Dans cet exemple, nous définissons une clé d’informations d’identification inutilisable sur plusieurs objets Ordinateur dans Active Directory. Pour cela, nous combinons ce module au module Active Directory PowerShell.

Par exemple, ciblez tous les ordinateurs figurant dans l’unité d’organisation fictive Shipping Department.

Import-Module .\ADComputerKeys.psm1;

Import-Module ActiveDirectory;

$computers = Get-ADComputer -SearchBase "OU=Shipping Department,DC=contoso,DC=com" -LDAPFilter "(CN=*)" -Server "contoso.com";

foreach($comp in $computers)

{

Set-DRComputerKey -SamAccountName $comp.SamAccountName -Domain "contoso.com" -ReplaceWithUnusableKey;

}

Suppression de la protection temporaire des domaines

Une fois que la maintenance des contrôleurs de domaine est assurée, vous pouvez supprimer la clé d’informations d’identification inutilisable de tous les objets Ordinateur dans Active Directory. Les comptes d’ordinateur pourront ainsi générer une nouvelle clé d’informations d’identification qu’ils pourront utiliser en lieu et place de l’authentification par mot de passe.

Tout d’abord, téléchargez le module Windows PowerShell pour les clés d’informations d’identification d’ordinateur Active Directory.

Ensuite, utilisez l’exemple ci-dessous pour supprimer la clé d’informations d’identification des objets Ordinateur :

Exemple : Supprimer la clé d’informations d’identification de plusieurs comptes d’ordinateur

Dans cet exemple, nous supprimons la clé d’informations d’identification de plusieurs objets Ordinateur dans Active Directory. Pour cela, nous combinons ce module au module Active Directory PowerShell.

Par exemple, ciblez tous les ordinateurs figurant dans l’unité d’organisation fictive Shipping Department.

Import-Module .\ADComputerKeys.psm1;

Import-Module ActiveDirectory;

$computers = Get-ADComputer -SearchBase "OU=Shipping Department,DC=contoso,DC=com" -LDAPFilter "(CN=*)" -Server "contoso.com";

foreach($comp in $computers)

{

Set-DRComputerKey -SamAccountName $comp.SamAccountName -Domain "contoso.com" -RemoveKey

}