Résumé

Les administrateurs de Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) peuvent désormais créer et gérer de manière centralisée des listes de contrôle d’accès aux ports Hyper-V dans VMM.

Informations supplémentaires

Pour plus d’informations sur le correctif cumulatif 8 pour System Center 2012 R2 Virtual Machine Manager, cliquez sur le numéro d’article suivant pour afficher l’article dans la Base de connaissances Microsoft :

3096389 Correctif cumulatif 8 pour System Center 2012 R2 Virtual Machine Manager

Glossaire

Nous avons amélioré le modèle objet Virtual Machine Manager en ajoutant les nouveaux concepts suivants dans la zone de gestion réseau.

-

Liste de contrôle d’accès aux ports (ACL de port)Objet attaché à différentes primitives réseau VMM pour décrire la sécurité réseau. La liste de contrôle d’accès de port sert de collection d’entrées de contrôle d’accès ou de règles de liste de contrôle d’accès. Une liste de contrôle d’accès peut être attachée à n’importe quel nombre (zéro ou plus) de primitives réseau VMM, telles qu’un réseau de machines virtuelles, un sous-réseau de machine virtuelle, une carte réseau virtuelle ou le serveur d’administration VMM lui-même. Une liste de contrôle d’accès peut contenir n’importe quel nombre (zéro ou plus) de règles de liste de contrôle d’accès. Chaque primitive de mise en réseau VMM compatible (réseau de machines virtuelles, sous-réseau de machine virtuelle, carte réseau virtuelle ou serveur d’administration VMM) peut avoir un port ACL attaché ou aucun.

-

Entrée de contrôle d’accès au port ou règlede liste de contrôle d’accès un objet qui décrit la stratégie de filtrage. Plusieurs règles de liste de contrôle d’accès peuvent exister dans la même liste de contrôle d’accès de port et s’appliquer en fonction de leur priorité. Chaque règle de liste de contrôle d’accès correspond à exactement une liste de contrôle d’accès de port.

-

Concept virtuel global Paramètres A qui décrit une liste de contrôle d’accès de port appliquée à toutes les cartes réseau virtuelles de machine virtuelle de l’infrastructure. Il n’existe aucun type d’objet distinct pour global Paramètres. Au lieu de cela, la liste de contrôle d’accès au port global Paramètres s’attache au serveur d’administration VMM lui-même. L’objet serveur d’administration VMM peut avoir une liste de contrôle d’accès de port ou aucun.

Pour plus d’informations sur les objets de la zone de gestion réseau qui étaient précédemment disponibles, consultez Virtual Machine Manager Notions de base des objets réseau.

Que puis-je faire avec cette fonctionnalité ?

À l’aide de l’interface PowerShell dans VMM, vous pouvez désormais effectuer les actions suivantes :

-

Définissez les listes de contrôle d’accès de port et leurs règles de liste de contrôle d’accès.

-

Les règles sont appliquées aux ports de commutateur virtuel sur les serveurs Hyper-V en tant que « ACL de port étendu » (VMNetworkAdapterExtendedAcl) dans la terminologie Hyper-V. Cela signifie qu’ils ne peuvent s’appliquer qu’à Windows Server 2012 serveurs hôtes R2 (et Hyper-V Server 2012 R2).

-

VMM ne crée pas les ACL de port Hyper-V « héritées » (VMNetworkAdapterAcl). Par conséquent, vous ne pouvez pas appliquer de listes de contrôle d’accès de port aux serveurs hôtes Windows Server 2012 (ou Hyper-V Server 2012) à l’aide de VMM.

-

Toutes les règles ACL de port définies dans VMM à l’aide de cette fonctionnalité sont avec état (pour TCP). Vous ne pouvez pas créer de règles ACL sans état pour TCP à l’aide de VMM.

Pour plus d’informations sur la fonctionnalité ACL de port étendu dans Windows Server 2012 Hyper-V R2, consultez Créer des stratégies de sécurité avec des listes de Access Control de ports étendus pour Windows Server 2012 R2.

-

-

Attachez une liste de contrôle d’accès de port à Global Paramètres. Cela l’applique à toutes les cartes réseau virtuelles de machine virtuelle. Il est disponible uniquement pour les administrateurs complets.

-

Attachez les listes de contrôle d’accès de port créées à un réseau de machines virtuelles, à des sous-réseaux de machines virtuelles ou à des cartes réseau virtuelles de machine virtuelle. Cela est disponible pour les administrateurs complets, les administrateurs de locataires et les utilisateurs libre-service (SSUS).

-

Affichez et mettez à jour les règles ACL de port configurées sur la carte réseau virtuelle de machine virtuelle individuelle.

-

Supprimez les listes de contrôle d’accès de port et leurs règles de liste de contrôle d’accès.

Chacune de ces actions est abordée plus en détail plus loin dans cet article. Sachez que cette fonctionnalité est exposée uniquement par le biais d’applets de commande PowerShell et ne sera pas reflétée dans l’interface utilisateur de la console VMM (à l’exception de l’état « Conformité »).

Que ne puis-je pas faire avec cette fonctionnalité ?

-

Gérer/mettre à jour des règles individuelles pour une seule instance lorsque la liste de contrôle d’accès est partagée entre plusieurs instances. Toutes les règles sont gérées de manière centralisée dans leurs listes de contrôle d’accès parentes et s’appliquent partout où la liste de contrôle d’accès est attachée.

-

Attachez plusieurs listes de contrôle d’accès à une entité.

-

Appliquez des listes de contrôle d’accès de port aux cartes réseau virtuelles (VNI) dans la partition parente Hyper-V (système d’exploitation de gestion).

-

Créez des règles de liste de contrôle d’accès de port qui incluent des protocoles au niveau IP (autres que TCP ou UDP).

-

Appliquez des listes de contrôle d’accès de port aux réseaux logiques, aux sites réseau (définitions de réseau logique), aux réseaux locaux virtuels de sous-réseau et à d’autres primitives réseau VMM qui n’ont pas été répertoriées précédemment.

Comment faire utiliser la fonctionnalité ?

Définition de nouvelles listes de contrôle d’accès de port et de leurs règles de liste de contrôle d’accès de port

Vous pouvez maintenant créer des listes de contrôle d’accès et leurs règles de liste de contrôle d’accès directement à partir de VMM à l’aide d’applets de commande PowerShell.

Créer une liste de contrôle d’accès

Les nouvelles applets de commande PowerShell suivantes sont ajoutées : New-SCPortACL –Name <string> [–Description <string>] –Name: Name of the port ACL –Description: Description of the port ACL (optional parameter) Get-SCPortACL Retrieves all the port ACLs –Name: Optionally filter by name –ID: Optionally filter by ID Sample commands

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Définir des règles de liste de contrôle d’accès de port pour la liste de contrôle d’accès au port

Chaque liste de contrôle d’accès de port se compose d’une collection de règles de liste de contrôle d’accès de port. Chaque règle contient des paramètres différents.

-

Nom

-

Description

-

Type : entrant/sortant (direction dans laquelle la liste de contrôle d’accès sera appliquée)

-

Action : Autoriser/refuser (action de la liste de contrôle d’accès, soit pour autoriser le trafic, soit pour bloquer le trafic)

-

SourceAddressPrefix :

-

SourcePortRange :

-

DestinationAddressPrefix :

-

DestinationPortRange :

-

Protocole : TCP/Udp/Any (Remarque : les protocoles au niveau IP ne sont pas pris en charge dans les listes de contrôle d’accès de port définies par VMM. Ils sont toujours pris en charge en mode natif par Hyper-V.)

-

Priorité : 1 à 65535 (le nombre le plus bas a la priorité la plus élevée). Cette priorité est relative à la couche dans laquelle elle est appliquée. (Plus d’informations sur la façon dont les règles de liste de contrôle d’accès sont appliquées en fonction de la priorité et de l’objet auquel la liste de contrôle d’accès est attachée suit.)

Nouvelles applets de commande PowerShell ajoutées

New-SCPortACLrule -PortACL <PortACL> -Name <string> [-Description <string>] -Type <Inbound |> sortante -Action <Autoriser les | Refuser> -Priority <uint16> -Protocol <Tcp | | Udp Toute chaîne> [-SourceAddressPrefix <: IPAddress |> IPSubnet] [-SourcePortRange <string:X|X-Y| Any>] [-DestinationAddressPrefix <string: IPAddress | IPSubnet>] [-DestinationPortRange <string:X|X-Y| Toute>] Get-SCPortACLrulerécupère toutes les règles ACL de port.

-

Nom : filtrer éventuellement par nom

-

ID : filtrer éventuellement par ID

-

PortACL : filtrer éventuellement par ACL de port

Exemples de commandes

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

Attachement et détachement des listes de contrôle d’accès de port

Les listes de contrôle d’accès peuvent être attachées aux éléments suivants :

-

Paramètres globaux (S’applique à toutes les cartes réseau de machine virtuelle. Seuls les administrateurs complets peuvent le faire.)

-

Réseau de machines virtuelles (administrateurs complets/administrateurs de locataires/SSUS peuvent le faire.)

-

Sous-réseau de machine virtuelle (administrateurs complets/administrateurs locataires/SSUS peuvent le faire.)

-

Cartes réseau virtuelles (administrateurs complets/administrateurs de locataire/SSUS peuvent le faire.)

Paramètres globaux

Ces règles de liste de contrôle d’accès de port s’appliquent à toutes les cartes réseau virtuelles de machine virtuelle de l’infrastructure. Les applets de commande PowerShell existantes ont été mises à jour avec de nouveaux paramètres pour attacher et détacher des listes de contrôle d’accès de port. Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL : nouveau paramètre facultatif qui configure la liste de contrôle d’accès de port spécifiée en paramètres globaux.

-

RemovePortACL : nouveau paramètre facultatif qui supprime toute liste de contrôle d’accès de port configurée des paramètres globaux.

Get-SCVMMServer : retourne la liste de contrôle d’accès de port configurée dans l’objet retourné. Exemples de commandes

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

Réseau de machines virtuelles

Ces règles seront appliquées à toutes les cartes réseau virtuelles de machine virtuelle connectées à ce réseau de machines virtuelles. Les applets de commande PowerShell existantes ont été mises à jour avec de nouveaux paramètres pour attacher et détacher des listes de contrôle d’accès de port. New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [reste des paramètres] -PortACL : nouveau paramètre facultatif qui vous permet de spécifier une liste de contrôle d’accès de port au réseau de machines virtuelles lors de la création. Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [reste des paramètres] -PortACL : nouveau paramètre facultatif qui vous permet de définir une liste de contrôle d’accès de port sur le réseau de machines virtuelles. -RemovePortACL : nouveau paramètre facultatif qui supprime toute liste de contrôle d’accès de port configurée du réseau de machines virtuelles. Get-SCVMNetwork : retourne la liste de contrôle d’accès de port configurée dans l’objet retourné. Exemples de commandes

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

Sous-réseau de machine virtuelle

Ces règles seront appliquées à toutes les cartes réseau virtuelles de machine virtuelle connectées à ce sous-réseau de machine virtuelle. Les applets de commande PowerShell existantes ont été mises à jour avec un nouveau paramètre pour attacher et détacher des listes de contrôle d’accès de port.New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [reste des paramètres] -PortACL : nouveau paramètre facultatif qui vous permet de spécifier une liste de contrôle d’accès de port au sous-réseau de machine virtuelle lors de la création. Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [reste des paramètres] -PortACL : nouveau paramètre facultatif qui vous permet de définir une liste de contrôle d’accès de port sur le sous-réseau de machine virtuelle. -RemovePortACL : nouveau paramètre facultatif qui supprime toute liste de contrôle d’accès de port configurée du sous-réseau de machine virtuelle. Get-SCVMSubnet : retourne la liste de contrôle d’accès de port configurée dans l’objet retourné. Exemples de commandes

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

Carte réseau virtuelle de machine virtuelle (vmNIC)

Les applets de commande PowerShell existantes ont été mises à jour avec de nouveaux paramètres pour attacher et détacher des listes de contrôle d’accès de port. New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [reste des paramètres] -PortACL : nouveau paramètre facultatif qui vous permet de spécifier une liste de contrôle d’accès de port sur la carte réseau virtuelle pendant que vous créez une carte réseau virtuelle. Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [reste des paramètres] -PortACL : nouveau paramètre facultatif qui vous permet de définir une liste de contrôle d’accès de port sur la carte réseau virtuelle. -RemovePortACL : nouveau paramètre facultatif qui supprime toute liste de contrôle d’accès de port configurée de la carte réseau virtuelle. Get-SCVirtualNetworkAdapter : retourne l’ACL de port configurée dans l’objet retourné. Exemples de commandes

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Application de règles ACL de port

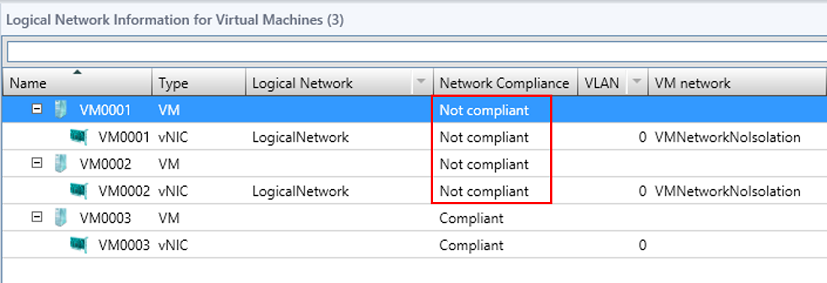

Lorsque vous actualisez les machines virtuelles après avoir attaché les listes de contrôle d’accès de port, vous remarquez que l’état des machines virtuelles s’affiche comme « Non conforme » dans la vue Machine virtuelle de l’espace de travail Fabric. (Pour passer en mode Machine virtuelle, vous devez d’abord accéder au nœud Réseaux logiques ou au nœud Commutateurs logiques de l’espace de travail Fabric). N’oubliez pas que l’actualisation de la machine virtuelle se produit automatiquement en arrière-plan (selon la planification). Par conséquent, même si vous n’actualisez pas explicitement les machines virtuelles, elles passeront à un état non conforme.

Affichage des règles de liste de contrôle d’accès de port

Pour afficher les listes de contrôle d’accès et les règles de liste de contrôle d’accès, vous pouvez utiliser les applets de commande PowerShell suivantes.

Nouvelles applets de commande PowerShell ajoutées

Récupérer le jeu de paramètresACL de port 1. Pour obtenir tout ou par nom : Get-SCPortACL jeu de paramètres [-Name <>] 2. Pour obtenir par ID : Get-SCPortACL -Id <> [-Name <>] Récupérer le paramètre de paramètre de règles ACL de port défini 1. Tout ou par nom : Get-SCPortACLrule jeu de paramètres [-Name <>] 2. Par ID : Get-SCPortACLrule -Id <> paramètre défini 3. Par objet ACL : Get-SCPortACLrule –PortACL <NetworkAccessControlList>

Mise à jour des règles ACL de port

Lorsque vous mettez à jour la liste de contrôle d’accès attachée aux cartes réseau, les modifications sont répercutées dans toutes les instances de carte réseau qui utilisent cette liste de contrôle d’accès. Pour une liste de contrôle d’accès attachée à un sous-réseau de machine virtuelle ou à un réseau de machines virtuelles, toutes les instances de carte réseau connectées à ce sous-réseau sont mises à jour avec les modifications. Notez que la mise à jour des règles de liste de contrôle d’accès sur des cartes réseau individuelles est effectuée en parallèle dans un schéma d’effort unique. Les adaptateurs qui ne peuvent pas être mis à jour pour une raison quelconque sont marqués comme « non conformes à la sécurité », et la tâche se termine par un message d’erreur indiquant que les cartes réseau n’ont pas été correctement mises à jour. « Non conforme à la sécurité » fait ici référence à une incompatibilité entre les règles de liste de contrôle d’accès attendues et les règles de liste de contrôle d’accès réelles. L’adaptateur a l’état de conformité « Non conforme » avec les messages d’erreur pertinents. Pour plus d’informations sur la correction des machines virtuelles non conformes, consultez la section précédente.

Nouvelle applet de commande PowerShell ajoutée

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule <PortACLrule> [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound | Sortant}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <string>] [-SourcePortRange <string>] [-DestinationAddressPrefix <string>] [-DestinationPortRange <string>] [-Protocol <PortACLruleProtocol> {Tcp | | Udp Any}] Set-SCPortACL : modifie la description de la liste de contrôle d’accès au port.

-

Description : met à jour la description.

Set-SCPortACLrule : modifie les paramètres de règle ACL de port.

-

Description : met à jour la description.

-

Type : met à jour la direction dans laquelle la liste de contrôle d’accès est appliquée.

-

Action : met à jour l’action de la liste de contrôle d’accès.

-

Protocole : met à jour le protocole auquel la liste de contrôle d’accès sera appliquée.

-

Priorité : met à jour la priorité.

-

SourceAddressPrefix : met à jour le préfixe d’adresse source.

-

SourcePortRange : met à jour la plage de ports source.

-

DestinationAddressPrefix : met à jour le préfixe d’adresse de destination.

-

DestinationPortRange : met à jour la plage de ports de destination.

Suppression des listes de contrôle d’accès de port et des règles de liste de contrôle d’accès de port

Une liste de contrôle d’accès ne peut être supprimée que si aucune dépendance n’y est attachée. Les dépendances incluent le réseau de machines virtuelles/le sous-réseau de machine virtuelle/la carte réseau virtuelle/les paramètres globaux qui sont attachés à la liste de contrôle d’accès. Lorsque vous essayez de supprimer une liste de contrôle d’accès de port à l’aide de l’applet de commande PowerShell, l’applet de commande détecte si la liste de contrôle d’accès de port est attachée à l’une des dépendances et lève les messages d’erreur appropriés.

Suppression des listes de contrôle d’accès de port

De nouvelles applets de commande PowerShell ont été ajoutées : Remove-SCPortACL -PortACL <NetworkAccessControlList>

Suppression des règles de liste de contrôle d’accès de port

De nouvelles applets de commande PowerShell ont été ajoutées : Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> N’oubliez pas que la suppression d’un sous-réseau de machine virtuelle/d’une carte réseau/réseau de machine virtuelle supprime automatiquement l’association avec cette liste de contrôle d’accès. Une liste de contrôle d’accès peut également être dissociée du sous-réseau/de la carte réseau/réseau de machine virtuelle en modifiant l’objet réseau VMM correspondant. Pour ce faire, utilisez l’applet de commande Set- avec le commutateur -RemovePortACL, comme décrit dans les sections précédentes. Dans ce cas, la liste de contrôle d’accès au port est détachée de l’objet réseau respectif, mais ne sera pas supprimée de l’infrastructure VMM. Par conséquent, il peut être réutilisé ultérieurement.

Modifications hors bande des règles de liste de contrôle d’accès

Si nous modifions les règles de liste de contrôle d’accès à partir du port de commutateur virtuel Hyper-V (à l’aide d’applets de commande Hyper-V natives telles que Add-VMNetworkAdapterExtendedAcl), l’actualisation de la machine virtuelle affiche la carte réseau sous la forme « Security Incompliant ». La carte réseau peut ensuite être corrigée à partir de VMM, comme décrit dans la section « Application des listes de contrôle d’accès de port ». Toutefois, la correction remplace toutes les règles ACL de port définies en dehors de VMM par celles attendues par VMM.

Priorité de la règle de liste de contrôle d’accès au port et priorité de l’application (avancé)

Concepts de base

Chaque règle de liste de contrôle d’accès de port dans une liste de contrôle d’accès de port a une propriété nommée « Priority ». Les règles sont appliquées dans l’ordre en fonction de leur priorité. Les principes fondamentaux suivants définissent la priorité des règles :

-

Plus le nombre de priorités est faible, plus la priorité est élevée. Autrement dit, si plusieurs règles ACL de port se contredisent, la règle avec une priorité inférieure l’emporte.

-

L’action de règle n’affecte pas la priorité. Autrement dit, contrairement aux listes de contrôle d’accès NTFS (par exemple), ici, nous n’avons pas de concept comme « Deny est toujours prioritaire sur Allow ».

-

Sur la même priorité (même valeur numérique), vous ne pouvez pas avoir deux règles avec la même direction. Ce comportement empêche une situation hypothétique dans laquelle on pourrait définir à la fois les règles « Refuser » et « Autoriser » avec une priorité égale, car cela entraînerait une ambiguïté ou un conflit.

-

Un conflit est défini comme deux règles ou plus ayant la même priorité et la même direction. Un conflit peut se produire s’il existe deux règles de liste de contrôle d’accès de port ayant la même priorité et la même direction dans deux listes de contrôle d’accès appliquées à différents niveaux, et si ces niveaux se chevauchent en partie. Autrement dit, il peut y avoir un objet (par exemple, vmNIC) qui entre dans l’étendue des deux niveaux. Un exemple courant de chevauchement est un réseau de machines virtuelles et un sous-réseau de machine virtuelle dans le même réseau.

Application de plusieurs listes de contrôle d’accès de port à une seule entité

Étant donné que les listes de contrôle d’accès de port peuvent s’appliquer à différents objets réseau VMM (ou à différents niveaux, comme décrit précédemment), une carte réseau virtuelle de machine virtuelle unique peut se trouver dans l’étendue de plusieurs listes de contrôle d’accès de port. Dans ce scénario, les règles de liste de contrôle d’accès de port de toutes les listes de contrôle d’accès de port sont appliquées. Toutefois, la priorité de ces règles peut être différente, en fonction de plusieurs nouveaux paramètres de réglage affiné VMM mentionnés plus loin dans cet article.

Paramètres du Registre

Ces paramètres sont définis comme des valeurs Dword dans Windows Registre sous la clé suivante sur le serveur d’administration VMM :

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Paramètres Sachez que tous ces paramètres affecteront le comportement des listes de contrôle d’accès de port dans l’ensemble de l’infrastructure VMM.

Priorité de règle de liste de contrôle d’accès de port effective

Dans cette discussion, nous allons décrire la priorité réelle des règles de liste de contrôle d’accès de port lorsque plusieurs listes de contrôle d’accès de port sont appliquées à une seule entité en tant que priorité de règle effective. N’oubliez pas qu’il n’existe aucun paramètre ou objet distinct dans VMM pour définir ou afficher la priorité de règle effective. Il est calculé dans le runtime. Il existe deux modes globaux dans lesquels la priorité de règle effective peut être calculée. Les modes sont basculés par le paramètre de Registre :

PortACLAbsolutePriority Les valeurs acceptables pour ce paramètre sont 0 (zéro) ou 1, où 0 indique le comportement par défaut.

Priorité relative (comportement par défaut)

Pour activer ce mode, définissez la propriété PortACLAbsolutePriority dans le Registre sur la valeur 0 (zéro). Ce mode s’applique également si le paramètre n’est pas défini dans le Registre (autrement dit, si la propriété n’est pas créée). Dans ce mode, les principes suivants s’appliquent en plus des concepts fondamentaux décrits précédemment :

-

La priorité dans la même liste de contrôle d’accès de port est conservée. Par conséquent, les valeurs de priorité définies dans chaque règle sont traitées comme relatives dans la liste de contrôle d’accès.

-

Lorsque vous appliquez plusieurs listes de contrôle d’accès de port, leurs règles sont appliquées dans des compartiments. Les règles de la même liste de contrôle d’accès (attachée à un objet donné) sont appliquées ensemble dans le même compartiment. La priorité de compartiments particuliers dépend de l’objet auquel la liste de contrôle d’accès de port est attachée.

-

Ici, toutes les règles définies dans la liste de contrôle d’accès des paramètres globaux (quelle que soit leur propre priorité telle que définie dans la liste de contrôle d’accès de port) sont toujours prioritaires sur les règles définies dans la liste de contrôle d’accès appliquée à la carte réseau de machine virtuelle, et ainsi de suite. En d’autres termes, la séparation des couches est appliquée.

En fin de compte, la priorité de règle effective peut différer de la valeur numérique que vous définissez dans les propriétés de règle ACL de port. Pour plus d’informations sur la façon dont ce comportement est appliqué et sur la façon dont vous pouvez modifier sa logique, procédez comme suit.

-

L’ordre dans lequel trois niveaux « spécifiques à l’objet » (autrement dit, la carte réseau virtuelle, le sous-réseau de machine virtuelle et le réseau de machines virtuelles) sont prioritaires peut être modifié.

-

L’ordre des paramètres globaux ne peut pas être modifié. Elle a toujours la priorité la plus élevée (ou l’ordre = 0).

-

Pour les trois autres niveaux, vous pouvez définir les paramètres suivants sur une valeur numérique comprise entre 0 et 3, où 0 est la priorité la plus élevée (égal aux paramètres globaux) et 3 est la priorité la plus faible :

-

PortACLVMNetworkAdapterPriority (la valeur par défaut est 1)

-

PortACLVMSubnetPriority (la valeur par défaut est 2)

-

PortACLVMNetworkPriority (la valeur par défaut est 3)

-

-

Si vous affectez la même valeur (0 à 3) à ces paramètres de Registre multiples, ou si vous affectez une valeur en dehors de la plage 0 à 3, VMM revient au comportement par défaut.

-

-

La façon dont l’ordre est appliqué est que la priorité de règle effective est modifiée afin que les règles de liste de contrôle d’accès définies à un niveau supérieur reçoivent une priorité plus élevée (autrement dit, une valeur numérique plus petite). Lorsque la liste de contrôle d’accès effective est calculée, chaque valeur de priorité de règle relative est « bumped » par la valeur ou l'« étape » propre au niveau.

-

La valeur spécifique au niveau est l'« étape » qui sépare les différents niveaux. Par défaut, la taille de l'« étape » est 10 000 et est configurée par le paramètre de Registre suivant :

PortACLLayerSeparation

-

Cela signifie que, dans ce mode, toute priorité de règle individuelle dans la liste de contrôle d’accès (autrement dit, une règle traitée comme relative) ne peut pas dépasser la valeur du paramètre suivant :

PortACLLayerSeparation(par défaut, 10000)

Exemple de configuration

Supposons que tous les paramètres ont leurs valeurs par défaut. (Ceux-ci sont décrits précédemment.)

-

Nous avons une liste de contrôle d’accès qui est attachée à vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

La priorité effective pour toutes les règles définies dans cette liste de contrôle d’accès est de 1 0000 (valeur PortACLLayerSeparation).

-

Nous définissons une règle dans cette liste de contrôle d’accès qui a une priorité définie sur 100.

-

La priorité effective pour cette règle serait 10000 + 100 = 10100.

-

La règle est prioritaire sur les autres règles au sein de la même liste de contrôle d’accès pour laquelle la priorité est supérieure à 100.

-

La règle est toujours prioritaire sur toutes les règles définies dans les listes de contrôle d’accès attachées au niveau du réseau de machines virtuelles et du sous-réseau de machine virtuelle. (C’est vrai, car ceux-ci sont considérés comme des niveaux « inférieurs »).

-

La règle n’est jamais prioritaire sur les règles définies dans la liste de contrôle d’accès des paramètres globaux.

Avantages de ce mode

-

Il existe une meilleure sécurité dans les scénarios multilocataires, car les règles ACL de port définies par l’administrateur Fabric (au niveau global Paramètres) sont toujours prioritaires sur toutes les règles définies par les locataires eux-mêmes.

-

Tout conflit de règle de liste de contrôle d’accès de port (c’est-à-dire les ambiguïtés) est automatiquement empêché en raison de la séparation des couches. Il est très facile de prédire quelles règles seront efficaces et pourquoi.

Mises en garde avec ce mode

-

Moins de flexibilité. Si vous définissez une règle (par exemple, « Refuser tout le trafic vers le port 80 ») dans les paramètres globaux, vous ne pouvez jamais créer d’exemption plus granulaire de cette règle sur une couche inférieure (par exemple, « Autoriser le port 80 uniquement sur cette machine virtuelle qui exécute un serveur web légitime »).

Priorité relative

Pour activer ce mode, définissez la propriété PortACLAbsolutePriority dans le Registre sur la valeur 1. Dans ce mode, les principes suivants s’appliquent en plus des concepts de base décrits précédemment :

-

Si un objet se trouve dans l’étendue de plusieurs listes de contrôle d’accès (par exemple, réseau de machines virtuelles et sous-réseau de machine virtuelle), toutes les règles définies dans toutes les listes de contrôle d’accès jointes sont appliquées dans un ordre unifié (ou sous la forme d’un seul compartiment). Il n’y a pas de séparation de niveau et pas de « bosse » que ce soit.

-

Toutes les priorités de règle sont traitées comme absolues, exactement comme elles sont définies dans chaque priorité de règle. En d’autres termes, la priorité effective pour chaque règle est identique à celle définie dans la règle elle-même et n’est pas modifiée par le moteur VMM avant son application.

-

Tous les autres paramètres de Registre décrits dans la section précédente n’ont aucun effet.

-

Dans ce mode, toute priorité de règle individuelle dans une liste de contrôle d’accès (autrement dit, une priorité de règle traitée comme absolue) ne peut pas dépasser 65535.

Exemple de configuration

-

Dans la liste de contrôle d’accès des paramètres globaux, vous définissez une règle dont la priorité est définie sur 100.

-

Dans la liste de contrôle d’accès attachée à la carte réseau virtuelle, vous définissez une règle dont la priorité est définie sur 50.

-

La règle définie au niveau de la carte réseau de machine virtuelle est prioritaire, car elle a une priorité plus élevée (autrement dit, une valeur numérique inférieure).

Avantages de ce mode

-

Plus de flexibilité. Vous pouvez créer des exemptions « ponctuelles » à partir des règles de paramètres globaux aux niveaux inférieurs (par exemple, sous-réseau de machine virtuelle ou carte réseau de machine virtuelle).

Mises en garde avec ce mode

-

La planification peut devenir plus complexe, car il n’y a pas de séparation de niveau. Et il peut y avoir une règle à n’importe quel niveau qui remplace d’autres règles définies sur d’autres objets.

-

Dans les environnements multilocataires, la sécurité peut être affectée, car un locataire peut créer une règle au niveau du sous-réseau de machine virtuelle qui remplace la stratégie définie par l’administrateur Fabric au niveau des paramètres globaux.

-

Les conflits de règles (autrement dit, les ambiguïtés) ne sont pas éliminés automatiquement et peuvent se produire. VMM peut empêcher les conflits uniquement au même niveau de liste de contrôle d’accès. Il ne peut pas empêcher les conflits entre les listes de contrôle d’accès qui sont attachées à différents objets. En cas de conflit, étant donné que VMM ne peut pas résoudre automatiquement le conflit, il cesse d’appliquer les règles et génère une erreur.