Note de l’éditeur : Initialement publiée le 16 octobre 2025. Cet article a été mis à jour le 17 novembre 2025 pour refléter le déploiement progressif de l’espace de travail agent et Copilot Actions vers les Windows Insiders. Une autre mise à jour a été effectuée le 5 décembre 2025 pour capturer la prise en charge des connecteurs d’agent s’exécutant dans l’espace de travail de l’agent. Pour plus d’informations sur la gestion et la sécurité des fonctionnalités agentiques sur Windows, consultez Sécurisation des agents IA sur Windows et Ignite 2025 : Faire progresser Windows en tant que plateforme de premier plan pour les développeurs, régie par des blogs sur la sécurité.

Les applications basées sur l’IA vous aident à automatiser les tâches quotidiennes, telles que l’organisation de fichiers, la planification de réunions ou l’envoi d’e-mails, afin que vous puissiez passer moins de temps sur le travail occupé et plus de temps sur ce qui compte le plus. Aujourd’hui, l’une des manières puissantes pour les applications d’implémenter l’IA consiste à interagir avec vos applications et vos fichiers, en utilisant la vision et le raisonnement avancé pour cliquer, taper et faire défiler comme le ferait un humain. Une telle expérience est une fonctionnalité expérimentale appelée Copilot Actions disponible pour les Windows Insiders dans Copilot Labs. Avec Copilot Actions, vous disposez d’un collaborateur numérique actif capable d’effectuer des tâches complexes afin d’améliorer l’efficacité et la productivité.

Les applications basées sur l’IA peuvent également étendre leurs fonctionnalités avec des connecteurs d’agent. Les connecteurs d’agent sont des serveurs MCP (Model Context Protocol) qui agissent comme des ponts entre les agents IA et vos applications windows ou outils système, ce qui permet aux agents d’accéder à vos données et d’effectuer des actions en votre nom. Les développeurs peuvent créer ces connecteurs et les inscrire dans le Registre Windows sur l’appareil (ODR), qui offre un moyen sécurisé et gérable de découvrir et de contrôler l’accès des agents aux connecteurs.

Windows s’engage à rendre les expériences agentiques avec les applications plus productives et plus sécurisées pour les particuliers et les entreprises. Dans le cadre de cette vision, Windows introduit une nouvelle fonctionnalité expérimentale ( espace de travail de l’agent ) disponible dans une préversion privée pour les Windows Insiders dans une version bientôt disponible. Cette préversion précoce reflète notre approche progressive de la fourniture de fonctionnalités agentiques, en commençant par un accès limité pour recueillir des commentaires et renforcer la sécurité de base. L’espace de travail de l’agent représente une étape clé de l’activation de l’informatique intelligente basée sur les agents. Dans ce contexte, la sécurité n’est pas une fonctionnalité ponctuelle, mais un engagement continu. À mesure que les fonctionnalités agentiques évoluent, nos contrôles de sécurité s’adapteront à chaque phase de déploiement, de la préversion à la disponibilité étendue.

Pour plus d’informations sur les principes qui guident le développement sécurisé de l’IA agentique sur Windows, consultez :

Qu’est-ce qu’un espace de travail d’agent ?

Un espace de travail d’agent est un espace autonome distinct dans Windows, dans lequel vous pouvez accorder aux agents l’accès à vos applications et fichiers afin qu’ils puissent effectuer des tâches pour vous en arrière-plan pendant que vous continuez à utiliser votre appareil. Chaque agent fonctionne à l’aide de son propre compte, distinct de votre compte d’utilisateur personnel. Ce compte d’agent dédié établit des limites claires entre l’activité de l’agent et la vôtre, ce qui permet l’autorisation étendue et l’isolation du runtime. Par conséquent, vous pouvez déléguer des tâches aux agents tout en conservant un contrôle total, une visibilité sur les actions de l’agent et la possibilité de gérer l’accès à tout moment.Les agents obtiennent généralement l’accès à des dossiers connus ou à des dossiers partagés spécifiques, ce qui se reflète dans les paramètres de contrôle d’accès du dossier. Chaque agent dispose de son propre espace de travail et de ses propres autorisations. Ce à quoi un agent peut accéder ne s’applique pas automatiquement aux autres. Ces espaces de travail sont conçus pour être légers et sécurisés, avec une mise à l’échelle de l’utilisation de la mémoire et du processeur en fonction de l’activité. Windows ajoute différents types d’espaces de travail avec différentes fonctionnalités au fil du temps. Pour cette préversion initiale, l’espace de travail de l’agent s’exécute dans une session Windows distincte, ce qui permet aux agents d’interagir avec les applications en parallèle de votre propre session. Pour les opérations courantes, cette configuration est plus efficace qu’une machine virtuelle complète, telle qu’Bac à sable Windows, tout en assurant l’isolation de sécurité, la prise en charge de l’exécution parallèle et le contrôle de l’utilisateur. L’expérience globale et le modèle de sécurité sont activement affinés pour prendre en charge les principes clés de transparence, de sécurité et de contrôle utilisateur.

Dans cet article

-

Pourquoi la sécurité est importante

-

Principes de sécurité et de confidentialité de l’agent

-

Activer les fonctionnalités agentiques expérimentales

-

Accès aux applications dans l’espace de travail de l’agent

-

Accès aux fichiers dans l’espace de travail de l’agent

-

Problèmes connus

Pourquoi la sécurité est importante

L’IA agentique offre aujourd’hui de puissantes fonctionnalités : par exemple, elle peut effectuer de nombreuses tâches complexes en réponse aux invites des utilisateurs, ce qui transforme la façon dont les utilisateurs interagissent avec leurs PC. À mesure que ces fonctionnalités sont introduites, les modèles IA sont toujours confrontés à des limitations fonctionnelles en termes de comportement et peuvent parfois halluciner et produire des sorties inattendues. En outre, les applications d’IA agentiques introduisent de nouveaux risques de sécurité, tels que l’injection d’invites croisées (XPIA), où le contenu malveillant incorporé dans des éléments ou des documents d’interface utilisateur peut remplacer les instructions de l’agent, ce qui entraîne des actions involontaires telles que l’exfiltration de données ou l’installation de programmes malveillants. Nous vous recommandons de lire ces informations et de comprendre les implications en matière de sécurité de l’activation d’un agent sur votre ordinateur.

À mesure que nous commençons à créer des fonctionnalités agentiques dans Windows, nous nous engageons à inclure des contrôles de sécurité et de confidentialité robustes qui permettent aux clients d’explorer leur potentiel en toute confiance avec la prise en charge d’instructions claires et de garde-fous appropriés pilotés par ces objectifs.

-

Non-répudiation : toutes les actions d’un agent sont observables et se distinguent de celles effectuées par un utilisateur.

-

Confidentialité: Les agents qui collectent, agrègent ou utilisent des données protégées d’utilisateurs respectent ou dépassent les normes de sécurité et de confidentialité des données qu’ils consomment.

-

Autorisation : les utilisateurs approuvent toutes les requêtes pour les données utilisateur ainsi que les actions effectuées.

Principes de sécurité et de confidentialité d’Agentic

La sécurisation des agents IA nécessite un ensemble robuste de principes qui garantissent qu’ils agissent en fonction de l’intention de l’utilisateur tout en protégeant leurs données.

-

Les agents sont des entités autonomes. Ils sont vulnérables aux attaques de la même manière que tout autre utilisateur ou composant logiciel. Leurs actions doivent pouvoir être contenues.

-

Les agents doivent être en mesure de produire des journaux décrivant leurs activités. Windows doit être en mesure de vérifier ces actions avec un journal d’audit inviolable.

-

Les agents doivent fournir un moyen de superviser leurs activités. De nombreuses activités des agents sont des plans agrégés contenant plusieurs étapes. Les utilisateurs doivent être en mesure de passer en revue les étapes et d’approuver le plan et de surveiller l’exécution du plan. Les agents doivent être en mesure de demander explicitement l’autorisation ou la décision d’un utilisateur si nécessaire.

-

Les agents doivent toujours agir selon les principes du moindre privilège et ne doivent pas se voir accorder d’autorisations ou de fonctionnalités supérieures à celles de l’utilisateur initial, y compris les droits d’administration. Les privilèges d’agent autorisés doivent être précis, spécifiques et limités dans le temps. Les agents doivent uniquement être en mesure d’accéder à des informations sensibles (par exemple, des données de crédit carte) dans des contextes spécifiques autorisés par l’utilisateur, par exemple pour effectuer des actions spécifiques, telles que lors de l’interaction avec des applications spécifiques, ou sur des sites web spécifiés.

-

Les entités sur le système (administrateur, système local, etc.) ne doivent pas avoir un accès spécial à un agent autre que le propriétaire dont il agit pour le compte.

-

Windows est conçu pour aider les agents à respecter les engagements de Microsoft pris dans la Déclaration de confidentialité microsoft et l’IA responsable Standard . Windows prend en charge les agents dans le traitement des données uniquement à des fins clairement définies, ce qui garantit la transparence et la confiance. Consultez le Rapport sur la confidentialité de Microsoft pour plus d’informations sur nos engagements à faire progresser l’IA de manière responsable tout en protégeant la confidentialité et d’autres droits fondamentaux.

Le développement d’agents et la sécurité liée à l’IA continuent d’être un domaine de recherche en évolution rapide avec la participation active de Microsoft en partenariat avec l’ensemble de la communauté de sécurité. Dans le cadre de l’engagement de Microsoft Secure Future Initiative , aider les utilisateurs, les entreprises et les développeurs à relever ces défis est notre priorité absolue, car les utilisateurs commencent à interagir avec les agents dans le cadre de leurs flux de travail quotidiens.

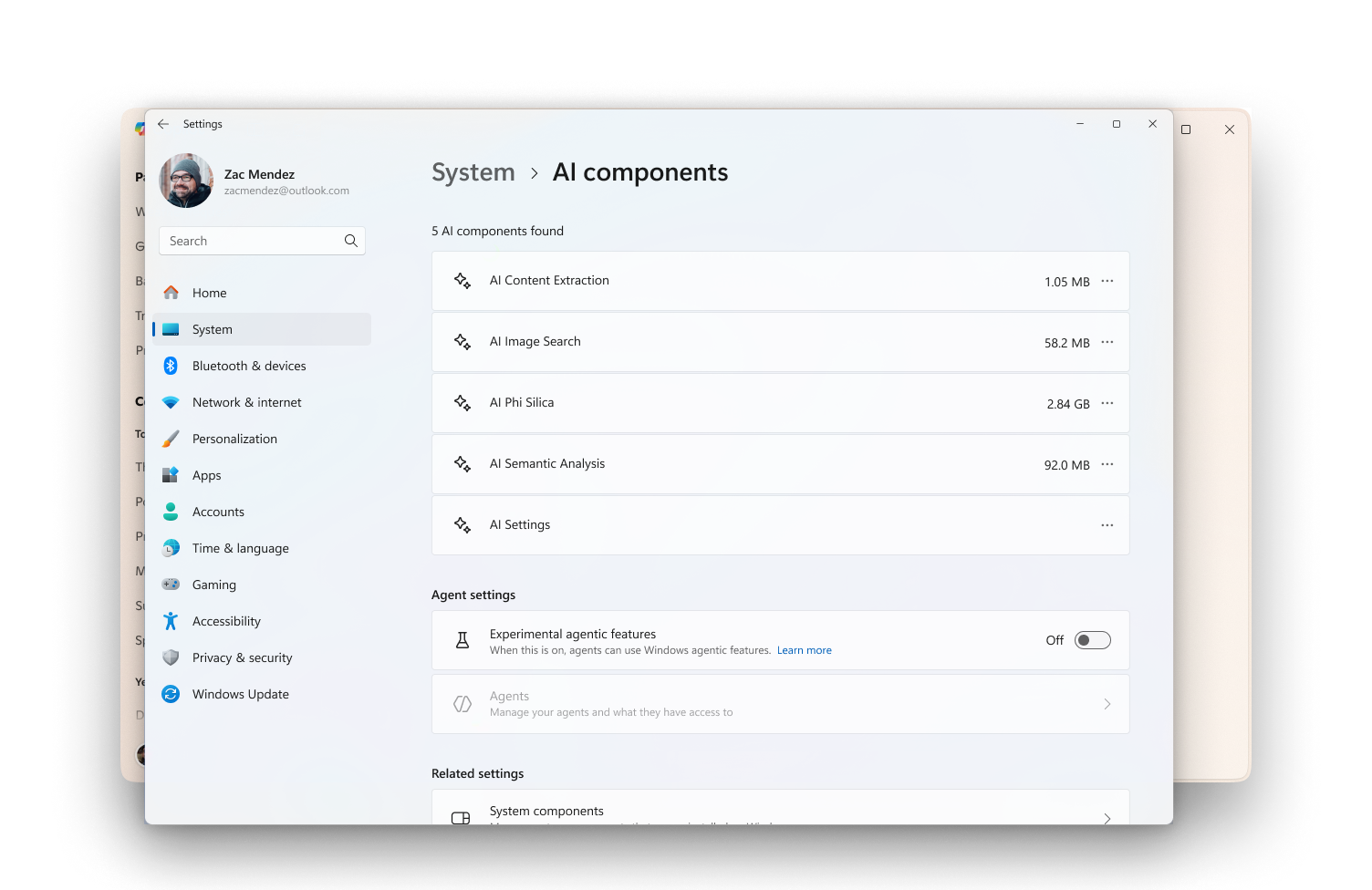

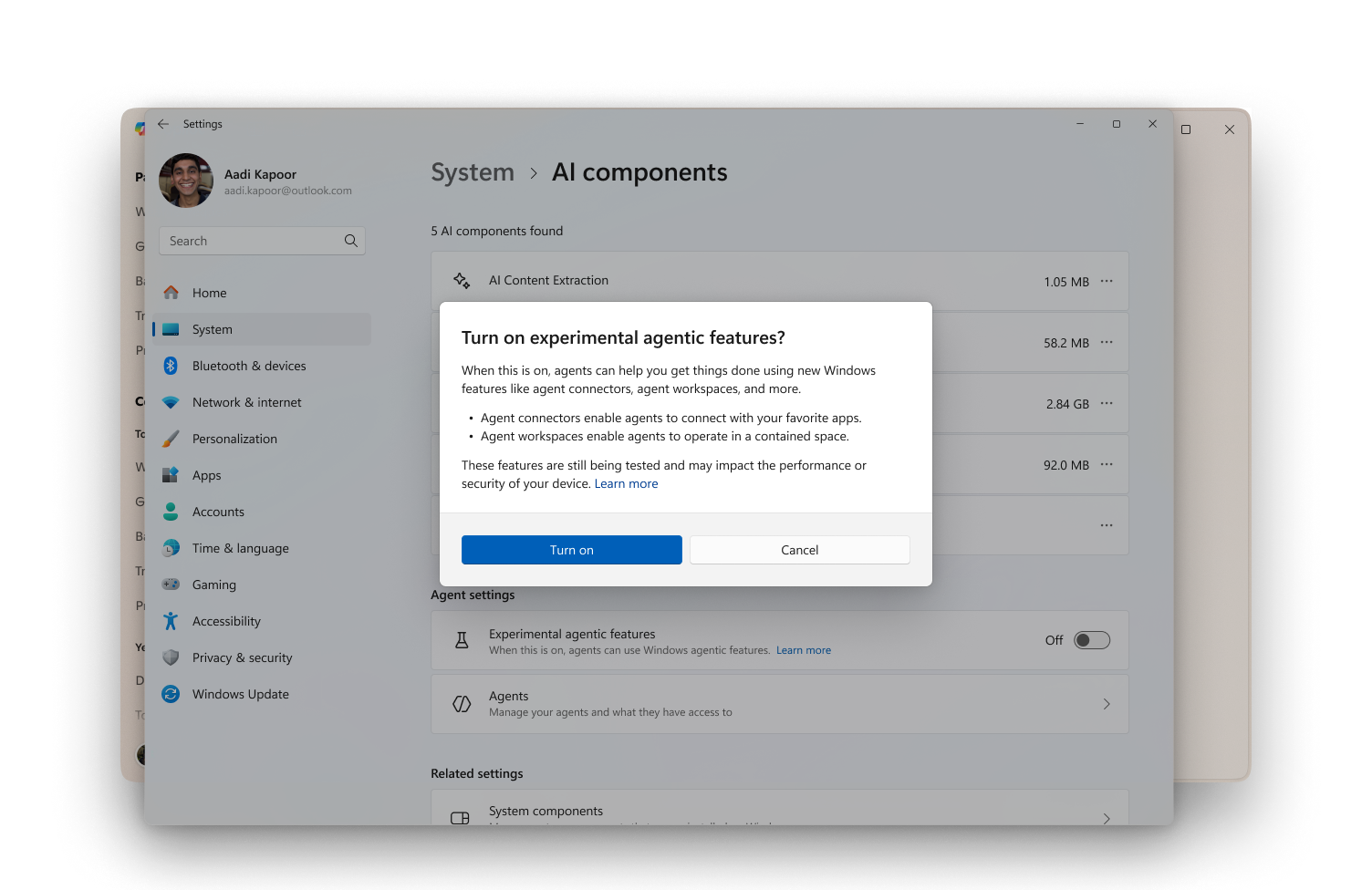

Activer les fonctionnalités agentiques expérimentales

Le paramètre des fonctionnalités agentiques expérimentales est désactivé par défaut. Cette fonctionnalité n’a pas de fonctionnalités d’IA en soi, il s’agit d’une fonctionnalité de sécurité pour les agents comme Copilot Actions. L’activation de ce bouton bascule permet de créer un compte d’agent et un espace de travail distincts sur l’appareil, en fournissant un espace autonome pour séparer l’activité de l’agent de l’utilisateur. Le paramètre des fonctionnalités agentiques expérimentales est actuellement en préversion, à des fins de collecte et d’apprentissage à partir des commentaires afin d’affiner l’expérience. Pendant la période de préversion, nous continuerons à ajouter des contrôles de sécurité et de confidentialité plus précis avant qu’il ne soit mis à la disposition générale. Les actions Copilot, actuellement en préversion pour les Windows Insiders dans Copilot Labs, utilisent cette fonctionnalité. Pour plus d’informations, consultez Copilot sur Windows : Les actions Copilot commencent à être déployées sur les Windows Insiders | Blog Windows Insider. Ce paramètre ne peut être activé que par un utilisateur administratif de l’appareil et une fois activé, il est activé pour tous les utilisateurs de l’appareil, y compris les autres administrateurs et les utilisateurs standard.

Le paramètre de fonctionnalité agentique expérimentale permet :

-

La création de comptes d’agent qui fournissent aux agents leur propre compte distinct sur votre appareil lorsqu’ils agissent en votre nom. Windows utilise une approche progressive pour ajouter des règles plus strictes pour les comptes d’agent dans les prochaines versions.

-

Création de l’espace de travail de l’agent dans lequel les agents peuvent travailler en parallèle avec un utilisateur humain, ce qui permet l’isolation du runtime et l’autorisation délimitée. Cela fournit à l’agent des fonctionnalités telles que son propre bureau tout en limitant la visibilité et l’accès de l’agent à l’activité de bureau de l’utilisateur. Par défaut, les connecteurs d’agent dans le Registre Windows sur l’appareil sont contenus dans l’espace de travail de l’agent. Il est désormais disponible sur les préversions 26100.7344+. Pour ces connecteurs d’agent, Windows obtient votre autorisation de permettre aux agents d’exécuter ces connecteurs d’agent.

-

Les applications agentiques comme Copilot peuvent demander et obtenir l’accès à ces six dossiers couramment utilisés dans votre répertoire de profil utilisateur lors de l’exécution dans l’espace de travail de l’agent : Documents, Téléchargements, Bureau, Musique, Images et Vidéos.

Étapes pour activer les fonctionnalités agentiques expérimentales :

-

Se connecter à Windows avec un compte d’administrateur

-

Dans l’application Paramètres sur votre appareil Windows, sélectionnez Composants système > IA > Fonctionnalités agentiques expérimentales

Accès aux applications dans l’espace de travail de l’agent

Lors de l’exécution dans l’espace de travail de l’agent, l’application agentic a accès aux applications disponibles par défaut pour tous les utilisateurs. Pour limiter l’accès, vous pouvez installer des applications pour des utilisateurs spécifiques ou spécifiquement pour vos agents.

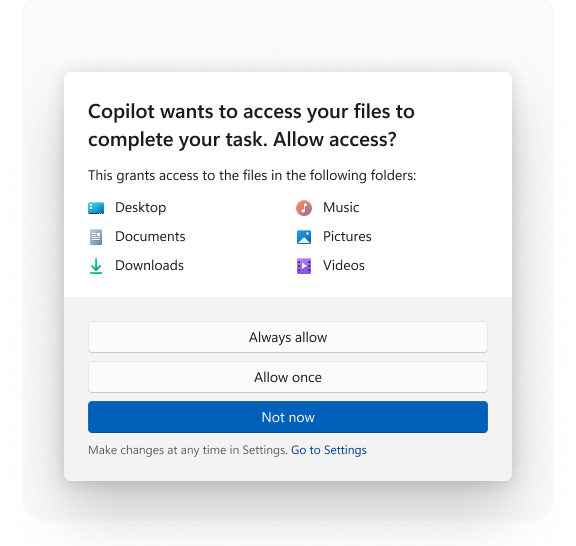

Accès aux fichiers dans l’espace de travail de l’agent

Les comptes Agentic ont un accès limité à votre répertoire de profil utilisateur (C :\Users\<nom d’utilisateur>\) lors de l’exploitation dans l’espace de travail de l’agent. Si un agent a besoin d’accéder aux fichiers de ce répertoire, Windows accorde un accès en lecture et en écriture aux dossiers connus suivants : Documents, Téléchargements, Bureau, Vidéos, Images, Musique lorsque le paramètre est activé. Vous avez peut-être ces dossiers à l’emplacement standard, ou vous les avez peut-être redirigés ailleurs sur le système de fichiers.Pour limiter l’accès à ces dossiers, désactivez le paramètre de fonctionnalité agentique expérimentale.

-

Dans l’application Paramètres sur votre appareil Windows, sélectionnez Composants système > IA > Fonctionnalités agentiques expérimentales

-

Désactiver le paramètre

Dans la préversion des builds 26100.7344+ vous pouvez gérer l’accès à ces six dossiers connus par agent. Par défaut, lorsque les agents demandent l’accès aux fichiers de ces dossiers, Windows vous demande votre consentement.

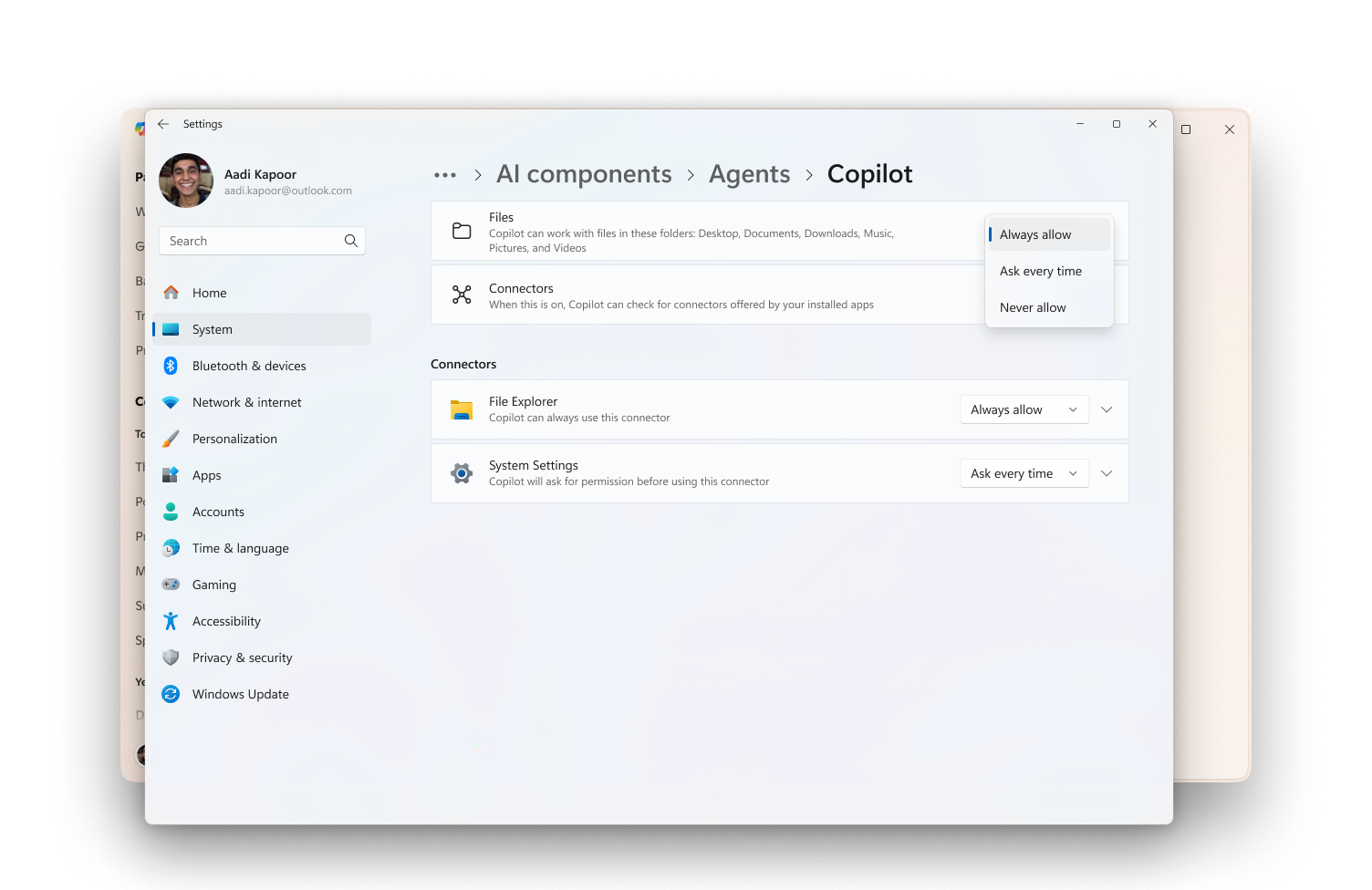

Une page Paramètres dédiée pour chaque agent vous permet de gérer les autorisations d’accès aux fichiers et d’activer les connecteurs dont un agent a besoin pour effectuer des tâches. Vous pouvez gérer vos préférences à tout moment :

-

Dans l’application Paramètres sur votre appareil Windows, sélectionnez Composants système > IA > Agents

-

Sélectionnez l’agent dans la liste

-

Accéder à la section « Fichiers »

-

Sélectionnez parmi les trois options

-

« Autoriser toujours » : l’agent peut accéder à ces six dossiers connus quand il en a besoin.

-

« Demander à chaque fois » : lorsque l’agent a besoin d’accéder aux dossiers, Windows vous invite à être autorisé à partager des fichiers dans ces dossiers.

-

« Ne jamais autoriser » : lorsque les agents demandent l’accès aux dossiers, Windows refuse la demande.

-

Les comptes d’agent ont accès aux dossiers auxquels tous les utilisateurs authentifiés ont accès, par exemple les profils utilisateur publics.

Problèmes connus

Vous pouvez rencontrer ces problèmes sur la build 26220.7262+ :

-

Windows ne se met pas en veille tant que Copilot a des conversations actives.

-

Solution de contournement : Fermez les conversations d’actions Copilot ou fermez Copilot en la sélectionnant dans la barre d’état, en cliquant dessus avec le bouton droit et en sélectionnant « Quitter ».

-

-

Un avertissement peut s’afficher : « Quelqu’un d’autre utilise toujours ce PC. Si vous arrêtez maintenant, ils risquent de perdre le travail non enregistré. » lors de la tentative d’arrêt ou de redémarrage de votre appareil Windows en raison de conversations Copilot Actions actives.

-

Solution de contournement : Fermez les conversations d’actions Copilot ou fermez Copilot en la sélectionnant dans la barre d’état, en cliquant dessus avec le bouton droit et en sélectionnant « Quitter ».

-

-

Les utilisateurs d’entreprise disposant de Gestion des privilèges de points de terminaison peuvent voir Intune profils managés créés pour les comptes d’utilisateur agent qui ne sont pas nettoyés lorsque la conversation d’action Copilot est fermée ou que l’application se termine. Ces profils se terminent généralement par un signe dollar, c’est-à-dire _$, et se trouvent à côté des comptes d’utilisateur de l’agent dans le dossier utilisateurs Windows (généralement c :\users).

-

Solution de contournement : Microsoft est conscient de ce problème et travaille sur un correctif qui propre les profils de Intune restants.

-