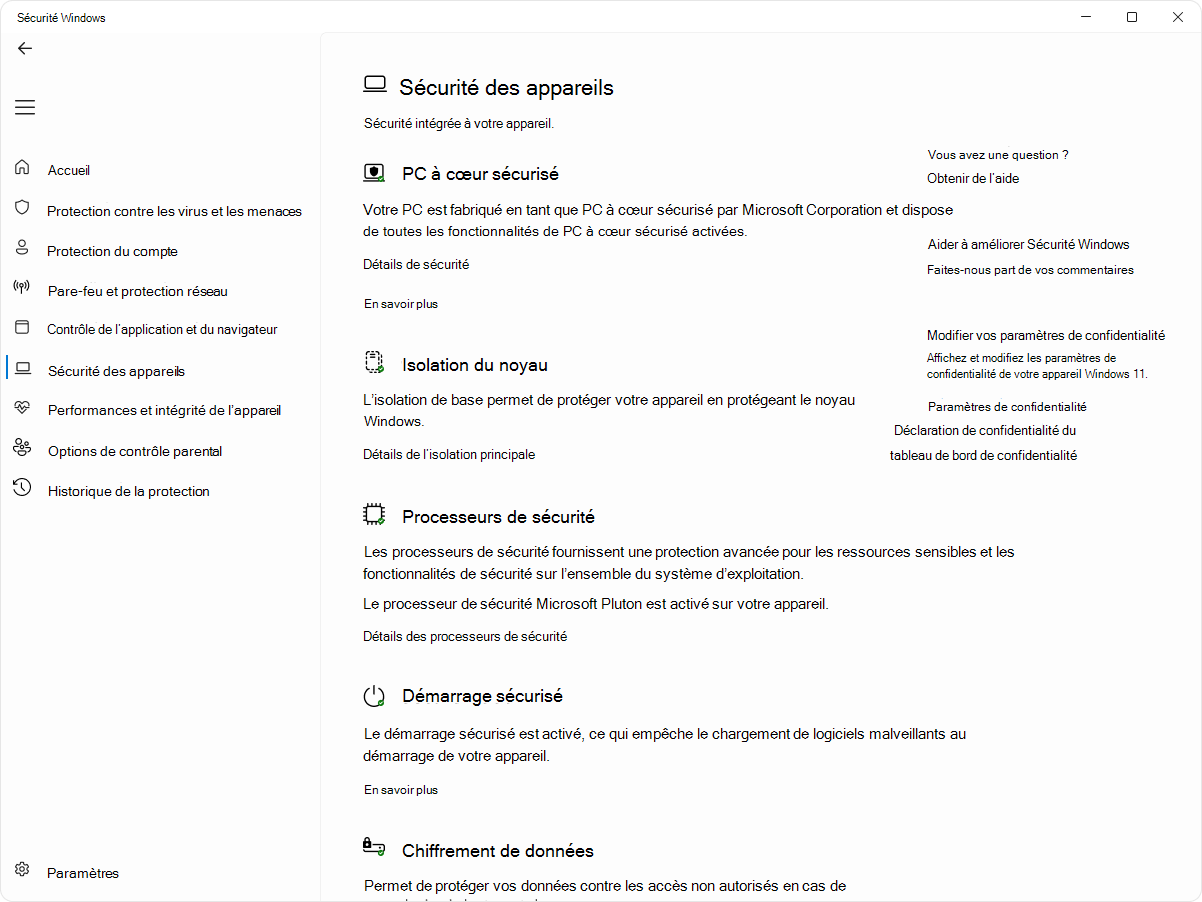

La page sécurité de l’appareil de l’application Sécurité Windows est conçue pour gérer les fonctionnalités de sécurité intégrées à votre appareil Windows. La page est divisée en sections suivantes :

-

PC à cœur sécurisé : si votre appareil est un PC à cœur sécurisé, il affiche des informations sur les fonctionnalités du PC à cœur sécurisé

-

Isolation de base : ici, vous pouvez configurer des fonctionnalités de sécurité qui protègent le noyau Windows

-

Processeur de sécurité : fournit des informations sur le processeur de sécurité, qui est appelé module de plateforme sécurisée (TPM)

-

Démarrage sécurisé : si le démarrage sécurisé est activé, vous trouverez plus d’informations à ce sujet.

-

Chiffrement des données : vous trouverez ici un lien vers les paramètres Windows, où vous pouvez configurer le chiffrement de l’appareil et d’autres paramètres BitLocker

-

Fonctionnalité de sécurité matérielle : évalue les fonctionnalités de sécurité matérielle de votre appareil

Dans l’application Sécurité Windows sur votre PC, sélectionnez Sécurité de l’appareil ou utilisez le raccourci suivant :

PC à cœur sécurisé

Un PC à cœur sécurisé est conçu pour fournir des fonctionnalités de sécurité avancées prêtes à l’emploi. Ces PC intègrent du matériel, des microprogrammes et des logiciels pour offrir une protection robuste contre les menaces sophistiquées.

Dans l’application Sécurité Windows sur votre PC, sélectionnez Sécurité de l’appareil > Détails de la sécurité.

Pour plus d’informations, consultez Windows 11 PC à cœur sécurisé.

Isolation du noyau

L’isolation de base fournit des fonctionnalités de sécurité conçues pour protéger les processus principaux de Windows contre les logiciels malveillants en les isolant en mémoire. Pour ce faire, elle exécute ces processus de base dans un environnement virtualisé.

Dans l’application Sécurité Windows sur votre PC, sélectionnez Sécurité de l’appareil > Détails de l’isolation principale ou utilisez le raccourci suivant :

Remarque : Les fonctionnalités exposées sur la page d’isolation principale varient en fonction de la version de Windows que vous exécutez et des composants matériels installés.

L’intégrité de la mémoire, également appelée intégrité du code protégée par l’hyperviseur (HVCI) est une fonctionnalité de sécurité Windows qui rend difficile pour les programmes malveillants d’utiliser des pilotes de bas niveau pour détourner votre PC.

Un pilote est un logiciel qui permet au système d’exploitation (Windows dans ce cas) et à un appareil (comme un clavier ou une webcam) de communiquer entre eux. Lorsque l’appareil souhaite que Windows fasse quelque chose, il utilise le pilote pour envoyer cette demande.

L’intégrité de la mémoire fonctionne en créant un environnement isolé à l’aide de la virtualisation matérielle.

Considérez-le comme un agent de sécurité à l’intérieur d’une cabine verrouillée. Cet environnement isolé (cabine verrouillée dans notre analogie) empêche un attaquant d’altérer la fonctionnalité d’intégrité de la mémoire. Un programme qui demande à exécuter un morceau de code qui peut être dangereux doit transmettre le code à l’intégrité de la mémoire à l’intérieur de cette cabine virtuelle à des fins de vérification. Lorsque l’intégrité de la mémoire est assurée que le code est sécurisé, il le remet à Windows pour qu’il l’exécute. En règle générale, cela se produit très rapidement.

Si l’intégrité de la mémoire n’est pas en cours d’exécution, l’agent de sécurité se distingue directement à l’extérieur, où il est beaucoup plus facile pour un attaquant d’interférer avec ou de saboter la garde, ce qui permet au code malveillant de se faufiler et de causer des problèmes.

Vous pouvez activer oudésactiver l’intégrité de la mémoire à l’aide du bouton bascule.

Remarque : Pour utiliser l’intégrité de la mémoire, vous devez activer la virtualisation matérielle dans l’UEFI ou le BIOS de votre système.

Que se passe-t-il si le système indique que j’ai un pilote incompatible ?

Si l’intégrité de la mémoire ne parvient pas à s’activer, cela peut vous indiquer qu’un pilote de périphérique incompatible est déjà installé. Vérifiez auprès du fabricant de l’appareil s’il dispose d’un pilote mis à jour. Si aucun pilote compatible n’est disponible, vous pouvez peut-être supprimer l’appareil ou l’application qui utilise ce pilote incompatible.

Remarque : Si vous essayez d’installer un appareil avec un pilote incompatible après avoir activé l’intégrité de la mémoire, vous pouvez recevoir le même message. Si c’est le cas, le même conseil s’applique : vérifiez auprès du fabricant de l’appareil s’il dispose d’un pilote mis à jour que vous pouvez télécharger, ou n’installez pas cet appareil particulier tant qu’un pilote compatible n’est pas disponible.

La protection de pile appliquée par le matériel est une fonctionnalité de sécurité basée sur le matériel qui rend difficile pour les programmes malveillants d’utiliser des pilotes de bas niveau pour détourner votre PC.

Un pilote est un logiciel qui permet au système d’exploitation (Windows dans ce cas) et à un appareil (comme un clavier ou une webcam) de communiquer entre eux. Lorsque l’appareil souhaite que Windows fasse quelque chose, il utilise le pilote pour envoyer cette demande.

La protection de pile appliquée par le matériel empêche les attaques qui modifient les adresses de retour en mémoire en mode noyau pour lancer du code malveillant. Cette fonctionnalité de sécurité nécessite un processeur qui contient la possibilité de vérifier les adresses d’expéditeur du code en cours d’exécution.

Lors de l’exécution du code en mode noyau, les adresses d’expéditeur sur la pile en mode noyau peuvent être endommagées par des programmes ou des pilotes malveillants afin de rediriger l’exécution d’un code normal vers un code malveillant. Sur les processeurs pris en charge, le processeur conserve une deuxième copie des adresses d’expéditeur valides sur une pile de cliché instantané en lecture seule que les pilotes ne peuvent pas modifier. Si une adresse d’expéditeur sur la pile normale a été modifiée, le processeur peut détecter cette différence en vérifiant la copie de l’adresse d’expéditeur sur la pile de cliché instantané. Lorsque cette différence se produit, l’ordinateur génère une erreur d’arrêt, parfois appelée écran bleu, pour empêcher l’exécution du code malveillant.

Tous les pilotes ne sont pas compatibles avec cette fonctionnalité de sécurité, car un petit nombre de pilotes légitimes s’engagent dans la modification de l’adresse d’expéditeur à des fins non malveillantes. Microsoft a fait appel à de nombreux éditeurs de pilotes pour s’assurer que leurs derniers pilotes sont compatibles avec la protection de pile appliquée par le matériel.

Vous pouvez activer oudésactiver la protection de pile appliquée par le matériel à l’aide du bouton bascule.

Pour utiliser la protection de pile appliquée par le matériel, l’intégrité de la mémoire doit être activée et vous devez exécuter un processeur qui prend en charge intel Control-Flow enforcement technology ou AMD Shadow Stack.

Que se passe-t-il si j’ai un pilote ou un service incompatible ?

Si la protection de pile appliquée par le matériel ne parvient pas à s’activer, cela peut vous indiquer qu’un pilote ou service de périphérique incompatible est déjà installé. Vérifiez auprès du fabricant de l’appareil ou de l’éditeur de l’application si un pilote mis à jour est disponible. Si aucun pilote compatible n’est disponible, vous pouvez peut-être supprimer l’appareil ou l’application qui utilise ce pilote incompatible.

Certaines applications peuvent installer un service au lieu d’un pilote pendant l’installation de l’application et installer le pilote uniquement au lancement de l’application. Pour une détection plus précise des pilotes incompatibles, les services qui sont connus pour être associés à des pilotes incompatibles sont également énumérés.

Remarque : Si vous essayez d’installer un appareil ou une application avec un pilote incompatible après avoir activé la protection de pile appliquée par le matériel, le même message peut s’afficher. Si c’est le cas, les mêmes conseils s’appliquent : vérifiez auprès du fabricant de l’appareil ou de l’éditeur de l’application s’il existe un pilote mis à jour que vous pouvez télécharger, ou n’installez pas l’appareil ou l’application en question tant qu’un pilote compatible n’est pas disponible.

Également appelée protection DMA du noyau, cette fonctionnalité de sécurité protège votre appareil contre les attaques qui peuvent se produire lorsqu’un appareil malveillant est branché à un port PCI (Peripheral Component Interconnect) comme un port Thunderbolt.

Pour illustrer l’une de ces attaques, nous pouvons citer l’exemple de quelqu’un qui laisse son PC pour une petite pause-café et qui, pendant son absence, se fait attaquer par un pirate qui branche un périphérique de type USB et s’empare des données sensibles de l’ordinateur ou injecte un logiciel malveillant qui lui permet de contrôler le PC à distance.

La protection de l’accès à la mémoire empêche ce type d’attaque en refusant l’accès direct à la mémoire à ces appareils, sauf dans des circonstances particulières, en particulier lorsque le PC est verrouillé ou que l’utilisateur est déconnecté.

Conseil : Pour plus d’informations, consultez Protection DMA du noyau.

Chaque appareil dispose d’un logiciel qui a été enregistré dans la mémoire morte de l’appareil, c’est-à-dire dans une puce de la carte mère. Ce logiciel est utilisé pour les fonctions de base de l’appareil, à savoir le chargement du système d’exploitation qui exécute toutes les applications que nous avons l’habitude d’utiliser. Ce logiciel étant difficile (mais pas impossible) à modifier, nous l’appelons microprogramme.

Du fait que le micrologiciel se charge en premier et s’exécute sous le système d’exploitation, les outils de sécurité et les fonctionnalités qui s’exécutent dans le système d’exploitation ont du mal à le détecter ou à s’en défendre. À l’instar d’une maison qui dépend d’une bonne base pour être sécurisé, un ordinateur a besoin que son microprogramme soit sécurisé afin de s’assurer que le système d’exploitation, les applications et les données sur cet ordinateur sont sécurisés.

System Guard est un ensemble de fonctionnalités qui permettent de s’assurer que les attaquants ne peuvent pas faire démarrer votre appareil avec un microprogramme non approuvé ou malveillant.

Les plateformes qui offrent une protection du microprogramme protègent généralement le mode de gestion du système (SMM), un mode de fonctionnement hautement privilégié, à des degrés divers. Vous pouvez vous attendre à l’une des trois valeurs, avec un nombre plus élevé indiquant un plus grand degré de protection SMM :

-

Votre appareil est conforme à la version 1 de protection du microprogramme : celle-ci offre les atténuations de sécurité fondamentales pour aider SMM à résister à l’exploitation par des programmes malveillants et empêche l’exfiltration de secrets du système d’exploitation (y compris VBS)

-

Votre appareil est conforme à la version 2 de protection du microprogramme : en plus de la version 1 de protection du microprogramme, la version 2 garantit que SMM ne peut pas désactiver la sécurité basée sur la virtualisation (VBS) et les protections DMA du noyau

-

Votre appareil est conforme à la version 3 de protection du microprogramme : en plus de la version 2 de protection du microprogramme, elle renforce le SMM en empêchant l’accès à certains registres qui ont la possibilité de compromettre le système d’exploitation (y compris VBS)

Conseil : Pour plus d’informations, consultez System Guard : Comment une racine de confiance matérielle permet de protéger Windows

La protection de l’autorité de sécurité locale (LSA) est une fonctionnalité de sécurité Windows qui permet d’empêcher le vol des informations d’identification utilisées pour la connexion à Windows.

L’autorité de sécurité locale (LSA) est un processus crucial dans Windows impliqué dans l’authentification des utilisateurs. Il est responsable de la vérification des informations d’identification pendant le processus de connexion et de la gestion des jetons d’authentification et des tickets utilisés pour activer l’authentification unique pour les services. La protection LSA permet d’empêcher les logiciels non approuvés de s’exécuter dans LSA ou d’accéder à la mémoire LSA.

Comment faire gérer la protection de l’autorité de sécurité locale ?

Vous pouvez activer oudésactiver la protection LSA à l’aide du bouton bascule.

Une fois que vous avez modifié le paramètre, vous devez redémarrer pour qu’il prenne effet.

Remarque : Pour garantir la sécurité des informations d’identification, la protection LSA est activée par défaut sur tous les appareils. Pour les nouvelles installations, elle est activée immédiatement. Pour les mises à niveau, il est activé après le redémarrage après une période d’évaluation de cinq jours.

Que se passe-t-il si j’ai un logiciel incompatible ?

Si la protection LSA est activée et qu’elle bloque le chargement du logiciel dans le service LSA, une notification indique le fichier bloqué. Vous pourrez peut-être supprimer le logiciel qui charge le fichier, ou vous pouvez désactiver les avertissements futurs pour ce fichier lorsqu’il est bloqué pour le chargement dans LSA.

Remarque : Credential Guard est disponible sur les appareils exécutant des versions Entreprise ou Éducation de Windows.

Lorsque vous utilisez votre appareil professionnel ou scolaire, vous vous connecterez discrètement et obtiendrez l’accès à une variété d’éléments tels que des fichiers, des imprimantes, des applications et d’autres ressources dans votre organization. En rendant ce processus sécurisé, mais facile pour l’utilisateur, votre PC dispose d’un certain nombre de jetons d’authentification à un moment donné.

Si un attaquant peut accéder à un ou plusieurs de ces jetons, il peut être en mesure de les utiliser pour accéder à la ressource de l’organisation (fichiers sensibles, etc.) pour laquelle le jeton est destiné. Credential Guard permet de protéger ces jetons en les plaçant dans un environnement protégé et virtualisé où seuls certains services peuvent y accéder si nécessaire.

Conseil : Pour en savoir plus, consultez Fonctionnement de Credential Guard.

Un pilote est un logiciel qui permet au système d’exploitation (Windows dans ce cas) et à un appareil (comme un clavier ou une webcam) de communiquer entre eux. Lorsque l’appareil souhaite que Windows fasse quelque chose, il utilise le pilote pour envoyer cette demande. De ce fait, les pilotes disposent d’un grand nombre d’accès sensibles dans votre système.

Windows 11 inclut une liste de blocage de pilotes qui présentent des vulnérabilités de sécurité connues, qui ont été signés avec des certificats utilisés pour signer des programmes malveillants ou qui contournent le modèle Sécurité Windows.

Si vous disposez de l’intégrité de la mémoire, du contrôle intelligent des applications ou du mode S Windows activé, la liste de blocage des pilotes vulnérables est également activée.

Remarque : Si vous rencontrez une bannière intitulée Assistant Compatibilité des programmes avec un message indiquant qu’un pilote ne peut pas se charger ou qu’un paramètre de sécurité empêche le chargement d’un pilote, case activée pour les pilotes mis à jour via Windows Update ou via Gestionnaire de périphériques. Si aucune mise à jour n’est disponible, contactez le fabricant de votre matériel pour obtenir un pilote mis à jour.

Processeur de sécurité

Les paramètres du processeur de sécurité dans la page Sécurité de l’appareil de l’application Sécurité Windows fournissent des détails sur le module de plateforme sécurisée (TPM) sur votre appareil. Le TPM est un composant matériel conçu pour améliorer la sécurité en effectuant des opérations de chiffrement.

Remarque : Si vous ne voyez pas d’entrée de processeur de sécurité dans cet écran, il est possible que votre appareil ne dispose pas du matériel TPM (Trusted Platform Module) nécessaire pour cette fonctionnalité ou qu’il n’est pas activé dans UEFI (Unified Extensible Firmware Interface). Consultez le fabricant de votre appareil pour découvrir si votre appareil prend en charge le Module de plateforme sécurisée (TPM) et, dans l’affirmative, d’obtenir la procédure pour l’activer.

C'est ici que vous trouvez des informations sur le fabricant du processeur de sécurité et les numéros de version, ainsi que sur l’état du processeur de sécurité.

Dans l’application Sécurité Windows sur votre PC, sélectionnez Sécurité de l’appareil> Détails du processeur de sécurité ou utilisez le raccourci suivant :

Si votre processeur de sécurité ne fonctionne pas correctement, vous pouvez sélectionner le lien Résolution des problèmes du processeur de sécurité pour afficher les messages d’erreur et les options avancées, ou utiliser le raccourci suivant :

Résolution des problèmes liés aux processeurs de sécurité

La page de résolution des problèmes du processeur de sécurité fournit tous les messages d’erreur pertinents concernant le module de plateforme sécurisée. Voici une liste des messages d’erreur et des détails :

|

Message |

Détails |

|---|---|

|

Une mise à jour du microprogramme est nécessaire pour votre processeur de sécurité (TPM). |

La carte mère de votre appareil ne semble pas prendre en charge le module de plateforme sécurisée actuellement, mais une mise à jour du microprogramme peut résoudre ce problème. Contactez le fabricant de votre appareil pour voir si une mise à jour du microprogramme est disponible et comment l’installer. Les mises à jour du microprogramme sont généralement gratuites. |

|

Le module de plateforme sécurisée (TPM) est désactivé, et vous devez le vérifier. |

Le module de plateforme approuvée est probablement désactivé dans le SYSTÈME BIOS (Basic Input/Output System) ou UEFI (Unified Extensible Firmware Interface). Reportez-vous à la documentation de support du fabricant de votre appareil ou contactez son support technique pour obtenir des instructions sur la façon de l’activer. |

|

Le stockage TPM n’est pas disponible. Veuillez effacer votre TPM. |

Le bouton Effacer le module de plateforme sécurisée se trouve sur cette page. Vous devez vous assurer que vous disposez d’une bonne sauvegarde de vos données avant de continuer. |

|

L’attestation d’intégrité de l’appareil n’est pas disponible. Veuillez effacer votre TPM. |

Le bouton Effacer le module de plateforme sécurisée se trouve sur cette page. Vous devez vous assurer que vous disposez d’une bonne sauvegarde de vos données avant de continuer. |

|

L’attestation d’intégrité de l’appareil n’est pas prise en charge sur cet appareil. |

Cela signifie que l’appareil ne nous donne pas suffisamment d’informations pour déterminer pourquoi le module de plateforme sécurisée ne fonctionne pas correctement sur votre appareil. |

|

Votre module TPM n’est pas compatible avec votre microprogramme et peut ne pas fonctionner correctement. |

Contactez le fabricant de votre appareil pour voir si une mise à jour du microprogramme est disponible et comment l’obtenir et l’installer. Les mises à jour du microprogramme sont généralement gratuites. |

|

Le journal de démarrage mesuré pour le module de plateforme sécurisée (TPM) est manquant. Essayez de redémarrer votre appareil. |

|

|

Nous avons rencontré un problème avec votre module de plateforme sécurisée (TPM). Essayez de redémarrer votre appareil. |

Si vous rencontrez toujours des problèmes après avoir traité un message d’erreur, contactez le fabricant de votre appareil pour obtenir une assistance.

Sélectionnez Effacer le TPM pour réinitialiser votre processeur de sécurité à ses paramètres par défaut.

Attention : Veillez à sauvegarder vos données avant d’effacer le TPM.

Démarrage sécurisé

Le démarrage sécurisé empêche un type sophistiqué et dangereux de programmes malveillants ( un rootkit) de se charger au démarrage de votre appareil. Les rootkits utilisent les mêmes autorisations que le système d’exploitation et démarrent avant lui, ce qui implique qu’ils peuvent se cacher complètement. Les rootkits font souvent partie de toute une suite de programmes malveillants capables de contourner les identifiants de connexion locaux, d’enregistrer les mots de passe et la frappe, de transférer des fichiers privés et de capturer les données de chiffrement.

Vous devrez peut-être désactiver le démarrage sécurisé pour exécuter des cartes graphiques, du matériel ou des systèmes d’exploitation tels que Linux ou des versions antérieures de Windows.

Pour en savoir plus, consultez Démarrage sécurisé.

Fonctionnalité de sécurité du matériel

La dernière section de la page sécurité de l’appareil affiche des informations indiquant la capacité de sécurité de votre appareil. Voici une liste de messages et de détails :

|

Message |

Détails |

|---|---|

|

Votre appareil répond aux exigences de sécurité matérielle standard. |

Cela signifie que votre appareil prend en charge l’intégrité de la mémoire et l’isolation du noyau et comporte également :

|

|

Votre appareil répond aux exigences en matière de sécurité matérielle renforcée. |

Cela signifie que, en plus de satisfaire à toutes les exigences de la sécurité du matériel standard, votre appareil comporte également l’intégrité de la mémoire activée. |

|

Toutes les fonctionnalités de PC à cœur sécurisé sont activées sur votre appareil. |

Cela signifie que, en plus de satisfaire à toutes les exigences de sécurité matérielle renforcée, la protection du mode SMM (System Management Mode) est également activée sur votre appareil. |

|

Standard sécurité matérielle non prise en charge. |

Cela signifie que votre appareil ne respecte pas au moins une des exigences de la sécurité matérielle standard. |

Renforcement de la sécurité matérielle

Si la fonctionnalité de sécurité de votre appareil n’est pas telle que vous le souhaiteriez, vous devrez peut-être activer certaines fonctionnalités matérielles (par exemple, le démarrage sécurisé, s’il est pris en charge) ou modifier les paramètres du BIOS de votre système. Contactez le fabricant de votre matériel pour savoir quelles fonctionnalités sont prises en charge par votre matériel et comment les activer.

Gestionnaire de PC

|

|

L’application Gestionnaire de PC peut également être utile dans ce scénario. Pour plus d’informations, consultez la rubrique Gestionnaire de PC Microsoft. Remarque : Le Gestionnaire de PC Microsoft n’est pas disponible dans tous les emplacements géographiques. |