Eredeti közzététel dátuma: 2024. augusztus 13.

TUDÁSBÁZIS-azonosító: 5042562

A Windows 10 támogatása 2025 októberében megszűnik

2025. október 14-e után a Microsoft már nem biztosít ingyenes szoftverfrissítéseket Windows Update-ből, technikai segítséget vagy biztonsági javításokat a Windows 10-hez. A számítógép továbbra is működni fog, de javasoljuk, hogy váltson Windows 11-re.

Fontos megjegyzés a SkuSiPolicy.p7b szabályzatról

A frissített szabályzat alkalmazásával kapcsolatos utasításokért lásd a Microsoft által aláírt visszavonási szabályzat (SkuSiPolicy.p7b) üzembe helyezését ismertető szakaszt.

Ebben a cikkben

Összefoglalás

A Microsoft értesült egy biztonsági résről a Windowsban, amely lehetővé teszi, hogy rendszergazdai jogosultságokkal rendelkező támadók lecseréljék a régebbi verziókkal rendelkező frissített Windows-rendszerfájlokat, és megnyitják az ajtót, hogy a támadók a virtualizálás-alapú biztonság (VBS) biztonsági réseit újra bevezseljék. A bináris fájlok visszaállítása lehetővé teheti, hogy a támadó megkerülje a VBS biztonsági funkcióit, és kiszűrje a VBS által védett adatokat. Ezt a problémát a CVE-2024-21302 című cikkben ismertetjük | A Windows biztonságos kernelmódjának jogosultságszint-emelési biztonsági rése.

A probléma megoldásához visszavonjuk a nem frissített sebezhető VBS-rendszerfájlokat. A VBS-hez kapcsolódó fájlok nagy száma miatt, amelyeket le kell tiltani, alternatív módszert alkalmazunk a nem frissített fájlverziók blokkolására.

Hatás hatóköre

Ez a probléma a VBS-t támogató összes Windows-eszközt érinti. Ez magában foglalja a helyszíni fizikai eszközöket és virtuális gépeket (VM-eket). A VBS Windows 10 és újabb Windows- és Windows Server 2016 és újabb verziókban támogatott Windows Server.

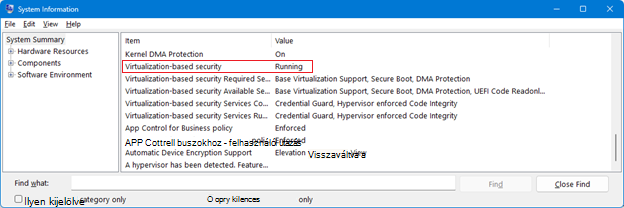

A VBS-állapot a Microsoft Rendszerinformációs eszközzel (Msinfo32.exe) ellenőrizhető. Ez az eszköz adatokat gyűjt az eszközről. A Msinfo32.exe elindítása után görgessen le a Virtualization-alapú biztonsági sorhoz. Ha ennek a sornak az értéke Fut, a VBS engedélyezve van és fut.

A VBS-állapot Windows PowerShell is ellenőrizhető a Win32_DeviceGuard WMI-osztály használatával. A VBS-állapot PowerShellből való lekérdezéséhez nyisson meg egy emelt szintű Windows PowerShell munkamenetet, majd futtassa a következő parancsot:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

A fenti PowerShell-parancs futtatása után a VBS állapotának az alábbiak egyikének kell lennie.

|

Mező neve |

Állapot |

|

VirtualizationBasedSecurityStatus |

|

Elérhető kockázatcsökkentések

A Windows 10 összes támogatott verziója, az 1507-es és újabb Windows-verziók, valamint Windows Server 2016 és újabb Windows Server verziók esetében a rendszergazdák microsoftos aláírással ellátott visszavonási szabályzatot (SkuSiPolicy.p7b) telepíthetnek. Ez megakadályozza a VBS-rendszerfájlok olyan sebezhető verzióit, amelyeket nem frissít az operációs rendszer.

Amikor a SkuSiPolicy.p7b fájlt alkalmazza egy Windows-eszközre, a szabályzat zárolva lesz az eszközhöz is, ha hozzáad egy változót az UEFI belső vezérlőprogramhoz. Az indítás során a szabályzat betöltődik, a Windows pedig letiltja a szabályzatot megsértő bináris fájlok betöltését. Ha az UEFI-zárolást alkalmazza, és a szabályzatot eltávolítja vagy egy régebbi verzióra cseréli, a Windows rendszerindítás-kezelője nem indul el, és az eszköz nem indul el. Ez a rendszerindítási hiba nem jelenít meg hibát, és a rendszer a következő elérhető rendszerindítási beállításra lép, amely rendszerindítási ciklust eredményezhet.

Egy további Microsoft által aláírt CI-szabályzat, amely alapértelmezés szerint engedélyezve van, és nem igényel további üzembehelyezési lépéseket, amelyek nem kötődnek az UEFI-hez. Ez az aláírt CI-szabályzat a rendszerindítás során lesz betöltve, és ennek a szabályzatnak a végrehajtása megakadályozza a VBS-rendszerfájlok visszaállítását a rendszerindítási munkamenet során. A SkuSiPolicy.p7b fájltól eltérően az eszköz továbbra is elindulhat, ha a frissítés nincs telepítve. Ez a szabályzat a Windows 10 1507-es és újabb verzióinak összes támogatott verziójában megtalálható. A SkuSkiPolicy.p7b-t továbbra is alkalmazhatják a rendszergazdák, hogy további védelmet nyújtsanak a rendszerindítási munkamenetek közötti visszaállításhoz.

A számítógép rendszerindítási állapotának igazolására használt Windows mért rendszerindítási naplók tartalmazzák a rendszerindítási folyamat során betöltött szabályzatverzióra vonatkozó információkat. Ezeket a naplókat a TPM biztonságosan kezeli a rendszerindítás során, és a Microsoft igazolási szolgáltatásai elemzik ezeket a naplókat annak ellenőrzéséhez, hogy a megfelelő szabályzatverziók vannak-e betöltve. Az igazolási szolgáltatások olyan szabályokat kényszerítenek ki, amelyek biztosítják, hogy egy adott szabályzatverzió vagy annál újabb legyen betöltve; ellenkező esetben a rendszer nem lesz kifogástalan állapotú.

A szabályzatcsökkentés működéséhez a szabályzatot a Windows karbantartási frissítésével kell frissíteni, mivel a Windows összetevőinek és a szabályzatnak ugyanabból a kiadásból kell származnia. Ha a szabályzatcsökkentést átmásolja az eszközre, előfordulhat, hogy az eszköz nem indul el, ha a kockázatcsökkentés nem megfelelő verzióját alkalmazza, vagy a kockázatcsökkentés nem a várt módon működik. Emellett a KB5025885 leírt kockázatcsökkentéseket is alkalmazni kell az eszközre.

A Windows 11 24H2-es, Windows Server 2022-es és Windows Server 23H2-es verzióján a drTM (Dynamic Root of Trust for Measurement) további kockázatcsökkentést biztosít a biztonsági rés visszaállításához. Ez a kockázatcsökkentés alapértelmezés szerint engedélyezve van. Ezeken a rendszereken a VBS által védett titkosítási kulcsok az alapértelmezett rendszerindítási munkamenet VBS CI-szabályzatához vannak kötve, és csak akkor lesznek feloldva, ha a megfelelő CI-szabályzatverziót kényszerítik ki. A felhasználó által kezdeményezett visszaállítások engedélyezéséhez türelmi időszak lett hozzáadva, amely lehetővé teszi a Windows update csomag 1 verziójának biztonságos visszaállítását anélkül, hogy elveszítené a VSM főkulcsának feloldását. A felhasználó által kezdeményezett visszaállítás azonban csak akkor lehetséges, ha a SkuSiPolicy.p7b nincs alkalmazva. A VBS CI-szabályzat kikényszeríti, hogy az összes rendszerindítási bináris fájlt ne vonják vissza a visszavont verziókra. Ez azt jelenti, hogy ha egy rendszergazdai jogosultságokkal rendelkező támadó visszaállítja a sebezhető rendszerindítási bináris fájlokat, a rendszer nem indul el. Ha a CI-szabályzat és a bináris fájlok is vissza lettek állítva egy korábbi verzióra, a VSM által védett adatok nem lesznek feloldva.

A kockázatcsökkentési kockázatok ismertetése

A Microsoft által aláírt visszavonási szabályzat alkalmazása előtt tisztában kell lennie a lehetséges kockázatokkal. A kockázatcsökkentés alkalmazása előtt tekintse át ezeket a kockázatokat, és végezze el a szükséges frissítéseket a helyreállítási adathordozón.

Megjegyzés Ezek a kockázatok csak a SkuSiPolicy.p7b szabályzatra vonatkoznak, az alapértelmezett engedélyezett védelemre nem.

-

UEFI - Frissítések zárolása és eltávolítása. Miután alkalmazta az UEFI-zárolást a Microsoft által aláírt visszavonási szabályzattal egy eszközön, az eszköz nem állítható vissza (a Windows-frissítések eltávolításával, visszaállítási pont használatával vagy más módon), ha továbbra is alkalmazza a Biztonságos rendszerindítást. Még a lemez újraformázása sem távolítja el a kockázatcsökkentés UEFI-zárolását, ha már alkalmazták. Ez azt jelenti, hogy ha olyan korábbi állapotra kísérli meg visszaállítani a Windows operációs rendszert, amely nem rendelkezik az alkalmazott kockázatcsökkentéssel, az eszköz nem indul el, nem jelenik meg hibaüzenet, és az UEFI a következő elérhető rendszerindítási beállításra lép. Ez rendszerindítási ciklust eredményezhet. Az UEFI-zárolás eltávolításához le kell tiltania a Biztonságos rendszerindítást. Vegye figyelembe az összes lehetséges következményt, és alaposan tesztelje, mielőtt alkalmazza a cikkben ismertetett visszavonásokat az eszközére.

-

Külső rendszerindító adathordozó. Miután alkalmazta az UEFI-zárolási kockázatcsökkentéseket egy eszközre, a külső rendszerindító adathordozót frissíteni kell az eszközön telepített legújabb Windows-frissítéssel. Ha a külső rendszerindító adathordozó nem ugyanarra a Windows Update-verzióra frissül, előfordulhat, hogy az eszköz nem erről az adathordozóról indul el. A kockázatcsökkentések alkalmazása előtt tekintse meg a Külső rendszerindító adathordozó frissítése című szakasz utasításait.

-

Windows helyreállítási környezet. Az eszközön futó Windows helyreállítási környezetet (WinRE) frissíteni kell a Windows Biztonságos operációs rendszer legújabb dinamikus frissítésével, amely 2025. július 8-án jelent meg az eszközön, mielőtt a SkuSipolicy.p7b alkalmazásra alkalmazva lenne az eszközön. Ha kihagyja ezt a lépést, az megakadályozhatja, hogy a WinRE futtassa a Számítógép alaphelyzetbe állítása funkciót. További információ: Frissítési csomag hozzáadása a Windows RE-hez.

-

Rendszerindítás előtti végrehajtási környezet (PXE) rendszerindítása. Ha a kockázatcsökkentést egy eszközön telepíti, és PXE rendszerindítást kísérel meg használni, az eszköz csak akkor indul el, ha a legújabb Windows-frissítést is alkalmazza a PXE-kiszolgáló rendszerindító lemezképére. Nem javasoljuk, hogy telepítsen kockázatcsökkentéseket a hálózati rendszerindítási forrásokra, kivéve, ha a PXE rendszerindító kiszolgálót a 2025. januárban vagy azt követően kiadott legújabb Windows-frissítésre frissítették, beleértve a PXE rendszerindítás-kezelőt is.

Hibaelhárítási üzembehelyezési irányelvek

A cikkben ismertetett problémák megoldásához telepíthet egy Microsoft által aláírt visszavonási szabályzatot (SkuSiPolicy.p7b). Ez a kockázatcsökkentés csak az Windows 10, az 1507-es és újabb Windows-verziókon és Windows Server 2016 támogatott.

Megjegyzés Ha a BitLockert használja, győződjön meg arról, hogy a BitLocker helyreállítási kulcsról készült biztonsági mentés. Futtassa a következő parancsot egy rendszergazdai parancssorból, és jegyezze fel a 48 számjegyű numerikus jelszót:

manage-bde -protectors -get %systemdrive%

Microsoft által aláírt visszavonási szabályzat üzembe helyezése (SkuSiPolicy.p7b)

A Microsoft által aláírt visszavonási szabályzat a legújabb Windows-frissítés részeként jelenik meg. Ezt a házirendet csak az eszközökre kell alkalmazni a legújabb elérhető Windows-frissítés telepítésével, majd kövesse az alábbi lépéseket:

Megjegyzés Ha a frissítések hiányoznak, előfordulhat, hogy az eszköz nem az alkalmazott kockázatcsökkentéssel indul el, vagy a kockázatcsökkentés nem a várt módon működik. A házirend telepítése előtt mindenképpen frissítse a rendszerindító windowsos adathordozót a legújabb elérhető Windows-frissítéssel. A rendszerindító adathordozó frissítésével kapcsolatos részletekért tekintse meg a Külső rendszerindító adathordozó frissítése című szakaszt.

-

Győződjön meg arról, hogy a 2025. januárban vagy azt követően kiadott legújabb Windows-frissítés telepítve van.

-

A Windows 11 22H2-es és 23H2-es verziójához telepítse a 2025. július 22-i (KB5062663) vagy újabb frissítést a lépések végrehajtása előtt.

-

A Windows 10 21H2-es verziójához telepítse a 2025 augusztusában vagy egy későbbi frissítésben megjelent Windows-frissítést, mielőtt követené ezeket a lépéseket.

-

-

Futtassa a következő parancsokat egy emelt szintű Windows PowerShell parancssorban:

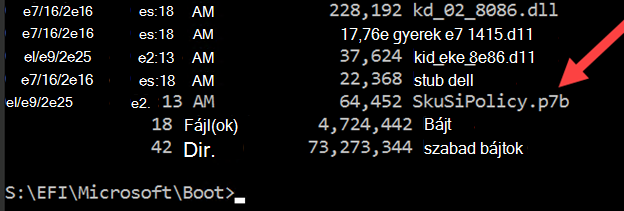

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Indítsa újra az eszközt.

-

A Windows eseménynaplók szakaszában található információk segítségével ellenőrizze, hogy a szabályzat be van-e töltve a eseménymegtekintő.

Jegyzetek

-

Az üzembe helyezés után ne távolítsa el a SkuSiPolicy.p7b visszavonási (szabályzat) fájlt. Előfordulhat, hogy az eszköz nem fog tudni elindulni, ha a fájlt eltávolítják.

-

Ha az eszköz nem indul el, tekintse meg a Helyreállítási eljárás szakaszt.

Külső rendszerindító adathordozó frissítése

Ha külső rendszerindító adathordozót szeretne használni egy Olyan eszközzel, amelyre a Microsoft által aláírt visszavonási szabályzat van alkalmazva, a külső rendszerindító adathordozót frissíteni kell a legújabb Windows-frissítéssel, beleértve a Rendszerindítás-kezelőt is. Ha az adathordozó nem tartalmazza a legújabb Windows-frissítést, az adathordozó nem indul el.

Fontos Javasoljuk, hogy a folytatás előtt hozzon létre egy helyreállítási meghajtót. Ezzel az adathordozóval újratelepíthet egy eszközt, ha nagyobb probléma merül fel.

A külső rendszerindító adathordozó frissítéséhez kövesse az alábbi lépéseket:

-

Nyissa meg azt az eszközt, amelyen telepítve vannak a legújabb Windows-frissítések.

-

Csatlakoztassa a külső rendszerindító adathordozót meghajtóbetűjelként. Például csatlakoztassa az ujjlenyomat-meghajtót D:-ként.

-

Kattintson a Start gombra, írja be a Helyreállítási meghajtó létrehozása kifejezést a Keresés mezőbe, majd kattintson a Helyreállítási meghajtó létrehozása vezérlőpultra. Kövesse az utasításokat egy helyreállítási meghajtó létrehozásához a csatlakoztatott ujjlenyomat-meghajtó használatával.

-

Biztonságosan távolítsa el a csatlakoztatott pendrive-ot.

Ha a környezetében a Telepíthető adathordozó frissítése dinamikus frissítéssel című útmutató segítségével kezeli a telepíthető adathordozót, kövesse az alábbi lépéseket:

-

Nyissa meg azt az eszközt, amelyen telepítve vannak a legújabb Windows-frissítések.

-

Kövesse a Windows telepítési adathordozójának frissítése dinamikus frissítéssel című cikk lépéseit, és hozzon létre olyan adathordozót, amelyen telepítve vannak a legújabb Windows-frissítések.

Windows-eseménynaplók

A Windows naplózza az eseményeket, amikor a kódintegritási szabályzatok ( például a SkuSiPolicy.p7b) betöltődnek, és amikor egy fájl betöltése szabályzatkényszerítés miatt le van tiltva. Ezekkel az eseményekkel ellenőrizheti, hogy alkalmazták-e a kockázatcsökkentést.

A kódintegritási naplók a Windows eseménymegtekintő Alkalmazás- és szolgáltatásnaplók > a Microsoft > Windows > CodeIntegrity > Operational > Application and Services naplói > Services-naplók > Microsoft > Windows > AppLocker > MSI és Script területen érhetők el.

A kódintegritási eseményekről további információt a Windows Defender alkalmazásvezérlés működési útmutatójában talál.

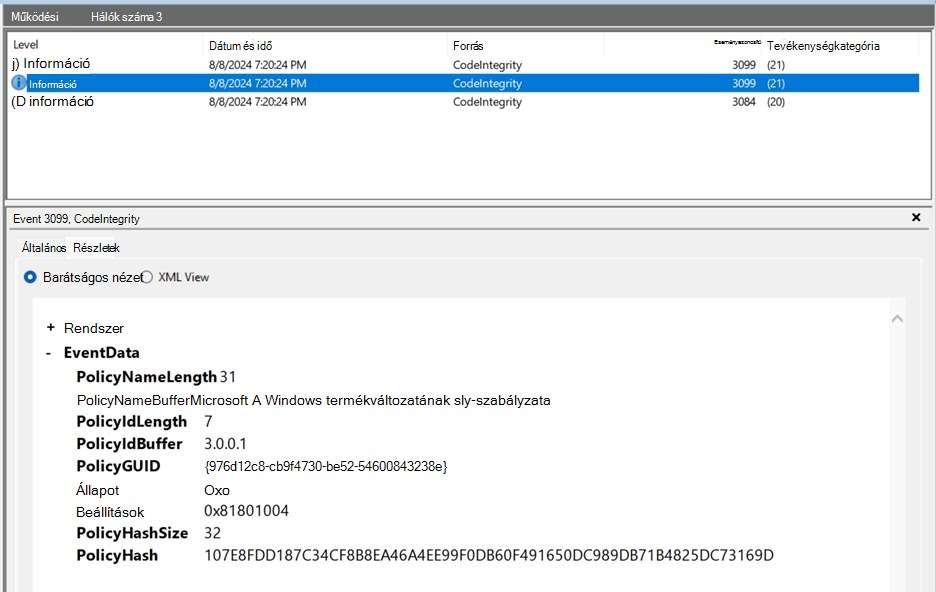

Szabályzataktiválási események

A szabályzataktiválási események a Windows eseménymegtekintő Alkalmazás- és szolgáltatásnaplók > a Microsoft > Windows > CodeIntegrity > Operational területen érhetők el.

-

PolicyNameBuffer – A Microsoft Windows termékváltozatának SI-szabályzata

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Ha az eszközre alkalmazta a naplózási szabályzatot vagy a kockázatcsökkentést, és az alkalmazott szabályzathoz tartozó CodeIntegrity Event 3099 nem jelenik meg, a szabályzat nem lesz kényszerítve. A házirend megfelelő telepítésének ellenőrzéséhez tekintse meg az üzembehelyezési utasításokat .

Megjegyzés A 3099-s kódintegritási esemény nem támogatott a Windows 10 Enterprise 2016, Windows Server 2016 és Windows 10 Enterprise 2015 LTSB verzióiban. A szabályzat alkalmazásának (naplózási vagy visszavonási szabályzat) ellenőrzéséhez csatlakoztatnia kell az EFI-rendszerpartíciót a mountvol.exe paranccsal, és ellenőriznie kell, hogy a szabályzat alkalmazva lett-e az EFI-partícióra. Mindenképpen válassza le az EFI-rendszerpartíciót az ellenőrzés után.

SkuSiPolicy.p7b – Visszavonási szabályzat

Események naplózása és blokkolása

A kódintegritási naplózási és blokkolási események a Windows eseménymegtekintő Alkalmazás- és szolgáltatásnaplók > Microsoft > Windows > CodeIntegrity > Operational > Application and Services naplói > a Microsoft > Windows > AppLocker > MSI és script területen érhetők el.

A korábbi naplózási hely tartalmazza a végrehajtható fájlok, dll-ek és illesztőprogramok vezérlésére vonatkozó eseményeket. Az utóbbi naplózási hely az MSI-telepítők, szkriptek és COM-objektumok vezérlésére vonatkozó eseményeket tartalmaz.

A "CodeIntegrity – Operational" napló 3077-es CodeIntegrity eseménye azt jelzi, hogy egy végrehajtható fájl, .dll vagy illesztőprogram betöltése le van tiltva. Ez az esemény információkat tartalmaz a letiltott fájlról és a kényszerített szabályzatról. A kockázatcsökkentés által blokkolt fájlok esetében a CodeIntegrity Esemény 3077-ben található szabályzatinformációk egyeznek a CodeIntegrity Event 3099-ből származó SkuSiPolicy.p7b szabályzatinformációival. A CodeIntegrity 3077 esemény nem lesz jelen, ha nincs olyan végrehajtható, .dll vagy illesztőprogram, amely megsérti a kódintegritási szabályzatot az eszközön.

A kódintegritás egyéb naplózási és blokkolási eseményeit lásd: Az alkalmazásvezérlési események ismertetése.

Szabályzat-eltávolítási és -helyreállítási eljárás

Ha a kockázatcsökkentés alkalmazása után hiba lép fel, a következő lépésekkel távolíthatja el a kockázatcsökkentést:

-

Ha engedélyezve van, függessze fel a BitLockert. Futtassa a következő parancsot egy rendszergazda jogú parancssori ablakban:

Manager-bde -protectors -disable c: -rebootcount 3

-

Kapcsolja ki a Biztonságos rendszerindítást az UEFI BIOS menüből.A Biztonságos rendszerindítás kikapcsolásának eljárása az eszközgyártók és a modellek között eltérő. A biztonságos rendszerindítás kikapcsolásának helyével kapcsolatos segítségért tekintse meg az eszköz gyártójának dokumentációját. További részleteket a Biztonságos rendszerindítás letiltása című témakörben talál.

-

Távolítsa el a SkuSiPolicy.p7b szabályzatot.

-

Indítsa el a Windowst a szokásos módon, majd jelentkezzen be.A SkuSiPolicy.p7b szabályzatot el kell távolítani a következő helyről:

-

<EFI rendszerpartíciós>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Futtassa a következő parancsokat egy emelt szintű Windows PowerShell munkamenetből a szabályzatok ezen helyekről való törléséhez:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Kapcsolja be a biztonságos rendszerindítást a BIOS-ból.A biztonságos rendszerindítás bekapcsolásának helyének megtalálásához tekintse meg az eszköz gyártójának dokumentációját.Ha az 1. lépésben kikapcsolta a Biztonságos rendszerindítást, és a meghajtót BitLocker védi, függessze fel a BitLocker védelmét , majd kapcsolja be a Biztonságos rendszerindítást az UEFI BIOS menüből.

-

Kapcsolja be a BitLockert. Futtassa a következő parancsot egy rendszergazda jogú parancssori ablakban:

Manager-bde -protectors -enable c:

-

Indítsa újra az eszközt.

|

Dátum módosítása |

Ismertetés |

|

2025. december 17., csütörtök |

|

|

2025. július 22. |

|

|

2025. július 10. |

|

|

2025. április 8. |

|

|

2025. február 24. |

|

|

2025. február 11., csütörtök |

|

|

2025. január 14., szombat |

|

|

2024. november 12. |

|