Biztonságos rendszerindítási tanúsítvány frissítései: Útmutatás informatikai szakembereknek és szervezeteknek

Hatókör

Eredeti közzététel dátuma: 2025. június 26.

TUDÁSBÁZIS AZONOSÍTÓJA: 5062713

Ez a cikk a következőhöz nyújt útmutatást:

Szervezetek (nagyvállalati, kisvállalati és oktatási) informatikai felügyeletű Windows-eszközökkel és -frissítésekkel.

Megjegyzés: Ha Ön egy személyes Windows-eszköz tulajdonosa, olvassa el a Windows-eszközök a Microsoft által felügyelt frissítésekkel otthoni felhasználóknak, vállalkozásoknak és iskoláknak című cikket.

|

Dátum módosítása |

Leírás módosítása |

|---|---|

|

2025. november 10. |

|

|

2025. november 11. |

Kijavítottunk két elírást a "Biztonságos rendszerindítási tanúsítvány üzembe helyezésének támogatása" területen.

|

Ebben a cikkben:

Áttekintés

Ez a cikk olyan dedikált informatikai szakemberekkel rendelkező szervezeteknek szól, akik aktívan kezelik a frissítéseket az eszközflottaikban. A cikk nagy része azokra a tevékenységekre összpontosít, amelyek ahhoz szükségesek, hogy a szervezet informatikai részlege sikeresen üzembe helyezze az új biztonságos rendszerindítási tanúsítványokat. Ezek közé tartozik a belső vezérlőprogram tesztelése, az eszközfrissítések figyelése, az üzembe helyezés kezdeményezése és a felmerülő problémák diagnosztizálása. Több üzembe helyezési és monitorozási módszer is megjelenik. Ezeken az alapvető tevékenységeken kívül számos üzembe helyezési segédletet is kínálunk, többek között lehetőséget biztosítunk arra, hogy az ügyféleszközök részt vesznek egy ellenőrzött szolgáltatás bevezetésében (CFR) kifejezetten a tanúsítványok üzembe helyezéséhez.

Ebben a szakaszban

Biztonságos rendszerindítási tanúsítvány lejárata

A hitelesítésszolgáltatók (CA-k) konfigurációja, más néven a Microsoft által a biztonságos rendszerindítási infrastruktúra részeként biztosított tanúsítványok változatlanok maradtak Windows 8 és Windows Server 2012 óta. Ezeket a tanúsítványokat a belső vezérlőprogram Signature Database (DB) és Key Exchange Key (KEK) változói tárolják. A Microsoft ugyanazt a három tanúsítványt adta meg az eredeti berendezésgyártó (OEM) ökoszisztémájában, hogy belefoglalja az eszköz belső vezérlőprogramját. Ezek a tanúsítványok támogatják a Biztonságos rendszerindítást a Windowsban, és külső operációs rendszerek (OS) is használják őket. A Microsoft a következő tanúsítványokat biztosítja:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Fontos: Mindhárom Microsoft által biztosított tanúsítvány 2026 júniusától lejár. Az ökoszisztéma-partnereinkkel együttműködve a Microsoft új tanúsítványokat vezet be, amelyek segítenek a biztonságos rendszerindítás biztonságának és folytonosságának biztosításában a jövőben. A 2011-ben kiadott tanúsítványok lejárata után a rendszerindító összetevők biztonsági frissítései már nem lesznek lehetségesek, ezzel veszélyeztetve a rendszerindítás biztonságát, és az érintett Windows-eszközök veszélyét és a biztonsági megfelelőség kiesését. A biztonságos rendszerindítási funkció fenntartásához minden Windows-eszközt frissíteni kell, hogy a 2023-at használó tanúsítványokat használja a 2011-ben kiadott tanúsítványok lejárata előtt.

Mi változik?

Az aktuális Microsoft Secure Boot-tanúsítványok (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) 2026 júniusától lejárnak, és 2026 októberéig lejárnak.

Új 2023-tanúsítványokat vezetünk be a biztonságos rendszerindítás biztonságának és folytonosságának fenntartása érdekében. Az eszközöknek frissíteniük kell a 2023-ra a 2011-ben kiadott tanúsítványok lejárta előtt, vagy nem lesznek megfelelőek és veszélyben vannak.

A 2012 óta gyártott Windows-eszközök rendelkezhetnek a tanúsítványok lejáró verzióival, amelyeket frissíteni kell.

Terminológia

|

HITELESÍTÉSSZOLGÁLTATÓ |

Hitelesítésszolgáltató |

|

PK |

Platformkulcs – oem-ekkel vezérelt |

|

KEK |

Kulcscserekulcs |

|

DB |

Biztonságos rendszerindítási aláírási adatbázis |

|

DBX |

Biztonságos rendszerindítás visszavont aláírási adatbázis |

Tanúsítványok

|

Lejáró tanúsítvány |

Lejárat dátuma |

Tárolási hely |

Új tanúsítvány |

Cél |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

2026. június |

A KEK-ben tárolva |

Microsoft Corporation KEK 2K CA 2023 |

Aláírja az adatbázis és a DBX frissítéseit. |

|

Microsoft Windows Production PCA 2011 |

2026. október |

Adatbázisban tárolva |

Windows UEFI CA 2023 |

Aláírja a Windows rendszertöltőt. |

|

Microsoft Corporation UEFI CA 2011*† |

2026. június |

Adatbázisban tárolva |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Aláírja a külső rendszertöltőket és az EFI-alkalmazásokat. Harmadik féltől származó beállítási ROM-okat ír alá. |

*A Microsoft Corporation UEFI CA 2011-tanúsítvány megújítása során két tanúsítvány jön létre, amelyek elkülönítik a rendszertöltő-aláírást a BEÁLLÍTÁS ROM-aláírásától. Ez lehetővé teszi a rendszermegbízhatóság finomabb szabályozását. Azoknak a rendszereknek például, amelyeknek megbízhatónak kell minősítenie a beállítási ROM-okat, hozzáadhatják a Microsoft Option ROM UEFI CA 2023-at anélkül, hogy megbízhatóságot adna a külső rendszertöltőkhöz.

† Nem minden eszköz tartalmazza a Microsoft Corporation UEFI CA 2011-et a belső vezérlőprogramban. Csak a tanúsítványt tartalmazó eszközök esetében javasoljuk, hogy alkalmazza az új tanúsítványokat, a Microsoft UEFI CA 2023-at és a Microsoft Option ROM UEFI CA 2023-at. Ellenkező esetben ezt a két új tanúsítványt nem kell alkalmazni.

Üzembe helyezési forgatókönyv informatikai szakembereknek

Tervezze meg és hajtsa végre a biztonságos rendszerindítási tanúsítvány frissítéseit az eszközflotta egészében az előkészítés, a monitorozás, az üzembe helyezés és a szervizelés révén.

Ebben a szakaszban

A biztonságos rendszerindítás állapotának ellenőrzése a teljes flottában: Engedélyezve van a biztonságos rendszerindítás?

A 2012 óta gyártott eszközök többsége támogatja a Biztonságos rendszerindítást, és a Biztonságos rendszerindítás engedélyezve van. Annak ellenőrzéséhez, hogy az eszköz biztonságos rendszerindítása engedélyezve van-e, tegye az alábbiak egyikét:

-

Grafikus felhasználói felület metódusa: Lépjen a Start > Settings > Privacy & Security >Windows biztonság > Device Security területre. Az Eszközbiztonság területen a Biztonságos rendszerindítás szakasznak azt kell jeleznie, hogy a Biztonságos rendszerindítás be van kapcsolva.

-

Parancssori metódus: A PowerShellben egy emelt szintű parancssorba írja be a Confirm-SecureBootUEFI parancsot, majd nyomja le az Enter billentyűt. A parancsnak True értéket kell visszaadnia, jelezve, hogy a biztonságos rendszerindítás be van kapcsolva.

Egy eszközflotta nagy léptékű üzemelő példányaiban az informatikai szakemberek által használt felügyeleti szoftvernek ellenőriznie kell a biztonságos rendszerindítás engedélyezését.

A Biztonságos rendszerindítás állapot ellenőrzésének módszere például a Microsoft Intune által felügyelt eszközökön egy Intune egyéni megfelelőségi szkript létrehozása és üzembe helyezése. Intune megfelelőségi beállításokat az Egyéni megfelelőségi beállítások használata Linux- és Windows-eszközökhöz Microsoft Intune.

PowerShell-példaszkript annak ellenőrzéséhez, hogy engedélyezve van-e a biztonságos rendszerindítás:

# Az eredményobjektum inicializálása a biztonságos rendszerindítási állapot ellenőrzésének előkészítése során

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

try {

$result. SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Biztonságos rendszerindítás engedélyezve: $($result. SecureBootEnabled)"

} catch {

$result. SecureBootEnabled = $null

Write-Warning "A biztonságos rendszerindítás állapota nem határozható meg: $_"

}

Ha a Biztonságos rendszerindítás nincs engedélyezve, kihagyhatja az alábbi frissítési lépéseket, mivel azok nem alkalmazhatók.

A frissítések üzembe helyezése

A biztonságos rendszerindítási tanúsítvány frissítéseinek többféleképpen is megcélozhatók az eszközök. A telepítés részleteit, beleértve a beállításokat és az eseményeket, a dokumentum későbbi részében tárgyaljuk. Ha egy eszközt frissítésekre céloz meg, az eszközön létrejön egy beállítás, amely jelzi, hogy az eszköznek meg kell kezdenie az új tanúsítványok alkalmazásának folyamatát. Egy ütemezett feladat 12 óránként fut az eszközön, és észleli, hogy az eszköz a frissítéseket célozza. A tevékenység tevékenységének vázlata a következő:

-

A Rendszer a Windows UEFI CA 2023-at alkalmazza az adatbázisra.

-

Ha az eszköz adatbázisában szerepel a Microsoft Corporation UEFI CA 2011, akkor a feladat a Microsoft Option ROM UEFI CA 2023 és a Microsoft UEFI CA 2023 hitelesítésszolgáltatót alkalmazza az adatbázisra.

-

A feladat ezután hozzáadja a Microsoft Corporation KEK 2K CA 2023-at.

-

Végül az ütemezett feladat frissíti a Windows rendszerindítás-kezelőjét a Windows UEFI CA 2023 által aláírtra. A Windows észleli, hogy újraindításra van szükség a rendszerindítás-kezelő alkalmazása előtt. A rendszerindítás-kezelő frissítése késleltetve lesz, amíg az újraindítás természetes módon meg nem történik (például ha havi frissítéseket alkalmaz), majd a Windows ismét megpróbálja alkalmazni a rendszerindítás-kezelő frissítését.

A fenti lépések mindegyikét sikeresen végre kell hajtani, mielőtt az ütemezett tevékenység a következő lépésre lép. A folyamat során eseménynaplók és egyéb állapotok lesznek elérhetők az üzembe helyezés monitorozásához. A monitorozásról és az eseménynaplókról alább talál további információt.

A biztonságos rendszerindítási tanúsítványok frissítése lehetővé teszi a 2023-ra vonatkozó rendszerindítás-kezelő jövőbeli frissítését, amely biztonságosabb. A Boot Manager bizonyos frissítései a jövőbeli kiadásokban lesznek.

Üzembe helyezési lépések

-

Előkészítés: Leltározási és tesztelési eszközök.

-

Belső vezérlőprogrammal kapcsolatos szempontok

-

Monitorozás: Ellenőrizze a monitorozás működését és a flotta alapkonfigurációját.

-

Üzembe helyezés: A frissítések céleszközei, kezdve a kis részhalmazokkal, és a sikeres tesztek alapján bővülnek.

-

Szervizelés: A naplókkal és a szállítói támogatással kapcsolatos problémák kivizsgálása és megoldása.

Előkészítés

Leltárhardver és belső vezérlőprogram. Készítsen reprezentatív eszközmintát a rendszer gyártója, a rendszermodell, a BIOS verziója/dátuma, az alaplapi termék verziója stb. alapján, és tesztelje az eszközökön a frissítéseket a széles körű üzembe helyezés előtt. Ezek a paraméterek gyakran elérhetők a rendszerinformációkban (MSINFO32). A mellékelt PowerShell-mintaparancsokkal ellenőrizheti a biztonságos rendszerindítás frissítési állapotát, és leltározza az eszközöket a teljes szervezetben.

Megjegyzés: Ezek a parancsok akkor érvényesek, ha a biztonságos rendszerindítási állapot engedélyezve van.

Megjegyzés: Ezen parancsok közül soknak rendszergazdai jogosultságokra van szüksége a működéshez.

Biztonságos rendszerindítási leltár adatgyűjtési példaszkriptje

Másolja és illessze be ezt a mintaszkriptet, és szükség szerint módosítsa a következőt: A Biztonságos rendszerindítási leltár mintaadatgyűjtő szkript.

A biztonságos rendszerindítás engedélyezésének első lépése annak ellenőrzése, hogy vannak-e függőben lévő események, amelyek nemrég frissültek, vagy folyamatban van a biztonságos rendszerindítási tanúsítványok frissítése. Különösen érdekesek az 1801-ben és 1808-ban történt legutóbbi események.

Ezeket az eseményeket a Biztonságos rendszerindítási adatbázis és a DBX változófrissítési események című cikkben ismertetjük részletesen. Tekintse meg a Figyelés és üzembe helyezés szakaszt is, amelyből megtudhatja, hogy az események hogyan jeleníthetik meg a függőben lévő frissítések állapotát.

A függőben lévő 1801-as és 1808-as események legutóbbi állapotát a következő PowerShell-parancsminták rögzíthetik:

#If biztonságos rendszerindítás engedélyezve van, javasolt lekérni az 1801-es eseményt az eszközről a meglévő naplóösszesítő eszközök (például a Splunk) használatával, vagy közvetlenül az alábbi parancsokkal:

# 1. Először futtasson parancsokat a megfelelő események lekéréséhez

$allEventIds = @(1801,1808)

$events = @(Get-WinEvent -FilterHashtable @{LogName='System'; ID=$allEventIds} -MaxEvents 20 -ErrorAction SilentlyContinue)

# 2. A legutóbbi 1801-esemény lekérése

$latest_1801_Event = $events | Where-Object {$_. Id -eq 1801} | Sort-Object TimeCreated -Descending | Select-Object –Első 1

# 3. A legutóbbi 1808-esemény lekérése

$latest_1808_Event = $events | Where-Object {$_. Id -eq 1808} | Sort-Object TimeCreated -Descending | Select-Object –Első 1

# 4. Megbízhatóság kinyerése az 1801-eseményüzenet szövegéből

if ($latest_1801_Event) {

if ($latest_1801_Event.Message -match '(High Confidence|További adatokra van szüksége|Ismeretlen|Szüneteltetve)') {

$confidence = $matches[1]

Write-Host "Megbízhatóság: $confidence"

} egyéb {

Write-Host "Az 1801-es esemény megtalálható, de a megbízhatósági érték nem a várt formátumban"

}

} egyéb {

Write-Host "Nem található 1801-esemény"

}

#If az érték "Nagy megbízhatóság", javasolt módosítani a beállításkulcsokat a frissítések elindításához, és a sikert az 1808-ás esemény az eszközön való megléte határozza meg. Ha 1808-esemény(ek) már jelen vannak az eszközön, akkor a ca-k már frissültek. Rögzítse és ellenőrizze a "$latest_1808_Event" értékét a tanúsítványok frissítését követően a megerősítéshez.

# 5. Ellenőrizze az 1808-ás eseményt (a biztonságos rendszerindítási hitelesítésszolgáltató sikeres frissítését jelzi)

if ($latest_1808_Event) {

Write-Host "Az 1808-ás esemény megtalálható – A biztonságos rendszerindítási hitelesítésszolgáltató tanúsítványai frissültek"

Write-Host "Esemény ideje: $($latest_1808_Event.TimeCreated)"

# A rendszer naplózza az 1808-s eseményt, amikor a biztonságos rendszerindítási hitelesítésszolgáltató (CA) frissítése sikeresen befejeződik

} egyéb {

Write-Host "Nem található 1808-esemény – A biztonságos rendszerindítási hitelesítésszolgáltató tanúsítványai még nem lettek frissítve"

}

A következő lépés az eszközök leltározása a szervezetben. Gyűjtse össze a következő adatokat PowerShell-parancsokkal egy reprezentatív minta létrehozásához:

Alapszintű azonosítók (2 érték)

1. Állomásnév – $env: SZÁMÍTÓGÉPNÉV

2. CollectionTime – Get-Date

Beállításjegyzék: Biztonságos rendszerindítási főkulcs (3 érték)

3. SecureBootEnabled – Confirm-SecureBootUEFI parancsmag vagy HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Beállításjegyzék: Karbantartási kulcs (3 érték)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. UEFICA2023Capable - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Beállításjegyzék: Eszközattribútumok (7 érték)

9. OEMManufacturerName – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Eseménynaplók: Rendszernapló (5 érték)

16. LatestEventId – A legújabb biztonságos rendszerindítási esemény

17. Gyűjtőazonosító – Az 1801/1808-s eseményből nyerve

18. Megbízhatóság – Kinyerve az 1801/1808-s eseményből

19. Event1801Count – Események száma

20. Event1808Count – Események száma

WMI-/CIM-lekérdezések (4 érték)

21. OSVersion – Get-CimInstance Win32_OperatingSystem

22. LastBootTime – Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct – Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Gyártó

26. (Get-CIMInstance Win32_ComputerSystem). Modell

27. (Get-CIMInstance Win32_BIOS). Leírás + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/yyyy")

28. (Get-CIMInstance Win32_BaseBoard). Termék

Belső vezérlőprogrammal kapcsolatos szempontok

Az új Biztonságos rendszerindítási tanúsítványok eszközflottán való üzembe helyezéséhez az eszköz belső vezérlőprogramjának szerepet kell játszania a frissítés befejezésében. Bár a Microsoft arra számít, hogy a legtöbb eszköz belső vezérlőprogramja a várt módon fog teljesíteni, az új tanúsítványok üzembe helyezése előtt gondos tesztelésre van szükség.

Vizsgálja meg a hardverleltárt, és hozzon létre egy kisméretű, reprezentatív eszközmintát az alábbi egyedi feltételek alapján, például:

-

Gyártó

-

Modell száma

-

Belső vezérlőprogram verziója

-

OEM alaplapi verzió stb.

Mielőtt széles körben üzembe helyeznénk a flottában lévő eszközökre, javasoljuk, hogy tesztelje a tanúsítványfrissítéseket reprezentatív mintaeszközökön (például gyártó, modell, belső vezérlőprogram verziója által meghatározott módon), hogy a frissítések feldolgozása sikeres legyen. Ajánlott útmutatás az egyes egyedi kategóriákhoz tesztelendő mintaeszközök számához legalább 4.

Ez segít az üzembe helyezési folyamatba vetett bizalom kiépítésében, és segít elkerülni a szélesebb flottára gyakorolt váratlan hatásokat.

Bizonyos esetekben belső vezérlőprogram-frissítésre lehet szükség a biztonságos rendszerindítási tanúsítványok sikeres frissítéséhez. Ezekben az esetekben javasoljuk, hogy ellenőrizze az eszköz oem-jével, hogy elérhető-e frissített belső vezérlőprogram.

Windows virtualizált környezetekben

A virtuális környezetben futó Windows esetében két módszer létezik az új tanúsítványok hozzáadására a biztonságos rendszerindítási belső vezérlőprogram változóihoz:

-

A virtuális környezet létrehozója (AWS, Azure, Hyper-V, VMware stb.) frissítheti a környezetet, és belefoglalhatja az új tanúsítványokat a virtualizált belső vezérlőprogramba. Ez az új virtualizált eszközök esetében működik.

-

A virtuális gépen hosszú távon futó Windows esetén a frissítések a Windowson keresztül, más eszközökhöz hasonlóan alkalmazhatók, ha a virtualizált belső vezérlőprogram támogatja a biztonságos rendszerindítási frissítéseket.

Monitorozás és üzembe helyezés

Javasoljuk, hogy az üzembe helyezés előtt kezdje el az eszközfigyelést, hogy a monitorozás megfelelően működjön, és előre tudja, hogy a flotta állapota megfelelő-e. A monitorozási lehetőségeket az alábbiakban tárgyaljuk.

A Microsoft több módszert is kínál a Biztonságos rendszerindítási tanúsítvány frissítéseinek üzembe helyezéséhez és monitorozásához.

Automatizált üzembe helyezési segítség

A Microsoft két telepítési segítséget nyújt. Ezek a segítségek hasznosak lehetnek az új tanúsítványok flotta számára történő üzembe helyezésében. Mindkét segítséghez diagnosztikai adatokra van szükség.

-

Konfidenciagyűjtőkkel rendelkező kumulatív frissítések lehetősége: A Microsoft automatikusan belefoglalhatja a megbízható eszközcsoportokat a havi frissítésekbe az eddig megosztott diagnosztikai adatok alapján, olyan rendszerek és szervezetek számára, amelyek nem oszthatják meg a diagnosztikai adatokat. Ehhez a lépéshez nem szükséges engedélyezni a diagnosztikai adatokat.

-

Azon szervezetek és rendszerek számára, amelyek megoszthatják a diagnosztikai adatokat, biztosítják a Microsoft számára annak láthatóságát és megbízhatóságát, hogy az eszközök sikeresen üzembe helyezhetik a tanúsítványokat. További információ a diagnosztikai adatok engedélyezéséről: A Windows diagnosztikai adatainak konfigurálása a szervezetben. Minden egyedi eszközhöz "gyűjtőket" hozunk létre (a gyártót, az alaplap verzióját, a belső vezérlőprogram gyártóját, a belső vezérlőprogram verzióját és a további adatpontokat tartalmazó attribútumok alapján). Minden gyűjtő esetében több eszközön figyeljük a sikerességi bizonyítékokat. Miután elegendő sikeres frissítést láttunk, és nem történt hiba, a gyűjtőt "nagy megbízhatóságúnak" tekintjük, és belefoglaljuk az adatokat a havi összegző frissítésekbe. Ha egy nagy megbízhatóságú gyűjtőben havi frissítéseket alkalmaz egy eszközre, a Windows automatikusan alkalmazza a tanúsítványokat a belső vezérlőprogram UEFI biztonságos rendszerindítási változóira.

-

A megbízható gyűjtők közé tartoznak azok az eszközök, amelyek megfelelően dolgozták fel a frissítéseket. Természetesen nem minden eszköz szolgáltat diagnosztikai adatokat, és ez korlátozhatja a Microsoft bizalmát abban, hogy az eszköz megfelelően tudja feldolgozni a frissítéseket.

-

Ez a segítség alapértelmezés szerint engedélyezve van a megbízható eszközökön, és eszközspecifikus beállítással letiltható. További információkat a jövőbeli Windows-kiadásokban osztunk meg.

-

-

Szabályozott funkciók bevezetése (CFR): Ha engedélyezve van a diagnosztikai adatok használata, engedélyezze az eszközöket a Microsoft által felügyelt üzembe helyezéshez.

-

A szabályozott funkciók bevezetése (CFR) a szervezeti flották ügyféleszközeivel is használható. Ehhez az eszközöknek el kell küldeniük a szükséges diagnosztikai adatokat a Microsoftnak, és jelezniük kell, hogy az eszköz engedélyezi a CFR-t az eszközön. Az alábbiakban részletesen ismertetjük, hogyan lehet bejelentkezni.

-

A Microsoft felügyeli az új tanúsítványok frissítési folyamatát azokon a Windows-eszközökön, ahol diagnosztikai adatok érhetők el, és az eszközök részt vesznek a szabályozott funkciók bevezetésében (CFR). Bár a CFR segíthet az új tanúsítványok üzembe helyezésében, a szervezetek nem hagyatkozhatnak a CFR-re a flottáik szervizeléséhez – ehhez az ebben a dokumentumban ismertetett lépéseket kell követnie az automatizált segítségekkel nem rendelkező üzembehelyezési módszerekről szóló szakaszban.

-

Korlátozások: Több oka is lehet annak, hogy a CFR nem működik az Ön környezetében. Például:

-

Nem érhetők el diagnosztikai adatok, vagy a diagnosztikai adatok nem használhatók a CFR-telepítés részeként.

-

Az eszközök nem érhetők el a Windows 11 támogatott ügyfélverzióiban, és kiterjesztett biztonsági frissítésekkel (ESU) Windows 10.

-

-

Az automatizált segítség által nem lefedett üzembehelyezési módszerek

Válassza ki a környezetének megfelelő metódust. Kerülje a keverési módszereket ugyanazon az eszközön:

-

Beállításkulcsok: Az üzembe helyezés szabályozása és az eredmények monitorozása.Több beállításkulcs is rendelkezésre áll a tanúsítványok üzembe helyezésének viselkedésének szabályozásához és az eredmények monitorozásához. Emellett két kulcs van a fent leírt üzembehelyezési segédletek kiválasztásához és kikapcsolásához. További információ a beállításkulcsokról: Beállításkulcs Frissítések biztonságos rendszerindításhoz – Windows-eszközök it által felügyelt frissítésekkel.

-

Csoportházirend objektumok (GPO): Beállítások kezelése; figyelő beállításjegyzéken és eseménynaplókon keresztül.A Microsoft egy későbbi frissítésben támogatást nyújt a biztonságos rendszerindítási frissítések kezeléséhez a Csoportházirend használatával. Vegye figyelembe, hogy mivel a Csoportházirend a beállításokat tartalmazza, az eszköz állapotának figyelését alternatív módszerekkel kell elvégezni, beleértve a beállításkulcsok és az eseménynapló bejegyzéseinek figyelését.

-

WinCS (Windows konfigurációs rendszer) parancssori felület: Parancssori eszközök használata tartományhoz csatlakoztatott ügyfelekhez.A tartományi rendszergazdák a Windows operációs rendszer frissítéseiben található Windows konfigurációs rendszert (WinCS) is használhatják a biztonságos rendszerindítási frissítések tartományhoz csatlakoztatott Windows-ügyfeleken és -kiszolgálókon történő központi telepítéséhez. Parancssori segédprogramokból áll (egy hagyományos végrehajtható és egy PowerShell-modulból is), amelyek lekérdezik és helyileg alkalmazzák a biztonságos rendszerindítási konfigurációkat egy gépen. További információ: Windows Configuration System (WinCS) API-k a biztonságos rendszerindításhoz.

-

Microsoft Intune/Configuration Manager: PowerShell-szkriptek üzembe helyezése. A konfigurációs szolgáltató (CSP) egy későbbi frissítésben lesz elérhető, amely lehetővé teszi az üzembe helyezést Intune használatával.

Eseménynaplók monitorozása

Két új eseményt biztosítunk a biztonságos rendszerindítási tanúsítvány frissítéseinek üzembe helyezéséhez. Ezeket az eseményeket részletesen a Biztonságos rendszerindítási adatbázis és a DBX változófrissítési eseményei ismertetik:

-

Eseményazonosító: 1801 Ez az esemény egy hibaesemény, amely azt jelzi, hogy a frissített tanúsítványok nincsenek alkalmazva az eszközre. Ez az esemény az eszközre vonatkozó néhány részletet ad meg, beleértve az eszközattribútumokat is, amelyek segítenek korrelálni, hogy mely eszközök frissítésére van szükség.

-

Eseményazonosító: 1808 Ez az esemény egy tájékoztató esemény, amely azt jelzi, hogy az eszközön a szükséges új biztonságos rendszerindítási tanúsítványok vannak alkalmazva az eszköz belső vezérlőprogramjára.

Üzembehelyezési stratégiák

A kockázat minimalizálása érdekében ne egyszerre, hanem szakaszokban helyezzen üzembe biztonságos rendszerindítási frissítéseket. Kezdje az eszközök egy kis részhalmazával, ellenőrizze az eredményeket, majd bontsa ki a elemet további csoportokra. Azt javasoljuk, hogy kezdje az eszközök részhalmazaival, és ahogy magabiztosan üzembe helyezi őket, vegye fel az eszközök további részhalmazait. Több tényező is használható annak meghatározására, hogy mi kerül egy részhalmazba, beleértve a mintaeszközökön és a szervezeti struktúrán végzett teszteredményeket stb.

Ön dönti el, hogy mely eszközöket helyezi üzembe. Néhány lehetséges stratégia itt található.

-

Nagy eszközflotta: először használja a fent leírt segítségeket a leggyakrabban felügyelt eszközökhöz. Ezzel párhuzamosan a szervezet által felügyelt ritkábban használt eszközökre összpontosítson. Tesztelje a kis méretű mintaeszközöket, és ha a tesztelés sikeres, helyezze üzembe az azonos típusú többi eszközön. Ha a tesztelés problémákat okoz, vizsgálja meg a probléma okát, és határozza meg a javítási lépéseket. Érdemes lehet megfontolni az olyan eszközosztályokat is, amelyek nagyobb értékűek a flottában, és megkezdeni a tesztelést és az üzembe helyezést annak biztosítása érdekében, hogy ezek az eszközök már korábban frissítették a védelmet.

-

Kis flotta, nagy fajta: Ha az Ön által kezelt flotta számos olyan gépet tartalmaz, amelyeken az egyes eszközök tesztelése tiltó jellegű lenne, fontolja meg erősen a fent leírt két segítség használatát, különösen az olyan eszközök esetében, amelyek valószínűleg gyakori eszközök a piacon. Először azokra az eszközökre összpontosítson, amelyek kritikus fontosságúak a mindennapi működéshez, tesztelje és telepítse azokat. Folytassa a magas prioritású eszközök listájának áthelyezését, a tesztelést és az üzembe helyezést, miközben figyeli a flottát, hogy meggyőződjön arról, hogy a segítők a többi eszköz esetében is segítenek.

Jegyzetek

-

Ügyeljen a régebbi eszközökre, különösen az olyan eszközökre, amelyeket a gyártó már nem támogat. Bár a belső vezérlőprogramnak megfelelően kell végrehajtania a frissítési műveleteket, előfordulhat, hogy néhány nem. Azokban az esetekben, amikor a belső vezérlőprogram nem működik megfelelően, és az eszköz már nem támogatott, fontolja meg az eszköz cseréjét a biztonságos rendszerindítási védelem biztosítása érdekében a teljes flottában.

-

Előfordulhat, hogy az elmúlt 1–2 évben gyártott új eszközök már rendelkeznek a frissített tanúsítványokkal, de előfordulhat, hogy a Windows UEFI CA 2023 aláírt rendszerindítás-kezelője nincs alkalmazva a rendszerre. A rendszerindítás-kezelő alkalmazása kritikus utolsó lépés az egyes eszközök üzembe helyezésében.

-

Miután kiválasztott egy eszközt a frissítésekhez, eltarthat egy ideig, amíg a frissítések befejeződnek. Becsülje meg, hogy a tanúsítványok alkalmazása 48 órát és egy vagy több újraindítást igényel.

Gyakori kérdések (GYIK)

A gyakori kérdéseket a Biztonságos rendszerindítás – gyakori kérdések című cikkben találja.

Hibaelhárítás

Ebben a szakaszban

Gyakori problémák és javaslatok

Ez az útmutató részletesen ismerteti a biztonságos rendszerindítási tanúsítvány frissítési folyamatát, és bemutatja a hibaelhárítás néhány lépését, ha problémák merülnek fel az eszközök üzembe helyezése során. Frissítések ehhez a szakaszhoz szükség szerint hozzá lesz adva.

Biztonságos rendszerindítási tanúsítvány üzembe helyezésének támogatása

A Biztonságos rendszerindítási tanúsítvány frissítéseinek támogatása érdekében a Windows egy ütemezett feladatot tart fenn, amely 12 óránként egyszer fut. A feladat biteket keres az AvailableUpdates beállításkulcsban, amelyeket feldolgozásra szorul. A tanúsítványok üzembe helyezéséhez használt bitek az alábbi táblázatban találhatók. Az Order oszlop a bitek feldolgozásának sorrendjét jelzi.

|

Rendelés |

Bitbeállítás |

Használat |

|---|---|---|

|

1 |

0x0040 |

Ez a bit arra utasítja az ütemezett feladatot, hogy adja hozzá a Windows UEFI CA 2023 tanúsítványt a biztonságos rendszerindítási adatbázishoz. Ez lehetővé teszi a Windows számára, hogy megbízzanak a tanúsítvány által aláírt rendszerindítás-kezelőkben. |

|

2 |

0x0800 |

Ez a bit arra utasítja az ütemezett feladatot, hogy alkalmazza a Microsoft Option ROM UEFI CA 2023-at az adatbázisra. Ha 0x4000 is be van állítva, akkor az ütemezett feladat ellenőrzi az adatbázist, és csak akkor alkalmazza a Microsoft UEFI CA 2023-at, ha a Microsoft Corporation UEFI CA 2011 már szerepel az adatbázisban. |

|

3 |

0x1000 |

Ez a bit arra utasítja az ütemezett feladatot, hogy alkalmazza a Microsoft UEFI CA 2023-at az adatbázisra. Ha 0x4000 is be van állítva, akkor az ütemezett feladat ellenőrzi az adatbázist, és csak akkor alkalmazza a Microsoft Option ROM UEFI CA 2023-at, ha a Microsoft Corporation UEFI CA 2011-et már megtalálja az adatbázisban. |

|

2 & 3 |

0x4000 |

Ez a bit módosítja a 0x0800 és 0x1000 bitek viselkedését, hogy csak a Microsoft UEFI CA 2023 és a Microsoft Option ROM UEFI CA 2023 alkalmazásával rendelkezzen, ha az adatbázis már rendelkezik a Microsoft Corporation UEFI CA 2011-es verziójával. Annak érdekében, hogy az eszköz biztonsági profilja változatlan maradjon, ez a bit csak akkor alkalmazza ezeket az új tanúsítványokat, ha az eszköz megbízhatónak tartja a Microsoft Corporation UEFI CA 2011 tanúsítványt. Nem minden Windows-eszköz bízik meg ebben a tanúsítványban. |

|

4 |

0x0004 |

Ez a bit arra utasítja az ütemezett feladatot, hogy keressen egy kulcscserekulcsot, amelyet az eszköz platformkulcsa (PK) írt alá. A PK-t az OEM kezeli. A számítógép-kezelők aláírják a Microsoft KEK-et a PK-val, és továbbítják a Microsoftnak, ahol szerepel az összegző frissítésekben. |

|

5 |

0x0100 |

Ez a bit arra utasítja az ütemezett feladatot, hogy alkalmazza a Windows UEFI CA 2023 által aláírt rendszerindítás-kezelőt a rendszerindítási partícióra. Ez lecseréli a Microsoft Windows Production PCA 2011 aláírt rendszerindítás-kezelőjét. |

Az egyes biteket az ütemezett esemény dolgozza fel a fenti táblázatban megadott sorrendben.

A biteken keresztüli előrehaladásnak a következőképpen kell kinéznie:

-

Kezdés: 0x5944

-

0x0040 → 0x5904 (a Windows UEFI CA 2023 sikeresen alkalmazva)

-

0x0800 → 0x5104 (szükség esetén a Microsoft Option ROM UEFI CA 2023-at alkalmazta)

-

0x1000 → 0x4104 (szükség esetén a Microsoft UEFI CA 2023-at alkalmazta)

-

0x0004 → 0x4100 (A Microsoft Corporation KEK 2K CA 2023 alkalmazása)

-

0x0100 → 0x4000 (A Windows UEFI CA 2023 által aláírt rendszerindítás-kezelőt alkalmazta)

Jegyzetek

-

Miután a bithez társított művelet sikeresen befejeződött, a bit törlődik az AvailableUpdates kulcsból.

-

Ha ezen műveletek egyike sikertelen, a rendszer naplóz egy eseményt, és az ütemezett feladat következő futtatásakor újrapróbálkozott a művelettel.

-

Ha a bit 0x4000 be van állítva, az nem törlődik. Az összes többi bit feldolgozása után az AvailableUpdates beállításkulcs értéke 0x4000 lesz.

1. probléma: KEK-frissítési hiba: Az eszköz frissíti a tanúsítványokat a biztonságos rendszerindítási adatbázisra, de nem halad előre az új kulcscsere-kulcstanúsítvány biztonságos rendszerindítási KEK-ben való üzembe helyezésén.

Megjegyzés Jelenleg, amikor ez a probléma jelentkezik, a rendszer naplózza az 1796-os eseményazonosítót (lásd: Biztonságos rendszerindítási adatbázis és DBX változófrissítési események). A későbbi kiadásban egy új esemény jelenik meg, amely jelzi ezt a problémát.

Az eszköz AvailableUpdates beállításkulcsa 0x4104 van beállítva, és nem törli a 0x0004 bitet, még akkor sem, ha több újraindítás és jelentős idő telt el.

A probléma az lehet, hogy nincs az oem PK által aláírt KEK az eszközhöz. Az oem vezérli az eszköz PK-ját, és felelős az új Microsoft KEK-tanúsítvány aláírásáért és a Microsoftnak való visszaküldéséért, hogy bele lehessen foglalni a havi összegző frissítésekbe.

Ha ezt a hibát tapasztalja, kérdezze meg az oem-et, hogy követte-e a Windows biztonságos rendszerindítási kulcs létrehozásával és kezelésével kapcsolatos útmutatóban ismertetett lépéseket.

2. probléma: Belső vezérlőprogrammal kapcsolatos hibák: A tanúsítványfrissítések alkalmazásakor a rendszer átadja a tanúsítványokat a belső vezérlőprogramnak, hogy azok a Secure Boot DB- vagy KEK-változókra vonatkozzanak. Bizonyos esetekben a belső vezérlőprogram hibát ad vissza.

Ha ez a probléma jelentkezik, a Biztonságos rendszerindítás naplózza az 1795-ös eseményazonosítót. Az eseményről további információt a Biztonságos rendszerindítási adatbázis és a DBX változófrissítési események című témakörben talál.

Javasoljuk, hogy ellenőrizze az OEM-rel, hogy elérhető-e belsővezérlőprogram-frissítés az eszközhöz a probléma megoldásához.

További erőforrások

Tipp: Könyvjelzőként jelölje meg ezeket a további erőforrásokat.

-

Biztonságos rendszerindítási tanúsítvány bevezetésének kezdőlapja

-

Windows-eszközök vállalatoknak és szervezeteknek informatikai felügyeletű frissítésekkel

-

Biztonságos rendszerindítási adatbázis és DBX változófrissítési események

-

Biztonságos rendszerindítási kulcsok létrehozásával és kezelésével kapcsolatos útmutató

A Microsoft ügyfélszolgálatának erőforrásai

Ha kapcsolatba szeretne lépni Microsoft ügyfélszolgálata, tekintse meg a következőt:

-

Microsoft ügyfélszolgálata, majd kattintson a Windows elemre.

-

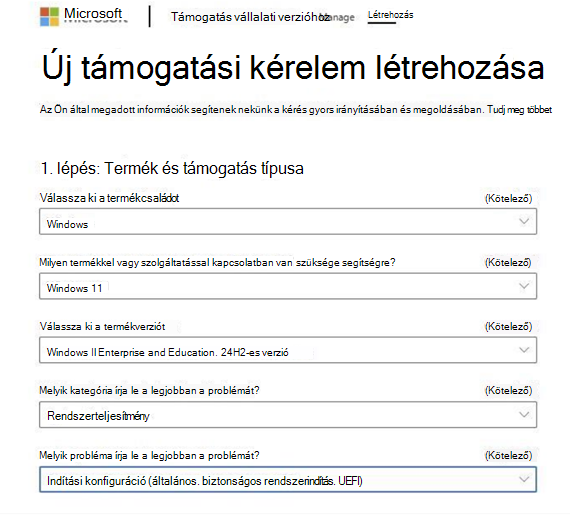

Üzleti támogatás , majd a Létrehozás gombra kattintva hozzon létre egy új támogatási kérést.Az új támogatási kérelem létrehozása után a következőhöz hasonlóan kell kinéznie: