|

Dátum |

A módosítás leírása |

|---|---|

|

2023. október 27. |

Hivatkozás hozzáadva a B kockázatcsökkentéshez |

|

2023. július 17. |

MMIO-információk hozzáadva |

Összefoglalás

A Microsoft tisztában van a támadási osztály új változatával, az úgynevezett spekulatív végrehajtási oldalcsatornás biztonsági résekkel. A változatok neve L1 Terminálhiba (L1TF) és mikroarchitekturális adatmintavétel (MDS). Az L1TF-et vagy az MDS-t sikeresen kihasználó támadók beolvashatják a kiemelt adatokat a megbízhatósági határok között.

FRISSÍTVE 2019. május 14-én: 2019. május 14-én az Intel közzétette a mikroarchitekturális adatmintavétel néven ismert spekulatív végrehajtásoldali biztonsági rések új alosztályáról szóló információkat. A következő CVE-k lettek hozzárendelve:

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Mikroarchitekturális tároló pufferadatainak mintavételezése (MSBDS)

-

CVE-2018-12127 | Mikroarchitekturális kitöltőpuffer adatmintázása (MFBDS)

-

CVE-2018-12130 | Microarchitectural Load Port Data Sampling (MLPDS)

FRISSÍTVE 2019. NOVEMBER 12-ÉN: 2019. november 12-én az Intel műszaki tanácsadást tett közzé az Intel® transactional Synchronization Extensions (Intel® TSX) Transaction Asynchronous Abort biztonsági résével kapcsolatban, amelyhez CVE-2019-11135 van hozzárendelve. A Microsoft kiadott frissítéseket a biztonsági rés elhárításához. Vegye figyelembe a következőket:

-

Alapértelmezés szerint egyes Windows Server operációsrendszer-kiadások esetében engedélyezve van az operációs rendszerek védelme. További információt a Microsoft Tudásbázis cikk 4072698 talál.

-

Alapértelmezés szerint az operációs rendszerek védelme minden Windows-ügyfél operációsrendszer-kiadáshoz engedélyezve van. További információt a Microsoft Tudásbázis 4073119 című cikkben talál.

Biztonsági rések áttekintése

Olyan környezetekben, ahol erőforrásokat osztanak meg, például virtualizálási gazdagépeket, a támadók, akik tetszőleges kódot futtathatnak egy virtuális gépen, hozzáférhetnek egy másik virtuális gépről vagy magáról a virtualizálási gazdagépről származó információkhoz.

A kiszolgálói számítási feladatok, például a Windows Server Távoli asztali szolgáltatások (RDS) és a dedikált szerepkörök, például az Active Directory-tartományvezérlők is veszélyben vannak. Azok a támadók, akik tetszőleges kódot futtathatnak (a jogosultsági szinttől függetlenül) hozzáférhetnek az operációs rendszerhez vagy a számítási feladatok titkos kulcsaihoz, például titkosítási kulcsokhoz, jelszavakhoz és egyéb bizalmas adatokhoz.

A Windows ügyféloldali operációs rendszerek is veszélyben vannak, különösen akkor, ha nem megbízható kódot futtatnak, kihasználják a virtualizáláson alapuló biztonsági funkciókat, például a Windows Defender Credential Guardot, vagy a Hyper-V-t használják virtuális gépek futtatására.

Megjegyzés: Ezek a biztonsági rések csak az Intel Core processzorokat és az Intel Xeon processzorokat érintik.

A kockázatcsökkentés áttekintése

A problémák megoldása érdekében a Microsoft az Intellel együttműködve fejleszt szoftvermegoldásokat és útmutatást. Megjelentek a biztonsági rések elhárítását segítő szoftverfrissítések. Az összes elérhető védelem beszerzéséhez szükség lehet olyan frissítésekre, amelyek tartalmazhatnak az eszköz oem-jeiből származó mikrokódokat is.

Ez a cikk a következő biztonsági rések elhárítását ismerteti:

-

CVE-2018-3620 | L1 terminálhiba – operációs rendszer, SMM

-

CVE-2018-3646 | L1 terminálhiba – VMM

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Mikroarchitekturális tároló pufferadatainak mintavételezése (MSBDS)

-

CVE-2018-12127 | Microarchitectural Load Port Data Sampling (MLPDS)

-

CVE-2018-12130 | Mikroarchitekturális kitöltőpuffer adatmintázása (MFBDS)

-

CVE-2019-11135 | A Windows Kernel információfelfedés biztonsági rése

-

CVE-2022-21123 | Megosztott pufferadatok olvasása (SBDR)

-

CVE-2022-21125 | Megosztott pufferadatok mintavételezése (SBDS)

-

CVE-2022-21127 | Speciális regiszterpufferadatok mintavételezési frissítése (SRBDS-frissítés)

-

CVE-2022-21166 | Eszközregisztrálás részleges írása (DRPW)

A biztonsági résekkel kapcsolatos további információkért tekintse meg a következő biztonsági tanácsokat:

L1TF: ADV180018 | A Microsoft útmutatója az L1TF-változatok mérsékléséhez

MMIO: ADV220002 | A Microsoft útmutatója az Intel Processzor MMIO elavult adatok biztonsági réseihez

A Windows Kernel információfelfedés biztonsági rése: CVE-2019-11135 | A Windows Kernel információfelfedés biztonsági rése

A fenyegetés mérsékléséhez szükséges műveletek meghatározása

Az alábbi szakaszok segítséget nyújtanak az L1TF és/vagy MDS biztonsági rései által érintett rendszerek azonosításában, valamint a kockázatok megértésében és mérséklésében.

Lehetséges teljesítményhatás

A tesztelés során a Microsoft a rendszer konfigurációjától és a szükséges kockázatcsökkentésektől függően tapasztalt néhány teljesítményhatást ezekből a kockázatcsökkentésekből.

Előfordulhat, hogy egyes ügyfeleknek le kell tiltania a hyper-threadinget (más néven egyidejű többszálú vagy SMT) az L1TF és az MDS kockázatának teljes körű kielégítéséhez. Vegye figyelembe, hogy a hyper-threading letiltása teljesítménycsökkenést okozhat. Ez a helyzet azokra az ügyfelekre vonatkozik, akik a következőket használják:

-

A Hyper-V Windows Server 2016 vagy Windows 10 1607-esnél korábbi verziói (évfordulós frissítés)

-

Virtualizálás-alapú biztonsági (VBS) funkciók, például a Credential Guard és a Device Guard

-

Nem megbízható kód végrehajtását lehetővé tevő szoftver (például buildautomatizálási kiszolgáló vagy megosztott IIS-üzemeltetési környezet)

A hatás hardverenként és a rendszeren futó számítási feladatoktól függően változhat. A leggyakoribb rendszerkonfiguráció a hyper-threading engedélyezése. Ezért a teljesítményre gyakorolt hatás a felhasználóra vagy a rendszergazdára van hatással, aki a hyper-threading letiltására irányuló műveletet hajtja végre a rendszeren.

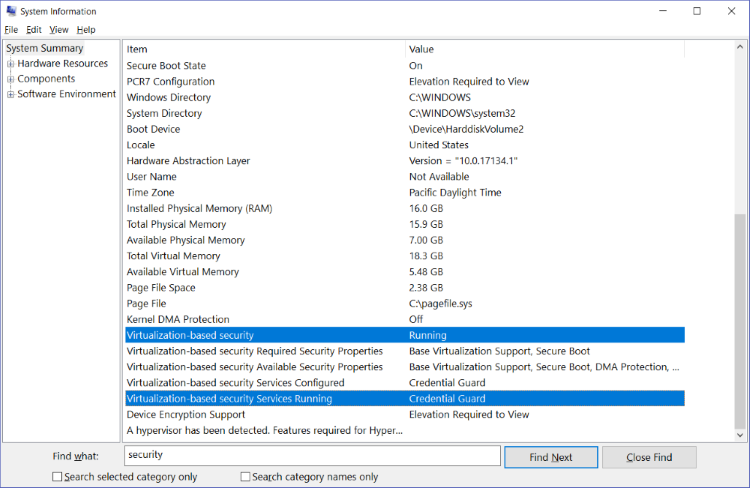

Megjegyzés: Annak megállapításához, hogy a rendszer VBS által védett biztonsági szolgáltatásokat használ-e, kövesse az alábbi lépéseket:

-

A Start menübe írja be a MSINFO32.Megjegyzés: Megnyílik a Rendszerinformáció ablak.

-

A Keresett szöveg mezőbe írja be a biztonság kifejezést.

-

A jobb oldali panelen keresse meg a képernyőfelvételen kiválasztott két sort, és ellenőrizze az Érték oszlopban, hogy engedélyezve van-e a virtualizálás-alapú biztonság , és mely virtualizált biztonsági szolgáltatások futnak.

A Hyper-V magütemező csökkenti a Hyper-V virtuális gépek L1TF- és MDS-támadási vektorait, miközben továbbra is engedélyezi a hyper-threading használatát. Az alapütemező Windows Server 2016 és Windows 10 1607-es verziójától kezdve érhető el. Ez minimális hatással van a virtuális gépek teljesítményére.

Az alapütemező nem csökkenti a VBS által védett biztonsági funkciókkal szembeni L1TF- vagy MDS-támadási vektorokat. További információért tekintse meg a C kockázatcsökkentést és a következő virtualizálási blogcikket:

A teljesítményre gyakorolt hatásról az Intel alábbi webhelyén talál részletes információt:

Az érintett rendszerek és a szükséges kockázatcsökkentések azonosítása

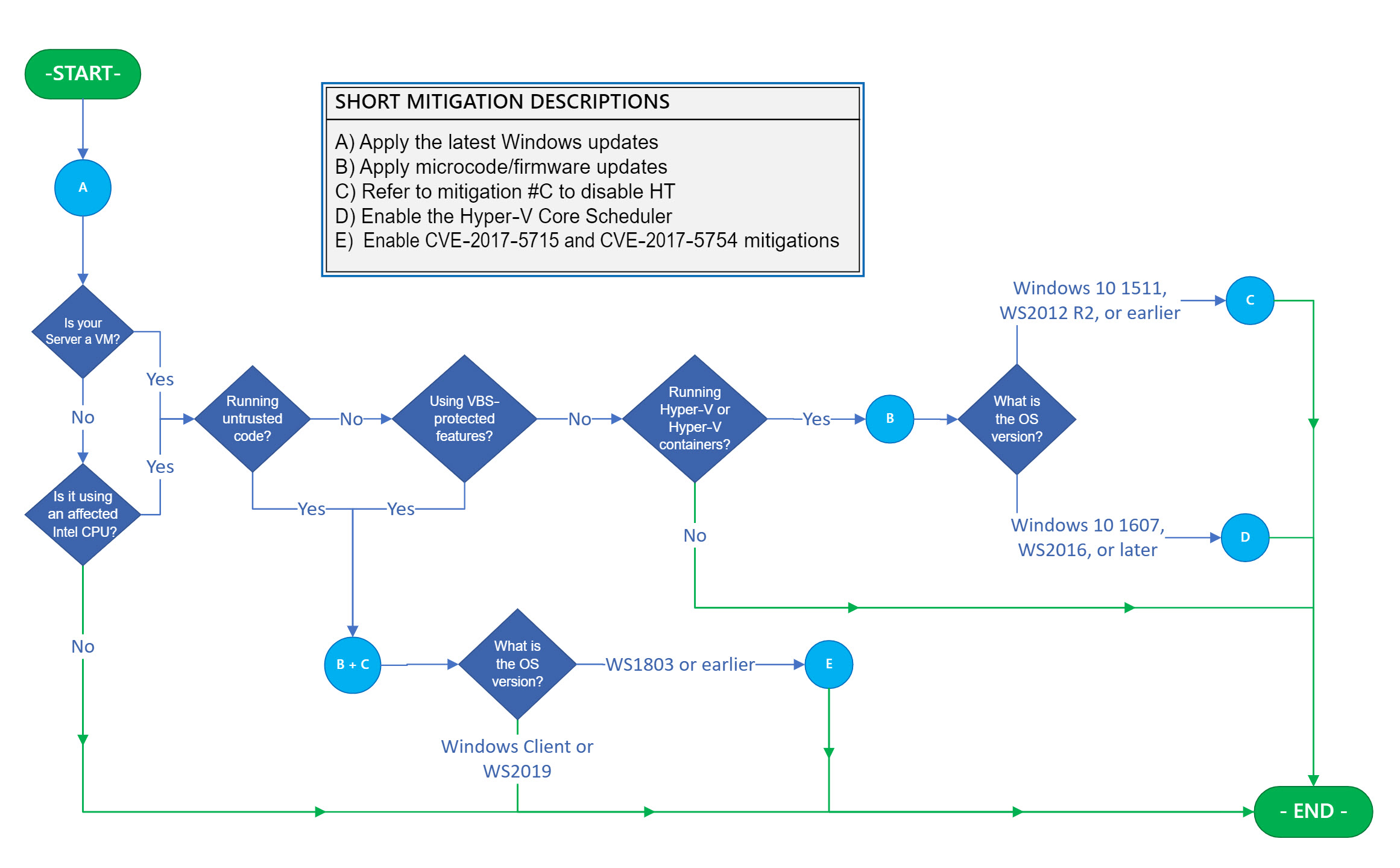

Az 1. ábrán látható folyamatábra segíthet az érintett rendszerek azonosításában és a megfelelő műveletkészlet meghatározásában.

Fontos: Ha virtuális gépeket használ, a folyamatábra figyelembe vétele és alkalmazása a Hyper-V-gazdagépekre és az érintett virtuálisgép-vendégekre külön-külön történik, mert a kockázatcsökkentések mindkettőre vonatkozhatnak. A Hyper-V-gazdagépek esetében a folyamatábra lépései virtuális gépek közötti és gazdagépen belüli védelmet biztosítanak. A kockázatcsökkentések alkalmazása azonban csak a Hyper-V-gazdagépre nem elegendő a virtuális gépeken belüli védelem biztosításához. A virtuális gépeken belüli védelem biztosításához minden Windows rendszerű virtuális gépen alkalmaznia kell a folyamatábrát. A legtöbb esetben ez azt jelenti, hogy győződjön meg arról, hogy a beállításkulcsok be vannak állítva a virtuális gépen.

A folyamatábra navigálásakor a rendszerkonfigurációkra jellemző L1TF támadási vektorok mérsékléséhez szükséges műveletsorokat tartalmazó kék körökkel fog találkozni. Minden észlelt műveletet alkalmazni kell. Ha zöld vonallal találkozik, az a végpont közvetlen útvonalát jelzi, és nincsenek további hibaelhárítási lépések.

A jobb oldali jelmagyarázat tartalmazza az egyes betűs kockázatcsökkentések rövid formátumú magyarázatát. Az egyes kockázatcsökkentésekre vonatkozó részletes magyarázatok, amelyek részletes telepítési és konfigurációs utasításokat tartalmaznak, a "Kockázatcsökkentések" szakaszban találhatók.

Enyhítése

Fontos: A következő szakasz azokat a kockázatcsökkentéseket ismerteti, amelyeket CSAK az előző szakasz 1. ábrájának folyamatdiagramja által meghatározott feltételek mellett kell alkalmazni. Ne alkalmazza ezeket a kockázatcsökkentéseket, kivéve, ha a folyamatábra azt jelzi, hogy az adott kockázatcsökkentés szükséges.

A szoftver- és mikrokódfrissítések mellett manuális konfigurációs módosításokra is szükség lehet bizonyos védelem biztosításához. Javasoljuk továbbá, hogy a nagyvállalati ügyfelek regisztráljanak a biztonsági értesítések levelezőprogramjára, hogy értesüljenek a tartalom változásairól. (Lásd a Microsoft technikai biztonsági értesítéseit.)

A kockázatcsökkentés

A legújabb Windows-frissítések beszerzése és alkalmazása

Alkalmazza az összes elérhető Windows operációsrendszer-frissítést, beleértve a havi Windows biztonsági frissítéseket is. Az érintett termékek táblázatát a Microsoft biztonsági tanácsadó | ADV 180018 az L1TF-hez, biztonsági tanácsadás | ADV 190013 az MDS-hez, biztonsági tanácsadás | ADV220002 mmio és biztonsági rések esetén | CVE-2019-11135 a Windows Kernel információfelfedés biztonsági réséhez.

B kockázatcsökkentés

A legújabb mikrokód- vagy belsővezérlőprogram-frissítések beszerzése és alkalmazása

A legújabb Windows biztonsági frissítések telepítése mellett processzor-mikrokódra vagy belső vezérlőprogram-frissítésre is szükség lehet. Javasoljuk, hogy szerezze be és alkalmazza az eszközhöz megfelelő legújabb mikrokódfrissítést az eszköz OEM-től. A mikrokód- vagy belsővezérlőprogram-frissítésekkel kapcsolatos további információkért tekintse meg a következő hivatkozásokat:

Megjegyzés: Ha beágyazott virtualizálást használ (beleértve a Hyper-V-tárolók vendég virtuális gépen való futtatását), el kellérhetővé tennie az új mikrokód-bevilágításokat a vendég virtuális gép számára. Ehhez szükség lehet a virtuálisgép-konfiguráció 8-ra való frissítésére. A 8-es verzió alapértelmezés szerint tartalmazza a mikrokód-felvilágosítókat. További információért és a szükséges lépésekért tekintse meg a következő cikket Microsoft Docs cikket:

Hyper-V futtatása beágyazott virtualizálással rendelkező virtuális gépen

C kockázatcsökkentés

Le kell tiltani a hyper-threading (HT)?

Az L1TF és az MDS biztonsági rései kockázattal járnak, hogy a Hyper-V virtuális gépek és a Microsoft Virtualization Based Security (VBS) által fenntartott titkos kulcsok titkossága egy oldalcsatorna-támadással sérülhet. Ha Hyper-Threading (HT) engedélyezve van, a Hyper-V és a VBS által biztosított biztonsági határok gyengülnek.

A Hyper-V magütemezője (Windows Server 2016 és Windows 10 1607-es verziójától kezdődően) csökkenti a Hyper-V virtuális gépek L1TF- és MDS-támadási vektorait, miközben továbbra is lehetővé teszi Hyper-Threading engedélyezését. Ez minimális hatással van a teljesítményre.

A Hyper-V magütemező nem csökkenti a VBS által védett biztonsági funkciókkal szembeni L1TF- vagy MDS-támadási vektorokat. Az L1TF és az MDS biztonsági rései kockázattal járnak, hogy a VBS titkos kódjainak titkosságát egy oldalcsatornás támadással lehet feltörni, ha a Hyper-Threading (HT) engedélyezve van, ami gyengíti a VBS által biztosított biztonsági határt. A VBS még ezzel a megnövekedett kockázattal is értékes biztonsági előnyöket nyújt, és számos támadást mérsékel, ha a HT engedélyezve van. Ezért azt javasoljuk, hogy a VBS-t továbbra is hT-kompatibilis rendszereken használja. Azoknak az ügyfeleknek, akik meg szeretnék szüntetni a VBS titkosságát érintő L1TF- és MDS-biztonsági rések lehetséges kockázatát, érdemes lehet letiltani a HT-t a további kockázat csökkentése érdekében.

Azoknak az ügyfeleknek, akik meg szeretnék szüntetni az L1TF és az MDS biztonsági rései által okozott kockázatot, akár a Hyper-V Windows Server 2016-nél korábbi verzióinak titkossága, akár a VBS biztonsági képességei miatt, mérlegelniük kell a döntést, és fontolóra kell venniük a HT letiltását a kockázat csökkentése érdekében. Ez a döntés általában a következő irányelveken alapulhat:

-

Az Windows 10 1607-es verzió, Windows Server 2016 és újabb rendszerek esetében, amelyek nem Hyper-V-t futtatnak, és nem használnak VBS által védett biztonsági szolgáltatásokat, az ügyfeleknek nem szabad letiltani a HT-t.

-

Az Windows 10 1607-es verzió esetén Windows Server 2016 és újabb rendszerek, amelyek a Core Schedulerrel futtatják a Hyper-V-t, de nem használnak VBS által védett biztonsági szolgáltatásokat, az ügyfeleknek nem szabad letiltani a HT-t.

-

A Hyper-V-t futtató Windows 10 1511-es, Windows Server 2012 R2-es és korábbi rendszerek esetében az ügyfeleknek fontolóra kell venniük a HT letiltását a kockázat csökkentése érdekében.

A HT letiltásához szükséges lépések eltérnek az OEM-től az OEM-től. Ezek azonban általában a BIOS vagy a belső vezérlőprogram beállítási és konfigurációs eszközeinek részei.

A Microsoft emellett bevezette a Hyper-Threading technológia szoftveres beállításon keresztüli letiltásának lehetőségét, ha a HT-t nehéz vagy lehetetlen letiltani a BIOS-ban, illetve a belső vezérlőprogram beállítási és konfigurációs eszközeiben. A HT letiltására vonatkozó szoftverbeállítás másodlagos a BIOS- vagy belsővezérlőprogram-beállításhoz, és alapértelmezés szerint le van tiltva (ami azt jelenti, hogy a HT követi a BIOS- vagy belsővezérlőprogram-beállítást). Ha többet szeretne megtudni erről a beállításról és a HT letiltásáról, tekintse meg a következő cikket:

4072698 Windows Server-útmutató a spekulatív végrehajtás oldalcsatornás biztonsági rései elleni védelemhez

Ha lehetséges, javasoljuk, hogy tiltsa le a HT-t a BIOS-ban vagy a belső vezérlőprogramban, hogy a HT le legyen tiltva.

Megjegyzés: A hyperthreading letiltása csökkenti a processzormagok számát. Ez hatással lehet azokra a funkciókra, amelyek működéséhez minimális processzormag szükséges. Például Windows Defender Alkalmazásőr (WDAG).

D. kockázatcsökkentés

Engedélyezze a Hyper-V magütemezőt, és állítsa a virtuális gép hardverszálainak magonkénti számát 2-re

Megjegyzés: Ezek a kockázatcsökkentési lépések csak az 1809-es verzió előtti Windows Server 2016 és Windows 10 verziókra vonatkoznak. Az alapütemező alapértelmezés szerint engedélyezve van a Windows Server 2019-ben és Windows 10 1809-es verziójában.

Az alapütemező használata egy kétfázisú folyamat, amelyhez először engedélyeznie kell az ütemezőt a Hyper-V-gazdagépen, majd konfigurálnia kell az egyes virtuális gépeket, hogy kihasználhassák azt a hardverszálak magonkénti számának két (2) értékre állításával.

Az Windows Server 2016-ben és Windows 10 1607-es verziójában bevezetett Hyper-V magütemező a klasszikus ütemezőlogika új alternatívát jelent. Az alapütemező csökkentett teljesítményingadozást biztosít a HT-kompatibilis Hyper-V-gazdagépen futó virtuális gépeken futó számítási feladatokhoz.

A Hyper-V alapütemezőjének részletes leírását és az engedélyezésének lépéseit a Következő Windows IT Pro Center-cikkben találja:

A Hyper-V hipervizor-ütemező típusainak ismertetése és használata

Ha engedélyezni szeretné a Hyper-V magütemezőt Windows Server 2016 vagy Windows 10, írja be a következő parancsot:

bcdedit /set HypervisorSchedulerType core

Ezután döntse el, hogy konfigurálja-e egy adott virtuális gép hardverszálainak magonkénti számát kettőre (2). Ha azt a tényt teszi közzé, hogy a virtuális processzorok egy vendég virtuális gépen vannak hiperszálasan, akkor engedélyezi az ütemezőt a virtuális gép operációs rendszerében, valamint a virtuális gépek számítási feladataiban, hogy a HT-t a saját munkaütemezésében használják. Ehhez adja meg a következő PowerShell-parancsot, amelyben <VMName> a virtuális gép neve:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

E kockázatcsökkentés

Kockázatcsökkentések engedélyezése a CVE-2017-5715, a CVE-2017-5754 és a CVE-2019-11135 tanácsadók számára

Megjegyzés: Ezek a kockázatcsökkentések alapértelmezés szerint engedélyezve vannak a Windows Server 2019 és a Windows-ügyfél operációs rendszereken.

A CVE-2017-5715, a CVE-2017-5754 és a CVE-2019-11135 tanácsadók kockázatcsökkentéseinek engedélyezéséhez kövesse az alábbi cikkekben található útmutatást:

Megjegyzés: Ezek a kockázatcsökkentések magukban foglalják és automatikusan engedélyezik a windowsos kernel biztonságos lapkeret bitjeinek kockázatcsökkentését, valamint a CVE-2018-3620-ban leírt kockázatcsökkentéseket. A biztonságos oldalkeretbitek kockázatcsökkentésének részletes magyarázatáért tekintse meg a következő Security Research & Defense blogcikket:

Referenciák

Útmutatás a spekulatív végrehajtás oldalcsatornás biztonsági réseinek csökkentéséhez az Azure-ban

A külső gyártók ebben a cikkben említett termékeit a Microsofttól független vállalatok gyártják. A termékek teljesítményére vagy megbízhatóságára semmilyen vélelmezett vagy egyéb garanciát nem vállalunk.

Harmadik féltől származó kapcsolattartási adatokat adunk meg, hogy segítséget nyújtsunk a technikai támogatás megtalálásához. Ezek az elérhetőségi adatok értesítés nélkül megváltozhatnak. Nem garantáljuk a harmadik fél kapcsolattartási adatainak pontosságát.