Eredeti közzététel dátuma: 2025. június 26.

TUDÁSBÁZIS-azonosító: 5062713

|

Ez a cikk a következőhöz nyújt útmutatást:

Megjegyzés Ha Ön egy személyes Windows-eszköz tulajdonosa, olvassa el a Windows-eszközök a Microsoft által felügyelt frissítésekkel otthoni felhasználóknak, vállalkozásoknak és iskoláknak című cikket. |

Áttekintés

A Biztonságos rendszerindítási infrastruktúra részeként a Microsoft által biztosított tanúsítványok konfigurációja változatlan maradt Windows 8 óta. Ezeket a tanúsítványokat a belső vezérlőprogram Signature Database (DB) és Key Enrollment Key (KEK) (más néven kulcscserekulcs) változói tárolják. A Microsoft ugyanazt a három tanúsítványt adta meg az eredeti berendezésgyártó (OEM) ökoszisztémájában, hogy belefoglalja az eszköz belső vezérlőprogramját. Ezek a tanúsítványok támogatják a Biztonságos rendszerindítást a Windowsban, és külső operációs rendszerek (OS) is használják őket, amelyek a következő Microsoft által biztosított tanúsítványokat tartalmazzák:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Fontos Mindhárom Microsoft által biztosított tanúsítvány 2026 júniusától lejár. Ezért az ökoszisztéma-partnereinkkel együttműködve a Microsoft új tanúsítványokat vezet be, amelyek segítenek a biztonságos rendszerindítás biztonságának és folytonosságának biztosításában a jövőben. A 2011-ben kiadott tanúsítványok lejárata után a rendszerindító összetevők biztonsági frissítései a továbbiakban nem lesznek lehetségesek, ezzel veszélyeztetve a rendszerindítás biztonságát és az érintett Windows-eszközök veszélyét. A biztonságos rendszerindítási funkció fenntartásához minden Windows-eszközt frissíteni kell, hogy a 2023-at használó tanúsítványokat használja a 2011-ben kiadott tanúsítványok lejárata előtt.

Megjegyzés Ez a cikk a "tanúsítványok" és a "HITELESÍTÉSSZOLGÁLTATÓ" (hitelesítésszolgáltató) felcserélésére vonatkozik.

A Windows biztonságos rendszerindítási tanúsítványai 2026-ban lejárnak

A 2012 óta gyártott Windows-eszközök a tanúsítványok lejáró verzióival rendelkezhetnek, amelyeket frissíteni kell.

Terminológia

-

KEK: Kulcsregisztrációs kulcs

-

HITELESÍTÉSSZOLGÁLTATÓ: Hitelesítésszolgáltató

-

DB: Biztonságos rendszerindítási aláírási adatbázis

-

DBX: Biztonságos rendszerindítás visszavont aláírási adatbázis

|

Lejáró tanúsítvány |

Lejárat dátuma |

Új tanúsítvány |

Tárolási hely |

Cél |

|

Microsoft Corporation KEK CA 2011 |

2026. június |

Microsoft Corporation KEK CA 2023 |

A KEK-ben tárolva |

Aláírja az adatbázis és a DBX frissítéseit. |

|

Microsoft Windows Production PCA 2011 |

2026. október |

Windows UEFI CA 2023 |

Adatbázisban tárolva |

A Windows rendszertöltő aláírásához használatos. |

|

Microsoft UEFI CA 2011* |

2026. június |

Microsoft UEFI CA 2023 |

Adatbázisban tárolva |

Aláírja a külső rendszertöltőket és az EFI-alkalmazásokat. |

|

Microsoft UEFI CA 2011* |

2026. június |

Microsoft Option ROM CA 2023 |

Adatbázisban tárolva |

Harmadik féltől származó beállítási ROM-k aláírása |

*A Microsoft Corporation UEFI CA 2011 tanúsítvány megújítása során két tanúsítvány választja el a rendszertöltő-aláírást a beállítás ROM-aláírásától. Ez lehetővé teszi a rendszermegbízhatóság finomabb szabályozását. Azoknak a rendszereknek például, amelyeknek megbízhatónak kell minősítenie a beállítási ROM-okat, hozzáadhatják a Microsoft Option ROM UEFI CA 2023-at anélkül, hogy megbízhatóságot adna a külső rendszertöltőkhöz.

A Microsoft frissített tanúsítványokat adott ki, hogy biztosítsa a Biztonságos rendszerindítás elleni védelem folytonosságát a Windows-eszközökön. A Microsoft a Windows-eszközök jelentős részén felügyeli az új tanúsítványok frissítési folyamatát, és részletes útmutatást nyújt azoknak a szervezeteknek, amelyek saját eszközük frissítéseit kezelik.

A nagyvállalati és informatikai szakemberek által felügyelt rendszerek hatóköre

Ez a cikk olyan szervezeteknek szól, amelyek nem osztanak meg diagnosztikai adatokat a Microsofttal, és dedikált informatikai szakemberekkel rendelkeznek, akik a környezetük frissítéseit kezelik. Jelenleg nincs elegendő információ a Microsoft számára ahhoz, hogy teljes mértékben támogassa a biztonságos rendszerindítási tanúsítványok ezen eszközökön történő bevezetését, különösen azoknál, amelyeken a diagnosztikai adatok le vannak tiltva.

A nagyvállalatok és az informatikai szakemberek dönthetnek úgy, hogy az ilyen rendszereket Microsoft által felügyelt rendszereknek fogják minősíteni, amely esetben a Microsoft frissíti a biztonságos rendszerindítási tanúsítványokat. Tisztában vagyunk azonban azzal, hogy ez nem egy megvalósítható lehetőség a különféle eszközök, mint például a légi leképezett eszközök a kormány, a gyártás és így tovább.

Az ebben a kategóriában elérhető lehetőségekért tekintse meg a következő szakaszt.

Milyen megoldásokra számíthat a nagyvállalati vagy informatikai szakemberek által felügyelt eszközök?

1. lehetőség: Automatikus frissítések (csak a Microsoft Update által felügyelt rendszerekhez)

Ha ezt a beállítást választja, az eszközök automatikusan megkapják a legújabb biztonságos rendszerindítási frissítéseket, így biztonságban és biztonságban tarthatja eszközeit. Ennek engedélyezéséhez részt kell vennie a programban, és engedélyeznie kell a Microsoft számára, hogy univerzális telemetriai ügyfél (UTC) diagnosztikai adatokat gyűjtsön az eszközeiről. Ez a lépés biztosítja, hogy az eszközei regisztrálva legyenek a Microsoft által felügyelt programban, és a standard bevezetés részeként zökkenőmentesen megkapja az összes frissítést.

Bevezetési stratégia

Azon Windows-eszközök esetében, amelyek a Microsofttól függenek, hogy alkalmazzák a biztonságos rendszerindítási tanúsítvány frissítéseit az eszközükön, nagyon aprólékos bevezetési stratégiát alkalmazunk. A hasonló hardver- és belsővezérlőprogram-profilokkal rendelkező rendszereket (a Windows diagnosztikai adatai és az OEM visszajelzései alapján) csoportosítjuk, majd fokozatosan adunk ki frissítéseket az egyes csoportoknak. A folyamat során szorosan figyeljük a diagnosztikai visszajelzéseket, hogy minden zökkenőmentesen fusson. Ha bármilyen problémát észlel egy csoportban, szüneteltetjük és megoldjuk őket, mielőtt folytatnánk a bevezetést az adott csoportban.

Cselekvésre való felhívás

A Microsoft által felügyelt üzembe helyezéshez javasoljuk, hogy engedélyezze a Windows diagnosztikai adatait. Ezzel azonosíthatjuk és megcélzhatjuk a biztonságos rendszerindítási tanúsítvány frissítésére jogosult eszközöket.

Miért számít a diagnosztikai adatok?

A Microsoft által felügyelt bevezetési stratégia nagy mértékben támaszkodik a rendszerektől kapott diagnosztikai adatokra, mivel olyan adatjeleket is tartalmaztunk, amelyek tájékoztatják az eszközök állapotát az új Biztonságos rendszerindítási tanúsítványok telepítésekor. Így gyorsan azonosíthatjuk a bevezetéssel kapcsolatos problémákat, és proaktívan szüneteltethetjük a hasonló hardverkonfigurációkkal rendelkező eszközökre történő bevezetést a probléma hatásának minimalizálása érdekében.

A diagnosztikai adatok engedélyezése biztosítja, hogy az eszközök láthatóak legyenek. Az eszközök a Microsoft által felügyelt streambe kerülnek a frissítések automatikus célzása és kézbesítése érdekében.

Jegyzetek

-

Azok a szervezetek, amelyek nem szeretnék engedélyezni a diagnosztikai adatokat, továbbra is teljes felügyelet alatt maradnak, és a frissítési folyamat független kezeléséhez szükséges jövőbeli eszközöket és útmutatást kapnak.

-

Az itt kiemelt megoldások esetében Az Ön felelőssége, hogy nyomon kövesse a környezetében lévő összes eszköz frissítéseinek előrehaladását, és előfordulhat, hogy több megoldást kell használnia a teljes bevezetés eléréséhez.

A Microsoft által felügyelt bevezetésben való részvételhez kövesse az alábbi lépéseket:

-

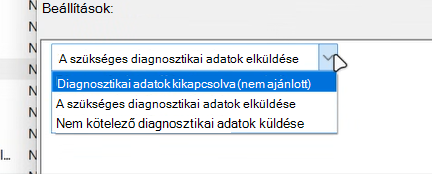

Kövesse a Windows diagnosztikai adatok konfigurálása a szervezetben című témakört, és állítsa be az adatbeállítást a szükséges diagnosztikai adatok engedélyezéséhez. Más szóval ne állítsa Letiltva értékre, és ne kapcsolja ki a diagnosztikai adatokat. Minden olyan beállítás, amely a szükségesnél több diagnosztikai adatot biztosít, szintén működni fog.

-

Az alábbi beállításkulcs beállításával részt vehet a Microsoft által felügyelt Biztonságos rendszerindítási frissítésekben:

Beállításjegyzék helye

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Billentyű neve

MicrosoftUpdateManagedOptIn

Kulcs típusa

DWORD

DWORD érték

-

0 vagy a kulcs nem létezik

-

0x5944 – Biztonságos rendszerindítási jóváhagyás

Megjegyzések

Azt javasoljuk, hogy ezt a kulcsot 0x5944 értékre állítsa, jelezve, hogy az összes tanúsítványt úgy kell frissíteni, hogy az megőrizze a meglévő eszköz biztonsági profilját, és frissítse a rendszerindítás-kezelőt a Windows UEFI CA 2023 tanúsítvány által aláírtra.

Megjegyzés Ez a beállításkulcs egy későbbi frissítésben lesz engedélyezve.

-

Megjegyzés A Microsoft által felügyelt bevezetés támogatása csak Windows 11 és Windows 10 ügyfélverziókhoz érhető el. 2025. október 14-e után Windows 10 kiterjesztett biztonsági frissítésekkel (ESU) rendelkező 22H2-es verzió jelenik meg.

2. lehetőség: Customer-Managed önkiszolgáló vagy részben automatizált megoldások

A Microsoft a részben automatizált megoldásokra vonatkozó útmutatást értékeli, hogy segítse a nagyvállalati és informatikai szakemberek által felügyelt rendszereket. Vegye figyelembe, hogy ezek önkiszolgáló lehetőségek, amelyeket a nagyvállalati vagy informatikai szakemberek az adott helyzetüknek és használati modelljüknek megfelelően alkalmazhatnak.

|

Mivel a Microsoft a nagyvállalati és informatikai szakemberek által felügyelt eszközök általános láthatósága (vagy diagnosztikai adatai) korlátozott, a Microsofttól elérhető segítségek korlátozottak. Az implementációt az ügyfelek és partnereik, például független szoftverszállítók (ISV-k), Microsoft Active Protection-partnerek (MAPP), egyéb titkosítási szkennerek, biztonsági partnerek és oem-ek hagyják. |

Fontos:

-

A biztonságos rendszerindítási tanúsítvány frissítéseinek alkalmazása rendszerindítási hibákat, bittároló-helyreállítást vagy akár téglaeszközöket is okozhat bizonyos esetekben.

-

Erre a tudatosságra különösen a régi rendszerek esetében van szükség, amelyek esetleg nem támogatják az OEM-t. Például: Az OEM által nem kijavított belsővezérlőprogram-problémákat/hibákat ki kell cserélni, vagy ki kell kapcsolni a biztonságos rendszerindítást, ami azt eredményezi, hogy az eszköz nem kap biztonsági frissítéseket a biztonságos rendszerindítási tanúsítvány 2026 júniusától kezdődő lejárata után.

Ajánlott módszertan

-

A biztonságos rendszerindítással kapcsolatos frissítésekről és útmutatókról érdeklődjön az eszköz oem-jével kapcsolatban. Például: Egyes operációs rendszerek közzéteszik a frissített 2023-os biztonságos rendszerindítási tanúsítványokat támogató minimális belsővezérlőprogram-/BIOS-verziókat. Kövesse az OEM-javaslatot, és alkalmazza a frissítéseket

-

Lekérheti azoknak az eszközöknek a listáját, amelyeken a Biztonságos rendszerindítás be van kapcsolva. Nincs szükség műveletre azon eszközök esetében, amelyekre a Biztonságos rendszerindítás ki van kapcsolva.

-

Sorolja be azokat a nagyvállalati eszközöket, amelyek nem osztanak meg diagnosztikai adatokat a Microsofttal a következőkkel:

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

OEMName

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

SZÁMÍTÓGÉPGYÁRTÓ

-

BaseBoardManufacturer

-

-

A 3. lépésben szereplő egyedi kategóriák esetében a Biztonságos rendszerindítási kulcs frissítésének ellenőrzése (az alábbi lépések egyike) egy "néhány" eszközön ["kevés" döntés lenne az egyes ügyfelek alapján. Legalább 4–10 eszközt ajánlunk]. A sikeres ellenőrzés után az eszközök GREEN/SAFE gyűjtőként jelölhetők meg a nagy léptékű bevezetéshez más hasonló eszközökre a Nagyvállalati/INFORMATIKAI felügyelet alatt

-

Az ügyfél az alábbi módszerek vagy kombinációk egyikét választhatja a frissített tanúsítványok alkalmazásához.

Hogyan állapíthatom meg, hogy az új hitelesítésszolgáltatók szerepelnek-e az UEFI-adatbázisban?

-

Töltse le és telepítse az UEFIv2 PowerShell-modult.

-

Futtassa a következő parancsokat egy emelt szintű PowerShell-ablakban:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Keresse meg az ujjlenyomatot vagy a tárgy CN-t.

-

Töltse le az UEFIv2 2.7 PowerShell-modult.

-

Egy emelt szintű PowerShell-parancssorban futtassa a következő parancsot:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Másik lehetőségként futtassa a “(Get-UEFISecureBootCerts PK).Signature”

Biztonságos rendszerindítási tanúsítvány biztonságos eszközökön való alkalmazásának módszerei

Amint azt korábban az "Ajánlott módszertan" című szakaszban említettük, a biztonságos rendszerindítási tanúsítvány frissítéseit csak a BIZTONSÁGOS/ZÖLD gyűjtőeszközökre szabad alkalmazni, miután megfelelő tesztelést/ellenőrzést végzett néhány eszközön.

Az alábbi módszerek leírása.

|

1. módszer: Beállításkulcs-alapú biztonságos rendszerindítási kulcs működés közbeni frissítései. Ezzel a módszerrel tesztelni lehet, hogy a Windows hogyan reagál a 2023-ra vonatkozó adatbázis-frissítések eszközre való alkalmazása után, 2.módszer: Csoportházirend objektum (GPO) a biztonságos rendszerindítási kulcshoz. Ez a módszer egy könnyen használható Csoportházirend beállítást biztosít, amellyel a tartományi rendszergazdák engedélyezhetik a biztonságos rendszerindítási frissítések központi telepítését a tartományhoz csatlakoztatott Windows-ügyfeleken és -kiszolgálókon. 3. módszer: Biztonságos rendszerindítási API/CLI-felület a Windows konfigurációs rendszer (WinCS) használatával. Ez a SecureBoot-kulcsok engedélyezésére használható. 4. módszer: A biztonságos rendszerindítási adatbázis frissítéseinek manuális alkalmazásáról a Manuális DB/KEK frissítési lépések című szakaszban olvashat. |

Ez a módszer lehetővé teszi annak tesztelését, hogy a Windows hogyan reagál a 2023-ra vonatkozó adatbázis-frissítések eszközre való alkalmazása után.

Ca Reg kulcsértékek

|

Beállításjegyzék helye |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Tanúsítványértékek |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Tesztelési lépések

Futtassa az alábbi parancsokat egy emelt szintű PowerShell-parancssortól elkülönítve:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Az eredményeket az eseménynaplók megtekintésével találhatja meg a Biztonságos rendszerindítási adatbázis és a DBX változófrissítési események című cikkben leírtak szerint.

Jegyzetek

-

A folyamat során időnként újraindításra van szükség.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI frissíti a rendszerindítás-kezelőt a 2023-ra aláírt verzióra, amely módosítja a rendszerindítás-kezelőt az EFI-partíción.

További részletek a beállításkulcs-alapú biztonságos rendszerindítási frissítésekről

A szabályzatlogika a következő biztonságos rendszerindítási karbantartási beállításjegyzékben tárolt három beállításazonosítóra épül: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Megjegyzés A rendszer a következő beállításjegyzék-alkulcsokat használja a frissítés aktiválásához és a frissítés állapotának rögzítéséhez .

|

Beállításazonosító |

Típus |

Használati & leírása |

|

AvailableUpdates |

REG_DWORD (bitmaszk) |

Eseményindító-jelzők frissítése. Az eszközön végrehajtandó biztonságos rendszerindítási frissítési műveleteket szabályozza. A megfelelő bitmező itt való beállítása új biztonságos rendszerindítási tanúsítványok és kapcsolódó frissítések üzembe helyezését kezdeményezi. Vállalati üzembe helyezés esetén ezt 0x5944 (hexadecimális) értékre kell állítani, amely minden ügyfél számára engedélyezi az összes releváns frissítést (az új 2023-as Microsoft UEFI CA-kulcsok hozzáadása, a KEK frissítése és az új rendszerindítás-kezelő telepítése). (Ez az érték hatékonyan választja az eszközt a Biztonságos rendszerindítás "kulcstekercs" üzembe helyezéséhez. Ha nem nulla (azaz 0x5944), a rendszer ütemezett feladata alkalmazza a megadott frissítéseket; ha nincs beállítva, nem történik biztonságos rendszerindítási kulcs frissítése.) Megjegyzés: A bitek feldolgozásakor törlődnek. Ezt Csoportházirend és egy CSP-vel kell kezelnie. |

|

UEFICA2023Status |

REG_SZ (sztring) |

Üzembe helyezés állapotjelzője. A Biztonságos rendszerindítási kulcs frissítésének aktuális állapotát tükrözi az eszközön. Ez a következő három szöveges érték egyikére lesz beállítva: "NotStarted", "InProgress" vagy "Frissítve", jelezve, hogy a frissítés még nem futott, aktívan folyamatban van vagy sikeresen befejeződött. Kezdetben az állapot "NotStarted". A frissítés kezdetekor "InProgress" értékre, végül pedig "Frissítve" értékre változik, amikor az összes új kulcs és az új rendszerindítás-kezelő üzembe lett helyezve.) |

|

UEFICA2023Hiba |

REG_DWORD (kód) |

Hibakód (ha van). Ez az érték továbbra is 0 a sikerhez. Ha a frissítési folyamat hibába ütközik, az UEFICA2023Error egy nem nulla hibakódra van állítva, amely megfelel az első észlelt hibának. Az itt látható hiba azt jelenti, hogy a biztonságos rendszerindítási frissítés nem sikerült teljes mértékben, és vizsgálatot vagy szervizelést igényelhet az eszközön. (Ha például az adatbázis (megbízható aláírások adatbázisa) frissítése belső vezérlőprogrammal kapcsolatos probléma miatt meghiúsult, ez a beállításjegyzék olyan hibakódot jeleníthet meg, amely leképezhető egy eseménynaplóra vagy dokumentált hibaazonosítóra a biztonságos rendszerindítási karbantartáshoz.) |

|

HighConfidenceOptOut |

REG_DWORD |

Azoknak a vállalatoknak, amelyek le szeretnék tiltani a megbízható gyűjtők használatát, amelyeket a rendszer automatikusan alkalmaz az LCU részeként. Ezt a kulcsot nem nulla értékre állíthatják, hogy kizárják a nagy megbízhatóságú gyűjtőket. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

A CFR-karbantartásra (Microsoft által felügyelt) való részvételre feliratkozó vállalatok számára. A kulcs beállítása mellett az ügyfeleknek engedélyeznie kell a "Nem kötelező diagnosztikai adatok" küldését. |

Hogyan működnek együtt ezek a kulcsok?

Az informatikai rendszergazda (GPO-n vagy CSP-n keresztül) konfigurálja az AvailableUpdates = 0x5944 értéket, amely arra jelzi a Windowst, hogy hajtsa végre a Biztonságos rendszerindítási kulcs roll folyamatát az eszközön. A folyamat futtatásakor a rendszer frissíti az UEFICA2023Status elemet a "NotStarted" értékről a "Folyamatban" értékre, végül pedig a sikeres frissítésre. Mivel a 0x5944 minden bitje sikeresen fel van dolgozva, törlődik. Ha egy lépés sikertelen, a rendszer hibakódot rögzít az UEFICA2023Error fájlban (és az állapot "Folyamatban" vagy részben frissített állapotban maradhat). Ezzel a mechanizmussal a rendszergazdák egyértelműen aktiválhatják és nyomon követhetik az eszközönkénti bevezetést.

Megjegyzés: Ezek a beállításjegyzék-értékek kifejezetten ehhez a funkcióhoz vannak bevezetve (a régebbi rendszereken nem léteznek, amíg a támogató frissítés nincs telepítve). A tervben az UEFICA2023Status és az UEFICA2023Error nevet definiáltuk a "Windows UEFI CA 2023" tanúsítványok hozzáadásának állapotának rögzítéséhez. A rendszer a biztonságos rendszerindítási kulcs működés közbeni használatát támogató buildre való frissítése után megjelennek a fenti beállításjegyzékbeli elérési úton.

Érintett platformok

A Biztonságos rendszerindítás a Windowsban a Windows Server 2012 kódbázistól kezdve támogatott, és Csoportházirend támogatás a Windows minden olyan verziójában létezik, amely támogatja a biztonságos rendszerindítást. Ezért Csoportházirend támogatást a Windows összes támogatott verziójában biztosítjuk, amely támogatja a biztonságos rendszerindítást.

Ez a táblázat tovább bontja a támogatást a beállításkulcs alapján.

|

Kulcs |

Támogatott Windows-verziók |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

A Biztonságos rendszerindítást támogató Összes Windows-verzió (Windows Server 2012 és újabb Windows-verziók). |

|

HighConfidenceOptOut |

A Biztonságos rendszerindítást támogató Összes Windows-verzió (Windows Server 2012 és újabb Windows-verziók). Megjegyzés: Bár a megbízhatósági adatok Windows 10, a Windows 21H2 és 22H2 és újabb verzióin gyűjtik össze, a Windows korábbi verzióiban futó eszközökre is alkalmazhatók. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, 21H2 és 22H2 verzió Windows 11, 22H2 és 23H2 verzió Windows 11, 24H2-es és Windows Server 2025-ös verzió |

Az SBAI/TpmTasks egy új rutint implementál a séma betöltéséhez és az eszköz gyűjtőazonosítójának meghatározásához. Emellett olyan eseményeket is ki kell bocsátania, amelyek egy eszköz gyűjtőazonosítóját jelölik minden rendszerindítási munkamenetben.

Ezekhez az új eseményekhez az Eszközgyűjtő megbízhatósági adatainak szerepelniük kell a rendszeren. Az adatokat a kumulatív frissítések tartalmazzák, és online elérhetők lesznek a naprakész letöltésekhez.

Biztonságos rendszerindítási hibaesemények

A hibaesemények kritikus jelentéskészítő funkcióval rendelkeznek a biztonságos rendszerindítás állapotáról és állapotáról. További információ a hibaeseményekről: Biztonságos rendszerindítási adatbázis és DBX változófrissítési események. A hibaesemények frissítése további eseményekkel történik a biztonságos rendszerindításhoz.

Hibaesemények

A Biztonságos rendszerindítás minden rendszerindításkor eseményeket bocsát ki. A kibocsátott események a rendszer állapotától függenek.

Gép metaadatainak eseménye

A hibaesemények közé tartoznak a gép metaadatai, például az architektúra, a belső vezérlőprogram verziója stb., hogy az ügyfelek adatokat adjanak az eszközről. Ezek a metaadatok olyan adatokat adnak a rendszergazdáknak, amelyek segítenek megérteni, hogy mely eszközök rendelkeznek lejáró tanúsítványokkal és az eszközeik jellemzőivel.

Ez az esemény minden olyan eszközön ki lesz bocsátva, amely nem rendelkezik a szükséges frissített tanúsítványokkal. A szükséges tanúsítványok a következők:

-

a PCA2023

-

a harmadik fél UEFI hitelesítésszolgáltatója és a harmadik fél alternatív ROM-hitelesítésszolgáltatója, ha a harmadik fél 2011-ben is jelen van

-

a KEK-et.

Az általános gyűjtő standard attribútumai a következők:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

Eseményazonosító: 1801

|

Eseménynapló |

Rendszer |

|

Esemény forrása |

TPM-WMI |

|

Eseményazonosító |

1801 |

|

Szint |

Hiba |

|

Eseményüzenet szövege |

Frissíteni kell a biztonságos rendszerindítási hitelesítésszolgáltatót/kulcsokat. Az eszköz aláírási információi itt találhatók. <Standard attribútumok belefoglalása – azok, amelyeket akkor használunk, ha egy OEM nem definiált> |

BucketIid+ megbízhatósági minősítési esemény

Ez az esemény a Machine Meta Data eseménysel együtt lesz kibocsátva, ha az eszköz nem rendelkezik a fent leírt szükséges frissített tanúsítványokkal. Minden hibaesemény tartalmaz egy BucketId azonosítót és egy megbízhatósági minősítést. A megbízhatósági minősítés az alábbiak egyike lehet.

|

Bizalom |

Ismertetés |

|

Magabiztosság (zöld) |

Biztos lehet benne, hogy az összes szükséges tanúsítvány sikeresen üzembe helyezhető. |

|

További adatokra van szükség (sárga) |

A gyűjtőlistában, de nincs elég adat. Előfordulhat, hogy bizonyos tanúsítványok üzembe helyezése megbízható, és kevésbé bízik más tanúsítványokban. |

|

Ismeretlen (lila) |

Nincs a gyűjtők listájában – soha nem látott |

|

Szüneteltetve (piros) |

Előfordulhat, hogy egyes tanúsítványok üzembe helyezése nagy megbízhatósággal történik, de a rendszer olyan hibát észlelt, amely a Microsoft vagy az eszköz gyártójának nyomon követését igényli. Ebbe a kategóriába tartozhat a Kihagyott, az Ismert problémák és a Kivizsgálás. |

Ha nincs gyűjtőazonosító az eszközhöz, az esemény állapotának "Ismeretlen" értéket kell tartalmaznia, és nem tartalmazhat eszközaaírást.

Eseményazonosító: 1802

|

Eseménynapló |

Rendszer |

|

Esemény forrása |

TPM-WMI |

|

Eseményazonosító |

1802 |

|

Szint |

Hiba |

|

Eseményüzenet szövege |

Frissíteni kell a biztonságos rendszerindítási hitelesítésszolgáltatót/kulcsokat. Ez az eszközaláírás-információ itt található.%nEszközcímcím: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Eszköz aláírása: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Confidence Value: Currently Needs More Data (vagy Unknown, High Confidence, Paused) Részletekért lásd: https://aka.ms/GetSecureBoot |

Információs események

Gép naprakész eseménye

Az információs esemény azt jelzi, hogy a gép naprakész, és nincs szükség beavatkozásra.

Eseményazonosító: 1803

|

Eseménynapló |

Rendszer |

|

Esemény forrása |

TPM-WMI |

|

Eseményazonosító |

1803 |

|

Szint |

Információ |

|

Eseményüzenet szövege |

Ez az eszköz frissítette a biztonságos rendszerindítási ca/kulcsokat. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Figyelmeztető események

A biztonságos rendszerindítási alapértékek frissítési eseményt igényelnek

Figyelmeztető esemény, amely azt jelzi, hogy az eszköz belső vezérlőprogramjának Biztonságos rendszerindítás alapértelmezett beállításai nem naprakészek. Ez akkor fordul elő, ha az eszköz egy PCA2023 aláírt rendszerindítás-kezelőből indul, és a belső vezérlőprogramban lévő DBDefaults nem tartalmazza a PCA2023 tanúsítványt.

Eseményazonosító: 1804

|

Eseménynapló |

Rendszer |

|

Esemény forrása |

TPM-WMI |

|

Eseményazonosító |

1804 |

|

Szint |

Figyelmeztetés |

|

Hibaüzenet szövege |

Ezt az eszközt frissítettük a "Windows UEFI CA 2023" által aláírt Windows rendszerindítás-kezelőre, de a belső vezérlőprogramban lévő Secure Boot DBDefaults nem tartalmazza a "Windows UEFI CA 2023" tanúsítványt. A belső vezérlőprogram biztonságos rendszerindítási beállításainak alaphelyzetbe állítása megakadályozhatja az eszköz rendszerindítását. Részletekért lásd: https://aka.ms/GetSecureBoot. |

További összetevő-módosítások a biztonságos rendszerindításhoz

TPMTasks-módosítások

Módosítsa a TPMTasks parancsot annak megállapításához, hogy az eszköz állapota rendelkezik-e a frissített biztonságos rendszerindítási tanúsítványokkal, vagy nem. Ezt a meghatározást jelenleg csak akkor tudja meghatározni, ha a CFR kiválaszt egy gépet frissítésre. Azt szeretnénk, hogy ez a meghatározás és az ezt követő naplózás minden rendszerindítási munkamenetben megtörténjen, függetlenül a CFR-től. Ha a biztonságos rendszerindítási tanúsítványok nem teljesen naprakészek, akkor adja ki a fent leírt két hibaeseményt, és ha a tanúsítványok naprakészek, akkor adja ki az Information eseményt. Az ellenőrizendő biztonságos rendszerindítási tanúsítványok a következők:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 és Microsoft Option ROM CA 2023 – ha a Microsoft UEFI CA 2011 jelen van, akkor a két hitelesítésszolgáltatónak jelen kell lennie. Ha a Microsoft UEFI CA 2011 nincs jelen, akkor nincs szükség ellenőrzésre.

-

Microsoft Corporation KEK CA 2023

Gép metaadatainak eseménye

Ez az esemény összegyűjti a gép metaadatait, és kiad egy eseményt.

-

Gyűjtőazonosító + megbízhatósági minősítési esemény

Ez az esemény a gép metaadataival keresi meg a megfelelő bejegyzést a gépek adatbázisában (gyűjtőbejegyzés), és formázza és kibocsát egy eseményt ezekkel az adatokkal, valamint a gyűjtővel kapcsolatos megbízhatósági információkat.

Nagy magabiztos eszközsegéd

A megbízható gyűjtőkben lévő eszközök esetében a rendszer automatikusan alkalmazza a biztonságos rendszerindítási tanúsítványokat és a 2023-ban aláírt rendszerindítás-kezelőt.

A frissítés a két hibaesemény generálásakor aktiválódik, és a BucketId + Confidence Rating esemény magas megbízhatósági minősítést tartalmaz.

Azoknak az ügyfeleknek, akik le szeretnék tiltani az előfizetést, az alábbiak szerint lesz elérhető egy új beállításkulcs:

|

Beállításjegyzék helye |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Billentyű neve |

HighConfidenceOptOut |

|

Kulcs típusa |

DWORD |

|

DWORD érték |

0 vagy a kulcs nem létezik – A megbízható segítség engedélyezve van. 1 – A megbízható segítség le van tiltva Bármi más – Nincs meghatározva |

Ez a módszer egy könnyen használható Csoportházirend beállítást biztosít, amellyel a tartományi rendszergazdák engedélyezhetik a biztonságos rendszerindítási frissítések központi telepítését a tartományhoz csatlakoztatott Windows-ügyfeleken és -kiszolgálókon.

A Csoportházirend objektum (GPO) megírja a szükséges availableUpdatesPolicy beállításjegyzék-értéket, és ezzel elindítja a folyamatot az üzembe helyezés és a hatókör-vezérlés szabványos Csoportházirend infrastruktúrájának használatával.

A GPO konfigurációjának áttekintése

-

Szabályzat neve (feltételes): "Biztonságos rendszerindítási kulcs bevezetésének engedélyezése" (a Számítógép konfigurációja területen).

-

Szabályzat elérési útja: Új csomópont a Számítógép konfigurációja → Felügyeleti sablonok → a Windows-összetevők → biztonságos rendszerindítás alatt. Az egyértelműség érdekében létre kell hozni egy olyan alkategóriát, mint a "Biztonságos rendszerindítási Frissítések" a házirend létrehozásához.

-

Hatókör: Számítógép (gépszintű beállítás) – mivel a HKLM-et célozza, és hatással van az eszköz UEFI-állapotára.

-

Szabályzatművelet: Ha engedélyezve van, a szabályzat az AvailableUpdatesPolicy beállításkulcsot a HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing elérési út alatti 0x5944 (REG_DWORD) értékre állítja. Ezzel megjelöli az eszközt, hogy a következő lehetőségnél telepítse az összes elérhető biztonságos rendszerindítási kulcsfrissítést.

Megjegyzés: A Csoportházirend természete miatt, ahol a szabályzatot az idő múlásával újra alkalmazza a rendszer, és az AvailableUpdates természete miatt, ahol a bitek a feldolgozásuk során törlődnek, külön AvailableUpdatesPolicy nevű beállításkulcsra van szükség, hogy a mögöttes logika nyomon tudja követni, hogy a kulcsok üzembe lettek-e helyezve. Ha az AvailableUpdatesPolicy beállítása 0x5944, a TPMTasks az AvailableUpdates értékét 0x5944 értékre állítja, és vegye figyelembe, hogy ez azért történt, hogy ne lehessen többször újra alkalmazni az AvailableUpdatesre. Ha az AvailableUpdatesPolicy tulajdonságot Diabled értékre állítja, a TPMTasks törli (0 értékre állítva) az AvailableUpdates értéket, és vegye figyelembe, hogy ez befejeződött.

-

Letiltva/Nincs konfigurálva: Ha nincs konfigurálva, a szabályzat nem végez módosításokat (a biztonságos rendszerindítási frissítések továbbra is engedélyezve maradnak, és csak akkor futnak, ha más módon aktiválódnak). Ha le van tiltva, a szabályzatnak be kell állítania az AvailableUpdates = 0 értéket, hogy az eszköz ne kísérelje meg a Biztonságos rendszerindítási kulcs roll-t, vagy ha valami hiba történik, állítsa le a bevezetést.

-

A HighConfidenceOptOut engedélyezhető vagy letiltható. Az engedélyezéssel ezt a kulcsot 1-re állítja, a letiltás pedig 0-ra.

ADMX-implementáció: Ez a szabályzat egy szabványos felügyeleti sablonon (.admx) keresztül lesz implementálva. A beállításjegyzék-szabályzat mechanizmusát használja az érték megírásához. Az ADMX-definíció például a következőket adja meg:

-

Beállításkulcs: Szoftver\Szabályzatok\... (Csoportházirend általában a Szabályzatok ágba ír), de ebben az esetben a HKLM\SYSTEM-t kell érintenünk. Kihasználjuk Csoportházirend gépi szabályzatok közvetlen írási képességét a HKLM-be. Az ADMX használhatja az elemet a valódi célútvonallal.

-

Érték neve: AvailableUpdatesPolicy, Value: 0x5944 (DWORD).

A csoportházirend-objektum alkalmazásakor a Csoportházirend ügyfélszolgáltatás minden megcélzott gépen létrehozza/frissíti ezt a beállításjegyzék-értéket. Amikor a biztonságos rendszerindítási karbantartási feladat (TPMTasks) legközelebb fut a gépen, észleli a 0x5944, és végrehajtja a frissítést. (Windows rendszeren a "TPMTask" ütemezett feladat 12 óránként fut az ilyen biztonságos rendszerindítási frissítési jelzők feldolgozásához, így legfeljebb 12 órán belül elindul a frissítés. A rendszergazdák a feladat manuális futtatásával vagy igény szerint újraindítással is felgyorsíthatják a műveletet.)

Példa szabályzat felhasználói felületére

-

Beállítás: "Biztonságos rendszerindítási kulcs bevezetésének engedélyezése" – Ha engedélyezve van, az eszköz telepíti a frissített biztonságos rendszerindítási tanúsítványokat (2023 CA) és a társított rendszerindítás-kezelő frissítést. Az eszköz belső vezérlőprogramjának biztonságos rendszerindítási kulcsai és konfigurációi a következő karbantartási időszakban frissülnek. Az állapot a beállításjegyzékben (UEFICA2023Status és UEFICA2023Error) vagy a Windows eseménynaplójában követhető nyomon.

-

Beállítások: Engedélyezve / Letiltva / Nincs konfigurálva.

Ez az egyetlen beállítási módszer minden ügyfél számára egyszerű (mindig a javasolt 0x5944 értéket használja). Ha a jövőben részletesebb szabályozásra van szükség, további szabályzatok vagy lehetőségek is bevezethetők. A jelenlegi útmutató azonban az, hogy azúj Biztonságos rendszerindítási kulcsokat és az új rendszerindítás-kezelőt szinte minden forgatókönyvben együtt kell üzembe helyezni , ezért megfelelő egy váltógombos üzembe helyezés.

Biztonsági & engedélyek: Írás HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... rendszergazdai jogosultságot igényel. Csoportházirend helyi rendszerként fut az ügyfeleken, amely rendelkezik a szükséges jogosultságokkal. Magát a csoportházirend-objektumot a Csoportházirend felügyeleti jogosultsággal rendelkező rendszergazdák szerkeszthetik. A standard csoportházirend-objektum biztonsága megakadályozhatja, hogy a rendszergazdák módosítják a szabályzatot.

A Csoportházirend felhasználói felületének szövege

A szabályzat konfigurálásakor használt angol nyelvű szöveg a következő.

|

Szövegelem |

Ismertetés |

|

Csomópont a Csoportházirend-hierarchiában |

Biztonságos rendszerindítás |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Beállítás neve |

Biztonságos rendszerindítási tanúsítvány üzembe helyezésének engedélyezése |

|

Beállítások |

Beállítások <nincs szükség beállításokra – csak a "Nincs konfigurálva", az "Engedélyezve" és a "Letiltva" > |

|

Ismertetés |

Ezzel a házirend-beállítással engedélyezheti vagy letilthatja a biztonságos rendszerindítási tanúsítványok központi telepítését az eszközökön. Ha engedélyezve van, a Windows automatikusan elindítja a tanúsítványtelepítési folyamatot azokra az eszközökre, amelyeken ezt a házirendet alkalmazták. Megjegyzés: Ez a beállításjegyzék-beállítás nem egy szabályzatkulcsban van tárolva, és ez beállításnak számít. Ezért ha a beállítást megvalósító Csoportházirend objektum el lesz távolítva, ez a beállításjegyzék-beállítás megmarad. Megjegyzés: A beállítást futtató és feldolgozó Windows-feladat 12 óránként fut. Bizonyos esetekben a frissítések mindaddig megmaradnak, amíg a rendszer újra nem indul a frissítések biztonságos sorrendbe hozása érdekében. Megjegyzés: Miután alkalmazta a tanúsítványokat a belső vezérlőprogramra, nem vonhatja vissza őket a Windowsból. Ha törölni kell a tanúsítványokat, azt a belső vezérlőprogram menüfelületéről kell elvégezni. További információ: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Beállítás neve |

Automatikus tanúsítványtelepítés a Frissítések |

|

Beállítások |

<nincs szükség beállításokra – csak a "Nincs konfigurálva", az "Engedélyezve" és a "Letiltva" > |

|

Ismertetés |

Az olyan eszközök esetében, ahol rendelkezésre állnak teszteredmények, amelyek azt jelzik, hogy az eszköz sikeresen fel tudja dolgozni a tanúsítványfrissítéseket, a frissítések automatikusan elindulnak a karbantartási frissítések részeként. Ez a szabályzat alapértelmezés szerint engedélyezve van. Az automatikus frissítés kezelésére vágyó vállalatoknál ezzel a szabályzattal engedélyezheti vagy tilthatja le a funkciót. További információ: https://aka.ms/GetSecureBoot |

Ez a SecureBoot-kulcsok engedélyezésére használható.

Ez a rendszer parancssori segédprogramokból áll (egy hagyományos végrehajtható és egy PowerShell-modulból is), amelyek helyileg lekérdezhetik és alkalmazhatják a SecureBoot-konfigurációkat egy gépen.

A WinCS egy olyan konfigurációs kulcsot használ, amely a parancssori segédprogramokkal használható a SecureBoot jelző állapotának módosításához a gépen. Az alkalmazás után a következő ütemezett SecureBoot-ellenőrzés a kulcs alapján hajt végre műveletet.

|

Funkció neve |

WinCS-kulcs |

Ismertetés |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Lehetővé teszi a Biztonságos rendszerindítási adatbázis (DB) frissítését az új Windows UEFI CA 2023-tanúsítvánnyal (amely a Windows rendszertöltőket aláírja). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Lehetővé teszi a biztonságos rendszerindítási adatbázis frissítését az új, harmadik féltől származó beállítás ROM 2023-tanúsítvánnyal (külső beállítási ROM-ok, általában periféria belső vezérlőprogram) számára. |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Lehetővé teszi a biztonságos rendszerindítási adatbázis frissítését az új, harmadik féltől származó UEFI CA 2023-tanúsítvánnyal (a külső rendszertöltőket aláíró 2011-beli Microsoft 3P UEFI hitelesítésszolgáltató helyére). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Lehetővé teszi a kulcscserekulcs-tároló (KEK) frissítését az új Microsoft KEK 2023-as verzióval. Az "engedélyezési lista" kifejezés azt jelzi, hogy hozzáfűzi az új KEK-t, ha a platform PK-ja (platformkulcsa) megegyezik a Microsoftéval (a frissítés csak a Microsoft által vezérelt biztonságos rendszerindításra vonatkozik, az egyéni PK-ra nem). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Lehetővé teszi egy új PCA 2023-aláírású rendszerindítás-kezelő (bootmgfw.efi) telepítését, ha a rendszer adatbázisa a PCA 2023-ra frissült, de a jelenlegi rendszerindítás-kezelőt továbbra is a régebbi PCA 20111 írta alá. Ez biztosítja, hogy a rendszerindítási lánc teljes mértékben 2023-ra frissüljön. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

A fentiek mindegyikét engedélyezi. |

A SecureBoot-kulcsok a következő parancssorral kérdezhetők le:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Ez a következőt adja vissza (tiszta gépen):

Jelző: F33E0C8E

Aktuális konfiguráció: F33E0C8E001

Függőben lévő konfiguráció: Nincs

Függőben lévő művelet: Nincs

Állapot: Letiltva

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfigurációk:

F33E0C8E002

F33E0C8E001

Figyelje meg, hogy a kulcs állapota Le van tiltva, és az aktuális konfiguráció F33E0C8E001.

A SecureBoot-tanúsítványok engedélyezéséhez szükséges konfiguráció a következő módon konfigurálható:

WinCsFlags /apply –key "F33E0C8E002"

A kulcs sikeres alkalmazásának a következő információkat kell visszaadnia:

A F33E0C8E002 sikeresen alkalmazva

Jelző: F33E0C8E

Aktuális konfiguráció: F33E0C8E002

Függőben lévő konfiguráció: Nincs

Függőben lévő művelet: Nincs

Állapot: Letiltva

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfigurációk:

F33E0C8E002

A kulcs állapotának későbbi meghatározásához használja újra a kezdeti lekérdezési parancsot:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

A visszaadott információk a jelölő állapotától függően a következőkhöz hasonlóak lesznek:

Jelző: F33E0C8E

Aktuális konfiguráció: F33E0C8E002

Függőben lévő konfiguráció: Nincs

Függőben lévő művelet: Nincs

Állapot: Engedélyezve

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfigurációk:

F33E0C8E002

F33E0C8E001

Figyelje meg, hogy a kulcs állapota most már engedélyezve van, és az aktuális konfiguráció F33E0C8E002.

Megjegyzés Az alkalmazott kulcs nem jelenti azt, hogy a SecureBoot tanúsítvány telepítési folyamata elindult vagy befejeződött. Ez csupán azt jelzi, hogy a gép a következő elérhető lehetőségnél folytatja a SecureBoot-frissítéseket. Ez lehet függőben, már elindult vagy befejeződött. A jelző állapota nem jelzi ezt a folyamatot.

Manuális adatbázis-/KEK-frissítési lépések

A Biztonságos rendszerindítási ADATBÁZIS frissítéseinek manuális alkalmazásával kapcsolatos utasításokért lásd: A Microsoft biztonságos rendszerindítási kulcsainak frissítése. A Microsoft által ajánlott biztonságos rendszerindítási objektumok konfigurációjáról további információt a Microsoft Biztonságos rendszerindítási objektumok GitHub-adattárában talál, mivel ez a biztonságos rendszerindítási objektumok tartalmának hivatalos helye.

|

Dátum módosítása |

Leírás módosítása |

|

2025. szeptember |

|

|

2025. július 8. |

|

|

2025. július 2. |

|