Aggiornamenti del certificato di avvio protetto: linee guida per professionisti IT e organizzazioni

Si applica a

Data di pubblicazione originale: 26 giugno 2025

ID KB: 5062713

Questo articolo contiene indicazioni per:

Organizzazioni (grandi, piccole imprese e istituti di istruzione) con aggiornamenti e dispositivi Windows gestiti dall'IT.

Nota: se sei una persona che possiede un dispositivo Windows personale, vai all'articolo Dispositivi Windows per utenti privati, aziende e istituti di istruzione con aggiornamenti gestiti da Microsoft.

|

Modifica data |

Cambia descrizione |

|---|---|

|

24 febbraio 2026 |

|

|

23 febbraio 2026 |

|

|

13 febbraio 2026 |

|

|

3 febbraio 2026 |

|

|

26 gennaio 2026 |

|

|

11 novembre 2025 |

Corretto due errori di digitazione in "Supporto per la distribuzione del certificato di avvio protetto".

|

|

10 novembre 2025 |

|

In questo articolo:

Panoramica

Questo articolo è destinato alle organizzazioni con professionisti IT dedicati che gestiscono attivamente gli aggiornamenti nell'intera flotta di dispositivi. La maggior parte di questo articolo si concentrerà sulle attività necessarie affinché il reparto IT di un'organizzazione distribuirà correttamente i nuovi certificati di avvio protetto. Queste attività includono il test del firmware, il monitoraggio degli aggiornamenti dei dispositivi, l'avvio della distribuzione e la diagnosi dei problemi che si verificano. Vengono presentati più metodi di distribuzione e monitoraggio. Oltre a queste attività di base, sono disponibili diversi strumenti di distribuzione, tra cui la possibilità di acconsentire esplicitamente ai dispositivi client per la partecipazione a un'implementazione delle funzionalità controllate specificamente per la distribuzione dei certificati.

In questa sezione

Scadenza del certificato di avvio protetto

La configurazione delle autorità di certificazione( CA), dette anche certificati, fornite da Microsoft nell'ambito dell'infrastruttura di avvio protetto, è rimasta invariato da Windows 8 e Windows Server 2012. Questi certificati vengono archiviati nelle variabili database di firma (DB) e chiave di exchange (KEK) nel firmware. Microsoft ha fornito gli stessi tre certificati per l'ecosistema oem (Original Equipment Manufacturer) da includere nel firmware del dispositivo. Questi certificati supportano l'avvio protetto in Windows e vengono usati anche da sistemi operativi di terze parti. Microsoft fornisce i certificati seguenti:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Importante: Tutti e tre i certificati forniti da Microsoft scadranno a partire da giugno 2026. In collaborazione con i nostri partner dell'ecosistema, Microsoft sta implementando nuovi certificati che consentiranno di garantire la sicurezza e la continuità dell'avvio protetto per il futuro. Alla scadenza di questi certificati 2011, gli aggiornamenti della sicurezza per i componenti di avvio non saranno più possibili, compromettendo la sicurezza di avvio e mettendo a rischio e al di fuori della conformità della sicurezza i dispositivi Windows interessati. Per mantenere la funzionalità di avvio protetto, tutti i dispositivi Windows devono essere aggiornati in modo da usare i certificati 2023 prima della scadenza dei certificati 2011.

Cosa cambia?

Gli attuali certificati di avvio protetto Microsoft (CA 2011 KEK Microsoft Corporation, PCA 2011 Microsoft Windows Production, CA UEFI 2011 di Microsoft Corporation) inizieranno a scadere a partire da giugno 2026 e scadranno entro ottobre 2026.

I nuovi certificati 2023 vengono implementati per mantenere la sicurezza e la continuità dell'avvio protetto. I dispositivi devono eseguire l'aggiornamento ai certificati 2023 prima della scadenza dei certificati 2011 o non saranno conformi alla sicurezza e a rischio.

I dispositivi Windows prodotti dal 2012 potrebbero avere versioni in scadenza dei certificati, che devono essere aggiornati.

Terminologia

|

CA |

Autorità di certificazione |

|

PK |

Chiave di piattaforma - controllata da OEM |

|

KEK |

Chiave di Exchange |

|

DB |

Database della firma di avvio protetto |

|

DBX |

Secure Boot Revoked Signature Database |

Certificati

|

Certificato in scadenza |

Data scadenza |

Posizione di archiviazione |

Nuovo certificato |

Scopo |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Giugno 2026 |

Stoccato in KEK |

Microsoft Corporation KEK 2K CA 2023 |

Firma gli aggiornamenti a DB e DBX. |

|

Microsoft Windows Production PCA 2011 |

Ottobre 2026 |

Archiviato in DB |

CA 2023 UEFI di Windows |

Firma il caricatore di avvio di Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

Giugno 2026 |

Archiviato in DB |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Firma i caricatori di avvio di terze parti e le applicazioni EFI. Firma le ROM di opzioni di terze parti. |

*Durante il rinnovo del certificato UEFI CA 2011 di Microsoft Corporation, vengono creati due certificati per separare la firma del caricatore di avvio dalla firma della ROM di opzione. Ciò consente un controllo più sottile sull'attendibilità del sistema. Ad esempio, i sistemi che devono considerare attendibili le ROM di opzione possono aggiungere la UEFI CA 2023 di Microsoft Option ROM senza aggiungere attendibilità per i caricatori di avvio di terze parti.

† Non tutti i dispositivi includono l'aggiornamento firmware UEFI CA 2011 di Microsoft Corporation. Solo per i dispositivi che includono questo certificato, è consigliabile applicare sia i nuovi certificati, Microsoft UEFI CA 2023 che Microsoft Option ROM UEFI CA 2023. In caso contrario, non è necessario applicare questi due nuovi certificati.

Playbook di distribuzione per professionisti IT

Pianifica ed esegui gli aggiornamenti del certificato di avvio protetto per tutto il parco dispositivi tramite preparazione, monitoraggio, distribuzione e correzione.

In questa sezione

-

Verifica dello stato di avvio protetto nell'intera flotta: Secure Boot è abilitato?

-

Metodi di distribuzione non coperti da assistenza automatica

Verifica dello stato di avvio protetto nell'intera flotta: Secure Boot è abilitato?

La maggior parte dei dispositivi prodotti dal 2012 supporta l'avvio protetto e viene fornita con Avvio protetto abilitato. Per verificare che in un dispositivo sia abilitato Avvio protetto, esegui una delle operazioni seguenti:

-

Metodo GUI: Vai a Start> Settings > Privacy & Security > Sicurezza di Windows > Device Security. In Sicurezza dei dispositivi, la sezione Avvio protetto dovrebbe indicare che l'avvio protetto è attivato.

-

Metodo della riga di comando: In un prompt dei comandi con privilegi elevati in PowerShell digitare Confirm-SecureBootUEFI e quindi premere INVIO. Il comando deve restituire True per indicare che Avvio protetto è attivato.

Nelle distribuzioni su larga scala per una flotta di dispositivi, il software di gestione usato dai professionisti IT dovrà fornire un controllo per l'abilitazione dell'avvio protetto.

Ad esempio, il metodo per controllare lo stato di avvio protetto nei dispositivi gestiti da Microsoft Intune consiste nel creare e distribuire un Intune script di conformità personalizzato. Intune impostazioni di conformità sono descritte in Usare impostazioni di conformità personalizzate per i dispositivi Linux e Windows con Microsoft Intune.

Esempio di script di Powershell per verificare se Avvio protetto è abilitato:

# Initialize result object in preparation for checking Secure Boot state

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

try {

$result.SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Secure Boot enabled: $($result.SecureBootEnabled)"

} catch {

$result.SecureBootEnabled = $null

Write-Warning "Unable to determine Secure Boot status: $_"

}

Se Avvio protetto non è abilitato, puoi ignorare i passaggi di aggiornamento riportati di seguito perché non sono applicabili.

Come vengono distribuiti gli aggiornamenti

Esistono diversi modi per scegliere come destinazione i dispositivi per gli aggiornamenti del certificato di avvio protetto. I dettagli della distribuzione, incluse le impostazioni e gli eventi, verranno discussi più avanti in questo documento. Quando si imposta un dispositivo come destinazione per gli aggiornamenti, nel dispositivo viene eseguita un'impostazione per indicare che il dispositivo deve avviare il processo di applicazione dei nuovi certificati. Un'attività pianificata viene eseguita nel dispositivo ogni 12 ore e rileva che il dispositivo è stato assegnato per gli aggiornamenti. La struttura dell'attività è la seguente:

-

La CA 2023 dell'interfaccia UEFI di Windows viene applicata al database.

-

Se il dispositivo dispone dell'interfaccia UEFI CA 2011 di Microsoft Corporation nel database, l'attività applica al DATABASE la UEFI CA 2023 di Microsoft Option ROM e l'interfaccia UEFI CA 2023 Microsoft.

-

L'attività aggiunge quindi Microsoft Corporation KEK 2K CA 2023.

-

Infine, l'attività pianificata aggiorna il boot manager di Windows a quello firmato dalla CA 2023 della UEFI di Windows. Windows rileverà che è necessario un riavvio prima che sia possibile applicare gestione avvio. L'aggiornamento di Boot Manager verrà ritardato fino a quando il riavvio non verrà eseguito in modo naturale (ad esempio, quando vengono applicati gli aggiornamenti mensili) e quindi Windows tenterà di applicare di nuovo l'aggiornamento di Boot Manager.

Ognuno dei passaggi precedenti deve essere completato correttamente prima che l'attività programmata passi al passaggio successivo. Durante questo processo, i registri eventi e altri stati saranno disponibili per facilitare il monitoraggio della distribuzione. Di seguito sono riportati altri dettagli sul monitoraggio e i registri eventi.

L'aggiornamento dei certificati di avvio protetto consente un aggiornamento futuro di Boot Manager 2023, più sicuro. Gli aggiornamenti specifici di Boot Manager saranno disponibili nelle versioni future.

Passaggi per la distribuzione

-

Preparazione: inventario e dispositivi di test.

-

Considerazioni sul firmware

-

Monitoraggio: verifica che il monitoraggio funzioni e basi di riferimento per la tua flotta.

-

Distribuzione: dispositivi di destinazione per gli aggiornamenti, a partire da piccoli sottoinsiemi e espansione in base ai test riusciti.

-

Correzione: esaminare e risolvere eventuali problemi usando i log e il supporto dei fornitori.

Preparazione

Inventario di hardware e firmware. Crea un campione rappresentativo di dispositivi in base al produttore del sistema, al modello di sistema, alla versione/data del BIOS, alla versione del prodotto BaseBoard e così via, e testa gli aggiornamenti su tali dispositivi prima di un'ampia distribuzione. Questi parametri sono generalmente disponibili nelle informazioni di sistema (MSINFO32). Usa i comandi di PowerShell di esempio inclusi per verificare lo stato dell'aggiornamento di Avvio protetto e per inventariare i dispositivi in tutta l'organizzazione.

Note:

-

Questi comandi si applicano se è abilitato lo stato di avvio protetto.

-

Molti di questi comandi richiedono privilegi di amministratore per funzionare.

Script di esempio per la raccolta dei dati dell'inventario di avvio protetto

Copiare e incollare questo script di esempio e modificarlo in base alle esigenze per l'ambiente: script di raccolta dati di esempio per l'inventario di avvio protetto.

Output di esempio:

{"UEFICA2023Status":"Updated","UEFICA2023Error":null,"UEFICA2023ErrorEvent":null,"AvailableUpdates":"0x0","AvailableUpdatesPolicy":null,"Hostname":"LAPTOP-FEDU3LOS","CollectionTime":"2026-02-23T08:40:36.5498322-08:00","SecureBootEnabled":true,"HighConfidenceOptOut":null,"MicrosoftUpdateManagedOptIn":null,"OEMManufacturerName":"Microsoft Corporation","OEMModelSystemFamily":"Surface","OEMModelNumber":"Surface Laptop 4","FirmwareVersion":"32.101.143"," FirmwareReleaseDate":"03/11/2025","OSArchitecture":"AMD64","CanAttemptUpdateAfter":"2026-02-20T16:11:15.5890000Z","LatestEventId":1808,"BucketId":"04b339674931caf378feadaa64c64f0613227f70a7cd7258be63bb9e2d81767f","Confidence":"UpdateType: Windows UEFI CA 2023 (DB), Option ROM CA 2023 (DB), 3P UEFI CA 2023 (DB), KEK 2023, Boot Manager (2023)","SkipReasonKnownIssue":null,"Event1801Count":0,"Event1808Count":5,"Event1795Count":0,"Event1795ErrorCode":null,"Event1796Count":0,"Event1796ErrorCode":null,"Event1800Count":0,"RebootPending":false,"Event1802Count":0,"KnownIssueId":null,"Event1803Count":0,"MissingKEK":false,"OSVersion":"10.0.26200","LastBootTime":"20 26-02-19T04:28:00.5000000-08:00","BaseBoardManufacturer":"Microsoft Corporation","BaseBoardProduct":"Surface Laptop 4","SecureBootTaskEnabled":true,"SecureBootTaskStatus":"Ready","WinCSKeyApplied":true,"WinCSKeyStatus":"Applied"}

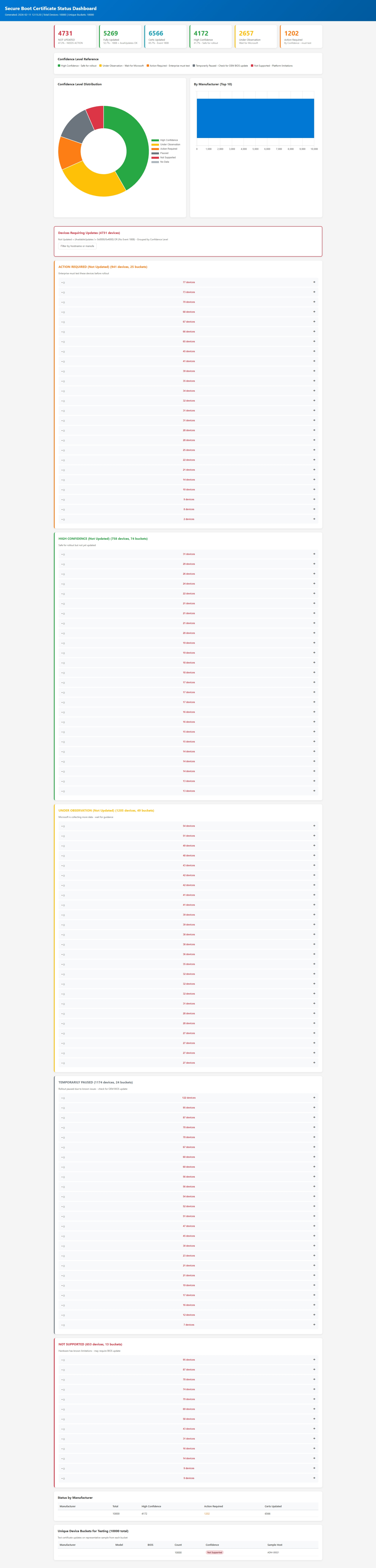

Livelli di probabilità di avvio protetto

|

Livello di probabilità |

Significato |

Azione richiesta |

|

Alta probabilità |

Microsoft ha convalidato che questa classe di dispositivi sia sicura per gli aggiornamenti |

Sicurezza per la distribuzione degli aggiornamenti dei certificati |

|

Sotto osservazione - Più dati necessari |

Microsoft sta ancora raccogliendo i dati di diagnostica per l'implementazione dell'avvio protetto su questi dispositivi |

Attendere la classificazione Microsoft |

|

Nessun dato osservato : è necessaria un'azione |

Classe dispositivo non nota a Microsoft |

L'organizzazione deve testare e pianificare l'implementazione |

|

Temporaneamente in pausa |

Problemi di compatibilità noti |

Controlla se è disponibile l'aggiornamento del BIOS OEM; Attendi che Microsoft si risolve |

|

Non supportato - Limitazione nota |

Limitazioni della piattaforma o dell'hardware |

Documento come eccezione |

Il primo passaggio se Avvio protetto è abilitato consiste nel verificare se sono presenti eventi in sospeso che sono stati aggiornati di recente o nel processo di aggiornamento dei certificati di avvio protetto. Di particolare interesse sono gli eventi più recenti del 1801 e del 1808. Questi eventi sono descritti in dettaglio negli eventi di aggiornamento delle variabili DB e DBX di avvio protetto. Controlla anche la sezione Monitoraggio e distribuzione per informazioni su come gli eventi possono mostrare lo stato degli aggiornamenti in sospeso.

Il passaggio successivo consiste nell'inventariare i dispositivi nell'intera organizzazione. Raccogliere i dettagli seguenti con i comandi di PowerShell per creare un esempio rappresentativo:

Identificatori di base (2 valori)

1. HostName - $env: COMPUTERNAME

2. CollectionTime - Get-Date

Registro di sistema: chiave principale di avvio protetto (3 valori)

3. SecureBootEnabled - cmdlet Confirm-SecureBootUEFI o HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Registro di sistema: chiave di manutenzione (3 valori)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. WindowsUEFICA2023Capable - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Errore - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Registro di sistema: attributi del dispositivo (7 valori)

9. OEMManufacturerName - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Registri eventi: Registro di sistema (5 valori)

16. LatestEventId - Evento di avvio protetto più recente

17. BucketID - Estratto dall'evento 1801/1808

18. Confidenza - Estratto dall'evento 1801/1808

19. Event1801Count - Conteggio degli eventi

20. Event1808Count - Numero di eventi

Query WMI/CIM (4 valori)

21. OSVersion - Get-CimInstance Win32_OperatingSystem

22. LastBootTime - Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct - Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Produttore

26. (Get-CIMInstance Win32_ComputerSystem). Modello

27. (Get-CIMInstance Win32_BIOS). Description + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/gg/aaaa")

28. (Get-CIMInstance Win32_BaseBoard). Prodotto

Considerazioni sul firmware

La distribuzione dei nuovi certificati di avvio protetto alla tua flotta di dispositivi richiede che il firmware del dispositivo svolgerà un ruolo nel completamento dell'aggiornamento. Anche se Microsoft prevede che la maggior parte del firmware del dispositivo funzionerà come previsto, è necessario eseguire test accurati prima di distribuire i nuovi certificati.

Esamina l'inventario hardware e crea un piccolo esempio rappresentativo di dispositivi in base ai seguenti criteri univoci, ad esempio:

-

Produttore

-

Numero modello

-

Versione firmware

-

Versione OEM Baseboard e così via

Prima di distribuire su vasta scala a dispositivi della tua flotta, ti consigliamo di testare gli aggiornamenti dei certificati su dispositivi di esempio rappresentativi (come definito da fattori come produttore, modello, versione del firmware) per assicurarti che gli aggiornamenti vengano elaborati correttamente. Le indicazioni consigliate sul numero di dispositivi di esempio da testare per ogni categoria univoca sono 4 o più.

Ciò contribuirà a creare fiducia nel processo di implementazione e contribuirà a evitare impatti imprevisti sulla tua flotta più ampia.

In alcuni casi, potrebbe essere necessario un aggiornamento del firmware per aggiornare correttamente i certificati di avvio protetto. In questi casi, ti consigliamo di contattare l'OEM del dispositivo per verificare se è disponibile un firmware aggiornato.

Windows in ambienti virtualizzati

Per Windows in esecuzione in un ambiente virtuale, esistono due metodi per aggiungere i nuovi certificati alle variabili del firmware di avvio protetto:

-

Il creatore dell'ambiente virtuale (AWS, Azure, Hyper-V, VMware e così via) può fornire un aggiornamento per l'ambiente e includere i nuovi certificati nel firmware virtualizzato. Questo metodo funziona per i nuovi dispositivi virtualizzati.

-

Per Windows in esecuzione a lungo termine in una macchina virtuale, gli aggiornamenti possono essere applicati tramite Windows come qualsiasi altro dispositivo, se il firmware virtualizzato supporta gli aggiornamenti di avvio protetto.

Monitoraggio e distribuzione

Ti consigliamo di iniziare il monitoraggio del dispositivo prima della distribuzione per assicurarti che il monitoraggio funzioni correttamente e che tu abbia un buon senso per lo stato della flotta in anticipo. Di seguito sono illustrate le opzioni di monitoraggio.

Microsoft offre più metodi per la distribuzione e il monitoraggio degli aggiornamenti del certificato di avvio protetto.

Assistenza per la distribuzione automatizzata

Microsoft fornisce due strumenti di assistenza per la distribuzione. Questi strumenti di assistenza possono rivelarsi utili per facilitare l'implementazione dei nuovi certificati per la tua flotta. Solo l'assistente per l'implementazione delle funzionalità controllate richiede dati di diagnostica.

-

Opzione per gli aggiornamenti cumulativi con bucket confidenza: Microsoft può includere automaticamente i gruppi di dispositivi ad alta probabilità negli aggiornamenti mensili in base ai dati di diagnostica condivisi fino a oggi, a vantaggio di sistemi e organizzazioni che non possono condividere dati di diagnostica. Questo passaggio non richiede l'abilitazione dei dati di diagnostica.

-

Per le organizzazioni e i sistemi che possono condividere i dati di diagnostica, offre a Microsoft la visibilità e la sicurezza che i dispositivi possano distribuire correttamente i certificati. Altre informazioni sull'abilitazione dei dati di diagnostica sono disponibili in: Configurare i dati di diagnostica Windows nell'organizzazione. Stiamo creando "contenitori" per ogni dispositivo univoco (come definito dagli attributi che includono produttore, versione della scheda madre, produttore del firmware, versione del firmware e punti dati aggiuntivi). Per ogni contenitore, monitoriamo le prove di successo su più dispositivi. Una volta riscontrati aggiornamenti sufficienti e senza errori, considereremo il bucket in "alta probabilità" e includeremo tali dati negli aggiornamenti cumulativi mensili. Quando gli aggiornamenti mensili vengono applicati a un dispositivo in un bucket ad alta probabilità, Windows applica automaticamente i certificati alle variabili di avvio protetto UEFI nel firmware.

-

I contenitori ad alta probabilità includono dispositivi che elaborano correttamente gli aggiornamenti. Naturalmente, non tutti i dispositivi forniranno dati di diagnostica e ciò potrebbe limitare la fiducia di Microsoft nella capacità di un dispositivo di elaborare correttamente gli aggiornamenti.

-

Questo assistente è abilitato per impostazione predefinita per i dispositivi con alta probabilità e può essere disabilitato con un'impostazione specifica del dispositivo. Altre informazioni verranno condivise nelle versioni future di Windows.

-

-

Implementazione delle funzionalità controllate: Acconsenti all'uso dei dispositivi per la distribuzione gestita da Microsoft se i dati di diagnostica sono abilitati.

-

La funzionalità CFR (Controlled Feature Rollout) può essere utilizzata con i dispositivi client nelle flotte dell'organizzazione. Ciò richiede che i dispositivi inviino i dati di diagnostica obbligatori a Microsoft e abbiano segnalato che il dispositivo acconsente esplicitamente a usare la funzionalità di controllo della sicurezza sul dispositivo. I dettagli su come acconsentire esplicitamente sono descritti di seguito.

-

Microsoft gestirà il processo di aggiornamento per questi nuovi certificati nei dispositivi Windows in cui sono disponibili dati di diagnostica e i dispositivi partecipano all'implementazione delle funzionalità controllate. Anche se cfr può assistere nella distribuzione dei nuovi certificati, le organizzazioni non saranno in grado di fare affidamento su CFR per correggere i propri parchi veicoli – sarà necessario seguire i passaggi descritti in questo documento nella sezione sui metodi di distribuzione non coperti da assistenza automatizzata.

-

Limitazioni: Ci sono alcuni motivi per cui il CFR potrebbe non funzionare nel tuo ambiente. Ad esempio:

-

Non sono disponibili dati diagnostici o i dati diagnostici non sono utilizzabili nell'ambito della distribuzione del cfr.

-

I dispositivi non si trovano nelle versioni client supportate di Windows 11 e Windows 10 con aggiornamenti della sicurezza estesa.

-

-

Metodi di distribuzione non coperti da assistenza automatica

Scegliere il metodo più adatto all'ambiente. Evitare metodi di miscelazione sullo stesso dispositivo:

-

Chiavi del Registro di sistema: controllare la distribuzione e monitorare i risultati.Sono disponibili più chiavi del Registro di sistema per controllare il comportamento della distribuzione dei certificati e per il monitoraggio dei risultati. Esistono inoltre due chiavi per acconsentire e rifiutare esplicitamente gli strumenti di distribuzione descritti in precedenza. Per altre informazioni sulle chiavi del Registro di sistema, vedi Chiave del Registro di sistema Aggiornamenti per avvio protetto - Dispositivi Windows con aggiornamenti gestiti dall'IT.

-

Criteri di gruppo Objects (GPO): consente di gestire le impostazioni e di monitorare i registri eventi e del Registro di sistema.Microsoft fornirà supporto per la gestione degli aggiornamenti di avvio protetto tramite Criteri di gruppo in un aggiornamento futuro. Si noti che poiché Criteri di gruppo è per le impostazioni, il monitoraggio dello stato del dispositivo dovrà essere eseguito con metodi alternativi, tra cui il monitoraggio delle chiavi del Registro di sistema e delle voci del registro eventi.

-

WINCS (Windows Configuration System): usa gli strumenti della riga di comando per i client aggiunti a un dominio.Gli amministratori del dominio possono in alternativa usare il sistema di configurazione di Windows (WinCS) incluso negli aggiornamenti del sistema operativo Windows per distribuire gli aggiornamenti di Avvio protetto tra client e server Windows aggiunti a un dominio. È costituito da una serie di utilità da riga di comando (sia un eseguibile tradizionale che un modulo di PowerShell) per eseguire query e applicare le configurazioni di avvio protetto in locale a un computer. Per ulteriori informazioni, vedi API Windows Configuration System (WinCS) per l'avvio protetto.

-

Microsoft Intune/Configuration Manager: Distribuire script di PowerShell. Un provider di servizi di configurazione (CSP) verrà fornito in un aggiornamento futuro per consentire la distribuzione tramite Intune.

Monitoraggio dei registri eventi

Vengono forniti due nuovi eventi per facilitare la distribuzione degli aggiornamenti del certificato di avvio protetto. Questi eventi sono descritti in dettaglio negli eventi di aggiornamento delle variabili DB e DBX di avvio protetto:

-

ID evento: 1801 Questo evento è un evento di errore che indica che i certificati aggiornati non sono stati applicati al dispositivo. Questo evento fornisce alcuni dettagli specifici per il dispositivo, inclusi gli attributi del dispositivo, che ti aiuteranno a correlare i dispositivi che devono ancora essere aggiornati.

-

ID evento: 1808 Questo evento è un evento informativo che indica che al dispositivo sono applicati i nuovi certificati di avvio protetto necessari al firmware del dispositivo.

Strategie di distribuzione

Per ridurre al minimo i rischi, distribuisci gli aggiornamenti di Avvio protetto in più fasi anziché in una sola volta. Iniziare con un piccolo sottoinsieme di dispositivi, convalidare i risultati e quindi espandere fino ad altri gruppi. È consigliabile iniziare con sottoinsiemi di dispositivi e, man mano che si conquista la fiducia in tali distribuzioni, aggiungere altri sottoinsiemi di dispositivi. È possibile usare più fattori per determinare cosa entra in un sottoinsieme, inclusi i risultati dei test nei dispositivi di esempio e nella struttura dell'organizzazione e così via.

La decisione sui dispositivi che distribuisci dipende da te. Alcune strategie possibili sono elencate qui.

-

Flotta di dispositivi di grandi dimensioni: inizia facendo affidamento sugli strumenti di assistenza descritti in precedenza per i dispositivi più comuni che gestisci. In parallelo, concentrarsi sui dispositivi meno comuni gestiti dall'organizzazione. Testare piccoli dispositivi di esempio e, se il test riesce, distribuirlo nel resto dei dispositivi dello stesso tipo. Se il test genera problemi, esaminare la causa del problema e determinare i passaggi di correzione. È anche consigliabile considerare le classi di dispositivi con un valore superiore nel parco veicoli e iniziare i test e la distribuzione per assicurarsi che tali dispositivi abbiano aggiornato tempestivamente la protezione.

-

Piccola flotta, grande varietà: Se la flotta che stai gestendo contiene una grande varietà di macchine in cui testare singoli dispositivi sarebbe proibitivo, valuta la possibilità di affidarti pesantemente ai due strumenti di assistenza descritti in precedenza, in particolare per i dispositivi che probabilmente saranno dispositivi comuni sul mercato. Concentrarsi inizialmente sui dispositivi critici per il funzionamento quotidiano, testare e quindi distribuire. Continua a spostare verso il basso l'elenco dei dispositivi ad alta priorità, testando e distribuendo durante il monitoraggio della flotta per verificare che gli assist aiutino con il resto dei dispositivi.

Note

-

Presta attenzione ai dispositivi meno recenti, in particolare ai dispositivi che non sono più supportati dal produttore. Anche se il firmware deve eseguire correttamente le operazioni di aggiornamento, alcune potrebbero non funzionare. Nei casi in cui il firmware non funziona correttamente e il dispositivo non è più in supporto, valuta la possibilità di sostituire il dispositivo per garantire la protezione di Avvio protetto in tutta la tua flotta.

-

I nuovi dispositivi prodotti negli ultimi 1-2 anni potrebbero già avere i certificati aggiornati in posizione, ma potrebbero non essere stati applicati al sistema il boot manager firmato DA UEFI di Windows 2023. L'applicazione di questo boot manager è un ultimo passaggio fondamentale della distribuzione per ogni dispositivo.

-

Dopo aver selezionato un dispositivo per gli aggiornamenti, il completamento degli aggiornamenti potrebbe richiedere del tempo. Stimare 48 ore e uno o più riavvii per l'applicazione dei certificati.

Domande frequenti

Per le domande frequenti, vedi l'articolo Domande frequenti sull'avvio protetto .

Risoluzione dei problemi

In questa sezione

Problemi e consigli comuni

Questa guida illustra in dettaglio il funzionamento del processo di aggiornamento del certificato di avvio protetto e presenta alcuni passaggi per risolvere i problemi che si verificano durante la distribuzione nei dispositivi. Aggiornamenti a questa sezione verranno aggiunte in base alle esigenze.

Sintomi

Il dispositivo aggiorna i certificati al database di avvio protetto, ma non avanza oltre la distribuzione del nuovo certificato chiave di exchange (KEK) alla chiave di avvio protetto KEK.

Nota: Attualmente, quando si verifica questo problema, viene registrato un ID evento: 1796 (vedi Eventi di aggiornamento delle variabili DB e DBX di avvio protetto). Un nuovo evento verrà fornito nella versione successiva per indicare questo problema specifico.

La chiave del Registro di sistema AvailableUpdates in un dispositivo è impostata su 0x4104 e non cancella la 0x0004 bit, anche dopo più riavvii e il tempo considerevole è passato.

Il problema potrebbe essere che non esiste una chiave di chiave di base firmata dall'OEM PK per il dispositivo. L'OEM controlla la chiave di piattaforma per il dispositivo ed è responsabile della firma del nuovo certificato KEK Microsoft e della sua restituzione a Microsoft in modo che possa essere incluso negli aggiornamenti cumulativi mensili.

Passaggi successivi

Se si verifica questo errore, contatta l'OEM per verificare che abbia seguito i passaggi descritti in Linee guida per la creazione e la gestione della chiave di avvio protetto di Windows.

Sintomo

Quando si applicano gli aggiornamenti del certificato, i certificati vengono distribuiti al firmware da applicare alle variabili Secure Boot DB o KEK. In alcuni casi, il firmware restituisce un errore.

Quando si verifica questo problema, Avvio protetto registrerà un ID evento: 1795. Per informazioni su questo evento, vedere Eventi di aggiornamento delle variabili DB e DBX di avvio protetto.

Passaggi successivi

Ti consigliamo di verificare con l'OEM se è disponibile un aggiornamento del firmware per il dispositivo per risolvere il problema.

Sintomo

In alcune macchine virtuali Hyper-V, gli aggiornamenti del certificato di avvio protetto potrebbero non riuscire durante l'aggiornamento della chiave di Exchange chiave (KEK). In questi casi, l'aggiornamento non viene completato e potrebbe essere registrato un errore come "Il firmware di sistema ha restituito un errore: il supporto è protetto da scrittura" (ID evento 1795).

Passaggi successivi

Microsoft prevede di rilasciare una soluzione tramite l'aggiornamento di Windows a marzo 2026 e nel rilascio di Azure 2603 più avanti a marzo 2026.

Supporto per la distribuzione del certificato di avvio protetto

A supporto degli aggiornamenti del certificato di avvio protetto, Windows gestisce un'attività pianificata che viene eseguita una volta ogni 12 ore. L'attività cerca i bit nella chiave del Registro di sistema AvailableUpdates da elaborare. I bit di interesse utilizzati per la distribuzione dei certificati si trovano nella tabella seguente. La colonna Ordine indica l'ordine in cui vengono elaborati i bit.

|

Ordine |

Impostazione di bit |

uso |

|---|---|---|

|

1 |

0x0040 |

Questo bit indica all'attività pianificata di aggiungere il certificato UEFI CA 2023 di Windows al db di avvio protetto. Ciò consente a Windows di considerare attendibili i responsabili di avvio firmati da questo certificato. |

|

2 |

0x0800 |

Questo bit indica all'attività programmata di applicare la UEFI CA 2023 della ROM di opzione Microsoft al DATABASE. Se è impostata anche 0x4000, l'attività programmata verificherà il DATABASE e applicherà l'aggiornamento CA 2023 di Microsoft UEFI solo se rileva che microsoft Corporation UEFI CA 2011 è già presente nel database. |

|

3 |

0x1000 |

Questo bit indica all'attività programmata di applicare la CA 2023 di Microsoft UEFI al database. Se è impostata anche 0x4000, l'attività programmata controllerà il DATABASE e applicherà l'aggiornamento UEFI CA 2023 di Microsoft Option ROM solo se rileva che microsoft Corporation UEFI CA 2011 è già presente nel database. |

|

2 & 3 |

0x4000 |

Questo bit modifica il comportamento dei bit 0x0800 e di 0x1000 in modo da applicare solo la CA 2023 e la UEFI CA 2023 della Microsoft Option ROM se il DATABASE dispone già della UEFI di Microsoft Corporation 2011. Per garantire che il profilo di sicurezza del dispositivo rimanga invariato, questo bit applica questi nuovi certificati solo se il dispositivo ha considerato attendibile il certificato UEFI CA 2011 di Microsoft Corporation. Non tutti i dispositivi Windows considera attendibile questo certificato. |

|

4 |

0x0004 |

Questo bit indica all'attività pianificata di cercare una chiave di Exchange chiave firmata dalla chiave di piattaforma (PK) del dispositivo. Il PK è gestito dall'OEM. Gli OEM firmano la chiave di gestione delle chiavi di Microsoft con il proprio codice PK e la recapitano a Microsoft, dove è inclusa negli aggiornamenti cumulativi. |

|

5 |

0x0100 |

Questo bit indica all'attività pianificata di applicare alla partizione di avvio il boot manager firmato dalla CA 2023 dell'interfaccia UEFI di Windows. Questa operazione sostituirà il boot manager firmato di Microsoft Windows Production PCA 2011. |

Ognuno dei bit viene elaborato dall'evento pianificato nell'ordine indicato nella tabella precedente.

La progressione attraverso i bit dovrebbe essere simile alla seguente:

-

Start: 0x5944

-

0x0040 → 0x5904 (l'interfaccia UEFI Di Windows 2023 è stata applicata correttamente)

-

0x0800 → 0x5104 (applicata la UEFI CA 2023 di Microsoft Option ROM, se necessario)

-

0x1000 → 0x4104 (se necessario, applicata la CA 2023 della UEFI Microsoft)

-

0x0004 → 0x4100 (applicata la KEK 2K CA 2023 di Microsoft Corporation)

-

0x0100 → 0x4000 (applicata la gestione di avvio con firma UEFI di Windows 2023)

Note

-

Una volta completata l'operazione associata a un bit, tale bit viene cancellato dalla chiave AvailableUpdates .

-

Se una di queste operazioni non riesce, viene registrato un evento e l'operazione viene ritentata alla successiva esecuzione dell'attività programmata.

-

Se è impostata la 0x4000 di bit, non verrà cancellata. Dopo l'elaborazione di tutti gli altri bit, la chiave del Registro di sistema AvailableUpdates verrà impostata su 0x4000.

Risorse aggiuntive

Suggerimento: Aggiungere un segnalibro a queste risorse aggiuntive.

-

Pagina di destinazione dell'implementazione del certificato di avvio protetto

-

Dispositivi Windows per aziende e organizzazioni con aggiornamenti gestiti dall'IT

-

Eventi di aggiornamento delle variabili DB e DBX di avvio protetto

-

Indicazioni per la creazione e la gestione delle chiavi di avvio protetto

-

Linee guida per la distribuzione aziendale per CVE-2023-24932

Risorse del supporto tecnico Microsoft

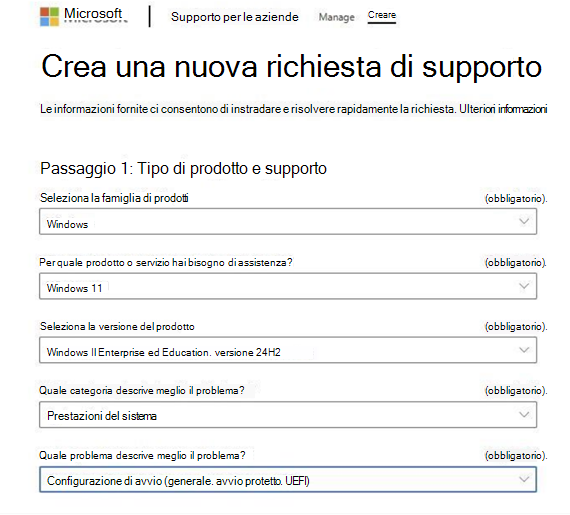

Per contattare supporto tecnico Microsoft, vedere:

-

supporto tecnico Microsoft quindi fare clic su Windows.

-

Supporto per le aziende e quindi fare clic su Crea per creare una nuova richiesta di supporto.Dopo aver creato la nuova richiesta di supporto, l'aspetto dovrebbe essere simile al seguente: