Riepilogo

Si potrebbe notare un numero molto elevato di eventi di blocco raccolti nel portale di Microsoft Defender Advanced Threat Protection (MDATP). Questi eventi vengono generati dal motore di integrità del codice (CI) e possono essere identificati dal loro ExploitGuardNonMicrosoftSignedBlocked ActionType.

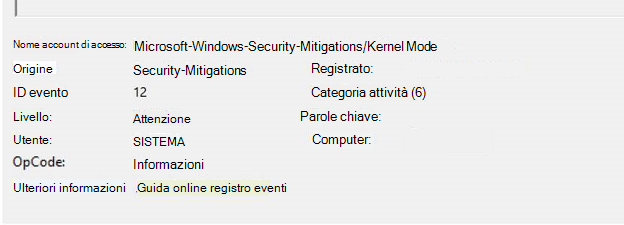

Evento visualizzato nel registro eventi dell'endpoint

|

ActionType |

Provider/origine |

ID evento |

Descrizione |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

Blocco code integrity guard |

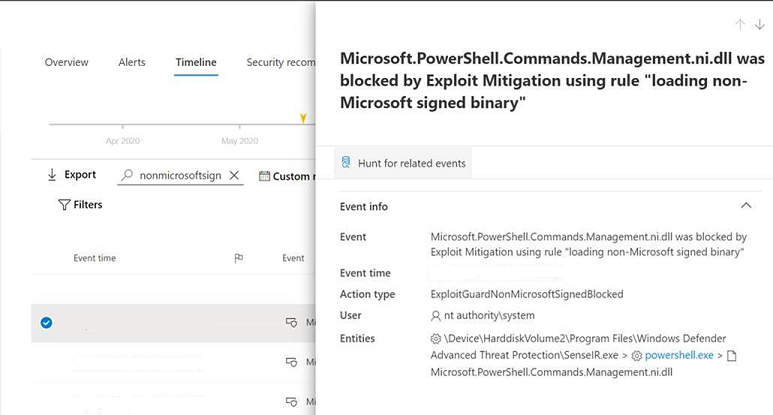

Evento visualizzato nella sequenza temporale

Processo '\Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe' (PID 8780) è stato bloccato dal caricamento del file binario non firmato da Microsoft '\Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll'

Altre informazioni

Il motore ci assicura che solo i file attendibili siano autorizzati a essere eseguiti su un dispositivo. Quando CI è abilitato e rileva un file non attendibile, genera un evento di blocco. In modalità di controllo, il file è ancora autorizzato a essere eseguito, mentre in modalità di applicazione il file non può essere eseguito.

Ci può essere abilitato in diversi modi, tra cui quando distribuisci un criterio controllo di applicazioni di Windows Defender (WDAC). Tuttavia, in questa situazione, MDATP abilita CI sul back-end, attivando eventi quando rileva file di immagine nativa (NI) non firmati provenienti da Microsoft.

La firma di un file ha lo scopo di abilitare la verifica dell'autenticità dei file. Ci può verificare che un file sia non modificato e originato da un'autorità attendibile in base alla firma. La maggior parte dei file provenienti da Microsoft è firmata, tuttavia alcuni file non possono essere o non sono firmati per vari motivi. Ad esempio, i file binari NI (compilati dal codice .NET Framework) sono generalmente firmati se sono inclusi in una versione. Tuttavia, in genere vengono generati di nuovo in un dispositivo e non possono essere firmati. Separatamente, in molte applicazioni è firmato solo il file CAB o MSI per verificare l'autenticità durante l'installazione. Quando vengono eseguiti, creano file aggiuntivi non firmati.

Mitigazione

Non è consigliabile ignorare questi eventi in quanto possono indicare problemi di sicurezza originali. Ad esempio, un utente malintenzionato potrebbe tentare di caricare un binario non firmato con il nome di origine da Microsoft.

Tuttavia, questi eventi possono essere filtrati per query quando si tenta di analizzare altri eventi in Advanced Hunting escludendo gli eventi con ExploitGuardNonMicrosoftSignedBlocked ActionType.

Questa query mostra tutti gli eventi correlati a questo particolare over-detection:

Eventi dispositivo | dove ActionType == "ExploitGuardNonMicrosoftSignedBlocked" e InitiatingProcessFileName == "powershell.exe" e FileName terminano con "ni.dll" | dove Timestamp > fa(7d)

Se si vuole escludere questo evento, è necessario invertire la query. Questo mostrerebbe tutti gli eventi ExploitGuard (inclusi ep), ad eccezione di questi:

Eventi dispositivo | dove ActionType inizia con "ExploitGuard" | dove ActionType != "ExploitGuardNonMicrosoftSignedBlocked" o (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" e InitiatingProcessFileName != "powershell.exe") oppure (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" e InitiatingProcessFileName == "powershell.exe" e FileName !endswith "ni.dll") | dove Timestamp > fa(7d)

Inoltre, se si usa .NET Framework 4.5 o una versione successiva, è possibile rigenerare i file NI per risolvere molti degli eventi superflui. A tale scopo, elimina tutti i file NI nella directory NativeImages e quindi esegui il comando di aggiornamento ngen per rigenerarli.