Data di pubblicazione originale: 26 giugno 2025

ID KB: 5062713

|

Questo articolo contiene indicazioni per:

Nota Se sei un utente proprietario di un dispositivo Windows personale, vai all'articolo Dispositivi Windows per utenti privati, aziende e istituti di istruzione con aggiornamenti gestiti da Microsoft. |

Panoramica

La configurazione dei certificati forniti da Microsoft nell'ambito dell'infrastruttura di avvio protetto è rimasta invariato dal Windows 8. Questi certificati vengono archiviati nel database di firme (DB) e nella chiave di registrazione chiave (KEK) (nota anche come chiave di Exchange chiave) nel firmware. Microsoft ha fornito gli stessi tre certificati per l'ecosistema oem (Original Equipment Manufacturer) da includere nel firmware del dispositivo. Questi certificati supportano l'avvio protetto in Windows e vengono usati anche da sistemi operativi di terze parti, che includono i certificati forniti da Microsoft seguenti:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Importante Tutti e tre i certificati forniti da Microsoft scadranno a partire da giugno 2026. Quindi, in collaborazione con i nostri partner dell'ecosistema, Microsoft sta implementando nuovi certificati che consentiranno di garantire la sicurezza e la continuità dell'avvio protetto per il futuro. Alla scadenza di questi certificati 2011, gli aggiornamenti della sicurezza per i componenti di avvio non saranno più possibili, compromettendo la sicurezza di avvio e mettendo a rischio i dispositivi Windows interessati. Per mantenere la funzionalità di avvio protetto, tutti i dispositivi Windows devono essere aggiornati in modo da usare i certificati 2023 prima della scadenza dei certificati 2011.

Nota Questo articolo fa riferimento ai "certificati" e "CA" (Autorità di certificazione) intercambiabili.

Certificati di avvio protetto di Windows in scadenza nel 2026

I dispositivi Windows prodotti dal 2012 potrebbero avere versioni in scadenza di certificati che devono essere aggiornati.

Terminologia

-

KK: Chiave di registrazione

-

CA: Autorità di certificazione

-

DB: Database della firma di avvio protetto

-

DBX: Secure Boot Revoked Signature Database

|

Certificato in scadenza |

Data scadenza |

Nuovo certificato |

Posizione di archiviazione |

Scopo |

|

Microsoft Corporation KEK CA 2011 |

Giugno 2026 |

Microsoft Corporation KEK CA 2023 |

Stoccato in KEK |

Firma gli aggiornamenti a DB e DBX. |

|

Microsoft Windows Production PCA 2011 |

Ottobre 2026 |

CA 2023 UEFI di Windows |

Archiviato in DB |

Utilizzato per firmare il caricatore di avvio di Windows. |

|

Microsoft UEFI CA 2011* |

Giugno 2026 |

Microsoft UEFI CA 2023 |

Archiviato in DB |

Firma i caricatori di avvio di terze parti e le applicazioni EFI. |

|

Microsoft UEFI CA 2011* |

Giugno 2026 |

Microsoft Option ROM CA 2023 |

Archiviato in DB |

Firma LE ROM di opzioni di terze parti |

*Durante il rinnovo del certificato UEFI CA 2011 di Microsoft Corporation, due certificati separano il caricatore di avvio firmando dalla firma rom opzione. Ciò consente un controllo più sottile sull'attendibilità del sistema. Ad esempio, i sistemi che devono considerare attendibili le ROM di opzione possono aggiungere la UEFI CA 2023 di Microsoft Option ROM senza aggiungere attendibilità per i caricatori di avvio di terze parti.

Microsoft ha rilasciato certificati aggiornati per garantire la continuità della protezione di avvio protetto nei dispositivi Windows. Microsoft gestirà il processo di aggiornamento per questi nuovi certificati in una parte significativa dei dispositivi Windows e offrirà indicazioni dettagliate per le organizzazioni che gestiscono gli aggiornamenti dei propri dispositivi.

Ambito per sistemi gestiti da professionisti IT e Enterprise

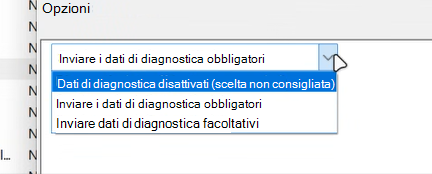

Questo articolo è rivolto alle organizzazioni che non condividono dati di diagnostica con Microsoft e hanno professionisti IT dedicati che gestiscono gli aggiornamenti del proprio ambiente. Attualmente, le informazioni non sono sufficienti per consentire a Microsoft di supportare completamente l'implementazione dei certificati di avvio protetto in questi dispositivi, in particolare quelli con dati di diagnostica disabilitati.

Le aziende e i professionisti IT possono scegliere di ottenere tali sistemi come sistemi gestiti da Microsoft, nel qual caso Microsoft aggiorna i certificati di avvio protetto. Tuttavia, ci rendiamo conto che questa non è un'opzione fattibile per una varietà di dispositivi come i dispositivi con aria aperta nel governo, produzione e così via.

Per le opzioni di questa categoria, vedere la sezione seguente.

Quali soluzioni possono aspettarsi i dispositivi gestiti da aziende o professionisti IT?

Opzione 1: Aggiornamenti automatici (solo per i sistemi gestiti di Microsoft Update)

Scegliendo questa opzione, i dispositivi riceveranno automaticamente gli ultimi aggiornamenti di Avvio protetto, mantenendo i dispositivi sicuri e protetti. Per abilitare questa opzione, dovrai partecipare e consentire a Microsoft di raccogliere i dati di diagnostica UTC (Universal Telemetry Client) dai tuoi dispositivi. Questo passaggio assicura che i dispositivi siano registrati nel programma gestito da Microsoft e riceverà tutti gli aggiornamenti senza problemi nell'ambito dell'implementazione standard.

Strategia di implementazione

Per i dispositivi Windows che si basano su Microsoft per applicare gli aggiornamenti del certificato di avvio protetto ai loro dispositivi, usiamo una strategia di implementazione molto meticolosa. Microsoft raggruppa i sistemi con profili hardware e firmware simili (in base ai dati di diagnostica di Windows e al feedback degli OEM), quindi rilascia gli aggiornamenti gradualmente per ogni gruppo. Durante tutto questo processo, monitoriamo attentamente il feedback diagnostico per garantire che tutto funzioni correttamente. Se vengono rilevati problemi in un gruppo, vengono sospesi e risolti prima di riprendere l'implementazione del gruppo.

Invito all'azione

Per essere inclusi nella distribuzione gestita da Microsoft, è consigliabile abilitare i dati di diagnostica Windows. In questo modo, possiamo identificare e assegnare i dispositivi idonei per gli aggiornamenti del certificato di avvio protetto.

Perché i dati di diagnostica sono importanti?

La strategia di implementazione gestita da Microsoft si basa in larga misura sui dati di diagnostica ricevuti dai sistemi, poiché sono stati inclusi segnali dati che ci informano dello stato dei dispositivi in reazione all'installazione dei nuovi certificati di avvio protetto. In questo modo, è possibile identificare rapidamente i problemi nell'implementazione e sospendere in modo proattivo l'implementazione ai dispositivi con configurazioni hardware simili per ridurre al minimo l'impatto del problema.

L'abilitazione dei dati di diagnostica assicura che i dispositivi siano visibili. I dispositivi verranno spostati nel flusso gestito da Microsoft per l'assegnazione e la distribuzione automatizzati di questi aggiornamenti.

Note

-

Le organizzazioni che preferiscono non abilitare i dati di diagnostica continueranno a avere il pieno controllo e riceveranno strumenti e indicazioni futuri per gestire il processo di aggiornamento in modo indipendente.

-

Per le soluzioni qui evidenziate, hai la responsabilità ultima di monitorare lo stato di avanzamento degli aggiornamenti per tutti i dispositivi nel tuo ambiente e potrebbe dover usare più di una soluzione per ottenere la piena adozione.

Per partecipare all'implementazione gestita da Microsoft, seguire questa procedura:

-

Segui l'impostazione Configura dati di diagnostica Windows nella tua organizzazione e imposta l'impostazione dei dati in modo da consentire i dati di diagnostica obbligatori. In altre parole, non impostare su Disabled e non disattivare i dati di diagnostica. Funzioneranno anche tutte le impostazioni che forniscono più dei dati di diagnostica obbligatori.

-

Scegli di partecipare agli aggiornamenti gestiti da Microsoft per Avvio protetto impostando la seguente chiave del Registro di sistema:

Posizione del Registro di sistema

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Nome tasto

MicrosoftUpdateManagedOptIn

Tipo di tasto

DWORD

Valore DWORD

-

0 o chiave non esiste

-

0x5944 - Consenso esplicito per l'avvio protetto

Commenti

È consigliabile impostare questa chiave su 0x5944 per indicare che tutti i certificati devono essere aggiornati in modo da mantenere il profilo di sicurezza del dispositivo esistente e aggiornare il boot manager a quello firmato dal certificato CA 2023 UEFI di Windows.

Nota Questa chiave del Registro di sistema verrà abilitata in un aggiornamento futuro.

-

Nota Il supporto per l'implementazione gestita da Microsoft è disponibile solo per le versioni client Windows 11 e Windows 10. Dopo il 14 ottobre 2025, Windows 10, versione 22H2 con aggiornamenti della sicurezza estesa verranno inclusi.

Opzione 2: Customer-Managed soluzioni self-service o parzialmente automatizzate

Microsoft sta valutando le linee guida per soluzioni parzialmente automatizzate per assistere i sistemi gestiti da aziende e professionisti IT. Si tratta di opzioni self-service che un'azienda o un professionista IT può scegliere di applicare in base alla situazione e al modello di utilizzo specifici.

|

Poiché Microsoft ha visibilità limitata (o dati di diagnostica) per i dispositivi gestiti da aziende e professionisti IT, gli strumenti di assistenza disponibili da Microsoft sono limitati. L'implementazione viene lasciata ai clienti e ai loro partner, ad esempio fornitori di software indipendenti, microsoft active protection partner (MAPP), altri scanner di crittografia e partner di sicurezza e OEM. |

Importante:

-

L'applicazione degli aggiornamenti del certificato di avvio protetto può causare errori di avvio, ripristino di Bit Locker o persino dispositivi in blocco in alcuni casi.

-

Questa consapevolezza è necessaria soprattutto per i vecchi sistemi che potrebbero essere fuori dal supporto OEM. Ad esempio: i problemi o i bug del firmware che non sono stati risolti da OEM dovranno essere sostituiti o Avvio protetto disattivato, per cui il dispositivo non riceverà più gli aggiornamenti della sicurezza dopo la scadenza del certificato di avvio protetto a partire da giugno 2026.

Metodologia consigliata

-

Controlla con OEM il dispositivo per eventuali aggiornamenti o indicazioni relativi all'avvio protetto. Ad esempio: alcuni OEM pubblicano le versioni minime del firmware/BIOS che supportano i certificati di avvio protetto 2023 aggiornati. Segui i consigli degli OEM e applica gli aggiornamenti

-

Ottieni un elenco dei dispositivi con Avvio protetto attivato. Non è necessaria alcuna azione per i dispositivi con Avvio protetto disattivato.

-

Classificare i dispositivi Enterprise che non condividono dati di diagnostica con Microsoft:

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

NOME OEM

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

Per ogni categoria Univoca nel passaggio 3, convalidare l'implementazione dell'aggiornamento della chiave di avvio protetto (uno dei passaggi più avanti) su "alcuni" dispositivi ["pochi" sarebbe una decisione basata su ogni cliente. Consigliamo almeno 4-10 dispositivi]. Dopo la convalida, i dispositivi possono essere contrassegnati come contenitori GREEN/SAFE per l'implementazione su vasta scala di altri dispositivi simili nella gestione Enterprise/IT

-

Il cliente può scegliere uno dei metodi seguenti o una combinazione per applicare certificati aggiornati.

Come posso stabilire se le nuove CA sono presenti nel database UEFI?

-

Scaricare e installare il modulo UEFIv2 PowerShell.

-

Eseguire i comandi seguenti in una finestra con privilegi elevati di PowerShell:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Cercare l'identificazione personale o l'oggetto CN.

-

Scarica il modulo PowerShell UEFIv2 2.7 .

-

A un prompt dei comandi di PowerShell con privilegi elevati, eseguire il comando seguente:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

In alternativa, esegui “(Get-UEFISecureBootCerts PK).Signature”

Metodi per applicare il certificato di avvio protetto nei dispositivi SICURI

Come indicato in precedenza nella sezione "Metodologia consigliata", gli aggiornamenti del certificato di avvio protetto devono essere applicati solo ai dispositivi bucket SAFE/GREEN dopo adeguati test/convalida su alcuni dispositivi.

Descrizione dei metodi seguenti.

|

Metodo 1:Aggiornamenti della chiave di avvio protetto basati sulla chiave del Registro di sistema. Questo metodo consente di testare il modo in cui Windows risponde dopo l'applicazione degli aggiornamenti DEL DATABASE 2023 a un dispositivo, Metodo 2: Criteri di gruppo Object (GPO) per la chiave di avvio protetto. Questo metodo fornisce un'impostazione di Criteri di gruppo facile da usare che gli amministratori di dominio possono abilitare per distribuire gli aggiornamenti di avvio protetto in client e server Windows aggiunti a un dominio. Metodo 3: Interfaccia CLI/API di avvio protetto con Windows Configuration System (WinCS). Questa opzione può essere usata per abilitare i tasti SecureBoot. Metodo 4: Per applicare manualmente gli aggiornamenti del database di avvio protetto, vedi la sezione Passaggi manuali di aggiornamento DI DB/KEK . |

Questo metodo fornisce un modo per testare la risposta di Windows dopo l'applicazione degli aggiornamenti DEL DATABASE 2023 a un dispositivo,

Valori chiave CA Reg

|

Posizione del Registro di sistema |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Valori dei certificati |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Passaggi di test

Esegui ognuno dei comandi seguenti separatamente da un prompt con privilegi elevati di PowerShell:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

È possibile trovare i risultati osservando i registri eventi come descritto negli eventi di aggiornamento delle variabili DB e DBX di avvio protetto.

Note

-

Durante questo processo sono talvolta necessari riavvii.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI aggiorna il boot manager alla versione firmata 2023, che modifica il boot manager nella partizione EFI.

Altri dettagli sugli aggiornamenti di Avvio protetto basati sulle chiavi del Registro di sistema

La logica dei criteri si basa su tre valori del Registro di sistema archiviati nel seguente percorso del Registro di sistema di manutenzione dell'avvio protetto: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Nota Tutte le sottochiavi del Registro di sistema seguenti vengono usate per attivare l'aggiornamento e registrare lo stato dell'aggiornamento.

|

Valore del Registro di sistema |

Tipo |

Descrizione & utilizzo |

|

AvailableUpdates |

REG_DWORD (maschera di bit) |

Contrassegni trigger di aggiornamento. Controlla quali azioni di aggiornamento di Avvio protetto eseguire sul dispositivo. L'impostazione del campo bit appropriato avvia la distribuzione di nuovi certificati di avvio protetto e degli aggiornamenti correlati. Per la distribuzione aziendale, questa opzione deve essere impostata su 0x5944 (hex), un valore che consente tutti gli aggiornamenti pertinenti (aggiunta delle nuove chiavi CA UEFI Microsoft 2023, aggiornamento di KEK e installazione del nuovo boot manager) per tutti i clienti. (Questo valore acconsente in modo efficace alla distribuzione del "key roll" di avvio protetto del dispositivo. Quando non zero (ad esempio 0x5944), l'attività programmata del sistema applicherà gli aggiornamenti specificati; se zero o non è impostato, non viene eseguito alcun aggiornamento della chiave di avvio protetto. Nota: Durante l'elaborazione, i bit vengono cancellati. La gestione con Criteri di gruppo e un CSP dovrà tenere conto di questo aspetto. |

|

UEFICA2023Status |

REG_SZ (stringa) |

Indicatore di stato della distribuzione. Riflette lo stato corrente dell'aggiornamento della chiave di avvio protetto nel dispositivo. Verrà impostato su uno dei tre valori di testo seguenti: "NotStarted", "Ino" o "Aggiornato", a indicare che l'aggiornamento non è ancora stato eseguito, è attivamente in corso o è stato completato correttamente. Inizialmente lo stato è "NotStarted". Una volta avviato l'aggiornamento, viene eseguita la modifica in "In Progress" e infine in "Aggiornato" quando sono stati distribuiti tutti i nuovi tasti e il nuovo boot manager. |

|

UEFICA2023Errore |

REG_DWORD (codice) |

Codice di errore (se disponibile). Questo valore rimane 0 per il successo. Se il processo di aggiornamento rileva un errore, UEFICA2023Error viene impostato su un codice di errore diverso da zero corrispondente al primo errore rilevato. Un errore indica che l'aggiornamento dell'avvio protetto non è stato completamente eseguito e potrebbe richiedere indagini o correzioni nel dispositivo. Ad esempio, se l'aggiornamento del DATABASE (database di firme attendibili) non è riuscito a causa di un problema del firmware, questo Registro di sistema potrebbe visualizzare un codice di errore che può essere mappato a un registro eventi o un ID errore documentato per la manutenzione dell'avvio protetto. |

|

HighConfidenceOptOut |

REG_DWORD |

Per le aziende che vogliono rifiutare esplicitamente i contenitori ad alta probabilità che verranno applicati automaticamente nell'ambito dell'aggiornamento cumulativo più recente. È possibile impostare questa chiave su un valore diverso da zero per rifiutare esplicitamente i bucket con confidenza elevata. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Per le aziende che vogliono acconsentire esplicitamente alla manutenzione cfr. Oltre a impostare questa chiave, i clienti dovranno consentire l'invio di "Dati di diagnostica facoltativi". |

Interazione tra questi tasti

L'amministratore IT (tramite oggetto Criteri di gruppo o CSP) configura AvailableUpdates = 0x5944, che segnala a Windows di eseguire il processo di aggiornamento della chiave di avvio protetto nel dispositivo. Durante l'esecuzione del processo, UEFICA2023Status viene aggiornato da "NotStarted" a "InStatus" e infine "Aggiornato" al momento dell'esito positivo. Man mano che ogni bit in 0x5944 viene elaborato correttamente, viene cancellato. Se un passaggio non riesce, viene registrato un codice di errore in UEFICA2023Error (e lo stato può rimanere "In Aug" o parzialmente aggiornato). Questo meccanismo offre agli amministratori un modo chiaro per attivare e tenere traccia dell'implementazione per ogni dispositivo.

Nota: Questi valori del Registro di sistema vengono introdotti in modo specifico per questa funzionalità (non esistono nei sistemi precedenti finché non viene installato l'aggiornamento di supporto). I nomi UEFICA2023Status e UEFICA2023Error sono stati definiti nella progettazione per acquisire lo stato dell'aggiunta dei certificati "WINDOWS UEFI CA 2023". Vengono visualizzati nel percorso del Registro di sistema precedente dopo l'aggiornamento del sistema a una build che supporta l'implementazione del codice di avvio protetto.

Piattaforme interessate

Avvio protetto è supportato in Windows a partire dalla code base di Windows Server 2012 e Criteri di gruppo supporto esiste in tutte le versioni di Windows che supportano l'avvio protetto. Pertanto, Criteri di gruppo supporto verrà fornito in tutte le versioni supportate di Windows che supportano l'avvio protetto.

Questa tabella suddivide ulteriormente il supporto in base alla chiave del Registro di sistema.

|

Codice |

Versioni di Windows supportate |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Tutte le versioni di Windows che supportano Avvio protetto (Windows Server 2012 e versioni successive di Windows). |

|

HighConfidenceOptOut |

Tutte le versioni di Windows che supportano Avvio protetto (Windows Server 2012 e versioni successive di Windows). Nota: Mentre i dati di confidenza vengono raccolti in Windows 10, versioni 21H2 e 22H2 e versioni successive di Windows, possono essere applicati ai dispositivi in esecuzione su versioni precedenti di Windows. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, versioni 21H2 e 22H2 Windows 11, versioni 22H2 e 23H2 Windows 11, versione 24H2 e Windows Server 2025 |

SBAI/TpmTasks implementa una nuova routine per inserire lo schema e determinare l'ID bucket di un dispositivo. Deve inoltre generare eventi per rappresentare l'ID bucket di un dispositivo in ogni sessione di avvio.

Questi nuovi eventi richiederanno che i dati di Probabilità bucket di dispositivi siano presenti nel sistema. I dati verranno inclusi negli aggiornamenti cumulativi e saranno disponibili online per download aggiornati.

Eventi di errore di Avvio protetto

Gli eventi di errore hanno una funzione di segnalazione critica per informare lo stato di avvio protetto e lo stato di avanzamento. Per informazioni sugli eventi di errore, vedere Eventi di aggiornamento delle variabili DB e DBX di avvio protetto. Gli eventi di errore vengono aggiornati con un evento aggiuntivo per l'avvio protetto.

Eventi di errore

Avvio protetto genererà eventi su ogni avvio. Gli eventi emessi dipenderanno dallo stato del sistema.

Evento metadati computer

Gli eventi di errore includeranno i metadati del computer, ad esempio architettura, versione del firmware e così via, per fornire ai clienti dettagli sul dispositivo. Questi metadati forniranno agli amministratori IT i dati che li aiuteranno a capire quali dispositivi hanno certificati in scadenza e le caratteristiche dei loro dispositivi.

Questo evento verrà generato in tutti i dispositivi in cui non sono presenti i certificati aggiornati necessari. I certificati necessari sono:

-

la PCA2023

-

la CA UEFI di terze parti e la CA Option DI terze parti se è presente la CA di terze parti 2011

-

la KEK.

Gli attributi standard per il contenitore generico sono:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

ID evento: 1801

|

Registro eventi |

Sistema |

|

Origine evento |

TPM-WMI |

|

ID evento |

1801 |

|

Livello |

Errore |

|

Testo del messaggio di evento |

Secure Boot CA/keys deve essere aggiornato. Le informazioni sulla firma del dispositivo sono incluse qui. <Includi attributi standard: quelli usati quando un OEM non ha definito> |

Evento BucketIid+ Confidence Rating

Questo evento verrà generato insieme all'evento Machine Meta Data quando il dispositivo non dispone dei certificati aggiornati necessari come descritto in precedenza. Ogni evento di errore includerà un BucketId e una valutazione confidenza. La valutazione della probabilità può essere una delle seguenti.

|

Fiducia |

Descrizione |

|

Alta probabilità (verde) |

Elevata probabilità che tutti i certificati necessari possano essere distribuiti correttamente. |

|

Altri dati necessari (giallo) |

Nell'elenco dei contenitori, ma i dati non sono sufficienti. Può avere un livello di probabilità elevato nella distribuzione di alcuni certificati e una minore probabilità in altri certificati. |

|

Sconosciuto (viola) |

Non nell'elenco dei contenitori - mai visto |

|

In pausa (rosso) |

Alcuni certificati possono essere distribuiti con alta probabilità, ma è stato rilevato un problema che richiede il follow-up da parte di Microsoft o del produttore del dispositivo. Questa categoria può includere Ignorati, Problemi noti e In analisi. |

Se non è presente un ID bucket per il dispositivo, l'evento deve indicare "Sconosciuto" come stato e non includere una firma del dispositivo.

ID evento: 1802

|

Registro eventi |

Sistema |

|

Origine evento |

TPM-WMI |

|

ID evento |

1802 |

|

Livello |

Errore |

|

Testo del messaggio di evento |

Secure Boot CA/keys deve essere aggiornato. Queste informazioni sulla firma del dispositivo sono incluse qui.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Firma del dispositivo: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Valore di probabilità: attualmente richiede altri dati (o Sconosciuto, Confidenza elevata, Sospeso) Per informazioni dettagliate, vedere https://aka.ms/GetSecureBoot |

Eventi informativi

Evento aggiornato sul computer

Un evento informativo indicherà che il computer è aggiornato e non è necessaria alcuna azione.

ID evento: 1803

|

Registro eventi |

Sistema |

|

Origine evento |

TPM-WMI |

|

ID evento |

1803 |

|

Livello |

Informazioni |

|

Testo del messaggio di evento |

Questo dispositivo ha aggiornato la CA/chiavi di avvio protetto. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Eventi di avviso

Le impostazioni predefinite di avvio protetto devono aggiornare l'evento

Evento di avviso che indica che le impostazioni predefinite di Avvio protetto del firmware del dispositivo non sono aggiornate. Ciò si verifica quando il dispositivo viene avviato da un PCA2023 gestione di avvio firmato e i valori DBDefaults nel firmware non includono il certificato di PCA2023.

ID evento: 1804

|

Registro eventi |

Sistema |

|

Origine evento |

TPM-WMI |

|

ID evento |

1804 |

|

Livello |

Attenzione |

|

Testo del messaggio di errore |

Questo dispositivo è stato aggiornato al boot manager di Windows firmato da "WINDOWS UEFI CA 2023", ma il valore Secure Boot DBDefaults nel firmware non include il certificato "Windows UEFI CA 2023". La reimpostazione delle impostazioni di avvio protetto nel firmware alle impostazioni predefinite potrebbe impedire l'avvio del dispositivo. Per informazioni dettagliate, vedere https://aka.ms/GetSecureBoot. |

Modifiche aggiuntive ai componenti per l'avvio protetto

Modifiche di TPMTasks

Modificare TPMTasks per determinare se lo stato del dispositivo dispone o meno dei certificati di avvio protetto aggiornati. Attualmente può fare questa determinazione, ma solo se il nostro CFR seleziona una macchina per l'aggiornamento. Vogliamo che tale determinazione e registrazione successiva avvengano in ogni sessione di avvio, indipendentemente dal CFR. Se i certificati di avvio protetto non sono completamente aggiornati, generare i due eventi di errore descritti in precedenza e, se i certificati sono aggiornati, generare l'evento Information. I certificati di avvio protetto che verranno controllati sono:

-

CA 2023 UEFI di Windows

-

Microsoft UEFI CA 2023 e Microsoft Option ROM CA 2023: se è presente microsoft UEFI CA 2011, queste due CA devono essere presenti. Se microsoft UEFI CA 2011 non è presente, non è necessario alcun controllo.

-

Microsoft Corporation KEK CA 2023

Evento metadati computer

Questo evento raccoglierà i metadati del computer e genererà un evento.

-

BucketId + Evento di valutazione confidenza

Questo evento userà i metadati del computer per trovare la voce corrispondente nel database di computer (voce bucket) e formatterà e genererà un evento con questi dati insieme a tutte le informazioni di confidenza relative al bucket.

Assistenza per dispositivi con elevata sicurezza

Per i dispositivi con bucket con probabilità elevata, verranno applicati automaticamente i certificati di avvio protetto e gestione di avvio con firma 2023.

L'aggiornamento verrà attivato contemporaneamente alla generazione dei due eventi di errore e l'evento BucketId + Confidence Rating include una valutazione con probabilità elevata.

Per i clienti che vogliono rifiutare esplicitamente, una nuova chiave del Registro di sistema sarà disponibile nel modo seguente:

|

Posizione del Registro di sistema |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Nome tasto |

HighConfidenceOptOut |

|

Tipo di tasto |

DWORD |

|

Valore DWORD |

0 o chiave non esiste: l'Assistente confidenza elevata è abilitato. 1 - L'assistente con alta probabilità è disabilitato Qualsiasi altra cosa, non definita |

Questo metodo fornisce un'impostazione di Criteri di gruppo facile da usare che gli amministratori di dominio possono abilitare per distribuire gli aggiornamenti di avvio protetto in client e server Windows aggiunti a un dominio.

L'oggetto Criteri di gruppo (GPO) scriverà il valore obbligatorio availableUpdatesPolicy del Registro di sistema e avvierà il processo, utilizzando l'infrastruttura di Criteri di gruppo standard per la distribuzione e il controllo dell'ambito.

Panoramica della configurazione dell'oggetto Criteri di gruppo

-

Nome criterio (provvisorio): "Enable Secure Boot Key Rollout" (in Configurazione computer).

-

Percorso dei criteri: Un nuovo nodo in Modelli amministrativi → configurazione computer → componenti di Windows → avvio protetto. Per chiarezza, dovrebbe essere creata una sottocategoria come "Secure Boot Aggiornamenti" per ospitare questo criterio.

-

Ambito: computer (impostazione a livello di computer), perché riguarda HKLM e influisce sullo stato UEFI del dispositivo.

-

Azione dei criteri: Quando Abilitato, il criterio imposterà la chiave del Registro di sistema AvailableUpdatesPolicy sul valore 0x5944 (REG_DWORD) nel client nel percorso HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Questo contrassegna il dispositivo per installare tutti gli aggiornamenti della chiave di avvio protetto disponibili alla prossima opportunità.

Nota: A causa della natura di Criteri di gruppo in cui il criterio verrà riapplicato nel tempo e della natura di AvailableUpdates in cui i bit vengono cancellati durante l'elaborazione, è necessario avere una chiave del Registro di sistema separata denominata AvailableUpdatesPolicy in modo che la logica sottostante possa tenere traccia se le chiavi sono state distribuite. Quando AvailableUpdatesPolicy è impostato su 0x5944, TPMTasks imposterà AvailableUpdates su 0x5944 e tenere presente che questa operazione è stata eseguita per impedire la riapplicazione a AvailableUpdates più volte. L'impostazione di AvailableUpdatesPolicy su Diabled farà sì che TPMTasks cancelli (impostato su 0) AvailableUpdates e tenga presente che questa operazione è stata completata.

-

Disabilitato/Non configurato: Se non è configurato, il criterio non apporta alcuna modifica (gli aggiornamenti di avvio protetto rimangono inclusi nel consenso esplicito e non vengono eseguiti a meno che non vengano attivati da altri mezzi). Se disabilitato, il criterio deve impostare AvailableUpdates = 0, per assicurarsi in modo esplicito che il dispositivo non tenti di eseguire il rollout della chiave di avvio protetto o di arrestare l'implementazione in caso di problemi.

-

HighConfidenceOptOut può essere Abilitato o Disabilitato. L'abilitazione imposterà questa chiave su 1 e la disabilitazione la imposterà su 0.

Implementazione ADMX: Questo criterio verrà implementato tramite un modello amministrativo standard (con estensione admx). Utilizza il meccanismo dei criteri del Registro di sistema per scrivere il valore. Ad esempio, la definizione ADMX specifica:

-

Chiave del Registro di sistema: Software\Criteri\... (Criteri di gruppo normalmente scrive nel ramo Policies), ma in questo caso è necessario influire su HKLM\SYSTEM. Sfrutteremo la capacità di Criteri di gruppo di scrivere direttamente in HKLM per i criteri della macchina. ADMX può utilizzare l'elemento con il percorso di destinazione reale.

-

Nome valore: AvailableUpdatesPolicy, Value: 0x5944 (DWORD).

Quando viene applicato l'oggetto Criteri di gruppo, il servizio client Criteri di gruppo in ogni computer di destinazione creerà/aggiornerà questo valore del Registro di sistema. La volta successiva che l'attività di manutenzione avvio protetto (TPMTasks) viene eseguita su quel computer, rileverà 0x5944 ed eseguirà l'aggiornamento. (Per impostazione predefinita, in Windows l'attività pianificata "TPMTask" viene eseguita ogni 12 ore per elaborare tali flag di aggiornamento di Avvio protetto, quindi entro al massimo 12 ore verrà avviato l'aggiornamento. Gli amministratori possono anche accelerare l'esecuzione manuale dell'attività o il riavvio, se necessario.

Interfaccia utente dei criteri di esempio

-

Impostazione: "Enable Secure Boot Key Rollout" - Se abilitato, il dispositivo installerà i certificati di avvio protetto aggiornati (CA 2023) e l'aggiornamento di Boot Manager associato. Le configurazioni e le chiavi di avvio protetto del firmware del dispositivo verranno aggiornate nella prossima finestra di manutenzione. Lo stato può essere monitorato tramite il Registro di sistema (UEFICA2023Status e UEFICA2023Error) o il registro eventi di Windows.

-

Opzioni: Abilitato/Disabilitato/Non configurato.

Questo approccio di impostazione singola mantiene semplice per tutti i clienti (sempre utilizzando il valore di 0x5944 consigliato). Se in futuro sarà necessario un controllo più granulare, potrebbero essere introdotti ulteriori criteri o opzioni. Tuttavia, le indicazioni correnti sono che lenuove chiavi di avvio protetto e il nuovo boot manager devono essere distribuiti insieme in quasi tutti gli scenari, quindi è appropriata una distribuzione con un solo interruttore.

Autorizzazioni di & sicurezza: Scrittura in HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... richiede privilegi amministrativi. Criteri di gruppo viene eseguito come sistema locale nei client, che dispone dei diritti necessari. L'oggetto Criteri di gruppo stesso può essere modificato dagli amministratori con Criteri di gruppo diritti di gestione. Standard sicurezza dell'oggetto Criteri di gruppo può impedire agli utenti non amministratori di modificare i criteri.

Testo per Criteri di gruppo'interfaccia utente

Il testo in inglese usato per configurare il criterio è il seguente.

|

Elemento di testo |

Descrizione |

|

Nodo nella gerarchia Criteri di gruppo |

Avvio protetto |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Nome impostazione |

Abilitare la distribuzione del certificato di avvio protetto |

|

Opzioni |

Opzioni <nessuna opzione necessaria: solo "Non configurata", "Abilitato" e "Disabilitato"> |

|

Descrizione |

Questa impostazione dei criteri consente di abilitare o disabilitare il processo di distribuzione del certificato di avvio protetto nei dispositivi. Quando è abilitata, Windows inizierà automaticamente il processo di distribuzione dei certificati nei dispositivi in cui è stato applicato questo criterio. Nota: questa impostazione del Registro di sistema non viene archiviata in una chiave di criteri e viene considerata una preferenza. Pertanto, se l'oggetto Criteri di gruppo che implementa questa impostazione viene rimosso, questa impostazione del Registro di sistema rimarrà. Nota: l'attività di Windows che esegue ed elabora questa impostazione viene eseguita ogni 12 ore. In alcuni casi, gli aggiornamenti verranno mantenuti finché il sistema non viene riavviato per eseguire in modo sicuro la sequenza degli aggiornamenti. Nota: una volta applicati i certificati al firmware, non puoi annullarli da Windows. Se la cancellazione dei certificati è necessaria, deve essere eseguita dall'interfaccia del menu del firmware. Per altre informazioni, vedere: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Nome impostazione |

Distribuzione automatica dei certificati tramite Aggiornamenti |

|

Opzioni |

<nessuna opzione necessaria: solo "Non configurata", "Abilitato" e "Disabilitato"> |

|

Descrizione |

Per i dispositivi in cui sono disponibili risultati dei test che indicano che il dispositivo può elaborare correttamente gli aggiornamenti del certificato, gli aggiornamenti verranno avviati automaticamente nell'ambito degli aggiornamenti di manutenzione. Questo criterio è abilitato per impostazione predefinita. Per le aziende che desiderano gestire l'aggiornamento automatico, usare questo criterio per abilitare o disabilitare esplicitamente la funzionalità. Per altre informazioni, vedere: https://aka.ms/GetSecureBoot |

Questa opzione può essere usata per abilitare i tasti SecureBoot.

Questo sistema è costituito da una serie di utilità da riga di comando (sia un eseguibile tradizionale che un modulo di PowerShell) in grado di eseguire query in locale e applicare configurazioni SecureBoot a un computer.

WinCS disattiva una chiave di configurazione che può essere utilizzata con le utilità della riga di comando per modificare lo stato del flag SecureBoot nel computer. Dopo l'applicazione, il successivo controllo SecureBoot pianificato eseguirà un'azione in base alla chiave.

|

Nome della funzionalità |

Tasto WINCS |

Descrizione |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Consente di aggiornare il database di avvio protetto (DB) con il nuovo certificato CA 2023 UEFI di Windows (quello che firma i caricatori di avvio di Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Consente l'aggiornamento del db di avvio protetto con il nuovo certificato OPTION ROM 2023 di terze parti (per le ROM opzione di terze parti, in genere firmware periferico). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Consente di aggiornare il database di avvio protetto con il nuovo certificato UEFI CA 2023 di terze parti (sostituendo la CA UEFI 2011 di Microsoft 3P che firma bootloader di terze parti). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Consente di aggiornare l'archivio chiave di Exchange (KEK) con il nuovo Microsoft KEK 2023.Allows updating the Key Exchange Key (KEK) store with the new Microsoft KEK 2023. Il termine "elenco di indirizzi consentiti" indica che aggiunge la nuova CHIAVE DIK se il PK (chiave di piattaforma) della piattaforma corrisponde a Microsoft (verificando che l'aggiornamento si applica solo all'avvio protetto controllato da Microsoft, non alla chiave di piattaforma personalizzata). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Consente l'installazione di un nuovo Boot Manager firmato PCA 2023 (bootmgfw.efi) se il database del sistema viene aggiornato con PCA 2023 ma il boot manager corrente è ancora firmato dalla versione precedente di PCA 20111. In questo modo la catena di avvio viene aggiornata completamente ai certificati 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Configura tutti gli elementi precedenti per l'autorizzazione. |

I tasti SecureBoot possono essere sottoposti a query con la seguente riga di comando:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Verrà restituito quanto segue (su una macchina pulita):

Contrassegno: F33E0C8E

Configurazione corrente: F33E0C8E001

Configurazione in sospeso: Nessuna

Azione in sospeso: Nessuna

Stato: Disabilitato

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Configurazioni:

F33E0C8E002

F33E0C8E001

Si noti che lo stato della chiave è Disabilitato e la configurazione corrente è F33E0C8E001.

La configurazione specifica per abilitare i certificati SecureBoot può essere configurata nel modo seguente:

WinCsFlags /apply –key "F33E0C8E002"

Una corretta applicazione della chiave dovrebbe restituire le seguenti informazioni:

Applicazione F33E0C8E002 completata

Contrassegno: F33E0C8E

Configurazione corrente: F33E0C8E002

Configurazione in sospeso: Nessuna

Azione in sospeso: Nessuna

Stato: Disabilitato

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Configurazioni:

F33E0C8E002

Per determinare lo stato della chiave in un secondo momento, è possibile riutilizzazione del comando di query iniziale:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Le informazioni restituite saranno simili alle seguenti, a seconda dello stato del flag:

Contrassegno: F33E0C8E

Configurazione corrente: F33E0C8E002

Configurazione in sospeso: Nessuna

Azione in sospeso: Nessuna

Stato: abilitato

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Configurazioni:

F33E0C8E002

F33E0C8E001

Si noti che lo stato della chiave è ora abilitato e la configurazione corrente è F33E0C8E002.

Nota La chiave applicata non significa che il processo di installazione del certificato SecureBoot sia stato avviato o completato. Indica semplicemente che il computer procederà con gli aggiornamenti secureboot alla prossima opportunità disponibile. Può essere in sospeso, già avviato o completato. Lo stato del contrassegno non indica questo stato di avanzamento.

Passaggi manuali per l'aggiornamento DB/KEK

Per istruzioni su come applicare manualmente gli aggiornamenti del database di avvio protetto, vedi Aggiornamento delle chiavi di avvio protetto Microsoft. Inoltre, per informazioni dettagliate sulla configurazione degli oggetti di avvio protetto consigliata da Microsoft, vedi Repo di Microsoft Secure Boot objects GitHub poiché è la posizione ufficiale per tutto il contenuto dell'oggetto di avvio protetto.

|

Modifica data |

Modificare la descrizione |

|

Settembre 2025 |

|

|

8 luglio 2025 |

|

|

2 luglio 2025 |

|