Contenuto dell'articolo

Panoramica

Abbiamo identificato una vulnerabilità nella schermata di accesso di Microsoft Windows quando si utilizza un metodo di input di terze parti (3P) Editor (IME) per l'accesso. Questa vulnerabilità potrebbe compromettere la sicurezza del dispositivo durante il processo di accesso. L'aggiornamento della sicurezza di Windows rilasciato dopo l'8 ottobre 2024 può aiutarti a proteggerti dall'uso di un IME di terze parti (3P) quando accedi al tuo dispositivo. Per ulteriori informazioni sulla vulnerabilità quando si usa un IME di terze parti, vedere CVE-2024-43583.

Azioni consigliate

Per risolvere questa vulnerabilità, assicurati che un IME di prima parte (1P) Microsoft sia abilitato nel tuo dispositivo.

Ad esempio, prima dell'installazione dell'aggiornamento della sicurezza di Windows rilasciato l'8 ottobre 2024, questo screenshot della schermata di accesso mostra un IME in inglese (1P) di prima parte e due IME di primo livello per il cinese semplificato (1P) installati e tutti sono disponibili per l'uso. Se è stato installato anche un IME di terze parti (3P), sarebbe disponibile per l'uso e potresti riscontrare la vulnerabilità quando la usi per accedere.

Dopo l'installazione dell'aggiornamento della sicurezza di Windows rilasciato dopo l'8 ottobre 2024, questo screenshot della schermata di accesso mostra gli stessi IME di prima parte installati e disponibili per l'uso. Inoltre, sono installati due IME di terze parti per il cinese semplificato (3P), ma non sono disponibili per l'uso. L'aggiornamento della sicurezza di Windows rilasciato dopo l'8 ottobre 2024 rende non disponibili gli IME di terze parti (3P) nella schermata di accesso e impedisce la vulnerabilità all'accesso.

IMPORTANTE Tieni presente che questa modifica influisce solo sul processo di accesso. È possibile continuare a usare un IME di terze parti (3P) per altri scopi senza alcun impatto. Questa misura è esclusivamente per migliorare la sicurezza durante il processo di accesso.

Come abilitare un IME di prima parte (1P)

Se hai rimosso l'IME di prima parte (1P) Microsoft o non hai installato un IME di prima parte (1P) Microsoft, segui questi passaggi:

-

Apri Impostazioni nel dispositivo.

-

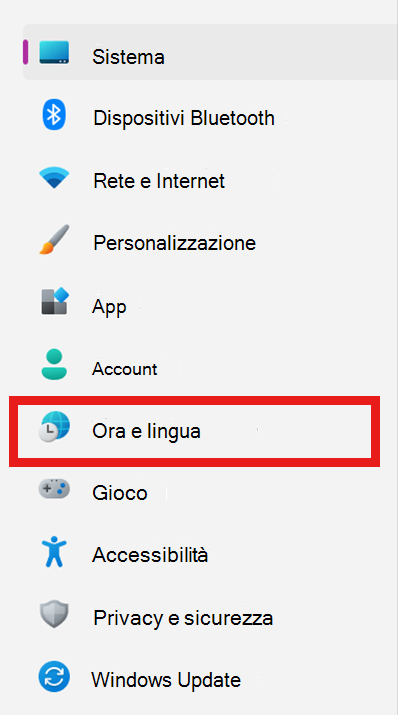

Fare clic su Lingua & data/ora.

-

In Lingua & ora fare clic su Lingua & area geografica.

-

In Lingue preferite fare clic su Aggiungi una lingua.

-

Nella finestra di dialogo Scegli una lingua da installare selezionare la lingua desiderata e quindi fare clic su Avanti.

-

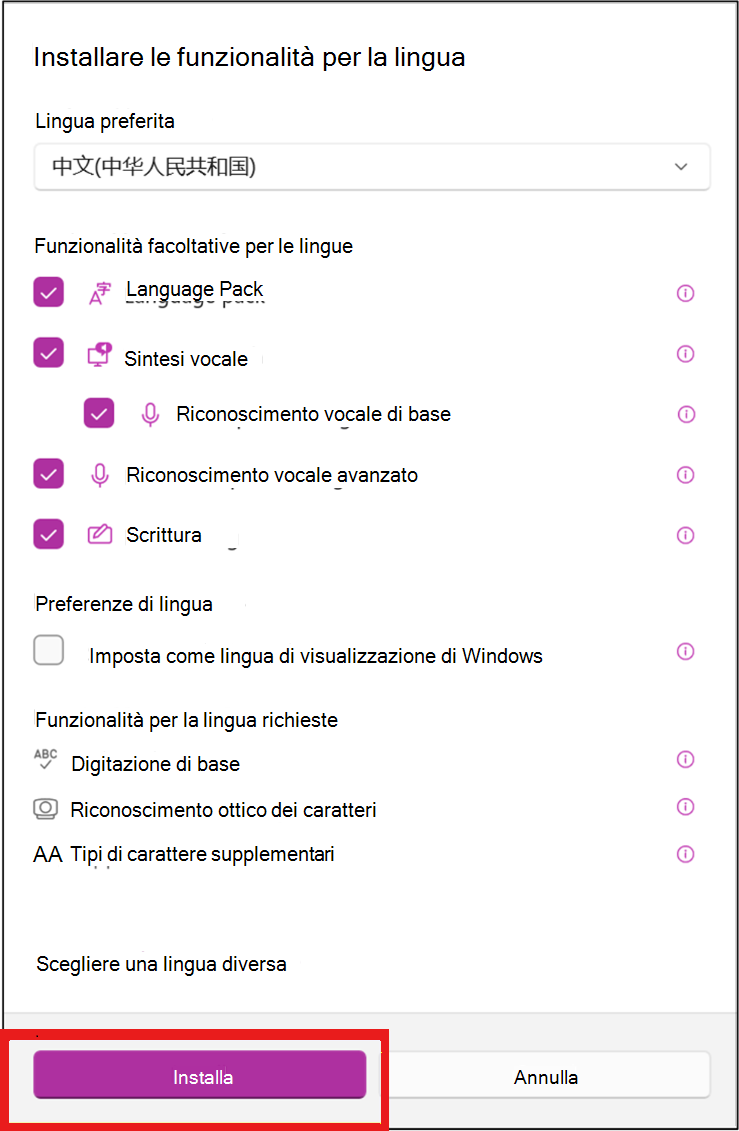

Nella finestra di dialogo Installa le caratteristiche della lingua selezionare le preferenze della lingua e quindi fare clic su Installa.

Come installare una tastiera IME di prima parte (1P)

Se hai installato un IME di prima parte ma hai rimosso la tastiera associata, segui questi passaggi per installare la tastiera:

-

Apri Impostazioni nel dispositivo.

-

Fare clic su Lingua & data/ora.

-

In Lingua & ora fare clic su Lingua & area geografica.

-

In Lingue preferite fare clic sul pulsante ... (Altre opzioni) per la lingua necessaria per reinstallare la tastiera.

-

Fare clic su Opzioni lingua nel menu a comparsa.

-

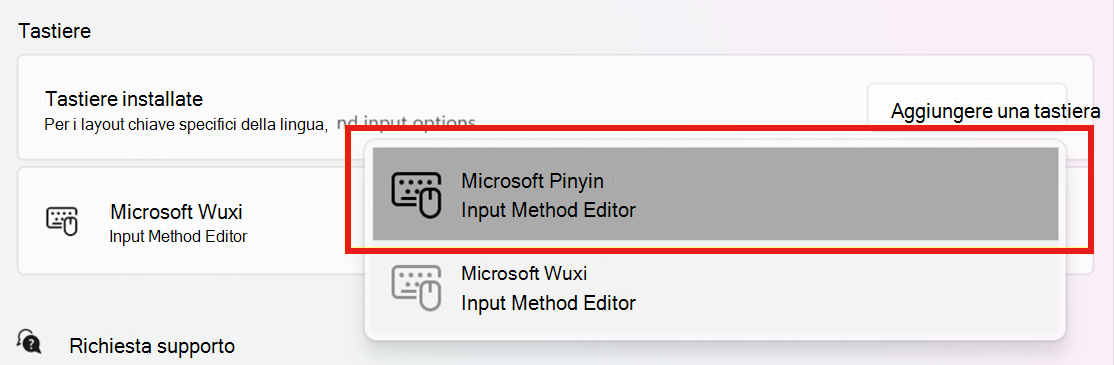

In Tastiere fare clic su Aggiungi tastiera.

-

Seleziona una tastiera di prima parte (1P) dal menu a comparsa.

Verifica che l'IME di prima parte (1P) Microsoft sia un'opzione del metodo di input nella schermata di accesso. Le opzioni della tastiera vengono visualizzate nell'angolo in basso a destra della schermata di blocco.

Conclusioni

Seguendo questi suggerimenti relativi all'aggiunta di un IME di prima parte (1P) Microsoft alla schermata di accesso, è possibile proteggere il dispositivo da potenziali vulnerabilità associate a un IME di terze parti (3P) durante il processo di accesso. L'abilitazione di un IME di microsoft first-party (1P) fornirà un ambiente più sicuro per il dispositivo. Per ulteriore assistenza o domande, contatta supporto tecnico Microsoft.

Riferimenti

Informazioni sulla dichiarazione di non responsabilità di terze parti

I prodotti di terze parti descritti in questo articolo sono realizzati da società indipendenti da Microsoft. Non forniamo alcuna garanzia, implicita o di altro tipo, sulle prestazioni o sull'affidabilità di questi prodotti.

Forniamo informazioni di contatto di terze parti per aiutarti a trovare il supporto tecnico. Le informazioni di contatto sono soggette a modifica senza preavviso. Non garantiamo l'accuratezza delle informazioni di contatto di terze parti.