元の発行日: 2025 年 10 月 28 日

KB ID: 5056852

この強化認証の軽減策は、次の Windows リリースで利用できます。

-

Windows 11、バージョン 25H2 および Windows Server 2025 更新プログラムは、2025 年 10 月 28 日以降にリリースされました

この資料の内容

ローカル グループ ポリシー エディターを使用してグループ ポリシー設定を更新する

概要

CLFS ログ ファイルの基になるファイルにハッシュ ベースのメッセージ認証コード (HMAC) を追加する共通ログ ファイル システム (CLFS) ドライバーに対して、新しい強化認証の軽減策が導入されました。 認証コードは、ファイル データとシステム固有の暗号化キーを組み合わせて作成されます。これはレジストリに格納され、管理者と SYSTEM のみがアクセスできます。 認証コードを使用すると、CLFS はファイルの整合性をチェックし、内部データ構造を解析する前にファイル データを安全に保つことができます。 CLFS は、整合性チェックが失敗し、ログ ファイルの開き方を拒否する場合、このファイルが外部から、悪意を持って変更された、またはその他の方法で行われたと想定します。 続行するには、新しいログ ファイルを作成する必要があるか、管理者が fsutil コマンドを使用して手動で認証する必要があります。

軽減策の導入期間

このバージョンの CLFS で更新プログラムを受け取るシステムには、認証コードのない既存のログ ファイルがシステム上に存在する可能性があります。 これらのログ ファイルが新しい形式に切り替わるようにするために、システムは CLFS ドライバーを "学習モード" に配置します。これにより、CLFS は、それらを持たないログ ファイルに認証コードを自動的に追加するように指示します。 認証コードの自動追加は、呼び出し元のスレッドがファイルに書き込むのに必要なアクセス権を持っている場合にのみ、ログ ファイルが開いている場合に発生します。 現在、導入期間は、システムがこのバージョンの CLFS で最初に開始された時点から 90 日間続きます。 この 90 日間の導入期間が経過すると、ドライバーは次回の起動時に自動的に適用モードに移行します。その後、CLFS はすべてのログ ファイルに有効な認証コードが含まれると想定されます。 この 90 日間の値は、今後変更される可能性があることに注意してください。

この導入期間中にログ ファイルが開かないため、自動的に新しい形式に移行されなかった場合、 fsutil clfs authentication コマンド ライン ユーティリティを使用して、認証コードをログ ファイルに追加できます。 この操作では、呼び出し元が管理者である必要があります。

ユーザーへの影響

この軽減策は、次の方法で CLFS API のコンシューマーに影響を与える可能性があります。

-

認証コードの作成に使用される暗号化キーはシステム固有であるため、ログ ファイルはシステム間で移植できなくなります。 リモート システムで作成されたログ ファイルを開くには、管理者はまず fsutil clfs 認証 ユーティリティを使用して、ローカル システムの暗号化キーを使用してログ ファイルを認証する必要があります。

-

拡張子 ".cnpf" の新しいファイルが、バイナリ ログ ファイル (BLF) とデータ コンテナーと共に格納されます。 ログ ファイルの BLF が "C:\Users\User\example.blf" にある場合、その "パッチ ファイル" は "C:\Users\User\example.blf.cnpf" にあります。 ログ ファイルがクリーンに閉じられない場合、パッチ ファイルには、CLFS がログ ファイルを回復するために必要なデータが保持されます。 パッチ ファイルは、回復情報を提供するファイルと同じ セキュリティ属性 で作成されます。 このファイルは、最大でも "FlushThreshold" (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CLFS\Parameters [FlushThreshold]) と同じサイズになります。

-

認証コードを格納するには、追加のファイル領域が必要です。 認証コードに必要な領域の量は、ファイルのサイズによって異なります。 ログ ファイルに必要な追加データの量の見積もりについては、次の一覧を参照してください。

-

512 KB のコンテナー ファイルでは、認証コードに 8192 バイトを追加する必要があります。

-

1024 KB コンテナー ファイルでは、認証コードに 12288 バイトを追加する必要があります。

-

10 MB のコンテナー ファイルでは、認証コードに 90112 バイトを追加する必要があります。

-

100 MB のコンテナー ファイルでは、認証コードに 57344 バイトを追加する必要があります。

-

4 GB コンテナー ファイルでは、認証コードに追加の ~2101248 バイトが必要です。

-

-

認証コードを維持するための I/O 操作の増加により、次の操作の実行にかかる時間が長くなりました。

-

ログ ファイルの作成

-

logfile open

-

新しいレコードの書き込み

ログ ファイルの作成とログ ファイルの開く時間の増加は、コンテナーのサイズによって完全に異なり、ログ ファイルが大きいほど大きな影響を与えます。 平均すると、ログ ファイル内のレコードへの書き込みに要する時間が 2 倍になります。

-

構成

この軽減策に関連する設定は、HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CLFS\Authentication のレジストリに格納されます。 キー レジストリ値とその目的の一覧を次に示します。

-

モード: 軽減策の動作モード

-

0: 軽減策が適用されます。 CLFS は、認証コードが見つからないか無効なログ ファイルを開けなくなります。 このバージョンのドライバーでシステムを 90 日間実行すると、CLFS は自動的に強制モードに移行します。

-

1: 軽減策は学習モードです。 CLFS は常にログ ファイルを開きます。 ログ ファイルに認証コードがない場合、CLFS はコードを生成してファイルに書き込みます (呼び出し元に書き込みアクセス権がある場合)。

-

2: 管理者が軽減策を無効にしました。

-

3: システムによって軽減策が自動的に無効になりました。 管理者は Mode をこの値に設定しないでくださいが、軽減策を無効にする場合は "2" を使用する必要があります。

-

-

EnforcementTransitionPeriod: 導入期間中にシステムが費やす時間 (秒単位)。 この値が 0 の場合、システムは自動的に適用に移行しません。

-

LearningModeStartTime: システムで学習モードが開始されたタイムスタンプ。 この値を "EnforcementTransitionPeriod" と 組み合わせることで、システムが適用モードに移行するタイミングが決まります。

-

Key:認証コード (HMAC) の作成に使用される暗号化キー。 管理者はこの値を変更しないでください。

管理者は、 Mode 値を 2 に変更することで、軽減策を完全に無効にすることができます。 軽減策の導入期間を長くするために、管理者は EnforcementTransitionPeriod (秒) を選択した値 (強制モードへの自動移行を無効にする場合は 0 ) に変更できます。

ローカル グループ ポリシー エディターを使用してグループ ポリシー設定を更新する

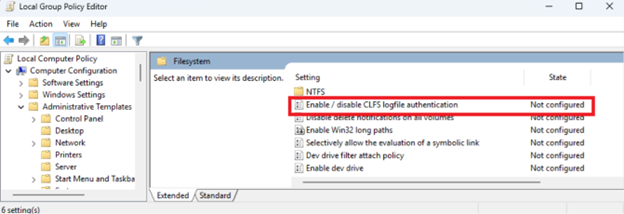

CLFS 認証は、グループ ポリシー設定を使用して有効または無効にすることができます。

-

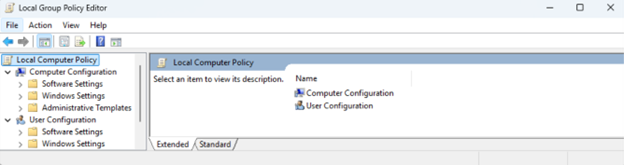

Windows コントロール パネルでローカル グループ ポリシー エディターを開きます。

-

[ コンピューターの構成] で、[管理用テンプレート > システム > ファイル システム] を選択し、[ 設定 ] の一覧で [CLFS ログ ファイル認証を有効または無効にする] をダブルクリックします。

-

[有効] または [無効] を選択し、[OK] をクリックします。 [未構成] が選択されている場合、軽減策は既定で有効になります。

Intune を使用してグループ ポリシー/MDM 設定を更新する

グループ ポリシーを更新し、Microsoft Intune を使用して CLFS 認証を構成するには:

-

Intune ポータル (https://endpoint.microsoft.com) を開き、資格情報でログインします。

-

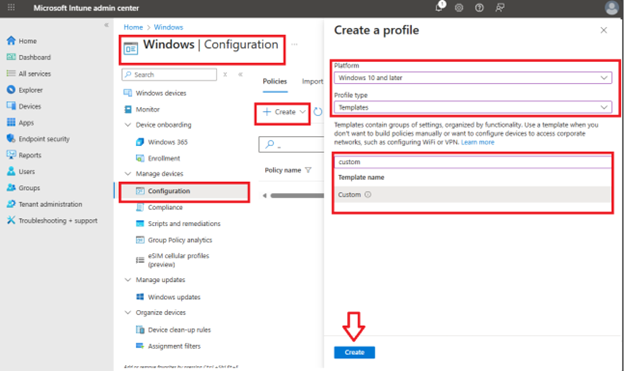

プロファイルを作成します。

-

[デバイス ]> [Windows > 構成 ]>[新しいポリシー > 作成] を選択します。

-

[プラットフォーム > Windows 10 以降] を選択します。

-

[プロファイルの種類] > [テンプレート] を選択します。

-

[カスタム] を検索して選択します。

-

-

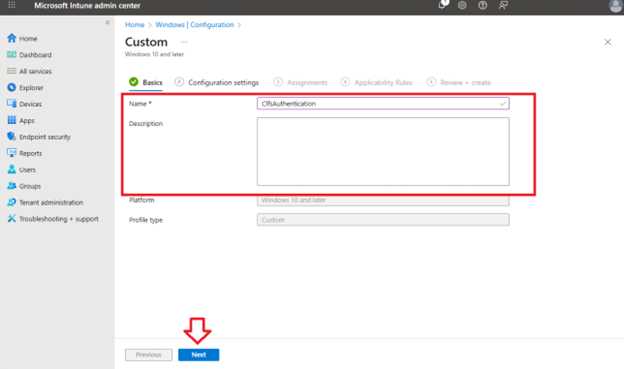

名前と説明を設定する:

-

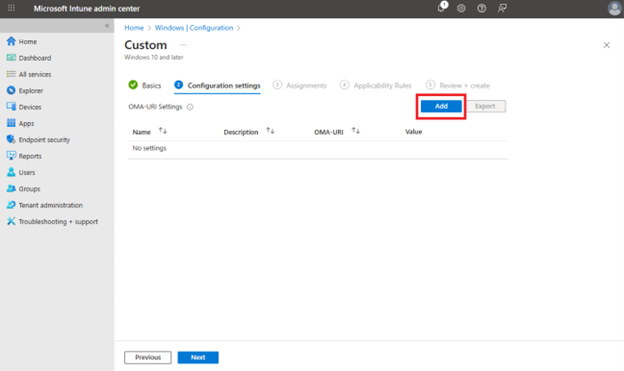

新しい OMA-URI 設定を追加する:

-

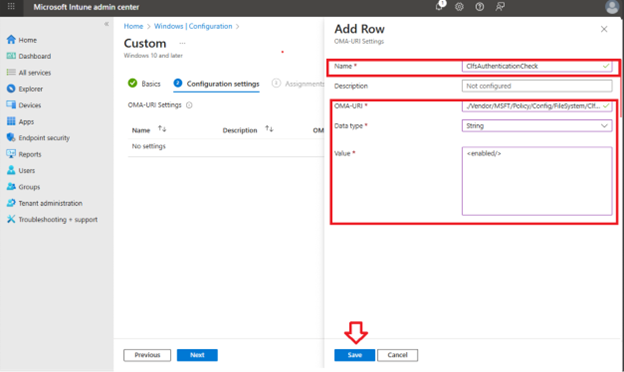

OMA-URI 設定の編集:

-

ClfsAuthenticationCheck などの名前を追加します。

-

必要に応じて説明を追加します。

-

OMA-URI パスを次のように設定します:./Vendor/MSFT/Policy/Config/FileSystem/ClfsAuthenticationChecking

-

[データ型] を [文字列] に設定します。

-

[値] を [有効/><] または [無効/><に設定します。

-

[保存] をクリックします。

-

-

[スコープ タグ] と [割り当て] の残りの構成を完了し、[作成] を選択します。

CLFS API の変更

CLFS API の破壊的変更を回避するために、既存のエラー コードを使用して、整合性チェックエラーを呼び出し元に報告します。

-

CreateLogFile が失敗した場合、GetLastError はERROR_LOG_METADATA_CORRUPTエラー コードを返します。

-

ClfsCreateLogFile の場合、CLFS がログ ファイルの整合性の検証に失敗すると、STATUS_LOG_METADATA_CORRUPT状態が返されます。

よく寄せられる質問 (FAQ)

認証コード (HMAC) が CLFS ログ ファイルに追加されました。これにより、CLFS ドライバーは、解析前にファイルに加えられた (悪意のある) 変更を検出できます。 軽減策が適用モード (この更新プログラムを受け取ってから 90 日後) に移行すると、CLFS は認証コードが存在し、ログ ファイルを正常に開くために有効であると想定します。

このバージョンの CLFS ドライバーがアクティブになっている最初の 90 日間、ドライバーは CreateLogFile または ClfsCreateLogFile によって開かれると、認証コードをログ ファイルに自動的に追加します。

この 90 日間の導入期間が経過した後、 fsutil clfs 認証 ツールを使用して、古いログ ファイルまたは既存のログ ファイルに認証コードを追加する必要があります。 このツールでは、呼び出し元が管理者である必要があります。

認証コードはシステム固有の暗号化キーを使用して作成されるため、別のシステムで作成されたログ ファイルを開くことはできません。 ローカル システムの暗号化キーを使用して認証コードを修正するには、管理者が fsutil clfs 認証 ツールを使用できます。 このツールでは、呼び出し元が Administrators グループに含まれている必要があります。

お勧めしませんが、管理者は HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CLFS\Authentication [モード] を2 の値に変更することで、この軽減策を無効にすることができます。

これを行うには、PowerShell を使用し、次のコマンドを実行します。

Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\CLFS\Authentication” -Name Mode -Value 2

用語集

セキュリティ強化 は、システムを脆弱にする潜在的な弱点を制限することで、承認されていないアクセス、サービス拒否、およびその他の脅威から保護するのに役立つプロセスです。

セキュリティ属性は、情報を格納し、特定のリソースに対してきめ細かいアクセス制御を適用するために使用されます。

![[有効] または [無効] を選択します](/images/ja-jp/26181066-2107-4ed4-96a7-dce83b3109c6)