要約

ブルート フォース攻撃は、Windows コンピューターが現在攻撃されている上位 3 つの方法の 1 つです。 ただし、現在、Windows デバイスでは、組み込みのローカル管理者アカウントのロックアウトは許可されていません。 これにより、適切なネットワーク セグメント化や侵入検出サービスの存在なしに、組み込みのローカル管理者アカウントに無制限のブルート フォース攻撃を受けてパスワードを特定しようとするシナリオが作成されます。 これは、ネットワーク経由でリモート デスクトップ プロトコル (RDP) を使用して行うことができます。 パスワードが長く、複雑でない場合、このような攻撃を実行するのにかかる時間は、最新の CPU と GPU を使用して簡単になります。

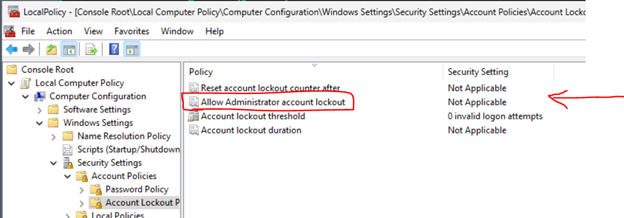

さらにブルート フォース攻撃を防ぐために、管理者アカウントのアカウント ロックアウトを実装しています。 2022 年 10 月 11 日以降、ローカル ポリシーを使用して、組み込みのローカル管理者アカウント ロックアウトを有効にします。 このポリシーは、 ローカル コンピューター ポリシー\コンピューターの構成\Windows 設定\セキュリティ設定\アカウント ポリシー\アカウント ロックアウト ポリシーにあります。

既存のコンピューターの場合、ローカルまたはドメインの GPO を使用してこの値を [有効] に設定すると、組み込みのローカル管理者アカウントをロックアウトできます。 このような環境では、[アカウント ロックアウト ポリシー] で他の 3 つのポリシーを設定することも検討する必要があります。 ベースラインの推奨事項は、10/10/10 に設定することです。 これは、10 分以内に 10 回失敗した試行の後にアカウントがロックアウトされ、ロックアウトが 10 分間続くことを意味します。 その後、アカウントは自動的にロック解除されます。

注 新しいロックアウト動作は、RDP 試行などのネットワーク ログオンにのみ影響します。 コンソールログオンはロックアウト期間中も許可されます。

Windows 11、バージョン 22H2、または 2022 年 10 月 11 日を含む新しいコンピューターの場合、初期セットアップ前の Windows 累積的な更新プログラムでは、これらの設定は既定でシステムセットアップ時に設定されます。 これは、SAM データベースが新しいコンピューターで最初にインスタンス化されるときに発生します。 そのため、新しいコンピューターがセットアップされ、10 月の更新プログラムが後でインストールされた場合、既定ではセキュリティで保護されません。 前に説明したように、ポリシー設定が必要になります。 これらのポリシーを新しいコンピューターに適用しない場合は、このローカル ポリシーを設定するか、グループ ポリシーを作成して 、[管理者アカウントのロックアウトを許可する] の [無効] 設定を適用できます。

さらに、組み込みのローカル管理者アカウントが使用されている場合は、新しいコンピューターでパスワードの複雑さを強制するようになりました。 パスワードには、3 つの基本的な文字の種類 (小文字、大文字、数字) のうち少なくとも 2 つが必要です。 これにより、ブルート フォース攻撃のためにこれらのアカウントが侵害されないようにさらに保護できます。 ただし、あまり複雑でないパスワードを使用する場合は、 ローカル コンピューター ポリシー\コンピューターの構成\Windows 設定\セキュリティ設定\アカウント ポリシー\パスワード ポリシーで適切なパスワード ポリシーを設定できます。

詳細情報

追加された変更は、組み込みのローカル管理者アカウントの DOMAIN_LOCKOUT_ADMINSフラグとDOMAIN_PASSWORD_COMPLEX フラグをサポートします。 詳細については、「 DOMAIN_PASSWORD_INFORMATION (ntsecapi.h)」を参照してください。

|

値 |

意味 |

|

DOMAIN_LOCKOUT_ADMINS 0x00000008L |

組み込みのローカル管理者アカウントをネットワーク ログオンからロックアウトできるようにします。 |

|

DOMAIN_PASSWORD_COMPLEX 0x00000001L |

パスワードには、次の種類の文字のうち少なくとも 2 つを混在させる必要があります。

|