概要

Active Directory に格納されているオブジェクトは、レプリケーションの競合によって古くなったり、破損したり、孤立したりする可能性があります。

この記事では、 userAccountControl 属性の "INTERDOMAIN_TRUST_ACCOUNT" ビットで識別できる信頼オブジェクトについて説明します。 このビットの詳細については、「 userAccountControl Bits」を参照してください。

現象

信頼関係は、Active Directory で次のように表されます。

-

末尾の $ 文字で固定されたユーザー アカウント。

-

ドメイン ディレクトリ パーティションのシステム コンテナーに格納されている信頼されたドメイン オブジェクト (TDO)。

重複する信頼を作成すると、セキュリティ アカウント マネージャー (SAM) アカウント名が重複する 2 つのオブジェクトが作成されます。 2 番目のオブジェクトでは、SAM はオブジェクトの名前を $DUPLICATE アカウント RID > に変更することで競合<解決します。 重複するオブジェクトを削除できず、"孤立" になります。

注 Active Directory オブジェクトは、親コンテナーが存在しない Active Directory に格納されているライブ子オブジェクトを表す場合、"孤立" と言われます。 この用語は、通常のワークフローを使用して削除できない Active Directory の古いオブジェクトまたは破損したオブジェクトを指す場合にも使用されます。

次の 2 つの主要な古い信頼シナリオがあります。

-

シナリオ 1: 競合状態のユーザーを信頼する

2 つのフォレストがあり、それらのフォレスト内のドメイン間で以前に信頼が作成されたシナリオでは、信頼ユーザーを削除する必要がある場合があります。 信頼が最初に作成されたとき、レプリケーションを妨げる問題が発生しました。 管理者がプライマリ ドメイン コントローラー (PDC) フレキシブル シングル マスター操作 (FSMO) ロールを転送または押収し、別のドメイン コントローラー (DC) で信頼を再度作成した可能性があります。

その後、Active Directory レプリケーションが再確立されると、2 人の信頼ユーザーが同じ DC にレプリケートされ、名前付けの競合が発生します。 信頼ユーザー オブジェクトには、競合 (CNF) の管理された DN が割り当てられます。例えば:

CN=contoso$\0ACNF:a6e22a25-f60c-4f07-b629-64720c6d8b08,CN=Users,DC=northwindsales,DC=com

samAccountName は、次のようにも表示されます。

$DUPLICATE-3159f

名前の競合のないオブジェクトは正常に表示され、正しく機能します。 信頼を削除して再作成できます。

-

シナリオ 2: 孤立したユーザーを信頼する

シナリオ 1 と同様に、信頼パートナーと信頼パートナーが存在しなくなったが、信頼ユーザーがまだ Active Directory データベースに存在する場合は、信頼ユーザーを編集または削除する必要がある場合があります。 通常、これらのアカウントのパスワードは古くなり、セキュリティ スキャン ツールによってそのアカウントにフラグが設定されます。

管理者が信頼の属性を編集しようとするときのエラー メッセージ

キー属性を変更したり、孤立した信頼ユーザー オブジェクトを削除したりすることはできません。 オブジェクトを保護する属性を変更しようとすると、次のエラーが発生します。

|

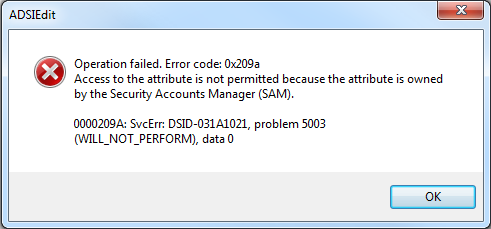

[エラー] ダイアログ ボックス |

エラー メッセージ |

|

Operation failed. エラー コード: 0x209a 属性はセキュリティ アカウント マネージャー (SAM) によって所有されているため、属性へのアクセスは許可されません。 0000209A: SvcErr: DSID-031A1021, 問題 5003 (WILL_NOT_PERFORM), データ 0 |

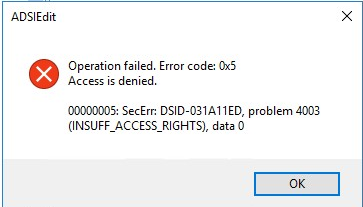

管理者がオブジェクトを削除しようとすると、エラー 0x5で失敗します。これは "アクセス拒否" と同等です。 または、競合している信頼オブジェクトが Active Directory の "ドメインと信頼" スナップインに表示されない場合があります。

|

[エラー] ダイアログ ボックス |

エラー メッセージ |

|

Operation failed. エラー コード: 0x5 アクセスが拒否されました。 00000005:SecErr:DSID-031A11ED,問題 4003 (INSUFF_ACCESS_RIGHTS), データ 0. |

原因

この問題は、信頼オブジェクトがシステムによって所有されており、Active Directory ドメインと信頼 MMC を使用する管理者のみが変更または削除できるために発生します。 この機能は設計上の機能です。

解決方法

Windows Server 2019 以降のバージョンの Windows Server を実行しているドメイン コントローラーに 2024 年 5 月 14 日の Windows 更新プログラムをインストールした後、 schemaUpgradeInProgress 操作を使用して孤立した信頼アカウントを削除できるようになりました。 これを行うには、次の手順を実行します。

-

ドメイン内の孤立した信頼ユーザー アカウントを特定します。 たとえば、LDP.exe からのこの出力です。には、信頼ユーザーを識別する0x800の userAccountControl フラグが表示されます。

基本 ' CN=northwindsales$,CN=Users,DC=contoso,DC=com'... 1 つのエントリを取得する: Dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com …

primaryGroupID: 513 = ( GROUP_RID_USERS ); pwdLastSet: 4/27/2013 10:03:05 PM 協定世界時; sAMAccountName: NORTHWINDSALES$; sAMAccountType: 805306370 = ( TRUST_ACCOUNT ); userAccountControl: 0x820 = ( PASSWD_NOTREQD |INTERDOMAIN_TRUST_ACCOUNT ) ;…

-

必要に応じて、古い信頼アカウント ドメインのドメイン管理者アカウントをフォレスト ルート ドメインの "Schema Admins" グループに追加します。 (削除に使用するアカウントには、スキーマ NC レプリカのルートにある "Control-Schema-Master" コントロール アクセス権が必要です。また、孤立したアカウントを保持している DC にログオンできる必要があります)。

-

2024 年 5 月 14 日以降の Windows 更新プログラムが、古い信頼アカウント ドメインの書き込み可能 DC にインストールされていることを確認します。

-

スキーマ管理者アカウントを使用して、その DC にログオンします。 手順 2 の "Schema Admins" グループにアカウントを追加した場合は、そのアカウントを使用します。

-

SchemaUpgradeInProgresss を変更し、オブジェクトを削除する LDIFDE インポート ファイルを準備します。たとえば、以下のテキストを LDIFDE インポート ファイルに貼り付けて、手順 1 で識別されたオブジェクトを削除できます。

dn: changetype: modify add: SchemaUpgradeInProgresss SchemaUpgradeInProgress: 1 -

dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com changetype: delete

LDIFDE 構文に関するヒント:

-

ハイフン ("-") のみを含む行は、"modify" changetype の下の一連の変更を終了する重要な行です。

-

ハイフンを含む行の後の空の行も重要です。LDIFDE は、オブジェクトのすべての変更が完了し、変更をコミットする必要があることを示しています。

-

-

次の構文を使用して、LDIFDE ファイルをインポートします。

ldifde /i /f nameOfLDIFFileCreatedInStep5.txt /j

メモ

-

/i パラメーターは、インポート操作を示します。

-

/f パラメーターとそれに続くファイル名は、変更を含むファイルを示します。

-

/j パラメーターの後にログ ファイル パスが続くと、更新の結果を含むldif.logと ldif.err ファイルが書き込まれます。プロシージャが動作したかどうか、そうでない場合は mod 中に発生したエラーです。

-

期間の指定 (".") /j パラメーターを使用すると、現在の作業ディレクトリにログが書き込まれます。

-

-

必要に応じて、手順 2 で以前に追加したドメイン管理者を "スキーマ管理者" グループから削除します。