概要

特定のトラステッド プラットフォーム モジュール (TPM) チップセットにセキュリティ上の脆弱性が存在します。 この脆弱性によってキーの強度が低下します。

この記事では、BitLocker で保護されているデバイスが、マイクロソフト セキュリティ アドバイザリ ADV170012 (英語情報) で説明されている脆弱性の影響を受ける問題を特定し、修復する方法について説明します。

詳細情報

概要

このドキュメントでは、BitLocker TPM ベースの保護機能に対する脆弱性の影響を修復する方法について説明します。

他の BitLocker 保護機能の方法に対する影響は、関連するシークレットの保護方法に基づいて確認する必要があります。 たとえば、BitLocker のロックを解除する外部キーが TPM に対して保護されている場合は、こちらのアドバイザリを参照して影響を分析してください。 この脆弱性によるこれらの影響を修復する方法については、このドキュメントで取り上げません。

影響を特定する方法

BitLocker は TPM のシール/シール解除操作をストレージ ルート キーと併用して、オペレーティング システム ボリューム上の BitLocker シークレットを保護しています。 TPM 1.2 上のシール/シール解除操作はこの脆弱性の影響を受けますが、TPM 2.0 上の操作は影響を受けません。

TPM ベースの保護機能を使用してオペレーティング システム ボリュームを保護する場合、TPM ファームウェアのバージョンが 1.2 の場合にのみ、BitLocker 保護のセキュリティが影響を受けます。

影響を受ける TPM と TPM のバージョンを特定する方法については、 マイクロソフト セキュリティ アドバイザリ ADV170012 (英語情報) の「Recommended Actions」の「2. Determine devices in your organization that are affected」を参照してください。

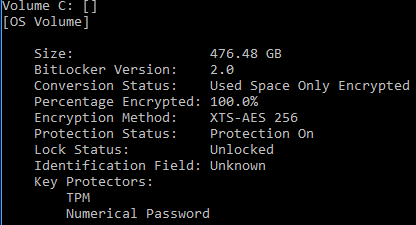

BitLocker の状態を確認するには、コンピューターの管理者としてコマンド プロンプトで "manage-bde -status <OS ボリューム文字:>" を実行します。

図 1 TPM 保護機能と回復パスワード保護機能の両方で保護されているオペレーティング システム ボリュームの出力例 (デバイスの暗号化はこの TPM の脆弱性の影響を受けません)。

ファームウェアの更新後に BitLocker の脆弱性を修復する

この脆弱性を修復するには、次の手順を実行します。

-

BitLocker の保護機能を一時停止します。 コンピューターの管理者として "manage-bde -protectors <OS ボリューム文字:> –disable" を実行します。

-

TPM をクリアします。 手順については、 マイクロソフト セキュリティ アドバイザリ ADV170012 (英語情報) の「Recommended Actions」の「6. Clear TPM」を参照してください。

-

Windows 8 以降のバージョンの Windows では、再起動後に BitLocker の保護機能が自動的に再開されます。 Windows 7 の場合、BitLocker の保護機能を再開するには、コンピューターの管理者として "manage-bde -protectors <OS ボリューム文字:> –enable" を実行します。

manage-bde.exe の詳細なコマンドライン リファレンスについては、次のページを参照してください。

https://technet.microsoft.com/ja-jp/library/ff829849(v=ws.11).aspx