요약

Microsoft System Center 2012 R2 VMM(Virtual Machine Manager)의 관리자는 이제 VMM에서 Hyper-V ACL(포트 액세스 제어 목록)을 중앙에서 만들고 관리할 수 있습니다.

추가 정보

System Center 2012 R2 Virtual Machine Manager용 업데이트 롤업 8에 대한 자세한 내용은 다음 문서 번호를 클릭하여 Microsoft 기술 자료의 문서를 확인합니다.

3096389 System Center 2012 R2 Virtual Machine Manager용 업데이트 롤업 8

용어

네트워크 관리 영역에서 다음과 같은 새로운 개념을 추가하여 Virtual Machine Manager 개체 모델을 개선했습니다.

-

포트 액세스 제어 목록(포트 ACL)네트워크 보안을 설명하기 위해 다양한 VMM 네트워킹 기본 형식에 연결된 개체입니다. 포트 ACL은 액세스 제어 항목 또는 ACL 규칙의 컬렉션으로 사용됩니다. ACL은 VM 네트워크, VM 서브넷, 가상 네트워크 어댑터 또는 VMM 관리 서버 자체와 같은 VMM 네트워킹 기본 형식의 모든 수(0개 이상)에 연결할 수 있습니다. ACL에는 ACL 규칙의 개수(0개 이상)가 포함될 수 있습니다. 호환되는 각 VMM 네트워킹 기본 형식(VM 네트워크, VM 서브넷, 가상 네트워크 어댑터 또는 VMM 관리 서버)에는 하나의 포트 ACL이 연결되거나 연결되지 않을 수 있습니다.

-

포트 액세스 제어 항목 또는 ACL 규칙필터링 정책을 설명하는 개체입니다. 여러 ACL 규칙이 동일한 포트 ACL에 존재하고 우선 순위에 따라 적용할 수 있습니다. 각 ACL 규칙은 정확히 하나의 포트 ACL에 해당합니다.

-

전역 설정 인프라의 모든 VM 가상 네트워크 어댑터에 적용되는 포트 ACL을 설명하는 가상 개념입니다. Global 설정 대한 별도의 개체 형식은 없습니다. 대신 전역 설정 포트 ACL은 VMM 관리 서버 자체에 연결됩니다. VMM 관리 서버 개체에는 하나의 포트 ACL 또는 없음이 있을 수 있습니다.

이전에 사용할 수 있었던 네트워크 관리 영역의 개체에 대한 자세한 내용은 Virtual Machine Manager 네트워크 개체 기본 사항을 참조하세요.

이 기능으로 무엇을 할 수 있나요?

이제 VMM에서 PowerShell 인터페이스를 사용하여 다음 작업을 수행할 수 있습니다.

-

포트 ACL 및 해당 ACL 규칙을 정의합니다.

-

규칙은 Hyper-V 용어에서 "확장 포트 ACL"(VMNetworkAdapterExtendedAcl)으로 Hyper-V 서버의 가상 스위치 포트에 적용됩니다. 즉, Windows Server 2012 R2(및 Hyper-V Server 2012 R2) 호스트 서버에만 적용할 수 있습니다.

-

VMM은 "레거시" Hyper-V 포트 ACL(VMNetworkAdapterAcl)을 만들지 않습니다. 따라서 VMM을 사용하여 Windows Server 2012(또는 Hyper-V Server 2012) 호스트 서버에 포트 ACL을 적용할 수 없습니다.

-

이 기능을 사용하여 VMM에 정의된 모든 포트 ACL 규칙은 상태 저장(TCP용)입니다. VMM을 사용하여 TCP에 대한 상태 비국적 ACL 규칙을 만들 수 없습니다.

Windows Server 2012 R2 Hyper-V의 확장 포트 ACL 기능에 대한 자세한 내용은 Windows Server 2012 R2에 대한 확장 포트 Access Control 목록을 사용하여 보안 정책 만들기를 참조하세요.

-

-

전역 설정 포트 ACL을 연결합니다. 이는 모든 VM 가상 네트워크 어댑터에 적용됩니다. 전체 관리자만 사용할 수 있습니다.

-

VM 네트워크, VM 서브넷 또는 VM 가상 네트워크 어댑터에 생성된 포트 ACL을 연결합니다. 전체 관리자, 테넌트 관리자 및 SSU(셀프 서비스 사용자)가 사용할 수 있습니다.

-

개별 VM vNIC에 구성된 포트 ACL 규칙을 보고 업데이트합니다.

-

포트 ACL 및 해당 ACL 규칙을 삭제합니다.

이러한 각 작업은 이 문서의 뒷부분에 자세히 설명되어 있습니다. 이 기능은 PowerShell cmdlet을 통해서만 노출되며 VMM 콘솔 UI에 반영되지 않습니다("준수" 상태 제외).

이 기능으로는 무엇을 할 수 없나요?

-

ACL이 여러 인스턴스 간에 공유되는 경우 단일 인스턴스에 대한 개별 규칙을 관리/업데이트합니다. 모든 규칙은 부모 ACL 내에서 중앙에서 관리되며 ACL이 연결된 모든 위치에 적용됩니다.

-

둘 이상의 ACL을 엔터티에 연결합니다.

-

Hyper-V 부모 파티션(관리 OS)의 vNIC(가상 네트워크 어댑터)에 포트 ACL을 적용합니다.

-

IP 수준 프로토콜(TCP 또는 UDP 제외)을 포함하는 포트 ACL 규칙을 만듭니다.

-

이전에 나열되지 않은 논리 네트워크, 네트워크 사이트(논리 네트워크 정의), 서브넷 vLAN 및 기타 VMM 네트워킹 기본 형식에 포트 ACL을 적용합니다.

이 기능을 사용할 어떻게 할까요? 있나요?

새 포트 ACL 및 해당 포트 ACL 규칙 정의

이제 PowerShell cmdlet을 사용하여 VMM에서 직접 ACL 및 해당 ACL 규칙을 만들 수 있습니다.

새 ACL 만들기

다음과 같은 새 PowerShell cmdlet이 추가되었습니다. New-SCPortACL –name <string> [–Description <string>] –Name: Name: Name: Name ACL(선택적 매개 변수) 포트 ACL에 대한 설명(선택적 매개 변수) Get-SCPortACL은 모든 포트 ACL을 검색합니다.이름: 필요에 따라 이름별로 필터링 –ID: 선택적으로 ID 샘플 명령으로 필터링

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

포트 ACL에 대한 포트 ACL 규칙 정의

각 포트 ACL은 포트 ACL 규칙의 컬렉션으로 구성됩니다. 각 규칙에는 서로 다른 매개 변수가 포함됩니다.

-

이름

-

설명

-

형식: 인바운드/아웃바운드(ACL이 적용되는 방향)

-

작업: 허용/거부(트래픽을 허용하거나 트래픽을 차단하는 ACL의 작업)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

프로토콜: TCP/Udp/Any(참고: IP 수준 프로토콜은 VMM에서 정의한 포트 ACL에서 지원되지 않습니다. Hyper-V에서 기본적으로 지원됩니다.)

-

우선 순위: 1 – 65535(가장 낮은 숫자의 우선 순위가 가장 높음). 이 우선 순위는 적용되는 계층에 상대적입니다. (우선 순위 및 ACL이 연결된 개체에 따라 ACL 규칙이 적용되는 방법에 대한 자세한 내용은 다음과 같습니다.)

추가된 새 PowerShell cmdlet

New-SCPortACLrule -PortACL <PortACL> -Name <string> [-Description <string>] -Type <Inbound | 아웃바운드> -Action <허용 | 거부> -Priority <uint16> -Protocol <Tcp | Udp | 모든> [-SourceAddressPrefix <문자열: IPAddress | IPSubnet>] [-SourcePortRange <string:X|X-Y| 모든>] [-DestinationAddressPrefix <문자열: IPAddress | IPSubnet>] [-DestinationPortRange <string:X|X-Y| 모든>] Get-SCPortACLrule은 모든 포트 ACL 규칙을 검색합니다.

-

이름: 필요에 따라 이름으로 필터링

-

ID: 필요에 따라 ID별로 필터링

-

PortACL: 필요에 따라 포트 ACL로 필터링

샘플 명령

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

포트 ACL 연결 및 분리

ACL은 다음 항목에 연결할 수 있습니다.

-

전역 설정(모든 VM 네트워크 어댑터에 적용됩니다. 전체 관리자만 이 작업을 수행할 수 있습니다.)

-

VM 네트워크(전체 관리자/테넌트 관리자/SSU에서 이 작업을 수행할 수 있습니다.)

-

VM 서브넷(전체 관리자/테넌트 관리자/SSU에서 이 작업을 수행할 수 있습니다.)

-

가상 네트워크 어댑터(전체 관리자/테넌트 관리자/SUS가 이 작업을 수행할 수 있음)

전역 설정

이러한 포트 ACL 규칙은 인프라의 모든 VM 가상 네트워크 어댑터에 적용됩니다. 기존 PowerShell cmdlet은 포트 ACL을 연결하고 분리하기 위한 새 매개 변수로 업데이트되었습니다. Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: 지정된 포트 ACL을 전역 설정으로 구성하는 새로운 선택적 매개 변수입니다.

-

RemovePortACL: 전역 설정에서 구성된 포트 ACL을 제거하는 새로운 선택적 매개 변수입니다.

Get-SCVMMServer: 반환된 개체에서 구성된 포트 ACL을 반환합니다. 샘플 명령

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

VM 네트워크

이러한 규칙은 이 VM 네트워크에 연결된 모든 VM 가상 네트워크 어댑터에 적용됩니다. 기존 PowerShell cmdlet은 포트 ACL을 연결하고 분리하기 위한 새 매개 변수로 업데이트되었습니다. New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [나머지 매개 변수] -PortACL: 만드는 동안 VM 네트워크에 대한 포트 ACL을 지정할 수 있는 새로운 선택적 매개 변수입니다. Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [나머지 매개 변수] -PortACL: 포트 ACL을 VM 네트워크에 설정할 수 있는 새로운 선택적 매개 변수입니다. -RemovePortACL: VM 네트워크에서 구성된 포트 ACL을 제거하는 새로운 선택적 매개 변수입니다. Get-SCVMNetwork: 반환된 개체에서 구성된 포트 ACL을 반환합니다. 샘플 명령

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

VM 서브넷

이러한 규칙은 이 VM 서브넷에 연결된 모든 VM 가상 네트워크 어댑터에 적용됩니다. 기존 PowerShell cmdlet은 포트 ACL을 연결하고 분리하기 위한 새 매개 변수로 업데이트되었습니다.New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [나머지 매개 변수] -PortACL: 만드는 동안 VM 서브넷에 포트 ACL을 지정할 수 있는 새로운 선택적 매개 변수입니다. Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [나머지 매개 변수] -PortACL: 포트 ACL을 VM 서브넷으로 설정할 수 있는 새로운 선택적 매개 변수입니다. -RemovePortACL: VM 서브넷에서 구성된 포트 ACL을 제거하는 새로운 선택적 매개 변수입니다. Get-SCVMSubnet: 반환된 개체에서 구성된 포트 ACL을 반환합니다. 샘플 명령

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

VM VM 가상 네트워크 어댑터(vmNIC)

기존 PowerShell cmdlet은 포트 ACL을 연결하고 분리하기 위한 새 매개 변수로 업데이트되었습니다. New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [나머지 매개 변수] -PortACL: 새 vNIC를 만드는 동안 가상 네트워크 어댑터에 포트 ACL을 지정할 수 있는 새로운 선택적 매개 변수입니다. Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [나머지 매개 변수] -PortACL: 포트 ACL을 가상 네트워크 어댑터로 설정할 수 있는 새로운 선택적 매개 변수입니다. -RemovePortACL: 가상 네트워크 어댑터에서 구성된 포트 ACL을 제거하는 새로운 선택적 매개 변수입니다. Get-SCVirtualNetworkAdapter: 반환된 개체에서 구성된 포트 ACL을 반환합니다. 샘플 명령

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

포트 ACL 규칙 적용

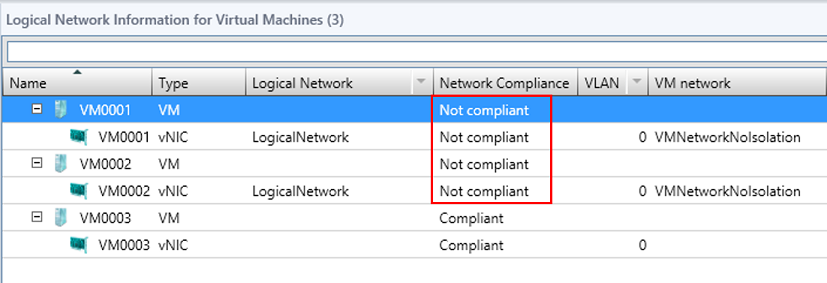

포트 ACL을 연결한 후 VM을 새로 고치면 패브릭 작업 영역의 Virtual Machine 보기에서 VM 상태가 "비준수"로 표시됩니다. Virtual Machine 보기로 전환하려면 먼저 패브릭 작업 영역의 논리 네트워크 노드 또는 논리 스위치 노드로 이동해야 합니다. VM 새로 고침은 백그라운드에서 자동으로 수행됩니다(일정에 따라). 따라서 VM을 명시적으로 새로 고치지 않더라도 결국 비규격 상태로 전환됩니다.

포트 ACL 규칙 보기

ACL 및 ACL 규칙을 보려면 다음 PowerShell cmdlet을 사용할 수 있습니다.

추가된 새 PowerShell cmdlet

포트 ACL매개 변수 집합 1을 검색합니다. 전체 또는 이름으로 가져오기: [-Name <>] 매개 변수 집합 2를 Get-SCPortACL. ID로 가져오려면 Get-SCPortACL -Id <> [-Name <>] 포트 ACL 규칙 매개 변수 집합 1을 검색합니다. 전체 또는 이름: Get-SCPortACLrule [-Name <>] 매개 변수 집합 2. ID별: Get-SCPortACLrule -ID <> 매개 변수 집합 3. ACL 개체별: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

포트 ACL 규칙 업데이트

네트워크 어댑터에 연결된 ACL을 업데이트하면 해당 ACL을 사용하는 모든 네트워크 어댑터 인스턴스에 변경 내용이 반영됩니다. VM 서브넷 또는 VM 네트워크에 연결된 ACL의 경우 해당 서브넷에 연결된 모든 네트워크 어댑터 인스턴스가 변경 내용으로 업데이트됩니다. 참고 개별 네트워크 어댑터에서 ACL 규칙을 업데이트하는 작업은 한 번의 시도 최선의 방법으로 병렬로 수행됩니다. 어떤 이유로든 업데이트할 수 없는 어댑터는 "보안 비호환"으로 표시되며, 네트워크 어댑터가 성공적으로 업데이트되지 않았다는 오류 메시지와 함께 작업이 완료됩니다. 여기서 "보안 비호환"은 예상된 ACL 규칙과 실제 ACL 규칙의 불일치를 나타냅니다. 어댑터는 관련 오류 메시지와 함께 "비준수"의 준수 상태를 갖습니다. 비규격 가상 머신을 수정하는 방법에 대한 자세한 내용은 이전 섹션을 참조하세요.

새 PowerShell cmdlet이 추가됨

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule <portACLrule> [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound | 아웃바운드}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <string>] [-SourcePortRange <string>] [-DestinationAddressPrefix <string>] [-DestinationPortRange <string>] [-Protocol <PortACLruleProtocol> {Tcp | Udp | Any}] Set-SCPortACL: 포트 ACL 설명을 변경합니다.

-

설명: 설명을 업데이트합니다.

Set-SCPortACLrule: 포트 ACL 규칙 매개 변수를 변경합니다.

-

설명: 설명을 업데이트합니다.

-

형식: ACL이 적용되는 방향을 업데이트합니다.

-

작업: ACL의 작업을 업데이트합니다.

-

프로토콜: ACL이 적용될 프로토콜을 업데이트합니다.

-

우선 순위: 우선 순위를 업데이트합니다.

-

SourceAddressPrefix: 원본 주소 접두사를 업데이트합니다.

-

SourcePortRange: 원본 포트 범위를 업데이트합니다.

-

DestinationAddressPrefix: 대상 주소 접두사를 업데이트합니다.

-

DestinationPortRange: 대상 포트 범위를 업데이트합니다.

포트 ACL 및 포트 ACL 규칙 삭제

ACL은 연결된 종속성이 없는 경우에만 삭제할 수 있습니다. 종속성에는 ACL에 연결된 VM 네트워크/VM 서브넷/가상 네트워크 어댑터/전역 설정이 포함됩니다. PowerShell cmdlet을 사용하여 포트 ACL을 삭제하려고 하면 cmdlet은 포트 ACL이 종속성에 연결되어 있는지 여부를 감지하고 적절한 오류 메시지를 throw합니다.

포트 ACL 제거

새 PowerShell cmdlet이 추가되었습니다. Remove-SCPortACL -PortACL <NetworkAccessControlList>

포트 ACL 규칙 제거

새 PowerShell cmdlet이 추가되었습니다. Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> VM 서브넷/VM 네트워크/네트워크 어댑터를 삭제하면 해당 ACL과의 연결이 자동으로 제거됩니다. 각 VMM 네트워킹 개체를 변경하여 VM 서브넷/VM 네트워크/네트워크 어댑터에서 ACL을 분리할 수도 있습니다. 이렇게 하려면 이전 섹션에서 설명한 대로 Set-cmdlet을 -RemovePortACL 스위치와 함께 사용합니다. 이 경우 포트 ACL은 해당 네트워크 개체에서 분리되지만 VMM 인프라에서 삭제되지 않습니다. 따라서 나중에 다시 사용할 수 있습니다.

ACL 규칙의 대역 외 변경

Hyper-V 가상 스위치 포트(Add-VNetworkAdapterExtendedAcl과 같은 네이티브 Hyper-V cmdlet을 사용하여)에서 ACL 규칙에 대한 OOB(대역 외) 변경을 수행하는 경우 VM 새로 고침은 네트워크 어댑터를 "보안 비호환"으로 표시합니다. 그런 다음, "포트 ACL 적용" 섹션에 설명된 대로 VMM에서 네트워크 어댑터를 수정할 수 있습니다. 그러나 수정은 VMM 외부에서 정의된 모든 포트 ACL 규칙을 VMM에서 예상하는 규칙으로 덮어씁 수 있습니다.

포트 ACL 규칙 우선 순위 및 애플리케이션 우선 순위(고급)

핵심 개념

포트 ACL의 각 포트 ACL 규칙에는 "Priority"라는 속성이 있습니다. 규칙은 우선 순위에 따라 순서대로 적용됩니다. 다음 핵심 원칙은 규칙 우선 순위를 정의합니다.

-

우선 순위 수가 낮을수록 우선 순위가 높습니다. 즉, 여러 포트 ACL 규칙이 서로 모순되는 경우 우선 순위가 낮은 규칙이 우선합니다.

-

규칙 동작은 우선 순위에 영향을 주지 않습니다. 즉, NTFS ACL(예: )과 달리 여기서는 "거부는 항상 허용보다 우선합니다"와 같은 개념이 없습니다.

-

동일한 우선 순위(동일한 숫자 값)에서는 방향이 같은 두 개의 규칙을 가질 수 없습니다. 이 동작은 모호성 또는 충돌이 발생하므로 동일한 우선 순위로 "거부" 및 "허용" 규칙을 모두 정의할 수 있는 가상 상황을 방지합니다.

-

충돌은 우선 순위와 방향이 같은 둘 이상의 규칙으로 정의됩니다. 서로 다른 수준에 적용되는 두 ACL에서 우선 순위와 방향이 동일한 두 개의 포트 ACL 규칙이 있고 해당 수준이 부분적으로 겹치는 경우 충돌이 발생할 수 있습니다. 즉, 두 수준의 범위에 속하는 개체(예: vmNIC)가 있을 수 있습니다. 겹치는 일반적인 예는 동일한 네트워크의 VM 네트워크 및 VM 서브넷입니다.

단일 엔터티에 여러 포트 ACL 적용

포트 ACL은 다른 VMM 네트워킹 개체(또는 앞에서 설명한 대로 다른 수준에서)에 적용할 수 있으므로 단일 VM vmNIC(가상 네트워크 어댑터)는 여러 포트 ACL의 범위에 속할 수 있습니다. 이 시나리오에서는 모든 포트 ACL의 포트 ACL 규칙이 적용됩니다. 그러나 이 문서의 뒷부분에 언급된 몇 가지 새로운 VMM 미세 조정 설정에 따라 이러한 규칙의 우선 순위가 다를 수 있습니다.

레지스트리 설정

이러한 설정은 VMM 관리 서버의 다음 키 아래 Windows 레지스트리에서 Dword 값으로 정의됩니다.

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\설정 이러한 모든 설정은 전체 VMM 인프라에서 포트 ACL의 동작에 영향을 주세요.

유효 포트 ACL 규칙 우선 순위

이 설명에서는 여러 포트 ACL이 단일 엔터티에 유효한 규칙 우선 순위로 적용되는 경우 포트 ACL 규칙의 실제 우선 순위에 대해 설명합니다. VMM에는 유효 규칙 우선 순위를 정의하거나 볼 수 있는 별도의 설정이나 개체가 없습니다. 런타임에서 계산됩니다. 유효 규칙 우선 순위를 계산할 수 있는 두 가지 전역 모드가 있습니다. 모드는 레지스트리 설정에 의해 전환됩니다.

PortACLAbsolutePriority 이 설정에 허용되는 값은 0(0) 또는 1이며 여기서 0은 기본 동작을 나타냅니다.

상대 우선 순위(기본 동작)

이 모드를 사용하려면 레지스트리의 PortACLAbsolutePriority 속성을 0 값으로 설정합니다. 이 모드는 레지스트리에 설정이 정의되어 있지 않은 경우에도 적용됩니다(즉, 속성이 만들어지지 않은 경우). 이 모드에서는 앞에서 설명한 핵심 개념 외에도 다음 원칙이 적용됩니다.

-

동일한 포트 ACL 내의 우선 순위는 유지됩니다. 따라서 각 규칙에 정의된 우선 순위 값은 ACL 내에서 상대 값으로 처리됩니다.

-

여러 포트 ACL을 적용하면 해당 규칙이 버킷에 적용됩니다. 동일한 ACL의 규칙(지정된 개체에 연결됨)은 동일한 버킷 내에 함께 적용됩니다. 특정 버킷의 우선 순위는 포트 ACL이 연결된 개체에 따라 달라집니다.

-

여기서 전역 설정 ACL에 정의된 모든 규칙(포트 ACL에 정의된 자체 우선 순위에 관계없이)은 항상 vmNIC에 적용되는 ACL에 정의된 규칙보다 우선합니다. 즉, 계층 분리가 적용됩니다.

궁극적으로 유효 규칙 우선 순위는 포트 ACL 규칙 속성에서 정의하는 숫자 값과 다를 수 있습니다. 이 동작이 적용되는 방법과 논리를 변경하는 방법에 대한 자세한 내용은 다음과 같습니다.

-

세 가지 "개체별" 수준(즉, vmNIC, VM 서브넷 및 VM 네트워크)이 우선하는 순서를 변경할 수 있습니다.

-

전역 설정 순서를 변경할 수 없습니다. 항상 우선 순위가 가장 높습니다(또는 order = 0).

-

다른 세 수준의 경우 다음 설정을 0에서 3 사이의 숫자 값으로 설정할 수 있습니다. 여기서 0은 가장 높은 우선 순위(전역 설정과 같음)이고 3은 가장 낮은 우선 순위입니다.

-

PortACLVMNetworkAdapterPriority (기본값: 1)

-

PortACLVMSubnetPriority (기본값: 2)

-

PortACLVMNetworkPriority (기본값: 3)

-

-

이러한 여러 레지스트리 설정에 동일한 값(0~3)을 할당하거나 0에서 3 범위 외부의 값을 할당하는 경우 VMM은 기본 동작으로 장애 복구(failback)됩니다.

-

-

순서 지정이 적용되는 방법은 더 높은 수준에서 정의된 ACL 규칙이 더 높은 우선 순위(즉, 더 작은 숫자 값)를 받도록 유효 규칙 우선 순위가 변경된다는 것입니다. 유효 ACL이 계산되면 각 상대 규칙 우선 순위 값이 수준별 값 또는 "단계"에 의해 "충돌"됩니다.

-

수준별 값은 다른 수준을 구분하는 "단계"입니다. 기본적으로 "단계"의 크기는 10000이며 다음 레지스트리 설정에 의해 구성됩니다.

PortACLLayerSeparation

-

즉, 이 모드에서 ACL 내의 개별 규칙 우선 순위(즉, 상대 규칙으로 처리되는 규칙)는 다음 설정의 값을 초과할 수 없습니다.

PortACLLayerSeparation(기본적으로 10000)

구성 예제

모든 설정에 기본값이 있다고 가정합니다. (앞에서 설명한 것입니다.)

-

vmNIC에 연결된 ACL이 있습니다(PortACLVMNetworkAdapterPriority = 1).

-

이 ACL에 정의된 모든 규칙의 유효 우선 순위는 10000(PortACLLayerSeparation 값)으로 조정됩니다.

-

우선 순위가 100으로 설정된 이 ACL에서 규칙을 정의합니다.

-

이 규칙의 유효 우선 순위는 10000 + 100 = 10100입니다.

-

규칙은 우선 순위가 100보다 큰 동일한 ACL 내의 다른 규칙보다 우선합니다.

-

규칙은 항상 VM 네트워크 및 VM 서브넷 수준에서 연결된 ACL에 정의된 규칙보다 우선합니다. (이는 "낮은" 수준으로 간주되기 때문에 적용됩니다.)

-

규칙은 전역 설정 ACL에 정의된 규칙보다 우선하지 않습니다.

이 모드의 장점

-

패브릭 관리자가 정의한 포트 ACL 규칙(전역 설정 수준)이 테넌트 자체에서 정의한 규칙보다 항상 우선하기 때문에 다중 테넌트 시나리오의 보안이 향상됩니다.

-

모든 포트 ACL 규칙 충돌(즉, 모호성)은 계층 분리로 인해 자동으로 방지됩니다. 어떤 규칙이 효과적이고 그 이유를 예측하는 것은 매우 쉽습니다.

이 모드에 대한 주의 사항

-

유연성이 낮습니다. 전역 설정에서 규칙(예: "포트 80에 대한 모든 트래픽 거부")을 정의하는 경우 하위 계층에서 이 규칙에서 보다 세분화된 예외를 만들 수 없습니다(예: "합법적인 웹 서버를 실행하는 이 VM에서만 포트 80 허용").

상대 우선 순위

이 모드를 사용하도록 설정하려면 레지스트리의 PortACLAbsolutePriority 속성을 1 값으로 설정합니다. 이 모드에서는 앞에서 설명한 핵심 개념 외에도 다음 원칙이 적용됩니다.

-

개체가 여러 ACL 범위(예: VM 네트워크 및 VM 서브넷)에 속하는 경우 연결된 ACL에 정의된 모든 규칙은 통합 순서(또는 단일 버킷)로 적용됩니다. 수준 구분이 없고 "충돌"이 없습니다.

-

모든 규칙 우선 순위는 각 규칙 우선 순위에 정의된 대로 절대로 처리됩니다. 즉, 각 규칙의 유효 우선 순위는 규칙 자체에 정의된 것과 동일하며 VMM 엔진이 적용하기 전에 변경되지 않습니다.

-

이전 섹션에서 설명한 다른 모든 레지스트리 설정은 적용되지 않습니다.

-

이 모드에서는 ACL의 개별 규칙 우선 순위(즉, 절대로 처리되는 규칙 우선 순위)는 65535를 초과할 수 없습니다.

구성 예제

-

전역 설정 ACL에서 우선 순위가 100으로 설정된 규칙을 정의합니다.

-

vmNIC에 연결된 ACL에서 우선 순위가 50으로 설정된 규칙을 정의합니다.

-

vmNIC 수준에서 정의된 규칙은 우선 순위가 더 높기 때문에 우선합니다(즉, 숫자 값이 낮음).

이 모드의 장점

-

더 많은 유연성. 낮은 수준의 전역 설정 규칙(예: VM 서브넷 또는 vmNIC)에서 "일회성" 예외를 만들 수 있습니다.

이 모드에 대한 주의 사항

-

수준 구분이 없으므로 계획이 더 복잡해질 수 있습니다. 또한 다른 개체에 정의된 다른 규칙을 재정의하는 모든 수준의 규칙이 있을 수 있습니다.

-

다중 테넌트 환경에서는 테넌트가 전역 설정 수준에서 Fabric 관리자가 정의한 정책을 재정의하는 VM 서브넷 수준에서 규칙을 만들 수 있으므로 보안에 영향을 줄 수 있습니다.

-

규칙 충돌(즉, 모호성)은 자동으로 제거되지 않으며 발생할 수 있습니다. VMM은 동일한 ACL 수준에서만 충돌을 방지할 수 있습니다. 다른 개체에 연결된 ACL 간에 충돌을 방지할 수 없습니다. 충돌의 경우 VMM은 충돌을 자동으로 해결할 수 없으므로 규칙 적용을 중지하고 오류를 throw합니다.