원래 게시 날짜: 2025년 9월 9일

KB ID: 5067315

중요:

-

보안 취약성 CVE-2025-50173을 해결하면서 UAC(사용자 계정 컨트롤) 프롬프트 요구 사항을 개선한 2025년 10월 28일 이후에 릴리스된 Windows 업데이트에 개선 사항이 포함되었습니다. 이 개선 사항은 Autodesk AutoCAD 포함하여 일부 앱에 대한 예기치 않은 UAC 프롬프트를 만든 문제를 해결했습니다.

-

이 문서에 포함된 해결 단계를 시도하기 전에 최신 Windows 업데이트를 설치하고 최신 업데이트가 문제를 해결하는지 확인했는지 확인합니다.

|

날짜 변경 |

설명 |

|---|---|

|

11/24/2025 |

Autodesk AutoCAD 같은 일부 앱에서 이 문제를 resolve 2025년 10월 28일 이후에 릴리스된 Windows 업데이트에 대한 정보가 추가되었습니다. |

증상

2024년 9월 Windows 보안 업데이트부터 MSI(Windows Installer)는 애플리케이션을 복구할 때 자격 증명에 대한 UAC(사용자 계정 컨트롤) 프롬프트를 요구하기 시작했습니다. 이 요구 사항은 보안 취약성 CVE-2025-50173을 해결하기 위해 2025년 8월 Windows 보안 업데이트에서 추가로 적용되었습니다.

2025년 8월 업데이트에 포함된 보안 강화로 인해 관리자가 아닌 사용자는 일부 앱을 실행할 때 문제가 발생할 수 있습니다.

-

사용자 인터페이스를 표시하지 않고 MSI 복구를 자동으로 시작하는 앱은 오류 메시지와 함께 실패합니다. 예를 들어 Office Professional Plus 2010을 비관리자로 설치하고 실행하면 구성 프로세스 중에 오류 1730으로 실패합니다.

-

관리자가 아닌 사용자는 MSI 설치 관리자가 특정 사용자 지정 작업을 수행할 때 예기치 않은 UAC(사용자 계정 제어) 프롬프트를 받을 수 있습니다. 이러한 작업에는 애플리케이션을 처음 설치하는 동안을 포함하여 포그라운드 또는 백그라운드의 구성 또는 복구 작업이 포함될 수 있습니다. 이러한 작업은 다음과 같습니다.

-

MSI 복구 명령 실행(예: msiexec /fu).

-

사용자가 처음으로 앱에 로그인한 후 MSI 파일을 설치합니다.

-

Active Setup 중에 Windows Installer를 실행합니다.

-

사용자별 "광고" 구성을 사용하는 Microsoft Configuration Manager(ConfigMgr)를 통해 패키지를 배포합니다.

-

보안된 데스크톱을 사용하도록 설정합니다.

-

해결 방법

이러한 문제를 해결하기 위해 2025년 9월 Windows 보안 업데이트(이상 업데이트)는 MSI 복구에 대한 UAC 프롬프트를 요구하는 scope 줄이고 IT 관리자가 허용 목록에 추가하여 특정 앱에 대한 UAC 프롬프트를 사용하지 않도록 설정할 수 있도록 합니다.

2025년 9월 업데이트를 설치한 후에는 대상 MSI 파일에 관리자 권한 사용자 지정 작업이 포함된 경우에만 MSI 복구 작업 중에 UAC 프롬프트가 필요합니다. 이 요구 사항은 2025년 10월 28일 이후에 릴리스된 Windows 업데이트를 설치한 후 더욱 구체화되므로 복구 흐름 중에 관리자 권한 사용자 지정 작업이 실행되는 경우에만 UAC 프롬프트가 필요합니다. 따라서 최신 Windows 업데이트를 설치하면 이러한 관리자 권한 사용자 지정 작업을 실행하지 않는 앱에 대해 이 문제가 resolve.

MSI 복구 흐름 중에 상승된 사용자 지정 작업을 수행하는 앱에는 UAC 프롬프트가 계속 필요하므로 2025년 9월 업데이트를 설치한 후 IT 관리자는 허용 목록에 MSI 파일을 추가하여 특정 앱에 대한 UAC 프롬프트를 사용하지 않도록 설정할 수 있는 해결 방법에 액세스할 수 있습니다.

허용 목록에 앱을 추가하여 UAC 프롬프트를 사용하지 않도록 설정하는 방법

경고: 이 옵트아웃 방법은 해당 프로그램에 대한 심층 방어 보안 기능을 효과적으로 제거합니다.

중요: 이 문서에는 레지스트리를 수정하는 방법에 대한 정보가 포함되어 있습니다. 레지스트리를 수정하기 전에 반드시 백업해 두세요. 문제가 발생 하는 경우 레지스트리를 복원하는 방법을 알고 있어야 합니다. 레지스트리를 백업, 복원 및 수정하는 방법에 대한 자세한 내용은 Windows에서 레지스트리를 백업 및 복원하는 방법을 참조하세요.

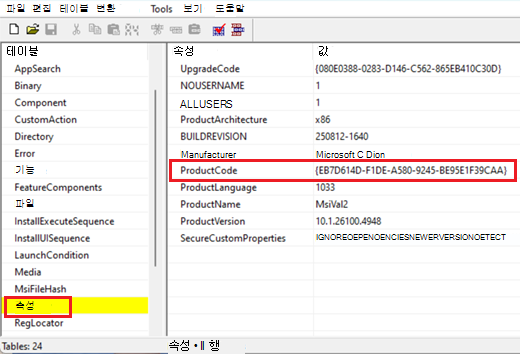

시작하기 전에 허용 목록에 추가하려는 MSI 파일의 제품 코드를 가져와야 합니다. Windows SDK 사용할 수 있는 ORCA 도구를 사용하여 이 작업을 수행할 수 있습니다.

-

Windows Installer Developers용 Windows SDK 구성 요소를 다운로드하고 설치합니다.

-

C:\Program Files (x86)\Windows Kits\10\bin\10.0.26100.0\x86으로 이동하여 Orca-x86_en-us.msi실행합니다. 그러면 ORCA 도구(Orca.exe)가 설치됩니다.

-

Orca.exe를 실행합니다.

-

ORCA 도구에서 파일 > 열기를 사용하여 허용 목록에 추가하려는 MSI 파일을 찾습니다.

-

MSI 테이블이 열리면 왼쪽 목록에서 속성을 클릭하고 ProductCode 값을 확인합니다.

-

ProductCode를 복사합니다. 나중에 필요합니다.

제품 코드가 있으면 다음 단계에 따라 해당 제품에 대한 UAC 프롬프트를 사용하지 않도록 설정합니다.

-

검색 상자에 regedit를 입력하고 검색 결과에서 레지스트리 편집기를 선택합니다.

-

레지스트리에서 다음 하위 키를 찾아 선택합니다.

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer

-

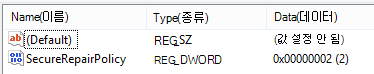

편집 메뉴에서 새로 만들기를 가리킨 다음, DWORD 값을 선택합니다.

-

DWORD 이름에 SecureRepairPolicy 를 입력한 다음 Enter 키를 누릅니다.

-

SecureRepairPolicy를 마우스 오른쪽 단추로 클릭한 다음 수정을 선택합니다.

-

값 데이터 상자에 2를 입력하고 확인을 선택합니다.

-

레지스트리에서 다음 하위 키를 찾아 선택합니다.

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer

-

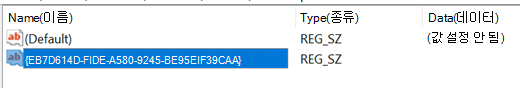

편집 메뉴에서 새로 만들기를 가리킨 다음 키를 클릭합니다.

-

키 이름에 SecureRepairWhitelist 를 입력한 다음 Enter 키를 누릅니다.

-

SecureRepairWhitelist 키를 두 번 클릭하여 엽니다.

-

편집 메뉴에서새로 만들기를 가리킨 다음 문자열 값을 클릭합니다. 허용 목록에 추가하려는 MSI 파일의 앞부분(중괄호 {}포함)을 적어 둡니다 .를 포함하는 문자열 값을 만듭니다. 문자열 값의 이름은 ProductCode이고 VALUE는 비워 둘 수 있습니다.