원래 게시 날짜: 2025년 6월 26일

KB ID: 5062713

|

이 문서에는 다음 지침이 있습니다.

참고 개인 Windows 디바이스를 소유한 개인인 경우 Microsoft 관리형 업데이트가 있는 가정용 사용자, 기업 및 학교용 Windows 디바이스 문서로 이동하세요. |

개요

보안 부팅 인프라의 일부로 Microsoft에서 제공하는 인증서의 구성은 Windows 8 이후로 동일하게 유지되었습니다. 이러한 인증서는 펌웨어의 DB(서명 데이터베이스) 및 KEK(키 등록 키)(키 교환 키라고도 함) 변수에 저장됩니다. Microsoft는 디바이스의 펌웨어에 포함할 OEM(원래 장비 제조업체) 에코시스템에서 동일한 세 개의 인증서를 제공했습니다. 이러한 인증서는 Windows에서 보안 부팅을 지원하며 다음 Microsoft 제공 인증서를 포함하는 타사 OS(운영 체제)에서도 사용됩니다.

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

중요 Microsoft에서 제공하는 세 가지 인증서는 모두 2026년 6월부터 만료되도록 설정됩니다. 따라서 Microsoft는 에코시스템 파트너와 협력하여 향후 보안 부팅 보안 및 연속성을 보장하는 데 도움이 되는 새로운 인증서를 출시하고 있습니다. 이러한 2011 인증서가 만료되면 부팅 구성 요소에 대한 보안 업데이트가 더 이상 가능하지 않아 부팅 보안이 손상되고 영향을 받는 Windows 디바이스가 위험에 처하게 됩니다. 보안 부팅 기능을 유지하려면 2011 인증서가 만료되기 전에 2023 인증서를 사용하도록 모든 Windows 디바이스를 업데이트해야 합니다.

참고 이 문서에서는 "인증서" 및 "CA"(인증 기관)를 서로 바꿔서 참조합니다.

2026년에 만료되는 Windows 보안 부팅 인증서

2012년부터 제조된 Windows 디바이스에는 업데이트해야 하는 만료된 버전의 인증서가 있을 수 있습니다.

용어

-

KEK: 키 등록 키

-

CA: 인증 기관

-

DB: 보안 부팅 서명 데이터베이스

-

DBX: 보안 부팅 해지된 서명 데이터베이스

|

인증서 만료 |

만료 날짜 |

새 인증서 |

위치 저장 |

용도 |

|

Microsoft Corporation KEK CA 2011 |

2026년 6월 |

Microsoft Corporation KEK CA 2023 |

KEK에 저장됨 |

DB 및 DBX에 대한 업데이트에 서명합니다. |

|

Microsoft Windows Production PCA 2011 |

2026년 10월 |

Windows UEFI CA 2023 |

DB에 저장됨 |

Windows 부팅 로더 서명에 사용됩니다. |

|

Microsoft UEFI CA 2011* |

2026년 6월 |

Microsoft UEFI CA 2023 |

DB에 저장됨 |

타사 부팅 로더 및 EFI 애플리케이션에 서명합니다. |

|

Microsoft UEFI CA 2011* |

2026년 6월 |

Microsoft Option ROM CA 2023 |

DB에 저장됨 |

타사 옵션 ROM에 서명 |

*Microsoft Corporation UEFI CA 2011 인증서를 갱신하는 동안 두 인증서는 ROM 서명 옵션에서 부팅 로더 서명을 분리합니다. 이렇게 하면 시스템 트러스트를 더 세밀하게 제어할 수 있습니다. 예를 들어 옵션 ROM을 신뢰해야 하는 시스템은 타사 부팅 로더에 대한 신뢰를 추가하지 않고 Microsoft Option ROM UEFI CA 2023을 추가할 수 있습니다.

Microsoft는 Windows 디바이스에서 보안 부팅 보호의 연속성을 보장하기 위해 업데이트된 인증서를 발급했습니다. Microsoft는 Windows 디바이스의 상당 부분에서 이러한 새 인증서에 대한 업데이트 프로세스를 관리하고 자체 디바이스의 업데이트를 관리하는 조직에 대한 자세한 지침을 제공합니다.

엔터프라이즈 및 IT 전문 관리 시스템의 범위

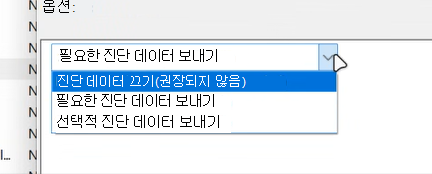

이 문서는 Microsoft와 진단 데이터를 공유하지 않고 환경에 대한 업데이트를 관리하는 전담 IT 전문가가 있는 조직을 대상으로 합니다. 현재 Microsoft는 이러한 디바이스, 특히 진단 데이터가 사용하지 않도록 설정된 디바이스에서 보안 부팅 인증서의 롤아웃을 완전히 지원할 수 있는 정보가 부족합니다.

엔터프라이즈 및 IT 전문가는 이러한 시스템을 Microsoft 관리형 시스템으로 선택할 수 있으며, 이 경우 Microsoft는 보안 부팅 인증서를 업데이트합니다. 그러나 정부, 제조 등에서 에어 갭 장치와 같은 다양한 장치에 적합한 옵션이 아니라는 것을 알고 있습니다.

이 범주의 옵션은 다음 섹션을 참조하세요.

엔터프라이즈 또는 IT 전문 관리 디바이스에서 기대할 수 있는 솔루션은 무엇인가요?

옵션 1: 자동화된 업데이트(Microsoft 업데이트 관리 시스템에만 해당)

이 옵션을 선택하면 디바이스에서 최신 보안 부팅 업데이트를 자동으로 수신하여 디바이스를 안전하고 안전하게 유지할 수 있습니다. 이를 사용하려면 Microsoft가 디바이스에서 UTC(유니버설 원격 분석 클라이언트) 진단 데이터를 수집하도록 허용해야 합니다. 이 단계를 수행하면 디바이스가 Microsoft 관리 프로그램에 등록되고 표준 출시의 일부로 모든 업데이트가 원활하게 수신됩니다.

출시 전략

Microsoft를 사용하여 보안 부팅 인증서 업데이트를 디바이스에 적용하는 Windows 디바이스의 경우 매우 세심하게 출시 전략을 활용합니다. 유사한 하드웨어 및 펌웨어 프로필(Windows 진단 데이터 및 OEM 피드백 기반)을 사용하여 시스템을 그룹화한 다음, 각 그룹에 업데이트를 점진적으로 릴리스합니다. 이 프로세스 전반에 걸쳐 진단 피드백을 면밀히 모니터링하여 모든 것이 원활하게 실행되도록 합니다. 그룹에서 문제가 검색되면 해당 그룹에 대한 롤아웃을 다시 시작하기 전에 일시 중지하고 해결합니다.

작업 지침

Microsoft 관리 배포에 포함하려면 Windows 진단 데이터를 사용하도록 설정하는 것이 좋습니다. 이를 통해 보안 부팅 인증서 업데이트에 적합한 디바이스를 식별하고 대상으로 지정할 수 있습니다.

진단 데이터가 중요한 이유는 무엇인가요?

Microsoft 관리형 롤아웃 전략은 새로운 보안 부팅 인증서 설치에 대한 반응으로 디바이스의 상태를 알려주는 데이터 신호를 포함했기 때문에 시스템에서 수신하는 진단 데이터에 크게 의존합니다. 이렇게 하면 롤아웃에서 문제를 신속하게 식별하고 유사한 하드웨어 구성이 있는 디바이스에 대한 롤아웃을 사전에 일시 중지하여 문제의 영향을 최소화할 수 있습니다.

진단 데이터를 사용하도록 설정하면 디바이스가 표시됩니다. 이러한 업데이트의 자동화된 대상 지정 및 배달을 위해 디바이스를 Microsoft 관리 스트림으로 이동합니다.

참고

-

진단 데이터를 사용하도록 설정하지 않으려는 조직은 모든 권한을 유지하며 업데이트 프로세스를 독립적으로 관리하기 위한 향후 도구와 지침을 받게 됩니다.

-

여기서 강조 표시된 솔루션의 경우 환경의 모든 디바이스에 대한 업데이트 진행 상황을 모니터링할 궁극적인 책임이 있으며 전체 채택을 달성하기 위해 둘 이상의 솔루션을 사용해야 할 수 있습니다.

Microsoft 관리 롤아웃에 참여하려면 다음 단계를 수행하세요.

-

organization Windows 진단 데이터 구성에 따라 필요한 진단 데이터를 허용하도록 데이터 설정을 지정합니다. 즉, 를 사용 안 함으로 설정하지 말고 진단 데이터 끄기를 설정하지 마세요. 필요한 것보다 많은 진단 데이터를 제공하는 모든 설정도 작동합니다.

-

다음 레지스트리 키를 설정하여 보안 부팅에 대한 Microsoft 관리형 업데이트에 참여하도록 선택합니다.

레지스트리 위치

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

키 이름

MicrosoftUpdateManagedOptIn

키 유형

DWORD

DWORD 값

-

0 또는 키가 없습니다.

-

0x5944 – 보안 부팅 옵트인

설명

이 키를 0x5944 설정하여 기존 디바이스의 보안 프로필을 유지하고 부팅 관리자를 Windows UEFI CA 2023 인증서로 서명된 인증서로 업데이트하는 방식으로 모든 인증서를 업데이트해야 함을 나타내는 것이 좋습니다.

참고 이 레지스트리 키는 향후 업데이트에서 사용하도록 설정됩니다.

-

참고 Microsoft 관리 롤아웃에 대한 지원은 Windows 11 및 Windows 10 클라이언트 버전에서만 사용할 수 있습니다. 2025년 10월 14일 이후에는 ESU(확장 보안 업데이트)가 포함된 Windows 10 버전 22H2가 포함됩니다.

옵션 2: 셀프 서비스 또는 부분적으로 자동화된 솔루션 Customer-Managed

Microsoft는 엔터프라이즈 및 IT 전문 관리 시스템을 지원하기 위해 부분적으로 자동화된 솔루션에 대한 지침을 평가하고 있습니다. 기업 또는 IT 전문가가 특정 상황 및 사용량 모델에 따라 적용하도록 선택할 수 있는 셀프 서비스 옵션입니다.

|

Microsoft는 엔터프라이즈 및 IT 전문 관리 디바이스에 대한 가시성(또는 진단 데이터)이 제한되어 있으므로 Microsoft에서 사용할 수 있는 지원이 제한됩니다. 이 구현은 ISV(독립 소프트웨어 공급업체), MAPP(Microsoft Active Protection Partners), 기타 암호화 스캐너 및 보안 파트너 및 OEM과 같은 고객과 파트너에게 맡기고 있습니다. |

중요:

-

보안 부팅 인증서 업데이트를 적용하면 특정 경우에 부팅 실패, Bit Locker Recovery 또는 벽돌로 쌓인 디바이스가 발생할 수 있습니다.

-

이러한 인식은 특히 OEM 지원이 부족할 수 있는 이전 시스템에 필요합니다. 예를 들어 OEM에서 수정되지 않은 펌웨어 문제/버그가 실행되면 교체하거나 보안 부팅이 꺼져 2026년 6월부터 보안 부팅 인증서가 만료된 후 디바이스가 더 이상 보안 업데이트를 받지 않습니다.

권장 방법론

-

보안 부팅 관련 업데이트 또는 지침에서 디바이스에 대한 OEM을 확인합니다. 예: 일부 OEM은 업데이트된 2023 보안 부팅 인증서를 지원하는 최소 펌웨어/BIOS 버전을 게시합니다. OEM 권장 사항을 따르고 업데이트를 적용합니다.

-

보안 부팅이 켜져 있는 디바이스 목록을 가져옵니다. 보안 부팅이 꺼져 있는 디바이스에는 아무 작업도 필요하지 않습니다.

-

다음을 통해 Microsoft와 진단 데이터를 공유하지 않는 엔터프라이즈 디바이스를 분류합니다.

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

OEMName

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

3단계의 각 고유 범주에 대해 "몇 가지" 디바이스에서 보안 부팅 키 업데이트 롤아웃 유효성 검사(아래 단계 중 하나)는 각 고객에 따라 결정됩니다. 4-10개 이상의 디바이스를 사용하는 것이 좋습니다.] 유효성 검사에 성공하면 엔터프라이즈/IT 관리에서 다른 유사한 디바이스로 대규모로 롤아웃하기 위해 디바이스를 GREEN/SAFE 버킷으로 표시할 수 있습니다.

-

고객은 다음 방법 중 하나 또는 조합을 선택하여 업데이트된 인증서를 적용할 수 있습니다.

새 CA가 UEFI DB에 있는지 어떻게 알 수 있나요?

-

UEFIv2 PowerShell 모듈을 다운로드하여 설치합니다.

-

관리자 권한 PowerShell 창에서 다음 명령을 실행합니다.

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

지문 또는 주체 CN을 찾습니다.

-

UEFIv2 2.7 PowerShell 모듈을 다운로드합니다.

-

관리자 권한 PowerShell 명령 프롬프트에서 다음 명령을 실행합니다.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

또는 “(Get-UEFISecureBootCerts PK).Signature” 실행합니다.

SAFE 디바이스에 보안 부팅 인증서를 적용하는 방법

이전에 "권장 방법론" 섹션에서 설명한 것처럼 보안 부팅 인증서 업데이트는 소수의 디바이스에서 적절한 테스트/유효성 검사를 수행한 후에 SAFE/GREEN 버킷 디바이스에만 적용되어야 합니다.

다음 메서드에 대한 설명입니다.

|

방법 1: 레지스트리 키 기반 보안 부팅 키 롤링 업데이트. 이 방법은 2023 DB 업데이트가 디바이스에 적용된 후 Windows가 어떻게 반응하는지 테스트하는 방법을 입증합니다. 보안 부팅 키에 대한 메서드 2:그룹 정책 개체(GPO)입니다. 이 방법은 도메인 관리자가 도메인에 가입된 Windows 클라이언트 및 서버에 보안 부팅 업데이트를 배포할 수 있도록 설정할 수 있는 사용하기 쉬운 그룹 정책 설정을 제공합니다. 메서드 3: WinCS( Windows 구성 시스템 )를 사용하여 부팅 API/CLI 인터페이스를 보호합니다. SecureBoot 키를 사용하도록 설정하는 데 사용할 수 있습니다. 메서드 4: 보안 부팅 DB 업데이트를 수동으로 적용하려면 수동 DB/KEK 업데이트 단계 섹션을 참조하세요. |

이 메서드는 2023 DB 업데이트가 디바이스에 적용된 후 Windows가 어떻게 응답하는지 테스트하는 방법을 제공합니다.

CA Reg 키 값

|

레지스트리 위치 |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

인증서 값 |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

테스트 단계

관리자 권한 PowerShell 프롬프트와 별도로 다음 명령을 각각 실행합니다.

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

보안 부팅 DB 및 DBX 변수 업데이트 이벤트에 설명된 대로 이벤트 로그를 관찰하여 결과를 찾을 수 있습니다.

참고

-

이 프로세스 중에 다시 시작해야 하는 경우도 있습니다.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI 부팅 관리자를 EFI 파티션의 부팅 관리자를 변경하는 2023 서명된 버전으로 업데이트합니다.

레지스트리 키 기반 보안 부팅 업데이트에 대한 자세한 내용

정책 논리는 다음 보안 부팅 서비스 레지스트리 경로에 저장된 세 가지 레지스트리 값을 중심으로 빌드 됩니다HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

참고 다음 레지스트리 하위 키는 모두 업데이트를 트리거하고 업데이트 상태 기록하는 데 사용됩니다.

|

레지스트리 값 |

유형 |

사용 설명 & |

|

AvailableUpdates |

REG_DWORD(비트 마스크) |

트리거 플래그를 업데이트합니다. 디바이스에서 수행할 보안 부팅 업데이트 작업을 제어합니다. 여기에 적절한 비트 필드를 설정하면 새 보안 부팅 인증서 및 관련 업데이트의 배포가 시작됩니다. 엔터프라이즈 배포의 경우 모든 고객에 대해 모든 관련 업데이트(새 2023 Microsoft UEFI CA 키 추가, KEK 업데이트 및 새 부팅 관리자 설치)를 사용하도록 설정하는 값인 0x5944(16진수)로 설정해야 합니다. (이 값은 디바이스를 보안 부팅 "키 롤" 배포에 효과적으로 옵트인합니다. 0이 아닌 경우(즉, 0x5944) 시스템의 예약된 작업이 지정된 업데이트를 적용합니다. 0을 설정하거나 설정하지 않으면 보안 부팅 키 업데이트가 수행되지 않습니다.) 참고: 비트가 처리되면 지워집니다. 그룹 정책 및 CSP를 사용하여 이를 관리해야 합니다. |

|

UEFICA2023Status |

REG_SZ(문자열) |

배포 상태 표시기입니다. 디바이스에서 보안 부팅 키 업데이트의 현재 상태를 반영합니다. 업데이트가 아직 실행되지 않았거나, 현재 진행 중이거나, 성공적으로 완료되었음을 나타내는 "NotStarted", "InProgress" 또는 "Update"의 세 가지 텍스트 값 중 하나로 설정됩니다. 처음에 상태 "NotStarted"입니다. 업데이트가 시작되면 "InProgress"로 변경되고, 모든 새 키와 새 부팅 관리자가 배포되면 마지막으로 "업데이트됨"으로 변경됩니다.) |

|

UEFICA2023Error |

REG_DWORD(코드) |

오류 코드(있는 경우)입니다. 이 값은 성공하면 0으로 유지됩니다. 업데이트 프로세스에 오류가 발생하면 UEFICA2023Error가 발생한 첫 번째 오류에 해당하는 0이 아닌 오류 코드로 설정됩니다. 여기서 오류는 보안 부팅 업데이트가 완전히 성공하지 못했으며 해당 디바이스에 대한 조사 또는 수정이 필요할 수 있음을 의미합니다. 예를 들어 펌웨어 문제로 인해 DB(신뢰할 수 있는 서명 데이터베이스)를 업데이트하지 못한 경우 이 레지스트리는 보안 부팅 서비스에 대한 이벤트 로그 또는 문서화된 오류 ID에 매핑될 수 있는 오류 코드를 표시할 수 있습니다. |

|

HighConfidenceOptOut |

REG_DWORD |

LCU의 일부로 자동으로 적용되는 높은 신뢰도 버킷을 옵트아웃하려는 엔터프라이즈의 경우 이 키를 0이 아닌 값으로 설정하여 높은 신뢰도 버킷을 옵트아웃할 수 있습니다. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

CFR 서비스에 옵트인(Microsoft Managed)하려는 엔터프라이즈의 경우. 고객은 이 키를 설정하는 것 외에도 "선택적 진단 데이터" 전송을 허용해야 합니다. |

이러한 키의 작동 방식

IT 관리자(GPO 또는 CSP를 통해)는 AvailableUpdates = 0x5944 구성하며, 이는 Windows가 디바이스에서 보안 부팅 키 롤 프로세스를 실행하도록 신호를 보냅니다. 프로세스가 실행되면 시스템은 UEFICA2023Status 를 "NotStarted"에서 "InProgress"로, 마지막으로 성공 시 "업데이트됨"으로 업데이트합니다. 0x5944 각 비트가 성공적으로 처리되면 지워집니다. 단계가 실패하면 오류 코드가 UEFICA2023Error에 기록됩니다(상태 "InProgress" 또는 부분적으로 업데이트된 상태로 유지될 수 있음). 이 메커니즘은 관리자에게 디바이스당 롤아웃을 트리거하고 추적하는 명확한 방법을 제공합니다.

참고: 이러한 레지스트리 값은 이 기능을 위해 특별히 도입되었습니다(지원 업데이트가 설치될 때까지 이전 시스템에는 존재하지 않음). UEFICA2023Status 및 UEFICA2023Error 이름은 "Windows UEFI CA 2023" 인증서를 추가하는 상태 캡처하도록 디자인에 정의되었습니다. 시스템이 보안 부팅 키 롤링을 지원하는 빌드로 업데이트되면 위의 레지스트리 경로에 표시됩니다.

영향을 받는 플랫폼

보안 부팅은 Windows Server 2012 코드 베이스부터 Windows에서 지원되며 보안 부팅을 지원하는 모든 버전의 Windows에 그룹 정책 지원이 있습니다. 따라서 그룹 정책 지원은 보안 부팅을 지원하는 지원되는 모든 버전의 Windows에서 제공됩니다.

이 표에서는 레지스트리 키에 따라 지원을 추가로 세분화합니다.

|

키 |

지원되는 Windows 버전 |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

보안 부팅(Windows Server 2012 이상 Windows 버전)을 지원하는 모든 버전의 Windows입니다. |

|

HighConfidenceOptOut |

보안 부팅(Windows Server 2012 이상 Windows 버전)을 지원하는 모든 버전의 Windows입니다. 참고: 신뢰도 데이터는 Windows 10 버전 21H2 및 22H2 이상 버전의 Windows에서 수집되지만 이전 버전의 Windows에서 실행되는 디바이스에 적용할 수 있습니다. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, 버전 21H2 및 22H2 Windows 11, 버전 22H2 및 23H2 Windows 11, 버전 24H2 및 Windows Server 2025 |

SBAI/TpmTasks는 스키마를 수집하고 디바이스의 버킷 ID를 결정하는 새로운 루틴을 구현합니다. 또한 모든 부팅 세션에서 디바이스의 버킷 ID를 나타내는 이벤트를 내보내야 합니다.

이러한 새 이벤트를 사용하려면 디바이스 버킷 신뢰도 데이터가 시스템에 있어야 합니다. 데이터는 누적 업데이트에 포함되며 최신 다운로드를 위해 온라인으로 사용할 수 있습니다.

보안 부팅 오류 이벤트

오류 이벤트에는 보안 부팅 상태 및 진행 상황을 알리는 중요한 보고 함수가 있습니다. 오류 이벤트에 대한 자세한 내용은 보안 부팅 DB 및 DBX 변수 업데이트 이벤트를 참조하세요. 오류 이벤트는 보안 부팅에 대한 추가 이벤트로 업데이트되고 있습니다.

오류 이벤트

보안 부팅은 각 부팅에서 이벤트를 내보냅니다. 내보낸 이벤트는 시스템의 상태에 따라 달라집니다.

컴퓨터 메타데이터 이벤트

오류 이벤트에는 아키텍처, 펌웨어 버전 등과 같은 컴퓨터 메타데이터가 포함되어 고객에게 디바이스에 대한 세부 정보를 제공합니다. 이 메타데이터는 만료된 인증서가 있는 디바이스와 디바이스의 특성을 이해하는 데 도움이 되는 IT 관리자 데이터를 제공합니다.

이 이벤트는 필요한 업데이트된 인증서가 없는 모든 디바이스에서 내보내질 것입니다. 필요한 인증서는 다음과 같습니다.

-

PCA2023

-

타사 2011 CA가 있는 경우 타사 UEFI CA 및 타사 옵션 ROM CA

-

KEK를 선택합니다.

제네릭 버킷의 표준 특성은 다음과 같습니다.

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

이벤트 ID: 1801

|

이벤트 로그 |

시스템 |

|

이벤트 원본 |

TPM-WMI |

|

이벤트 ID |

1801 |

|

수준 |

Error |

|

이벤트 메시지 텍스트 |

보안 부팅 CA/키를 업데이트해야 합니다. 이 디바이스의 서명 정보는 여기에 포함되어 있습니다. <표준 특성 포함 – OEM이> 정의하지 않은 경우 사용하는 특성입니다. |

BucketIid+ 신뢰도 등급 이벤트

이 이벤트는 위에서 설명한 대로 디바이스에 필요한 업데이트된 인증서가 없는 경우 Machine Meta Data 이벤트와 함께 내보내질 것입니다. 각 오류 이벤트에는 BucketId 및 신뢰 등급이 포함됩니다. 신뢰 등급은 다음 중 하나일 수 있습니다.

|

신뢰도 |

설명 |

|

높은 신뢰도(녹색) |

필요한 모든 인증서를 성공적으로 배포할 수 있다는 높은 신뢰도. |

|

더 많은 데이터 필요(노란색) |

버킷 목록에서 데이터가 충분하지 않습니다. 배포하는 일부 인증서에 대한 신뢰도가 높고 다른 인증서에 대한 신뢰도가 낮을 수 있습니다. |

|

알 수 없음(자주색) |

버킷 목록에 없음 - 볼 수 없음 |

|

일시 중지됨(빨간색) |

일부 인증서는 높은 신뢰도로 배포될 수 있지만 Microsoft 또는 디바이스 제조업체의 후속 조치가 필요한 문제가 발견되었습니다. 이 범주에는 건너뛰기, 알려진 문제 및 조사가 포함될 수 있습니다. |

디바이스에 대한 버킷 ID가 없는 경우 이벤트는 "알 수 없음"을 상태로 표시하고 디바이스 서명을 포함하지 않아야 합니다.

이벤트 ID: 1802

|

이벤트 로그 |

시스템 |

|

이벤트 원본 |

TPM-WMI |

|

이벤트 ID |

1802 |

|

수준 |

Error |

|

이벤트 메시지 텍스트 |

보안 부팅 CA/키를 업데이트해야 합니다. 이 디바이스 서명 정보는 여기에 포함되어 있습니다.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 디바이스 서명: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, 신뢰도 값: 현재 추가 데이터 필요(또는 알 수 없음, 높은 신뢰도, 일시 중지됨) 자세한 내용은 https://aka.ms/GetSecureBoot 참조하세요. |

정보 이벤트

Machine Up Date 이벤트

정보 이벤트는 컴퓨터가 최신 상태이며 작업이 필요하지 않음을 나타냅니다.

이벤트 ID: 1803

|

이벤트 로그 |

시스템 |

|

이벤트 원본 |

TPM-WMI |

|

이벤트 ID |

1803 |

|

수준 |

정보 |

|

이벤트 메시지 텍스트 |

이 디바이스가 보안 부팅 CA/키를 업데이트했습니다. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

경고 이벤트

보안 부팅 기본값 업데이트 이벤트 필요

디바이스의 펌웨어 보안 부팅 기본 설정이 최신이 아님을 나타내는 경고 이벤트입니다. 이 문제는 디바이스가 PCA2023 서명된 부팅 관리자에서 부팅되고 펌웨어의 DBDefaults에 PCA2023 인증서가 포함되지 않은 경우에 발생합니다.

이벤트 ID: 1804

|

이벤트 로그 |

시스템 |

|

이벤트 원본 |

TPM-WMI |

|

이벤트 ID |

1804 |

|

수준 |

경고 |

|

오류 메시지 텍스트 |

이 디바이스는 "Windows UEFI CA 2023"에서 서명한 Windows 부팅 관리자로 업데이트되었지만 펌웨어의 보안 부팅 DBDefaults에는 "Windows UEFI CA 2023" 인증서가 포함되지 않습니다. 펌웨어의 보안 부팅 설정을 기본값으로 다시 설정하면 디바이스가 부팅되지 않을 수 있습니다. 자세한 내용은 https://aka.ms/GetSecureBoot 참조하세요. |

보안 부팅에 대한 추가 구성 요소 변경 내용

TPMTasks 변경 내용

TPMTasks를 수정하여 디바이스 상태에 업데이트된 보안 부팅 인증서가 있는지 또는 그렇지 않은지 확인합니다. 현재는 해당 결정을 내릴 수 있지만 CFR이 업데이트할 컴퓨터를 선택하는 경우에만 가능합니다. CFR에 관계없이 모든 부팅 세션에서 결정 및 후속 로깅이 수행되기를 바랍니다. 보안 부팅 인증서가 완전히 최신이 아닌 경우 위에서 설명한 두 개의 오류 이벤트를 내보내고 인증서가 최신 상태이면 정보 이벤트를 내보냅니다. 검사할 보안 부팅 인증서는 다음과 같습니다.

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 및 Microsoft Option ROM CA 2023 – Microsoft UEFI CA 2011이 있는 경우 이 두 CA가 있어야 합니다. Microsoft UEFI CA 2011이 없으면 검사 필요하지 않습니다.

-

Microsoft Corporation KEK CA 2023

컴퓨터 메타데이터 이벤트

이 이벤트는 컴퓨터 메타 데이터를 수집하고 이벤트를 실행합니다.

-

BucketId + 신뢰도 등급 이벤트

이 이벤트는 컴퓨터의 메타 데이터를 사용하여 컴퓨터 데이터베이스(버킷 항목)에서 해당 항목을 찾고 버킷에 대한 신뢰도 정보와 함께 이 데이터로 이벤트를 포맷하고 내보냅니다.

높은 신뢰도 디바이스 지원

신뢰도가 높은 버킷 디바이스의 경우 보안 부팅 인증서 및 2023 서명된 부팅 관리자가 자동으로 적용됩니다.

업데이트는 두 오류 이벤트가 생성되는 동시에 트리거되며 BucketId + Confidence Rating 이벤트에는 높은 신뢰 등급이 포함됩니다.

옵트아웃하려는 고객의 경우 다음과 같이 새 레지스트리 키를 사용할 수 있습니다.

|

레지스트리 위치 |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

키 이름 |

HighConfidenceOptOut |

|

키 유형 |

DWORD |

|

DWORD 값 |

0 또는 키가 없습니다. 높은 신뢰도 지원을 사용할 수 있습니다. 1 - 높은 신뢰도 지원 사용 안 함 기타 사항 – 정의되지 않음 |

이 방법은 도메인 관리자가 도메인에 가입된 Windows 클라이언트 및 서버에 보안 부팅 업데이트를 배포할 수 있도록 설정할 수 있는 사용하기 쉬운 그룹 정책 설정을 제공합니다.

GPO(그룹 정책 Object)는 필요한 레지스트리 AvailableUpdatesPolicy 값을 작성하여 배포 및 scope 제어를 위해 표준 그룹 정책 인프라를 사용하여 프로세스를 시작합니다.

GPO 구성 개요

-

정책 이름(미정): "보안 부팅 키 롤아웃 사용"(컴퓨터 구성 아래).

-

정책 경로: Windows 구성 요소 → 보안 부팅을 → 컴퓨터 구성 → 관리 템플릿 아래의 새 노드입니다. 명확성을 위해 이 정책을 수용하기 위해 "보안 부팅 업데이트"와 같은 하위 범주를 만들어야 합니다.

-

범위: 컴퓨터(컴퓨터 전체 설정) – HKLM을 대상으로 하고 디바이스의 UEFI 상태에 영향을 미치기 때문입니다.

-

정책 작업: 사용하도록 설정하면 정책에서 레지스트리 키 AvailableUpdatesPolicy를 HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing 경로 아래의 클라이언트에서 0x5944(REG_DWORD) 값으로 설정합니다. 이 플래그는 다음 기회에 사용 가능한 모든 보안 부팅 키 업데이트를 설치하도록 디바이스에 플래그를 지정합니다.

참고: 시간이 지남에 따라 정책을 다시 적용할 그룹 정책 특성과 비트가 처리될 때 비트가 지워지는 AvailableUpdates의 특성으로 인해 기본 논리가 키가 배포되었는지 추적할 수 있도록 AvailableUpdatesPolicy라는 별도의 레지스트리 키가 있어야 합니다. AvailableUpdatesPolicy가 0x5944 설정되면 TPMTasks는 AvailableUpdates를 0x5944 설정하고 이 작업이 AvailableUpdates에 여러 번 다시 적용되지 않도록 수행되었음을 확인합니다. AvailableUpdatesPolicy를 Diabled로 설정하면 TPMTasks가 AvailableUpdates를 지우고 완료되었음을 기록해 둡니다.

-

사용 안 함/구성되지 않음: 구성되지 않은 경우 정책은 변경하지 않습니다(보안 부팅 업데이트는 옵트인 상태로 유지되며 다른 방법으로 트리거되지 않는 한 실행되지 않음). 사용 안 함인 경우 디바이스가 보안 부팅 키 롤을 명시적으로 시도하지 않도록 하거나 문제가 발생하는 경우 롤아웃을 중지하려면 Policy에서 AvailableUpdates = 0을 설정해야 합니다.

-

HighConfidenceOptOut 을 사용하거나 사용하지 않도록 설정할 수 있습니다. 사용하도록 설정하면 이 키가 1로 설정되고 사용하지 않도록 설정하면 0으로 설정됩니다.

ADMX 구현: 이 정책은 표준 관리 템플릿(.admx)을 통해 구현됩니다. 레지스트리 정책 메커니즘을 사용하여 값을 작성합니다. 예를 들어 ADMX 정의는 다음을 지정합니다.

-

레지스트리 키: Software\Policies\... (그룹 정책 일반적으로 정책 분기에 씁니다.) 하지만 이 경우 HKLM\SYSTEM에 영향을 주어야 합니다. 기계 정책을 위해 HKLM에 직접 쓰는 그룹 정책 기능을 활용할 것입니다. ADMX는 실제 대상 경로와 함께 요소를 사용할 수 있습니다.

-

값 이름: AvailableUpdatesPolicy, Value: 0x5944(DWORD).

GPO가 적용되면 각 대상 컴퓨터의 그룹 정책 클라이언트 서비스가 이 레지스트리 값을 만들거나 업데이트합니다. 다음에 해당 컴퓨터에서 보안 부팅 서비스 작업(TPMTasks)이 실행되면 0x5944 검색하고 업데이트를 수행합니다. (기본적으로 Windows에서 "TPMTask" 예약된 작업은 12시간마다 실행 되어 이러한 보안 부팅 업데이트 플래그를 처리하므로 최대 12시간 내에 업데이트가 시작됩니다. 관리자는 작업을 수동으로 실행하거나 원하는 경우 다시 부팅하여 신속하게 처리할 수도 있습니다.)

정책 UI 예제

-

설정: "보안 부팅 키 롤아웃 사용" – 사용하도록 설정하면 디바이스에서 업데이트된 보안 부팅 인증서(2023 CA) 및 관련 부팅 관리자 업데이트를 설치합니다. 디바이스의 펌웨어 보안 부팅 키 및 구성은 다음 유지 관리 기간에 업데이트됩니다. 레지스트리(UEFICA2023Status 및 UEFICA2023Error) 또는 Windows 이벤트 로그를 통해 상태를 추적할 수 있습니다.

-

옵션: 사용/사용 안 함/구성되지 않음

이 단일 설정 방법은 모든 고객(항상 권장 0x5944 값 사용)을 간단하게 유지합니다. 나중에 보다 세분화된 제어가 필요한 경우 추가 정책 또는 옵션이 도입될 수 있습니다. 그러나 현재 지침은 거의 모든 시나리오에서새 보안 부팅 키와 새 부팅 관리자를 함께 배포해야 하므로 한 토글 배포가 적절합니다.

보안 & 권한: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ 쓰기... 에는 관리 권한이 필요합니다. 그룹 정책 필요한 권한이 있는 클라이언트에서 로컬 시스템으로 실행됩니다. GPO 자체는 관리자가 그룹 정책 관리 권한을 사용하여 편집할 수 있습니다. Standard GPO 보안은 관리자가 아닌 사용자가 정책을 변경하지 못하도록 방지할 수 있습니다.

그룹 정책 UI에 대한 텍스트

정책을 구성할 때 사용되는 영어 텍스트는 다음과 같습니다.

|

Text 요소 |

설명 |

|

그룹 정책 계층의 노드 |

보안 부팅 |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

설정 이름 |

보안 부팅 인증서 배포 사용 |

|

옵션 |

옵션 <"구성되지 않음", "사용" 및 "사용 안 함"> |

|

설명 |

이 정책 설정을 사용하면 디바이스에서 보안 부팅 인증서 배포 프로세스를 사용하거나 사용하지 않도록 설정할 수 있습니다. 사용하도록 설정하면 Windows는 이 정책이 적용된 디바이스에 인증서 배포 프로세스를 자동으로 시작합니다. 참고: 이 레지스트리 설정은 정책 키에 저장되지 않으며 기본 설정으로 간주됩니다. 따라서 이 설정을 구현하는 그룹 정책 개체가 제거된 경우 이 레지스트리 설정은 그대로 유지됩니다. 참고: 이 설정을 실행하고 처리하는 Windows 작업은 12시간마다 실행됩니다. 경우에 따라 업데이트를 안전하게 시퀀스하기 위해 시스템이 다시 부팅될 때까지 업데이트가 유지됩니다. 참고: 인증서가 펌웨어에 적용되면 Windows에서 인증서를 실행 취소할 수 없습니다. 인증서를 지우는 것이 필요한 경우 펌웨어 메뉴 인터페이스에서 수행해야 합니다. 자세한 내용은 https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

설정 이름 |

업데이트 통한 자동 인증서 배포 |

|

옵션 |

<"구성되지 않음", "사용" 및 "사용 안 함"> |

|

설명 |

디바이스가 인증서 업데이트를 성공적으로 처리할 수 있음을 나타내는 테스트 결과를 사용할 수 있는 디바이스의 경우 서비스 업데이트의 일부로 업데이트가 자동으로 시작됩니다. 이 정책은 기본적으로 사용하도록 설정됩니다. 자동 업데이트를 관리하려는 엔터프라이즈의 경우 이 정책을 사용하여 기능을 명시적으로 사용하거나 사용하지 않도록 설정합니다. 자세한 내용은 https://aka.ms/GetSecureBoot |

SecureBoot 키를 사용하도록 설정하는 데 사용할 수 있습니다.

이 시스템은 SecureBoot 구성을 로컬로 쿼리하고 컴퓨터에 적용할 수 있는 일련의 명령줄 유틸리티(기존 실행 파일 및 powershell 모듈 모두)로 구성됩니다.

WinCS는 명령줄 유틸리티와 함께 사용하여 컴퓨터에서 SecureBoot 플래그 상태를 수정할 수 있는 구성 키를 작동합니다. 적용되면 예약된 다음 SecureBoot 검사 키에 따라 작업을 수행합니다.

|

기능 이름 |

WinCS 키 |

설명 |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

새 Windows UEFI CA 2023 인증서(Windows 부팅 로더에 서명하는 인증서)를 사용하여 DB(보안 부팅 데이터베이스)를 업데이트할 수 있습니다. |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

새 타사 옵션 ROM 2023 인증서를 사용하여 보안 부팅 DB를 업데이트할 수 있습니다(타사 옵션 ROM의 경우 일반적으로 주변 펌웨어). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

새 타사 UEFI CA 2023 인증서를 사용하여 보안 부팅 DB를 업데이트할 수 있습니다(타사 부팅 로더에 서명하는 2011 Microsoft 3P UEFI CA 대체). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

새 Microsoft KEK 2023을 사용하여 KEK(키 교환 키) 저장소를 업데이트할 수 있습니다. "허용 목록" 용어는 플랫폼의 PK(플랫폼 키)가 Microsoft와 일치하는 경우 새 KEK를 추가했음을 나타냅니다(업데이트가 사용자 지정 PK가 아닌 Microsoft 제어 보안 부팅에만 적용됨). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

시스템의 DB가 PCA 2023으로 업데이트되었지만 현재 부팅 관리자가 이전 PCA 20111에서 여전히 서명된 경우 새 PCA 2023 서명 부팅 관리자(bootmgfw.efi)를 설치할 수 있습니다. 이렇게 하면 부팅 체인이 2023 인증서로 완전히 업데이트됩니다. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

허용되도록 위의 모든 를 구성합니다. |

SecureBoot 키는 다음 명령줄을 사용하여 쿼리할 수 있습니다.

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

그러면 클린 컴퓨터에서 다음이 반환됩니다.

플래그: F33E0C8E

현재 구성: F33E0C8E001

보류 중인 구성: 없음

보류 중인 작업: 없음

상태: 사용 안 함

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

구성:

F33E0C8E002

F33E0C8E001

키의 상태가 사용 안 함으로 설정되고 현재 구성이 F33E0C8E001.

SecureBoot 인증서를 사용하도록 설정하는 특정 구성은 다음과 같은 방식으로 구성할 수 있습니다.

WinCsFlags /apply –key "F33E0C8E002"

키의 성공적인 애플리케이션은 다음 정보를 반환해야 합니다.

성공적으로 적용된 F33E0C8E002

플래그: F33E0C8E

현재 구성: F33E0C8E002

보류 중인 구성: 없음

보류 중인 작업: 없음

상태: 사용 안 함

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

구성:

F33E0C8E002

나중에 키의 상태를 확인하려면 초기 쿼리 명령을 다시 사용할 수 있습니다.

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

반환되는 정보는 플래그 상태에 따라 다음과 유사합니다.

플래그: F33E0C8E

현재 구성: F33E0C8E002

보류 중인 구성: 없음

보류 중인 작업: 없음

상태: 사용

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

구성:

F33E0C8E002

F33E0C8E001

이제 키의 상태가 활성화되고 현재 구성이 F33E0C8E002.

참고 적용되는 키가 SecureBoot 인증서 설치 프로세스가 시작되었거나 완료되었음을 의미하지는 않습니다. 이는 단지 컴퓨터가 사용 가능한 다음 기회에 SecureBoot 업데이트를 진행한다는 것을 나타냅니다. 보류 중이거나 이미 시작되었거나 완료될 수 있습니다. 플래그의 상태는 이 진행률을 나타내지 않습니다.

수동 DB/KEK 업데이트 단계

보안 부팅 DB 업데이트를 수동으로 적용하는 방법에 대한 지침은 Microsoft 보안 부팅 키 업데이트를 참조하세요. 또한 Microsoft 권장 보안 부팅 개체 구성에 대한 자세한 내용은 모든 보안 부팅 개체 콘텐츠의 공식 지점이므로 Microsoft Secure Boot 개체 GitHub 리포지토리를 참조하세요.

|

날짜 변경 |

설명 변경 |

|

2025년 9월 |

|

|

2025년 7월 8일 |

|

|

2025년 7월 2일 |

|