원래 게시 날짜: 2023년 5월 9일

KB ID: 5025885

중요 2025년 7월 8일에 릴리스된 Windows 보안 업데이트 또는 이후 업데이트를 정기적인 월별 업데이트 프로세스의 일부로 적용해야 합니다.

이 문서는 BlackLotus UEFI 부트킷에서 활용하는 공개적으로 공개된 보안 부팅 우회에 대한 완화 평가를 시작해야 하는 조직에 적용됩니다. 또한 사전에 대비하는 보안 자세를 취하거나 출시 준비를 시작할 수도 있습니다. 이 맬웨어는 장치에 대한 물리적 또는 관리 액세스 권한이 필요합니다.

주의 장치에서 이 문제에 대한 완화를 사용하도록 설정한 후에는 완화가 적용되었음을 의미하며 해당 장치에서 보안 부팅을 계속 사용하는 경우 되돌릴 수 없습니다. 디스크를 다시 포맷해도 이미 적용된 경우 해지를 제거하지 않습니다. 이 문서에 설명된 해지를 장치에 적용하기 전에 가능한 모든 의미를 인식하고 철저히 테스트하세요.

이 문서에서

요약

이 문서에서는 CVE-2023-24932에서 추적하는 BlackLotus UEFI 부트킷을 사용하는 공개적으로 공개된 보안 부팅 보안 기능 우회에 대한 보호, 완화를 사용하도록 설정하는 방법, 부팅 가능한 미디어에 대한 지침을 설명합니다. 부트킷은 운영 체제 시작을 제어하기 위해 디바이스의 부팅 시퀀스에서 가능한 한 빨리 로드하도록 설계된 악성 프로그램입니다.

보안 부팅은 Windows 커널 신뢰할 수 있는 부팅 시퀀스를 통해 UEFI(Unified Extensible Firmware Interface)에서 안전하고 신뢰할 수 있는 경로를 만들기 위해 Microsoft에서 권장하는 방식입니다. 보안 부팅은 부팅 시퀀스에서 부트킷 맬웨어를 방지하는 데 도움이 됩니다. 보안 부팅을 사용하지 않도록 설정하면 장치가 부트킷 맬웨어에 감염될 위험이 있습니다. CVE-2023-24932에 설명된 보안 부팅 바이패스를 수정하려면 부팅 관리자를 해지해야 합니다. 이로 인해 일부 장치 부팅 구성에 문제가 발생할 수 있습니다.

CVE-2023-24932에 자세히 설명된 보안 부팅 바이패스에 대한 완화는 2024년 7월 9일에 릴리스된 Windows 보안 업데이트 및 이후 업데이트에 포함됩니다. 그러나 이러한 완화는 기본적으로 사용하도록 설정되지 않습니다. 이러한 업데이트를 사용하면 환경 내에서 이러한 변경 내용을 평가하는 것이 좋습니다. 전체 일정은 업데이트 타이밍 섹션에 설명되어 있습니다 .

이러한 완화를 활성화하기 전에 이 문서의 세부 정보를 자세히 검토하고 완화를 사용하도록 설정해야 하는지 아니면 Microsoft의 향후 업데이트를 기다려야 하는지 결정해야 합니다. 완화를 사용하도록 선택하는 경우 장치가 업데이트되어 있고 준비되었는지 확인하고 이 문서에 설명된 위험을 이해해야 합니다.

조치 취하기

|

이 릴리스의 경우 다음 단계를 수행해야 합니다. 1단계: 2025년 7월 8일에 릴리스된 Windows 보안 업데이트 또는 지원되는 모든 버전에 대한 이후 업데이트를 설치합니다. 2단계: 변경 내용과 변경 내용이 환경에 미치는 영향을 평가합니다. 3단계: 변경 내용을 적용합니다. |

영향 범위

보안 부팅 보호가 사용하도록 설정된 모든 Windows 장치는 BlackLotus 부트킷의 영향을 받습니다. 완화는 지원되는 Windows 버전에서 사용할 수 있습니다. 전체 목록은 CVE-2023-24932를 참조하세요.

위험 이해

맬웨어 위험: 이 문서에 설명된 BlackLotus UEFI 부트킷 악용이 가능하려면 공격자가 디바이스에 대한 관리 권한을 얻거나 디바이스에 물리적으로 액세스해야 합니다. 이 작업은 하이퍼바이저를 사용하여 VM/클라우드에 액세스하는 등 물리적 또는 원격으로 디바이스에 액세스하여 수행할 수 있습니다. 공격자는 일반적으로 이 취약성을 사용하여 이미 액세스하고 조작할 수 있는 디바이스를 계속 제어합니다. 이 문서의 완화는 예방을 위한 것이며 수정이 아닙니다. 디바이스가 이미 손상된 경우 보안 공급자에게 문의하여 도움을 요청하세요.

복구 미디어: 완화를 적용한 후 장치에 문제가 발생하고 장치를 부팅할 수 없게 되면 기존 미디어에서 장치를 시작하거나 복구할 수 없을 수 있습니다. 완화가 적용된 장치에서 작동하도록 복구 또는 설치 미디어를 업데이트해야 합니다.

펌웨어 문제: Windows가 이 문서에 설명된 완화를 적용하는 경우 장치의 UEFI 펌웨어를 사용하여 보안 부팅 값을 업데이트해야 합니다(업데이트는 DB(데이터베이스 키) 및 DBX(금지된 서명 키)에 적용됨). 경우에 따라 업데이트에 실패한 장치에 대한 경험이 있습니다. 우리는 가능한 한 많은 장치에서 이러한 주요 업데이트를 테스트하기 위해 장치 제조업체와 협력하고 있습니다.

참고 먼저 환경의 장치 클래스당 단일 장치에서 이러한 완화를 테스트하여 가능한 펌웨어 문제를 검색하세요. 환경의 모든 장치 클래스가 평가되었는지 확인하기 전에 광범위하게 배포하지 마세요.

BitLocker 복구: 일부 장치는 BitLocker 복구에 들어갈 수 있습니다. 완화를 사용하도록 설정하기 전에 BitLocker 복구 키의 복사본을 보유해야 합니다.

알려진 문제

펌웨어 문제: 모든 장치 펌웨어가 보안 부팅 DB 또는 DBX를 성공적으로 업데이트하지는 않습니다. 알고 있는 경우에는 장치 제조업체에 문제를 보고했습니다. 로그된 이벤트에 대한 자세한 내용은 KB5016061: 보안 부팅 DB 및 DBX 변수 업데이트 이벤트를 참조하세요. 펌웨어 업데이트는 장치 제조업체에 문의하세요. 장치가 지원되지 않는 경우 장치를 업그레이드하는 것이 좋습니다.

알려진 펌웨어 문제:

참고 다음과 같은 알려진 문제는 영향을 주지 않으며 2025년 7월 8일 이상 업데이트 설치를 방지하지 않습니다. 대부분의 경우 알려진 문제가 있으면 완화 기능이 적용되지 않습니다. 알려진 각 문제에서 설명된 세부 정보를 참조하세요.

-

Sure Start Security를 갖춘 HP 장치: 이러한 디바이스는 완화 기능을 설치하기 위해 HP의 최신 펌웨어 업데이트가 필요합니다. 완화는 펌웨어가 업데이트될 때까지 차단됩니다. HPs 지원 페이지에서 최신 펌웨어 업데이트 설치 — 공식 HP 드라이버 및 소프트웨어 다운로드 | HP 지원.

-

Arm64 기반 장치: Qualcomm 기반 장치의 알려진 UEFI 펌웨어 문제로 인해 완화가 차단됩니다. Microsoft는 이 문제를 해결하기 위해 Qualcomm과 협력하고 있습니다. Qualcomm은 장치 제조업체에 수정 사항을 제공할 것입니다. 장치 제조업체에 문의하여 이 문제에 대한 해결 방법이 있는지 확인합니다. Microsoft는 수정된 펌웨어가 감지될 때 장치에 완화를 적용할 수 있도록 검색을 추가합니다. Arm64 기반 장치에 Qualcomm 펌웨어가 없는 경우 완화를 사용하도록 다음 레지스트리 키를 구성합니다.

레지스트리 하위 키

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

키 값 이름

SkipDeviceCheck

데이터 형식

REG_DWORD

데이터

1

-

Apple: Apple T2 Security Chip이 있는 Mac 컴퓨터는 보안 부팅을 지원합니다. 그러나 UEFI 보안 관련 변수 업데이트는 macOS 업데이트의 일부로만 사용할 수 있습니다. 부트 캠프 사용자는 이러한 변수와 관련된 Windows에서 이벤트 ID 1795의 이벤트 로그 항목을 볼 수 있습니다. 이 로그 항목에 대한 자세한 내용은 KB5016061: 보안 부팅 DB 및 DBX 변수 업데이트 이벤트를 참조하세요.

-

VMware: VMware 기반 가상화 환경에서는 보안 부팅이 사용하도록 설정된 x86 기반 프로세서를 사용하는 VM은 완화를 적용한 후 부팅되지 않습니다. Microsoft는 이 문제를 해결하기 위해 VMware와 협력하고 있습니다.

-

TPM 2.0 기반 시스템: Windows Server 2012 및 Windows Server 2012 R2를 실행하는 이러한 시스템은 TPM 측정과 관련된 알려진 호환성 문제로 인해 2024년 7월 9일 이상 보안 업데이트에서 릴리스된 완화를 배포할 수 없습니다. 2024년 7월 9일 이상 보안 업데이트는 영향을 받는 시스템에서 완화 #2(부팅 관리자) 및 #3(DBX 업데이트)을 차단합니다. Microsoft는 이 문제를 알고 있으며 TPM 2.0 기반 시스템의 차단을 해제하기 위해 향후 업데이트를 릴리스할 예정입니다. TPM 버전을 확인하려면 시작을 마우스 오른쪽 단추로 클릭하고 실행을 클릭한 다음 tpm.msc를 입력합니다. TPM 제조업체 정보 아래 가운데 창의 오른쪽 아래에 사양 버전에 대한 값이 표시됩니다.

-

Symantec 엔드포인트 암호화: Symantec 엔드포인트 암호화를 설치한 시스템에는 보안 부팅 완화를 적용할 수 없습니다. Microsoft와 Symantec은 이 문제를 알고 있으며 이 문제는 향후 업데이트에서 해결될 예정입니다.

이 릴리스에 대한 지침

이 릴리스의 경우 다음 두 단계를 수행합니다.

1단계: Windows 보안 업데이트 설치 2025년 7월 8일에 릴리스된 Windows 월간 보안 업데이트 또는 지원되는 Windows 디바이스에서 이후 업데이트를 설치합니다. 이러한 업데이트에는 CVE-2023-24932에 대한 완화가 포함되지만 기본적으로 사용하도록 설정되지는 않습니다. 모든 Windows 장치는 완화를 배포할 계획인지 여부에 관계없이 이 단계를 완료해야 합니다.

2단계: 변경 내용 평가 다음을 수행하는 것이 좋습니다.

-

보안 부팅 DB를 업데이트하고 부팅 관리자를 업데이트할 수 있는 처음 두 가지 완화를 이해합니다.

-

업데이트된 일정을 검토합니다.

-

사용자 환경의 대표 장치에 대해 처음 두 가지 완화를 테스트하기 시작합니다.

-

배포 계획을 시작합니다.

3단계: 변경 내용 적용

위험 이해 섹션에서 설명한 위험을 이해하는 것이 좋습니다.

-

복구 및 기타 부팅 가능한 미디어에 미치는 영향을 이해합니다.

-

이전의 모든 Windows 부팅 관리자에 사용된 서명 인증서를 신뢰하지 않는 세 번째 완화 테스트를 시작합니다.

완화 배포 지침

완화를 적용하기 위해 다음 단계를 따르기 전에 2025년 7월 8일에 릴리스된 Windows 월간 서비스 업데이트 또는 지원되는 Windows 디바이스에서 이후 업데이트를 설치합니다. 이 업데이트에는 CVE-2023-24932에 대한 완화가 포함되어 있지만 기본적으로 사용하도록 설정되지는 않습니다. 모든 Windows 장치는 완화를 사용하도록 설정하려는 계획에 관계없이 이 단계를 완료해야 합니다.

참고 BitLocker를 사용하는 경우 BitLocker 복구 키가 백업되었는지 확인합니다. 관리자 명령 프롬프트에서 다음 명령을 실행하고 48자리 숫자 암호를 기록할 수 있습니다.

manage-bde -protectors -get %systemdrive%

업데이트를 배포하고 해지를 적용하려면 다음 단계를 수행합니다.

-

업데이트된 인증서 정의를 DB에 설치합니다.

이 단계에서는 "Windows UEFI CA 2023" 인증서를 UEFI "보안 부팅 서명 데이터베이스"(DB)에 추가합니다. 이 인증서를 DB에 추가하면 장치 펌웨어는 이 인증서로 서명된 부팅 애플리케이션을 신뢰합니다.

-

DB로 업데이트를 수행하도록 regkey를 설정합니다. 이렇게 하려면 관리자 권한으로 명령 프롬프트 창을 열고 다음 명령을 각각 개별적으로 입력한 다음 Enter 키를 누릅니 다.

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

관리자 권한으로 다음 PowerShell 명령을 실행하고 DB가 성공적으로 업데이트되었는지 확인합니다. 이 명령은 True를 반환해야 합니다.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

참고 디바이스에서 가상 보안 모드 기능을 사용하도록 설정한 경우 다시 시작해야 할 수 있습니다. 여기에는 Credential Guard, Device Guard 및 Windows Hello 같은 기능이 포함됩니다.

-

-

장치에서 부팅 관리자를 업데이트합니다.

이 단계에서는 "Windows UEFI CA 2023” 인증서로 서명된 부팅 관리자 애플리케이션을 장치에 설치합니다.

-

"'Windows UEFI CA 2023" 서명된 부팅 관리자를 설치하도록 regkey를 설정합니다. 이렇게 하려면 관리자 권한으로 명령 프롬프트 창을 열고 다음 명령을 각각 개별적으로 입력한 다음 Enter 키를 누릅니 다.

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

관리자 권한으로 EFI 파티션을 탑재하여 검사할 준비를 합니다.

mountvol s: /s

-

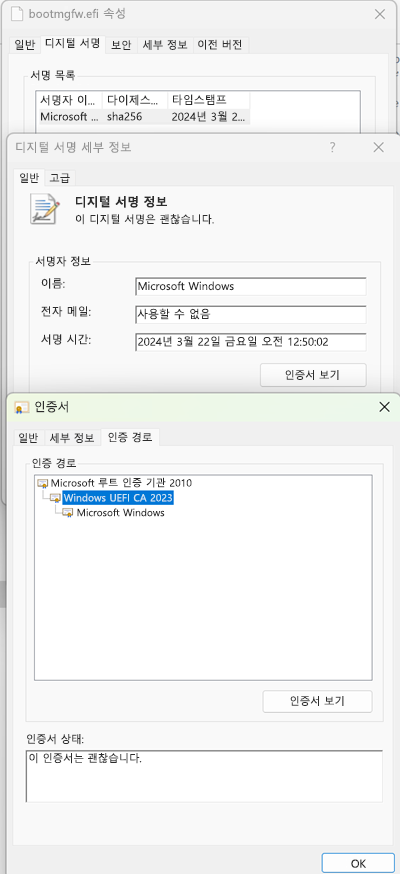

"s:\efi\microsoft\boot\bootmgfw.efi" 파일이 "Windows UEFI CA 2023" 인증서로 서명되어 있는지 확인합니다. 이렇게 하려면 다음 단계를 수행하세요.

-

시작을 클릭하고 검색 상자에 명령 프롬프트를 입력한 다음 명령 프롬프트클릭합니다.

-

명령 프롬프트 창에서 다음 명령을 입력하고 Enter 키를 누릅니다.

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

파일 관리자에서 C:\bootmgfw_2023.efi 파일을 마우스 오른쪽 단추로 클릭하고 속성을 클릭한 다음 디지털 서명 탭을 선택합니다.

-

서명 목록에서 인증서 체인에 Windows UEFI CA 2023이 포함되어 있는지 확인합니다. 인증서 체인은 다음 스크린샷과 일치해야 합니다

-

-

-

해지를 사용하도록 설정합니다.

UEFI 금지 목록(DBX)은 신뢰할 수 없는 UEFI 모듈의 로드를 차단하는 데 사용됩니다. 이 단계에서 DBX를 업데이트하면 "Windows Production CA 2011" 인증서가 DBX에 추가됩니다. 이렇게 하면 이 인증서로 서명된 모든 부팅 관리자를 더 이상 신뢰할 수 없게 됩니다.

경고: 세 번째 완화를 적용하기 전에 시스템을 부팅하는 데 사용할 수 있는 복구 플래시 드라이브를 만듭니다. 이 작업을 수행하는 방법에 대한 자세한 내용은 Windows 설치 미디어 업데이트 섹션을 참조하세요.

시스템이 부팅할 수 없는 상태가 되면 복구 절차 섹션의 단계에 따라 장치를 해지 전 상태로 다시 설정합니다.

-

"Windows Production PCA 2011" 인증서를 보안 부팅 UEFI 금지 목록(DBX)에 추가합니다. 이렇게 하려면 관리자 권한으로 명령 프롬프트 창을 열고 다음 명령을 각각 개별적으로 입력한 다음 Enter 키를 누릅니 다.

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

이벤트 로그에서 이벤트 1037을 찾아 설치 및 해지 목록이 적용되었는지 확인합니다. 이벤트 1037에 대한 자세한 내용은 KB5016061: 보안 부팅 DB 및 DBX 변수 업데이트 이벤트를 참조하세요. 또는 다음 PowerShell 명령을 관리자 권한으로 실행하고 True를 반환하는지 확인합니다.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

-

-

SVN 업데이트를 펌웨어에 적용합니다. 2단계에서 배포된 부팅 관리자에는 새로운 자체 해지 기능이 기본 제공됩니다. 부팅 관리자가 실행되기 시작하면 펌웨어에 저장된 SVN(보안 버전 번호)과 부팅 관리자에 기본 제공되는 SVN을 비교하여 자체 검사를 수행합니다. 부팅 관리자 SVN이 펌웨어에 저장된 SVN보다 낮으면 부팅 관리자가 실행을 거부합니다. 이 기능을 사용하면 공격자가 부팅 관리자를 업데이트되지 않은 이전 버전으로 롤백할 수 없습니다. 향후 업데이트에서 부팅 관리자에서 중요한 보안 문제가 해결되면 부팅 관리자와 펌웨어 업데이트 모두에서 SVN 번호가 증가합니다. 두 업데이트 모두 패치된 디바이스가 보호되도록 동일한 누적 업데이트로 릴리스됩니다. SVN이 업데이트될 때마다 부팅 가능한 미디어를 업데이트해야 합니다. 2024년 7월 9일 업데이트부터 SVN이 부팅 관리자와 펌웨어 업데이트에서 갱신됩니다. 펌웨어 업데이트는 선택 사항이며 다음 단계에 따라 적용할 수 있습니다.

-

SVN 업데이트를 펌웨어에 적용합니다. 이렇게 하려면 관리자 권한으로 명령 프롬프트 창을 열고 다음 명령을 각각 개별적으로 입력한 다음 Enter 키를 누릅니 다.

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x200 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

부팅 가능한 미디어

사용자 환경에서 배포 단계가 시작되면 부팅 가능한 미디어를 업데이트하는 것이 중요합니다.

부팅 가능한 미디어를 업데이트하기 위한 지침은 이 문서의 향후 업데이트와 함께 제공됩니다. 디바이스를 복구하기 위한 USB 썸 드라이브를 만들려면 다음 섹션을 참조하세요.

Windows 설치 미디어 업데이트

참고 부팅 가능한 USB 썸 드라이브를 만들 때 FAT32 파일 시스템을 사용하여 드라이브의 서식을 지정해야 합니다.

다음 단계에 따라 복구 드라이브 만들기 애플리케이션을 사용할 수 있습니다. 이 미디어를 사용하여 하드웨어 오류와 같은 주요 문제가 있는 경우 복구 드라이브를 사용하여 Windows를 다시 설치할 수 있습니다.

-

2025년 7월 8일 또는 이후 업데이트 및 첫 번째 완화 단계(보안 부팅 DB 업데이트)가 적용된 디바이스로 이동합니다.

-

시작 메뉴에서 "복구 드라이브 만들기" 제어판 애플릿을 검색하고 지침에 따라 복구 드라이브를 만듭니다.

-

새로 만든 플래시 드라이브가 탑재된 상태에서(예: 드라이브 "D:") 관리자 권한으로 다음 명령을 실행합니다. 다음 명령을 각각 입력한 다음 Enter 키를 누릅니다.

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

동적 업데이트를 사용하여 Windows 설치 미디어 업데이트 지침을 사용하여 사용자 환경에서 설치 가능한 미디어를 관리하는 경우 다음 단계를 수행합니다. 이러한 추가 단계에서는 "Windows UEFI CA 2023" 서명 인증서로 서명된 부팅 파일을 사용하는 부팅 가능한 플래시 드라이브를 만듭니다.

-

2025년 7월 8일 또는 이후 업데이트 및 첫 번째 완화 단계(보안 부팅 DB 업데이트)가 적용된 디바이스로 이동합니다.

-

아래 링크의 단계에 따라 2025년 7월 8일 또는 이후 업데이트가 적용된 미디어를 만듭니다. 동적 업데이트로 Windows 설치 미디어 업데이트

-

미디어의 내용을 USB 썸 드라이브에 놓고 썸 드라이브를 드라이브 문자로 탑재합니다. 예를 들어 썸 드라이브를 "D:"로 탑재합니다.

-

관리자 권한으로 명령 창에서 다음 명령을 실행합니다. 다음 명령을 각각 입력한 다음 Enter 키를 누릅니다.

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

완화를 적용한 후 장치에 보안 부팅 설정이 기본값으로 다시 설정되면 장치가 부팅되지 않습니다. 이 문제를 해결하기 위해 "Windows UEFI CA 2023" 인증서를 DB에 다시 적용하는 데 사용할 수 있는 복구 애플리케이션이 2024년 7월 9일 업데이트에 포함되어 있습니다(완화 #1).

참고 알려진 문제 섹션에 설명된 장치 또는 시스템에서 이 복구 응용 프로그램을 사용하지 마세요.

-

2025년 7월 8일 이상 업데이트가 적용된 디바이스로 이동합니다.

-

명령 창에서 다음 명령을 사용하여 복구 앱을 플래시 드라이브에 복사합니다(플래시 드라이브가 "D:" 드라이브라고 가정). 각 명령을 개별적으로 입력한 다음 Enter 키를 누릅니다.

md D:\EFI\BOOT

copy C:\windows\boot\efi\securebootrecovery.efi D:\efi\boot\bootx64.efi

-

보안 부팅 설정이 기본값으로 재설정된 장치에서 플래시 드라이브를 삽입하고, 장치를 다시 시작하고, 플래시 드라이브에서 부팅합니다.

업데이트 시기

업데이트는 다음과 같이 릴리스됩니다.

-

초기 배포 단계 이 단계는 2023년 5월 9일에 릴리스된 업데이트로 시작되었으며 이러한 완화를 활성화하기 위한 수동 단계와 함께 기본 완화를 제공했습니다.

-

두 번째 배포 단계 이 단계는 2023년 7월 11일에 출시된 업데이트로 시작되었으며, 이 업데이트에는 문제 완화를 활성화하는 단순화된 단계가 추가되었습니다.

-

평가 단계 이 단계는 2024년 4월 9일에 시작되었으며 추가 부팅 관리자 완화를 추가했습니다.

-

배포 단계 이 단계는 2024년 7월에 시작되었습니다. 고객은 이제 완화를 적용하고 미디어를 업데이트해야 합니다.

-

적용 단계 완화를 영구적으로 만드는 적용 단계입니다. 이 단계의 날짜는 나중에 발표될 예정입니다.

참고 릴리스 일정은 필요에 따라 수정될 수 있습니다.

이 단계는 2024년 4월 9일 이후의 Windows 보안 업데이트 릴리스로 대체되었습니다.

이 단계는 2024년 4월 9일 이후의 Windows 보안 업데이트 릴리스로 대체되었습니다.

이 단계에서는 변경 내용이 대표 샘플 장치에서 올바르게 작동하는지 확인하고 변경 내용을 경험하도록 사용자 환경에서 이러한 변경 내용을 테스트하도록 요청합니다.

참고 이전 배포 단계에서와 같이 취약한 부팅 관리자를 완전히 나열하고 신뢰하지 않으려는 대신 "Windows Production PCA 2011" 서명 인증서를 보안 부팅 허용 안 함 목록(DBX)에 추가하여 이 인증서로 서명된 모든 부팅 관리자를 신뢰하지 않습니다. 이는 이전의 모든 부팅 관리자를 신뢰할 수 없는지 확인하는 보다 신뢰할 수 있는 방법입니다.

2024년 4월 9일 이후 업데이트에서 릴리스된 Windows용 업데이트 다음을 추가합니다.

-

2023년에 릴리스된 완화를 대체하는 세 가지 새로운 완화 컨트롤입니다. 새로운 완화 컨트롤은 다음과 같습니다.

-

"Windows UEFI CA 2023" 인증서를 보안 부팅 DB에 배포하여 이 인증서로 서명된 Windows 부팅 관리자에 대한 신뢰를 추가하는 컨트롤입니다. "Windows UEFI CA 2023" 인증서는 이전 Windows 업데이트에 의해 설치되었을 수 있습니다.

-

"Windows UEFI CA 2023" 인증서로 서명된 부팅 관리자를 배포하는 컨트롤입니다.

-

이 인증서로 서명된 모든 Windows 부팅 관리자를 차단하는 보안 부팅 DBX에 “Windows Production PCA 2011”을 추가하는 컨트롤입니다.

-

-

필요에 따라 환경에서 완화를 배포하는 데 더 많은 제어를 허용하도록 단계별로 완화 배포를 사용하도록 설정하는 기능입니다.

-

완화는 잘못된 순서로 배포할 수 없도록 서로 맞물려 있습니다.

-

완화를 적용할 때 장치의 상태를 알기 위한 추가 이벤트입니다. 이벤트에 대한 자세한 내용은 KB5016061: 보안 부팅 DB 및 DBX 변수 업데이트 이벤트를 참조하세요.

이 단계에서는 고객이 완화를 배포하고 미디어 업데이트를 관리하도록 권장합니다. 업데이트에는 다음과 같은 변경 내용이 포함됩니다.

-

펌웨어에 SVN(보안 버전 번호) 지원과 업데이트된 SVN 설정이 추가되었습니다.

다음은 엔터프라이즈에 배포하는 단계의 개요입니다.

참고 이 문서의 추후 업데이트와 함께 추가 지침이 제공될 예정입니다.

-

엔터프라이즈의 모든 디바이스 또는 엔터프라이즈의 관리되는 디바이스 그룹에 첫 번째 완화 기능을 배포합니다. 여기에는 다음이 포함됩니다.

-

“Windows UEFI CA 2023” 서명 인증서를 디바이스 펌웨어에 추가하는 첫 번째 완화에 옵트인합니다.

-

디바이스가 “Windows UEFI CA 2023” 서명 인증서를 성공적으로 추가했음을 모니터링합니다.

-

-

업데이트된 부팅 관리자를 디바이스에 적용하는 두 번째 완화 기능을 배포합니다.

-

이러한 디바이스에 사용되는 복구 또는 외부 부팅 가능 미디어를 업데이트합니다.

-

“Windows Production CA 2011” 인증서를 펌웨어의 DBX에 추가하여 해지할 수 있도록 하는 세 번째 완화 기능을 배포합니다.

-

SVN(보안 버전 번호)을 펌웨어에 업데이트하는 네 번째 완화 기능을 배포합니다.

적용 단계는 2026년 1월 이전에 시작되지 않으며 이 단계가 시작되기 전에 이 문서에서 최소 6개월의 사전 경고를 제공합니다. 적용 단계에 대한 업데이트가 릴리스되면 다음이 포함됩니다.

-

"Windows 프로덕션 PCA 2011" 인증서는 지원되는 장치의 보안 부팅 UEFI 금지 목록(DBX)에 추가되어 자동으로 해지됩니다. 이러한 업데이트는 Windows용 업데이트를 사용하지 않도록 설정할 옵션 없이 영향을 받는 모든 시스템에 설치한 후 프로그래밍 방식으로 적용됩니다.

CVE-2023-24932와 관련된 Windows 이벤트 로그 오류

DB 및 DBX 업데이트와 관련된 Windows 이벤트 로그 항목은 KB5016061:보안 부팅 DB 및 DBX 변수 업데이트 이벤트에 자세히 설명되어 있습니다.

완화 적용과 관련된 "성공" 이벤트는 다음 표에 나와 있습니다.

|

완화 단계 |

이벤트 ID |

참고 |

|

DB 업데이트 적용 |

1036 |

PCA2023 인증서가 DB에 추가되었습니다. |

|

부팅 관리자 업데이트 |

1799 |

PCA2023 서명된 부팅 관리자가 적용되었습니다. |

|

DBX 업데이트 적용 |

1037 |

PCA2011 서명 인증서를 신뢰하지 않는 DBX 업데이트가 적용되었습니다. |

자주 묻는 질문(FAQ)

-

장치를 복구하려면 복구 절차 섹션을 참조하세요.

-

부팅 문제 해결 섹션의 지침을 따릅니다.

해지를 적용하기 전에 2024년 7월 9일 또는 그 이후에 릴리스된 업데이트로 모든 Windows 운영 체제를 업데이트합니다. 해지를 적용한 후에는 2024년 7월 9일에 릴리스된 업데이트 이상으로 업데이트되지 않은 Windows 버전을 시작하지 못할 수 있습니다. 부팅 문제 해결 섹션의 지침을 따릅니다.

부팅 문제 해결 섹션을 참조하세요.

부팅 문제 해결

세 가지 완화가 모두 적용된 후에는 Windows Production PCA 2011에서 서명한 부팅 관리자를 사용하여 장치 펌웨어가 부팅되지 않습니다. 펌웨어에서 보고한 부팅 오류는 장치별로 다릅니다. 복구 절차 섹션을 참조하세요.

복구 절차

완화를 적용하는 중에 문제가 발생하여 장치를 시작할 수 없거나 외부 미디어(예: 썸 드라이브 또는 PXE 부팅)에서 시작해야 하는 경우 다음 제안을 시도해 보세요.

-

보안 부팅을 끕니다. 이 프로시저는 장치 제조업체와 모델 간에 다릅니다. 장치 UEFI BIOS 메뉴로 들어가 보안 부팅 설정으로 이동하여 보안 부팅을 끕니다. 이 프로세스에 관한 자세한 내용은 디바이스 제조업체의 설명서를 확인하세요. 자세한 내용은 보안 부팅 사용 안 함에서 확인할 수 있습니다.

-

보안 부팅 키를 공장 기본값으로 다시 설정합니다.

장치에서 보안 부팅 키를 공장 기본값으로 다시 설정하는 것을 지원하는 경우 지금 이 작업을 수행합니다.

참고 일부 장치 제조업체에는 보안 부팅 변수에 대해 "지우기" 및 "초기화" 옵션이 둘 다 있습니다. 이 경우 "재설정"을 사용해야 합니다. 목표는 보안 부팅 변수를 제조업체 기본값으로 되돌리는 것입니다.

장치는 지금 시작해야 하지만 부팅 키트 맬웨어에 취약합니다. 보안 부팅을 다시 사용하도록 설정하려면 이 복구 프로세스의 5단계를 완료해야 합니다.

-

시스템 디스크에서 Windows를 시작합니다.

-

Windows에 로그인합니다.

-

관리자 명령 프롬프트에서 다음 명령을 실행하여 EFI 시스템 부팅 파티션에서 부팅 파일을 복원합니다. 각 명령을 개별적으로 입력한 다음 Enter 키를 누릅니다.

Mountvol s: /s

del s:\*.* /f /s /q

bcdboot %systemroot% /s S:

-

BCDBoot를 실행하면 "부팅 파일이 성공적으로 생성되었습니다."가 반환됩니다. 이 메시지가 표시되면 장치를 Windows로 다시 시작합니다.

-

-

3단계에서 장치를 복구하지 못한 경우 Windows를 다시 설치합니다.

-

기존 복구 미디어에서 장치를 시작합니다.

-

복구 미디어를 사용하여 Windows 설치를 진행합니다.

-

Windows에 로그인합니다.

-

Windows를 다시 시작하여 장치가 Windows로 다시 시작하는지 확인합니다.

-

-

보안 부팅을 다시 사용하도록 설정하고 장치를 다시 시작합니다. 장치 UEFI 메뉴로 들어가 보안 부팅 설정으로 이동하여 보안 부팅을 켭니다. 이 프로세스에 관한 자세한 내용은 디바이스 제조업체의 설명서를 확인하세요. 자세한 내용은 "보안 부팅 다시 사용" 섹션에서 확인할 수 있습니다.

참조 문서

-

DBX 업데이트를 적용할 때 생성되는 이벤트의 경우 KB5016061: 취약한 부팅 관리자 및 해지된 부팅 관리자 해결을 참조하세요.

이 문서에 나와 있는 다른 공급업체 제품은 Microsoft와 무관한 회사에서 제조한 것입니다. Microsoft는 이 제품의 성능이나 신뢰성에 대해 묵시적 또는 명시적으로 어떠한 보증도 하지 않습니다.

Microsoft는 타사 연락처 정보를 제공하여 기술 지원을 받도록 도와줍니다. 이 연락처 정보는 공지 없이 변경될 수 있습니다. Microsoft는 이 타사 정보의 정확성을 보장하지 않습니다.

|

변경 날짜 |

변경 설명 |

|

2025년 9월 8일 |

|

|

2025년 7월 10일 |

|

|

2025년 6월 24일 |

|

|

2025년 5월 5일 |

|

|

2025년 2월 13일 |

|

|

2025년 1월 24일 |

|

|

2024년 7월 9일 |

|

|

2024년 4월 9일 |

|

|

2023년 12월 16일 |

|

|

2023년 5월 15일 |

|

|

2023년 5월 11일 |

|

|

2023년 5월 10일 |

|

|

2023년 5월 9일 |

|

|

2023년 6월 27일 |

|

|

2023년 7월 11일 |

|

|

2023년 8월 25일 |

|