원래 게시 날짜: 2024년 8월 13일

KB ID: 5042562

Windows 10 대한 지원은 2025년 10월에 종료됩니다.

2025년 10월 14일 이후에 Microsoft는 더 이상 Windows 업데이트, 기술 지원 또는 Windows 10 대한 보안 수정 사항에서 무료 소프트웨어 업데이트를 제공하지 않습니다. PC는 계속 작동하지만 Windows 11 이동하는 것이 좋습니다.

SkuSiPolicy.p7b 정책에 대한 중요 참고 사항

업데이트된 정책을 적용하는 지침은 Microsoft 서명 해지 정책 배포(SkuSiPolicy.p7b) 섹션을 참조하세요.

이 문서에서

요약

Microsoft는 관리자 권한이 있는 공격자가 이전 버전을 사용하는 업데이트된 Windows 시스템 파일을 대체하여 공격자가 VBS(가상화 기반 보안)에 취약성을 다시 도입할 수 있는 Windows의 취약성에 대해 알고 있습니다. 이러한 이진 파일을 롤백하면 공격자가 VBS 보안 기능을 우회하고 VBS로 보호되는 데이터를 반출할 수 있습니다. 이 문제는 CVE-2024-21302 | Windows 보안 커널 모드 권한 상승 취약성에 설명되어 있습니다.

당사는 이 문제를 해결하기 위해 업데이트되지 않은 취약한 VBS 시스템 파일을 해지합니다. 차단해야 하는 VBS 관련 파일이 많으므로 업데이트되지 않은 파일 버전을 차단하는 대체 방법을 사용합니다.

영향 범위

VBS를 지원하는 모든 Windows 장치는 이 문제의 영향을 받습니다. 여기에는 온-프레미스 물리적 장치 및 VM(가상 머신)이 포함됩니다. VBS는 Windows 10 이상 Windows 버전 및 Windows Server 2016 이상 Windows Server 버전에서 지원됩니다.

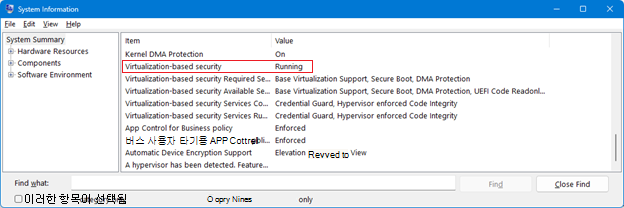

VBS 상태는 Microsoft 시스템 정보 도구(Msinfo32.exe)를 통해 확인할 수 있습니다. 이 도구는 장치에 대한 정보를 수집합니다. Msinfo32.exe를 시작한 후 가상화 기반 보안 행까지 아래로 스크롤합니다. 이 행의 값이 실행 중이면 VBS가 활성화되고 실행되는 중입니다.

Win32_DeviceGuard WMI 클래스를 사용하여 Windows PowerShell에서 VBS 상태를 확인할 수도 있습니다. PowerShell에서 VBS 상태를 쿼리하려면 관리자 권한 Windows PowerShell 세션을 열고 다음 명령을 실행합니다.

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

위의 PowerShell 명령을 실행한 후 VBS 상태 상태는 다음 중 하나여야 합니다.

|

필드 이름 |

상태 |

|

VirtualizationBasedSecurityStatus |

|

사용 가능한 완화

지원되는 모든 버전의 Windows 10, 버전 1507 이상 Windows 버전 및 Windows Server 2016 이상 Windows Server 버전의 경우 관리자는 Microsoft 서명 해지 정책(SkuSiPolicy.p7b)을 배포할 수 있습니다. 이렇게 하면 업데이트되지 않은 VBS 시스템 파일의 취약한 버전이 운영 체제에서 로드되지 않도록 차단됩니다.

SkuSiPolicy.p7b가 Windows 디바이스에 적용되면 UEFI 펌웨어에 변수를 추가하여 정책도 디바이스에 잠깁니다. 시작하는 동안 정책이 로드되고 Windows는 정책을 위반하는 이진 파일의 로드를 차단합니다. UEFI 잠금이 적용되고 정책이 제거되거나 이전 버전으로 대체되면 Windows 부팅 관리자가 시작되지 않으며 장치가 시작되지 않습니다. 이 부팅 실패는 오류를 표시하지 않으며 시스템은 부팅 루프가 발생할 수 있는 다음 사용 가능한 부팅 옵션으로 계속합니다.

기본적으로 사용하도록 설정되고 UEFI에 바인딩되지 않은 추가 배포 단계가 추가되지 않은 추가 Microsoft 서명 CI 정책이 있습니다. 이 서명된 CI 정책은 부팅 중에 로드되며 이 정책을 적용하면 해당 부팅 세션 중에 VBS 시스템 파일이 롤백되지 않습니다. SkuSiPolicy.p7b와 달리 업데이트가 설치되지 않은 경우 디바이스가 계속 부팅될 수 있습니다. 이 정책은 지원되는 모든 버전의 Windows 10 버전 1507 이상에 포함됩니다. SkuSkiPolicy.p7b는 관리자가 부팅 세션 간에 롤백에 대한 추가 보호를 제공하기 위해 계속 적용할 수 있습니다.

PC의 부팅 상태를 테스트하는 데 사용되는 Windows 측정 부팅 로그에는 부팅 프로세스 중에 로드되는 정책 버전에 대한 정보가 포함됩니다. 이러한 로그는 부팅하는 동안 TPM에 의해 안전하게 유지 관리되며 Microsoft 증명 서비스는 이러한 로그를 구문 분석하여 올바른 정책 버전이 로드되고 있는지 확인합니다. 증명 서비스는 특정 정책 버전 이상이 로드되도록 하는 규칙을 적용합니다. 그렇지 않으면 시스템이 정상으로 테스트되지 않습니다.

정책 완화가 작동하려면 Windows의 구성 요소와 정책이 동일한 릴리스에서 온 상태여야 하므로 Windows 서비스 업데이트를 사용하여 정책을 업데이트해야 합니다. 정책 완화가 디바이스에 복사되는 경우 잘못된 버전의 완화가 적용되거나 완화가 예상대로 작동하지 않을 수 있는 경우 디바이스가 시작되지 않을 수 있습니다. 또한 KB5025885 설명된 완화를 디바이스에 적용해야 합니다.

Windows 11 버전 24H2, Windows Server 2022 및 Windows Server 23H2에서 DRTM(Dynamic Root of Trust for Measurement)은 롤백 취약성에 대한 추가 완화를 추가합니다. 이 완화는 기본적으로 사용하도록 설정됩니다. 이러한 시스템에서 VBS로 보호되는 암호화 키는 기본 사용 부팅 세션 VBS CI 정책에 바인딩되며 일치하는 CI 정책 버전이 적용되는 경우에만 봉인을 해제합니다. 사용자가 시작한 롤백을 사용하도록 설정하기 위해 VSM master 키의 봉인을 해제하는 기능을 잃지 않고 1 버전의 Windows 업데이트 패키지를 안전하게 롤백할 수 있도록 유예 기간이 추가되었습니다. 그러나 사용자가 시작한 롤백은 SkuSiPolicy.p7b가 적용되지 않은 경우에만 가능합니다. VBS CI 정책은 모든 부팅 이진 파일이 해지된 버전으로 롤백되지 않도록 적용합니다. 즉, 관리자 권한이 있는 공격자가 취약한 부팅 이진 파일을 롤백하면 시스템이 시작되지 않습니다. CI 정책 및 이진 파일이 모두 이전 버전으로 롤백되는 경우 VSM으로 보호되는 데이터는 봉인되지 않습니다.

완화 위험 이해

Microsoft 서명 해지 정책을 적용하기 전에 어떤 잠재적인 위험이 있는지 알아야 합니다. 완화를 적용하기 전에 이러한 위험을 검토하고 복구 미디어에 필요한 업데이트를 수행하세요.

참고 이러한 위험은 SkuSiPolicy.p7b 정책에만 적용되며 기본 사용 보호에는 적용되지 않습니다.

-

UEFI 잠금 및 업데이트 제거. 장치에서 Microsoft 서명 해지 정책을 사용하여 UEFI 잠금을 적용한 후 보안 부팅을 계속 적용하는 경우 Windows 업데이트를 제거하거나 복원 지점을 사용하거나 다른 방법을 사용하여 장치를 되돌릴 수 없습니다. 디스크를 다시 포맷해도 이미 적용된 경우 완화의 UEFI 잠금이 제거되지 않습니다. 즉, Windows OS를 적용된 완화가 없는 이전 상태로 되돌리려고 하면 장치가 시작되지 않고 오류 메시지가 표시되지 않으며 UEFI가 사용 가능한 다음 부팅 옵션으로 계속합니다. 이로 인해 부팅 루프가 발생할 수 있습니다. UEFI 잠금을 제거하려면 보안 부팅을 사용하지 않도록 설정해야 합니다. 이 문서에 설명된 해지를 장치에 적용하기 전에 모든 가능성을 인지하고 철저히 테스트하세요.

-

외부 부팅 미디어. UEFI 잠금 완화를 디바이스에 적용한 후에는 외부 부팅 미디어를 디바이스에 설치된 최신 Windows 업데이트로 업데이트해야 합니다. 외부 부팅 미디어가 동일한 Windows 업데이트 버전으로 업데이트되지 않은 경우 해당 미디어에서 디바이스가 부팅되지 않을 수 있습니다. 완화를 적용하기 전에 외부 부팅 미디어 업데이트 섹션의 지침을 참조하세요.

-

Windows 복구 환경. 디바이스의 WinRE(Windows Recovery Environment)는 SkuSipolicy.p7b가 디바이스에 적용되기 전에 디바이스에서 2025년 7월 8일에 릴리스된 최신 Windows Safe OS 동적 업데이트로 업데이트되어야 합니다. 이 단계를 생략하면 WinRE에서 PC 초기화 기능을 실행하지 못할 수 있습니다. 자세한 내용은 Windows RE에 업데이트 패키지 추가를 참조하세요.

-

PXE(Pre-boot Execution Environment) 부팅. 완화가 디바이스에 배포되고 PXE 부팅을 사용하려고 하면 최신 Windows 업데이트가 PXE 서버 부팅 이미지에도 적용되지 않는 한 디바이스가 시작되지 않습니다. PXE 부팅 서버가 PXE 부팅 관리자를 포함하여 2025년 1월 또는 그 이후에 릴리스된 최신 Windows 업데이트로 업데이트되지 않는 한 네트워크 부팅 원본에 완화를 배포하지 않는 것이 좋습니다.

완화 배포 지침

이 문서에 설명된 문제를 해결하려면 Microsoft 서명 해지 정책(SkuSiPolicy.p7b)을 배포할 수 있습니다. 이 완화는 Windows 10 버전 1507 이상 Windows 버전 및 Windows Server 2016만 지원됩니다.

참고 BitLocker를 사용하는 경우 BitLocker 복구 키를 백업했는지 확인하세요. 관리자 명령 프롬프트에서 다음 명령을 실행하고 48자리 숫자 암호를 기록해 둘 수 있습니다.

manage-bde -protectors -get %systemdrive%

Microsoft 서명 해지 정책(SkuSiPolicy.p7b) 배포

Microsoft에서 서명한 해지 정책은 최신 Windows 업데이트의 일부로 포함됩니다. 이 정책은 사용 가능한 최신 Windows 업데이트를 설치한 다음 다음 단계를 수행하여 디바이스에만 적용해야 합니다.

참고 업데이트가 누락된 경우 장치가 적용된 완화로 시작되지 않거나 완화가 예상대로 작동하지 않을 수 있습니다. 정책을 배포하기 전에 사용 가능한 최신 Windows 업데이트로 부팅 가능한 Windows 미디어를 업데이트해야 합니다. 부팅 가능한 미디어를 업데이트하는 방법에 대한 자세한 내용은 외부 부팅 미디어 업데이트 섹션을 참조하세요.

-

2025년 1월 또는 그 이후에 릴리스된 최신 Windows 업데이트가 설치되어 있는지 확인합니다.

-

Windows 11 버전 22H2 및 23H2의 경우 다음 단계를 따르기 전에 2025년 7월 22일(KB5062663) 이상 업데이트를 설치합니다.

-

Windows 10 버전 21H2의 경우 다음 단계를 따르기 전에 2025년 8월에 릴리스된 Windows 업데이트 이상을 설치합니다.

-

-

관리자 권한 Windows PowerShell 프롬프트에서 다음 명령을 실행합니다.

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -경로 $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

장치를 다시 시작합니다.

-

Windows 이벤트 로그 섹션의 정보를 사용하여 정책이 이벤트 뷰어에 로드되어 있는지 확인합니다.

참고

-

SKUSiPolicy.p7b 해지(정책) 파일을 배포한 후에는 제거해서는 안 됩니다. 파일이 제거되면 디바이스가 더 이상 시작되지 않을 수 있습니다.

-

장치가 시작되지 않으면 복구 절차 섹션을 참조하세요.

외부 부팅 미디어 업데이트

Microsoft 서명 해지 정책이 적용된 디바이스에서 외부 부팅 미디어를 사용하려면 부팅 관리자를 포함한 최신 Windows 업데이트로 외부 부팅 미디어를 업데이트해야 합니다. 미디어에 최신 Windows 업데이트가 포함되어 있지 않으면 미디어가 시작되지 않습니다.

중요 계속하기 전에 복구 드라이브를 만드는 것이 좋습니다. 이 미디어를 사용하여 주요 문제가 있는 경우 장치를 다시 설치할 수 있습니다.

다음 단계를 사용하여 외부 부팅 미디어를 업데이트하세요.

-

최신 Windows 업데이트가 설치된 디바이스로 이동합니다.

-

외부 부팅 미디어를 드라이브 문자로 탑재합니다. 예를 들어 썸 드라이브를 D:로 탑재합니다.

-

시작을 클릭하고 검색 상자에 복구 드라이브 만들기를 입력한 다음 복구 드라이브 제어판 만들기를 클릭합니다. 지침에 따라 탑재한 썸 드라이브를 사용하여 복구 드라이브를 만듭니다.

-

탑재한 썸 드라이브를 안전하게 제거합니다.

동적 업데이트를 사용하여 Windows 설치 미디어 업데이트 지침을 사용하여 사용자 환경에서 설치 가능한 미디어를 관리하는 경우 다음 단계를 수행합니다.

-

최신 Windows 업데이트가 설치된 디바이스로 이동합니다.

-

동적 업데이트를 사용하여 Windows 설치 미디어 업데이트의 단계에 따라 최신 Windows 업데이트가 설치된 미디어를 만듭니다.

Windows 이벤트 로그

Windows는 SkuSiPolicy.p7b를 비롯한 코드 무결성 정책이 로드되고 정책 적용으로 인해 파일 로드가 차단될 때 이벤트를 기록합니다. 이러한 이벤트를 사용하여 완화가 적용되었는지 확인할 수 있습니다.

코드 무결성 로그는 애플리케이션 및 서비스 로그 > Microsoft > Windows > CodeIntegrity > 운영 > 애플리케이션 및 서비스 로그 > 서비스 로그 > Microsoft > Windows > AppLocker > MSI 및 Script의 Windows 이벤트 뷰어에서 사용할 수 있습니다.

코드 무결성 이벤트에 관한 자세한 내용은 Windows Defender Application Control 운영 가이드를 참조하세요.

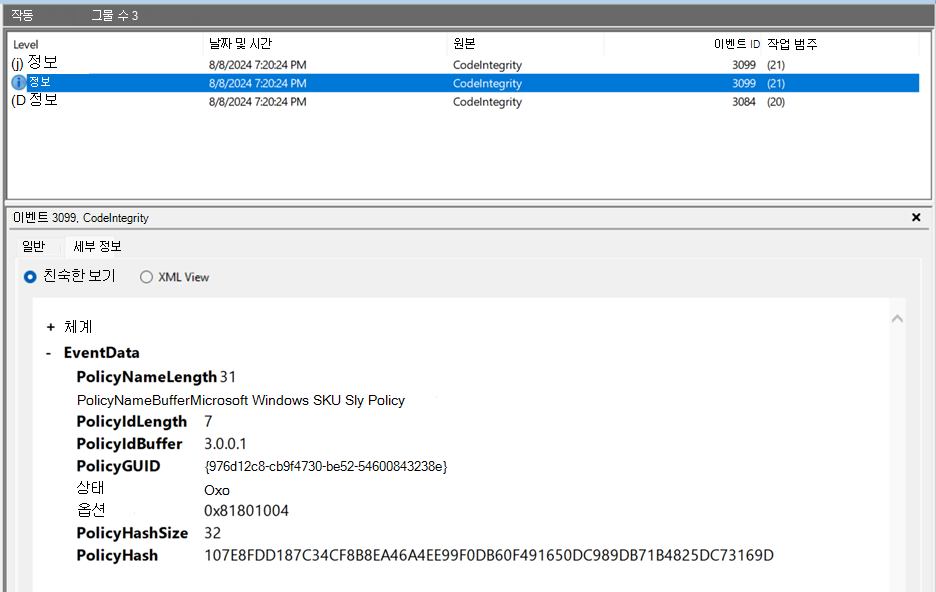

정책 활성화 이벤트

정책 활성화 이벤트는 애플리케이션 및 서비스 로그 > Microsoft > Windows > CodeIntegrity > 운영의 Windows 이벤트 뷰어에서 사용할 수 있습니다.

-

PolicyNameBuffer – Microsoft Windows SKU SI 정책

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

적용된 정책에 대해 감사 정책 또는 완화를 장치에 적용하고 CodeIntegrity 이벤트 3099가 없는 경우 정책이 적용되지 않습니다. 정책이 올바르게 설치되었는지 확인하려면 배포 지침을 참조하세요.

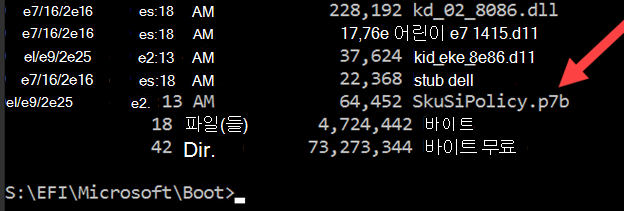

참고 코드 무결성 이벤트 3099는 Windows 10 Enterprise 2016, Windows Server 2016 및 Windows 10 Enterprise 2015 LTSB 버전에서 지원되지 않습니다. 정책이 적용되었는지 확인하려면(감사 또는 해지 정책) mountvol.exe 명령을 사용하여 EFI 시스템 파티션을 탑재하고 정책이 EFI 파티션에 적용되었는지 확인해야 합니다. 확인 후 EFI 시스템 파티션을 분리해야 합니다.

SkuSiPolicy.p7b - 해지 정책

이벤트 감사 및 차단

코드 무결성 감사 및 차단 이벤트는 애플리케이션 및 서비스 로그 > Microsoft > Windows > CodeIntegrity > 운영 > 애플리케이션 및 서비스 로그 > 서비스 로그 > Microsoft > AppLocker > MSI 및 Script의 Windows 이벤트 뷰어에서 사용할 수 있습니다.

이전 로깅 위치에는 실행 파일, dll 및 드라이버 제어에 대한 이벤트가 포함됩니다. 후자의 로깅 위치에는 MSI 설치 관리자, 스크립트 및 COM 개체의 제어에 대한 이벤트가 포함됩니다.

"CodeIntegrity – Operational" 로그의 CodeIntegrity 이벤트 3077은 실행 파일, .dll 또는 드라이버의 로드가 차단되었음을 나타냅니다. 이 이벤트에는 차단된 파일 및 적용된 정책에 관한 정보가 포함됩니다. 완화에서 차단한 파일의 경우 CodeIntegrity 이벤트 3077의 정책 정보는 CodeIntegrity 이벤트 3099의 SkuSiPolicy.p7b 정책 정보와 일치합니다. 장치에 코드 무결성 정책을 위반하는 실행 파일, .dll 또는 드라이버가 없는 경우 CodeIntegrity 이벤트 3077은 존재하지 않습니다.

다른 코드 무결성 감사 및 차단 이벤트는 애플리케이션 제어 이벤트 이해를 참조하세요.

정책 제거 및 복구 절차

완화를 적용한 후 문제가 발생하는 경우 다음 단계를 사용하여 완화를 제거할 수 있습니다.

-

BitLocker가 사용하도록 설정된 경우 일시 중단합니다. 관리자 권한 명령 프롬프트 창에서 다음 명령을 실행합니다.

Manager-bde -protectors -disable c: -rebootcount 3

-

UEFI BIOS 메뉴에서 보안 부팅을 끕니다. 보안 부팅을 해제하는 절차는 장치 제조업체와 모델에 따라 다릅니다. 보안 부팅을 해제할 위치를 찾는 데 도움이 필요한 경우 장치 제조업체의 설명서를 참조하세요. 자세한 내용은 보안 부팅 사용 안 함에서 확인할 수 있습니다.

-

SkuSiPolicy.p7b 정책을 제거합니다.

-

평소처럼 Windows를 시작한 다음 로그인합니다. SkuSiPolicy.p7b 정책은 다음 위치에서 제거해야 합니다.

-

<EFI 시스템 파티션>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

관리자 권한 Windows PowerShell 세션에서 다음 명령을 실행하여 해당 위치에서 정책을 클린.

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

BIOS에서 보안 부팅을 켭니다. 보안 부팅을 켤 위치를 찾으려면 장치 제조업체의 설명서를 참조하세요. 1단계에서 보안 부팅을 해제했고, BitLocker가 드라이브를 보호하고 있다면 BitLocker 보호를 일시 중단한 다음 UEFI BIOS 메뉴에서 보안 부팅을 켭니다.

-

BitLocker를 켭니다. 관리자 권한 명령 프롬프트 창에서 다음 명령을 실행합니다.

Manager-bde -protectors -enable c:

-

장치를 다시 시작합니다.

|

날짜 변경 |

설명 |

|

2025년 12월 17일 |

|

|

2025년 7월 22일 |

|

|

2025년 7월 10일 |

|

|

2025년 4월 8일 |

|

|

2025년 2월 24일 |

|

|

2025년 2월 11일 |

|

|

2025년 1월 14일 |

|

|

2024년 11월 12일 |

|