Pradinė publikavimo data: 2025 m. birželio 26 d.

KB ID: 5062713

|

Šiame straipsnyje pateikiamos rekomendacijos, skirtos:

Pastaba Jei esate asmuo, kuriam priklauso asmeninis "Windows" įrenginys, eikite į straipsnį Namų vartotojams, įmonėms ir mokymo įstaigoms skirti "Windows" įrenginiai su "Microsoft" valdomais naujinimais. |

Apžvalga

Nuo „Windows 8“", sertifikatų, kuriuos "Microsoft" pateikė kaip saugiosios įkrovos infrastruktūros dalį, konfigūracija išliko tokia pati. Šie sertifikatai saugomi programinės-aparatinės įrangos parašų duomenų bazės (DB) ir rakto registracijos rakto (KEK) (dar vadinamo rakto "Exchange" raktu) kintamuose. "Microsoft" pateikė tuos pačius tris sertifikatus visoje originalios įrangos gamintojo (OĮG) ekosistemoje, kad būtų įtraukta į įrenginio programinę-aparatinę įrangą. Šie sertifikatai palaiko saugiąją įkrovą sistemoje "Windows" ir juos taip pat naudoja trečiųjų šalių operacinės sistemos (OS), kurios apima šiuos "Microsoft" pateiktus sertifikatus:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Svarbu Visų trijų "Microsoft" pateiktų sertifikatų galiojimas baigiasi nuo 2026 m. birželio mėn. Taigi, bendradarbiaudama su mūsų ekosistemų partneriais, "Microsoft" pateikia naujus sertifikatus, kurie padės užtikrinti saugiosios įkrovos saugą ir tęstinumą ateityje. Kai šių 2011 m. sertifikatų galiojimas baigsis, įkrovos komponentų saugos naujinimai nebebus galimi, gali kilti pavojus įkrovos saugai ir rizikuojant paveiktiems "Windows" įrenginiams. Norint išlaikyti saugiosios įkrovos funkciją, visi "Windows" įrenginiai turi būti atnaujinti, kad būtų galima naudoti 2023 m. sertifikatus iki 2011 m. sertifikatų galiojimo pabaigos.

Pastaba Šiame straipsnyje nurodomi "sertifikatai" ir "CA" (sertifikavimo tarnyba) pakaitomis.

"Windows" saugiosios įkrovos sertifikatų galiojimo laikas baigiasi 2026 m.

"Windows" įrenginiuose, pagamintuose nuo 2012 m., gali būti pasibaigęs sertifikatų, kuriuos reikia atnaujinti, versijų galiojimas.

Terminologija

-

KEK: Rakto registracijos raktas

-

CA: Sertifikavimo tarnyba

-

DB: Saugiosios įkrovos parašo duomenų bazė

-

DUOMENŲ BAZĖ: Saugiosios įkrovos atšaukta parašo duomenų bazė

|

Baigiasi sertifikato galiojimo laikas |

Galiojimo data |

Naujas sertifikatas |

Saugojimo vieta |

Tikslas |

|

Microsoft Corporation KEK CA 2011 |

2026 m. birželis |

Microsoft Corporation KEK CA 2023 |

Saugoma KEK |

Pasirašo DB ir DBX naujinimus. |

|

Microsoft Windows Production PCA 2011 |

2026 m. spalio mėn. |

"Windows UEFI CA 2023" |

Saugoma DB |

Naudojamas pasirašant "Windows" įkrovos įkelties priemonę. |

|

Microsoft UEFI CA 2011* |

2026 m. birželis |

Microsoft UEFI CA 2023 |

Saugoma DB |

Pasirašo trečiųjų šalių įkrovos krautuvus ir EFI programas. |

|

Microsoft UEFI CA 2011* |

2026 m. birželis |

Microsoft Option ROM CA 2023 |

Saugoma DB |

Pasirašo trečiųjų šalių parinkties ROM |

*Atnaujinant "Microsoft Corporation" UEFI CA 2011 sertifikatą, du sertifikatai atskiri paleidimo įkelties programos pasirašyme nuo parinkties ROM pasirašymo. Tai leidžia geriau kontroliuoti sistemos patikimumą. Pvz., sistemos, kurioms reikia pasitikėti parinkties ROM, gali įtraukti "Microsoft Option ROM UEFI CA 2023" nepridėdamos patikimumo trečiųjų šalių paleidimo įkelties įrenginiams.

"Microsoft" išdavė atnaujintus sertifikatus, kad užtikrintų saugiosios įkrovos apsaugos tęstinumą "Windows" įrenginiuose. "Microsoft" valdys šių naujų sertifikatų naujinimo procesą reikšmingą "Windows" įrenginių dalį ir pateiks išsamias rekomendacijas organizacijoms, kurios valdo savo įrenginio naujinimus.

"Enterprise" ir IT profesionalų valdomų sistemų aprėptis

Šis straipsnis skirtas organizacijoms, kurios nebendrina diagnostikos duomenų su "Microsoft" ir turi specialiuosius IT specialistus, kurie tvarko savo aplinkos naujinimus. Šiuo metu nepakanka informacijos, kad "Microsoft" visiškai palaikytų saugiosios įkrovos sertifikatų diegimą šiuose įrenginiuose, ypač tų įrenginių, kuriuose išjungti diagnostikos duomenys.

Įmonės ir IT specialistai gali pasirinkti, kad tokios sistemos būtų "Microsoft" valdomos sistemos, tokiu atveju "Microsoft" atnaujintų saugiosios įkrovos sertifikatus. Tačiau suprantame, kad tai nėra įmanomas pasirinkimas įvairiems įrenginiams, pvz., oru uždengtiems įrenginiams valdžios institucijose, gamybos ir kt.

Šios kategorijos parinkčių ieškokite tolesniame skyriuje.

Kokių sprendimų gali tikėtis "Enterprise" arba IT profesionalūs valdomi įrenginiai?

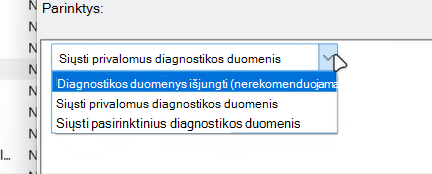

1 parinktis: automatiniai naujinimai (tik "Microsoft Update" valdomoms sistemoms)

Pasirinkus šią parinktį, jūsų įrenginiai automatiškai gaus naujausius saugiosios įkrovos naujinimus, padedančius apsaugoti jūsų įrenginius. Norėdami tai įjungti, turėsite dalyvauti ir leisti "Microsoft" rinkti universaliosios telemetrijos kliento (UTC) diagnostikos duomenis iš jūsų įrenginių. Šis veiksmas užtikrina, kad jūsų įrenginiai būtų įtraukti į "Microsoft" valdomą programą ir gaus visus naujinimus sklandžiai, kaip dalį mūsų standartinio diegimo.

Diegimo strategija

"Windows" įrenginiams, kurie naudoja "Microsoft" saugiosios įkrovos sertifikato naujinimams taikyti savo įrenginyje, naudojame labai kruopščiai diegiamą strategiją. Grupuoti sistemas su panašiais aparatūros ir programinės-aparatinės įrangos profiliais (atsižvelgiant į "Windows" diagnostikos duomenis ir OĮG atsiliepimus), tada palaipsniui išleidžiami naujinimai kiekvienai grupei. Šio proceso metu atidžiai stebime diagnostikos atsiliepimus, kad užtikrintume sklandų veikimą. Jei grupėje aptinkama problemų, mes pristabdysime ir išspręsime jas prieš tęsiant diegimą toje grupėje.

Raginimas veikti

Kad būtų įtraukta į "Microsoft" valdomą diegimą, siūlome įgalinti "Windows" diagnostikos duomenis. Šiuo tikslu galime nustatyti ir taikyti reikalavimus atitinkančius įrenginius saugiosios įkrovos sertifikato naujinimams.

Kodėl diagnostikos duomenys svarbūs?

"Microsoft" valdomo diegimo strategija labai priklauso nuo diagnostikos duomenų, kuriuos gauname iš sistemų, nes įtraukėme duomenų signalus, kurie informuoja mus apie įrenginių būseną, kai diegiami nauji saugiosios įkrovos sertifikatai. Tokiu būdu galime greitai nustatyti diegimo problemas ir aktyviai pristabdyti diegimą įrenginiuose su panašiomis aparatūros konfigūracijomis, kad sumažintume problemos poveikį.

Įjungus diagnostikos duomenis užtikrinama, kad jūsų įrenginiai bus matomi. Jis perkels jūsų įrenginius į "Microsoft" valdomą srautą, kad būtų galima automatiškai taikyti ir pristatyti šiuos naujinimus.

Pastabos

-

Organizacijos, kurios nenori įgalinti diagnostikos duomenų, liks visiškai valdomos ir gaus būsimus įrankius bei rekomendacijas, kaip valdyti naujinimo procesą atskirai.

-

Už čia pažymėtus sprendimus visiškai atsakote stebėti visų įrenginių naujinimų eigą jūsų aplinkoje ir gali reikėti naudoti daugiau nei vieną sprendimą, kad būtų visiškai įdiegti.

Norėdami dalyvauti "Microsoft" valdomo diegimo programoje, atlikite šiuos veiksmus:

-

Vykdykite konfigūruoti "Windows" diagnostikos duomenis savo organizacijoje ir nustatykite duomenų parametrą, kad leistumėte būtinuosius diagnostikos duomenis. Kitaip tariant, nenustatykite į Išjungta ir neišjunkite diagnostikos duomenų. Taip pat veiks bet kuris parametras, pateikiantis daugiau nei privalomieji diagnostikos duomenys.

-

Pasirinkite dalyvauti "Microsoft" valdomuose saugiosios įkrovos naujinimuose nustatydami šį registro raktą:

Registro vieta

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Klavišo pavadinimas

MicrosoftUpdateManagedOptIn

Rakto tipas

DWORD

DWORD reikšmė

-

0 arba rakto nėra

-

0x5944 – saugiosios įkrovos atsisakymas

Komentarai

Rekomenduojame nustatyti šį raktą į 0x5944 , kad būtų nurodoma, kad visi sertifikatai turi būti atnaujinti tokiu būdu, kuris išsaugo esamą įrenginio saugos profilį ir atnaujina įkrovos tvarkytuvą į "Windows" UEFI CA 2023 sertifikatu pasirašytą įkrovos tvarkytuvą.

Pastaba Šis registro raktas bus įgalintas būsimame naujinime.

-

Pastaba "Microsoft" valdomo diegimo palaikymas galimas tik Windows 11 ir Windows 10 kliento versijoms. Po 2025 m. spalio 14 d. bus įtraukta Windows 10 versija 22H2 su išplėstiniais saugos naujinimais (ESU).

2 galimybė: Customer-Managed savitarnos arba iš dalies automatizuotus sprendimus

"Microsoft" vertina iš dalies automatizuotų sprendimų, skirtų padėti įmonėms ir IT specialistams valdyti sistemas, gaires. Atkreipkite dėmesį, kad tai yra savitarnos parinktys, kurias įmonė arba IT specialistai gali pasirinkti taikyti pagal konkrečią situaciją ir naudojimo modelį.

|

Kadangi "Microsoft" turi ribotą matomumą (arba diagnostikos duomenis) įmonėms ir IT profesionaliems valdomiems įrenginiams, "Microsoft" siūlomos pagalbinės priemonės yra ribotos. Diegimas paliekamas klientams ir jų partneriams, pvz., nepriklausomiems programinės įrangos tiekėjams (ISV), "Microsoft" aktyviosios apsaugos partneriams (MAPP), kitiems šifravimo skaitytuvams ir saugos partneriams bei OĮG. |

Svarbu:

-

Saugiosios įkrovos sertifikato naujinimų taikymas tam tikrais atvejais gali sukelti įkrovos triktis, "Bit Locker Recovery" arba net plytinčius įrenginius.

-

Šis sąmoningumas ypač reikalingas senoms sistemoms, kurios gali nebepalaikyti OĮG. Pvz.: paleidus programinės-aparatinės įrangos problemas / klaidas, kurių neištaiso OĮG, reikės pakeisti arba išjungti saugiąją įkrovą, kad įrenginys nebegautų saugos naujinimų pasibaigus saugiosios įkrovos sertifikato galiojimui nuo 2026 m. birželio mėn.

Rekomenduojama metodika

-

Patikrinkite savo įrenginio OĮG, ar jame nėra su saugia įkrova susijusių naujinimų ar nurodymų. Pavyzdžiui: kai kurie OĮG skelbia minimalias programinės-aparatinės įrangos / BIOS versijas, palaikančias atnaujintus 2023 m. saugiosios įkrovos sertifikatus. Vadovaukitės OĮG rekomendacijomis ir taikykite visus naujinimus

-

Gaukite sąrašą įrenginių, kuriuose įjungta saugi įkrova. Nereikia imtis jokių veiksmų įrenginiams, kuriuose išjungta saugi įkrova.

-

Klasifikuokite savo įmonės įrenginius, kurie nebendrina diagnostikos duomenų su "Microsoft":

-

OEMModelBaseBoard

-

Programinės-aparatinės įrangos

-

Programinės-aparatinės įrangos versija

-

OEMName

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OĮG

-

BaseBoardManufacturer

-

-

Kiekvienai unikaliai kategorijai, atliekant 3 veiksmą, patvirtinkite saugiosios įkrovos kodo naujinimo diegimą (vienas iš toliau nurodytų veiksmų) keliuose įrenginiuose ["keli" būtų sprendimas pagal kiekvieną klientą. Rekomenduojame bent 4–10 įrenginių]. Sėkmingai patikrinus įrenginius galima pažymėti kaip "GREEN/ SAFE" talpyklas, skirtas išsiuntimui skalėje, į kitus panašius įrenginius naudojant "Enterprise" / IT valdymą

-

Klientas gali pasirinkti vieną iš toliau nurodytų metodų arba derinį, kad pritaikytų atnaujintus sertifikatus.

Kaip sužinoti, ar naujosios KS yra UEFI DB?

-

Atsisiųskite ir įdiekite UEFIv2 "PowerShell" modulį.

-

Didesnių teisių "PowerShell" lange vykdykite šias komandas:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Ieškokite nykščio atspaudo arba Temos CN.

-

Atsisiųskite UEFIv2 2.7 "PowerShell" modulį.

-

Didesnių teisių "PowerShell" komandinėje eilutėje vykdykite šią komandą:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Arba paleiskite “(Get-UEFISecureBootCerts PK).Signature”

Saugiosios įkrovos sertifikato taikymo saugiuose įrenginiuose būdai

Kaip nurodyta anksčiau skyriuje "Rekomenduojama metodika", saugiosios įkrovos sertifikato naujinimai turėtų būti taikomi tik SAFE / GREEN talpyklos įrenginiams po tinkamo bandymo / tikrinimo kai kuriuose įrenginiuose.

Toliau nurodytų metodų aprašymas.

|

1 būdas: Registro raktu pagrįstas saugiosios įkrovos rakto diegiami naujinimai. Šis metodas leidžia patikrinti, kaip "Windows" reaguoja pritaikius 2023 DB naujinimus įrenginyje, 2 būdas: Grupės strategija objektas (GPO), skirtas saugiosios įkrovos raktui. Šis metodas suteikia paprastą naudoti Grupės strategija parametrą, kurį domeno administratoriai gali įgalinti diegti saugiosios įkrovos naujinimus visuose prie domeno prijungtuose "Windows" klientuose ir serveriuose. 3 būdas: Saugiosios įkrovos API/CLI sąsaja naudojant "Windows" konfigūravimo sistemą (WinCS). Tai gali būti naudojama "SecureBoot" raktams įgalinti. 4 būdas: Norėdami rankiniu būdu pritaikyti saugiosios įkrovos DB naujinimus, žr. skyrių Neautomatinis DB/KEK naujinimo veiksmai . |

Šis metodas leidžia patikrinti, kaip "Windows" reaguoja pritaikius 2023 M. DB naujinimus įrenginiui,

CA reg rakto reikšmės

|

Registro vieta |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Sertifikato reikšmės |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Testo veiksmai

Kiekvieną iš toliau nurodytų komandų vykdykite atskirai nuo didesnių teisių "PowerShell" raginimo:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Rezultatus galite rasti stebėdami įvykių žurnalus, kaip aprašyta saugiosios įkrovos DB ir DBX kintamųjų naujinimo įvykiuose.

Pastabos

-

Šio proceso metu kartais reikia paleisti iš naujo.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI atnaujina įkrovos tvarkytuvą į 2023 m. pasirašytą versiją, kuri pakeičia EFI skaidinio įkrovos tvarkytuvą.

Daugiau informacijos apie registro raktu pagrįstus saugiosios įkrovos naujinimus

Strategijos logika sukurta remiantis trimis registro reikšmėmis, saugomis šiame saugiosios įkrovos priežiūros registro kelyje: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Pastaba Visi toliau nurodyti registro daliniai raktai naudojami naujinimui paleisti ir naujinimo būsenai įrašyti .

|

Registro reikšmė |

Tipas |

Aprašas & naudojimas |

|

Galimi naujinimai |

REG_DWORD (šablonas) |

Naujinti paleidiklio žymes. Valdo, kokius saugiosios įkrovos naujinimo veiksmus atlikti įrenginyje. Nustačius atitinkamą bitų lauką, pradedamas naujų saugiosios įkrovos sertifikatų ir susijusių naujinimų diegimas. Diegiant įmonėje, tai turėtų būti nustatyta į 0x5944 (hex) – reikšmė, kuri įgalina visus susijusius naujinimus (įtraukiant naujus 2023 Microsoft UEFI CA raktus, atnaujinant KEK ir diegiant naują įkrovos tvarkytuvą) visiems klientams. (Ši reikšmė efektyviai pasirenka įrenginį į saugiosios įkrovos "raktų aplanko" diegimą. Kai nulis nėra (t. y. 0x5944), sistemos suplanuota užduotis pritaikys nurodytus naujinimus; jei nulis arba nenustatytas, saugiosios įkrovos kodo naujinimas neatliekamas.) Pastaba: Kai bitai apdorojami, jie išvalomi. Norint tai atlikti, reikės valdyti naudojant Grupės strategija ir debesies sprendimų teikėjas. |

|

UEFICA2023Status |

REG_SZ (eilutė) |

Diegimo būsenos indikatorius. Atspindi dabartinę saugiosios įkrovos kodo naujinimo įrenginyje būseną. Bus nustatyta viena iš trijų teksto reikšmių: "NotStarted", "InProgress" arba "Updated", nurodanti, kad naujinimas dar nevykdomas, aktyviai vykdomas arba sėkmingai baigtas. Iš pradžių būsena yra NotStarted. Jis pasikeičia į "InProgress" kai naujinimas prasideda, ir galiausiai į "Atnaujinta", kai įdiegiami visi nauji raktai ir naujas įkrovos tvarkytuvas.) |

|

UEFICA2023Error |

REG_DWORD (kodas) |

Klaidos kodas (jei yra). Ši reikšmė išlieka 0, kai pavyks. Jei naujinimo procesas susiduria su klaida, UEFICA2023Error nustatyta į ne nulinį klaidos kodą, atitinkantį pirmąją aptiktą klaidą. Čia pateikiama klaida reiškia, kad saugiosios įkrovos naujinimas nevisiškai pavyko ir gali reikėti atlikti tyrimą arba atlikti taisymą tame įrenginyje. (Pavyzdžiui, jei nepavyko atnaujinti DB (patikimų parašų duomenų bazės) dėl programinės-aparatinės įrangos problemos, šiame registre gali būti rodomas klaidos kodas, kurį galima susieti su įvykių žurnalu arba dokumentuotais saugiosios įkrovos priežiūros klaidos ID.) |

|

HighConfidenceOptOut |

REG_DWORD |

Įmonėms, kurios nori atsisakyti didelio patikimumo talpyklų, kurios bus automatiškai taikomos kaip LCU dalis. Jie gali nustatyti šį raktą į ne nulinę reikšmę, kad atsisakytumėte didelio patikimumo talpyklų. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Įmonėms, kurios nori pasirinkti CFR priežiūrą ("Microsoft Managed"). Be šio rakto nustatymo, klientai turės leisti siųsti pasirinktinius diagnostikos duomenis. |

Kaip šie klavišai veikia kartu

IT administratorius (naudodamas GPO arba CSP) konfigūruoja AvailableUpdates = 0x5944, kuris nurodo "Windows" vykdyti saugiosios įkrovos rakto aplanko procesą įrenginyje. Kai procesas vykdomas, sistema atnaujina UEFICA2023Status iš "NotStarted" į "InProgress" ir galiausiai į "Atnaujinta" sėkmingai. Kai kiekvienas 0x5944 bitas sėkmingai apdorojamas, jis išvalomas. Jei kuris nors veiksmas nepavyksta, klaidos kodas įrašomas dalyje UEFICA2023Error (būsena gali likti "InProgress" arba iš dalies atnaujinta būsena). Šis mechanizmas suteikia administratoriams aiškų būdą paleisti ir sekti diegimą įrenginyje.

Pastaba: Šios registro reikšmės įvedamos konkrečiai šiai funkcijai (jų nėra senesnėse sistemose, kol neįdiegtas palaikymo naujinimas). Dizaine apibrėžti pavadinimai UEFICA2023Status ir UEFICA2023Error , kad būtų užfiksuota "Windows UEFI CA 2023" sertifikatų įtraukimo būsena. Jie rodomi aukščiau pateiktame registro kelyje, kai sistema atnaujinama į komponavimo versiją, palaikančią saugiosios įkrovos rakto diegimą.

Paveiktos platformos

Saugi įkrova palaikoma sistemoje "Windows" pradedant nuo Windows Server 2012" kodo pagrindo, o Grupės strategija palaikymas teikiamas visose "Windows" versijose, palaikančiose saugiąją įkrovą. Todėl Grupės strategija palaikymas bus teikiamas visose palaikomose "Windows" versijose, palaikančiose saugią įkrovą.

Ši lentelė toliau suskaidys palaikymą pagal registro raktą.

|

Raktas |

Palaikomos "Windows" versijos |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Visos "Windows" versijos, palaikančios saugią įkrovą (Windows Server 2012 m. ir naujesnes "Windows" versijas). |

|

HighConfidenceOptOut |

Visos "Windows" versijos, palaikančios saugią įkrovą (Windows Server 2012 m. ir naujesnes "Windows" versijas). Pastaba: Nors patikimumo duomenys renkami Windows 10, 21H2 ir 22H2 bei naujesnėse "Windows" versijose, jie gali būti taikomi įrenginiams, kuriuose veikia ankstesnės "Windows" versijos. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, 21H2 ir 22H2 versijos Windows 11, 22H2 ir 23H2 versijos Windows 11 24H2 ir Windows Server 2025 versijos |

Mūsų SBAI / TpmTasks realizuoja naują paprogramę įsisavinti schemą ir nustatyti Įrenginio talpyklos ID. Ji taip pat turi skleisti įvykius, kad atspindėtų įrenginio talpyklos ID kiekviename įkrovos seanse.

Šiems naujiems įvykiams reikės, kad įrenginio talpyklos patikimumo duomenys būtų sistemoje. Duomenys bus įtraukti į kaupiamuosius naujinimus ir bus pasiekiami internete, kad būtų galima atnaujinti atsisiuntimus.

Saugiosios įkrovos klaidos įvykiai

Klaidų įvykiai turi kritinę ataskaitų funkciją, informuojančią apie saugiosios įkrovos būseną ir eigą. Informacijos apie klaidos įvykius žr. Saugiosios įkrovos DB ir DBX kintamojo naujinimo įvykiai. Klaidos įvykiai atnaujinami papildomais saugiosios įkrovos įvykiais.

Klaidų įvykiai

Saugi įkrova iškels įvykius kiekvieną kartą įkrovoje. Skleidžiama informacija priklausys nuo sistemos būsenos.

Kompiuterio metaduomenų įvykis

Klaidų įvykiai apims kompiuterio metaduomenis, pvz., architektūrą, programinės-aparatinės įrangos versiją ir t. t., kad klientams būtų pateikta išsami informacija įrenginyje. Šie metaduomenys suteiks IT administratoriams duomenis, kad jie galėtų suprasti, kurie įrenginiai turi besibaigiančius sertifikatus ir jų įrenginių charakteristikas.

Šis įvykis bus perduotas visuose įrenginiuose, kuriuose nėra būtinų atnaujintų sertifikatų. Būtini sertifikatai:

-

PCA2023

-

trečiosios šalies UEFI CA ir trečiosios šalies Option ROM CA, jei trečiosios šalies 2011 CA yra

-

KEK.

Standartiniai bendrosios talpyklos atributai yra:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

Programinės-aparatinės įrangos versija

Įvykio ID: 1801

|

Įvykių žurnalas |

Sistema |

|

Įvykio šaltinis |

TPM-WMI |

|

Įvykio ID |

1801 |

|

Lygis |

Klaida |

|

Įvykio pranešimo tekstas |

Reikia atnaujinti saugiosios įkrovos CA/kodus. Šio įrenginio parašo informacija yra įtraukta čia. <Įtraukti standartinius atributus – naudojamus, kai OĮG neapibrėžė> |

BucketIid + patikimumo įvertinimo įvykis

Šis įvykis bus perduotas kartu su kompiuterio meta duomenų įvykiu, kai įrenginys neturi būtinų atnaujintų sertifikatų, kaip aprašyta anksčiau. Kiekvienas klaidos įvykis apims BucketId ir patikimumo įvertinimą. Patikimumo įvertinimas gali būti vienas iš toliau nurodytų.

|

Pasitikėjimą |

Aprašas |

|

Didelis pasitikėjimas (žalias) |

Didelis pasitikėjimas, kad visus reikalingus sertifikatus galima sėkmingai įdiegti. |

|

Reikia daugiau duomenų (geltona) |

Talpyklos sąraše, bet nepakanka duomenų. Gali būti labai pasitikima diegiant kai kuriuos sertifikatus ir mažiau pasitiki kitais sertifikatais. |

|

Nežinoma (violetinė) |

Ne talpyklų sąraše – niekada nematė |

|

Pristabdyta (raudona) |

Kai kurie sertifikatai gali būti diegiami labai patikimai, tačiau aptikta problema, dėl kurios "Microsoft" arba įrenginio gamintojas turi atlikti tolesnius veiksmus. Į šią kategoriją gali būti įtraukta praleista, žinomos problemos ir tiriama. |

Jei nėra įrenginio talpyklos ID, įvykis turi nurodyti būseną "Nežinoma", o ne įrenginio parašą.

Įvykio ID: 1802

|

Įvykių žurnalas |

Sistema |

|

Įvykio šaltinis |

TPM-WMI |

|

Įvykio ID |

1802 |

|

Lygis |

Klaida |

|

Įvykio pranešimo tekstas |

Reikia atnaujinti saugiosios įkrovos CA/kodus. Ši įrenginio parašo informacija įtraukta čia.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Įrenginio parašas: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8a8c0e1f2a3b4c5d6e7, patikimumo reikšmė: šiuo metu reikia daugiau duomenų (arba nežinoma, didelis patikimumas, pristabdyta) Išsamesnės informacijos žr. https://aka.ms/GetSecureBoot |

Informacijos įvykiai

Machine Up to Date Event

Informacijos įvykis nurodys, kad kompiuteris atnaujintas ir nereikia imtis jokių veiksmų.

Įvykio ID: 1803

|

Įvykių žurnalas |

Sistema |

|

Įvykio šaltinis |

TPM-WMI |

|

Įvykio ID |

1803 |

|

Lygis |

Informacija |

|

Įvykio pranešimo tekstas |

Šis įrenginys atnaujino saugiosios įkrovos CA/raktus. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Įspėjimo įvykiai

Saugiosios įkrovos numatytųjų parametrų atveju reikia atnaujinti įvykį

Įspėjimo įvykis, nurodantis, kad įrenginio programinės-aparatinės įrangos saugiosios įkrovos numatytieji parametrai nėra atnaujinti. Taip nutinka, kai įrenginys paleidžiamas iš PCA2023 pasirašyto paleidimo tvarkytuvo, o programinės-aparatinės įrangos DBDefaults neapima PCA2023 sertifikato.

Įvykio ID: 1804

|

Įvykių žurnalas |

Sistema |

|

Įvykio šaltinis |

TPM-WMI |

|

Įvykio ID |

1804 |

|

Lygis |

Įspėjimas |

|

Klaidos pranešimo tekstas |

Šis įrenginys atnaujintas į "Windows" įkrovos tvarkytuvą, pasirašytą "Windows UEFI CA 2023", tačiau programinės-aparatinės įrangos saugiosios įkrovos DBDefaults neapima "Windows UEFI CA 2023" sertifikato. Iš naujo nustačius saugiosios įkrovos parametrus į numatytąsias programinės-aparatinės įrangos reikšmes, įrenginys gali būti paleistas. Išsamesnės informacijos žr. https://aka.ms/GetSecureBoot. |

Papildomi saugiosios įkrovos komponento pakeitimai

TPMTasks pakeitimai

Modifikuokite TPMTasks, kad nustatytumėte, ar įrenginio būsena turi atnaujintus saugiosios įkrovos sertifikatus, ar ne. Šiuo metu tai galima padaryti, bet tik tada, jei mūsų CFR pasirenka atnaujinti įrenginį. Norime, kad sprendimas ir vėlesnis registravimasis įvyktų per kiekvieną įkrovos seansą nepriklausomai nuo CFR. Jei saugiosios įkrovos sertifikatai nėra visiškai atnaujinti, išmeskite du anksčiau aprašytus klaidos įvykius ir, jei sertifikatai yra atnaujinti, išmeskite informacijos įvykį. Bus tikrinami saugiosios įkrovos sertifikatai:

-

"Windows UEFI CA 2023"

-

"Microsoft UEFI CA 2023" ir "Microsoft Option ROM CA 2023" – jei yra "Microsoft UEFI CA 2011", tada turi būti šios dvi CA. Jei "Microsoft" UEFI CA 2011 nėra, tada nereikia patikrinti.

-

Microsoft Corporation KEK CA 2023

Kompiuterio metaduomenų įvykis

Šis įvykis surinks kompiuterio metaduomenis ir išduos įvykį.

-

BucketId + patikimumo įvertinimo įvykis

Šis įvykis naudos kompiuterio meta duomenis, kad rastų atitinkamą įrašą kompiuterių duomenų bazėje (talpyklos įrašas) ir suformatuos bei išmes įvykį su šiais duomenimis kartu su bet kokia patikimumo informacija apie talpyklą.

Didelė užtikrinta įrenginio pagalba

Įrenginiuose didelio patikimumo talpyklose automatiškai taikomi saugiosios įkrovos sertifikatai ir 2023 m. pasirašyto paleidimo tvarkytuvas.

Naujinimas bus inicijuotas tuo pačiu metu, kai sugeneruojami du klaidų įvykiai, o "BucketId" + patikimumo įvertinimo įvykis apima didelio patikimumo įvertinimą.

Klientams, kurie nori atsisakyti, naujas registro raktas bus pasiekiamas taip:

|

Registro vieta |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Klavišo pavadinimas |

HighConfidenceOptOut |

|

Rakto tipas |

DWORD |

|

DWORD reikšmė |

0 arba rakto nėra – įjungta didelio patikimumo pagalbinė priemonė. 1 – didelio patikimumo pagalbinė priemonė išjungta Visa kita – neapibrėžta |

Šis metodas suteikia paprastą naudoti Grupės strategija parametrą, kurį domeno administratoriai gali įgalinti diegti saugiosios įkrovos naujinimus visuose prie domeno prijungtuose "Windows" klientuose ir serveriuose.

Grupės strategija objektas (GPO) įrašys reikiamą registro "AvailableUpdatesPolicy" reikšmę ir tokiu būdu inicijuos procesą naudodamas standartinę Grupės strategija infrastruktūrą diegimui ir aprėpties kontrolei.

GPO konfigūravimo apžvalga

-

Strategijos pavadinimas (neapsisprendęs): "Enable Secure Boot Key Rollout" (dalyje Kompiuterio konfigūracija).

-

Strategijos kelias: Naujas mazgas dalyje Kompiuterio konfigūracija → Administravimo šablonai → "Windows" komponentai → Saugioji įkrova. Siekiant aiškumo, reikėtų sukurti subkategoriją, pvz., "Secure Boot Naujinimai", kad būtų sukurta ši strategija.

-

Aprėptis: kompiuteris (kompiuterio parametras), nes jis taikomas HKLM ir turi įtakos įrenginio UEFI būsenai.

-

Strategijos veiksmas: Įgalinus strategija nustatys registro raktą AvailableUpdatesPolicy į kliento reikšmę 0x5944 (REG_DWORD) keliu HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Taip įrenginys vėliavėle įdiegs visus galimus saugiosios įkrovos rakto naujinimus kitą kartą.

Pastaba: Dėl Grupės strategija, kur strategija bus vėl pritaikoma per tam tikrą laiką, pobūdžio ir "AvailableUpdates", kur bitai išvalomi juos apdorojant, būtina turėti atskirą registro raktą, vadinamą "AvailableUpdatesPolicy", kad pagrindinė logika galėtų sekti, ar raktai įdiegti. Kai AvailableUpdatesPolicy nustatyta kaip 0x5944, TPMTasks nustatys AvailableUpdates į 0x5944 ir užsirašys, kad tai buvo padaryta, kad nebūtų iš naujo taikoma AvailableUpdates kelis kartus. Nustačius AvailableUpdatesPolicy į Diabled, TPMTasks išvalys (nustatys 0) AvailableUpdates ir pažymės, kad tai atlikta.

-

Išjungta/ nesukonfigūruota: Kai nesukonfigūruota, strategija nekeičia (saugiosios įkrovos naujinimai lieka pasirinkti ir neveiks, nebent juos suaktyvins kitos priemonės). Jei išjungta, strategija turėtų nustatyti AvailableUpdates = 0, kad būtų aiškiai užtikrinta, kad įrenginys nebando saugiosios įkrovos rakto aplanko arba sustabdyti diegimo įvykus klaidai.

-

HighConfidenceOptOut gali būti įjungta arba išjungta. Įjungus šį raktą bus nustatyta 1, o išjungus bus nustatyta 0.

ADMX diegimas: Ši strategija bus įgyvendinta naudojant standartinį administravimo šabloną (.admx). Ji naudoja registro strategijos mechanizmą reikšmei įrašyti. Pvz., ADMX apibrėžimas nurodytų:

-

Registro raktas: Programinė įranga\Strategijos\... (Grupės strategija paprastai rašo į strategijos filialą), tačiau šiuo atveju turime turėti įtakos HKLM\SYSTEM. Naudosime Grupės strategija galimybę rašyti tiesiai į HKLM mašinoms. ADMX gali naudoti elementą su tikru paskirties keliu.

-

Reikšmės pavadinimas: AvailableUpdatesPolicy, reikšmė: 0x5944 (DWORD).

Pritaikius GPO, Grupės strategija kliento tarnyba kiekviename tikslinime kompiuteryje sukurs / atnaujins šią registro reikšmę. Kai kitą kartą saugiosios įkrovos priežiūros užduotis (TPMTasks) bus vykdoma tame kompiuteryje, ji aptiks 0x5944 ir atliks naujinimą. (Numatyta, kad "Windows" "TPMTask" suplanuota užduotis vykdoma kas 12 valandų , kad būtų apdorotos saugiosios įkrovos naujinimo vėliavėlės, todėl naujinimas bus paleistas daugiausia per 12 valandų. Administratoriai taip pat gali pagreitinti rankiniu būdu vykdydami užduotį arba, jei reikia, paleisdami iš naujo.)

Example Policy UI

-

Parametras: "Įgalinti saugiosios įkrovos rakto diegimą" – įgalinus, įrenginys įdiegs atnaujintus saugiosios įkrovos sertifikatus (2023 MPA) ir susijusius įkrovos tvarkytuvo naujinimus. Įrenginio programinės-aparatinės įrangos saugiosios įkrovos kodai ir konfigūracijos bus atnaujinti kitame priežiūros lange. Būseną galima sekti naudojant registrą (UEFICA2023Status ir UEFICA2023Error) arba "Windows" įvykių žurnalą.

-

Parinktys: Įgalinta / išjungta / nesukonfigūruota.

Šis vieno parametro metodas yra paprastas visiems klientams (visada naudojant rekomenduojamą 0x5944 reikšmę). Jei ateityje reikės išsamesnio valdymo, gali būti nustatytos papildomos strategijos arba parinktys. Tačiau dabartinės rekomendacijos yra tokios, kadnauji saugiosios įkrovos kodai ir naujas įkrovos tvarkytuvas turėtų būti įdiegti kartu beveik visuose scenarijuose, todėl tinkamas perjungiklis.

Saugos & teisės: Rašoma į HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... reikalingos administratoriaus teisės. Grupės strategija veikia kaip vietinė sistema klientuose, kurie turi reikiamas teises. Pačią GPO gali redaguoti administratoriai, turintys Grupės strategija valdymo teises. Standard GPO sauga gali neleisti ne administratoriams keisti strategijos.

Grupės strategija vartotojo sąsajos tekstas

Anglų kalbos tekstas, naudojamas konfigūruojant strategiją, yra toks.

|

Teksto elementas |

Aprašas |

|

Mazgas Grupės strategija hierarchijoje |

Saugi įkrova |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Parametro pavadinimas |

Įgalinti saugiosios įkrovos sertifikato diegimą |

|

Parinktys |

Parinktys <jokių parinkčių – tiesiog "Nesukonfigūruota", "Įgalinta" ir "išjungta" > |

|

Aprašas |

Šis strategijos parametras leidžia įjungti arba išjungti saugiosios įkrovos sertifikato diegimo procesą įrenginiuose. Įgalinus, "Windows" automatiškai pradės sertifikato diegimo procesą įrenginiuose, kuriuose taikoma ši strategija. Pastaba: šis registro parametras nesaugomas strategijos rakte ir tai laikoma nuostata. Todėl, jei Grupės strategija objektas, kuris vykdo šį parametrą, kada nors bus pašalintas, šis registro parametras liks. Pastaba: "Windows" užduotis, kuri vykdo ir apdoroja šį parametrą, vykdoma kas 12 valandų. Kai kuriais atvejais naujinimai bus laikomi tol, kol sistema bus paleista iš naujo, kad naujinimai būtų saugiai sekami. Pastaba: kai sertifikatai bus pritaikyti programinei-aparatinei įrangai, negalėsite jų anuliuoti iš "Windows". Jei reikia išvalyti sertifikatus, tai reikia padaryti programinės-aparatinės įrangos meniu sąsajoje. Daugiau informacijos žr.: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Parametro pavadinimas |

Automatinis sertifikato diegimas per Naujinimai |

|

Parinktys |

<jokių parinkčių – tiesiog "Nesukonfigūruota", "Įgalinta" ir "išjungta" > |

|

Aprašas |

Įrenginiuose, kuriuose yra tikrinimo rezultatų, nurodančių, kad įrenginys gali sėkmingai apdoroti sertifikatų naujinimus, naujinimai bus inicijuoti automatiškai, kaip priežiūros naujinimų dalis. Ši strategija įjungta pagal numatytuosius parametrus. Įmonėms, kurios nori valdyti automatinį naujinimą, naudokite šią strategiją, kad aiškiai įjungtumėte arba išjungtumėte funkciją. Daugiau informacijos žr.: https://aka.ms/GetSecureBoot |

Tai gali būti naudojama "SecureBoot" raktams įgalinti.

Šią sistemą sudaro komandų eilutės paslaugų programos (tiek tradicinis vykdomasis, tiek "PowerShell" modulis), kurios gali vietoje pateikti užklausą ir kompiuteryje taikyti "SecureBoot" konfigūracijas.

"WinCS" veikia su konfigūracijos raktu, kuris gali būti naudojamas su komandų eilutės kūrimo priemonėse, kad modifikuotų "SecureBoot" vėliavėlės būseną kompiuteryje. Kai bus pritaikyta, kita suplanuota "SecureBoot" patikra imsis veiksmų pagal raktą.

|

Funkcijos pavadinimas |

WinCS raktas |

Aprašas |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Leidžia atnaujinti saugiosios įkrovos duomenų bazę (DB) naudojant naująjį "Windows" UEFI CA 2023 sertifikatą (tą, kuris pasirašo "Windows" paleidimo įkelties priemones). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Leidžia atnaujinti saugiosios įkrovos DB su nauju 3-iosios šalies option ROM 2023 sertifikatu (trečiųjų šalių parinkties ROM, paprastai periferiniams programinės-aparatinės įrangos įrenginiams). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Leidžia atnaujinti saugiosios įkrovos DB naudojant naują trečiosios šalies UEFI CA 2023 sertifikatą (pakeičiant 2011 m. "Microsoft 3P UEFI CA", kuri pasirašo trečiųjų šalių paleidimo tvarkykles). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Leidžia atnaujinti raktų mainų rakto (KEK) saugyklą naudojant naują "Microsoft KEK 2023". "Leidžiamųjų sąrašo" terminas nurodo, kad jis prideda naują KEK, jei platformos PK (platformos raktas) atitinka "Microsoft" (užtikrinti, kad naujinimas taikomas tik "Microsoft" valdomai saugiai įkrovai, o ne pasirinktiniam PK). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Leidžia įdiegti naują PCA 2023 pasirašytą įkrovos tvarkytuvą (bootmgfw.efi), jei sistemos DB atnaujinta PCA 2023, bet dabartinį įkrovos tvarkytuvą vis dar pasirašė senesnis PCA 20111. Taip užtikrinama, kad įkrovos grandinė būtų visiškai atnaujinta į 2023 m. sertifikatus. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Konfigūruoja visus anksčiau nurodytus leistini. |

SecureBoot raktus galima pateikti naudojant šią komandinę eilutę:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Bus pateikta ši informacija (švariame įrenginyje):

Vėliavėlė: F33E0C8E

Dabartinė konfigūracija: F33E0C8E001

Laukianti konfigūracija: nėra

Laukiantis veiksmas: nėra

Būsena: išjungta

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfigūracijos:

F33E0C8E002

F33E0C8E001

Atkreipkite dėmesį, kad rakto būsena yra Išjungta, o dabartinė konfigūracija yra F33E0C8E001.

Konkreti "SecureBoot" sertifikatų įgalinimo konfigūracija gali būti konfigūruojama tokiu būdu:

WinCsFlags /apply – raktas "F33E0C8E002"

Sėkmingas rakto taikymas turėtų pateikti šią informaciją:

Sėkmingai pritaikyta F33E0C8E002

Vėliavėlė: F33E0C8E

Dabartinė konfigūracija: F33E0C8E002

Laukianti konfigūracija: nėra

Laukiantis veiksmas: nėra

Būsena: išjungta

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfigūracijos:

F33E0C8E002

Norėdami nustatyti rakto būseną vėliau, galite iš naujo naudoti pradinės užklausos komandą:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Atsižvelgiant į vėliavėlės būseną, grąžinama informacija bus panaši į šią:

Vėliavėlė: F33E0C8E

Dabartinė konfigūracija: F33E0C8E002

Laukianti konfigūracija: nėra

Laukiantis veiksmas: nėra

Būsena: įgalinta

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfigūracijos:

F33E0C8E002

F33E0C8E001

Atkreipkite dėmesį, kad dabar rakto būsena yra įjungta ir dabartinė konfigūracija yra F33E0C8E002.

Pastaba Taikomas raktas nereiškia, kad "SecureBoot" sertifikato diegimo procesas pradėtas arba baigtas. Jis tik nurodo, kad įrenginys tęs "SecureBoot" naujinimus kita galima galimybe. Tai gali būti laukiama, jau pradėta arba baigta. Vėliavėlės būsena nenurodo šios eigos.

Neautomatinio DB/KEK naujinimo veiksmai

Instrukcijas, kaip rankiniu būdu pritaikyti saugiosios įkrovos DB naujinimus, žr. "Microsoft" saugiosios įkrovos raktų naujinimas. Be to, išsamios informacijos apie "Microsoft" rekomenduojamą saugiosios įkrovos objekto konfigūraciją žr. "Microsoft" saugiosios įkrovos objektai "GitHub Repo", nes tai yra oficiali viso saugiosios įkrovos objekto turinio vieta.

|

Keisti datą |

Keisti aprašą |

|

2025 m. rugsėjo mėn. |

|

|

2025 m. liepos 8 d. |

|

|

2025 m. liepos 2 d. |

|