Pradinė publikavimo data: 2024 m. rugpjūčio 13 d.

KB ID: 5042562

„Windows 10“ palaikymas baigsis 2025 m. spalio mėn.

Po 2025 m. spalio 14 d. „Microsoft“ nebeteiks nemokamų programinės įrangos naujinimų iš „Windows Update“, techninės pagalbos arba „Windows 10“ saugos pataisų. Jūsų kompiuteris vis tiek veiks, tačiau rekomenduojame pereiti prie „Windows 11“.

Svarbi pastaba apie SkuSiPolicy.p7b strategiją

Nurodymų, kaip taikyti atnaujintą strategiją, ieškokite skyriuje "Microsoft" pasirašyto atšaukimo strategijos (SkuSiPolicy.p7b) diegimas .

Šiame straipsnyje

Suvestinė

"Microsoft" susipažino su "Windows" pažeidžiamumu, kuris leidžia pažeidėjui su administratoriaus teisėmis pakeisti atnaujintus "Windows" sistemos failus, kurie turi senesnes versijas, atidarant duris pažeidėjui iš naujo įtraukti pažeidžiamumus virtualizavimo pagrindu veikiančios saugos (VBS). Šių dvejetainių failų keitimų atšaukimas gali leisti pažeidėjui apeiti VBS saugos funkcijas ir išskėsti duomenis, apsaugotus VBS. Ši problema aprašyta CVE-2024-21302 | "Windows" saugaus branduolio režimo didesnių teisių pažeidžiamumas.

Norėdami išspręsti šią problemą, atšauksime pažeidžiamas VBS sistemos failus, kurie nėra atnaujinami. Dėl didelio skaičiaus su VBS susijusių failų, kurie turi būti blokuojami, mes naudojame alternatyvų būdą blokuoti failų versijas, kurios nėra atnaujintos.

Poveikio aprėptis

Ši problema paveikia visus VBS palaikančius "Windows" įrenginius. Tai apima vietinius fizinius įrenginius ir virtualiąsias mašinas (VM). VBS palaikomas Windows 10 ir naujesnėse "Windows" versijose, Windows Server 2016" ir naujesnėse Windows Server versijose.

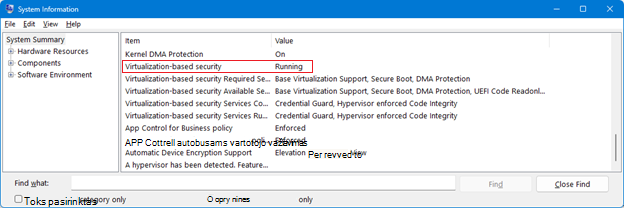

VBS būseną galima patikrinti naudojant "Microsoft" sistemos informacijos įrankį (Msinfo32.exe). Šis įrankis renka informaciją apie jūsų įrenginį. Paleidę Msinfo32.exe slinkite žemyn iki saugos eilutės, pagrįstos virtualizavimu . Jei šios eilutės reikšmė yra Vykdoma, VBS yra įjungta ir vykdoma.

VBS būseną taip pat galima patikrinti su Windows PowerShell naudojant Win32_DeviceGuard WMI klasę. Norėdami užklausti VBS būseną iš "PowerShell", atidarykite didesnių teisių Windows PowerShell seansą ir vykdykite šią komandą:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Paleidus anksčiau nurodytą "PowerShell" komandą, VBS būsenos būsena turėtų būti viena iš toliau nurodytų.

|

Lauko pavadinimas |

Būsena |

|

VirtualizationBasedSecurityStatus |

|

Galimi mažinimai

Visose palaikomose Windows 10 versijose 1507 ir naujesnėse "Windows" versijose bei Windows Server 2016" ir naujesnėse Windows Server versijose administratoriai gali įdiegti "Microsoft" pasirašytą atšaukimo strategiją (SkuSiPolicy.p7b). Tai blokuos pažeidžiamas VBS sistemos failų versijas, kurios nėra atnaujinamos, kad nebūtų įkeltos į operacinę sistemą.

Kai "SkuSiPolicy.p7b" taikomas "Windows" įrenginiui, strategija taip pat bus užrakinta įrenginyje įtraukiant kintamąjį į UEFI programinę-aparatinę įrangą. Paleisties metu strategija įkeliama ir "Windows" blokuoja šią strategiją pažeidžiančių dvejetainių failų įkėlimą. Jei taikomas UEFI užraktas ir strategija pašalinama arba pakeičiama senesne versija, "Windows" paleidimo tvarkytuvas nepasileidžia ir įrenginys nepasileidžia. Ši įkrovos klaida nerodys klaidos ir sistema pereis prie kitos galimos įkrovos parinkties, kuri gali lemti įkrovos ciklą.

Papildoma "Microsoft" pasirašyta CI strategija, kuri yra įjungta pagal numatytuosius parametrus ir nereikalauja jokių papildomų diegimo veiksmų, kurie nėra susieti su UEFI. Ši pasirašyta CI strategija bus įkelta paleidimo metu ir šios strategijos vykdymas neleis atšaukti VBS sistemos failų keitimų paleidimo seanso metu. Skirtingai nei "SkuSiPolicy.p7b", įrenginys gali toliau veikti, jei naujinimas neįdiegtas. Ši strategija įtraukta į visas palaikomas Windows 10 versijas, 1507 ir naujesnes versijas. "SkuSkiPolicy.p7b" vis tiek gali taikyti administratoriai, kad suteiktų papildomą paleidimo seansų keitimų atšaukimo apsaugą.

"Windows" išmatuotosios įkrovos žurnaluose, naudojamuose kompiuterio įkrovos sveikatai patvirtinti, yra informacijos apie strategijos versiją, kuri įkeliama įkrovos proceso metu. Šie žurnalai yra saugiai prižiūrimi TPM paleidimo metu, o "Microsoft" atestavimo tarnybos analizuoja šiuos žurnalus, kad patikrintų, ar įkeliamos tinkamos strategijos versijos. Atestavimo tarnybos vykdo taisykles, užtikrinančias konkrečios strategijos versijos ar naujesnės versijos įkėlimą; kitu atveju sistema nebus patvirtinama kaip sveika.

Kad strategija būtų sušvelninta, strategija turi būti atnaujinta naudojant "Windows" priežiūros naujinimą, nes "Windows" komponentai ir strategija turi būti iš to paties leidimo. Jei strategijos mažinimas nukopijuojamas į įrenginį, įrenginys gali būti nepaleidžiamas, jei taikoma netinkama rizikos mažinimo versija arba rizikos mažinimas gali neveikti taip, kaip tikėtasi. Be to, rizikos mažinimai, aprašyti KB5025885 , turėtų būti taikomi jūsų įrenginiui.

Windows 11 24H2, Windows Server 2022 ir Windows Server 23H2, dinaminė matavimo patikimumo šaknis (DRTM) prideda papildomą poveikio sumažinimą dėl keitimų atšaukimo pažeidžiamumo. Šis mažinimas yra įjungtas pagal numatytuosius parametrus. Šiose sistemose VBS apsaugoti šifravimo raktai yra susieti su numatytuoju įgalintu įkrovos seansu VBS CI strategija ir bus nenaudojami tik tuo atveju, jei įgalinta atitinkama CI strategijos versija. Norint įjungti vartotojo inicijuotus keitimų atšaukimus, pridedamas atidėjimo laikotarpis, kad būtų galima saugiai atšaukti 1 "Windows Update" paketo versijos keitimus neprarandant galimybės panaikinti VSM pagrindinio rakto. Tačiau vartotojo inicijuotas keitimų atšaukimas galimas tik jei "SkuSiPolicy.p7b" netaikomas. VBS CI strategija įgalina, kad visi įkrovos dvejetainiai failai nebuvo atšaukti ir atšaukti versijos. Tai reiškia, kad jei užpuolikas, kuris turi administratoriaus teises, atkuria pažeidžiamus įkrovos dvejetainius failus, sistema nepasileidžia. Jei CI strategija ir dvejetainiai failai grąžinami į ankstesnę versiją, VSM apsaugoti duomenys nebus panaikinti.

Rizikos mažinimo rizikos supratimas

Prieš taikydami "Microsoft" pasirašytą atšaukimo strategiją, turite žinoti apie galimą riziką. Prieš taikydami rizikos mažinimą, peržiūrėkite šiuos pavojus ir atlikite visus būtinus atkūrimo laikmenos naujinimus.

Pastaba Ši rizika taikoma tik "SkuSiPolicy.p7b" strategijai ir netaikoma numatytosios įjungtos apsaugos strategijoms.

-

"UEFI Lock" ir naujinimų šalinimas. Įrenginyje pritaikius UEFI užraktą su "Microsoft" pasirašyta atšaukimo strategija, įrenginio negalima grąžinti (pašalinant "Windows" naujinimus, naudojant atkūrimo tašką arba kitomis priemonėmis), jei ir toliau taikote saugiąją įkrovą. Net performatavus diską nebus pašalintas rizikos mažinimo UEFI užraktas, jei jis jau buvo pritaikytas. Tai reiškia, kad jei bandysite grąžinti ankstesnę "Windows" operacinės sistemos būseną, kuriai netaikomas rizikos mažinimas, įrenginys nebus paleistas, nebus rodomas klaidos pranešimas ir UEFI pereis prie kitos galimos įkrovos parinkties. Tai gali sukelti įkrovos ciklą. Turite išjungti saugiąją įkrovą, kad pašalintumėte UEFI užraktą. Prieš taikydami šiame straipsnyje aprašytus atšaukimus savo įrenginiui, atidžiai išbandykite visus galimus padarinius.

-

Išorinio paleidimo laikmena. Įrenginiui pritaikius UEFI užrakto mažinimą, išorinės įkrovos laikmena turi būti atnaujinta naujausiu įrenginyje įdiegtu "Windows" naujinimu. Jei išorinės įkrovos laikmena neatnaujinta į tą pačią "Windows Update" versiją, įrenginys gali būti nepakrautas iš tos laikmenos. Prieš taikydami rizikos mažinimo priemones, žr. instrukcijas, pateiktas skyriuje Išorinės įkrovos laikmenos naujinimas .

-

"Windows" atkūrimo aplinka. Įrenginyje esančią "Windows" atkūrimo aplinką (WinRE)reikia atnaujinti naujausiu "Windows" saugiuoju OS dinaminiu naujinimu, išleistu 2025 m. liepos 8 d., įrenginyje prieš pradedant taikyti "SkuSipolicy.p7b". Praleidžiant šį veiksmą gali nepavykti WinRE paleisti kompiuterio nustatymo iš naujo funkcijos. Daugiau informacijos žr. Naujinimo paketo įtraukimas į "Windows RE".

-

Vykdymo aplinkos (PXE) paleidimas prieš įkrovą. Jei rizikos mažinimas įdiegtas įrenginyje ir jūs bandote naudoti PXE įkrovos, įrenginys nebus paleistas, nebent naujausias "Windows" naujinimas taip pat taikomas PXE serverio įkrovos atvaizdą. Nerekomenduojame diegti mažinimų į tinklo įkrovos šaltinius, nebent PXE įkrovos serveris buvo atnaujintas į naujausią "Windows" naujinimą, išleistą 2025 m. sausio mėn. arba vėliau, įskaitant PXE įkrovos tvarkytuvą.

Rizikos mažinimo diegimo gairės

Norėdami išspręsti šiame straipsnyje aprašytas problemas, galite įdiegti "Microsoft" pasirašytą atšaukimo strategiją (SkuSiPolicy.p7b). Šis mažinimas palaikomas tik Windows 10 1507 ir naujesnėse "Windows" versijose bei Windows Server 2016".

Pastaba Jei naudojate "BitLocker", įsitikinkite, kad buvo sukurta "BitLocker" atkūrimo rakto atsarginė kopija. Galite paleisti šią komandą iš administratoriaus komandinės eilutės ir užsirašykite 48 skaitmenų skaitinį slaptažodį:

manage-bde -protectors -get %systemdrive%

"Microsoft" pasirašyto atšaukimo strategijos diegimas (SkuSiPolicy.p7b)

"Microsoft" pasirašyta atšaukimo strategija įtraukiama kaip naujausio "Windows" naujinimo dalis. Ši strategija turėtų būti taikoma tik įrenginiams įdiegus naujausią galimą "Windows" naujinimą, tada atlikite šiuos veiksmus:

Pastaba Jei trūksta naujinimų, įrenginys gali būti nepaleidžiamas taikant rizikos mažinimą arba rizikos mažinimas gali neveikti taip, kaip tikėtasi. Prieš diegdami strategiją, būtinai atnaujinkite paleidžiamą "Windows" laikmeną naujausiais galimais "Windows" naujinimais. Daugiau informacijos apie tai, kaip atnaujinti paleidžiamą laikmeną, žr. skyrių Išorinės įkrovos laikmenos naujinimas .

-

Įsitikinkite, kad įdiegtas naujausias "Windows" naujinimas, išleistas 2025 m. sausio mėn. arba vėliau.

-

Jei naudojate Windows 11 22H2 ir 23H2 versijas, įdiekite 2025 m. liepos 22 d. (KB5062663) arba naujesnį naujinimą prieš atlikdami toliau nurodytus veiksmus.

-

Jei naudojate Windows 10 21H2 versiją, įdiekite "Windows" naujinimą, išleistą 2025 m. rugpjūčio mėn. arba vėlesnį naujinimą prieš atlikdami toliau nurodytus veiksmus.

-

-

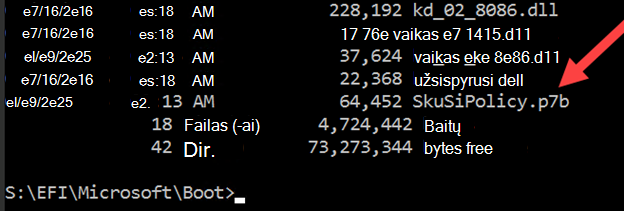

Didesnių teisių Windows PowerShell raginime vykdykite šias komandas:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S jei (-Not (testo kelio $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item –Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Iš naujo paleiskite įrenginį.

-

Patvirtinkite, kad strategija įkeliama į Įvykių peržiūros programa naudojant informaciją, esančią skyriuje "Windows" įvykių žurnalai.

Pastabos

-

Įdiegę SkuSiPolicy.p7b atšaukimo (strategijos) failą, jo nešalinkite. Jūsų įrenginys gali nebepavykti paleisti, jei failas bus pašalintas.

-

Jei įrenginys nepaleidžiamas, žr. skyrių Atkūrimo procedūra.

Naujinama išorinė paleidimo laikmena

Norint naudoti išorinę įkrovos laikmeną su įrenginiu, kuriame taikoma "Microsoft" pasirašyta atšaukimo strategija, išorinė įkrovos laikmena turi būti atnaujinta naujausiu "Windows" naujinimu, įskaitant įkrovos tvarkytuvą. Jei medija neapima naujausio "Windows" naujinimo, medija nebus paleista.

Svarbu Prieš tęsiant rekomenduojame sukurti atkūrimo diską. Šią laikmeną galima naudoti norint iš naujo įdiegti įrenginį, jei kiltų didelė problema.

Atlikite šiuos veiksmus norėdami atnaujinti išorinės įkrovos laikmeną:

-

Eikite į įrenginį, kuriame įdiegti naujausi "Windows" naujinimai.

-

Prijunkite išorinę įkrovos laikmeną kaip disko raidę. Pavyzdžiui, prijunkite atmintinę kaip D:.

-

Spustelėkite Pradėti, ieškos lauke įveskiteKurti atkūrimo diską, tada spustelėkite Kurti atkūrimo disko valdymo skydą. Vykdydami nurodymus sukurkite atkūrimo diską naudodami prijungtą atmintinę.

-

Saugiai nuimkite pritvirtintą nykščio atmintinę.

Jei savo aplinkoje valdote diegiamą mediją naudodami "Windows" diegimo laikmenos naujinimą su dinaminiu naujinimu , atlikite šiuos veiksmus:

-

Eikite į įrenginį, kuriame įdiegti naujausi "Windows" naujinimai.

-

Atlikite veiksmus, nurodytus "Windows" diegimo laikmenos naujinimas naudojant dinaminį naujinimą, kad sukurtumėte laikmeną, kurioje yra įdiegti naujausi "Windows" naujinimai.

"Windows" įvykių žurnalai

"Windows" registruoja įvykius, kai įkeliamos kodo vientisumo strategijos, įskaitant SkuSiPolicy.p7b, ir kai failas blokuojamas dėl strategijos vykdymo. Šiuos įvykius galite naudoti norėdami patikrinti, ar rizikos mažinimas buvo pritaikytas.

Kodo vientisumo žurnalai pasiekiami "Windows Įvykių peržiūros programa" dalyje Programų ir paslaugų žurnalai > "Microsoft" > "Windows > CodeIntegrity > Operational > Application and Services" žurnalus > tarnybos žurnalus > "Microsoft" > "Windows > AppLocker" > MSI ir scenarijus.

Daugiau informacijos apie kodo vientisumo įvykius žr. "Windows" sargybos programų valdymo operacijų vadove.

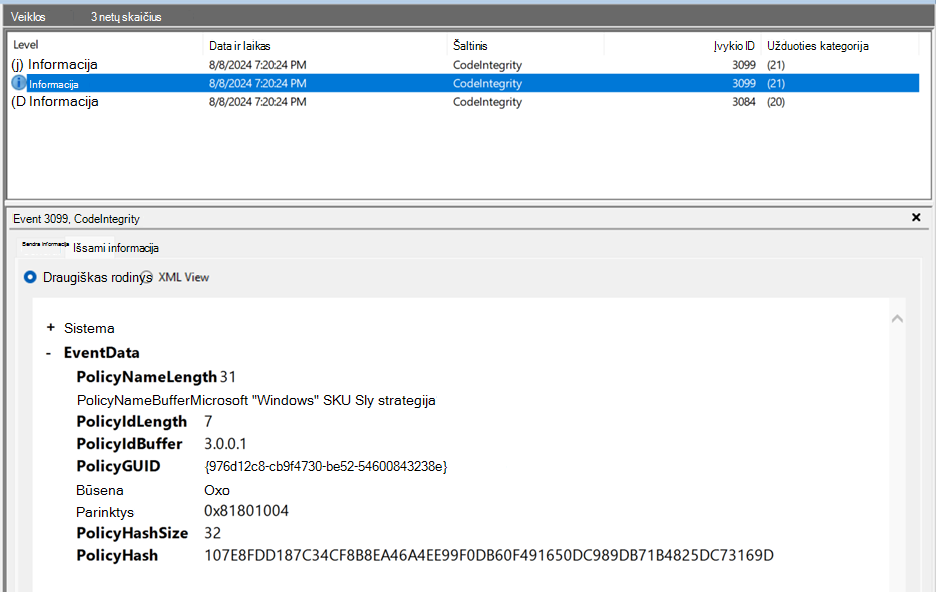

Strategijos aktyvinimo įvykiai

Strategijos aktyvinimo įvykiai galimi "Windows Įvykių peržiūros programa" dalyje Programų ir paslaugų žurnalai > "Microsoft" > "Windows > CodeIntegrity > Operational".

-

PolicyNameBuffer – "Microsoft Windows" SKU SI strategija

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Jei savo įrenginiui pritaikėte audito strategiją arba rizikos mažinimą, o taikomosios strategijos "CodeIntegrity" įvykio 3099 nėra, strategija neįgalinta. Norėdami patikrinti, ar strategija įdiegta tinkamai, žiūrėkite diegimo instrukcijas .

Pastaba Kodo vientisumo įvykis 3099 nepalaikomas 2016, Windows Server 2016 ir Windows 10 Enterprise 2015 LTSB Windows 10 Enterprise versijose. Norėdami patikrinti, ar strategija buvo pritaikyta (audito arba atšaukimo strategija), turite prijungti EFI sistemos skaidinį naudodami komandą mountvol.exe ir pažiūrėkite, ar strategija buvo taikoma EFI skaidiniui. Patikrinę būtinai atjunkite EFI sistemos skaidinį.

SkuSiPolicy.p7b – atšaukimo strategija

Įvykių tikrinimas ir blokavimas

Kodo vientisumo audito ir blokavimo įvykiai galimi "Windows Įvykių peržiūros programa" dalyje Programų ir paslaugų žurnalai > "Microsoft" > "Windows > CodeIntegrity" > Operacinės > programų ir paslaugų žurnalai > "Microsoft" > "Windows > AppLocker" > MSI ir scenarijus.

Ankstesnėje registravimo vietoje yra įvykių apie vykdomųjų programų, dll ir tvarkyklių valdymą. Pastaroji registravimo vieta apima įvykius apie MSI diegimo programos, scenarijai ir COM objektų valdymą.

"CodeIntegrity" įvykis 3077 žurnale "CodeIntegrity – Operational" nurodo, kad vykdytina, .dll arba tvarkyklė buvo užblokuota įkelti. Šis įvykis apima informaciją apie užblokuotą failą ir įgalintą strategiją. Dėl rizikos mažinimo blokuojamų failų strategijos informacija "CodeIntegrity" įvykyje 3077 atitiks SkuSiPolicy.p7b strategijos informaciją iš "CodeIntegrity Event 3099". "CodeIntegrity Event 3077" nebus, jei nėra vykdomųjų, .dll ar tvarkyklių, pažeidžiančių jūsų įrenginio kodo vientisumo strategiją.

Jei reikia kito kodo vientisumo audito ir blokavimo įvykių, žr. Apie programų valdymo įvykius.

Politikos pašalinimas ir atkūrimo procedūra

Jei pritaikius rizikos mažinimą kyla problemų, galite atlikti šiuos veiksmus, kad pašalintumėte rizikos mažinimą:

-

Sustabdykite "BitLocker", jei ji įjungta. Didesnių teisių komandinės eilutės lange vykdykite šią komandą:

Manager-bde -protectors -disable c: -rebootcount 3

-

Išjunkite saugiąją įkrovą iš UEFI BIOS meniu.Saugiosios įkrovos išjungimo procedūra skiriasi įrenginių gamintojais ir modeliais. Jei reikia pagalbos ieškant, kur išjungti saugią įkrovą, žr. įrenginio gamintojo instrukciją. Daugiau informacijos galima rasti saugiosios įkrovos išjungimas.

-

Pašalinkite SkuSiPolicy.p7b strategiją.

-

Paleiskite "Windows" įprastai ir prisijunkite.SkuSiPolicy.p7b strategiją reikia pašalinti iš šios vietos:

-

<EFI sistemos skaidinio>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Vykdykite šias didesnių teisių Windows PowerShell seanso komandas, kad išvalytumėte šių vietų strategiją:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Įjunkite saugią įkrovą iš BIOS.Norėdami sužinoti, kur įjungti saugiąją įkrovą, žr. įrenginio gamintojo instrukcijoje.Jei atlikdami 1 veiksmą išjungėte saugią įkrovą ir jūsų diskas apsaugotas "BitLocker", sustabdykite "BitLocker" apsaugą ir įjunkite saugią įkrovą iš UEFI BIOS meniu.

-

Įjunkite "BitLocker". Didesnių teisių komandinės eilutės lange vykdykite šią komandą:

Manager-bde -protectors -enable c:

-

Iš naujo paleiskite įrenginį.

|

Keisti datą |

Aprašas |

|

2025 m. gruodžio 17 d. |

|

|

2025 m. liepos 22 d. |

|

|

2025 m. liepos 10 d. |

|

|

2025 m. balandžio 8 d. |

|

|

2025 m. vasario 24 d. |

|

|

2025 m. vasario 11 d. |

|

|

2025 m. sausio 14 d. |

|

|

2024 m. lapkričio 12 d. |

|