Sākotnējās publicēšanas datums: 2024. gada 13. augusts

KB ID: 5042562

Atbalsta Windows 10 beigsies 2025. gada oktobrī

Pēc 2025. gada 14. oktobra Microsoft vairs nenodrošinās bezmaksas programmatūras atjauninājumus no Windows Update, tehniskās palīdzības vai drošības labojumiem Windows 10. Jūsu dators joprojām darbosies, bet mēs iesakām pāriet uz Windows 11.

Svarīga piezīme par SkuSiPolicy.p7b politiku

Norādījumus par atjauninātās politikas lietojiet, skatiet sadaļā Microsoft parakstītas atsaukšanas politikas (SkuSiPolicy.p7b) izvietošana.

Šajā rakstā

Kopsavilkums

Korporācija Microsoft ir informēta par ievainojamību operētājsistēmā Windows, kas ļauj uzbrukumu ar administratora privilēģijām aizstāt atjauninātus Windows sistēmas failus, kuriem ir vecākas versijas, atverot ievainojamību lietotājam, lai atkārtoti ieviestu ievainojamību saistībā ar virtualizācijas drošību (Virtualization-based security — VBS). Atritinot šos nodalījumus, uzbrucējs var apiet VBS drošības līdzekļus un izdaikot datus, kas aizsargāti ar VBS. Šī problēma ir aprakstīta CVE-2024-21302 | Windows secure kernel mode elevation of privilege vulnerability

Lai novērstu šo problēmu, mēs atsauksim neaizsargātus VBS sistēmas failus, kas nav atjaunināti. Tā kā ir jābloķē liels ar VBS saistītu failu skaits, tiek izmantota alternatīva metode, lai bloķētu neatjauninatās failu versijas.

Ietekmes tvērums

Šī problēma ietekmē visas Windows ierīces, kas atbalsta VBS. Tas attiecas uz lokālajām fiziskajām ierīcēm un virtuālajām mašīnām (virtuālās mašīnas). VBS tiek atbalstīts Windows 10 Windows versijās, kā arī jaunākās versijās, Windows Server 2016 un jaunākās Windows Server versijās.

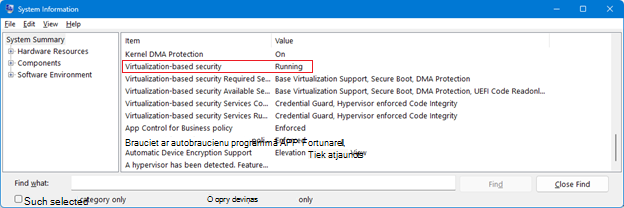

VBS stāvokli var pārbaudīt, izmantojot Microsoft sistēmas informācijas rīku (System Information — Msinfo32.exe). Šis rīks apkopo informāciju par jūsu ierīci. Pēc Msinfo32.exe ritiniet uz leju līdz virtualizācijas drošības rindai . Ja šīs rindas vērtība ir Darbojas, VBS ir iespējota un darbojas.

VBS stāvokli var arī pārbaudīt kopā ar Windows PowerShell, izmantojot Win32_DeviceGuard WMI klasi. Lai izpildītu vaicājumu PowerShell VBS stāvoklī, atveriet priviliģētu Windows PowerShell pēc tam izpildiet šādu komandu:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Pēc iepriekš minētās PowerShell komandas izpildes VBS statusam ir jābūt vienam no šiem.

|

Lauka nosaukums |

Statuss |

|

VirtualizationBasedSecurityStatus |

|

Pieejamās risku mazināšanas iespējas

Visām atbalstītajām Windows 10 versijām, Windows versijām 1507 un jaunākām versijām un Windows Server 2016 un jaunākām Windows Server versijām administratori var izvietot Microsoft parakstītu atsaukšanas politiku (SkuSiPolicy.p7b). Tādējādi tiks bloķētas neizturīgas VBS sistēmas failu versijas, kuru ielāde operētājsistēmā nav atjaunināta.

Ja SkuSiPolicy.p7b tiek lietots Windows ierīcē, politika tiks bloķēta arī ierīcē, pievienojot mainīgo UEFI aparātprogrammatūrai. Startēšanas laikā politika tiek ielādēta un Windows bloķē to nodalījumu ielādi, kas pārkāpj politiku. Ja UEFI bloķēšana tiek lietota un politika tiek noņemta vai aizstāta ar vecāku versiju, Windows sāknēšanas pārvaldnieks netiek startēts un ierīce netiks startēta. Šī palaišanas kļūme nerādīs kļūdu, un sistēma pāriet pie nākamās pieejamās palaišanas opcijas, kas var izraisīt palaišanas cilpu.

Papildu Microsoft parakstīta CI politika, kas ir iespējota pēc noklusējuma un nav nepieciešamas papildu izvietošanas darbības, kas nav saistītas ar UEFI. Šī parakstītā CI politika tiks ielādēta palaišanas laikā, un šīs politikas izpilde novērš VBS sistēmas failu atriti šīs palaišanas sesijas laikā. Atšķirībā no SkuSiPolicy.p7b, ierīce var turpināt darboties arī tad, ja atjauninājums nav instalēts. Šī politika ir iekļauta visās atbalstītās Windows 10 versijās 1507 un jaunākās versijās. SkuSkiPolicy.p7b joprojām var lietot administratori, lai nodrošinātu papildu aizsardzību atritei palaišanas sesijās.

Windows sāknēšanas žurnāli, kas tiek izmantoti, lai pārbaudīt datora sāknēšanas darbspēju, ietver informāciju par politikas versiju, kas tiek ielādēta sāknēšanas procesa laikā. Šos žurnālus droša saglabā TPM sāknēšanas laikā, un Microsoft atstaciju pakalpojumi parsē šos žurnālus, lai pārbaudītu, vai ir ielādētas pareizās politikas versijas. Atestācijas pakalpojumi īsteno kārtulas, kas nodrošina to, ka tiek ielādēta noteikta politikas versija vai jaunāka versija; pretējā gadījumā sistēma netiks apstiprināts kā veselīgs.

Lai politikas risku mazināšana darbotos, politika ir jāatjaunina, izmantojot Windows apkalpošanas atjauninājumu, jo Windows komponentiem un politikai ir jābūt no viena laidiena. Ja ierīcē tiek kopēts politikas atvieglojumus, ierīci nevar sākt, ja tiek lietota nepareiza risku mazināšanas versija vai ja risku mazināšana var nedarboties, kā paredzēts. Papildus ierīcei ir jāpiemēro KB5025885 , kas aprakstīti šajā rakstā.

Mērvienību Windows 11 versijā 24H2, Windows Server 2022 un Windows Server 23H2 dinamiskā drošības kontroles sakne pievieno papildu riskus atrites ievainojamībai. Šis risku mazināšanas līdzeklis pēc noklusējuma ir iespējots. Šajās sistēmās ar VBS aizsargātās šifrēšanas atslēgas ir saistītas ar noklusējuma iespējoto sāknēšanas sesiju VBS CI politiku, un tās tiek noņemtas tikai tad, ja tiek ieviesta atbilstošā CI politikas versija. Lai iespējotu lietotāja iniciētus atriti, ir pievienots pagarinājuma periods, lai iespējotu drošo Windows atjaunināšanas pakotnes 1 versijas atriti, nezaudējot iespēju noņemt VSM šablona atslēgu. Taču lietotāja iniciēta atrite ir iespējama tikai tad, ja netiek lietots SkuSiPolicy.p7b. VBS CI politika ieviesīs, ka visas sāknēšanas nodalījumu programmas nav atsauktas. Tas nozīmē— ja uzbrukums ar administratora privilēģijām atritinās neaizsargātās sāknēšanas binaries, sistēma netiks startēta. Ja CI politika un binaji ir pārnesti atpakaļ uz vecāku versiju, ar VSM aizsargātie dati netiks atritināti.

Risku mazināšanas risku izpratne

Pirms Microsoft parakstītas atsaukšanas politikas lietošanas ir jāzina par iespējamiem riskiem. Lūdzu, pārskatiet šos riskus un veiciet nepieciešamos atjauninājumus atkopšanas multivides failiem, pirms piemērot riskus.

Piezīme Šie riski attiecas tikai uz SkuSiPolicy.p7b politiku, bet neattiecas uz noklusējuma aizsardzību.

-

UEFI Lock un atjauninājumu atinstalēšana. Pēc UEFI bloķēšanas lietošanas ierīcē ar Microsoft parakstītu atsaukšanas politiku ierīci nevar atjaunot (atinstalējot Windows atjauninājumus, izmantojot atjaunošanas punktu vai ar citiem līdzekļiem), ja turpināt lietot drošo sāknēšanu. Pat pēc diska pārformatēšanas UEFI bloķēšana nenoņems risku mazināšanas slēdzi, ja tas jau ir lietots. Tas nozīmē: ja mēģināsit atjaunot Windows OS agrākā stāvoklī, kurā nav lietota risku mazināšanas iespēja, ierīce netiks startēta, netiks parādīts kļūdas ziņojums un UEFI pāriet pie nākamās pieejamās palaišanas opcijas. Tas var izraisīt palaišanas cilpu. Lai noņemtu UEFI bloķēšanu, ir jāatspējo drošā palaišana. Lūdzu, ņemiet vērā visas iespējamās sekas un rūpīgi pārbaudiet, pirms atsaukumus, kas izklāstīti šajā rakstā, varat izmantot savā ierīcē.

-

Ārējā sāknēšanas datu nesējs; Pēc UEFI bloķēšanas samazināšanas lietošanas ierīcē ārējā sāknēšanas datu nesējs ir jāatjaunina ar ierīcē instalēto jaunāko Windows atjauninājumu. Ja ārējais sāknēšanas datu nesējs netiek atjaunināts uz to pašu Windows atjaunināšanas versiju, ierīce, iespējams, netiks palaista no šī datu nesēja. Skatiet norādījumus sadaļā Ārējā sāknēšanas multivides atjaunināšana , pirms sākat lietot riskus.

-

Windows atkopšanas vide. Ierīcē instalētā Windows atkopšanas vide (WinRE) ir jāatjaunina ar jaunāko Windows drošo OS dinamisko atjauninājumu, kas izlaists 2025. gada 8. jūlijā, ierīcē pirms ierīcē tiek lietota programma SkuSipolicy.p7b. Izlaižot šo darbību, WinRE var neļaut palaist datora atiestatīšanas līdzekli. Papildinformāciju skatiet rakstā Atjaunināšanas pakotnes pievienošana sistēmai Windows RE.

-

Pirmssāknēšanas izpildes vide (PXE) palaišana. Ja ierīcē tiek izvietots risku mazināšanas pakalpojums un mēģināt izmantot PXE sāknēšanu, ierīce netiek startēta, ja vien PXE servera sāknēšanas attēlam netiek lietots arī jaunākais Windows atjauninājums. Nav ieteicams izvietot tīkla sāknēšanas avotu riskus, ja vien PXE sāknēšanas serveris nav atjaunināts uz jaunāko Windows atjauninājumu, kas izlaists 2025. gada janvārī vai pēc tā, tostarp uz PXE sāknēšanas pārvaldnieku.

.

Lai novērstu šajā rakstā minētās problēmas, varat izvietot Microsoft parakstītu atsaukšanas politiku (SkuSiPolicy.p7b). Šo risku mazināšanas pasākumu Windows 10, 1507 un jaunāku Windows versiju un Windows Server 2016.

Piezīme Ja izmantojat BitLocker, pārliecinieties, vai jūsu BitLocker atkopšanas atslēga ir dublēta. Administratora komandu uzvednē varat izpildīt šādu komandu un atzīmēt 48 ciparu skaitlisko paroli:

manage-bde -protectors -get %systemdrive%

Microsoft parakstītas atsaukšanas politikas izvietošana (SkuSiPolicy.p7b)

Microsoft parakstītā atsaukšanas politika ir iekļauta jaunākajā Windows atjauninājumā. Šī politika attiecas tikai uz ierīcēm, instalējot jaunāko pieejamo Windows atjauninājumu, un pēc tam veiciet šīs darbības:

Piezīme Ja trūkst atjauninājumu, ierīce var nesāc darboties ar risku mazināšanas pasākumiem vai risku mazināšana var nedarboties, kā paredzēts. Pirms politikas izvietošanas noteikti atjauniniet savu sāknēšanas Windows datu nesēju ar jaunāko pieejamo Windows atjauninājumu. Detalizētu informāciju par to, kā atjaunināt sāknēšanas datu nesēju, skatiet sadaļā Ārējas sāknēšanas multivides atjaunināšana.

-

Pārliecinieties, vai ir instalēts jaunākais Windows atjauninājums, kas izlaists 2025. gada janvārī vai pēc tam.

-

Operētājsistēmas Windows 11 22H2 un 23H2 versijā pirms šo darbību veikšanas instalējiet 2025. gada 22. jūliju (KB5062663) vai jaunāku atjauninājumu.

-

Operētājsistēmas Windows 10 21H2, pirms šo darbību veikšanas instalējiet Windows atjauninājumu, kas izlaists 2025. gada augustā vai jaunākā atjauninājumā.

-

-

Uzvednē izpildiet šādas komandas Windows PowerShell komandām:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (testa ceļa $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Restartējiet jūsu ierīci.

-

Pārbaudiet, vai politika tiek ielādēta Notikumu skatītājs, izmantojot informāciju sadaļā Windows notikumu žurnāli.

Piezīmes

-

Pēc SkuSiPolicy.p7b atsaukšanas (politikas) faila izvietošanas nenoņemiet. Ja fails ir noņemts, ierīci vairs nevarēs startēt.

-

Ja ierīce netiek startēta, skatiet sadaļu Atkopšanas procedūra.

Ārējā sāknēšanas datu nesēja atjaunināšana

Lai izmantotu ārēju sāknēšanu ar ierīci, kurā ir lietota Microsoft parakstīta atsaukšanas politika, ārējā sāknējam datu nesējs ir jāatjaunina ar jaunāko Windows atjauninājumu, tostarp sāknēšanas pārvaldnieku. Ja multividē nav iekļauts jaunākais Windows atjauninājums, multivide netiks startēta.

Svarīgi Pirms turpināt, ieteicams izveidot atkopšanas disku. Šo datu nesēju var izmantot, lai atkārtoti instalētu ierīci, ja rodas liela problēma.

Lai atjauninātu ārējo sāknējamo datu nesēju, veiciet tālāk norādītās darbības.

-

Dodieties uz ierīci, kurā ir instalēti jaunākie Windows atjauninājumi.

-

Kalns ar ārējo sāknēšanas datu nesēju kā diska burtu. Piemēram, kalnā kalns kā D:.

-

Noklikšķiniet uz Sākt, meklēšanas lodziņā ierakstiet Izveidotatkopšanas disku un pēc tam noklikšķiniet uz Izveidot atkopšanas diska vadības paneli. Izpildiet norādījumus, lai izveidotu atkopšanas disku, izmantojot piestiprināmu zibatmiņas disku.

-

Droši noņemiet piestiprināmo īkšķa disku.

Ja savā vidē pārvaldāt instalējamu datu nesēju, izmantojot Windows instalēšanas datu nesēja atjaunināšanu ar dinamiskās atjaunināšanas norādījumiem, veiciet šādas darbības:

-

Dodieties uz ierīci, kurā ir instalēti jaunākie Windows atjauninājumi.

-

Izpildiet rakstā Windows instalācijas datu nesēja atjaunināšana ar dynamic Update minētās darbības, lai izveidotu multividi, kurā ir instalēti jaunākie Windows atjauninājumi.

Windows notikumu žurnāli

Windows reģistrē notikumus, kad tiek ielādētas koda integritātes politikas, tostarp SkuSiPolicy.p7b, un kad fails tiek bloķēts no ielādes politikas ieviešanas dēļ. Šos notikumus var izmantot, lai pārliecinātos, vai ir pielietota risku mazināšana.

Kodu integritātes žurnāli ir pieejami operētājsistēmas Windows Notikumu skatītājs sadaļā Lietojumprogrammu un pakalpojumu žurnāli >Microsoft > Windows > CodeIntegrity > Darbības > lietojumprogrammu un pakalpojumu žurnāli >pakalpojumi reģistrē > Microsoft > Windows > AppLocker > MSI un Skripts.

Papildinformāciju par koda integritātes notikumiem skatiet Windows Defender lietojumprogrammu vadības darbības rokasgrāmatā.

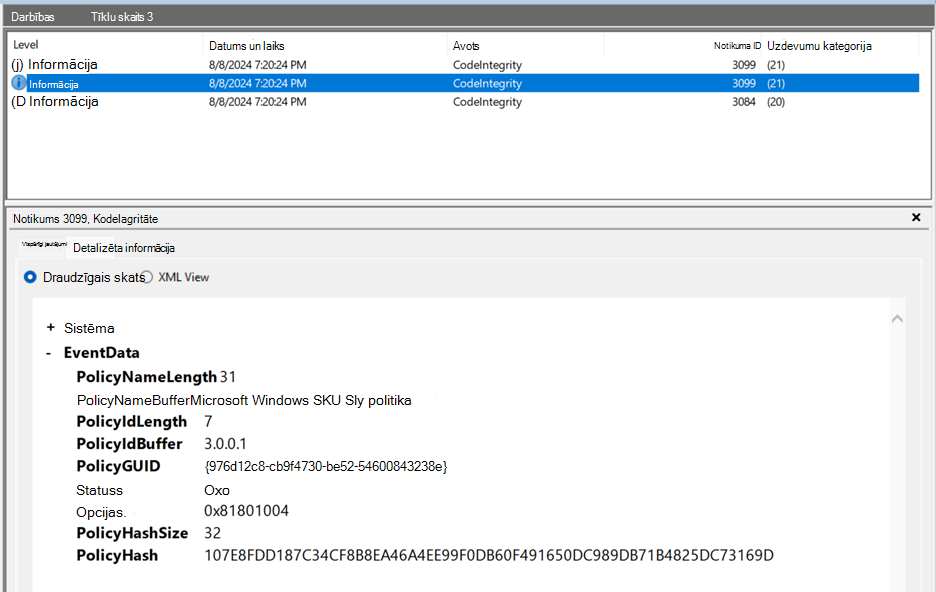

Politikas aktivizēšanas notikumi

Politikas aktivizēšanas notikumi ir pieejami Windows Notikumu skatītājs sadaļā Lietojumprogrammu un pakalpojumu žurnāli > Microsoft > Windows > CodeIntegrity > darbības.

-

PolicyNameBuffer — Microsoft Windows SKU SI politika

-

PolicyGUID — {976d12c8-cb9f-4730-be52-54600843238e}

-

Politika. Aizkadra — 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Ja lietojat audita politiku vai risku mazināšana ierīcē un CodeIntegrity Event 3099 lietotās politikas nav, politika netiek ieviesta. Lūdzu, skatiet izvietošanas norādījumus, lai pārliecinātos, vai politika ir instalēta pareizi.

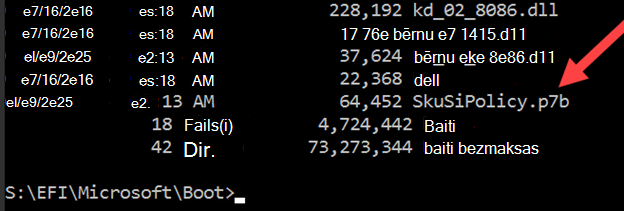

Piezīme Koda integritātes notikums 3099 netiek atbalstīts Windows 10 Enterprise 2016, Windows Server 2016 un Windows 10 Enterprise 2015 LTSB. Lai pārbaudītu, vai politika ir lietota (audita vai atsaukšanas politika), EFI sistēmas nodalījums ir jāizveido, izmantojot komandu mountvol.exe un jāskatās, vai politika ir lietota EFI nodalījumam. Pēc pārbaudes noteikti nomāciet EFI sistēmas nodalījumu.

SkuSiPolicy.p7b — atsaukšanas politika

Notikumu auditēšana un bloķēšana

Koda integritātes audita un bloķēšanas notikumi ir pieejami Windows Notikumu skatītājs sadaļā Lietojumprogrammu un pakalpojumu žurnāli >Microsoft > Windows > CodeIntegrity > darbības > lietojumprogrammu un pakalpojumu žurnāli > Microsoft > Windows > AppLocker > MSI un Skripts.

Iepriekšējā reģistrēšanas atrašanās vieta ietver notikumus par izpildāmo failu, dll un draiveru vadīklu. Otrajā reģistrēšanas atrašanās vietā ir notikumi par MSI instalēšanas programmu, skriptu un COM objektu kontroli.

CodeIntegrity Event 3077 "CodeIntegrity – Operational" žurnālā norāda, ka izpildāma, .dll vai draivera ielāde ir bloķēta. Šis notikums ietver informāciju par bloķēto failu un ieviesto politiku. Failiem, kurus bloķē risku mazināšana, politikas informācija lietojumprogrammā CodeIntegrity Event 3077 atbilst SkuSiPolicy.p7b politikas informācijai no CodeIntegrity Event 3099. CodeIntegrity Event 3077 nebūs, ja nav izpildāmu, .dll vai draiveru, kas pārkāpj jūsu ierīces koda integritātes politiku.

Citus koda integritātes audita un bloķēšanas notikumus skatiet sadaļā Informācija par lietojumprogrammu vadības notikumiem.

Politikas noņemšanas un atkopšanas procedūra

Ja pēc risku mazināšanas lietošanas rodas problēmas, varat veikt tālāk norādītās darbības, lai noņemtu risku.

-

Apturēt BitLocker, ja tas ir iespējots. Priviliģētā komandu uzvednes logā palaidiet šādu komandu:

Manager-bde -protectors -disable c: -rebootcount 3

-

Izslēdziet drošo sāknēšanu no UEFI BIOS izvēlnes.Drošās sāknēšanas izslēgšanas procedūra atšķiras ierīču ražotājiem un modeļiem. Lai palīdzētu noteikt, kur izslēgt drošo sāknēšanas ierīci, skatiet ierīces ražotāja dokumentāciju. Papildinformāciju skatiet sadaļā Drošās sāknēšanas atspējošana.

-

Noņemiet politiku SkuSiPolicy.p7b.

-

Startējiet Windows kā parasti un pēc tam pierakstieties.Politika SkuSiPolicy.p7b ir jānoņem no šīs atrašanās vietas:

-

<EFI System Partition>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Lai iztīrītu politiku no šīm atrašanās vietām, Windows PowerShell priviliģētā sesijā izpildiet šādas komandas:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Ieslēgt drošo sāknēšanu no BIOS.Sazinieties ar ierīces ražotāja dokumentāciju, lai atrastu, kur ieslēgt drošo sāknēšanas ierīci.Ja esat izslēdzis drošo sāknēšanu 1. darbībā, un jūsu disku aizsargā BitLocker, aizapturiet BitLocker aizsardzību un pēc tam ieslēdziet drošo sāknēšanu no UEFI BIOS izvēlnes.

-

Ieslēdziet BitLocker. Priviliģētā komandu uzvednes logā palaidiet šādu komandu:

Manager-bde -protectors -enable c:

-

Restartējiet jūsu ierīci.

|

Datuma maiņa |

Apraksts |

|

2025. gada 17. decembris |

|

|

2025. gada 22. jūlijs |

|

|

2025. gada 10. jūlijs |

|

|

2025. gada 8. aprīlis |

|

|

2025. gada 24. februāris |

|

|

2025. gada 11. februāris |

|

|

2025. gada 14. janvāris |

|

|

2024. gada 12. novembris |

|