Sākotnējās publicēšanas datums: 2025. gada 26. jūnijs

KB ID: 5062713

|

Šajā rakstā ir norādījumi:

Piezīme Ja jums ir personisks Windows ierīci, lūdzu, skatiet rakstu Windows ierīces mājas lietotājiem, uzņēmumiem un mācību iestādēm, kurās tiek lietoti Microsoft pārvaldīti atjauninājumi. |

Kopsavilkums

Sertifikātu konfigurācija, ko Microsoft nodrošina kā drošās sāknēšanas infrastruktūras daļu, paliek tāda pati kā Windows 8. Šie sertifikāti tiek glabāti aparātprogrammatūras mainīgajos Paraksta datu bāze (DB) un Atslēgu reģistrācijas atslēga (KEY Enrollment Key – KEK) (ko sauc arī par atslēgu Exchange atslēgu). Microsoft nodrošināja vienus un tos pašus trīs sertifikātus oriģinālajā aprīkojuma ražotāja (OEM) vietā, lai tā ietvertu ierīces aparātprogrammatūru. Šie sertifikāti atbalsta drošo sāknēšanu operētājsistēmā Windows un tos izmanto arī trešo pušu operētājsistēmas (OS), kas ietver šādus Microsoft nodrošinātos sertifikātus:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Svarīgi Visu trīs Microsoft nodrošināto sertifikātu derīgums ir iestatīts, sākot no 2026. gada jūnija. Līdz ar to, sadarbojoties ar mūsu daudzo partneru, Microsoft izlaidīs jaunus sertifikātus, kas palīdzēs nodrošināt drošu palaišanas drošību un nepārtrauktību nākotnē. Kad šiem 2011. gada sertifikātiem beidzas derīgums, vairs nebūs pieejami sāknēšanas komponentu drošības atjauninājumi, solot palaišanas drošību un apdraudētas ietekmētās Windows ierīces. Lai uzturētu drošās sāknēšanas funkcionalitāti, visas Windows ierīces ir jāatjaunina, lai izmantotu 2023. gada sertifikātus pirms 2011. gada sertifikātu derīguma beigām.

Piezīme Šis raksts pamīšus attiecas uz "sertifikātiem" un "CA" (sertificēšanas iestādi).

Windows drošās sāknēšanas sertifikāti beidzas 2026. gadā

Kopš 2012. gada Windows ierīcēm var būt beidzas sertifikātu versijas, kuras ir jāatjaunina.

Terminoloģija

-

KEK: Atslēgas reģistrācijas atslēga

-

CA: Sertificēšanas iestāde

-

DB: Droša sāknēšanas paraksta datu bāze

-

DBX: Secure Boot Revoked Signature Database

|

Sertifikāts, kas beidzas |

Derīguma beigu datums |

Jauns sertifikāts |

Glabāšanas vieta |

Mērķis |

|

Microsoft Corporation KEK CA 2011 |

2026. gada jūnijs |

Microsoft Corporation KEK CA 2023 |

Glabāts kek |

Paraksta DB un DBX atjauninājumus. |

|

Microsoft Windows Production PCA 2011 |

2026. gada okt. |

Windows UEFI CA 2023 |

Saglabāts DB |

Tiek izmantots Windows sāknēšanas ielādētāja parakstīšanai. |

|

Microsoft UEFI CA 2011* |

2026. gada jūnijs |

Microsoft UEFI CA 2023 |

Saglabāts DB |

Paraksta trešo pušu boot loaderus un EFI lietojumprogrammas. |

|

Microsoft UEFI CA 2011* |

2026. gada jūnijs |

Microsoft Option ROM CA 2023 |

Saglabāts DB |

Paraksta trešo pušu opciju ROM |

*Microsoft Corporation UEFI CA 2011 sertifikāta atjaunošanas laikā divi sertifikāti atdala sāknēšanas ielādētāja pierakstīšanos no ROM opcijas parakstīšanas. Tādējādi varat pilnties kontrolēt sistēmas uzticamību. Piemēram, sistēmas, kurām ir jāuzticas opciju ROM, var pievienot Microsoft Option ROM UEFI CA 2023 bez uzticēšanās trešo pušu boot loaderiem.

Korporācija Microsoft ir izdevusi atjauninātus sertifikātus, lai nodrošinātu drošas sāknēšanas aizsardzības nepārtrauktību Windows ierīcēs. Šo jauno sertifikātu atjaunināšanas procesu Microsoft pārvaldīs ievērojamai Windows ierīču daļai un sniegs detalizētus norādījumus organizācijām, kuras pārvalda savu ierīču atjauninājumus.

Uzņēmumu un IT profesionāļu pārvaldīto sistēmu darbības apjoms

Šis raksts ir paredzēts organizācijām, kurām netiek koplietoti diagnostikas dati ar Microsoft un kurām ir atvēlēti IT speciālisti, kas pārvalda savas vides atjauninājumus. Pašlaik korporācijai Microsoft nepietiek informācijas, lai pilnībā atbalstītu drošas sāknēšanas sertifikātu atspējošanu šajās ierīcēs, īpaši attiecībā uz tiem, kam ir atspējoti diagnostikas dati.

Uzņēmumiem un IT speciālistiem ir iespēja šādas sistēmas iegūt kā Microsoft pārvaldītas sistēmas, un šādā gadījumā Microsoft atjaunina drošās sāknēšanas sertifikātus. Taču mēs saprotam, ka šī iespēja nav iespējams dažādām ierīcēm, piemēram, valsts iestādes ierīcēm ar iztrūkumu, ražošanas un citām ierīcēm.

Informāciju par šīs kategorijas opcijām skatiet nākamajā sadaļā.

Kādi risinājumi ir pieejami Enterprise vai IT profesionālajām pārvaldītajām ierīcēm?

1. iespēja. Automatizēti atjauninājumi (tikai Microsoft Update pārvaldītām sistēmām)

Izvēloties šo opciju, jūsu ierīces automātiski saņems jaunākos drošās sāknēšanas atjauninājumus, palīdzot aizsargāt jūsu ierīces. Lai to iespējotu, jums būs jāpiedalās un ļautu korporācijai Microsoft apkopot un apkopot universālās telemetrijas klienta (UTC) diagnostikas datus no jūsu ierīcēm. Šī darbība nodrošina, ka jūsu ierīces ir reģistrētas Microsoft pārvaldītajā programmā un saņems visus atjauninājumus nemanāmi kā daļu no mūsu standarta izvēršamās programmas.

Rollout Strategy

Windows ierīcēm, kas izmanto Microsoft, lai lietotu drošās sāknēšanas sertifikāta atjauninājumus to ierīcēs, mēs izmantojam ļoti metikulīgu izvēršamās sāknēšanas stratēģiju. Mēs grupējam sistēmas ar līdzīgiem aparatūras un aparātprogrammatūras profiliem (atbilstoši Windows diagnostikas datiem un OEM atsauksmēm), pēc tam pakāpeniski izlaižam atjauninājumus katrai grupai. Šī procesa laikā mēs cieši pārraugām diagnostikas atsauksmes, lai nodrošinātu vienmērīgu darbību. Ja grupā tiek konstatētas problēmas, mēs tās pauzējam un risinām, pirms atkal izvēršat izvēršam izvērššanu šajā grupā.

Aicinājums rīkoties

Lai mēs varētu tikt iekļauti Microsoft pārvaldītajā izvietošanā, iesakām iespējot Windows diagnostikas datus. Ar šo mēs varam identificēt un piemērot piemērotas ierīces drošas sāknēšanas sertifikātu atjaunināšanai.

Kāpēc ir svarīgi diagnostikas dati?

Microsoft pārvaldītā ieviešanas stratēģija ievērojami paļaujas uz diagnostikas datiem, ko saņemam no sistēmām, jo esam iekļāvuši datu signālus, kas informē mūs par ierīču stāvokli ar risinājumu jauno drošās sāknēšanas sertifikātu instalēšanai. Tādējādi mēs varam ātri noteikt problēmas ceļā un proaktīvi apturēt izvērššanu ierīcēs ar līdzīgām aparatūras konfigurācijām, lai samazinātu problēmas ietekmi.

Diagnostikas datu iespējošana nodrošina, ka jūsu ierīces ir redzamas. Tādējādi jūsu ierīces tiks pārvietotas uz Microsoft pārvaldīto straumēšanu, lai saņemtu automātisko mērķauditoriju un šo atjauninājumu piegādi.

Piezīmes

-

Organizācijas, kas dod priekšroku diagnostikas datu iespējošanai, paliks pilnībā kontrolētas un saņems turpmākos rīkus un norādījumus, kā neatkarīgi pārvaldīt atjaunināšanas procesu.

-

Šeit iezīmētajiem risinājumiem jums ir galvenā atbildība pārraudzīt atjauninājumu norisi visām ierīcēm jūsu vidē, un jums, iespējams, būs jāizmanto vairāki risinājumi, lai panāktu pilnīgu apsniegšanu.

Lai piedalītos Microsoft pārvaldītajā izvēršamajā laukā, veiciet tālāk norādītās darbības.

-

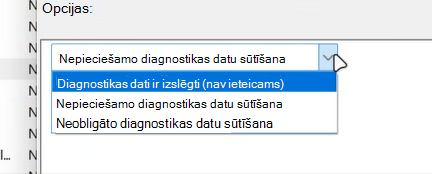

Izpildiet organizācijas Windows diagnostikas datu konfigurēšana un iestatiet datu iestatījumu, lai atļautu nepieciešamos diagnostikas datus. Citiem vārdiem sakot, neieslēdziet iestatījumu Atspējots un neieslēdziet diagnostikas datus. Darbosies arī visi iestatījumi, kas nodrošina vairāk nekā nepieciešamos diagnostikas datus.

-

Izvēlieties piedalīties Microsoft pārvaldītajos drošās sāknēšanas atjauninājumos, iestatot šādu reģistra atslēgu:

Reģistra atrašanās vieta

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Taustiņa nosaukums

MicrosoftUpdateManagedOptIn

Atslēgas tips

DWORD

DWORD vērtība

-

0 vai atslēga nepastāv

-

0x5944 — drošas sāknēšanas pieteikšanās

Komentāri

Šo atslēgu ieteicams iestatīt tā, lai 0x5944 norādītu, ka visi sertifikāti ir jāatjaunina, saglabājot esošās ierīces drošības profilu un atjauninot sāknēšanas pārvaldnieku uz to, kuru parakstīja Windows UEFI CA 2023 sertifikāts.

Piezīme Šī reģistra atslēga būs iespējota nākotnes atjauninājumā.

-

Piezīme Atbalsts Microsoft pārvaldītajam izvēršam ir pieejams tikai Windows 11 Windows 10 klienta versijām. Pēc 2025. gada 14. Windows 10 tiks iekļauta Windows 10 22H2 versija ar paplašinātajiem drošības atjauninājumiem (ESU).

2. iespēja. Customer-Managed pašapkalpošanās vai daļēji automatizēti risinājumi

Microsoft novērtē norādījumus daļēji automatizētiem risinājumiem, kas palīdz uzņēmuma un IT speciālistu pārvaldītās sistēmas. Ņemiet vērā, ka šīs ir patstāvīgi pieejamas opcijas, ko var izmantot uzņēmums vai IT speciālisti pēc konkrētās situācijas un lietojuma modeļa.

|

Tā kā korporācijai Microsoft ir ierobežota redzamība (jeb diagnostikas dati) uzņēmumam un IT profesionālajām pārvaldītajām ierīcēm kopumā, no Microsoft pieejamās palīdzības ir ierobežotas. Ieviešana tiek atstāta klientiem un to partneriem, piemēram, neatkarīgiem programmatūras piegādātājiem (ISP), Microsoft Active Protection partneriem (Active Protection Partners – MAPP), citiem šifrēšanas skeneriem, drošības partneriem un OEM. |

Svarīgi!:

-

Drošas sāknēšanas sertifikāta atjauninājumu lietošanas laikā var rasties sāknēšanas kļūmes, Bit locker atkopšana vai pat bloķētas ierīces noteiktos gadījumos.

-

Šāda informētība ir nepieciešama, jo īpaši vecām sistēmām, kas var nebūt OEM atbalsta dienesta. Piemēram: ja darbojas aparātprogrammatūras problēmas/kļūdas, ko nav novērsis OEM, būs jāaizstāj vai jābūt izslēgtai drošai sāknēšanai, kas tika izslēgta pēc tam, kad pēc Secure Boot sertifikāta derīguma termiņa beigām pēc 2026. gada jūnija vairs netiek rādīti drošības atjauninājumi.

Ieteicamā metodika

-

Pārbaudiet ierīces OEM, izmantojot visus ar drošo sāknēšanu saistītos atjauninājumus un norādījumus. Piemēram: Daži OEMs publicē minimālās aparātprogrammatūras/BIOS versijas, kas atbalsta atjauninātos 2023. gada drošas sāknēšanas sertifikātus. Izpildiet OEM ieteikumu un lietojiet visus atjauninājumus

-

Iegūstiet sarakstu ar ierīcēm, kurās ir ieslēgta drošā palaišana. Nav jāveic nekādas darbības ierīcēs, kurās ir izslēgta drošā palaišana.

-

Klasificējiet savas Enterprise ierīces, kurās netiek koplietoti diagnostikas dati ar Microsoft:

-

OEMModelBaseBoard

-

Aparātprogrammatūra Mfg

-

AparātprogrammatūraVersija

-

OEMNosaukums

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

AparātprogrammatūraManufaktors

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

Katrai 3. darbības unikālajai kategorijai validējiet drošas sāknēšanas atslēgas atjauninājuma izvērššanu (viena no tālāk redzamajām darbībām) "dažās" ierīcēs ["dažas" būtu lēmums, kura pamatā ir katrs klients. Ieteicams izmantot vismaz 4–10 ierīces]. Pēc sekmīgas validācijas ierīces var atzīmēt kā intervālus GREEN/SAFE izvēršai līdzīgos ierīcēs sadaļā Uzņēmuma/IT pārvaldība

-

Klients var izvēlēties kādu no šīm metodēm vai kombināciju, lai lietotu atjauninātus sertifikātus.

Kā noteikt, vai jaunās datu bāzes ir UEFI DB?

-

Lejupielādējiet un instalējiet UEFIv2 PowerShell moduli.

-

Priviliģētā PowerShell logā palaidiet šādas komandas:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Meklējiet thumbprint vai Subject CN.

-

Lejupielādējiet UEFIv2 2.7 PowerShell moduli.

-

Paaugstinātā PowerShell komandu uzvednē izpildiet šādu komandu:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Varat arī palaist “(Get-UEFISecureBootCerts PK).Signature”

Drošas sāknēšanas sertifikāta lietošanas metodes SAFE ierīcēs

Kā norādīts iepriekš sadaļā "Ieteicamā metodika", drošās sāknēšanas sertifikāta atjauninājumi ir jālieto tikai SAFE/GREEN intervāla ierīcēm pēc pietiekamas testēšanas/validācijas no citām ierīcēm.

Tālāk norādīto metožu apraksts.

|

1. metode.Uz reģistra atslēgu balstītas drošās sāknēšanas atslēgas slīdošā atjaunināšana. Šī metode nodrošina veidu, kā pārbaudīt, kā Windows reaģē pēc 2023 DB atjauninājumu lietošanas ierīcē, 2.metode.grupas politika (GPO) drošai sāknēšanas atslēgai. Šī metode nodrošina vienkārši lietojamus grupas politika, kuru domēnu administratori var iespējot drošas sāknēšanas atjauninājumu izvietošanai domēnam pievienotos Windows klientos un serveros. 3. metode. Drošas sāknēšanas API/CLI interfeiss, izmantojot Windows konfigurācijas sistēmu (WinCS). Tas var tikt izmantots, lai iespējotu SecureBoot atslēgas. 4. metode. Lai manuāli lietotu Secure Boot DB atjauninājumus, skatiet sadaļu Manuālās DB/KEK atjaunināšanas darbības. |

Šī metode nodrošina veidu, kā pārbaudīt, kā Windows reaģē pēc 2023. gada DB atjauninājumu lietošanas ierīcē.

CA reg atslēgas vērtības

|

Reģistra atrašanās vieta |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Sertifikātu vērtības |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Testa darbības

Izpildiet katru no šīm komandām atsevišķi no priviliģētas PowerShell uzvednes:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Rezultātus varat atrast, vērojot notikumu žurnālus, kā aprakstīts tēmā Drošas sāknēšanas DB un DBX mainīgo atjaunināšanas notikumi.

Piezīmes

-

Šī procesa laikā dažkārt ir jāveic restartēšana.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI tiek atjaunināts uz 2023. gada parakstīto versiju, kas maina sāknēšanas pārvaldnieku EFI nodalījumā.

Papildinformācija par drošās sāknēšanas reģistra atjauninājumiem, kuru pamatā ir reģistra atslēga

Politikas loģika ir veidota, izmantojot trīs reģistra vērtības, kas saglabātas šādā drošā sāknēšanas apkalpošanas reģistra ceļā: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Piezīme Visas tālāk norādītās reģistra apakšatslēgas tiek izmantotas , lai aktivizētu atjaunināšanu un ierakstītu atjaunināšanas statusu.

|

Reģistra vērtība |

Veids |

Lietojuma & apraksts |

|

AvailableUpdates |

REG_DWORD (bitmask) |

Atjaunināt trigera karodziņus. Kontrolē, kuras drošās sāknēšanas atjaunināšanas darbības tiek veiktas ierīcē. Šeit tiek sākta jaunu drošu sāknēšanas sertifikātu un saistīto atjauninājumu izvietošana, izmantojot atbilstošo bitfield. Lai izvietotu uzņēmumu, tam ir jābūt iestatītam kā 0x5944 (heksadecimāls) — vērtība, kas visiem klientiem iespējo visus atbilstošos atjauninājumus (pievienojot jaunās 2023. gada Microsoft UEFI CA atslēgas, atjauninot KEK un instalējot jauno sāknēšanas pārvaldnieku). (Šī vērtība efektīvi izvēlas ierīci drošas sāknēšanas "atslēgas roll" izvietošanā. Ja ne nulle (t.i., 0x5944), sistēmas ieplānotais uzdevums lieto norādītos atjauninājumus. ja tā ir vai nav iestatīta, netiek veikta drošas sāknēšanas atslēgas atjaunināšana.) Piezīme. Kad biti tiek apstrādāti, tie tiek notīrīti. To pārvaldot, grupas politika ir jāņem vērā csp. |

|

UEFICA2023Status |

REG_SZ (virkne) |

Izvietošanas statusa indikators. Atspoguļo pašreizējo drošas sāknēšanas atslēgas atjauninājuma stāvokli ierīcē. Tam tiks iestatīta viena no trim teksta vērtībām: "NotStarted", "InProgress" vai "Updated" (Atjaunināts), kas norāda, ka atjauninājums vēl nav izpildīts, aktīvi notiek vai ir sekmīgi pabeigts. Sākotnēji statuss ir "NotStarted". Tas tiek mainīts uz "InProgress", kad sākas atjauninājums, un beigās uz "Atjaunināts", kad ir izvietotas visas jaunās atslēgas un jaunais sāknēšanas pārvaldnieks.) |

|

UEFICA2023Error |

REG_DWORD (kods) |

Kļūdas kods (ja tāds ir). Šī vērtība būs sekmīga, un tā būs 0. Ja atjaunināšanas procesa laikā rodas kļūme, UEFICA2023Error ir iestatīts uz kļūdas kodu, kas nav nulle un atbilst pirmajai kļūdai. Šeit rodas kļūda, kas norāda, ka drošais sāknēšanas atjauninājums pilnībā neizdosies, un var būt nepieciešama šīs ierīces izpēte vai labošana. (Piemēram, ja db (uzticamu parakstu datu bāzes) atjaunināšana neizdevās aparātprogrammatūras problēmas dēļ, šajā reģistrā var tikt parādīts kļūdas kods, kuru var kartēt ar notikumu žurnāla vai dokumentētu kļūdas ID Drošas sāknēšanas apkalpošanai.) |

|

HighConfidenceOptOut |

REG_DWORD |

Uzņēmumiem, kuri vēlas atteikties no augstas ticamības intervāliem, kas tiks automātiski lietoti kā LCU daļa. Tās var iestatīt šo atslēgu uz ne00, lai atteiktos no augstas ticamības intervāliem. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Uzņēmumiem, kuri vēlas nepieteikties CFR apkalpošanai (Microsoft Managed). Papildus šīs atslēgas iestatīšanai klientiem ir ļautu sūtīt neobligātos diagnostikas datus. |

Kā šie taustiņi darbojas kopā

IT administrators (izmantojot GPO vai CSP) konfigurē AvailableUpdates = 0x5944, kas signalizē Windows veikt drošas sāknēšanas atslēgas roll procesu ierīcē. Procesa izpildes laikā sistēmas atjauninājumi UEFICA2023Status no "NotStarted" līdz "InProgress" un visbeidzot "Atjaunināts" pēc izdošanās. Tā kā katrs bits 0x5944 sekmīgi apstrādāts, tas tiek notīrīts. Ja kāda darbība neizdodas, kļūdas kods tiek ierakstīts UEFICA2023Error (un statuss var palikt "InProgress" vai daļēji atjaunināts stāvoklis). Šis mehānisms sniedz administratoriem skaidru veidu, kā aktivizēt un izsekot izvēršamību ierīcē.

Piezīme. Šīs reģistra vērtības ir īpaši paredzētas šim līdzeklim (tās nepastāv vecākās sistēmās, kamēr nav instalēts atbalsta atjauninājums). UEFICA2023Status un UEFICA2023 Noformējumā tika definēti nosaukumi UEFICA2023Error, lai tvertu sertifikātu "Windows UEFI CA 2023" pievienošanu. Tās tiek rādītas iepriekš redzamajā reģistra ceļā, kad sistēma ir atjaunināta uz būvējumu, kas atbalsta drošas sāknēšanas atslēgas pariti.

Ietekmētās platformas

Drošā palaišana tiek atbalstīta operētājsistēmā Windows, sākot ar Windows Server 2012 koda bāzi, un grupas politika atbalsts ir visās Windows versijās, kas atbalsta drošo sāknēšanu. Tāpēc grupas politika atbalsts tiks nodrošināts visām atbalstītajām Windows versijām, kas atbalsta drošo sāknēšanas programmu.

Šajā tabulā ir arī papildu informācija par atbalstu, pamatojoties uz reģistra atslēgu.

|

Atslēga |

Atbalstītās Windows versijas |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Visas Windows versijas, kas atbalsta drošo sāknēšanas programmu (Windows Server 2012 vai jaunākas Windows versijas). |

|

HighConfidenceOptOut |

Visas Windows versijas, kas atbalsta drošo sāknēšanas programmu (Windows Server 2012 vai jaunākas Windows versijas). Piezīme. Lai gan ticamības dati tiek apkopoti Windows 10, 21H2 un 22H2 versijās, kā arī jaunākās Windows versijās, tos var lietot ierīcēs, kurās darbojas vecākas Windows versijas. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, 21H2 un 22H2 versija Windows 11, 22H2 un 23H2 versija Windows 11, 24H2 un Windows Server 2025 versija |

Mūsu SBAI/TpmTasks ievieš jaunu rutīnu, kad shēma tiek lietota, un nosaka ierīces intervāla ID. Tai arī jā izstaro notikumus, lai attēlotu ierīces intervāla ID katrā sāknēšanas sesijā.

Šiem jaunajiem notikumiem būs nepieciešams, lai sistēma būtu ierīču intervāla ticamības dati. Dati tiks iekļauti ar kumulatīvajiem atjauninājumiem un būs pieejami tiešsaistē atjauninātām lejupielādēm.

Drošas sāknēšanas kļūdu notikumi

Kļūdu notikumiem ir kritiska atskaišu veidošanas funkcija, lai informētu par drošās sāknēšanas statusu un progresu. Informāciju par kļūdu notikumiem skatiet rakstā Secure Boot DB un DBX mainīgā atjaunināšanas notikumi. Kļūdas notikumi tiek atjaunināti ar papildu notikumu drošai palaišanai.

Kļūdu notikumi

Drošā palaišana ģenerēs notikumus katrā stendā. Izlaistie notikumi ir atkarīgi no sistēmas stāvokļa.

Datora metadatu notikums

Kļūdu notikumi ietver datora metadatus, piemēram, arhitektūru, aparātprogrammatūras versiju utt., lai sniegtu klientiem detalizētu informāciju par ierīci. Šie metadati sniegs IT administratoriem datus, lai palīdzētu viņiem saprast, kurām ierīcēm beidzas to ierīču derīguma termiņš, kā arī to ierīču raksturlielumi.

Šis notikums tiks izlaists visās ierīcēs, kurās nav nepieciešamo atjaunināto sertifikātu. Nepieciešamie sertifikāti ir:

-

PCA2023

-

trešās puses UEFI CA un trešās puses Option ROM CA, ja ir pieejama trešās puses 2011 CA

-

kek.

Vispārējā intervāla standarta atribūti ir:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

AparātprogrammatūraManufaktors

-

AparātprogrammatūraVersija

Notikuma ID: 1801

|

Notikumu žurnāls |

Sistēma |

|

Notikuma avots |

TPM-WMI |

|

Notikuma ID |

1801 |

|

Līmenis |

Kļūda |

|

Notikuma ziņojuma teksts |

Drošā sāknēšanas CA/atslēgas ir jāatjaunina. Šeit ir iekļauta informācija par šīs ierīces parakstu. <iekļaut standarta atribūtus – tos, ko izmantojam, ja OEM nav definēts> |

BucketIid+ ticamības novērtējuma notikums

Šis notikums tiks izlaists kopā ar datora meta datu notikumu, ja ierīcei nav nepieciešamo atjaunināto sertifikātu, kā aprakstīts iepriekš. Katram kļūdas notikumam būs Iekļauts BucketId un ticamības novērtējums. Ticamības novērtējums var būt kāds no šiem.

|

Uzticību |

Apraksts |

|

Augsta uzticamība (zaļa) |

Ļoti pārliecināts, ka visus nepieciešamos sertifikātus var sekmīgi izvietot. |

|

Nepieciešams vairāk datu (dzeltena) |

Intervālu sarakstā nav pietiekami daudz datu. Dažiem sertifikātiem var būt liela uzticamība un citu sertifikātu uzticamība. |

|

Nezināms (purpursarkans) |

Not in bucket list - never seen |

|

Pauzēts (sarkans) |

Daži sertifikāti var tikt izvietoti ar augstu pārliecību, bet ir konstatēta problēma, kam ir nepieciešama sekošana korporācijai Microsoft vai ierīces ražotājam. Šajā kategorijā var būt iekļautas izlaistās, zināmās problēmas un izmeklēšana. |

Ja ierīcei nav intervāla ID, notikumam kā statuss ir jānorāda "Nezināms", nevis jāiekļauj ierīces paraksts.

Notikuma ID: 1802

|

Notikumu žurnāls |

Sistēma |

|

Notikuma avots |

TPM-WMI |

|

Notikuma ID |

1802 |

|

Līmenis |

Kļūda |

|

Notikuma ziņojuma teksts |

Drošā sāknēšanas CA/atslēgas ir jāatjaunina. Šī ierīces paraksta informācija ir iekļauta šeit.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Ierīces paraksts: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Ticamības vērtība: pašlaik nepieciešams vairāk datu (vai Nezināms, Augsta uzticamība, Pauzēts) Detalizētu https://aka.ms/GetSecureBoot skatiet šeit: |

Informācijas notikumi

Datora notikums ar informāciju par datumu

Informācijas notikums norāda, ka dators ir atjaunināta un nekādas darbības nav jāveic.

Notikuma ID: 1803

|

Notikumu žurnāls |

Sistēma |

|

Notikuma avots |

TPM-WMI |

|

Notikuma ID |

1803 |

|

Līmenis |

Informācija |

|

Notikuma ziņojuma teksts |

Šī ierīce ir atjaunināta drošās sāknēšanas CA/atslēgas. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Brīdinājuma notikumi

Drošas sāknēšanas noklusējumu atjaunināšanas notikums

Brīdinājuma notikums, kas norādīs, ka ierīces aparātprogrammatūras drošas sāknēšanas noklusējuma iestatījumi nav atjaunināti. Tas notiek, ja ierīci sāk ar PCA2023, bet aparātprogrammatūras DBDefaults neietver PCA2023 sertifikātu.

Notikuma ID: 1804

|

Notikumu žurnāls |

Sistēma |

|

Notikuma avots |

TPM-WMI |

|

Notikuma ID |

1804 |

|

Līmenis |

Brīdinājums |

|

Kļūdas ziņojuma teksts |

Šī ierīce ir atjaunināta Windows sāknēšanas pārvaldniekā, ko parakstīja "Windows UEFI CA 2023", bet aparātprogrammatūras drošā Boot DBDefaults neietver sertifikātu "Windows UEFI CA 2023". Aparātprogrammatūras drošās sāknēšanas iestatījumu atiestatīšana uz noklusējuma iestatījumiem var neļaut ierīcei veikt sāknēšanu. Papildinformāciju https://aka.ms/GetSecureBoot skatiet šeit: . |

Papildu komponentu izmaiņas drošai palaišanai

TPMUzdevumu izmaiņas

Modificējiet TPMUzdevumi, lai noteiktu, vai ierīces stāvoklis ir atjaunināts drošās sāknēšanas sertifikāts vai tā nav. Pašlaik tas var padarīt šo noteikšanu tikai tad, ja mūsu VFR atlasa datoru atjaunināšanai. Mēs vēlamies, lai šis noteikšanas un turpmākās reģistrēšanas notiek katrā sāknēšanas sesijā neatkarīgi no CFR. Ja drošās sāknēšanas sertifikāti nav pilnībā atjaunināti, tad ģenerē abus iepriekš aprakstītos kļūdu notikumus un, ja sertifikāti ir atjaunināti, izdedciet informācijas notikumu. Tiks pārbaudīti tālākie drošās sāknēšanas sertifikāti.

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 un Microsoft Option ROM CA 2023 — ja ir microsoft UEFI CA 2011, tad tām ir jābūt klāt. Ja Nav Microsoft UEFI CA 2011, pārbaude nav nepieciešama.

-

Microsoft Corporation KEK CA 2023

Datora metadatu notikums

Šis notikums apkopos datora metadatus un izsaucīs notikumu.

-

BucketId + ticamības novērtējuma notikums

Šis notikums izmantos datora metadatus, lai atrastu atbilstošo ierakstu datoru datu bāzē (intervāla ieraksts), un formatēs un ģenerēs notikumu ar šiem datiem kopā ar visu ticamības informāciju par intervālu.

Drošas ierīces palīdzība

Ierīcēm ar augstas ticamības intervāliem automātiski tiks lietoti drošas sāknēšanas sertifikāti un 2023 parakstīts sāknēšanas pārvaldnieks.

Atjauninājums tiks aktivizēts vienlaikus ar abu kļūdu notikumiem, un notikumā BucketId + Confidence Rating ir iekļauts augstas ticamības novērtējums.

Klientiem, kuri vēlas atteikties, būs pieejama jauna reģistra atslēga, kā norādīts tālāk.

|

Reģistra atrašanās vieta |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Taustiņa nosaukums |

HighConfidenceOptOut |

|

Atslēgas tips |

DWORD |

|

DWORD vērtība |

0 vai atslēga nepastāv — iespējota augstas ticamības palīdzība. 1 . Augstas uzticēšanās palīdzība ir atspējota Kaut kas cits — nedefinēts |

Šī metode nodrošina vienkārši lietojamus grupas politika, kuru domēnu administratori var iespējot drošas sāknēšanas atjauninājumu izvietošanai domēnam pievienotos Windows klientos un serveros.

Grupas politika objekts (GPO) uzraksīs nepieciešamo reģistru AvailableUpdatesPolicy vērtību un līdz ar grupas politika iniciēs procesu, izvietošanas un tvēruma kontrolei izmantojot standarta grupas politika infrastruktūru.

GPO konfigurācijas pārskats

-

Politikas nosaukums (varbūtēji): "Enable Secure Boot Key Rollout" (Iespējot drošas sāknēšanas atslēgas izvēršnu) (sadaļā Datora konfigurācija).

-

Politikas ceļš: Jauns mezgls sadaļā Datora konfigurācija → administratora veidnēm→ Windows komponenti → drošā palaišana. Skaidrības labad šīs politikas izlikšanai jāizveido apakškategorija, piemēram, Atjauninājumi "Drošā sāknēšana".

-

Tvērums: dators (datora līmeņa iestatījums), jo tas attiecas uz HKLM un ietekmē ierīces UEFI stāvokli.

-

Politikas darbība: Ja šis iestatījums ir iespējots, politika iestatīs reģistra atslēgu AvailableUpdatesPolicy uz vērtību 0x5944 (REG_DWORD) klientā, izmantojot ceļu HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Ar šo ierīcei tiek atzīmēts instalēt visus pieejamos drošās sāknēšanas atslēgu atjauninājumus nākamajā reizē.

Piezīme. Tā kā politika laika gaitā tiks atkārtoti pievienota kā parasti, un ir tāda, ka ir pieejami šādi biti, kad tie tiek apstrādāti, ir nepieciešama atsevišķa reģistra atslēga ar nosaukumu AvailableUpdatesPolicy, lai pamata loģika varētu izsekot, vai atslēgas ir izvietotas. grupas politika Ja AvailableUpdatesPolitika ir iestatīta kā 0x5944, TPMuzdevumi iestatīs AvailableUpdates uz 0x5944 un ņemiet vērā, ka tas ir paveikts, lai novērstu atkārtotu lietošanu uz AvailableUpdates vairākas reizes. Ja iestatīsiet AvailableUpdatesPolicy uz Diabled, TPMtasks tiks notīrīts (iestatīts uz 0) AvailableUpdates un ņemiet vērā, ka tas ir pabeigts.

-

Atspējots/nav konfigurēts: Ja nav konfigurēts, politika nevēlaties veikt izmaiņas (drošās sāknēšanas atjauninājumi paliek pieteikšanās un netiks palaisti, ja vien tos neaktivizē citi līdzekļi). Ja šis iestatījums ir atspējots, politikai ir jāiestata AvailableUpdates = 0, lai tieši nodrošinātu, ka ierīce nemēģina veikt drošas sāknēšanas atslēgas atriti vai pārtraukt izvērššanu, ja kaut kas neizdodas.

-

HighConfidenceOptOut var iespējot vai atspējot. Iespējošana iestatīs šo atslēgu uz 1, un atspējojot tā tiks iestatīta uz 0.

ADMX ieviešana: Šī politika tiks ieviesta, izmantojot standarta administratīvo veidni (.admx). Tā izmanto reģistra politikas mehānismu, lai rakstītu vērtību. Piemēram, ADMX definīcija būtu norādīta:

-

Reģistra atslēga: Software\Policies\... (grupas politika parasti raksta politikas zarā), bet šajā gadījumā mums ir jāietekmē HKLM\SYSTEM. Mēs izmantosim grupas politika iespēju rakstīt tieši HKLM datora politikas dēļ. ADMX var izmantot elementu ar reālo mērķa ceļu.

-

Vērtības nosaukums: AvailableUpdatesPolicy, Vērtība: 0x5944 (DWORD).

Ja GPO tiek lietots, grupas politika klienta pakalpojums katrā mērķa datorā izveido/atjauninās šo reģistra vērtību. Nākamreiz, kad šajā datorā tiks palaists drošas sāknēšanas apkalpošanas uzdevums (TPMTasks), programma 0x5944 un veiks atjaunināšanu. (Operētājsistēmā Windows ieplānotais TPMuzdevums tiek izpildīts ik pēc 12 stundām, lai apstrādātu šādus drošās sāknēšanas atjaunināšanas karodziņus, tāpēc vismaz 12 stundu laikā tiks sākta atjaunināšana. Administratori var arī paātrināties, manuāli palaižot uzdevumu vai atkārtoti palaižot, ja nepieciešams.)

Piemēra politikas UI

-

Iestatījumu: "Enable Secure Boot Key Rollout" (Iespējot drošas sāknēšanas atslēgas aktivizēšanu) — ja šis līdzeklis ir iespējots, ierīce instalēs atjauninātos drošās sāknēšanas sertifikātus (2023 CAS) un saistīto sāknēšanas pārvaldnieka atjauninājumu. Ierīces aparātprogrammatūras drošais sāknēšanas taustiņš un konfigurācijas tiks atjaunināti nākamajā uzturēšanas logā. Statusu var reģistrēt, izmantojot reģistru (UEFICA2023Status un UEFICA2023Error) vai Windows notikumu žurnālu.

-

Opcijas: Iespējots/atspējots/nav konfigurēts.

Šī vienotā iestatījuma pieeja visiem klientiem palīdz viegli (ieteicamās vērtības 0x5944). Ja nākotnē nepieciešama sarežģītāka kontrole, iespējams, tiks ieviestas papildu politikas vai opcijas. Tomēr pašreizējie norādījumi ir šādi: tiks izvietoti jauni drošas sāknēšanas taustiņi un jaunais sāknēšanas pārvaldnieks tiks izvietots kopā gandrīz visos scenārijos, lai būtu piemērots izvietojums ar vienu pārslēgšanas taustiņu.

Drošības & atļaujas: Notiek rakstīšana HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... nepieciešamas administratīvās tiesības. grupas politika klientiem darbojas kā lokālā sistēma, kurai ir nepieciešamās tiesības. GPO var rediģēt administratori ar grupas politika piekļuves tiesībām. Standard GPO drošība var neļaut lietotājiem, kas nav administratori, mainīt politiku.

Lietotāja interfeisa grupas politika teksts

Teksts angļu valodā, kas tiek izmantots politikas konfigurēšanai, ir šāds.

|

Teksta elements |

Apraksts |

|

Node in grupas politika Hierarchy |

Droša palaišana |

|

AvailableUpdates/AvailableUpdatesPolicy |

|

|

Iestatījuma nosaukums |

Iespējot drošas sāknēšanas sertifikāta izvietošanu |

|

Opcijas |

Opcijas <nav nepieciešamas opcijas — tikai "Nav konfigurēts", "Iespējots" un "Atspējots"> |

|

Apraksts |

Šis politikas iestatījums ļauj iespējot vai atspējot drošas sāknēšanas sertifikātu izvietošanas procesu ierīcēs. Ja tā ir iespējota, Windows automātiski sāk sertifikāta izvietošanas procesu ierīcēs, kurās tiek lietota šī politika. Piezīme. Šis reģistra iestatījums netiek glabāts politikas atslēgā, un tas tiek uzskatīts par preferenci. Tāpēc, ja grupas politika objekts, kas ievieš šo iestatījumu, kādreiz tiek noņemts, šis reģistra iestatījums paliks. Piezīme. Windows uzdevums, kas tiek izpildīts un apstrādā šo iestatījumu, darbojas ik pēc 12 stundām. Dažos gadījumos atjauninājumi tiek aizturēti līdz brīdim, kad sistēma tiek atkārtoti palaista, lai droši secīgi palaistu atjauninājumus. Piezīme. Kad sertifikāti ir lietoti aparātprogrammatūrai, tos nevar atsaukt no Windows. Ja nepieciešams notīrīt sertifikātus, tas jāveic aparātprogrammatūras izvēlnes interfeisā. Papildinformāciju skatiet rakstā: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Iestatījuma nosaukums |

Automātiskā sertifikātu izvietošana, izmantojot Atjauninājumi |

|

Opcijas |

<nav nepieciešamas opcijas — tikai "Nav konfigurēts", "Iespējots" un "Atspējots"> |

|

Apraksts |

Ierīcēs, kurās ir pieejami testa rezultāti, kas norāda, ka ierīce var sekmīgi apstrādāt sertifikāta atjauninājumus, atjauninājumi tiks sākti automātiski apkalpošanas atjauninājumu ietvaros. Šī politika ir iespējota pēc noklusējuma. Uzņēmumiem, kuri vēlas pārvaldīt automātisko atjaunināšanu, izmantojiet šo politiku, lai tieši iespējotu vai atspējotu līdzekli. Papildinformāciju skatiet rakstā: https://aka.ms/GetSecureBoot |

Tas var tikt izmantots, lai iespējotu SecureBoot atslēgas.

Šī sistēma sastāv no komandrindas utilītu sērijas (gan tradicionālā izpildāmā faila, gan PowerShell moduļa), kuras var lokāli veikt vaicājumus un datorā lietot SecureBoot konfigurācijas.

WinCS darbojas ārpus konfigurācijas atslēgas, ko var izmantot ar komandrindas utilītām, lai modificētu SecureBoot karodziņa stāvokli datorā. Pēc lietošanas nākamā ieplānotā SecureBoot pārbaude veiks darbības, pamatojoties uz atslēgu.

|

Līdzekļa nosaukums |

WinCS atslēga |

Apraksts |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Ļauj atjaunināt drošās sāknēšanas datu bāzi (DB) ar jauno Windows UEFI CA 2023 sertifikātu (to, kas paraksta Windows palaišanas ielādētājus). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Ļauj atjaunināt Secure Boot DB ar jauno trešo pušu option ROM 2023 sertifikātu (trešo pušu opciju ROM, parasti perifērijas aparātprogrammatūra). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Ļauj atjaunināt secure boot DB ar jauno trešo pušu UEFI CA 2023 sertifikātu (aizstājot 2011. gada Microsoft 3P UEFI CA, kas paraksta trešo pušu sāknēšanas failus). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Ļauj atjaunināt atslēgas Exchange atslēgas (KEK) krātuvi ar jauno Microsoft KEK 2023. Termins "atļauto vienumu saraksts" norāda, ka tas pievieno jauno KEK, ja platformas PK (platformas atslēga) atbilst korporācijai Microsoft (nodrošināt, lai atjauninājums attiecas tikai uz Microsoft kontrolēto drošo sāknēšanas programmu, nevis pielāgoto PK). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Ļauj instalēt jaunu PCA 2023 parakstītu sāknēšanas pārvaldnieku (bootmgfw.efi), ja sistēmas DB tiek atjaunināts ar PCA 2023, bet pašreizējo sāknēšanas pārvaldnieku joprojām parakstīja vecāks PCA 20111. Tā tiek nodrošināts, ka stenda ķēde tiek pilnībā atjaunināta uz 2023 sertifikātiem. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Konfigurē visu iepriekš minēto, lai atļautu tos izmantot. |

SecureBoot taustiņiem var veikt vaicājumus ar šādu komandrindu:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Tādējādi tiks atgriezts šāds skaits vērtību (tīrā datorā):

Karodziņš: F33E0C8E

Pašreizējā konfigurācija: F33E0C8E001

Gaida konfigurāciju: Nav

Gaidoša darbība: Nav

Statuss: atspējots

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfigurācijas:

F33E0C8E002

F33E0C8E001

Ievērojiet, ka atslēgas stāvoklis ir atspējots un pašreizējā konfigurācija ir F33E0C8E001.

Konkrētu konfigurāciju SecureBoot sertifikātu iespējošanai var konfigurēt šādi:

WinCsFlags /apply –key "F33E0C8E002"

Sekmīgai atslēgas lietojumprogrammai ir jāatgriež šāda informācija:

Sekmīgi lietota F33E0C8E002

Karodziņš: F33E0C8E

Pašreizējā konfigurācija: F33E0C8E002

Gaida konfigurāciju: Nav

Gaidoša darbība: Nav

Statuss: atspējots

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfigurācijas:

F33E0C8E002

Lai vēlāk noteiktu atslēgas stāvokli, varat atkārtoti izmantot sākotnējo vaicājuma komandu:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Atkarībā no karodziņa statusa atgrieztā informācija ir līdzīga tālāk norādītajiem nosacījumiem.

Karodziņš: F33E0C8E

Pašreizējā konfigurācija: F33E0C8E002

Gaida konfigurāciju: Nav

Gaidoša darbība: Nav

Stāvoklis: iespējots

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfigurācijas:

F33E0C8E002

F33E0C8E001

Ievērojiet, ka atslēgas stāvoklis tagad ir iespējots un pašreizējā konfigurācija ir F33E0C8E002.

Piezīme Lietotā atslēga nenozīmē, ka SecureBoot sertifikāta instalēšanas process ir sākts vai pabeigts. Tas norāda tikai to, ka dators turpinās darbu ar SecureBoot atjauninājumiem nākamajā pieejamajā iespēju. Tas var būt gaidošs, jau uzsākts vai pabeigts. Karodziņa statuss nenorāda uz šādu norisi.

Manuālas DB/KEK atjaunināšanas darbības

Norādījumus par to, kā manuāli lietot Secure Boot DB atjauninājumus, skatiet rakstā Microsoft drošās sāknēšanas atslēgu atjaunināšana. Turklāt, lai iegūtu detalizētu informāciju par Microsoft ieteikto Secure Boot objektu konfigurāciju, skatiet Microsoft Secure Boot objektus GitHub Repo, jo tā ir oficiālā vieta, kur tiek meklēts viss drošais sāknēšanas objekta saturs.

|

Datuma maiņa |

Apraksta maiņa |

|

2025. gada septembris |

|

|

2025. gada 8. jūlijs |

|

|

2025. gada 2. jūlijs |

|