Oppsummering

Brute force angrep er en av de tre beste måtene som Windows-datamaskiner blir angrepet i dag. Windows-enheter tillater imidlertid for øyeblikket ikke at innebygde lokale administratorkontoer låses ute. Dette oppretter scenarioer der, uten riktig nettverkssegmentering eller tilstedeværelsen av en inntrengingsgjenkjenningstjeneste, kan den innebygde lokale administratorkontoen bli utsatt for ubegrenset brute force-angrep for å prøve å bestemme passordet. Dette kan gjøres ved hjelp av Remote Desktop Protocol (RDP) over nettverket. Hvis passordene ikke er lange eller komplekse, blir tiden det tar å utføre et slikt angrep trivielt ved hjelp av moderne CPU-er og GPU-er.

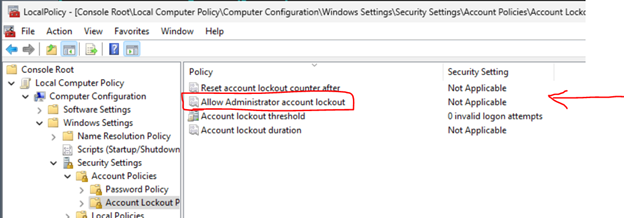

I et forsøk på å forhindre ytterligere angrep med rå kraft implementerer vi utestenging av kontoer for administratorkontoer. Fra og med 11. oktober 2022 eller senere kumulative oppdateringer for Windows vil en lokal policy være tilgjengelig for å aktivere innebygde låsinger av lokale administratorkontoer. Du finner denne policyen under Lokal datamaskinpolicy\Datamaskinkonfigurasjon\Windows-innstillinger\Sikkerhetsinnstillinger\Kontopolicyer\Policyer for låsing av konto.

Hvis du angir denne verdien for eksisterende datamaskiner til Aktivert ved hjelp av et lokalt gruppepolicyobjekt eller domene-gruppepolicyobjekt, kan du låse den innebygde lokale administratorkontoen. Slike miljøer bør også vurdere å angi de tre andre policyene under policyer for låsing av konto. Vår opprinnelige anbefaling er å sette dem til 10/10/10. Dette betyr at en konto vil bli låst ute etter 10 mislykkede forsøk innen 10 minutter, og lockouten ville vare i 10 minutter. Deretter låses kontoen opp automatisk.

Obs! Den nye virkemåten for låsing påvirker bare nettverkspålogginger, for eksempel RDP-forsøk. Konsollpålogginger vil fremdeles være tillatt i løpet av låseperioden.

For nye datamaskiner på Windows 11, versjon 22H2 eller nye datamaskiner som inkluderer kumulative oppdateringer for oktober 11, 2022, windows før den første installasjonen, angis disse innstillingene som standard ved systemoppsett. Dette skjer når SAM-databasen startes første gang på en ny datamaskin. Så hvis en ny datamaskin ble konfigurert og deretter hadde oppdateringene for oktober installert senere, vil den ikke være sikker som standard. Det krever policyinnstillingene som beskrevet tidligere. Hvis du ikke vil at disse policyene skal gjelde for den nye datamaskinen, kan du angi denne lokale policyen eller opprette en gruppepolicy for å bruke deaktivert-innstillingen for «Tillat låsing av administratorkonto».

I tillegg håndhever vi nå passordkompleksitet på ny datamaskin hvis en innebygd lokal administratorkonto brukes. Passordet må ha minst to av de tre grunnleggende tegntypene (små bokstaver, store bokstaver og tall). Dette vil bidra til ytterligere å beskytte disse kontoene mot å bli kompromittert på grunn av et brute force-angrep. Hvis du imidlertid vil bruke et mindre komplekst passord, kan du likevel angi de aktuelle passordpolicyene i lokal datamaskinpolicy\Datamaskinkonfigurasjon\Windows-innstillinger\Sikkerhetsinnstillinger\Kontopolicyer\Passordpolicy.

Mer informasjon

De nye endringene støtter DOMAIN_LOCKOUT_ADMINS og DOMAIN_PASSWORD_COMPLEX flagg for den innebygde lokale administratorkontoen. Hvis du vil ha mer informasjon, kan du se DOMAIN_PASSWORD_INFORMATION (ntsecapi.h).

|

Verdi |

Betydning |

|

DOMAIN_LOCKOUT_ADMINS 0x00000008L |

Tillater at den innebygde lokale administratorkontoen låses ute fra nettverkspålogginger. |

|

DOMAIN_PASSWORD_COMPLEX 0x00000001L |

Passordet må ha en blanding av minst to av følgende tegntyper:

|