Opprinnelig publiseringsdato: 11. juli 2025 kl.

KB-ID: 5064479

I denne artikkelen:

Innføring

Denne artikkelen gir en oversikt over kommende endringer i NT LAN Manager-revisjonsfunksjonalitet i Windows 11, versjon 24H2 og Windows Server 2025. Disse forbedringene er utformet for å øke synligheten i NTLM-godkjenningsaktivitet, slik at administratorer kan bestemme identiteten til brukerne, begrunnelsen for NTLM-bruk og de spesifikke plasseringene der NTLM er ansatt i et miljø. Forbedret overvåking støtter forbedret sikkerhetsovervåking og identifisering av eldre godkjenningsavhengigheter.

Formålet med NTLM-overvåkingsendringer

NTLM-godkjenning er fortsatt til stede i ulike bedriftsscenarioer, ofte på grunn av eldre programmer og konfigurasjoner. Med kunngjøringen av NTLM-avvikling og fremtidig deaktivering (se Windows IT-bloggen Utviklingen av Windows-godkjenning) er de oppdaterte overvåkingsfunksjonene ment å hjelpe administratorer med å identifisere NTLM-bruk, forstå bruksmønstre og oppdage potensielle sikkerhetsrisikoer, inkludert bruk av NT LAN Manager versjon 1 (NTLMv1).

NTLM-overvåkingslogger

Windows 11 introduserer versjon 24H2 og Windows Server 2025 nye funksjoner for NTLM-overvåkingslogging for klienter, servere og domenekontrollere. Hver komponent genererer logger som gir detaljert informasjon om NTLM-godkjenningshendelser. Du finner disse loggene i Hendelsesliste under Programmer og tjenestelogger > Microsoft > Windows > NTLM > Operational.

Sammenlignet med eksisterende NTLM-overvåkingslogger, tillater de nye forbedrede revisjonsendringene administratorer å svare på Hvem, Hvorfor og Hvor:

-

Hvem som bruker NTLM, inkludert kontoen og prosessen på maskinen.

-

Hvorfor NTLM-godkjenning ble valgt, i stedet for moderne godkjenningsprotokoller som Kerberos.

-

Der NTLM-godkjenningen skjer, inkludert både maskinnavnet og maskin-IP-adressen.

Den forbedrede NTLM-overvåkingen gir også informasjon om NTLMv1-bruk for klienter og servere, samt NTLMv1-bruksdomene som er logget av domenekontrolleren.

gruppepolicy administrasjon

De nye NTLM-overvåkingsfunksjonene kan konfigureres gjennom oppdaterte gruppepolicy innstillinger. Administratorer kan bruke disse policyene til å angi hvilke NTLM-godkjenningshendelser som overvåkes, og til å administrere revisjonsatferd på tvers av klienter, servere og domenekontrollere etter behov for miljøet.

Som standard er hendelsene aktivert.

-

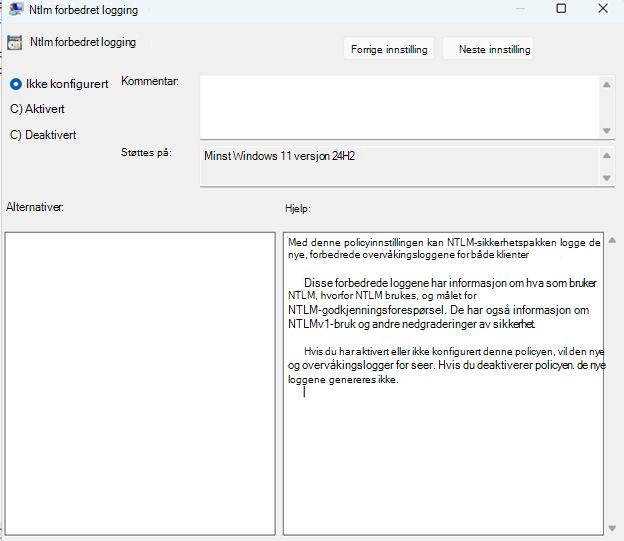

For klient- og serverlogging kontrolleres hendelsene gjennom policyen NTLM Enhanced Logging under Administrative maler > System > NTLM.

-

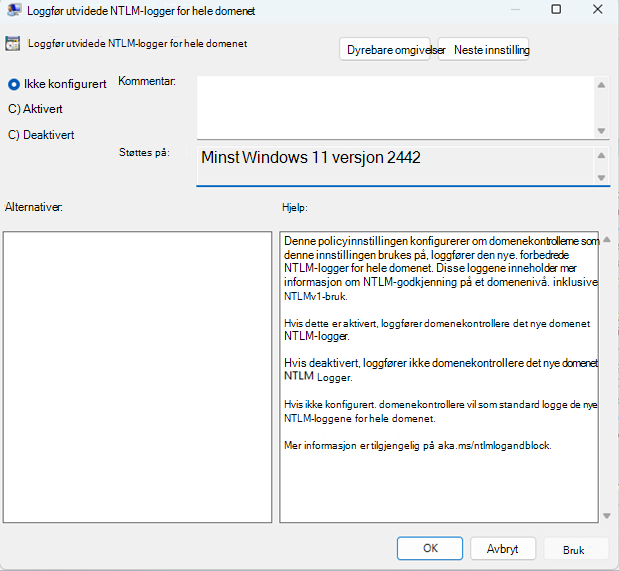

For domenedekkende logging på domenekontrolleren kontrolleres hendelsene gjennom policyen Loggforbedret domenedekkende NTLM-logger under Administrative maler > System > Netlogon.

Overvåkingsnivåer

Hver NTLM-overvåkingslogg er delt inn i to forskjellige hendelses-ID-er med samme informasjon som bare varierer etter hendelsesnivå:

-

Informasjon: Angir standard NTLM-hendelser, for eksempel NT LAN Manager versjon 2 -godkjenning (NTLMv2), der det ikke oppdages noen reduksjon i sikkerheten.

-

Advarsel! Angir en nedgradering av NTLM-sikkerhet, for eksempel bruk av NTLMv1. Disse hendelsene fremhever usikker godkjenning. En hendelse kan være merket som en Advarsel for forekomster, for eksempel følgende:

-

NTLMv1-bruk oppdaget av klienten, serveren eller domenekontrolleren.

-

Utvidet beskyttelse for godkjenning er merket som ikke støttet eller usikker (hvis du vil ha mer informasjon, kan du se KB5021989: Utvidet beskyttelse for godkjenning).

-

Enkelte NTLM-sikkerhetsfunksjoner, for eksempel kontroll av meldingsintegritet (MIC), brukes ikke.

-

Klientlogger

Nye overvåkingslogger registrerer utgående NTLM-godkjenningsforsøk. Disse loggene angir detaljer om programmene eller tjenestene som starter NTLM-tilkoblinger, sammen med relevante metadata for hver godkjenningsforespørsel.

Klientlogging har et unikt felt, Bruks-ID/årsak, som uthever hvorfor NTLM-godkjenning ble brukt.

|

ID |

Beskrivelse |

|

0 |

Ukjent årsak. |

|

1 |

NTLM ble kalt direkte av anropsprogrammet. |

|

2 |

Godkjenne en lokal konto. |

|

3 |

RESERVERT, for øyeblikket ikke i bruk. |

|

4 |

Godkjenne en skykonto. |

|

5 |

Målnavnet manglet eller var tomt. |

|

6 |

Målnavnet kan ikke løses av Kerberos eller andre protokoller. |

|

7 |

Målnavnet inneholder en IP-adresse. |

|

8 |

Målnavnet ble funnet å ha blitt duplisert i Active Directory. |

|

9 |

Kan ikke opprette synslinje med en domenekontroller. |

|

10 |

NTLM ble kalt via et tilbakekoblingsgrensesnitt. |

|

11 |

NTLM ble kalt med en null-økt. |

|

Hendelseslogg |

Microsoft-Windows-NTLM/Operational |

|

Hendelses-ID |

4020 (Informasjon), 4021 (Advarsel) |

|

Hendelseskilde |

NTLM |

|

Hendelsestekst |

Denne maskinen prøvde å godkjenne til en ekstern ressurs via NTLM. Prosessinformasjon: Prosessnavn: <navn> Prosess-PID: <PID-> Klientinformasjon: Brukernavn: <brukernavn> Domene: <domenenavn> Vertsnavn: <vertsnavn> Sign-On type: <enkel Sign-On / medfølgende> Målinformasjon: Målmaskin: <maskinnavn> Måldomene: <machine domain> Målressurs: <service principal name (SPN)-> Mål-IP: <IP-adresse> Målnettverksnavn: <nettverksnavn> NTLM-bruk: Årsaks-ID: <bruks-ID> Årsak: <bruksårsak> NTLM-sikkerhet: Forhandlede flagg: <flagg> NTLM-versjon: <NTLMv2 / NTLMv1> Status for øktnøkkel: < til stede / manglende> Kanalbinding: < støttes / støttes ikke> Tjenestebinding: <tjenestekontohavernavn (SPN)-> MIKROFONstatus: < beskyttet / ubeskyttet> AvFlags: <NTLM Flagg> AvFlags-streng: <NTLM-flaggstreng> Hvis du vil ha mer informasjon, kan du se aka.ms/ntlmlogandblock. |

Serverlogger

Nye overvåkingslogger registrerer innkommende NTLM-godkjenningsforsøk. Disse loggene gir lignende detaljer om NTLM-godkjenning som klientlogger, samt rapporterer om NTLM-godkjenningen var vellykket eller ikke.

|

Hendelseslogg |

Microsoft-Windows-NTLM/Operational |

|

Hendelses-ID |

4022 (Informasjon), 4023 (Advarsel) |

|

Hendelseskilde |

NTLM |

|

Hendelsestekst |

En ekstern klient bruker NTLM til å godkjenne denne arbeidsstasjonen. Prosessinformasjon: Prosessnavn: <navn> Prosess-PID: <PID-> Ekstern klientinformasjon: Brukernavn: <klientbrukernavn> Domene: <klientdomene> Klientmaskin: <klientmaskinnavn> Klient-IP: <KLIENT-IP-> Navn på klientnettverk: <> klientnettverksnavn NTLM-sikkerhet: Forhandlede flagg: <flagg> NTLM-versjon: <NTLMv2 / NTLMv1> Status for øktnøkkel: < til stede / manglende> Kanalbinding: < støttes / støttes ikke> Tjenestebinding: <tjenestekontohavernavn (SPN)-> MIKROFONstatus: < beskyttet / ubeskyttet> AvFlags: <NTLM Flagg> AvFlags-streng: <NTLM-flaggstreng> Status: <statuskode> Statusmelding: <statusstreng> Hvis du vil ha mer informasjon, kan du se aka.ms/ntlmlogandblock |

Domenekontrollerlogger

Domenekontrollere drar nytte av forbedret NTLM-overvåking, med nye logger som fanger opp både vellykkede og mislykkede NTLM-godkjenningsforsøk for hele domenet. Disse loggene støtter identifisering av NTLM-bruk på tvers av domener og varsler administratorer om potensielle nedgraderinger i godkjenningssikkerhet, for eksempel NTLMv1-godkjenning.

Ulike domenekontrollerlogger opprettes avhengig av følgende scenarioer:

Når både klientkontoen og servermaskinen tilhører samme domene, opprettes en logg som ligner på følgende:

|

Hendelseslogg |

Microsoft-Windows-NTLM/Operational |

|

Hendelses-ID |

4032 (Informasjon), 4033 (Advarsel) |

|

Hendelseskilde |

Security-Netlogon |

|

Hendelsestekst |

DC <DC-navnet> behandlet en videresendt NTLM-godkjenningsforespørsel med opprinnelse fra dette domenet. Klientinformasjon: Klientnavn: <brukernavn> Klientdomene: <domene> Klientmaskin: <klientarbeidsstasjon> Serverinformasjon: Servernavn: <servermaskinnavn> Serverdomene: <serverdomene> IP-adresse for server: IP-> for <Server Server OS: <Server operativsystem> NTLM-sikkerhet: Forhandlede flagg: <flagg> NTLM-versjon: <NTLMv2 / NTLMv1> Status for øktnøkkel: < til stede / manglende> Kanalbinding: < støttes / støttes ikke> Tjenestebinding: <tjenestekontohavernavn (SPN)-> MIKROFONstatus: < beskyttet / ubeskyttet> AvFlags: <NTLM Flagg> AvFlags-streng: <NTLM-flaggstreng> Status: <statuskode> Statusmelding: <statusstreng> Hvis du vil ha mer informasjon, kan du se aka.ms/ntlmlogandblock |

Hvis klientkontoen og -serveren tilhører forskjellige domener, vil domenekontrolleren ha forskjellige logger avhengig av om domenekontrolleren tilhører domenet der klienten befinner seg (starter godkjenningen) eller hvor serveren befinner seg (godtar godkjenningen):

Hvis serveren tilhører det samme domenet som domenekontrolleren som håndterer godkjenningen, opprettes det en logg som ligner på loggen for samme domene.

Hvis klientkontoen tilhører det samme domenet som domenekontrolleren som håndterer godkjenningen, opprettes en logg som ligner på følgende:

|

Hendelseslogg |

Microsoft-Windows-NTLM/Operational |

|

Hendelses-ID |

4030 (Informasjon), 4031 (Advarsel) |

|

Hendelseskilde |

Security-Netlogon |

|

Hendelsestekst |

DC <DC-navnet> behandlet en videresendt NTLM-godkjenningsforespørsel med opprinnelse fra dette domenet. Klientinformasjon: Klientnavn: <brukernavn> Klientdomene: <domene> Klientmaskin: <klientarbeidsstasjon> Serverinformasjon: Servernavn: <servermaskinnavn> Serverdomene: <serverdomene> Videresendt fra: Sikker kanaltype: <Netlogon Secure Channel Info> Farside-navn: <dc-maskinnavn på tvers av domener > Farside Domain: <domenenavn på tvers av domener> FARSIDE IP: <DC IP-> på tvers av domener NTLM-sikkerhet: Forhandlede flagg: <flagg> NTLM-versjon: <NTLMv2 / NTLMv1> Status for øktnøkkel: < til stede / manglende> Kanalbinding: < støttes / støttes ikke> Tjenestebinding: <tjenestekontohavernavn (SPN)-> MIKROFONstatus: < beskyttet / ubeskyttet> AvFlags: <NTLM Flagg> AvFlags-streng: <NTLM-flaggstreng> Status: <statuskode> Hvis du vil ha mer informasjon, kan du se aka.ms/ntlmlogandblock |

Forholdet mellom nye og eksisterende NTLM-hendelser

De nye NTLM-hendelsene er en forbedring i de eksisterende NTLM-loggene, for eksempel nettverkssikkerhet: Begrens NTLM-godkjenning for NTLM-overvåking i dette domenet. De forbedrede NTLM-overvåkingsendringene påvirker ikke gjeldende NTLM-logger. hvis gjeldende NTLM-overvåkingslogger er aktivert, vil de fortsatt bli logget.

Distribusjonsinformasjon

I samsvar med Microsofts kontrollerte funksjonslansering (CFR) vil endringene først gradvis rulles ut til Windows 11, versjon 24H2-maskiner, etterfulgt av Windows Server 2025-maskiner, inkludert domenekontrollere.

En gradvis utrulling distribuerer en utgivelsesoppdatering over en tidsperiode, i stedet for alle samtidig. Dette betyr at brukere mottar oppdateringene på forskjellige tidspunkt, og det er ikke sikkert at de er umiddelbart tilgjengelige for alle brukere.