Opprinnelig publiseringsdato: 13. august 2024 kl.

KB-ID: 5042562

Støtte for Windows 10 avsluttes oktober 2025

Etter 14. oktober 2025 vil ikke Microsoft lenger tilby gratis programvareoppdateringer fra Windows Update, teknisk assistanse eller sikkerhetsoppdateringer for Windows 10. PC-en vil fortsatt fungere, men vi anbefaler at du flytter til Windows 11.

Viktig merknad om SkuSiPolicy.p7b-policyen

Hvis du vil ha instruksjoner om hvordan du bruker den oppdaterte policyen, kan du se delen Distribuere en Microsoft-signert tilbakekallingspolicy (SkuSiPolicy.p7b ).

I denne artikkelen

Oppsummering

Microsoft ble gjort oppmerksom på et sikkerhetsproblem i Windows som gjør det mulig for en angriper med administratorrettigheter å erstatte oppdaterte Windows-systemfiler som har eldre versjoner, slik at en angriper kan gjeninnføre sårbarheter for virtualiseringsbasert sikkerhet (VBS). Tilbakerulling av disse binærfilene kan tillate en angriper å omgå VBS-sikkerhetsfunksjoner og eksfiltrere data som er beskyttet av VBS. Dette problemet er beskrevet i CVE-2024-21302 | Sikkerhetsproblem for heving av rettighets for sikker kjernemodus i Windows.

For å løse dette problemet tilbakekaller vi sårbare VBS-systemfiler som ikke er oppdatert. På grunn av det store antallet VBS-relaterte filer som må blokkeres, bruker vi en alternativ fremgangsmåte for å blokkere filversjoner som ikke er oppdatert.

Innvirkningsomfang

Alle Windows-enheter som støtter VBS påvirkes av dette problemet. Dette inkluderer lokale fysiske enheter og virtuelle maskiner (VM-er). VBS støttes på Windows 10 og nyere Windows-versjoner, og Windows Server 2016 og nyere Windows Server versjoner.

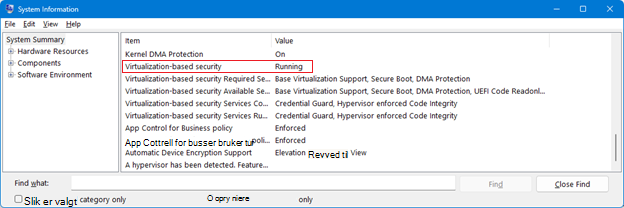

VBS-tilstanden kan kontrolleres via Microsoft System Information Tool (Msinfo32.exe). Dette verktøyet samler inn informasjon om enheten. Når du har startet Msinfo32.exe, ruller du ned til den virtualiseringsbaserte sikkerhetsraden . Hvis verdien for denne raden kjører, er VBS aktivert og kjører.

VBS-tilstanden kan også kontrolleres med Windows PowerShell ved hjelp av WMI-klassen Win32_DeviceGuard. Hvis du vil spørre VBS-tilstanden fra PowerShell, åpner du en hevet Windows PowerShell økt og kjører deretter følgende kommando:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Når du har kjørt PowerShell-kommandoen ovenfor, bør statusen for VBS-statusen være ett av følgende.

|

Feltnavn |

Status |

|

VirtualizationBasedSecurityStatus |

|

Tilgjengelige begrensninger

For alle støttede versjoner av Windows 10, versjon 1507 og nyere Windows-versjoner og Windows Server 2016 og nyere Windows Server versjoner, kan administratorer distribuere en Microsoft-signert tilbakekallingspolicy (SkuSiPolicy.p7b). Dette vil blokkere sårbare versjoner av VBS-systemfiler som ikke oppdateres fra å lastes inn av operativsystemet.

Når SkuSiPolicy.p7b brukes på en Windows-enhet, låses policyen også til enheten ved å legge til en variabel i UEFI-fastvaren. Under oppstart blokkerer policylastingen og Windows innlastingen av binærfiler som bryter med policyen. Hvis UEFI-låsen brukes og policyen fjernes eller erstattes med en eldre versjon, starter ikke Oppstartsbehandling for Windows, og enheten starter ikke. Denne oppstartsfeilen viser ingen feil, og systemet fortsetter til neste tilgjengelige oppstartsalternativ som kan resultere i en oppstartsløkke.

En ekstra Microsoft-signert CI-policy som er aktivert som standard og som krever at det ikke er lagt til flere distribusjonstrinn som ikke er bundet til UEFI. Denne signerte CI-policyen lastes inn under oppstart, og håndhevelse av denne policyen vil forhindre tilbakerulling av VBS-systemfiler under oppstartsøkten. I motsetning til SkuSiPolicy.p7b, kan en enhet fortsette å starte opp hvis oppdateringen ikke er installert. Denne policyen er inkludert i alle støttede versjoner av Windows 10, versjon 1507 og nyere. SkuSkiPolicy.p7b kan fremdeles brukes av administratorer for å gi ekstra beskyttelse for tilbakerulling på tvers av oppstartsøkter.

Windows målte oppstartslogger som brukes til å bevitne oppstartstilstanden til PC-en, inkluderer informasjon om policyversjonen som lastes inn under oppstartsprosessen. Disse loggene vedlikeholdes sikkert av TPM under oppstart, og Microsoft-attestasjonstjenester analyserer disse loggene for å bekrefte at de riktige policyversjonene lastes inn. Attesttjenestene håndhever regler som sikrer at en bestemt policyversjon eller høyere lastes inn. Ellers vil systemet ikke bli bevitnet som sunt.

For at policyreduksjonen skal fungere, må policyen oppdateres ved hjelp av Windows-vedlikeholdsoppdateringen, siden komponentene i Windows og policyen må være fra samme versjon. Hvis policybegrensningen kopieres til enheten, kan det hende at enheten ikke starter hvis feil versjon av begrensningen brukes, eller at begrensningen kanskje ikke fungerer som forventet. I tillegg bør begrensninger som er beskrevet i KB5025885 brukes på enheten.

På Windows 11, versjon 24H2, Windows Server 2022 og Windows Server 23H2 legger DYNAMISK rot av klarering for måling (DRTM) til en ytterligere begrensning for tilbakerullingssårbarheten. Denne begrensningen er aktivert som standard. På disse systemene er de VBS-beskyttede krypteringsnøklene bundet til VBS CI-policyen for standardaktivert oppstartsøkt, og den vil bare være uforseglet hvis den samsvarende CI-policyversjonen håndheves. Hvis du vil aktivere brukerinitierte tilbakerullinger, er det lagt til en gyldighetsperiode for å muliggjøre sikker tilbakerulling av 1 versjon av Windows-oppdateringspakken uten å miste muligheten til å oppheve forseglingen av VSM-hovednøkkelen. Den brukerinitierte tilbakerullingen er imidlertid bare mulig hvis SkuSiPolicy.p7b ikke brukes. VBS CI-policyen fremtvinger at alle binærfiler for oppstart ikke har blitt rullet tilbake til tilbakekalte versjoner. Dette betyr at hvis en angriper med administratorrettigheter ruller tilbake sårbare oppstartsbinærfiler, starter ikke systemet. Hvis BÅDE CI-policyen og binærfilene rulles tilbake til en tidligere versjon, vil ikke VSM-beskyttede data bli fjernet.

Forstå reduksjonsrisikoer

Du må være oppmerksom på potensielle risikoer før du bruker policyen for Microsoft-signert tilbakekalling. Se gjennom disse risikoene, og foreta eventuelle nødvendige oppdateringer av gjenopprettingsmedier før du tar i bruk begrensningen.

Obs! Disse risikoene gjelder bare for SkuSiPolicy.p7b-policyen og gjelder ikke for standardaktiverte beskyttelser.

-

UEFI Lock og avinstaller oppdateringer. Når du har brukt UEFI-låsen med Microsoft-signert tilbakekallingspolicy på en enhet, kan ikke enheten gjenopprettes (ved å avinstallere Windows-oppdateringer, ved hjelp av et gjenopprettingspunkt eller på andre måter) hvis du fortsetter å bruke sikker oppstart. Selv om disken formateres på nytt, fjernes ikke UEFI-låsen for begrensningen hvis den allerede er tatt i bruk. Dette betyr at hvis du prøver å tilbakestille Windows OS til en tidligere tilstand som ikke har den gjeldende begrensningen, vil ikke enheten starte, ingen feilmelding vises, og UEFI fortsetter til neste tilgjengelige oppstartsalternativ. Dette kan resultere i en oppstartsløkke. Du må deaktivere Sikker oppstart for å fjerne UEFI-låsen. Vær oppmerksom på alle mulige implikasjoner og tester grundig før du bruker tilbakekallingene som er beskrevet i denne artikkelen, på enheten.

-

Eksterne oppstartsmedier. Etter at UEFI-låsbegrensningene er brukt på en enhet, må eksterne oppstartsmedier oppdateres med den nyeste Windows-oppdateringen installert på enheten. Hvis eksterne oppstartsmedier ikke oppdateres til samme Windows-oppdateringsversjon, kan det hende at enheten ikke starter fra dette mediet. Se instruksjonene i delen Oppdatere eksterne oppstartsmedier før du bruker begrensningene.

-

Windows Recovery-miljø. Windows Recovery Environment (WinRE) på enheten må oppdateres med den nyeste dynamiske oppdateringen for Windows Safe OS utgitt 8. juli 2025, på enheten før SkuSipolicy.p7b brukes på enheten. Hvis du utelater dette trinnet, kan winre ikke kjøre funksjonen Tilbakestill PC. Hvis du vil ha mer informasjon, kan du se Legge til en oppdateringspakke i Windows RE.

-

Oppstart før oppstart av kjøringsmiljø (PXE). Hvis begrensningen distribueres til en enhet og du prøver å bruke PXE-oppstart, starter ikke enheten med mindre den nyeste Windows-oppdateringen også brukes på PXE-serveroppstartsavbildningen. Vi anbefaler ikke distribusjon av begrensninger for nettverksoppstartskilder med mindre PXE Boot-serveren er oppdatert til den nyeste Windows-oppdateringen utgitt på eller etter januar 2025, inkludert PXE-oppstartsbehandlingen.

Retningslinjer for utbedring av distribusjon

Hvis du vil løse problemene som er beskrevet i denne artikkelen, kan du distribuere en Microsoft-signert tilbakekallingspolicy (SkuSiPolicy.p7b). Denne begrensningen støttes bare på Windows 10, versjon 1507 og nyere Windows-versjoner og Windows Server 2016.

Obs! Hvis du bruker BitLocker, må du kontrollere at BitLocker-gjenopprettingsnøkkelen er sikkerhetskopiert. Du kan kjøre følgende kommando fra en ledetekst for administrator og notere deg det numeriske passordet på 48 sifre:

manage-bde -protectors -get %systemdrive%

Distribuere en Microsoft-signert tilbakekallingspolicy (SkuSiPolicy.p7b)

Den Microsoft-signerte tilbakekallingspolicyen er inkludert som en del av den nyeste Windows-oppdateringen. Denne policyen skal bare brukes på enheter ved å installere den nyeste tilgjengelige Windows-oppdateringen, og deretter følge disse trinnene:

Obs! Hvis oppdateringer mangler, kan det hende at enheten ikke starter med begrensningen som er brukt, eller at avløsningen kanskje ikke fungerer som forventet. Pass på å oppdatere windows media som kan startes, med den nyeste tilgjengelige Windows-oppdateringen før du distribuerer policyen. Hvis du vil ha mer informasjon om hvordan du oppdaterer oppstartbare medier, kan du se delen Oppdatere eksterne oppstartsmedier .

-

Kontroller at den nyeste Windows-oppdateringen som ble utgitt på eller etter januar 2025, er installert.

-

For Windows 11, versjon 22H2 og 23H2 installerer du 22. juli 2025 (KB5062663) eller en senere oppdatering før du følger disse trinnene.

-

For Windows 10, versjon 21H2, installerer du Windows-oppdateringen som ble utgitt i august 2025 eller en senere oppdatering, før du følger disse trinnene.

-

-

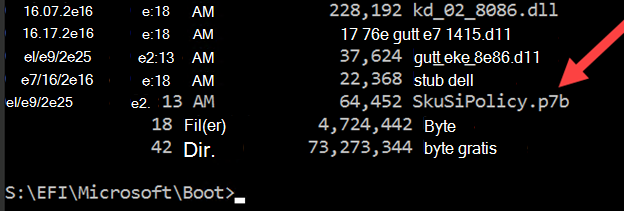

Kjør følgende kommandoer i en hevet Windows PowerShell ledetekst:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Start enheten på nytt.

-

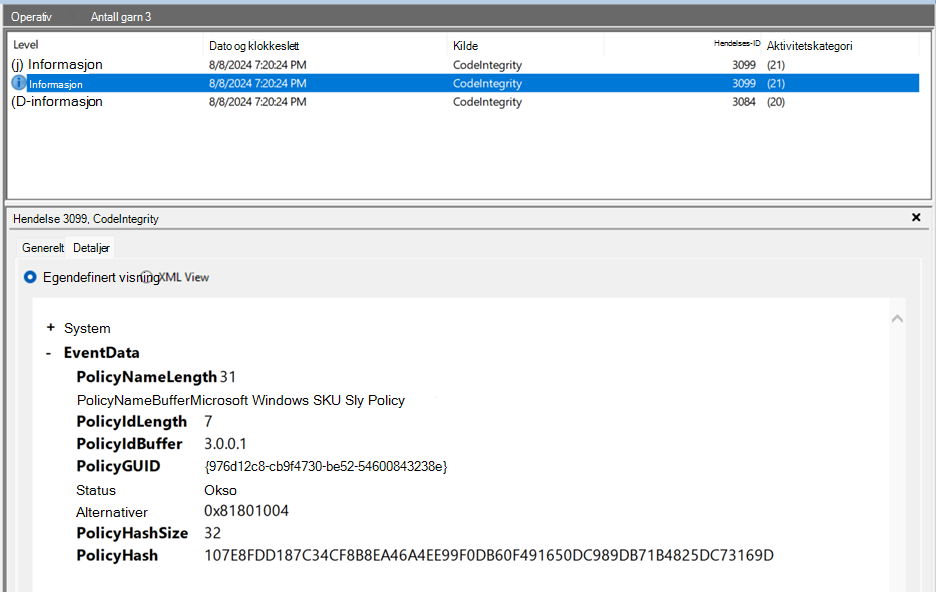

Bekreft at policyen er lastet inn i Hendelsesliste ved hjelp av informasjonen i delen Hendelseslogger i Windows.

Merknader

-

Du bør ikke fjerne filen SkuSiPolicy.p7b-tilbakekalling (policy) etter at den er distribuert. Det kan hende at enheten ikke lenger kan starte hvis filen fjernes.

-

Hvis enheten ikke starter, kan du se delen om gjenopprettingsprosedyren.

Oppdaterer eksterne oppstartsmedier

Hvis du vil bruke eksterne oppstartsmedier med en enhet som har en Microsoft-signert tilbakekallingspolicy, må eksterne oppstartsmedier oppdateres med den nyeste Windows-oppdateringen, inkludert oppstartsbehandling. Hvis mediene ikke inkluderer den nyeste Windows-oppdateringen, starter ikke mediene.

Viktig! Vi anbefaler at du oppretter en gjenopprettingsstasjon før du fortsetter. Dette mediet kan brukes til å installere en enhet på nytt i tilfelle det er et stort problem.

Bruk følgende fremgangsmåte for å oppdatere eksterne oppstartsmedier:

-

Gå til en enhet der de nyeste Windows-oppdateringene er installert.

-

Montere eksterne oppstartsmedier som en stasjonsbokstav. Du kan for eksempel montere en minnepinne som D:.

-

Klikk Start, skriv inn Opprett en gjenopprettingsstasjon i søkeboksen , og klikk deretter Opprett en gjenopprettingsstasjon i kontrollpanelet. Følg instruksjonene for å opprette en gjenopprettingsstasjon ved hjelp av den monterte minnepinnen.

-

Fjern sikkert den monterte minnepinnen.

Hvis du administrerer installerbare medier i miljøet ditt ved hjelp av Update Windows-installasjonsmediet med dynamisk oppdateringsveiledning , følger du disse trinnene:

-

Gå til en enhet der de nyeste Windows-oppdateringene er installert.

-

Følg trinnene i Oppdater Windows-installasjonsmedier med Dynamisk oppdatering for å opprette medier som har de nyeste Windows-oppdateringene installert.

Windows-hendelseslogger

Windows logger hendelser når policyer for kodeintegritet, inkludert SkuSiPolicy.p7b, lastes inn, og når en fil blokkeres fra å lastes inn på grunn av policyhåndhevelse. Du kan bruke disse hendelsene til å bekrefte at begrensningen er brukt.

Kodeintegritetslogger er tilgjengelige i Windows Hendelsesliste under program- og tjenestelogger > Microsoft > Windows > CodeIntegrity > Operational > Application and Services-logger > Services-logger > Microsoft > Windows > AppLocker > MSI og Skript.

Hvis du vil ha mer informasjon om kodeintegritetshendelser, kan du se driftsveiledningen for Windows Defender Application Control.

Policyaktiveringshendelser

Policyaktiveringshendelser er tilgjengelige i Windows Hendelsesliste under program- og tjenestelogger > Microsoft > Windows > CodeIntegrity > Operational.

-

PolicyNameBuffer – Si-policy for Microsoft Windows SKU

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Hvis du har brukt overvåkingspolicyen eller begrensningen på enheten og CodeIntegrity Event 3099 for den anvendte policyen ikke finnes, håndheves ikke policyen. Se i distribusjonsinstruksjonene for å kontrollere at policyen ble installert på riktig måte.

Obs! Code Integrity-hendelsen 3099 støttes ikke på versjoner av Windows 10 Enterprise 2016, Windows Server 2016 og Windows 10 Enterprise 2015 LTSB. Hvis du vil kontrollere at policyen er brukt (policy for revisjon eller tilbakekalling), må du montere EFI-systempartisjonen ved hjelp av mountvol.exe-kommandoen og se for å se at policyen er brukt på EFI-partisjonen. Pass på å demontere EFI-systempartisjonen etter bekreftelse.

SkuSiPolicy.p7b – policy for tilbakekalling

Overvåke og blokkere hendelser

Overvåkings- og blokkeringshendelser for kodeintegritet er tilgjengelige i Windows Hendelsesliste under program- og tjenestelogger > Microsoft > Windows > CodeIntegrity > Operational > Application and Services-logger > Microsoft > Windows > AppLocker > MSI og Script.

Den tidligere loggingsplasseringen inneholder hendelser om kontrollen av kjørbare filer, dll-filer og drivere. Den siste loggingsplasseringen inneholder hendelser om kontrollen av MSI-installasjonsprogram, skript og COM-objekter.

CodeIntegrity Event 3077 i loggen "CodeIntegrity – Operational" indikerer at en kjørbar, .dll eller driver er blokkert fra innlasting. Denne hendelsen inneholder informasjon om den blokkerte filen og om den håndhevede policyen. For filer som blokkeres av begrensningen, samsvarer policyinformasjonen i CodeIntegrity Event 3077 med policyinformasjonen for SkuSiPolicy.p7b fra CodeIntegrity Event 3099. CodeIntegrity Event 3077 vil ikke være til stede hvis det ikke er noen kjørbare, .dll eller drivere i strid med policyen for kodeintegritet på enheten.

Hvis du vil se andre overvåkings- og blokkeringshendelser for kodeintegritet, kan du se Forstå programkontrollhendelser.

Policyfjernings- og gjenopprettingsprosedyre

Hvis noe går galt etter at du har tatt i bruk begrensningen, kan du bruke følgende fremgangsmåte for å fjerne begrensningen:

-

Suspender BitLocker hvis den er aktivert. Kjør følgende kommando fra et hevet ledetekstvindu:

Manager-bde -protectors -disable c: -rebootcount 3

-

Slå av Sikker oppstart fra UEFI BIOS-menyen.Fremgangsmåten for å slå av sikker oppstart er forskjellig mellom enhetsprodusenter og modeller. Hvis du trenger hjelp til å finne ut hvor du skal slå av Sikker oppstart, kan du se dokumentasjonen fra enhetsprodusenten. Du finner mer informasjon i Deaktiver sikker oppstart.

-

Fjern SkuSiPolicy.p7b-policyen.

-

Start Windows på vanlig måte, og logg deretter på.SkuSiPolicy.p7b-policyen må fjernes fra følgende plassering:

-

<EFI-systempartisjon>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Kjør følgende kommandoer fra en hevet Windows PowerShell økt for å rydde opp i policyen fra disse plasseringene:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Slå på Sikker oppstart fra BIOS.Se dokumentasjonen fra enhetsprodusenten for å finne hvor du skal slå på Sikker oppstart.Hvis du deaktiverte sikker oppstart i trinn 1 og stasjonen er beskyttet av BitLocker, må du stoppe BitLocker-beskyttelsen og deretter slå på Sikker oppstart fra UEFI BIOS-menyen .

-

Slå på BitLocker. Kjør følgende kommando fra et hevet ledetekstvindu:

Manager-bde -protectors -enable c:

-

Start enheten på nytt.

|

Endre dato |

Beskrivelse |

|

17. desember 2025 |

|

|

22. juli 2025 kl. |

|

|

10. juli 2025 kl. |

|

|

8. april 2025 |

|

|

24. februar 2025 kl. |

|

|

11. februar 2025 kl. |

|

|

14. januar 2025 kl. |

|

|

12. november 2024 kl. |

|