Aktualizacje certyfikatu bezpiecznego rozruchu: wskazówki dla informatyków i organizacji

Dotyczy

Oryginalna data publikacji: 26 czerwca 2025 r.

Identyfikator BAZY WIEDZY: 5062713

Ten artykuł zawiera wskazówki dotyczące:

Organizacje (przedsiębiorstwa, małe firmy i edukacja) z urządzeniami i aktualizacjami systemu Windows zarządzanymi przez dział informatyczny.

Uwaga: Jeśli jesteś osobą fizyczną, która jest właścicielem osobistego urządzenia z systemem Windows, przejdź do artykułu Urządzenia z systemem Windows dla użytkowników domowych, firm i szkół z aktualizacjami zarządzanymi przez firmę Microsoft.

|

Zmień datę |

Zmień opis |

|---|---|

|

24 lutego 2026 r. |

|

|

23 lutego 2026 r. |

|

|

13 lutego 2026 r. |

|

|

3 lutego 2026 r. |

|

|

26 stycznia 2026 r. |

|

|

11 listopada 2025 r. |

Poprawiono dwa literówki w obszarze "Obsługa wdrażania certyfikatu bezpiecznego rozruchu".

|

|

10 listopada 2025 r. |

|

W tym artykule:

Przegląd

Ten artykuł jest przeznaczony dla organizacji z dedykowanymi specjalistami IT, którzy aktywnie zarządzają aktualizacjami we wszystkich swoich urządzeniach. Większość tego artykułu koncentruje się na działaniach niezbędnych do pomyślnego wdrożenia nowych certyfikatów bezpiecznego rozruchu przez dział informatyczny organizacji. Działania te obejmują testowanie oprogramowania układowego, monitorowanie aktualizacji urządzenia, inicjowanie wdrażania i diagnozowanie pojawiających się problemów. Przedstawiono wiele metod wdrażania i monitorowania. Oprócz tych podstawowych działań oferujemy kilka ułatwień wdrażania, w tym możliwość wyboru urządzeń klienckich do uczestnictwa w kontrolowanym wdrożeniu funkcji (CFR) specjalnie do wdrażania certyfikatów.

W tej sekcji

Wygaśnięcie certyfikatu bezpiecznego rozruchu

Od Windows 8 i Windows Server 2012 konfiguracja urzędów certyfikacji, nazywanych również certyfikatami dostarczonymi przez firmę Microsoft w ramach infrastruktury bezpiecznego rozruchu, pozostała taka sama. Te certyfikaty są przechowywane w zmiennych Signature Database (DB) i Key Exchange Key (KEK) w oprogramowaniu układowym. Firma Microsoft dostarczyła te same trzy certyfikaty w całym ekosystemie producenta oryginalnego sprzętu (OEM), aby uwzględnić je w oprogramowaniu układowym urządzenia. Te certyfikaty obsługują bezpieczny rozruch w systemie Windows i są również używane przez systemy operacyjne innych firm. Firma Microsoft udostępnia następujące certyfikaty:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Ważne: Wszystkie trzy certyfikaty dostarczone przez firmę Microsoft mają wygasnąć w czerwcu 2026 r. We współpracy z naszymi partnerami ekosystemu firma Microsoft wdraża nowe certyfikaty, które pomogą zapewnić bezpieczeństwo bezpiecznego rozruchu i zapewnić ciągłość na przyszłość. Po wygaśnięciu tych certyfikatów z 2011 r. aktualizacje zabezpieczeń składników rozruchu nie będą już możliwe, co zagraża bezpieczeństwu rozruchu i zagraża urządzeniom z systemem Windows, których dotyczy problem, oraz nie zapewnia zgodności z zabezpieczeniami. Aby zachować funkcję bezpiecznego rozruchu, wszystkie urządzenia z systemem Windows muszą zostać zaktualizowane w celu używania certyfikatów w wersji 2023 przed wygaśnięciem certyfikatów z wersji 2011.

Co się zmienia?

Bieżące certyfikaty bezpiecznego rozruchu firmy Microsoft (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) zaczną wygasać od czerwca 2026 r. i wygasną do października 2026 r.

Nowe certyfikaty 2023 są wdrażane w celu zapewnienia bezpieczeństwa bezpiecznego rozruchu i ciągłości. Urządzenia muszą zostać zaktualizowane do certyfikatów z 2023 r., zanim wygasną certyfikaty z 2011 r. lub zostaną niezgodne z zabezpieczeniami i zagrożone.

Urządzenia z systemem Windows produkowane od 2012 roku mogą mieć wygasające wersje certyfikatów, które muszą zostać zaktualizowane.

Terminologii

|

CA |

Urząd certyfikacji |

|

PK |

Klucz platformy — sterowany przez OEM |

|

KEK |

Klucz programu Exchange |

|

DB |

Baza danych podpisu bezpiecznego rozruchu |

|

DBX |

Baza danych odwołana podpisu bezpiecznego rozruchu |

Certyfikaty

|

Certyfikat wygasający |

Data wygaśnięcia |

Lokalizacja przechowywania |

Nowy certyfikat |

Celu |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Cze 2026 r. |

Przechowywane w KEK |

Microsoft Corporation KEK 2K CA 2023 |

Podpisuje aktualizacje bazy danych i DBX. |

|

Microsoft Windows Production PCA 2011 |

Październik 2026 r. |

Przechowywane w bazie danych |

Windows UEFI CA 2023 |

Podpisuje moduł ładujący rozruch systemu Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

Cze 2026 r. |

Przechowywane w bazie danych |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Podpisuje ładowarki rozruchowe innych firm i aplikacje EFI. Podpisuje romów opcji innych firm. |

*Podczas odnawiania certyfikatu Microsoft Corporation UEFI CA 2011 są tworzone dwa certyfikaty, aby oddzielić podpisywanie modułu ładującego rozruchu od opcji podpisywania ROM. Dzięki temu można precyzyjniej kontrolować zaufanie systemu. Na przykład systemy, które muszą ufać opcjom ROM, mogą dodawać interfejs UEFI CA 2023 microsoft option ROM bez dodawania zaufania do ładowarek rozruchowych innych firm.

† Nie wszystkie urządzenia zawierają oprogramowanie układowe Microsoft Corporation UEFI CA 2011. Tylko w przypadku urządzeń, które zawierają ten certyfikat, zalecamy stosowanie zarówno nowych certyfikatów, Microsoft UEFI CA 2023, jak i Microsoft Option ROM UEFI CA 2023. W przeciwnym razie nie trzeba stosować tych dwóch nowych certyfikatów.

Podręcznik wdrażania dla informatyków

Zaplanuj i wykonaj aktualizacje certyfikatu bezpiecznego rozruchu na wszystkich urządzeniach dzięki przygotowaniu, monitorowaniu, wdrożeniu i rozwiązywaniu problemów.

W tej sekcji

Sprawdzanie stanu bezpiecznego rozruchu we wszystkich flotach: Czy włączono bezpieczny rozruch?

Większość urządzeń produkowanych od 2012 roku obsługuje bezpieczny rozruch i jest dostarczana z włączonym bezpiecznym rozruchem. Aby sprawdzić, czy na urządzeniu włączono bezpieczny rozruch, wykonaj jedną z następujących czynności:

-

Metoda GUI: Przejdź do menu Start ustawienia > >prywatność & zabezpieczenia> Zabezpieczenia Windows > zabezpieczenia urządzenia. W obszarze Zabezpieczenia urządzenia sekcja Bezpieczny rozruch powinna wskazywać, że bezpieczny rozruch jest włączony.

-

Metoda wiersza polecenia: W wierszu polecenia z podwyższonym poziomem uprawnień w programie PowerShell wpisz Confirm-SecureBootUEFI, a następnie naciśnij klawisz Enter. Polecenie powinno zwrócić wartość Prawda wskazującą, że bezpieczny rozruch jest włączony.

We wdrożeniach na dużą skalę dla floty urządzeń oprogramowanie do zarządzania używane przez informatyków będzie musiało sprawdzić, czy jest włączona funkcja bezpiecznego rozruchu.

Na przykład metodą sprawdzenia stanu bezpiecznego rozruchu na urządzeniach zarządzanych przez firmę Microsoft Intune jest utworzenie i wdrożenie Intune niestandardowego skryptu zgodności. Intune ustawienia zgodności są opisane w temacie Używanie niestandardowych ustawień zgodności dla urządzeń z systemem Linux i Windows z Microsoft Intune.

Przykładowy skrypt programu Powershell, aby sprawdzić, czy jest włączony bezpieczny rozruch:

# Initialize result object in preparation for checking Secure Boot state

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

try {

$result.SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Secure Boot enabled: $($result.SecureBootEnabled)"

} catch {

$result.SecureBootEnabled = $null

Write-Warning "Unable to determine Secure Boot status: $_"

}

Jeśli bezpieczny rozruch nie jest włączony, możesz pominąć poniższe kroki aktualizacji, ponieważ nie mają one zastosowania.

Sposób wdrażania aktualizacji

Istnieje wiele sposobów kierowania aktualizacji certyfikatu bezpiecznego rozruchu na urządzenia. Szczegóły wdrożenia, w tym ustawienia i zdarzenia, zostaną omówione w dalszej części tego dokumentu. Podczas kierowania na urządzenie aktualizacji na urządzeniu jest ustawiane ustawienie wskazujące, że urządzenie powinno rozpocząć proces stosowania nowych certyfikatów. Zaplanowane zadanie jest uruchamiane na urządzeniu co 12 godzin i wykrywa, że urządzenie zostało skierowane na aktualizacje. Poniżej przedstawiono konspekt zadania:

-

Interfejs UEFI SYSTEMU Windows CA 2023 jest stosowany do bazy danych.

-

Jeśli urządzenie ma w bazie danych interfejs UEFI CA 2011 firmy Microsoft Corporation, to zadanie stosuje do bazy danych microsoft option ROM UEFI CA 2023 i Microsoft UEFI CA 2023.

-

Zadanie następnie dodaje Microsoft Corporation KEK 2K CA 2023.

-

Na koniec zaplanowane zadanie aktualizuje menedżera rozruchu systemu Windows do tego podpisanego przez windows UEFI CA 2023. System Windows wykryje konieczność ponownego uruchomienia przed zastosowaniem menedżera rozruchu. Aktualizacja menedżera rozruchu będzie opóźniona do momentu naturalnego wystąpienia ponownego uruchomienia (na przykład w przypadku stosowania comiesięcznych aktualizacji), a następnie system Windows ponownie spróbuje zastosować aktualizację menedżera rozruchu.

Każdy z powyższych kroków musi zostać ukończony pomyślnie, zanim zaplanowane zadanie przejdzie do następnego kroku. W trakcie tego procesu dzienniki zdarzeń i inny stan będą dostępne w celu ułatwienia monitorowania wdrożenia. Więcej szczegółów na temat monitorowania i dzienników zdarzeń podano poniżej.

Aktualizacja certyfikatów bezpiecznego rozruchu umożliwia zaktualizowanie menedżera rozruchu w przyszłości 2023, który jest bezpieczniejszy. Konkretne aktualizacje Menedżera rozruchu będą dostępne w przyszłych wersjach.

Kroki wdrażania

-

Przygotowanie: urządzenia do testowania i inwentaryzacji.

-

Zagadnienia dotyczące oprogramowania układowego

-

Monitorowanie: Weryfikuj prace kontrolne i planuj swoją flotę.

-

Wdrożenie: Urządzenia docelowe dla aktualizacji, począwszy od małych podzbiorów i rozszerzając je na podstawie udanych testów.

-

Rozwiązywanie problemów: zbadaj i rozwiąż wszelkie problemy za pomocą dzienników i pomocy technicznej dla dostawców.

Przygotowaniu

Sprzęt magazynowy i oprogramowanie układowe. Przed szerokim wdrożeniem stwórz reprezentatywną próbkę urządzeń na podstawie producenta systemu, modelu systemu, wersji/daty systemu BIOS, wersji produktu BaseBoard itp., a także przetestuj aktualizacje na tych urządzeniach. Te parametry są często dostępne w informacjach o systemie (MSINFO32). Użyj dołączonych przykładowych poleceń programu PowerShell, aby sprawdzić stan aktualizacji bezpiecznego rozruchu i zapisać urządzenia w całej organizacji.

Uwagi:

-

Te polecenia mają zastosowanie, jeśli stan bezpiecznego rozruchu jest włączony.

-

Wiele z tych poleceń wymaga uprawnień administratora, aby działały.

Przykładowy skrypt zbierania danych bezpiecznego rozruchu

Skopiuj i wklej ten przykładowy skrypt i modyfikuj go zgodnie z potrzebami środowiska: skrypt zbierania danych przykładowego bezpiecznego rozruchu.

Przykładowe dane wyjściowe:

{"UEFICA2023Status=Updated","UEFICA2023Error":null,"UEFICA2023ErrorEvent":null,"AvailableUpdates}0x0","AvailableUpdatesPolicy":null,"Hostname=LAPTOP-FEDU3LOS","CollectionTime}2026-02-23T08:40:36.5498322-08:00","SecureBootEnabled":true,"HighConfidenceOptOut":null,"MicrosoftUpdateManagedOptIn":null,"OEMManufacturerName}Microsoft Corporation","OEMModelSystemFamily→Surface","OEMModelNumber}Surface Laptop 4","FirmwareVersion=32.101.143"," FirmwareReleaseDate}11/03/2025","OSArchitecture→AMD64","CanAttemptUpdateAfter}2026-02-20T16:11:15.5890000Z","LatestEventId":1808,"BucketId}04b339674931caf378feadaa64c64f0613227f70a7cd7258be63bb9e2d81767f","Confidence=UpdateType: Windows UEFI CA 2023 (DB), Opcja ROM CA 2023 (DB), 3P UEFI CA 2023 (DB), KEK 2023, Boot Manager (2023)","SkipReasonKnownIssue":null";Event1801Count":0,"Event1808Count":5,"Event1795Count":0,"Event1795ErrorCode":null,"Event1796Count":0,"Event1796ErrorCode":null,"Event1800Count":0,"RebootPending":false,"Event1802Count":0,"KnownIssueId":null";Event1803Count":0,"MissingKEK":false,"OSVersion}10.0.26200","LastBootTime}2026-2026-202602-19T04:28:00.5000000-08:00","BaseBoardManufacturer}Microsoft Corporation","BaseBoardProduct=Surface Laptop 4","SecureBootTaskEnabled":true,"SecureBootTaskStatus=Ready","WinCSKeyApplied":true,"WinCSKeyStatus);Applied"}

Poziomy ufności bezpiecznego rozruchu

|

Poziom ufności |

Znaczenie |

Wymagane działanie |

|

Wysoka pewność siebie |

Firma Microsoft potwierdziła, że ta klasa urządzeń jest bezpieczna dla aktualizacji |

Bezpieczne wdrażanie aktualizacji certyfikatów |

|

W obszarze Obserwacja — potrzebne są dodatkowe dane |

Firma Microsoft nadal gromadzi dane diagnostyczne dotyczące tych urządzeń w celu wdrożenia bezpiecznego rozruchu |

Zaczekaj na klasyfikację Microsoft |

|

Brak zaobserwowanych danych — wymagane działanie |

Klasa urządzenia nie jest znana firmie Microsoft |

Przedsiębiorstwo musi przetestować i zaplanować wdrożenie |

|

Tymczasowo wstrzymane |

Znane problemy ze zgodnością |

Sprawdź, czy jest aktualizacja systemu BIOS OEM; Poczekaj, aż firma Microsoft rozwiąże problem |

|

Nieobsługiwane — znane ograniczenie |

Ograniczenia platformy lub sprzętu |

Dokument jako wyjątek |

Pierwszym krokiem w przypadku włączenia bezpiecznego rozruchu jest sprawdzenie, czy istnieją zdarzenia oczekujące, które niedawno zostały zaktualizowane, czy w trakcie aktualizowania certyfikatów bezpiecznego rozruchu. Szczególne zainteresowanie to ostatnie wydarzenia z lat 1801 i 1808. Te zdarzenia opisano szczegółowo w zdarzeniach aktualizacji zmiennych DB bezpiecznego rozruchu i DBX. Sprawdź również sekcję Monitorowanie i wdrażanie, aby dowiedzieć się, w jaki sposób zdarzenia mogą pokazywać stan oczekujących aktualizacji.

Następnym krokiem jest spis urządzeń w całej organizacji. Zbierz następujące szczegóły za pomocą poleceń programu PowerShell, aby utworzyć reprezentatywną próbkę:

Podstawowe identyfikatory (2 wartości)

1. HostName — $env: COMPUTERNAME

2. CollectionTime — Get-Date

Rejestr: klucz główny bezpiecznego rozruchu (3 wartości)

3. SecureBootEnabled — polecenie cmdlet Confirm-SecureBootUEFI lub HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. DostępneUpdates — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Rejestr: Klucz obsługi (3 wartości)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. WindowsUEFICA2023Capable — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Rejestr: Atrybuty urządzenia (7 wartości)

9. OEMManufacturerName — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. Wersja oprogramowania układowego — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Dzienniki zdarzeń: Dziennik systemowy (5 wartości)

16. LatestEventId — najnowsze zdarzenie bezpiecznego rozruchu

17. Identyfikator zasobnika — wyodrębnione z zdarzenia 1801/1808

18. Pewność siebie — wyodrębniona z wydarzenia 1801/1808

19. Event1801Count — liczba zdarzeń

20. Event1808Count — liczba zdarzeń

Zapytania WMI/CIM (4 wartości)

21. OSVersion — Get-CimInstance Win32_OperatingSystem

22. LastBootTime — Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer — Get-CimInstance Win32_BaseBoard

24. BaseBoardProdukt — Get-CimInstance Win32_BaseBoard

25. (Win32_ComputerSystem Get-CIMInstance). Producent

26. (Win32_ComputerSystem Get-CIMInstance). Modelu

27. (Get-CIMInstance Win32_BIOS). Opis + ", " + (Win32_BIOS Get-CIMInstance). ReleaseDate.ToString("MM/dd/yyyy")

28. (Get-CIMInstance Win32_BaseBoard). Produktu

Zagadnienia dotyczące oprogramowania układowego

Wdrażanie nowych certyfikatów bezpiecznego rozruchu na flocie urządzeń wymaga, aby oprogramowanie układowe urządzenia odgrywało rolę w ukończeniu aktualizacji. Chociaż firma Microsoft oczekuje, że większość oprogramowania układowego urządzenia będzie działać zgodnie z oczekiwaniami, przed wdrożeniem nowych certyfikatów konieczne są dokładne testowanie.

Przeanalizuj spis sprzętu i stwórz małą, reprezentatywną próbkę urządzeń na podstawie następujących unikatowych kryteriów, takich jak:

-

Producent

-

Numer modelu

-

Wersja oprogramowania układowego

-

Wersja OEM Baseboard itd.

Przed szerokim wdrożeniem na urządzeniach we flocie zalecamy przetestowanie aktualizacji certyfikatów na reprezentatywnych przykładowych urządzeniach (zdefiniowanych przez czynniki, takie jak producent, model, wersja oprogramowania układowego), aby upewnić się, że aktualizacje są przetwarzane pomyślnie. Zalecane wskazówki dotyczące liczby przykładowych urządzeń do testowania dla każdej unikatowej kategorii to co najmniej 4.

Pomoże to w budowaniu pewności w procesie wdrażania i pozwoli uniknąć nieoczekiwanego wpływu na twoją szerszą flotę.

W niektórych przypadkach do pomyślnej aktualizacji certyfikatów bezpiecznego rozruchu może być wymagana aktualizacja oprogramowania układowego. W takich przypadkach zalecamy sprawdzenie u producenta OEM urządzenia, czy jest dostępne zaktualizowane oprogramowanie układowe.

System Windows w zwirtualizowanych środowiskach

W przypadku systemu Windows działającego w środowisku wirtualnym istnieją dwie metody dodawania nowych certyfikatów do zmiennych oprogramowania układowego bezpiecznego rozruchu:

-

Twórca środowiska wirtualnego (AWS, Azure, Hyper-V, VMware itp.) może udostępnić aktualizację środowiska i dołączyć nowe certyfikaty do zwirtualizowanego oprogramowania układowego. To działa w przypadku nowych zwirtualizowanych urządzeń.

-

W przypadku systemu Windows działającego długoterminowo na maszynie wirtualnej aktualizacje mogą być stosowane za pośrednictwem systemu Windows, podobnie jak na innych urządzeniach, jeśli zwirtualizowane oprogramowanie układowe obsługuje aktualizacje bezpiecznego rozruchu.

Monitorowanie i wdrażanie

Zalecamy rozpoczęcie monitorowania urządzenia przed wdrożeniem, aby upewnić się, że monitorowanie działa poprawnie i masz z wyprzedzeniem dobre wyczucie stanu floty. Poniżej omówiono opcje monitorowania.

Firma Microsoft udostępnia wiele metod wdrażania i monitorowania aktualizacji certyfikatu bezpiecznego rozruchu.

Zautomatyzowane asysty wdrażania

Firma Microsoft zapewnia dwie asysty wdrażania. Te asysty mogą okazać się przydatne w ułatwianiu wdrażania nowych certyfikatów dla floty. Tylko Asystent wdrażania funkcji kontrolowanych wymaga danych diagnostycznych.

-

Opcja dla aktualizacji zbiorczych z zasobnikami ufności: Firma Microsoft może automatycznie uwzględniać grupy urządzeń o wysokim poziomie zaufania w miesięcznych aktualizacjach opartych na udostępnionych do tej pory danych diagnostycznych dla systemów i organizacji, które nie mogą udostępniać danych diagnostycznych. Ten krok nie wymaga włączenia danych diagnostycznych.

-

W przypadku organizacji i systemów, które mogą udostępniać dane diagnostyczne, zapewnia firmie Microsoft widoczność i pewność, że urządzenia mogą pomyślnie wdrożyć certyfikaty. Więcej informacji na temat włączania danych diagnostycznych można znaleźć w temacie: Konfigurowanie danych diagnostycznych systemu Windows w organizacji. Tworzymy "zasobniki" dla każdego unikatowego urządzenia (zgodnie z definicją atrybutów, które obejmują producenta, wersję płyty głównej, producenta oprogramowania układowego, wersję oprogramowania układowego i dodatkowe punkty danych). W przypadku każdego zasobnika monitorujemy dowody sukcesu na wielu urządzeniach. Gdy zobaczymy wystarczająco udane aktualizacje i brak niepowodzeń, rozważymy zasobnik jako "wysoki poziom pewności" i uwzględnimy te dane w comiesięcznych aktualizacjach zbiorczych. Gdy do urządzenia w zasobniku z dużą pewnością zostaną zastosowane comiesięczne aktualizacje, system Windows automatycznie zastosuje certyfikaty do zmiennych bezpiecznego rozruchu UEFI w oprogramowaniu układowym.

-

Zasobniki z dużą pewnością obsługi obejmują urządzenia, które prawidłowo przetwarzają aktualizacje. Oczywiście nie wszystkie urządzenia będą dostarczać dane diagnostyczne, co może ograniczyć firmie Microsoft pewność co do możliwości prawidłowego przetwarzania aktualizacji.

-

Ta pomoc jest domyślnie włączona dla urządzeń o dużej pewności siebie i można jej wyłączyć z ustawieniem specyficznym dla urządzenia. Więcej informacji zostanie udostępnionych w przyszłych wersjach systemu Windows.

-

-

Wdrożenie funkcji kontrolowanych (CFR): Włącz urządzenia do wdrożenia zarządzanego przez firmę Microsoft, jeśli są włączone dane diagnostyczne.

-

Funkcja kontrolowanego wdrażania (CFR) może być używana z urządzeniami klienckimi we flotach organizacyjnych. Wymaga to, aby urządzenia wysyłały wymagane dane diagnostyczne do firmy Microsoft i sygnalizowały, że urządzenie zezwala na dostęp CFR na urządzeniu. Szczegółowe informacje na temat sposobu udziału w programie opisano poniżej.

-

Firma Microsoft będzie zarządzać procesem aktualizacji tych nowych certyfikatów na urządzeniach z systemem Windows, na których są dostępne dane diagnostyczne, a urządzenia uczestniczą w wprowadzaniu funkcji kontrolowanych (CFR). Podczas gdy CFR może pomóc we wdrażaniu nowych certyfikatów, organizacje nie będą mogły polegać na CFR w celu korygowania swoich flot — będzie to wymagało wykonania czynności opisanych w tym dokumencie w sekcji dotyczącej metod wdrażania nieobjętych automatycznymi asystami.

-

Ograniczenia: Istnieje kilka powodów, dla których rekord CFR może nie działać w Twoim środowisku. Przykład:

-

Nie są dostępne żadne dane diagnostyczne lub nie można ich użytkować w ramach wdrożenia CFR.

-

Urządzenia nie korzystają z obsługiwanych wersji klienckich Windows 11 i Windows 10 z rozszerzonymi aktualizacjami zabezpieczeń (ESU).

-

-

Metody wdrażania nieobjęte automatycznymi asystami

Wybierz metodę, która pasuje do twojego środowiska. Unikaj metod mieszania na tym samym urządzeniu:

-

Klucze rejestru: sterowanie wdrażaniem i monitorowanie wyników.Dostępnych jest wiele kluczy rejestru do kontrolowania zachowania wdrażania certyfikatów i monitorowania wyników. Ponadto istnieją dwa klucze do rezygnacji z opisanych powyżej ułatwień wdrażania. Aby uzyskać więcej informacji na temat kluczy rejestru, zobacz Klucz rejestru Aktualizacje bezpiecznego rozruchu — urządzenia z systemem Windows z aktualizacjami zarządzanymi przez DZIAŁ IT.

-

zasady grupy Objects (GPO): Zarządzanie ustawieniami; monitorowanie za pośrednictwem rejestru i dzienników zdarzeń.Firma Microsoft będzie świadczyć pomoc techniczną w zakresie zarządzania aktualizacjami bezpiecznego rozruchu przy użyciu zasady grupy w przyszłej aktualizacji. Należy pamiętać, że ponieważ zasady grupy jest dla ustawień, monitorowanie stanu urządzenia będzie wymagało korzystania z alternatywnych metod, w tym monitorowania kluczy rejestru i wpisów dziennika zdarzeń.

-

Interfejs użytkownika systemu WinCS (Windows Configuration System): używanie narzędzi wiersza polecenia dla klientów przyłączonych do domeny.Administratorzy domeny mogą również używać systemu konfiguracji systemu Windows (WinCS) zawartego w aktualizacjach systemu operacyjnego Windows do wdrażania aktualizacji bezpiecznego rozruchu na serwerach i klientach systemu Windows przyłączonych do domeny. Składa się z serii narzędzi wiersza polecenia (zarówno tradycyjnego pliku wykonywalnego, jak i modułu PowerShell) do wykonywania zapytań i stosowania konfiguracji bezpiecznego rozruchu lokalnie na komputerze. Aby uzyskać więcej informacji, zobacz Interfejsy API systemu konfiguracji systemu Windows (WinCS) do bezpiecznego rozruchu.

-

Microsoft Intune/Configuration Manager: Wdrażanie skryptów programu PowerShell. Dostawca usług konfiguracji (CSP) zostanie dostarczony w przyszłej aktualizacji, aby umożliwić wdrożenie przy użyciu Intune.

Monitorowanie dzienników zdarzeń

Udostępniamy dwa nowe zdarzenia ułatwiające wdrażanie aktualizacji certyfikatu bezpiecznego rozruchu. Te zdarzenia opisano szczegółowo w zdarzeniach aktualizacji zmiennych DB bezpiecznego rozruchu i DBX:

-

Identyfikator zdarzenia: 1801 To zdarzenie jest zdarzeniem błędu, które wskazuje, że zaktualizowane certyfikaty nie zostały zastosowane do urządzenia. To zdarzenie zawiera szczegółowe informacje specyficzne dla urządzenia, w tym atrybuty urządzenia, które pomogą skorelować urządzenia, które nadal wymagają aktualizacji.

-

Identyfikator zdarzenia: 1808 To zdarzenie jest zdarzeniem informacyjnym, które wskazuje, że urządzenie ma wymagane nowe certyfikaty bezpiecznego rozruchu zastosowane do oprogramowania układowego urządzenia.

Strategie wdrażania

Aby zminimalizować ryzyko, wdróż aktualizacje bezpiecznego rozruchu etapami, a nie wszystkie jednocześnie. Zacznij od niewielkiego podzbioru urządzeń, sprawdź poprawność wyników, a następnie rozwiń do dodatkowych grup. Zalecamy rozpoczęcie od podzbiorów urządzeń i dodanie kolejnych podzbiorów urządzeń w miarę uzyskiwania pewności co do tych wdrożeń. Do określenia, co trafia do podzbioru, można użyć wielu czynników, w tym wyników testów na przykładowych urządzeniach i strukturze organizacji itp.

Decyzja o wdrażanych urządzeniach zależy od Ciebie. Poniżej wymieniono niektóre możliwe strategie.

-

Duża flota urządzeń: zacznij od pomocy opisanych powyżej w przypadku najpopularniejszych urządzeń, które zarządzasz. Jednocześnie skoncentruj się na mniej typowych urządzeniach zarządzanych przez Twoją organizację. Przetestuj małe przykładowe urządzenia i, jeśli testowanie się powiedzie, wdróż je na pozostałe urządzenia tego samego typu. Jeśli w wyniku testowania wystąpią problemy, zbadaj przyczynę problemu i określ kroki rozwiązywania problemów. Warto również rozważyć klasy urządzeń, które mają większą wartość we flocie, i rozpocząć testowanie i wdrażanie, aby zapewnić, że te urządzenia mają zaktualizowaną ochronę na wczesnym etapie.

-

Mała flota, duża odmiana: Jeśli flota, którą zarządzasz, zawiera wiele różnych maszyn, na których testowanie poszczególnych urządzeń byłoby zaporowe, rozważ w dużym stopniu poleganie na dwóch opisanych powyżej asystach, zwłaszcza w przypadku urządzeń, które mogą być typowymi urządzeniami na rynku. Najpierw skoncentruj się na urządzeniach, które mają kluczowe znaczenie dla codziennej pracy, przetestuj, a następnie wdróż. Kontynuuj przechodzenie w dół listy urządzeń o wysokim priorytecie, testowanie i wdrażanie podczas monitorowania floty, aby potwierdzić, że asysty pomagają pozostałym urządzeniom.

Notatki

-

Zwróć uwagę na starsze urządzenia, zwłaszcza na urządzenia, które nie są już obsługiwane przez producenta. Mimo że oprogramowanie układowe powinno poprawnie wykonywać operacje aktualizacji, niektóre mogą nie. W przypadkach, gdy oprogramowanie układowe nie działa poprawnie i urządzenie nie jest już obsługiwane, rozważ wymianę urządzenia, aby zapewnić ochronę bezpiecznego rozruchu na całej flocie.

-

Nowe urządzenia wyprodukowane w ciągu ostatnich 1–2 lat mogą już mieć zaktualizowane certyfikaty, ale mogą nie mieć zastosowanego do systemu menedżera rozruchu podpisanego przez interfejs UEFI CA 2023 systemu Windows. Zastosowanie tego menedżera rozruchu jest kluczowym ostatnim krokiem we wdrożeniu dla każdego urządzenia.

-

Po wybraniu urządzenia do aktualizacji może upłynąć trochę czasu, zanim aktualizacje zostaną ukończone. Oszacuj 48 godzin i co najmniej jedno ponowne uruchomienie certyfikatów, które mają zostać zastosowane.

Często zadawane pytania (często zadawane pytania)

Aby uzyskać często zadawane pytania, zobacz artykuł z często zadawanych pytań dotyczących bezpiecznego rozruchu .

Rozwiązywanie problemów

W tej sekcji

Typowe problemy i zalecenia

W tym przewodniku szczegółowo opisano działanie procesu aktualizacji certyfikatu bezpiecznego rozruchu oraz przedstawiono niektóre kroki rozwiązywania problemów występujących podczas wdrażania na urządzeniach. Aktualizacje do tej sekcji zostaną dodane w razie potrzeby.

Oznaki

Urządzenie aktualizuje certyfikaty do bazy danych bezpiecznego rozruchu, ale nie w przeszłości wdraża certyfikatu nowego klucza programu Exchange (KEK) w KEK bezpiecznego rozruchu.

Uwaga: Obecnie, gdy ten problem występuje, rejestrowane są identyfikatory zdarzeń: 1796 (zobacz zdarzenia aktualizacji zmiennej DB bezpiecznego rozruchu i DBX). Nowe zdarzenie zostanie udostępnione w nowszej wersji, aby wskazać ten konkretny problem.

Klucz rejestru AvailableUpdates na urządzeniu jest ustawiony na 0x4104 i nie czyści 0x0004 bit, nawet po wielu ponownych uruchomieniach i upływie długiego czasu.

Problem może polegać na tym, że nie ma KEK podpisane przez PK OEM dla urządzenia. OEM steruje pakietem zabezpieczeń dla urządzenia i odpowiada za podpisanie nowego certyfikatu KEK firmy Microsoft i zwrócenie go firmie Microsoft, aby można było go uwzględnić w comiesięcznych aktualizacjach zbiorczych.

Następne kroki

Jeśli wystąpi ten błąd, skontaktuj się z producenta OEM, aby potwierdzić, że wykonali oni kroki opisane w wskazówkiach dotyczących tworzenia i zarządzania bezpiecznym kluczem rozruchu systemu Windows.

Objawy

Podczas stosowania aktualizacji certyfikatów certyfikaty są przekazywane do oprogramowania układowego w celu zastosowania do zmiennych DB bezpiecznego rozruchu lub KEK. W niektórych przypadkach oprogramowanie układowe zwraca błąd.

Gdy wystąpi ten problem, bezpieczny rozruch zarejestruje identyfikator zdarzenia: 1795. Aby uzyskać informacje o tym zdarzeniu, zobacz Zdarzenia aktualizacji zmiennej bazy danych bezpiecznego rozruchu i bazy danych DBX.

Następne kroki

Zalecamy sprawdzenie u producenta OEM, czy jest dostępna aktualizacja oprogramowania układowego dla urządzenia w celu rozwiązania tego problemu.

Objawy

Na niektórych maszynach wirtualnych Hyper-V aktualizacje certyfikatu bezpiecznego rozruchu mogą zakończyć się niepowodzeniem podczas aktualizowania klucza wymiany kluczy (KEK). W takich przypadkach aktualizacja nie zostanie ukończona i może zostać zarejestrowany błąd, taki jak "Oprogramowanie układowe systemu zwróciło błąd: nośnik jest chroniony zapisem" (identyfikator zdarzenia 1795).

Następne kroki

Firma Microsoft planuje wydanie rozwiązania za pośrednictwem usługi Windows Update w marcu 2026 r. oraz w wersji Azure 2603 w marcu 2026 r.

Obsługa wdrażania certyfikatu bezpiecznego rozruchu

W celu obsługi aktualizacji certyfikatu bezpiecznego rozruchu system Windows obsługuje zaplanowane zadanie, które jest uruchamiane raz na 12 godzin. Zadanie wyszuka bitów w kluczu rejestru AvailableUpdates , które wymagają przetworzenia. Fragmenty zainteresowania używane podczas wdrażania certyfikatów znajdują się w poniższej tabeli. Kolumna Kolejność wskazuje kolejność przetwarzania bitów.

|

Zamówienie |

Ustawienie bitowe |

użytkowanie |

|---|---|---|

|

1 |

0x0040 |

Ten bit informuje zaplanowane zadanie o dodaniu certyfikatu WINDOWS UEFI CA 2023 do bazy danych bezpiecznego rozruchu. Dzięki temu system Windows może ufać menedżerom rozruchu podpisanym za pomocą tego certyfikatu. |

|

2 |

0x0800 |

Ten bit informuje o zaplanowanym zadaniu, aby zastosować interfejs UEFI INTERFEJSU UEFI firmy Microsoft w wersji CA 2023 do bazy danych. Jeśli 0x4000 jest również ustawiona, zaplanowane zadanie sprawdzi DB i zastosuje pakiet Microsoft UEFI CA 2023 tylko wtedy, gdy znajdzie już w bazie danych narzędzie Microsoft Corporation UEFI CA 2011. |

|

3 |

0x1000 |

Ten bit informuje zaplanowane zadanie o zastosowaniu interfejsu MICROSOFT UEFI CA 2023 do bazy danych. Jeśli 0x4000 jest również ustawiona, zaplanowane zadanie sprawdzi DB i zastosuje tylko opcję Microsoft Option ROM UEFI CA 2023, jeśli znajdzie już w bazie danych microsoft corporation UEFI CA 2011. |

|

2 & 3 |

0x4000 |

Ten bit modyfikuje zachowanie 0x0800 i 0x1000 bitów tylko w celu zastosowania interfejsu MICROSOFT UEFI CA 2023 i Microsoft Option ROM UEFI CA 2023, jeśli baza danych ma już interfejs UEFI CA 2011 firmy Microsoft Corporation. Aby upewnić się, że profil zabezpieczeń urządzenia pozostaje taki sam, ten bit powoduje zastosowanie tych nowych certyfikatów tylko wtedy, gdy urządzenie zaufało certyfikatowi MICROSOFT Corporation UEFI CA 2011. Nie wszystkie urządzenia z systemem Windows ufają temu certyfikatowi. |

|

4 |

0x0004 |

Ten bit informuje zaplanowane zadanie o wyszukaniu klucza wymiany klucza podpisanego przez klucz platformy (PK) urządzenia. PK jest zarządzana przez OEM. OEM podpisują kEK firmy Microsoft wraz ze swoim PK i dostarczają je do firmy Microsoft, gdzie są zawarte w aktualizacjach zbiorczych. |

|

5 |

0x0100 |

Ten bit informuje o zaplanowanym zadaniu, aby zastosować menedżera rozruchu podpisanego przez interfejs UEFI CA 2023 systemu Windows do partycji rozruchowej. Spowoduje to zastąpienie podpisanego menedżera rozruchu microsoft Windows Production PCA 2011. |

Każdy z bitów jest przetwarzany przez zaplanowane zdarzenie w kolejności podanej w powyższej tabeli.

Przechodzenie między bitami powinno wyglądać następująco:

-

Start: 0x5944

-

0x0040 → 0x5904 (pomyślnie zastosowano interfejs UEFI CA 2023 systemu Windows)

-

0x0800 → 0x5104 (w razie potrzeby zastosowano interfejs UEFI CA 2023 z opcją firmy Microsoft)

-

0x1000 → 0x4104 (w razie potrzeby zastosowano pakiet Microsoft UEFI CA 2023)

-

0x0004 → 0x4100 (dotyczy firmy Microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (zastosowano menedżera rozruchu podpisanego przez windows UEFI CA 2023)

Notatki

-

Po pomyślnym zakończeniu operacji skojarzonej z bitem ten bit zostanie wyczyszczony z klucza AvailableUpdates .

-

Jeśli jedna z tych operacji zakończy się niepowodzeniem, zdarzenie zostanie zarejestrowane i operacja zostanie ponowiena przy następnym uruchomieniu zaplanowanego zadania.

-

Jeśli 0x4000 bitowa jest ustawiona, nie zostanie ona wyczyszczona. Po przetworzeniu wszystkich innych bitów klucz rejestru AvailableUpdates zostanie ustawiony na 0x4000.

Dodatkowe zasoby

Porada: Dodaj zakładkę do tych dodatkowych zasobów.

Zasoby pomocy technicznej firmy Microsoft

Aby skontaktować się z pomoc techniczna firmy Microsoft, zobacz:

-

pomoc techniczna firmy Microsoft a następnie kliknij pozycję Windows.

-

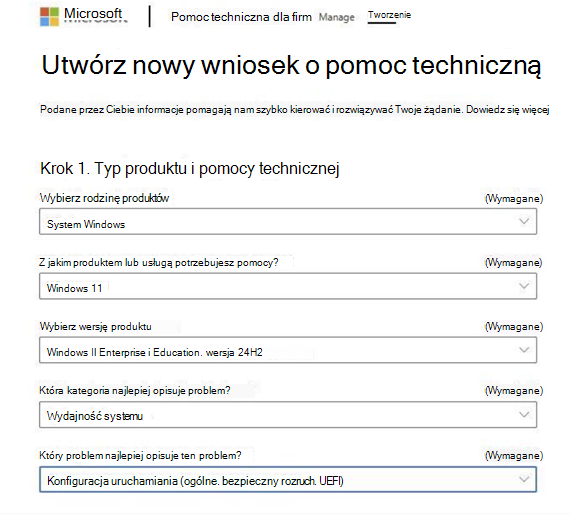

Pomoc techniczna dla firm , a następnie kliknij przycisk Utwórz , aby utworzyć nowy wniosek o pomoc techniczną.Po utworzeniu nowego wniosku o pomoc techniczną powinien on wyglądać następująco: