Podsumowanie

Ataki siłowe są jednym z trzech najważniejszych sposobów ataków na komputery z systemem Windows. Jednak obecnie urządzenia z systemem Windows nie zezwalają na zablokowanie wbudowanych lokalnych kont administratora. Powoduje to tworzenie scenariuszy, w których bez odpowiedniej segmentacji sieci lub obecności usługi wykrywania włamań wbudowane lokalne konto administratora może być poddane nieograniczonym atakom siłowym w celu określenia hasła. Można to zrobić za pomocą protokołu Remote Desktop Protocol (RDP) przez sieć. Jeśli hasła nie są długie lub złożone, czas, jaki zajęłoby wykonanie takiego ataku, staje się trywialny przy użyciu nowoczesnych procesorów i procesorów graficznych.

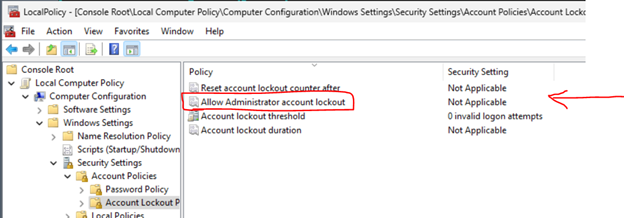

Aby zapobiec dalszym atakom siłowym, wdrażamy blokady kont administratorów. Począwszy od aktualizacji zbiorczych systemu Windows z 11 października 2022 r. lub nowszych, będą dostępne zasady lokalne umożliwiające włączenie wbudowanych blokad kont administratora lokalnego. Te zasady można znaleźć w obszarze Zasady komputera lokalnego\Konfiguracja komputera\Ustawienia systemu Windows\Ustawienia zabezpieczeń\Zasady kont\Zasady blokowania kont.

W przypadku istniejących komputerów ustawienie tej wartości na Włączone przy użyciu lokalnego obiektu zasad grupy lub domeny umożliwi zablokowanie wbudowanego lokalnego konta administratora. Środowiska takie powinny również rozważyć ustawienie trzech pozostałych zasad w obszarze Zasady blokowania kont. Naszym podstawowym zaleceniem jest ustawienie ich na 10-10-10. Oznacza to, że konto zostanie zablokowane po 10 nieudanych próbach w ciągu 10 minut, a blokada będzie trwać 10 minut. Następnie konto zostanie odblokowane automatycznie.

Uwaga Nowe zachowanie blokady wpływa tylko na logowanie w sieci, takie jak próby rdp. Logowanie konsoli będzie nadal dozwolone w okresie blokady.

W przypadku nowych komputerów na Windows 11, w wersji 22H2 lub na nowych komputerach zawierających aktualizacje zbiorcze systemu Windows z 11 października 2022 r. przed początkową konfiguracją ustawienia te zostaną ustawione domyślnie podczas konfiguracji systemu. Dzieje się tak, gdy baza danych SAM jest po raz pierwszy wystąpienie na nowym komputerze. Dlatego jeśli nowy komputer został skonfigurowany, a następnie zainstalowano aktualizacje z października później, nie będzie on domyślnie bezpieczny. Będą one wymagały ustawień zasad zgodnie z wcześniejszym opisem. Jeśli nie chcesz, aby te zasady były stosowane do nowego komputera, możesz ustawić te zasady lokalne lub utworzyć zasady grupy, aby zastosować ustawienie Wyłączone dla opcji "Zezwalaj na blokowanie konta administratora".

Ponadto wymuszamy teraz złożoność haseł na nowym komputerze, jeśli jest używane wbudowane lokalne konto administratora. Hasło musi zawierać co najmniej dwa z trzech podstawowych typów znaków (małe, wielkie litery i liczby). Pomoże to jeszcze bardziej chronić te konta przed naruszeniem z powodu brutalnego ataku siłowego. Jeśli jednak chcesz użyć mniej złożonego hasła, nadal możesz ustawić odpowiednie zasady haseł w temacie Lokalne zasady dotyczące komputerów\Konfiguracja komputera\Ustawienia systemu Windows\Ustawienia zabezpieczeń\Zasady kont\Zasady haseł.

Więcej informacji

Dodane zmiany obsługują flagę DOMAIN_LOCKOUT_ADMINS i DOMAIN_PASSWORD_COMPLEX wbudowanego lokalnego konta administratora. Aby uzyskać więcej informacji, zobacz DOMAIN_PASSWORD_INFORMATION (ntsecapi.h).

|

Wartość |

Znaczenie |

|

DOMAIN_LOCKOUT_ADMINS 0x00000008L |

Umożliwia zablokowanie wbudowanego lokalnego konta administratora przed logowaniami sieci. |

|

DOMAIN_PASSWORD_COMPLEX 0x00000001L |

Hasło musi zawierać co najmniej dwa z następujących typów znaków:

|