Wprowadzenie

Obiekty przechowywane w usłudze Active Directory mogą stać się przestarzałe, uszkodzone lub odłączone powodowane przez konflikty replikacji.

W tym artykule skupiono się na obiektach zaufania, które można zidentyfikować za pomocą bitu "INTERDOMAIN_TRUST_ACCOUNT" w atrybucie userAccountControl . Aby uzyskać szczegółowe informacje na temat tego bitu, zobacz userAccountControl Bits.

Oznaki

Relacje zaufania są reprezentowane w usłudze Active Directory przez następujące elementy:

-

Konto użytkownika umieszczone na końcu znaku $.

-

Obiekt zaufanej domeny (TDO) przechowywany w kontenerze systemowym partycji katalogu domen.

Utworzenie zduplikowanych relacji zaufania spowoduje utworzenie dwóch obiektów, które mają zduplikowane nazwy kont Menedżera kont zabezpieczeń (SAM). W drugim obiekcie funkcja SAM rozwiązuje konflikt, zmieniając nazwę obiektu na $DUPLICATE —<>rid konta . Nie można usunąć zduplikowanego obiektu i stanie się on "odłączony".

Uwaga Obiekt usługi Active Directory jest tzw. "odłączony", gdy reprezentuje dynamiczny obiekt podrzędny przechowywany w usłudze Active Directory, którego brakuje kontenera nadrzędnego. Termin ten jest czasem używany do odwoływania się do przestarzałego lub uszkodzonego obiektu w usłudze Active Directory, którego nie można usunąć przy użyciu normalnego przepływu pracy.

Istnieją dwa podstawowe scenariusze nieaktualnych relacji zaufania:

-

Scenariusz 1. Ufaj użytkownikowi w stanie konfliktu

Użytkownik zaufania może być musiał zostać usunięty w scenariuszach, w których istnieją dwa lasy, a wcześniej utworzono zaufanie między domenami w tych lasach. Podczas tworzenia zaufania po raz pierwszy wystąpił problem, który uniemożliwiał replikację. Administrator mógł przenieść lub przejąć rolę elastycznej operacji FSMO (Primary Domain Controller) elastycznego kontrolera domeny (PDC) i ponownie utworzył zaufanie na innym kontrolerze domeny .

Później po ponownym utworzeniu replikacji usługi Active Directory dwaj użytkownicy zaufani zostaną zreplikowani do tego samego kontrolera domeny, powodując konflikt nazewnictwa. Obiekt zaufanego użytkownika zostanie przypisany do sieci DN z zniekształconym konfliktem (CNF). na przykład:

CN=contoso$\0ACNF:a6e22a25-f60c-4f07-b629-64720c6d8b08,CN=Użytkownicy,DC=northwindsales,DC=com

Wartość samAccountName będzie również wyświetlana jako zniekształcona:

$DUPLICATE-3159f

Obiekt bez konfliktu nazw wyglądałby normalnie i działał prawidłowo. Istnieje możliwość usunięcia i ponownego odtworzenia zaufania.

-

Scenariusz 2. Odłączony użytkownik zaufania

Podobnie jak w scenariuszu 1 może być konieczna edycja lub usunięcie użytkownika zaufania, jeśli partner zaufania już nie istnieje, ale użytkownik zaufania nadal znajduje się w bazie danych usługi Active Directory. Zazwyczaj hasło do tych kont będzie stare, co spowoduje oflagowanie tego konta za pomocą narzędzi do skanowania zabezpieczeń.

Komunikaty o błędach, gdy administrator próbuje edytować atrybuty zaufania

Nie jest możliwe zmienianie atrybutów kluczy ani usuwanie odłączonych zaufanych obiektów użytkownika. Po próbie zmiany atrybutów chroniących obiekt jest wyświetlany następujący błąd:

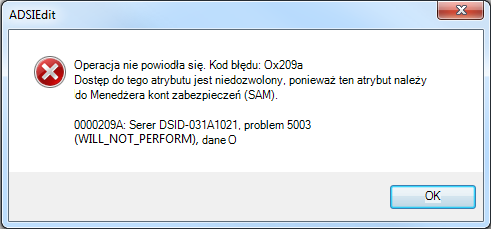

|

Okno dialogowe Błąd |

Komunikat o błędzie |

|

Operacja nie powiodła się. Kod błędu: 0x209a Dostęp do tego atrybutu jest niedozwolony, ponieważ ten atrybut należy do Menedżera kont zabezpieczeń (SAM). 0000209A: SvcErr: DSID-031A1021, problem 5003 (WILL_NOT_PERFORM), dane 0 |

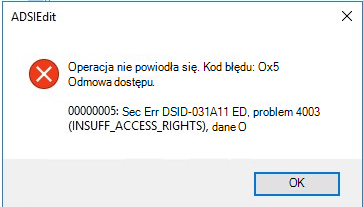

Gdy administrator próbuje usunąć obiekt, kończy się niepowodzeniem z 0x5 o błędzie, co odpowiada wartości "Odmowa dostępu". Obiekt zaufania, który został skonfliktowany, może też nie być widoczny w przystawki "Domeny i relacje zaufania" usługi Active Directory.

|

Okno dialogowe Błąd |

Komunikat o błędzie |

|

Operacja nie powiodła się. Kod błędu: 0x5 Odmowa dostępu. 00000005:SecErr:DSID-031A11ED, problem 4003 (INSUFF_ACCESS_RIGHTS), dane 0. |

Przyczyna

Ten problem występuje, ponieważ obiekty zaufania są własnością systemu i mogą być modyfikowane lub usuwane tylko przez administratorów korzystających z programu MMC Domeny i zaufania usługi Active Directory. Ta funkcja jest projektowa.

Rozwiązanie

Po zainstalowaniu aktualizacji systemu Windows z 14 maja 2024 r. na kontrolerach domeny z systemem Windows Server 2019 lub nowszą wersją systemu Windows Server można teraz usunąć odłączone konta zaufania przy użyciu schematuAktualizujnaprogress operacji. W tym celu wykonaj następujące czynności:

-

Zidentyfikuj odłączone konto użytkownika zaufania w swojej domenie. Na przykład te dane wyjściowe z LDP.exe; Pokazuje flagę userAccountControl0x800 identyfikującą użytkownika zaufanego:

Rozwijanie podstawy ' CN=northwindsales$,CN=Users,DC=contoso,DC=com'... Pierwsze 1 wpisy: Dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com …

primaryGroupID: 513 = ( GROUP_RID_USERS ); pwdLastSet: 2013-04-27 22:03:05 Skoordynowany czas uniwersalny; sAMAccountName: NORTHWINDSALES$; sAMAccountType: 805306370 = ( TRUST_ACCOUNT ); userAccountControl: 0x820 = ( PASSWD_NOTREQD | INTERDOMAIN_TRUST_ACCOUNT ) ;…

-

W razie potrzeby dodaj konto administratora domeny z domeny starych kont zaufania do grupy "Administratorzy schematu" w domenie głównej lasu. (Konto użyte do usunięcia musi mieć dostęp do kontrolki "Control-Schema-Master" bezpośrednio w katalogu głównym repliki Nc schematu ORAZ musi być w stanie zalogować się do kontrolera domeny przechowującego konto odłączone).

-

Upewnij się, że aktualizacje systemu Windows z 14 maja 2024 r. lub nowsze są zainstalowane na kontrolerze domeny, która jest zapisywalna, w domenie starych kont zaufania.

-

Logowanie do tego kontrolera domeny za pomocą konta administratora schematu. Jeśli dodano konto do grupy "Administratorzy schematu" w kroku 2, użyj tego konta.

-

Przygotowywanie pliku importu LDIFDE w celu zmodyfikowania schematuAktualistyInProgress i usunięcia obiektu.Na przykład poniższy tekst może zostać wklejony do pliku importu LDIFDE w celu usunięcia obiektu określonego w kroku 1:

Dn: changetype: modify dodaj: SchemaUpgradeInProgress SchemaUpgradeInProgress: 1 -

dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com changetype: delete

Wskazówki dotyczące składni LDIFDE:

-

Linia zawierająca tylko łącznik ("-") jest niezbędna, ponieważ powoduje zakończenie serii zmian w obszarze typu zmiany "modyfikuj".

-

Pusta linia po wierszu z łącznikiem jest również niezbędna, ponieważ pokazuje ono funkcję LDIFDE, że wszystkie modyfikacje obiektu są wykonywane i że należy popełnić zmiany.

-

-

Zaimportuj plik LDIFDE przy użyciu następującej składni:

ldifde /i /f nameOfLDIFFileCreatedInStep5.txt /j

Notatki

-

Parametr /i wskazuje operację importowania.

-

Parametr /f, po którym następuje nazwa pliku, wskazuje plik zawierający zmiany.

-

Parametr /j, po którym następuje ścieżka logfile, zapisze ldif.log i plik ldif.err z wynikami aktualizacji, czy procedura zadziałała, a jeśli nie, błąd, który wystąpił podczas modu.

-

Określanie kropki (""). za pomocą parametru /j zapisze dzienniki w bieżącym katalogu roboczym.

-

-

W razie potrzeby usuń administratora domeny, który został wcześniej dodany do kroku 2, z grupy "Administratorzy schematu".