Oryginalna data publikacji: 9 września 2025 r.

Identyfikator bazy wiedzy: 5067315

Ważne:

-

Ulepszenie zostało uwzględnione w aktualizacjach systemu Windows wydanych 28 października 2025 r. i później, które uściśliły wymagania monitu kontroli konta użytkownika (UAC) przy jednoczesnym usunięciu luki w zabezpieczeniach CVE-2025-50173. To ulepszenie rozwiązało problem polegający na tym, że dla niektórych aplikacji, w tym Autodesk AutoCAD, były wyświetlane nieoczekiwane monity kontrola konta użytkownika.

-

Przed podjęciem próby rozwiązania kroków opisanych w tym artykule upewnij się, że zainstalowano najnowsze aktualizacje systemu Windows i sprawdzono, czy najnowsza aktualizacja rozwiązuje problem.

|

Zmień datę |

Opis |

|---|---|

|

11/24/2025 |

Dodano informacje o aktualizacjach systemu Windows wydanych 28 października 2025 r. i później, które rozwiązują ten problem w niektórych aplikacjach, takich jak Autodesk AutoCAD. |

Objawy

Począwszy od aktualizacji zabezpieczeń systemu Windows z września 2024 r., Instalator Windows (MSI) zaczął wymagać monitu kontroli konta użytkownika (UAC) o poświadczenia podczas naprawiania aplikacji. Wymóg ten został dodatkowo wyegzekwowany w aktualizacji zabezpieczeń systemu Windows z sierpnia 2025 r. w celu usunięcia luki w zabezpieczeniach CVE-2025-50173.

Ze względu na zaostrzenie zabezpieczeń zawarte w aktualizacji z sierpnia 2025 r., użytkownicy niebędący administratorami mogą napotkać problemy podczas uruchamiania niektórych aplikacji:

-

Aplikacje, które inicjują naprawę MSI w trybie dyskretnym (bez wyświetlania interfejsu użytkownika), nie powiodą się z komunikatem o błędzie. Na przykład zainstalowanie i uruchomienie Office Professional Plus 2010 jako osoba niebędąca administratorem może zakończyć się niepowodzeniem z powodu błędu 1730 podczas procesu konfiguracji.

-

Użytkownicy niebędący administratorami mogą otrzymywać nieoczekiwane monity kontroli konta użytkownika (UAC), gdy instalatory MSI wykonują określone akcje niestandardowe. Te akcje mogą obejmować operacje konfiguracji lub naprawy na pierwszym planie lub w tle, w tym podczas początkowej instalacji aplikacji. Są to między innymi następujące akcje:

-

Uruchamianie poleceń naprawy MSI (takich jak msiexec /fu).

-

Instalowanie pliku MSI po pierwszym zalogowaniu użytkownika do aplikacji.

-

Uruchamianie programu Instalator Windows podczas aktywnej konfiguracji.

-

Wdrażanie pakietów za pośrednictwem Microsoft Configuration Manager (ConfigMgr), które opierają się na specyficznych dla użytkownika konfiguracjach "reklamowych".

-

Włączanie bezpiecznego pulpitu.

-

Rozwiązanie

Aby rozwiązać te problemy, aktualizacja zabezpieczeń systemu Windows z września 2025 r. (i nowsze aktualizacje) zmniejsza zakres wymagania monitów kontroli konta użytkownika o naprawę MSI i umożliwia administratorom IT wyłączanie monitów kontroli konta użytkownika dla określonych aplikacji przez dodanie ich do listy dozwolonych.

Po zainstalowaniu aktualizacji z września 2025 r. monity kontroli konta użytkownika będą wymagane tylko podczas operacji naprawy MSI, jeśli docelowy plik MSI zawiera akcję niestandardową z podwyższonym poziomem uprawnień. To wymaganie jest dodatkowo uściślane po zainstalowaniu aktualizacji systemu Windows wydanych 28 października 2025 r., dzięki czemu monity kontroli konta użytkownika będą wymagane tylko wtedy, gdy w trakcie naprawy są wykonywane akcje niestandardowe z podwyższonym poziomem uprawnień. Dlatego zainstalowanie najnowszych aktualizacji systemu Windows rozwiąże ten problem w przypadku aplikacji, które nie wykonują takich podwyższonych poziomów akcji niestandardowych.

Ponieważ monity kontroli konta użytkownika nadal będą wymagane dla aplikacji, które wykonują akcje niestandardowe z podwyższonym poziomem uprawnień podczas przepływu naprawy MSI, po zainstalowaniu aktualizacji z września 2025 r. administratorzy IT będą mieli dostęp do obejścia, które może wyłączyć monity kontroli konta użytkownika dla określonych aplikacji, dodając pliki MSI do listy dozwolonych.

Jak dodać aplikacje do listy dozwolonych w celu wyłączenia monitów kontroli konta użytkownika

Ostrzeżenie: Należy pamiętać, że ta metoda rezygnacji skutecznie usuwa tę funkcję zabezpieczeń dogłębnej obrony dla tych programów.

Ważne: Ten artykuł zawiera informacje dotyczące modyfikowania rejestru. Przed rozpoczęciem modyfikacji upewnij się, że wykonano kopię zapasową rejestru. Upewnij się, że wiesz, jak przywrócić rejestr w przypadku wystąpienia problemu. Aby uzyskać więcej informacji o tworzeniu kopii zapasowej, przywracaniu i modyfikowaniu rejestru, zobacz artykuł Jak wykonać kopię zapasową rejestru i przywrócić go w systemie Windows.

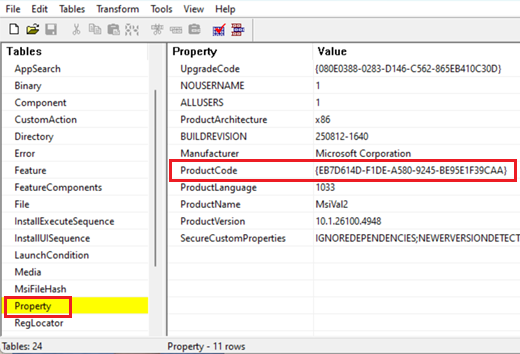

Przed rozpoczęciem należy uzyskać kod produktu pliku MSI, który chcesz dodać do listy dozwolonych. Możesz to zrobić za pomocą narzędzia ORCA dostępnego w Windows SDK:

-

Pobierz i zainstaluj Windows SDK Składniki dla deweloperów Instalatora Windows.

-

Przejdź do folderu C:\Program Files (x86)\Windows Kits\10\bin\10.0.26100.0\x86 i uruchom Orca-x86_en-us.msi. Spowoduje to zainstalowanie narzędzia ORCA (Orca.exe).

-

Uruchom Orca.exe.

-

W narzędziu ORCA użyj pozycji Plik > Otwórz, aby przejść do pliku MSI, który chcesz dodać do listy dozwolonych.

-

Po otwarciu tabel MSI kliknij pozycję Właściwość na liście po lewej stronie i zanotuj wartość ProductCode.

-

Skopiuj kod produktu. Będziesz go później potrzebować.

Po uzyskaniu kodu produktu wykonaj następujące czynności, aby wyłączyć monity kontroli konta użytkownika dla tego produktu:

-

W polu Wyszukiwania wpisz regedit, a następnie w wynikach wyszukiwania wybierz pozycję Edytor rejestru .

-

Znajdź i wybierz następujący podklucz w rejestrze:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer

-

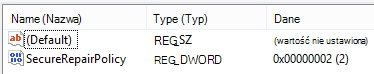

W menu Edycja wskaż pozycję Nowy, a następnie wybierz pozycję Wartość DWORD.

-

Wpisz ciąg SecureRepairPolicy dla nazwy DWORD, a następnie naciśnij Enter.

-

Kliknij prawym przyciskiem myszy pozycję SecureRepairPolicy, a następnie wybierz polecenie Modyfikuj.

-

W polu Dane wartości wpisz wartość 2 i wybierz przycisk OK.

-

Znajdź i wybierz następujący podklucz w rejestrze:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer

-

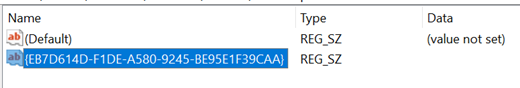

W menu Edycja wskaż pozycję Nowy, a następnie kliknij pozycję .

-

Wpisz SecureRepairWhitelist jako nazwę klucza, a następnie naciśnij Enter.

-

Kliknij dwukrotnie klucz SecureRepairWhitelist , aby go otworzyć.

-

W menu Edycja wskaż pozycję Nowy, a następnie kliknij pozycję Wartość ciągu. Utwórz wartości ciągów zawierające kod produktu, który został wcześniej zanotowany (w tym nawiasy klamrowe {}) plików MSI, które chcesz dodać do listy dozwolonych. Nazwa wartości ciągu to ProductCode, a wartość VALUE może pozostać pusta.