Podsumowanie

Administratorzy programu Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) mogą teraz centralnie tworzyć listy kontroli dostępu do portów hyper-V (ACL) w VMM i zarządzać nimi.

Więcej informacji

Aby uzyskać więcej informacji o pakiecie zbiorczym aktualizacji 8 dla System Center 2012 R2 Virtual Machine Manager, kliknij następujący numer artykułu, aby wyświetlić ten artykuł w bazie wiedzy Microsoft Knowledge Base:

3096389 Pakiet zbiorczy aktualizacji 8 dla System Center 2012 R2 Virtual Machine Manager

Słownik entry

Ulepszyliśmy model obiektów Virtual Machine Manager, dodając następujące nowe pojęcia w obszarze zarządzania siecią.

-

Lista kontroli dostępu do portu (port ACL)Obiekt dołączony do różnych prymitywów sieci VMM opisujących zabezpieczenia sieci. Port ACL służy jako zbiór wpisów kontroli dostępu lub reguł ACL. Rekord ACL można dołączyć do dowolnej liczby (zero lub więcej) prymitywów sieciowych VMM, takich jak sieć maszyn wirtualnych, podsieć maszyny wirtualnej, wirtualna karta sieciowa lub sam serwer zarządzania VMM. ACL może zawierać dowolną liczbę (zero lub więcej) reguł ACL. Każdy zgodny pierwotny serwer sieci VMM (sieć maszyn wirtualnych, podsieć maszyn wirtualnych, wirtualna karta sieciowa lub serwer zarządzania VMM) może mieć jeden port ACL lub brak.

-

Wpis kontroli dostępu do portu lub regułaACL Obiekt opisujący zasady filtrowania. Wiele reguł ACL może istnieć w tym samym porcie ACL i stosować się na podstawie ich priorytetu. Każda reguła ACL odpowiada dokładnie jednemu portowi ACL.

-

Global Ustawienia A wirtualna koncepcja opisująca ACL portu, która jest stosowana do wszystkich wirtualnych kart sieciowych maszyn wirtualnych w infrastrukturze. Dla Ustawienia globalnego nie ma osobnego typu obiektu. Zamiast tego do serwera zarządzania VMM dołącza się globalna Ustawienia port ACL. Obiekt serwera zarządzania VMM może mieć jeden port ACL lub brak.

Aby uzyskać informacje o obiektach w obszarze zarządzania siecią, które były wcześniej dostępne, zobacz Virtual Machine Manager Network Object Fundamentals.

Co mogę zrobić z tą funkcją?

Korzystając z interfejsu programu PowerShell w programie VMM, można teraz wykonywać następujące czynności:

-

Zdefiniuj nazwy ACL portów i ich reguły ACL.

-

Reguły są stosowane do portów przełącznika wirtualnego na serwerach Hyper-V jako "rozszerzone porty ACL" (VMNetworkAdapterExtendedAcl) w terminologii Hyper-V. Oznacza to, że mogą one mieć zastosowanie tylko do serwerów hosta Windows Server 2012 R2 (i Hyper-V Server 2012 R2).

-

Program VMM nie utworzy "starszych" list ACL portów Hyper-V (VMNetworkAdapterAcl). W związku z tym nie można stosować list ACL portów do serwerów hosta Windows Server 2012 (lub Hyper-V Server 2012) przy użyciu funkcji VMM.

-

Wszystkie reguły ACL portów zdefiniowane w VMM przy użyciu tej funkcji są stanowe (dla protokołu TCP). Nie można tworzyć bezstanowych reguł ACL dla protokołu TCP przy użyciu funkcji VMM.

Aby uzyskać więcej informacji o funkcji rozszerzonego portu ACL w funkcji Windows Server 2012 R2 Hyper-V, zobacz Tworzenie zasad zabezpieczeń z rozszerzonymi listami Access Control portów dla Windows Server 2012 R2.

-

-

Dołącz port ACL do Ustawienia globalnego. Dotyczy to wszystkich wirtualnych kart sieciowych maszyn wirtualnych. Jest ona dostępna tylko dla pełnych administratorów.

-

Dołącz portowe listy ACL utworzone do sieci maszyn wirtualnych, podsieci maszyn wirtualnych lub wirtualnych kart sieciowych maszyn wirtualnych. Ta funkcja jest dostępna dla pełnych administratorów, administratorów dzierżawy i użytkowników samoobsługowych (SSU).

-

Wyświetl i zaktualizuj reguły ACL portu skonfigurowane dla poszczególnych wirtualnych wirtualnych sieci wirtualnych.

-

Usuń listy ACL portów i ich reguły ACL.

Każda z tych czynności zostanie omówione bardziej szczegółowo w dalszej części tego artykułu. Należy pamiętać, że ta funkcja jest dostępna tylko za pośrednictwem poleceń cmdlet programu PowerShell i nie będzie odzwierciedlana w interfejsie użytkownika konsoli VMM (z wyjątkiem stanu "Zgodności").

Czego nie mogę zrobić z tą funkcją?

-

Zarządzaj i aktualizuj pojedyncze reguły w jednym wystąpieniu, gdy ACL jest współużytkowana między wieloma wystąpieniami. Wszystkie reguły są zarządzane centralnie w nadrzędnych listach ACL i mają zastosowanie wszędzie tam, gdzie jest dołączona usługa ACL.

-

Dołączanie więcej niż jednego rekordu ACL do jednostki.

-

Stosowanie adresów ACL portów do wirtualnych kart sieciowych (vNIC) na partycji nadrzędnej Hyper-V (systemie operacyjnym zarządzania).

-

Utwórz reguły ACL portu, które zawierają protokoły na poziomie IP (inne niż TCP lub UDP).

-

Stosowanie portowych adresów ACL do sieci logicznych, witryn sieciowych (logicznych definicji sieci), sieci vLAN podsieci i innych prymitywów sieci VMM, których nie wymieniono wcześniej.

Jak mogę korzystać z tej funkcji?

Definiowanie nowych list ACL portów i ich reguł ACL portów

Teraz można tworzyć listy ACL i ich reguły ACL bezpośrednio w programie VMM przy użyciu poleceń cmdlet programu PowerShell.

Tworzenie nowej ACL

Dodano następujące nowe polecenia cmdlet programu PowerShell: New-SCPortACL –Name <ciągu> [–Description <ciągu>] –Name: Name of the port ACL –Description: Description of the port ACL (optional parameter) Get-SCPortACL Retrieves all the port ACLs –Name: Optionally filter by name –ID: Optionally filter by ID Sample commands

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Definiowanie reguł ACL portu dla ACL portu

Każdy port ACL składa się z kolekcji reguł ACL portu. Każda reguła zawiera inne parametry.

-

Nazwa

-

Opis

-

Typ: Ruch przychodzący/wychodzący (kierunek, w którym zostanie zastosowana usługa ACL)

-

Akcja: Zezwalaj/Odmów (akcja ACL, aby zezwolić na ruch lub zablokować ruch)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

Protokół: TCP/Udp/Any (uwaga: protokoły na poziomie IP nie są obsługiwane w portowych listach ACL zdefiniowanych przez VMM. Są one nadal obsługiwane natywnie przez hyper-V).

-

Priorytet: 1 –65535 (najmniejsza liczba ma najwyższy priorytet). Ten priorytet jest w stosunku do warstwy, w której został zastosowany. (Więcej informacji o sposobie stosowania reguł ACL na podstawie priorytetu i obiektu, do którego jest dołączony ACL, następuje.

Nowe dodane polecenia cmdlet programu PowerShell

New-SCPortACLrule -PortACL <PortACL> - Name <string> [-Description <string>] -Type <Inbound |> ruchu wychodzącego — <| zezwalanie na <ruchu wychodzącego Odmów> -Priority <uint16> -Protocol <Tcp | | Udp Dowolny ciąg> <<[-SourceAddressPrefix: ipaddress |> IPSubnet] [-SourcePortRange <string:X|X-Y| Dowolny ciąg>] [-DestinationAddressPrefix <string: IPAddress |> IPSubnet] [-DestinationPortRange <string:X|X-Y| Każdy>] Get-SCPortACLrulepobiera wszystkie reguły portu ACL.

-

Nazwa: Opcjonalnie filtruj według nazwy

-

Identyfikator: opcjonalnie filtruj według identyfikatora

-

PortACL: Opcjonalne filtrowanie według portu ACL

Przykładowe polecenia

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

Dołączanie i odłączanie list ACL portu

Listy ACL mogą być dołączone do następujących elementów:

-

Ustawienia globalne (dotyczy wszystkich kart sieciowych maszyn wirtualnych. Może to zrobić tylko pełnoprawny administrator).

-

Sieć maszyn wirtualnych (mogą to zrobić pełni administratorzy/administratorzy dzierżawy/SSU).

-

Podsieć maszyny wirtualnej (mogą to zrobić pełni administratorzy/administratorzy dzierżawy/SSU).

-

Wirtualne karty sieciowe (mogą to zrobić pełni administratorzy/administratorzy dzierżawy/SSU).

Ustawienia globalne

Te reguły ACL portu mają zastosowanie do wszystkich wirtualnych kart sieciowych maszyn wirtualnych w infrastrukturze. Istniejące polecenia cmdlet programu PowerShell zostały zaktualizowane o nowe parametry dołączania i odłączania list ACL portów. Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: Nowy parametr opcjonalny, który konfiguruje określony port ACL do ustawień globalnych.

-

RemovePortACL: Nowy parametr opcjonalny, który usuwa wszystkie skonfigurowane porty ACL z ustawień globalnych.

Get-SCVMMServer: Zwraca skonfigurowany port ACL w zwróconym obiekcie. Przykładowe polecenia

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

Sieć maszyn wirtualnych

Te reguły zostaną zastosowane do wszystkich wirtualnych kart sieciowych maszyn wirtualnych podłączonych do tej sieci maszyny wirtualnej. Istniejące polecenia cmdlet programu PowerShell zostały zaktualizowane o nowe parametry dołączania i odłączania list ACL portów. New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [reszta parametrów] -PortACL: Nowy parametr opcjonalny, który pozwala określić port ACL do sieci maszyny wirtualnej podczas tworzenia. Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [rest of the parameters] -PortACL: New optional parameter that lets you set a port ACL to the VM network. -RemovePortACL: Nowy parametr opcjonalny, który usuwa wszystkie skonfigurowane porty ACL z sieci maszyny wirtualnej. Get-SCVMNetwork: zwraca skonfigurowany port ACL w zwróconym obiekcie. Przykładowe polecenia

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

Podsieć maszyny wirtualnej

Te reguły zostaną zastosowane do wszystkich wirtualnych kart sieciowych maszyn wirtualnych podłączonych do tej podsieci maszyny wirtualnej. Istniejące polecenia cmdlet programu PowerShell zostały zaktualizowane o nowy parametr dołączania i odłączania list ACL portów.New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [reszta parametrów] -PortACL: Nowy parametr opcjonalny, który pozwala określić port ACL do podsieci maszyny wirtualnej podczas tworzenia. Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [rest of the parameters] -PortACL: New optional parameter that lets you set a port ACL to the VM subnet. -RemovePortACL: Nowy parametr opcjonalny, który usuwa wszystkie skonfigurowane porty ACL z podsieci maszyny wirtualnej. Get-SCVMSubnet: zwraca skonfigurowany port ACL w zwróconym obiekcie. Przykładowe polecenia

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

Wirtualna karta sieciowa maszyny wirtualnej (vmNIC)

Istniejące polecenia cmdlet programu PowerShell zostały zaktualizowane o nowe parametry dołączania i odłączania list ACL portów. New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [reszta parametrów] -PortACL: Nowy parametr opcjonalny, który pozwala określić port ACL do wirtualnej karty sieciowej podczas tworzenia nowej vNIC. Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [reszta parametrów] -PortACL: Nowy parametr opcjonalny, który pozwala ustawić port ACL na wirtualnej karcie sieciowej. -RemovePortACL: Nowy parametr opcjonalny, który usuwa wszystkie skonfigurowane porty ACL z wirtualnej karty sieciowej. Get-SCVirtualNetworkAdapter: Zwraca skonfigurowany port ACL w zwróconym obiekcie. Przykładowe polecenia

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Stosowanie reguł ACL portu

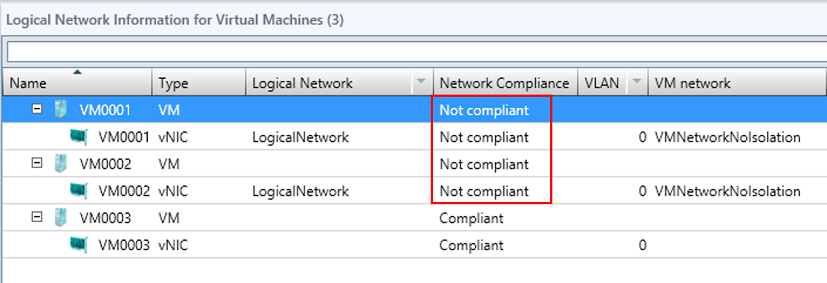

Po odświeżeniu maszyn wirtualnych po dołączeniu portowych list ACL można zauważyć, że stan maszyn wirtualnych jest wyświetlany jako "Niezgodny" w widoku Maszyny wirtualnej obszaru roboczego fabric. (Aby przełączyć się do widoku maszyny wirtualnej, musisz najpierw przejść do węzła Sieci logiczne lub do węzła Przełączniki logiczne obszaru roboczego fabric). Pamiętaj, że odświeżanie maszyny wirtualnej odbywa się automatycznie w tle (zgodnie z harmonogramem). Dlatego nawet jeśli nie odświeżysz maszyn wirtualnych jawnie, ostatecznie przejdą one do stanu niezgodności.

Wyświetlanie reguł ACL portu

Aby wyświetlić reguły ACL i ACL, możesz użyć następujących poleceń cmdlet programu PowerShell.

Nowe dodane polecenia cmdlet programu PowerShell

Pobieranie portu zestawu parametrów ACLs1. Aby uzyskać wszystko lub według nazwy: Get-SCPortACL [-Name <>] Parametr set 2. Aby uzyskać według identyfikatora: Get-SCPortACL -Id <> [-Name <>] Retrieve port ACL rules Parameter set 1.To get by ID: Get-SCPortACL -Id <> [-Name <>] Retrieve port ACL rules Parameter set 1. Wszystko lub według nazwy: Get-SCPortACLrule [-Nazwa <>] Zestaw parametrów 2. Według identyfikatora: Get-SCPortACLrule -Id <> Parametr zestawu 3. Przez obiekt ACL: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

Aktualizowanie reguł ACL portu

Po zaktualizowaniu ACL, która jest dołączona do kart sieciowych, zmiany są odzwierciedlane we wszystkich wystąpieniach kart sieciowych, które używają tej ACL. W przypadku ACL dołączonej do podsieci maszyny wirtualnej lub sieci maszyny wirtualnej wszystkie wystąpienia kart sieciowych połączone z tą podsiecią są aktualizowane o zmiany. Uwaga Aktualizacja reguł ACL dla poszczególnych kart sieciowych jest wykonywana równolegle w ramach schematu jednoskładnikowego. Karty, których nie można zaktualizować z jakiegokolwiek powodu, są oznaczone jako "niezgodne z zabezpieczeniami", a zadanie kończy się komunikatem o błędzie z informacją, że karty sieciowe nie zostały pomyślnie zaktualizowane. "Niezgodność zabezpieczeń" odnosi się tutaj do niezgodności w oczekiwanych a rzeczywistych regułach ACL. Adapter będzie miał stan zgodności "Niezgodny" wraz z odpowiednimi komunikatami o błędach. Zobacz poprzednią sekcję, aby uzyskać więcej informacji na temat korygowania niezgodnych maszyn wirtualnych.

Dodano nowe polecenie cmdlet programu PowerShell

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule> <PortACLrule> [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound | Outbound}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <ciągu>] [-SourcePortRange <ciągu>] [-DestinationAddressPrefix> ciągu <] [-DestinationPortRange <ciągu>] [-Protocol <PortACLruleProtocol> {Tcp | | Udp Any}] Set-SCPortACL: zmienia opis portu ACL.

-

Opis: aktualizuje opis.

Set-SCPortACLrule: Zmienia parametry reguły ACL portu.

-

Opis: aktualizuje opis.

-

Typ: aktualizuje kierunek stosowania ACL.

-

Akcja: aktualizuje akcję ACL.

-

Protokół: aktualizuje protokół, do którego ma zostać zastosowana usługa ACL.

-

Priorytet: aktualizuje priorytet.

-

SourceAddressPrefix: aktualizuje prefiks adresu źródłowego.

-

SourcePortRange: aktualizuje zakres portów źródłowych.

-

DestinationAddressPrefix: aktualizuje prefiks adresu docelowego.

-

DestinationPortRange: aktualizuje zakres portów docelowych.

Usuwanie list ACL portów i acl portów

Rekord ACL można usunąć tylko wtedy, gdy nie są do niego dołączone żadne zależności. Współzależności obejmują podsieć sieci maszyn wirtualnych/podsieci maszyny wirtualnej/wirtualną kartę sieciową/ustawienia globalne, które są dołączone do listy ACL. Podczas próby usunięcia rekordu ACL portu przy użyciu polecenia cmdlet programu PowerShell polecenie cmdlet wykryje, czy rekord ACL portu jest dołączony do dowolnej zależności i wyświetli odpowiednie komunikaty o błędach.

Usuwanie portowych list ACL

Dodano nowe polecenia cmdlet programu PowerShell: Remove-SCPortACL -PortACL <NetworkAccessControlList>

Usuwanie reguł ACL portu

Dodano nowe polecenia cmdlet programu PowerShell: Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> Należy pamiętać, że usunięcie podsieci maszyny wirtualnej/karty sieciowej/sieciowej maszyny wirtualnej automatycznie usuwa skojarzenie z tym ACL. Można również usunąć skojarzenie listy ACL z podsieci maszyny wirtualnej/karty sieciowej/sieciowej maszyny wirtualnej, zmieniając odpowiedni obiekt sieciowy VMM. W tym celu użyj polecenia cmdlet Set i przełącznika -RemovePortACL zgodnie z opisem we wcześniejszych sekcjach. W takim przypadku port ACL zostanie odłączony od odpowiedniego obiektu sieciowego, ale nie zostanie usunięty z infrastruktury VMM. W związku z tym można go ponownie użyć później.

Zmiany poza zakresem reguł ACL

Jeśli wprowadzamy zmiany w regułach ACL z wirtualnego portu przełącznika Hyper-V (za pomocą natywnych poleceń cmdlet Hyper-V, takich jak Add-VMNetworkAdapterExtendedAcl), funkcja odświeżania maszyny wirtualnej wyświetli kartę sieciową jako "Niezgodność zabezpieczeń". Karta sieciowa może być następnie korygowana z poziomu programu VMM zgodnie z opisem w sekcji "Stosowanie list ACL portów". Jednak działania naprawcze zastąpią wszystkie reguły ACL portu, które są zdefiniowane poza VMM z tymi, które są oczekiwane przez VMM.

Priorytet reguły portu ACL i pierwszeństwo aplikacji (zaawansowane)

Podstawowe pojęcia

Każda reguła ACL portu w porcie ACL ma właściwość o nazwie "Priorytet". Reguły są stosowane w oparciu o ich priorytet. Następujące podstawowe zasady definiują pierwszeństwo reguł:

-

Im niższy priorytet, tym wyższy jest priorytet. Oznacza to, że jeśli reguły wielu portów ACL są ze sobą sprzeczne, wygrywa reguła o niższym priorytecie.

-

Akcja reguły nie ma wpływu na pierwszeństwo. Oznacza to, że w przeciwieństwie do ACL ntfs (na przykład), tutaj nie mamy pojęcia jak "Deny zawsze ma pierwszeństwo przed Allow".

-

W przypadku tego samego priorytetu (tej samej wartości liczbowej) nie można mieć dwóch reguł o tym samym kierunku. To zachowanie zapobiega hipotetycznej sytuacji, w której można zdefiniować reguły "Odmów" i "Zezwalaj" o równym priorytecie, ponieważ spowodowałoby to niejednoznaczność lub konflikt.

-

Konflikt jest definiowany jako co najmniej dwie reguły o tym samym priorytecie i tym samym kierunku. Konflikt może wystąpić, jeśli istnieją dwie reguły ACL portu o tym samym priorytecie i tym samym kierunku w dwóch listach ACL, które są stosowane na różnych poziomach, a poziomy te częściowo nakładają się. Oznacza to, że może istnieć obiekt (na przykład vmNIC), który mieści się w zakresie obu poziomów. Typowym przykładem nakładania się danych jest sieć maszyn wirtualnych i podsieć maszyn wirtualnych w tej samej sieci.

Stosowanie wielu portowych list ACL do pojedynczej jednostki

Ponieważ listy ACL portów mogą być stosowane do różnych obiektów sieciowych VMM (lub na różnych poziomach, jak opisano wcześniej), pojedyncza wirtualna karta sieciowa maszyny wirtualnej (vmNIC) może wchodzić w zakres wielu portów ACL. W tym scenariuszu zostaną zastosowane reguły ACL portu ze wszystkich list ACL portów. Jednak pierwszeństwo tych reguł może być inne, w zależności od kilku nowych ustawień dostosowywania VMM, które zostały wymienione w dalszej części tego artykułu.

Ustawienia rejestru

Te ustawienia są definiowane jako wartości Dword w Windows Registry pod następującym kluczem na serwerze zarządzania VMM:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Ustawienia Należy pamiętać, że wszystkie te ustawienia wpłyną na zachowanie list ACL portów w całej infrastrukturze VMM.

Efektywny priorytet reguły ACL portu

W tej dyskusji opiszemy rzeczywisty priorytet reguł ACL portu, gdy wiele portów ACL są stosowane do jednej jednostki jako efektywny priorytet reguły. Pamiętaj, że w programie VMM nie ma osobnego ustawienia ani obiektu umożliwiającego zdefiniowanie lub wyświetlenie efektywnego priorytetu reguły. Jest obliczana w czasie wykonywania. Istnieją dwa tryby globalne, w których można obliczyć efektywny priorytet reguły. Tryby są przełączane przez ustawienie rejestru:

PortACLAbsolutePriority Dopuszczalne wartości dla tego ustawienia to 0 (zero) lub 1, gdzie 0 wskazuje zachowanie domyślne.

Względny priorytet (zachowanie domyślne)

Aby włączyć ten tryb, ustaw właściwość PortACLAbsolutePriority w rejestrze na wartość 0 (zero). Ten tryb ma również zastosowanie, jeśli ustawienie nie jest zdefiniowane w rejestrze (to jest, jeśli właściwość nie została utworzona). W tym trybie oprócz podstawowych pojęć opisanych wcześniej obowiązują następujące zasady:

-

Priorytet w ramach tego samego portu ACL jest zachowywany. Dlatego wartości priorytetu zdefiniowane w każdej regule są traktowane jako względne w obrębie ACL.

-

Po zastosowaniu wielu list ACL portów ich reguły są stosowane w zasobnikach. Reguły z tej samej listy ACL (dołączone do danego obiektu) są stosowane razem w tym samym zasobniku. Pierwszeństwo poszczególnych zasobników zależy od obiektu, do którego jest dołączony port ACL.

-

W tym miejscu wszystkie reguły zdefiniowane w ustawieniach globalnych ACL (niezależnie od ich priorytetu zdefiniowanego w polu ACL portu) zawsze mają pierwszeństwo przed regułami zdefiniowanymi w liście ACL stosowanej do funkcji vmNIC itd. Innymi słowy, oddzielanie warstw jest wymuszane.

Ostatecznie efektywny priorytet reguły może różnić się od wartości liczbowej zdefiniowanej we właściwościach reguły portu ACL. Więcej informacji na temat tego, jak to zachowanie jest wymuszane i jak można zmienić logikę tego zachowania następuje.

-

Kolejność, w jakiej trzy poziomy specyficzne dla obiektu (czyli vmNIC, podsieć maszyny wirtualnej i sieć maszyn wirtualnych) mają pierwszeństwo.

-

Nie można zmienić kolejności ustawień globalnych. Zawsze ma najwyższy priorytet (lub kolejność = 0).

-

Dla pozostałych trzech poziomów możesz ustawić następujące ustawienia na wartość liczbową z zakresu od 0 do 3, gdzie 0 jest najwyższym priorytetem (równym ustawieniu globalnym), a 3 jest najniższym pierwszeństwem:

-

PortACLVMNetworkAdapterPriority (wartość domyślna to 1)

-

PortACLVMSubnetPriority (wartość domyślna to 2)

-

PortACLVMNetworkPriority (wartość domyślna to 3)

-

-

Jeśli przypiszesz tę samą wartość (od 0 do 3) do tych wielu ustawień rejestru lub przypiszesz wartość spoza zakresu od 0 do 3, funkcja VMM nie przywróci domyślnego zachowania.

-

-

Wymuszanie porządkowania polega na zmianie efektywnego priorytetu reguły w taki sposób, aby reguły ACL zdefiniowane na wyższym poziomie otrzymywały wyższy priorytet (czyli mniejszą wartość liczbową). Podczas obliczania efektywnego acl każda względna wartość priorytetu reguły jest "bumped" przez wartość specyficzną dla poziomu lub "krok".

-

Wartość specyficzna dla poziomu to "krok", który oddziela różne poziomy. Domyślnie rozmiar "kroku" wynosi 10000 i jest konfigurowany przez następujące ustawienie rejestru:

PortACLLayerSeparation

-

Oznacza to, że w tym trybie każdy indywidualny priorytet reguły w obrębie ACL (czyli reguła traktowana jako względna) nie może przekraczać wartości następującego ustawienia:

PortACLLayerSeparation(domyślnie 10000)

Przykład konfiguracji

Załóżmy, że wszystkie ustawienia mają wartości domyślne. (Opisano je wcześniej).

-

Mamy ACL, który jest dołączony do vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

Efektywny priorytet dla wszystkich reguł zdefiniowanych w tej kolumnie ACL jest zwiększany o 10000 (wartość PortACLLayerSeparation).

-

W tym zestawie ACL definiujemy regułę o priorytecie ustawionym na 100.

-

Efektywnym priorytetem tej reguły będzie 10000 + 100 = 10100.

-

Reguła będzie mieć pierwszeństwo przed innymi regułami w obrębie tej samej reguły ACL, dla której priorytet jest większy niż 100.

-

Reguła zawsze będzie mieć pierwszeństwo przed wszelkimi regułami zdefiniowanych w listach ACL dołączonych do sieci maszyny wirtualnej i na poziomie podsieci maszyny wirtualnej. (To prawda, ponieważ te są uważane za "niższe" poziomy).

-

Reguła nigdy nie będzie mieć pierwszeństwa przed regułami zdefiniowanych w ustawieniach globalnych ACL.

Zalety tego trybu

-

Istnieją lepsze zabezpieczenia w scenariuszach z wieloma dzierżawami, ponieważ reguły ACL portów zdefiniowane przez administratora usługi Fabric (na poziomie Ustawienia globalnego) zawsze mają pierwszeństwo przed wszelkimi regułami zdefiniowanymi przez samych dzierżawców.

-

Wszelkie konflikty reguł ACL portu (czyli niejednoznaczności) są zapobiegane automatycznie z powodu separacji warstw. Bardzo łatwo jest przewidzieć, które zasady będą skuteczne i dlaczego.

Przestrogi w tym trybie

-

Mniejsza elastyczność. W przypadku zdefiniowania reguły (na przykład "Odmów wszystkiemu ruchowi do przeniesienia 80") w ustawieniach globalnych nie można utworzyć bardziej szczegółowego zwolnienia od tej reguły na niższej warstwie (na przykład "Zezwalaj tylko na port 80 na tej maszynie wirtualnej, która uruchamia wiarygodny serwer sieci Web").

Względny priorytet

Aby włączyć ten tryb, ustaw właściwość PortACLAbsolutePriority w rejestrze na wartość 1. W tym trybie oprócz podstawowych pojęć opisanych wcześniej obowiązują następujące zasady:

-

Jeśli obiekt mieści się w zakresie wielu list ACL (na przykład sieci maszyn wirtualnych i podsieci maszyny wirtualnej), wszystkie reguły zdefiniowane w dołączonych listach ACL są stosowane w ujednoliconej kolejności (lub jako pojedynczy zasobnik). Nie ma separacji poziomu i nie ma "bumping" w ogóle.

-

Wszystkie priorytety reguł są traktowane jako bezwzględne, dokładnie tak, jak zdefiniowano je w każdym priorytecie reguły. Innymi słowy, efektywny priorytet każdej reguły jest taki sam jak zdefiniowany w samej regule i nie jest zmieniany przez aparat VMM przed jej zastosowaniem.

-

Wszystkie inne ustawienia rejestru opisane w poprzedniej sekcji nie mają żadnego wpływu.

-

W tym trybie każdy indywidualny priorytet reguły w acl (czyli priorytet reguły, która jest traktowana jako bezwzględna) nie może przekraczać 65535.

Przykład konfiguracji

-

W ustawieniach globalnych ACL definiujesz regułę, której priorytet jest ustawiony na 100.

-

W rekordzie ACL dołączonym do funkcji vmNIC zdefiniuj regułę, której priorytet jest ustawiony na 50.

-

Reguła zdefiniowana na poziomie vmNIC ma pierwszeństwo, ponieważ ma wyższy priorytet (czyli niższą wartość liczbową).

Zalety tego trybu

-

Większa elastyczność. Można utworzyć "jednorazowe" zwolnienia z globalnych reguł ustawień dla niższych poziomów (na przykład podsieci maszyny wirtualnej lub sieci wirtualnej).

Przestrogi w tym trybie

-

Planowanie może stać się bardziej złożone, ponieważ nie ma separacji poziomów. Ponadto na dowolnym poziomie może istnieć reguła, która zastępuje inne reguły zdefiniowane dla innych obiektów.

-

W środowiskach wielodostępnych może to mieć wpływ na zabezpieczenia, ponieważ dzierżawa może utworzyć regułę na poziomie podsieci maszyny wirtualnej, która zastępuje zasady zdefiniowane przez administratora usługi Fabric na poziomie ustawień globalnych.

-

Konflikty reguł (czyli niejednoznaczności) nie są usuwane automatycznie i mogą wystąpić. VMM może zapobiegać konfliktom tylko na tym samym poziomie ACL. Nie można zapobiec konfliktom między listami ACL dołączonymi do różnych obiektów. W przypadku konfliktu, ponieważ VMM nie może rozwiązać konflikt automatycznie, przestanie stosować reguły i zwróci błąd.