W tym artykule zajmiemy się niektórymi najbardziej typowymi cyberatakami i oszustwami, a także podamy kilka porad o tym, jak możesz siebie chronić.

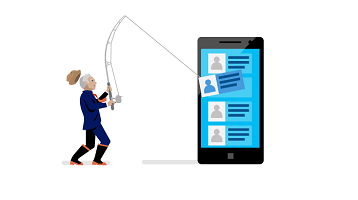

Ataki w celu wyłudzania informacji

Jednym z najczęstszych typów ataków są ataki w celu wyłudzania informacji (w języku angielskim „phishing” wymawiane jak „fishing” (wędkarstwo)). Polegają one na tym, że atakujący kontaktuje się z Tobą, podając się za osobę, którą znasz, lub organizację, której ufasz, i podejmuje próbę uzyskania od Ciebie Twoich danych osobowych lub nakłonienia Cię do otwarcia złośliwej witryny internetowej lub pliku.

Większość prób wyłudzenia informacji jest dokonywanych za pośrednictwem wiadomości e-mail, ale są też do nich używane wiadomości SMS, wiadomości bezpośrednie w mediach społecznościowych lub nawet połączenia telefoniczne (w języku angielskim „Vishing”). Wszystkie te metody mają następujące wspólne cechy:

Zaufany nadawca

Wiadomość lub połączenie wydaje się pochodzić od osoby lub organizacji, której ufasz. Może to być Twój bank, rząd, usługa, taka jak Netflix lub Spotify, firma technologiczna, taka jak Microsoft, Amazon lub Apple, lub inna usługa, którą rozpoznajesz. Prawdziwie odważni oszuści mogą próbować podszywać się pod Twojego szefa lub członka rodziny.

Pilna prośba

Wiadomości zwykle wydają się niezwykle pilne. Coś zostanie anulowane, będzie konieczne uiszczenie jakiegoś rodzaju kary lub ominie Cię wyjątkowa okazja i dlatego musisz podjąć działanie TERAZ.

Pilny charakter wiadomości ma za zadanie nakłonić Cię do jej poważnego potraktowania i podjęcia w związku z nią działania bez zastanawiania się nad nią, konsultacji z zaufanym doradcą bądź badania, czy wiadomość nie została sfałszowana.

Link lub załącznik

Wiadomość będzie zawierać element, który musisz kliknąć — najczęściej link do witryny internetowej lub załączony plik. Witryna internetowa będzie prawdopodobnie fałszywą wersją legalnej witryny internetowej, mającą na celu nakłonienie Cię do wprowadzenia Twojej nazwy użytkownika i hasła lub innych informacji osobistych, dzięki czemu będą mogły wykraść te informacje, aby użyć siebie. Każdy dołączony plik jest prawie na pewno złośliwym oprogramowaniem.

Co można zrobić w związku z atakami w celu wyłudzania informacji?

-

Przyglądaj się uważnie wszystkim otrzymywanym wiadomościom, które próbują Cię nakłonić do podjęcia pilnego działania. Zwracaj szczególną uwagę na adres e-mail nadawcy. Jeśli wiadomość pochodzi od Twojego banku, ale adres nadawcy nie jest nazwą domeny Twojego banku, powinno to być głośne ostrzeżenie.

-

Nigdy nie otwieraj żadnych linków lub załączników, które nie były przez Ciebie oczekiwane, nawet jeśli wydają się pochodzić od kogoś, komu ufasz.

Jeśli otrzymasz link, który wydaje się pochodzić od Twojego banku lub innej zaufanej organizacji, otwórz nową kartę w przeglądarce internetowej i przejdź bezpośrednio do witryny internetowej danej organizacji za pomocą swojego własnego zapisanego elementu ulubionych lub przez samodzielne wpisanie nazwy domeny tej organizacji. Link z wiadomości e-mail wyłudzającej informacje spowoduje przejście do witryny, która wygląda na bardzo oryginalną, ale została zaprojektowana w celu nakłonienia Cię do wprowadzenia twoich danych osobowych.

Jeśli otrzymasz załącznik, który nie był przez Ciebie oczekiwany, nie otwieraj go. Zamiast tego skontaktuj się z nadawcą, najlepiej przy użyciu innej metody, takiej jak wiadomość SMS lub połączenie telefoniczne, i przed otwarciem załącznika upewnij się, że załącznik jest oryginalny. -

Użyj filtru SmartScreen w przeglądarce Microsoft Edge, który może pomóc w blokowaniu znanych witryn internetowych używanych do wyłudzania informacji.

Aby dowiedzieć się więcej o tym, jak wykrywać i blokować ataki w celu wyłudzania informacji, zobacz Zabezpiecz się przed wyłudzeniem informacji i innymi oszustwami internetowymi.

Złośliwe oprogramowanie

Złośliwe oprogramowanie (w języku angielskim „malware”) jest czasami nazywane "wirusem". Może on być zaprojektowany do wykonywania wielu różnych czynności, w tym kradzieży twoich danych osobowych, kradzieży tożsamości, używania urządzenia do cichego ataku na inne maszyny, używania zasobów komputera do wydobywania kryptowalut lub dowolnej liczby innych złośliwych zadań.

Istnieje kilka sposobów, w jakie Twój komputer może zostać zainfekowany przez złośliwe oprogramowanie, jednak najczęściej dochodzi do tego na skutek otwarcia złośliwego pliku załącznika bądź pobrania lub otwarcia pliku z niebezpiecznej witryny internetowej.

Możesz również zainfekować się złośliwym oprogramowaniem, otwierając plik lub instalując aplikację, która wydaje się być przydatna, ale w rzeczywistości złośliwa. Ten rodzaj ataku jest nazywany „koniem trojańskim”. Jedną z wersji tego, z których korzystają osoby atakujące, jest ukrycie złośliwego oprogramowania jako aktualizacji przeglądarki. Jeśli otrzymasz nietypowe powiadomienie, że twoja przeglądarka wymaga aktualizacji, zamknij podejrzany komunikat o aktualizacji i przejdź do menu ustawień przeglądarki. Poszukaj strony Pomoc> Informacje. W przypadku wszystkich głównych przeglądarek przejście do tej strony spowoduje, że przeglądarka sprawdzi dostępność autentycznych aktualizacji.

Jednym z typów złośliwego oprogramowania, które jest obecnie powszechne, jest "Oprogramowanie wymuszające okup". Jest to szczególny rodzaj złośliwego oprogramowania, które szyfruje Twoje pliki, a następnie żąda zapłaty napastnikom za odblokowanie plików, aby można było uzyskać do nich dostęp. Coraz częściej oprogramowanie wymuszające okup próbuje również ukraść Twoje dane, aby osoby atakujące mogły również zagrozić publicznym ujawnieniem Twoich plików, jeśli nie zapłacisz im okupu.

W przypadku zainfekowania Twojego urządzenia oprogramowaniem wymuszającym okup FBI zaleca, aby nie płacić okupu. Nie ma żadnej gwarancji, że nawet jeśli zapłacisz okup, otrzymasz swoje dane z powrotem, a płacąc okup, możesz stać się celem dodatkowych ataków ransomware w przyszłości.

Porada: Usługa Microsoft OneDrive zawiera wbudowane narzędzia ułatwiające ochronę przed oprogramowaniem wymuszającym okup i odzyskiwanie plików po ataku z jego użyciem. Aby uzyskać więcej informacji, zobacz Wykrywanie oprogramowania wymuszającego okup i odzyskiwanie plików.

Co można zrobić w związku ze złośliwym oprogramowaniem?

-

Zachowaj ostrożność. Nie otwieraj załączników ani linków, których nie oczekujesz. Dokładnie się zastanów, jakie aplikacje zamierzasz zainstalować, i instaluj tylko wiarygodne aplikacje od wiarygodnych dostawców. Zachowaj szczególną ostrożność podczas pobierania plików lub aplikacji z witryn udostępniania plików lub potoków.

-

Dbaj o aktualność oprogramowania. Pamiętaj, aby aktualizować system operacyjny i aplikacje najnowszymi poprawkami zabezpieczeń. Na komputerach Windows Update mogą pomóc.

-

Zadbaj o swoją ochronę. Korzystaj z aktywnego, aktualnego programu zwalczającego złośliwe oprogramowanie na komputerze. System Windows 10 zawiera program antywirusowy Microsoft Defender, który jest domyślnie włączony. Istnieje także wiele aplikacji antywirusowych innych firm, z których możesz korzystać.

Aby dowiedzieć się więcej na temat złośliwego oprogramowania, zobacz W jaki sposób złośliwe oprogramowanie może zainfekować komputer.

Oszustwa dotyczące pomocy technicznej

Innym atakiem, który często widzimy, jest oszustwo związane z pomocą techniczną. W tego typu ataku oszust kontaktuje się z Tobą i próbuje Cię przekonać, że wystąpił problem z Twoim komputerem i należy pozwolić mu go „naprawić” dla Ciebie.

Dwa najbardziej typowe sposoby kontaktu z Tobą to sfałszowane komunikaty o błędach na Twoim komputerze i kontakt telefoniczny.

Sfałszowane komunikaty o błędach są zwykle generowane przez złośliwe lub naruszone witryny internetowe. Podczas zwykłego korzystania z przeglądarki internetowej możesz kliknąć w link w wynikach wyszukiwania lub w mediach społecznościowych i nagle na ekranie pojawią się wywołujące przerażenie wiadomości z informacją, że wystąpił problem z Twoim komputerem lub został on zainfekowany wirusem i musisz natychmiast zadzwonić na podany numer telefonu. Te wyskakujące okienka mogą wydawać się blokować dostęp do twojego komputera, aby nie można było ich zamknąć, a nawet używać niepokojących dźwięków lub nagranych głosów, aby wydawać się jeszcze bardziej przerażające.

Porada: Brzmi to znajomo? Pilne wiadomości grożące niedobrymi konsekwencjami, jeśli nie podejmiesz natychmiast działania? Jest to powtarzający się motyw ataków i oszustw.

Połączenia telefoniczne zwykle mają postać "agenta pomocy technicznej", który dzwoni do Ciebie i podszywa się pod zaufaną firmę, taką jak Microsoft lub Amazon. Tacy oszuści są profesjonalistami i często brzmią dość przekonywająco.

Niezależnie od tego, czy zadzwonisz do nich w związku z wyskakującym okienkiem lub innym komunikatem o błędzie, czy oni zadzwonią do Ciebie, podając się za specjalistów pomocy technicznej, historia jest zawsze ta sama. Informują Cię, że wykryli jakiś błąd dotyczący Twojego komputera lub konta, i chcą, aby pozwolić im go „naprawić”.

W tym momencie może wydarzyć się kilka rzeczy:

-

Będą chcieli, aby umożliwić im zdalny dostęp do Twojego komputera, aby mogli go "naprawić". Udając, że naprawiają komputer, w rzeczywistości kradną Twoje informacje lub instalują złośliwe oprogramowanie.

-

Mogę Cię poprosić o dane osobowe, aby mogli przeprowadzić „naprawę” Twojego konta. Te informacje będą prawdopodobnie zawierać Twoje imię i nazwisko, adres, nazwę użytkownika, hasła, numer ubezpieczenia społecznego, datę urodzenia lub dowolne inne dane osobowe lub finansowe, które w ich mniemaniu możesz im ujawnić.

-

Często próbują obciążyć Cię niewielką opłatą za swoje usługi, aby "rozwiązać" nieistniejący problem. Jeśli podasz im informacje o karcie kredytowej, mogą udawać, że karta nie przeszła i zapytać, czy masz inną kartę. Robią to, aby sprawdzić, czy uda im się nakłonić Cię do podania numerów kilku kart kredytowych.

Co można zrobić w związku z oszustwami dotyczącymi pomocy technicznej?

-

Pamiętaj, że prawdziwe komunikaty o błędach od firmy Microsoft lub innych dużych firm technologicznych nigdy nie zawierają numerów telefonów, pod które można zadzwonić.

-

Firma Microsoft i inne wiarygodne firmy technologiczne nigdy nie zadzwonią do Ciebie, aby poinformować, że wystąpił problem z Twoim urządzeniem. Jeśli nie skontaktujesz się z nami w pierwszej kolejności, nie zadzwonimy do Ciebie, aby zaoferować pomoc techniczną. Pracownicy pomocy technicznej nigdy nie będą musieli prosić Cię o podanie numeru ubezpieczenia społecznego ani innych danych osobowych. Jeśli otrzymasz połączenie od osoby oferującej niechcianą pomoc techniczną, rozłącz się na tej osobie.

-

Jeśli ekran nagle wypełnia się przerażającymi oknami podręcznymi, należy natychmiast zamknąć przeglądarkę (jeśli nie możesz tego zrobić za pomocą myszy, spróbuj nacisnąć klawisze ALT+F4). Jeśli nie możesz zamknąć przeglądarki, spróbuj uruchomić ponownie komputer.

Jeśli martwisz się, że mógł faktycznie wystąpić problem z Twoim urządzeniem, zadzwoń do zaufanego doradcy lub członka rodziny.

Porada: Kliknij tutaj, aby uzyskać bezpłatny arkusz informacyjny z poradami na temat ochrony przed oszustwami dotyczącymi pomocy technicznej. Możesz wydrukować ten arkusz i udostępnić go znajomym i rodzinie.

Pamiętaj także, aby mówić głośno o oszustwach, które zostały skierowane w Twoją stronę! Zgłoś próbę oszustwa na stronie https://microsoft.com/reportascam i nie obawiaj się ostrzegać znajomych i rodziny, aby również oni wystrzegali się oszustów.

Aby dowiedzieć się więcej na temat ochrony przed oszustwami dotyczącymi pomocy technicznej, zobacz Ochrona przed oszustwami dotyczącymi pomocy technicznej.