Oryginalna data publikacji: 11 lipca 2025 r.

Identyfikator BAZY WIEDZY: 5064479

W tym artykule:

Wprowadzenie

Ten artykuł zawiera omówienie nadchodzących zmian w funkcji inspekcji menedżera SIECI LAN nt (NTLM) w Windows 11 w wersji 24H2 i Windows Server 2025. Te ulepszenia mają na celu zwiększenie widoczności w aktywności uwierzytelniania NTLM, umożliwiając administratorom określanie tożsamości użytkowników, uzasadnienie użycia NTLM i konkretne lokalizacje, w których NTLM jest zatrudniony w środowisku. Rozszerzona inspekcja obsługuje ulepszone monitorowanie zabezpieczeń i identyfikowanie starszych zależności uwierzytelniania.

Cel zmian inspekcji NTLM

Uwierzytelnianie NTLM jest nadal obecne w różnych scenariuszach przedsiębiorstwa, często ze względu na starsze aplikacje i konfiguracje. Wraz z ogłoszeniem wycofania NTLM i przyszłego wyłączenia (zobacz blog it systemu Windows Ewolucja uwierzytelniania systemu Windows) zaktualizowane funkcje inspekcji mają ułatwić administratorom identyfikowanie użycia NTLM, zrozumienie wzorców użycia i wykrywanie potencjalnych zagrożeń bezpieczeństwa, w tym korzystanie z Menedżera NT LAN w wersji 1 (NTLMv1).

Dzienniki inspekcji NTLM

Windows 11 w wersjach 24H2 i Windows Server 2025 wprowadzono nowe funkcje rejestrowania inspekcji NTLM dla klientów, serwerów i kontrolerów domeny. Każdy składnik generuje dzienniki zawierające szczegółowe informacje dotyczące zdarzeń uwierzytelniania NTLM. Dzienniki te można znaleźć w Podgląd zdarzeń w obszarze Dzienniki aplikacji i usług > microsoft > Windows > NTLM > Operational.

W porównaniu z istniejącymi dziennikami inspekcji NTLM nowe rozszerzone zmiany inspekcji umożliwiają administratorom odpowiadanie na pytania who, why (Kto), Why (Dlaczego) i Where (Gdzie):

-

Kto korzysta z usługi NTLM, łącznie z kontem i procesem na komputerze.

-

Dlaczego wybrano uwierzytelnianie NTLM zamiast protokołów nowoczesnego uwierzytelniania, takich jak Kerberos.

-

Miejsce, w którym odbywa się uwierzytelnianie NTLM, w tym zarówno nazwa komputera, jak i adres IP komputera.

Rozszerzona inspekcja NTLM zawiera również informacje o użyciu protokołu NTLMv1 dla klientów i serwerów, a także o użyciu domeny NTLMv1 rejestrowanej przez kontroler domeny.

zarządzanie zasady grupy

Nowe funkcje inspekcji NTLM można konfigurować za pomocą zaktualizowanych ustawień zasady grupy. Administratorzy mogą używać tych zasad do określania, które zdarzenia uwierzytelniania NTLM są rejestrowane, oraz zarządzania zachowaniem inspekcji dla klientów, serwerów i kontrolerów domeny odpowiednio do ich środowiska.

Domyślnie zdarzenia są włączone.

-

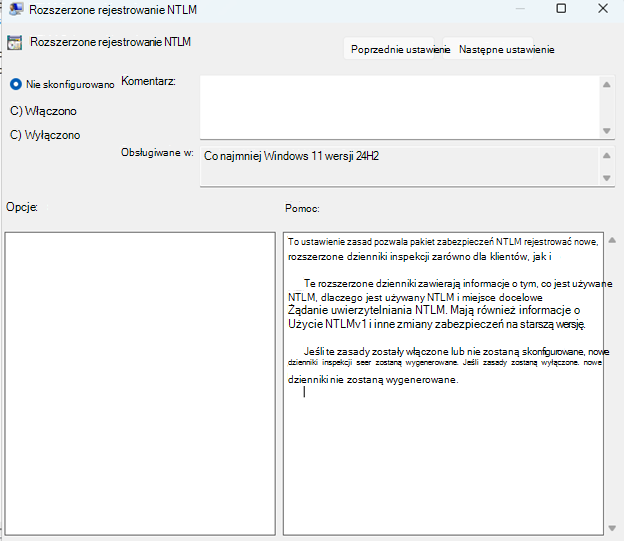

W przypadku rejestrowania klientów i serwerów zdarzenia są kontrolowane za pomocą zasad "NTLM Enhanced Logging" w obszarze Szablony administracyjne > system > NTLM.

-

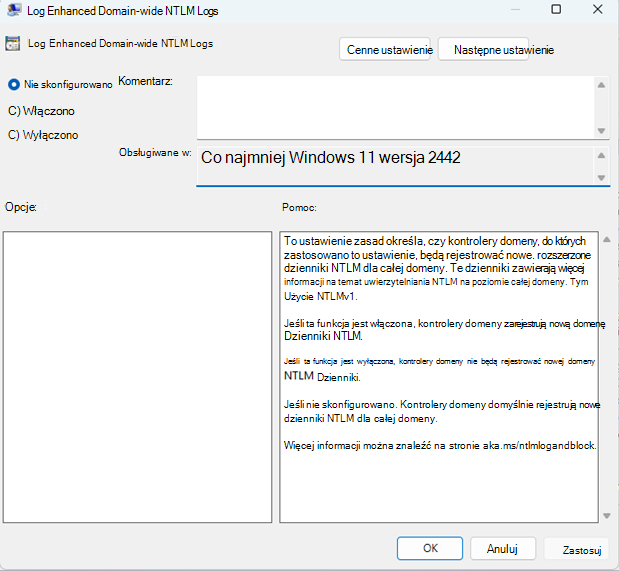

W przypadku rejestrowania w całej domenie na kontrolerze domeny zdarzenia są kontrolowane za pomocą zasad "Log Enhanced Domain-wide NTLM Logs" w obszarze Szablony administracyjne > System > Netlogon.

Poziomy inspekcji

Każdy dziennik inspekcji NTLM jest podzielony na dwa różne identyfikatory zdarzeń z tymi samymi informacjami, które różnią się tylko w zależności od poziomu zdarzeń:

-

Informacje: Oznacza standardowe zdarzenia NTLM, takie jak uwierzytelnianie menedżera NT LAN w wersji 2 (NTLMv2), w którym nie wykryto zmniejszenia zabezpieczeń.

-

Ostrzeżenie: oznacza obniżenie poziomu zabezpieczeń NTLM, na przykład użycie protokołu NTLMv1. Te zdarzenia uwypuklają niezabezpieczone uwierzytelnianie. Zdarzenie może być oznaczone jako "Ostrzeżenie" w następujących przypadkach:

-

Użycie NTLMv1 wykryte przez klienta, serwer lub kontroler domeny.

-

Rozszerzona ochrona uwierzytelniania jest oznaczona jako nieobsługiwana lub niebezpieczna (aby uzyskać więcej informacji, zobacz KB5021989: rozszerzona ochrona uwierzytelniania).

-

Niektóre funkcje zabezpieczeń NTLM, takie jak sprawdzanie integralności wiadomości (MIC), nie są używane.

-

Dzienniki klientów

Nowe dzienniki inspekcji rejestrują wychodzące próby uwierzytelniania NTLM. Dzienniki te zawierają szczegółowe informacje o aplikacjach lub usługach inicjujących połączenia NTLM wraz z odpowiednimi metadanymi dla każdego żądania uwierzytelniania.

Rejestrowanie klientów ma unikatowe pole Identyfikator użycia/Przyczyna, które wskazuje, dlaczego użyto uwierzytelniania NTLM.

|

ID |

Opis |

|

0 |

Nieznany powód. |

|

1 |

Funkcja NTLM została wywołana bezpośrednio przez aplikację wywołującą. |

|

2 |

Uwierzytelnianie konta lokalnego. |

|

3 |

ZAREZERWOWANE, obecnie nie używane. |

|

4 |

Uwierzytelnianie konta w chmurze. |

|

5 |

Brakowało nazwy docelowej lub była pusta. |

|

6 |

Nazwy docelowej nie można rozpoznać za pomocą protokołu Kerberos ani innych protokołów. |

|

7 |

Nazwa docelowa zawiera adres IP. |

|

8 |

Stwierdzono, że nazwa docelowa została zduplikowana w usłudze Active Directory. |

|

9 |

Nie można było ustanowić linii wzroku za pomocą kontrolera domeny. |

|

10 |

NTLM został wywołany za pośrednictwem interfejsu loopback. |

|

11 |

Funkcja NTLM została wywołana z sesją null. |

|

Dziennik zdarzeń |

Microsoft-Windows-NTLM/Operational |

|

Identyfikator zdarzenia |

4020 (Informacje), 4021 (ostrzeżenie) |

|

Źródło zdarzeń |

NTLM |

|

Tekst zdarzenia |

Ten komputer próbował uwierzytelnić się w zasobie zdalnym za pośrednictwem usługi NTLM. Informacje o procesie: Nazwa procesu:> nazwy < Identyfikator PID procesu: <> PID Informacje o klientach: Nazwa użytkownika: <nazwa użytkownika> Domena: nazwa domeny <> Nazwa hosta:> nazwy hosta < typ Sign-On: <> Sign-On jednoosobowych /> Informacje docelowe: Komputer docelowy: nazwa <> Domena docelowa:> domeny komputera < Zasób docelowy: nazwa główna usługi <(SPN) > Docelowy adres IP: <> adresu IP Docelowa nazwa sieci:> nazwa sieci < Użycie NTLM: Identyfikator przyczyny: <identyfikator użycia> Powód:> <przyczyny użycia Zabezpieczenia NTLM: Wynegocjowane flagi: flagi <> Wersja NTLM: <> NTLMv2 / NTLMv1 Stan klucza sesji: < Prezentuj / Brak> Powiązanie kanału: < obsługiwane / nieobsługiwane> Powiązanie usługi: <nazwa główna usługi (SPN)> Stan mikrofonu: < chroniony/ niechroniony> AvFlags: <flagi NTLM> Ciąg znaków avflags: <> ciągu flagi NTLM Aby uzyskać więcej informacji, zobacz aka.ms/ntlmlogandblock. |

Dzienniki serwerów

Nowe dzienniki inspekcji rejestrują przychodzące próby uwierzytelniania NTLM. Te dzienniki zawierają podobne szczegóły uwierzytelniania NTLM jak dzienniki klienta, a także raporty, czy uwierzytelnianie NTLM powiodło się, czy nie.

|

Dziennik zdarzeń |

Microsoft-Windows-NTLM/Operational |

|

Identyfikator zdarzenia |

4022 (Informacje), 4023 (ostrzeżenie) |

|

Źródło zdarzeń |

NTLM |

|

Tekst zdarzenia |

Klient zdalny używa funkcji NTLM do uwierzytelniania na tej stacji roboczej. Informacje o procesie: Nazwa procesu:> nazwy < Identyfikator PID procesu: <> PID Zdalne informacje o kliencie: Nazwa użytkownika: <nazwa użytkownika klienta> Domena:> domeny klienta < Komputer kliencki: nazwa klienta <> Adres IP klienta:> IP klienta < Nazwa sieci klienta: nazwa sieci klienta <> Zabezpieczenia NTLM: Wynegocjowane flagi: flagi <> Wersja NTLM: <> NTLMv2 / NTLMv1 Stan klucza sesji: < Prezentuj / Brak> Powiązanie kanału: < obsługiwane / nieobsługiwane> Powiązanie usługi: <nazwa główna usługi (SPN)> Stan mikrofonu: < chroniony/ niechroniony> AvFlags: <flagi NTLM> Ciąg znaków avflags: <> ciągu flagi NTLM Stan:> kodu stanu < Komunikat o stanie:> ciągu stanu < Aby uzyskać więcej informacji, zobacz aka.ms/ntlmlogandblock |

Dzienniki kontrolera domeny

Kontrolery domeny korzystają z rozszerzonej inspekcji NTLM dzięki nowym dziennikom przechwytującym zarówno udane, jak i nieudane próby uwierzytelniania NTLM dla całej domeny. Te dzienniki obsługują identyfikowanie użycia serwera NTLM w różnych domenach i alertują administratorów o potencjalnych zmianach zabezpieczeń uwierzytelniania, takich jak uwierzytelnianie NTLMv1.

W zależności od następujących scenariuszy tworzone są różne dzienniki kontrolerów domeny:

Gdy zarówno konto klienta, jak i komputer serwera należą do tej samej domeny, tworzony jest dziennik podobny do następującego:

|

Dziennik zdarzeń |

Microsoft-Windows-NTLM/Operational |

|

Identyfikator zdarzenia |

4032 (Informacje), 4033 (ostrzeżenie) |

|

Źródło zdarzeń |

Security-Netlogon |

|

Tekst zdarzenia |

> DC <DC Name (Nazwa kontrolera domeny dc) przetworziła przesłane dalej żądanie uwierzytelniania NTLM pochodzące z tej domeny. Informacje o klientach: Nazwa klienta: <nazwa użytkownika> Domena klienta:> domeny < Komputer kliencki: stacja robocza klienta <> Informacje o serwerze: Nazwa serwera:> nazwy serwera < Domena serwera:> domeny serwera < Adres IP serwera:> IP serwera < System operacyjny serwera: system operacyjny <Server> Zabezpieczenia NTLM: Wynegocjowane flagi: flagi <> Wersja NTLM: <> NTLMv2 / NTLMv1 Stan klucza sesji: < Prezentuj / Brak> Powiązanie kanału: < obsługiwane / nieobsługiwane> Powiązanie usługi: <nazwa główna usługi (SPN)> Stan mikrofonu: < chroniony/ niechroniony> AvFlags: <flagi NTLM> Ciąg znaków avflags: <> ciągu flagi NTLM Stan:> kodu stanu < Komunikat o stanie:> ciągu stanu < Aby uzyskać więcej informacji, zobacz aka.ms/ntlmlogandblock |

Jeśli konto klienta i serwer należą do różnych domen, kontroler domeny będzie miał różne dzienniki w zależności od tego, czy kontroler domeny należy do domeny, w której znajduje się klient (inicjując uwierzytelnianie) lub gdzie znajduje się serwer (akceptując uwierzytelnianie):

Jeśli serwer należy do tej samej domeny co kontroler domeny, który obsługuje uwierzytelnianie, zostanie utworzony dziennik podobny do "Dziennika tej samej domeny".

Jeśli konto klienta należy do tej samej domeny co kontroler domeny, który obsługuje uwierzytelnianie, zostanie utworzony dziennik podobny do następującego:

|

Dziennik zdarzeń |

Microsoft-Windows-NTLM/Operational |

|

Identyfikator zdarzenia |

4030 (Informacje), 4031 (ostrzeżenie) |

|

Źródło zdarzeń |

Security-Netlogon |

|

Tekst zdarzenia |

> DC <DC Name (Nazwa kontrolera domeny dc) przetworziła przesłane dalej żądanie uwierzytelniania NTLM pochodzące z tej domeny. Informacje o klientach: Nazwa klienta: <nazwa użytkownika> Domena klienta:> domeny < Komputer kliencki: stacja robocza klienta <> Informacje o serwerze: Nazwa serwera:> nazwy serwera < Domena serwera:> domeny serwera < Przesłane dalej z: Typ bezpiecznego kanału: <> informacji o bezpiecznym kanale netlogon Nazwa farside: <nazwa komputera dc między domenami > Domena Farside: <> nazwy domeny między domenami Farside IP: <> IP dc domeny między domenami Zabezpieczenia NTLM: Wynegocjowane flagi: flagi <> Wersja NTLM: <> NTLMv2 / NTLMv1 Stan klucza sesji: < Prezentuj / Brak> Powiązanie kanału: < obsługiwane / nieobsługiwane> Powiązanie usługi: <nazwa główna usługi (SPN)> Stan mikrofonu: < chroniony/ niechroniony> AvFlags: <flagi NTLM> Ciąg znaków avflags: <> ciągu flagi NTLM Stan:> kodu stanu < Aby uzyskać więcej informacji, zobacz aka.ms/ntlmlogandblock |

Relacja między nowymi i istniejącymi zdarzeniami NTLM

Nowe zdarzenia NTLM są ulepszeniem w stosunku do istniejących dzienników NTLM, takich jak zabezpieczenia sieci: Ogranicz uwierzytelnianie NTLM inspekcji NTLM w tej domenie. Rozszerzone zmiany inspekcji NTLM nie mają wpływu na bieżące dzienniki NTLM. jeśli bieżące dzienniki inspekcji NTLM są włączone, będą one nadal rejestrowane.

Informacje o wdrażaniu

Zgodnie z wdrożeniem funkcji kontrolowanych przez firmę Microsoft (CFR) zmiany będą najpierw stopniowo wdrażane na komputerach z systemem Windows 11 w wersji 24H2, a następnie na komputerach z systemem Windows Server 2025, w tym kontrolerach domeny.

Stopniowe wdrażanie rozpowszechnia aktualizację wersji przez pewien okres czasu, a nie wszystkie jednocześnie. Oznacza to, że użytkownicy otrzymują aktualizacje w różnych godzinach i mogą nie być natychmiast dostępne dla wszystkich użytkowników.