Oryginalna data publikacji: 26 czerwca 2025 r.

Identyfikator BAZY WIEDZY: 5062713

|

Ten artykuł zawiera wskazówki dotyczące:

Uwaga Jeśli jesteś osobą fizyczną, która jest właścicielem osobistego urządzenia z systemem Windows, przejdź do artykułu Urządzenia z systemem Windows dla użytkowników domowych, firm i szkół z aktualizacjami zarządzanymi przez firmę Microsoft. |

Przegląd

Konfiguracja certyfikatów dostarczanych przez firmę Microsoft w ramach infrastruktury bezpiecznego rozruchu pozostaje taka sama od Windows 8. Te certyfikaty są przechowywane w zmiennych Signature Database (DB) i KEK (Key Exchange Key) w oprogramowaniu układowym. Firma Microsoft dostarczyła te same trzy certyfikaty w całym ekosystemie producenta oryginalnego sprzętu (OEM), aby uwzględnić je w oprogramowaniu układowym urządzenia. Te certyfikaty obsługują bezpieczny rozruch w systemie Windows i są również używane przez systemy operacyjne innych firm, które zawierają następujące certyfikaty dostarczone przez firmę Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Ważne Wszystkie trzy certyfikaty dostarczone przez firmę Microsoft mają wygasnąć w czerwcu 2026 r. Dlatego we współpracy z naszymi partnerami ekosystemu firma Microsoft wdraża nowe certyfikaty, które pomogą zapewnić bezpieczeństwo bezpiecznego rozruchu i ciągłość na przyszłość. Po wygaśnięciu tych certyfikatów z 2011 r. aktualizacje zabezpieczeń składników rozruchu nie będą już możliwe, co zagraża bezpieczeństwu rozruchu i zagraża urządzeniom z systemem Windows, których dotyczy problem. Aby zachować funkcję bezpiecznego rozruchu, wszystkie urządzenia z systemem Windows muszą zostać zaktualizowane w celu używania certyfikatów w wersji 2023 przed wygaśnięciem certyfikatów z wersji 2011.

Uwaga Ten artykuł dotyczy zamiennie "certyfikatów" i "urzędu certyfikacji".

Certyfikaty bezpiecznego rozruchu systemu Windows wygasają w 2026 r.

Urządzenia z systemem Windows produkowane od 2012 roku mogą mieć wygasające wersje certyfikatów, które muszą zostać zaktualizowane.

Terminologia

-

KEK: Klucz rejestracji

-

CA: Urząd certyfikacji

-

DB: Baza danych podpisu bezpiecznego rozruchu

-

DBX: Baza danych odwołana podpisu bezpiecznego rozruchu

|

Certyfikat wygasający |

Data wygaśnięcia |

Nowy certyfikat |

Lokalizacja przechowywania |

Cel |

|

Microsoft Corporation KEK CA 2011 |

Czerwiec 2026 r. |

Microsoft Corporation KEK CA 2023 |

Przechowywane w KEK |

Podpisuje aktualizacje bazy danych i DBX. |

|

Microsoft Windows Production PCA 2011 |

Październik 2026 r. |

Windows UEFI CA 2023 |

Przechowywane w bazie danych |

Służy do podpisywania modułu ładującego rozruch systemu Windows. |

|

Microsoft UEFI CA 2011* |

Czerwiec 2026 r. |

Microsoft UEFI CA 2023 |

Przechowywane w bazie danych |

Podpisuje ładowarki rozruchowe innych firm i aplikacje EFI. |

|

Microsoft UEFI CA 2011* |

Czerwiec 2026 r. |

Microsoft Option ROM CA 2023 |

Przechowywane w bazie danych |

Podpisuje romy opcji innych firm |

*Podczas odnawiania certyfikatu Microsoft Corporation UEFI CA 2011 dwa certyfikaty oddzielają boot loader signing from option ROM signing. Dzięki temu można precyzyjniej kontrolować zaufanie systemu. Na przykład systemy, które muszą ufać opcjom ROM, mogą dodawać interfejs UEFI CA 2023 microsoft option ROM bez dodawania zaufania do ładowarek rozruchowych innych firm.

Firma Microsoft wydała zaktualizowane certyfikaty, aby zapewnić ciągłość ochrony bezpiecznego rozruchu na urządzeniach z systemem Windows. Firma Microsoft będzie zarządzać procesem aktualizacji tych nowych certyfikatów na znacznej części urządzeń z systemem Windows i będzie oferować szczegółowe wskazówki dla organizacji, które zarządzają aktualizacjami ich własnych urządzeń.

Zakres dla systemów zarządzanych dla przedsiębiorstw i informatyków

Ten artykuł jest skierowany do organizacji, które nie udostępniają danych diagnostycznych firmie Microsoft i mają dedykowanych informatyków, którzy zarządzają aktualizacjami w swoim środowisku. Obecnie firma Microsoft nie ma wystarczających informacji, aby w pełni obsługiwać wdrażanie certyfikatów bezpiecznego rozruchu na tych urządzeniach, zwłaszcza tych z wyłączonymi danymi diagnostycznymi.

Przedsiębiorstwa i informatycy mają możliwość uzyskania takich systemów jako systemów zarządzanych przez firmę Microsoft, w którym to przypadku firma Microsoft aktualizuje certyfikaty bezpiecznego rozruchu. Zdajemy sobie jednak sprawę, że nie jest to możliwe w przypadku różnych urządzeń, takich jak urządzenia powietrzne w administracji rządowej, produkcji i tak dalej.

Opcje w tej kategorii można znaleźć w poniższej sekcji.

Jakich rozwiązań można oczekiwać na urządzeniach zarządzanych przez przedsiębiorstwa lub informatyków?

Opcja 1: Aktualizacje automatyczne (tylko dla systemów zarządzanych przez usługę Microsoft Update)

Wybranie tej opcji spowoduje, że urządzenia będą automatycznie otrzymywać najnowsze aktualizacje bezpiecznego rozruchu, co zapewni bezpieczeństwo twoich urządzeń. Aby włączyć tę funkcję, musisz uczestniczyć w procesie i zezwolić firmie Microsoft na zbieranie danych diagnostycznych klienta uniwersalnego telemetrii (UTC) z Twoich urządzeń. Ten krok gwarantuje, że Twoje urządzenia są zarejestrowane w programie zarządzanym przez firmę Microsoft i będą bezproblemowo otrzymywać wszystkie aktualizacje w ramach naszego standardowego wdrożenia.

Strategia wdrażania

W przypadku urządzeń z systemem Windows, które korzystają z firmy Microsoft w celu zastosowania aktualizacji certyfikatu bezpiecznego rozruchu do ich urządzeń, stosujemy bardzo drobiazgową strategię wdrażania. Grupujemy systemy o podobnych profilach sprzętu i oprogramowania układowego (na podstawie danych diagnostycznych systemu Windows i opinii OEM), a następnie stopniowo udostępniamy aktualizacje każdej grupie. W trakcie tego procesu uważnie monitorujemy opinie diagnostyczne, aby upewnić się, że wszystko działa sprawnie. Jeśli w grupie zostaną wykryte jakiekolwiek problemy, wstrzymamy je i zajmiemy się nimi przed wznowieniem wdrożenia tej grupy.

Wezwanie do działania

Aby zostać uwzględnionym we wdrożeniu zarządzanym przez firmę Microsoft, zalecamy włączenie danych diagnostycznych systemu Windows. Dzięki temu możemy identyfikować kwalifikujące się urządzenia i kierować je na aktualizacje certyfikatów bezpiecznego rozruchu.

Dlaczego dane diagnostyczne mają znaczenie?

Strategia wdrażania zarządzanego przez firmę Microsoft w dużej mierze opiera się na danych diagnostycznych otrzymywanych z systemów, ponieważ uwzględniliśmy sygnały danych informujące nas o stanie urządzeń w reakcji na zainstalowanie nowych certyfikatów bezpiecznego rozruchu. W ten sposób możemy szybko zidentyfikować problemy w naszym wdrożeniu i aktywnie wstrzymać wdrażanie na urządzeniach z podobnymi konfiguracjami sprzętu, aby zminimalizować wpływ problemu.

Włączenie danych diagnostycznych gwarantuje, że urządzenia są widoczne. Spowoduje to przeniesienie urządzeń do zarządzanego strumienia firmy Microsoft w celu zautomatyzowanego kierowania i dostarczania tych aktualizacji.

Notatki

-

Organizacje, które nie wolą włączać danych diagnostycznych, pozostaną pod pełną kontrolą i otrzymają przyszłe narzędzia i wskazówki dotyczące samodzielnego zarządzania procesem aktualizacji.

-

W przypadku wyróżnionych tutaj rozwiązań użytkownik ponosi pełną odpowiedzialność za monitorowanie postępu aktualizacji wszystkich urządzeń w środowisku i może być konieczne użycie więcej niż jednego rozwiązania w celu osiągnięcia pełnego wdrożenia.

Aby wziąć udział w zarządzanym wdrożeniu firmy Microsoft, wykonaj następujące czynności:

-

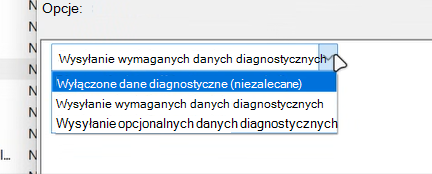

Postępuj zgodnie z instrukcjami Konfigurowanie danych diagnostycznych systemu Windows w organizacji i ustaw ustawienie danych, aby zezwolić na wymagane dane diagnostyczne. Innymi słowy, nie ustawiaj pozycji Wyłączone i nie ustawiaj pozycji Wyłącz dane diagnostyczne. Wszystkie ustawienia, które udostępniają więcej niż wymagane dane diagnostyczne, również będą działać.

-

Wybierz udział w aktualizacjach zarządzanych przez firmę Microsoft na potrzeby bezpiecznego rozruchu, ustawiając następujący klucz rejestru:

Lokalizacja rejestru

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Nazwa klawisza

MicrosoftUpdateManagedOptIn

Typ

DWORD

Wartość DWORD

-

0 lub klucz nie istnieje

-

0x5944 — zgoda na bezpieczny rozruch

Komentarze

Zalecamy ustawienie tego klucza na 0x5944 , aby wskazać, że wszystkie certyfikaty powinny być aktualizowane w sposób, który zachowuje profil zabezpieczeń istniejącego urządzenia i aktualizuje menedżera rozruchu do tego podpisanego certyfikatem UEFI CA 2023 systemu Windows.

Uwaga Ten klucz rejestru zostanie włączony w przyszłej aktualizacji.

-

Uwaga Pomoc techniczna dla wdrożenia zarządzanego przez firmę Microsoft jest dostępna tylko dla wersji Windows 11 i Windows 10 klientów. Po 14 października 2025 r. Windows 10 zostanie uwzględniona wersja 22H2 z rozszerzonymi aktualizacjami zabezpieczeń (ESU).

Opcja 2: Customer-Managed rozwiązania samoobsługowe lub częściowo zautomatyzowane

Firma Microsoft ocenia wskazówki dotyczące częściowo zautomatyzowanych rozwiązań, które pomogą w zarządzaniu przedsiębiorstwami i informatykami. Należy pamiętać, że są to opcje samoobsługowe, które przedsiębiorstwo lub informatycy mogą wybrać do zastosowania zgodnie z ich konkretną sytuacją i modelem użytkowania.

|

Ponieważ firma Microsoft ma ograniczoną widoczność (czyli dane diagnostyczne) dla zarządzanych urządzeń przedsiębiorstw i informatyków, asysty dostępne przez firmę Microsoft są ograniczone. Implementacja jest pozostawiona klientom i ich partnerom, takim jak niezależni dostawcy oprogramowania (ISV), Microsoft Active Protection Partners (MAPP), inni partnerzy kryptograficzne i producenci OEM oraz skanery kryptograficzne i producenci OEM. |

Ważne:

-

Zastosowanie aktualizacji certyfikatu bezpiecznego rozruchu może w niektórych przypadkach powodować awarie rozruchu, odzyskiwanie skrytki bitowej, a nawet zamurowane urządzenia.

-

Ta świadomość jest potrzebna zwłaszcza w przypadku starych systemów, które mogą nie być obsługiwane przez producenta OEM. Na przykład: Uruchomienie problemów z oprogramowaniem układowym/usterek, które nie zostały rozwiązane przez producenta OEM, wymaga wymiany lub wyłączenia bezpiecznego rozruchu, co spowoduje, że urządzenie nie będzie już otrzymywać aktualizacji zabezpieczeń po wygaśnięciu certyfikatu bezpiecznego rozruchu począwszy od czerwca 2026 r.

Zalecana metodologia

-

Skontaktuj się z producenta OEM urządzenia w przypadku wszelkich aktualizacji lub wskazówek związanych z bezpiecznym rozruchem. Na przykład: Niektórzy OEM publikują minimalne wersje oprogramowania układowego/systemu BIOS obsługujące zaktualizowane certyfikaty bezpiecznego rozruchu 2023. Postępuj zgodnie z zaleceniami producenta OEM i zastosuj wszelkie aktualizacje

-

Uzyskaj listę urządzeń z włączonym bezpiecznym rozruchem. W przypadku urządzeń z wyłączonym bezpiecznym rozruchem nie jest wymagane żadne działanie.

-

Sklasyfikuj urządzenia z przedsiębiorstwem, które nie udostępniają danych diagnostycznych firmie Microsoft przez:

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

OEMName (Nazwa producenta OEM)

-

Wyszukiwanie OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

W przypadku każdej unikatowej kategorii w kroku 3 weryfikuj wdrożenie aktualizacji bezpiecznego klucza rozruchu (jeden z poniższych kroków) na "kilku" urządzeniach ["niewielu" będzie decyzją zależną od każdego klienta. Zalecamy co najmniej 4–10 urządzeń. Po pomyślnym sprawdzaniu poprawności urządzenia można oznaczyć jako zasobniki GREEN/SAFE do wdrożenia w skali na innych podobnych urządzeniach w obszarze Zarządzanie przedsiębiorstwem/IT

-

Klient może wybrać jedną z następujących metod lub kombinację, aby zastosować zaktualizowane certyfikaty.

Jak sprawdzić, czy nowe administratorzy są w bazie danych UEFI?

-

Pobierz i zainstaluj moduł UEFIv2 PowerShell.

-

Uruchom następujące polecenia w oknie programu PowerShell z podwyższonym poziomem uprawnień:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Poszukaj odcisku palca lub Subject CN.

-

Pobierz moduł programu PowerShell UEFIv2 2.7 .

-

W wierszu polecenia programu PowerShell z podwyższonym poziomem uprawnień uruchom następujące polecenie:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Ewentualnie uruchom “(Get-UEFISecureBootCerts PK).Signature”

Metody stosowania certyfikatu bezpiecznego rozruchu na urządzeniach SAFE

Jak wspomniano wcześniej w sekcji "Zalecana metodologia", aktualizacje certyfikatu bezpiecznego rozruchu powinny być stosowane tylko do urządzeń zasobnika SAFE/GREEN po odpowiednich testach/sprawdzaniu poprawności na kilku urządzeniach.

Opis następujących metod.

|

Metoda 1:Aktualizacje klucza rejestru dotyczące klucza bezpiecznego rozruchu. Ta metoda umożliwia testowanie sposobu reakcji systemu Windows po zastosowaniu aktualizacji bazy danych DB 2023 na urządzeniu, Metoda 2: zasady grupy Obiekt (GPO) dla klucza bezpiecznego rozruchu. Ta metoda zapewnia łatwe w użyciu ustawienie zasady grupy, które administratorzy domeny mogą włączyć w celu wdrożenia aktualizacji bezpiecznego rozruchu na serwerach i klientach systemu Windows przyłączonych do domeny. Metoda 3: Interfejs API bezpiecznego rozruchu/interfejs CLI przy użyciu systemu konfiguracji systemu Windows (WinCS). Może to być używane do włączania SecureBoot. Metoda 4: Aby ręcznie zastosować aktualizacje bazy danych bezpiecznego rozruchu, zobacz sekcję Ręczna aktualizacja bazy danych/KEK . |

Ta metoda umożliwia przetestowanie sposobu reakcji systemu Windows po zastosowaniu aktualizacji bazy danych DB 2023 na urządzeniu,

Ca Reg key values

|

Lokalizacja rejestru |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Wartości certyfikatu |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Kroki testowe

Uruchom każde z następujących poleceń oddzielnie od wiersza programu PowerShell z podwyższonym poziomem uprawnień:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Wyniki można znaleźć, obserwując dzienniki zdarzeń zgodnie z opisem w zdarzeniach aktualizacji zmiennych DB bezpiecznego rozruchu i DBX.

Notatki

-

W tym procesie czasami jest wymagane ponowne uruchomienie komputera.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI aktualizuje menedżera rozruchu do wersji podpisanej w 2023 r., co zmienia menedżera rozruchu na partycji EFI.

Więcej szczegółów na temat aktualizacji bezpiecznego rozruchu opartych na kluczach rejestru

Logika zasad jest oparta na trzech wartościach rejestru przechowywanych w następującej ścieżce rejestru obsługi bezpiecznego rozruchu: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Uwaga Wszystkie poniższe podklucze rejestru są używane do wyzwalania aktualizacji i rejestrowania stanu aktualizacji.

|

Wartość rejestru |

Typ |

Opis & użycia |

|

DostępneUpdates |

REG_DWORD (maska bitowa) |

Zaktualizuj flagi wyzwalacza. Określa, które akcje aktualizacji bezpiecznego rozruchu mają być wykonywane na urządzeniu. Ustawienie odpowiedniego pola bitowego inicjuje wdrażanie nowych certyfikatów bezpiecznego rozruchu i powiązanych aktualizacji. W przypadku wdrożenia w przedsiębiorstwie należy ustawić 0x5944 (szesnastkowa) — wartość umożliwiającą wszystkie odpowiednie aktualizacje (dodanie nowych kluczy microsoft UEFI CA 2023, zaktualizowanie KEK i zainstalowanie nowego menedżera rozruchu) dla wszystkich klientów. (Ta wartość skutecznie wybiera urządzenie we wdrożeniu "key roll" bezpiecznego rozruchu. Gdy nie zero (tj. 0x5944), zaplanowane zadanie systemu zastosuje określone aktualizacje; jeśli nie ustawiono zera, nie jest wykonywana aktualizacja klucza bezpiecznego rozruchu). Uwaga: Podczas przetwarzania bitów są one czyszczone. Zarządzanie tym za pomocą zasady grupy i CSP będzie musiało zostać uwzględnione w tym celu. |

|

UEFICA2023Status |

REG_SZ (ciąg) |

Wskaźnik stanu wdrożenia. Odzwierciedla bieżący stan aktualizacji klucza bezpiecznego rozruchu na urządzeniu. Zostanie ustawiona jedna z trzech wartości tekstowych: "NotStarted", "InProgress" lub "Updated", co oznacza, że aktualizacja nie została jeszcze uruchomiona, jest aktywnie w toku lub została ukończona pomyślnie. Początkowo stan to "Nierozpoczęcie". Po rozpoczęciu aktualizacji zmienia się na "InProgress", a na koniec na "Zaktualizowano", gdy wdrożono wszystkie nowe klucze i nowego menedżera rozruchu). |

|

UEFICA2023Error |

REG_DWORD (kod) |

Kod błędu (jeśli istnieją). Ta wartość pozostaje 0 na sukces. Jeśli proces aktualizacji napotka błąd, w programie UEFICA2023Error zostanie ustawiony kod błędu niezerowy odpowiadający pierwszemu napotkaniu błędu. Błąd oznacza, że aktualizacja bezpiecznego rozruchu nie powiodła się w pełni i może wymagać badania lub podjęcia działań naprawczych na tym urządzeniu. (Jeśli na przykład aktualizacja bazy danych (bazy danych zaufanych podpisów) nie powiodła się z powodu problemu z oprogramowaniem układowym, w tym rejestrze może zostać wyświetlony kod błędu, który można zamapować na dziennik zdarzeń lub udokumentowany identyfikator błędu dla obsługi bezpiecznego rozruchu. |

|

HighConfidenceOptOut |

REG_DWORD |

W przypadku przedsiębiorstw, które chcą zrezygnować z zasobników z dużą pewnością siebie, które zostaną automatycznie zastosowane jako część LCU. Mogą ustawić ten klucz na wartość inną niż zero, aby zrezygnować z zasobników z dużą ufnością. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

W przypadku przedsiębiorstw, które chcą włączyć obsługę CFR (Zarządzane przez Firmę Microsoft). Oprócz ustawienia tego klucza klienci muszą zezwolić na wysyłanie "opcjonalnych danych diagnostycznych". |

Jak te współpracują ze sobą

Administrator IT (za pośrednictwem gpo lub CSP) konfiguruje AvailableUpdates = 0x5944, co sygnalizuje systemowi Windows wykonanie procesu zb. klucz bezpiecznego rozruchu na urządzeniu. W trakcie procesu system aktualizuje stan UEFICA2023 z "NotStarted" do "InProgress", a na koniec do "Aktualizacja" po sukcesie. Ponieważ każdy bit w 0x5944 jest przetwarzany pomyślnie, jest czyszczony. Jeśli jakikolwiek krok zakończy się niepowodzeniem, kod błędu zostanie zarejestrowany w programie UEFICA2023Error (a stan może pozostać "InProgress" lub częściowo zaktualizowany). Ten mechanizm zapewnia administratorom jasny sposób wyzwalania i śledzenia wdrożenia na każdym urządzeniu.

Uwaga: Te wartości rejestru są wprowadzane specjalnie dla tej funkcji (nie istnieją w starszych systemach, dopóki nie zostanie zainstalowana aktualizacja pomocnicza). Nazwy UEFICA2023Status i UEFICA2023Error zostały zdefiniowane w projekcie w celu zarejestrowania stanu dodawania certyfikatów "Windows UEFI CA 2023". Pojawiają się one na powyższej ścieżce rejestru po zaktualizowaniu systemu do kompilacji, która obsługuje toczenie klucza bezpiecznego rozruchu.

Dotyczy platform

Bezpieczny rozruch jest obsługiwany w systemie Windows, począwszy od Windows Server 2012 kodu, a obsługa zasady grupy istnieje we wszystkich wersjach systemu Windows, które obsługują bezpieczny rozruch. W związku z tym pomoc techniczna zasady grupy będzie świadczona we wszystkich obsługiwanych wersjach systemu Windows, które obsługują bezpieczny rozruch.

W poniższej tabeli przedstawiono dalszą listę wyników pomocy technicznej opartej na kluczu rejestru.

|

Klucz |

Obsługiwane wersje systemu Windows |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Wszystkie wersje systemu Windows obsługują bezpieczny rozruch (Windows Server 2012 i nowsze wersje systemu Windows). |

|

HighConfidenceOptOut |

Wszystkie wersje systemu Windows obsługują bezpieczny rozruch (Windows Server 2012 i nowsze wersje systemu Windows). Uwaga: Dane dotyczące ufności są zbierane na Windows 10, wersjach 21H2 i 22H2 oraz nowszych wersjach systemu Windows, ale można je stosować na urządzeniach z wcześniejszymi wersjami systemu Windows. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, wersje 21H2 i 22H2 Windows 11, wersje 22H2 i 23H2 Windows 11, wersja 24H2 i Windows Server 2025 |

Nasze SBAI/TpmTasks implementuje nową procedurę, aby połknąć schemat i dokonać określenia identyfikatora zasobnika urządzenia. Ponadto musi emitować zdarzenia reprezentujące identyfikator zasobnika urządzenia w każdej sesji rozruchu.

Te nowe zdarzenia będą wymagały obecności danych ufności zasobnika urządzenia w systemie. Dane zostaną uwzględnione w aktualizacjach zbiorczych i będą dostępne online dla aktualnych plików do pobrania.

Zdarzenia błędu bezpiecznego rozruchu

Zdarzenia błędów mają funkcję raportowania krytycznego informującą o stanie bezpiecznego rozruchu i postępie. Aby uzyskać informacje o zdarzeniach błędów, zobacz Zdarzenia aktualizacji zmiennych DB bezpiecznego rozruchu i DBX. Zdarzenia błędów są aktualizowane o dodatkowe zdarzenie bezpiecznego rozruchu.

Zdarzenia błędów

Bezpieczny rozruch będzie emitować zdarzenia na każdym rozruchu. Emitowane zdarzenia zależą od stanu systemu.

Zdarzenie metadanych komputera

Zdarzenia błędów będą zawierać metadane komputera, takie jak architektura, wersja oprogramowania układowego itp., aby przekazać klientom szczegółowe informacje na temat urządzenia. Te metadane przekażą administratorom IT dane ułatwiające im zrozumienie, które urządzenia mają wygasające certyfikaty i cechy ich urządzeń.

To zdarzenie zostanie pominięte na wszystkich urządzeniach, które nie mają niezbędnych zaktualizowanych certyfikatów. Niezbędne certyfikaty są następujące:

-

PCA2023

-

uefi ca innej firmy i inna firma Option ROM CA, jeśli urząd certyfikacji innej firmy jest obecny

-

KEK.

Standardowe atrybuty zasobnika ogólnego to:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

Identyfikator zdarzenia: 1801

|

Dziennik zdarzeń |

System |

|

Źródło zdarzenia |

TPM-WMI |

|

Identyfikator zdarzenia |

1801 |

|

Poziom |

Błąd |

|

Tekst wiadomości zdarzenia |

Klucze/klucze bezpiecznego rozruchu muszą zostać zaktualizowane. Tutaj znajdują się informacje o podpisie tego urządzenia. <Uwzględnij atrybuty standardowe — te, których używamy, gdy OEM nie zdefiniował> |

BucketIid+ Zdarzenie oceny ufności

To zdarzenie zostanie emitowane w połączeniu ze zdarzeniem Machine Meta Data, gdy urządzenie nie ma niezbędnych zaktualizowanych certyfikatów, jak opisano powyżej. Każde zdarzenie błędu będzie zawierać identyfikator zasobnika i ocenę ufności. Ocena ufności może być jedną z następujących.

|

Pewność siebie |

Opis |

|

Wysoka pewność siebie (zielony) |

Duża pewność, że wszystkie niezbędne certyfikaty można pomyślnie wdrożyć. |

|

Wymaga więcej danych (żółty) |

Na liście zasobnika, ale za mało danych. Może mieć duże zaufanie do wdrażania niektórych certyfikatów i mniejsze zaufanie do innych certyfikatów. |

|

Nieznany (fioletowy) |

Nie ma jej na liście zasobników — nigdy nie widać |

|

Wstrzymane (czerwony) |

Niektóre certyfikaty mogą być wdrażane z dużą pewnością siebie, ale wykryto problem, który wymaga wykonania dalszych czynności przez firmę Microsoft lub producenta urządzenia. Ta kategoria może obejmować kategorie Pominięte, Znane problemy i Badanie. |

Jeśli nie ma identyfikatora zasobnika dla urządzenia, zdarzenie powinno wskazywać stan "Nieznany" i nie zawierać podpisu urządzenia.

Identyfikator zdarzenia: 1802

|

Dziennik zdarzeń |

System |

|

Źródło zdarzenia |

TPM-WMI |

|

Identyfikator zdarzenia |

1802 |

|

Poziom |

Błąd |

|

Tekst wiadomości zdarzenia |

Klucze/klucze bezpiecznego rozruchu muszą zostać zaktualizowane. Te informacje o podpisie urządzenia są zawarte tutaj.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Podpis urządzenia: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Wartość ufności: Obecnie potrzebuje więcej danych (lub Nieznany, Duża pewność, Wstrzymane) Zobacz https://aka.ms/GetSecureBoot, aby uzyskać szczegółowe informacje |

Zdarzenia informacyjne

Zdarzenie o aktualnej wersji komputera

Zdarzenie informacyjne oznacza, że komputer jest aktualny i nie trzeba nic robić.

Identyfikator zdarzenia: 1803

|

Dziennik zdarzeń |

System |

|

Źródło zdarzenia |

TPM-WMI |

|

Identyfikator zdarzenia |

1803 |

|

Poziom |

Informacje |

|

Tekst wiadomości zdarzenia |

To urządzenie ma zaktualizowane klucze ca bezpiecznego rozruchu. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Zdarzenia ostrzegawcze

Domyślne ustawienia bezpiecznego rozruchu wymagają aktualizacji

Zdarzenie ostrzegawcze, które informuje, że ustawienia domyślne bezpiecznego rozruchu oprogramowania układowego urządzenia są nieaktualne. Dzieje się tak, gdy urządzenie uruchamia się z PCA2023 podpisanego menedżera rozruchu, a DBDefaults w oprogramowaniu układowym nie zawierają certyfikatu PCA2023.

Identyfikator zdarzenia: 1804

|

Dziennik zdarzeń |

System |

|

Źródło zdarzenia |

TPM-WMI |

|

Identyfikator zdarzenia |

1804 |

|

Poziom |

Ostrzeżenie |

|

Tekst komunikatu o błędzie |

To urządzenie zostało zaktualizowane do Menedżera rozruchu systemu Windows podpisanego przez "Windows UEFI CA 2023", ale certyfikat DBDefaults bezpiecznego rozruchu w oprogramowaniu układowym nie zawiera certyfikatu "Windows UEFI CA 2023". Zresetowanie ustawień bezpiecznego rozruchu w oprogramowaniu układowym do stanu domyślnego może uniemożliwić rozruch urządzenia. Aby uzyskać szczegółowe informacje, zobacz https://aka.ms/GetSecureBoot. |

Dodatkowe zmiany składników na potrzeby bezpiecznego rozruchu

Zmiany w TPMTasks

Zmodyfikuj TPMTasks, aby określić, czy stan urządzenia ma zaktualizowane certyfikaty bezpiecznego rozruchu, czy nie. Obecnie może dokonać tego określenia, ale tylko wtedy, gdy nasz CFR wybiera komputer do aktualizacji. Chcemy, aby to określenie i kolejne rejestrowanie odbywało się w każdej sesji rozruchu, niezależnie od rekordu CFR. Jeśli certyfikaty bezpiecznego rozruchu nie są w pełni aktualne, emituj dwa opisane powyżej zdarzenia błędu i jeśli certyfikaty są aktualne, a następnie emituj zdarzenie Informacje. Certyfikaty bezpiecznego rozruchu, które zostaną sprawdzone, to:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 i Microsoft Option ROM CA 2023 — jeśli istnieje microsoft UEFI CA 2011, to te dwa urzędy certyfikacji muszą być obecne. Jeśli microsoft UEFI CA 2011 nie jest obecny, to nie jest konieczne sprawdzenie.

-

Microsoft Corporation KEK CA 2023

Zdarzenie metadanych komputera

To zdarzenie zbierze metadane komputera i wystawi zdarzenie.

-

BucketId + zdarzenie oceny ufności

To zdarzenie będzie używać metadanych komputera do znalezienia odpowiedniego wpisu w bazie danych komputerów (wpis zasobnika) i sformatuje i emituje zdarzenie z tych danych wraz z informacjami ufności dotyczącymi zasobnika.

Asystent urządzenia z dużą pewnością siebie

W przypadku urządzeń z zasobnikami o dużej pewności, certyfikaty bezpiecznego rozruchu i menedżer rozruchu z podpisem w wersji 2023 zostaną automatycznie zastosowane.

Aktualizacja zostanie uruchomiona w tym samym czasie, w jakim są generowane dwa zdarzenia błędu, a zdarzenie BucketId + Ocena ufności zawiera ocenę wysokiej ufności.

Dla klientów, którzy chcą zrezygnować, nowy klucz rejestru będzie dostępny w następujący sposób:

|

Lokalizacja rejestru |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Nazwa klawisza |

HighConfidenceOptOut |

|

Typ |

DWORD |

|

Wartość DWORD |

0 lub nie istnieje — włączono asystę dużej pewności siebie. 1 — Asystent wysokiego ufności jest wyłączony Cokolwiek innego — niezdefiniowane |

Ta metoda zapewnia łatwe w użyciu ustawienie zasady grupy, które administratorzy domeny mogą włączyć w celu wdrożenia aktualizacji bezpiecznego rozruchu na serwerach i klientach systemu Windows przyłączonych do domeny.

Obiekt zasady grupy (GPO) zapisze wymaganą wartość rejestru AvailableUpdatesPolicy, a tym samym zainicjuje proces przy użyciu standardowej infrastruktury zasady grupy do wdrażania i kontroli zakresu.

Omówienie konfiguracji obiektu zasad grupy

-

Nazwa zasad (wstępna akceptacja): "Enable Secure Boot Key Rollout" (w obszarze Konfiguracja komputera).

-

Ścieżka zasad: Nowy węzeł w obszarze Konfiguracja komputera → szablony administracyjne → składników systemu Windows → bezpiecznego rozruchu. Dla jasności należy utworzyć podkategorię, taką jak "Aktualizacje bezpiecznego rozruchu", aby pomieścić tę politykę.

-

Zakres: Komputer (ustawienie dla całej maszyny) — ponieważ jest ukierunkowany na HKLM i wpływa na stan INTERFEJSU UEFI urządzenia.

-

Działanie zasad: Po włączeniu zasady ustawiają klucz rejestru AvailableUpdatesPolicy na wartość 0x5944 (REG_DWORD) na kliencie pod ścieżką HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Spowoduje to oflagowynie urządzenia w celu zainstalowania wszystkich dostępnych aktualizacji klucza bezpiecznego rozruchu przy następnej okazji.

Uwaga: Ze względu na charakter zasady grupy, w którym zasady będą ponownie stosowane w czasie, i charakter AvailableUpdates, gdzie bity są czyszczone podczas ich przetwarzania, konieczne jest utworzenie oddzielnego klucza rejestru o nazwie AvailableUpdatesPolicy, aby logika źródłowa mogła śledzić, czy klucze zostały wdrożone. Gdy dla ustawienia AvailableUpdatesPolicy jest ustawiona wartość 0x5944, funkcja TPMTasks ustawi dla funkcji AvailableUpdates wartość 0x5944 i zwróć uwagę, że zostało to zrobione, aby uniknąć wielokrotnego ponownego zastosowania do funkcji AvailableUpdates. Ustawienie wartości AvailableUpdatesPolicy na Diabled spowoduje, że zadania modułu TPM będą usuwać (ustawiać na 0) wartości AvailableUpdates i zwracać uwagę, że zostało to ukończone.

-

Wyłączono/nie skonfigurowano: Gdy nie skonfigurowano, zasady nie wprowadzają żadnych zmian (aktualizacje bezpiecznego rozruchu pozostają włączone i nie będą uruchamiane, chyba że zostaną wyzwolone w inny sposób). Jeśli ta opcja jest wyłączona, zasady powinny mieć ustawioną wartość AvailableUpdates = 0, aby jawnie upewnić się, że urządzenie nie podejmuje próby użycia klucza bezpiecznego rozruchu lub aby zatrzymać wdrażanie, jeśli coś pójdzie nie tak.

-

Funkcja HighConfidenceOptOut może być włączona lub wyłączona. Włączenie spowoduje ustawienie tego klucza na 1, a wyłączenie ustawi go na 0.

Implementacja ADMX: Te zasady zostaną zaimplementowane za pośrednictwem standardowego szablonu administracyjnego (admx). Do zapisu wartości jest używany mechanizm zasad rejestru. Definicja ADMX określa na przykład:

-

Klucz rejestru: Oprogramowanie\Zasady\... (zasady grupy zwykle zapisuje w gałęzi Zasady), ale w tym przypadku musimy mieć wpływ na HKLM\SYSTEM. Wykorzystamy zasady grupy możliwość pisania bezpośrednio do HKLM w celu prowadzenia zasad dotyczących komputerów. ADMX może używać elementu z rzeczywistą ścieżką docelową.

-

Nazwa wartości: AvailableUpdatesPolicy, Value: 0x5944 (DWORD).

Po zastosowaniu obiektu zasad grupy usługa klienta zasady grupy na każdym komputerze kierowanym utworzy/zaktualizuje tę wartość rejestru. Przy następnym uruchomieniu zadania obsługi bezpiecznego rozruchu (TPMTasks) na tym komputerze wykryje ono 0x5944 i przeprowadzi aktualizację. (Zgodnie z projektem w systemie Windows zaplanowane zadanie "TPMTask" jest uruchamiane co 12 godzin w celu przetworzenia flag aktualizacji bezpiecznego rozruchu, więc co najwyżej 12 godzin rozpocznie się aktualizacja. Administratorzy mogą również przyspieszyć, uruchamiając zadanie ręcznie lub ponownie uruchamiając je w razie potrzeby).

Przykładowy interfejs użytkownika zasad

-

Ustawienie: "Enable Secure Boot Key Rollout" — po włączeniu urządzenie zainstaluje zaktualizowane certyfikaty bezpiecznego rozruchu (2023 CA) i aktualizację skojarzonego menedżera rozruchu. Klucze i konfiguracje bezpiecznego rozruchu oprogramowania układowego urządzenia zostaną zaktualizowane w następnym oknie konserwacji. Stan można śledzić za pośrednictwem rejestru (UEFICA2023Status i UEFICA2023Error) lub dziennika zdarzeń systemu Windows.

-

Opcje: Włączone / Wyłączone / Niesprawzone.

To jedno ustawienie zapewnia prostotę wszystkim klientom (zawsze przy użyciu zalecanej wartości 0x5944). Jeśli w przyszłości potrzebna jest bardziej szczegółowa kontrola, można wprowadzić dodatkowe zasady lub opcje. Bieżące wskazówki są jednak takie, żenowe klucze bezpiecznego rozruchu i nowy menedżer rozruchu powinny zostać wdrożone razem w niemal wszystkich scenariuszach, więc odpowiednie jest wdrożenie z jednym przełącznikiem.

Uprawnienia & zabezpieczeń: Pisanie do HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... wymaga uprawnień administracyjnych. zasady grupy działa jako system lokalny na klientach, który ma niezbędne prawa. Obiekt zasad grupy może być edytowany przez administratorów z prawami do zarządzania zasady grupy. Standardowe zabezpieczenia obiektu zasad grupy mogą uniemożliwić innym administratorom zmianę zasad.

Tekst interfejsu użytkownika zasady grupy

Tekst w języku angielskim używany podczas konfigurowania zasad jest następujący.

|

Element tekstowy |

Opis |

|

Węzeł w hierarchii zasady grupy |

Bezpieczny rozruch |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Nazwa ustawienia |

Włącz wdrożenie certyfikatu bezpiecznego rozruchu |

|

Opcje |

Opcje <żadnych opcji — po prostu "Nie skonfigurowano", "Włączone" i "Wyłączone"> |

|

Opis |

To ustawienie zasad umożliwia włączenie lub wyłączenie procesu wdrażania certyfikatu bezpiecznego rozruchu na urządzeniach. Po włączeniu system Windows automatycznie rozpocznie proces wdrażania certyfikatów na urządzeniach, na których zastosowano te zasady. Uwaga: to ustawienie rejestru nie jest przechowywane w kluczu zasad i jest to traktowane jako preferencja. Dlatego jeśli obiekt zasady grupy, który implementuje to ustawienie, zostanie usunięty, to ustawienie rejestru pozostanie. Uwaga: Zadanie systemu Windows uruchamiane i przetwarzające to ustawienie jest uruchamiane co 12 godzin. W niektórych przypadkach aktualizacje będą przechowywane do momentu ponownego uruchomienia systemu w celu bezpiecznego sekwencjonowania aktualizacji. Uwaga: Po zastosowaniu certyfikatów do oprogramowania układowego nie można cofnąć ich w systemie Windows. Jeśli wyczyszczenie certyfikatów jest konieczne, należy to zrobić z poziomu interfejsu menu oprogramowania układowego. Aby uzyskać więcej informacji, zobacz: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Nazwa ustawienia |

Automatyczne wdrażanie certyfikatów za pośrednictwem Aktualizacje |

|

Opcje |

<żadnych opcji — po prostu "Nie skonfigurowano", "Włączone" i "Wyłączone"> |

|

Opis |

W przypadku urządzeń, na których są dostępne wyniki testów wskazujące, że urządzenie może pomyślnie przetwarzać aktualizacje certyfikatów, aktualizacje zostaną zainicjowane automatycznie w ramach aktualizacji serwisowych. Te zasady są domyślnie włączone. W przypadku przedsiębiorstw, które chcą zarządzać aktualizacją automatyczną, użyj tych zasad, aby jawnie włączyć lub wyłączyć tę funkcję. Aby uzyskać więcej informacji, zobacz: https://aka.ms/GetSecureBoot |

Może to być używane do włączania SecureBoot.

Ten system składa się z serii narzędzi wiersza polecenia (zarówno tradycyjnego pliku wykonywalnego, jak i modułu powershell), które umożliwiają wykonywanie zapytań lokalnych i stosowanie konfiguracji funkcji SecureBoot na komputerze.

WinCS działa poza kluczem konfiguracji, który może być używany z narzędziami wiersza polecenia do modyfikowania stanu flagi SecureBoot na komputerze. Po zastosowaniu następnego zaplanowanego sprawdzania SecureBoot podejmie działanie na podstawie klucza.

|

Nazwa funkcji |

Klucz WinCS |

Opis |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Umożliwia zaktualizowanie bazy danych bezpiecznego rozruchu (DB) przy użyciu nowego certyfikatu WINDOWS UEFI CA 2023 (certyfikat, który podpisuje ładowarki rozruchowe systemu Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Umożliwia zaktualizowanie bazy danych bezpiecznego rozruchu przy użyciu nowego certyfikatu rom 2023 opcji innej firmy (dla romów opcji innych firm, zwykle oprogramowania układowego urządzenia peryferyjnego). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Umożliwia zaktualizowanie bazy danych bezpiecznego rozruchu przy użyciu nowego certyfikatu UEFI CA 2023 firmy zewnętrznej (zastępującego certyfikat Microsoft 3P UEFI CA 2011, który podpisuje programy ładujące rozruchowe innych firm). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Umożliwia zaktualizowanie magazynu kluczy wymiany kluczy (KEK) przy użyciu nowego programu Microsoft KEK 2023. Termin "lista dozwolonych" wskazuje, że dołącza nowy KEK, jeśli klucz platformy (klucz platformy) odpowiada firmie Microsoft (zapewniając, że aktualizacja ma zastosowanie tylko do kontrolowanego przez firmę Microsoft bezpiecznego rozruchu, a nie niestandardowego klucza PK). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Umożliwia instalację nowego menedżera rozruchu z podpisem pca 2023 (bootmgfw.efi), jeśli baza danych systemu jest zaktualizowana o PCA 2023, ale obecny menedżer rozruchu jest nadal podpisany przez starszą wersję PCA 20111. Dzięki temu łańcuch rozruchu zostanie w pełni zaktualizowany do certyfikatów z wersji 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Konfiguruje wszystkie powyższe, aby były dozwolone. |

Za pomocą następującego wiersza polecenia można wysyłać zapytania dotyczące SecureBoot:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Spowoduje to zwrócenie następujących danych (na czystym komputerze):

Flaga: F33E0C8E

Bieżąca konfiguracja: F33E0C8E001

Oczekująca konfiguracja: Brak

Oczekująca akcja: Brak

Stan: Wyłączono

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfiguracji:

F33E0C8E002

F33E0C8E001

Zwróć uwagę, że stan klucza jest wyłączony, a bieżąca konfiguracja jest F33E0C8E001.

Konkretną konfigurację umożliwiającą włączenie certyfikatów SecureBoot można skonfigurować w następujący sposób:

WinCsFlags /apply –key "F33E0C8E002"

Pomyślne zastosowanie klucza powinno zwrócić następujące informacje:

Pomyślnie zastosowane F33E0C8E002

Flaga: F33E0C8E

Bieżąca konfiguracja: F33E0C8E002

Oczekująca konfiguracja: Brak

Oczekująca akcja: Brak

Stan: Wyłączono

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfiguracji:

F33E0C8E002

Aby później określić stan klucza, możesz ponownie użyć polecenia zapytania początkowego:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Zwrócone informacje będą podobne do następujących, w zależności od stanu flagi:

Flaga: F33E0C8E

Bieżąca konfiguracja: F33E0C8E002

Oczekująca konfiguracja: Brak

Oczekująca akcja: Brak

Województwo: włączono

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfiguracji:

F33E0C8E002

F33E0C8E001

Zwróć uwagę, że stan klucza jest teraz włączony, a bieżąca konfiguracja jest F33E0C8E002.

Uwaga Zastosowany klucz nie oznacza, że proces instalacji certyfikatu SecureBoot rozpoczął się lub zakończył. Oznacza to jedynie, że komputer będzie kontynuować aktualizacje SecureBoot przy następnej dostępnej okazji. Może to być oczekujące, już rozpoczęte lub zakończone. Stan flagi nie wskazuje tego postępu.

Instrukcje ręcznej aktualizacji bazy danych/KEK

Aby uzyskać instrukcje dotyczące ręcznego stosowania aktualizacji bazy danych bezpiecznego rozruchu, zobacz Aktualizowanie kluczy bezpiecznego rozruchu firmy Microsoft. Ponadto, aby uzyskać szczegółowe informacje na temat zalecanej przez firmę Microsoft konfiguracji obiektu bezpiecznego rozruchu, zobacz Obiekty bezpiecznego rozruchu Firmy Microsoft GitHub Repo, ponieważ jest to oficjalne miejsce dla całej zawartości obiektu bezpiecznego rozruchu.

|

Zmień datę |

Zmień opis |

|

Wrzesień 2025 r. |

|

|

8 lipca 2025 r. |

|

|

2 lipca 2025 r. |

|