Oryginalna data publikacji: 13 sierpnia 2024 r.

Identyfikator BAZY WIEDZY: 5042562

Pomoc techniczna dla systemu Windows 10 kończy się w październiku 2025 r.

Po 14 października 2025 r. firma Microsoft nie będzie już zapewniać bezpłatnych aktualizacji oprogramowania witryny Windows Update, pomocy technicznej ani poprawek zabezpieczeń dla systemu Windows 10. Twój komputer będzie nadal działał, ale zalecamy przejście do systemu Windows 11.

Ważna uwaga dotycząca zasad SKUSiPolicy.p7b

Aby uzyskać instrukcje dotyczące stosowania zaktualizowanych zasad, zobacz sekcję Wdrażanie zasad odwołania podpisanych przez firmę Microsoft (SKUSiPolicy.p7b).

W tym artykule

Podsumowanie

Firma Microsoft została poinformowana o luce w zabezpieczeniach systemu Windows, która umożliwia osobie atakującej z uprawnieniami administratora zastąpienie zaktualizowanych plików systemu Windows, które mają starsze wersje, otwierając napastnikowi drzwi do ponownego wprowadzenia luk w zabezpieczeniach opartych na wirtualizacji (VBS). Wycofanie tych plików binarnych może umożliwić atakującemu obejście funkcji zabezpieczeń SPP i eksfiltrowanie danych chronionych przez funkcję VBS. Ten problem jest opisany w cve-2024-21302 | Bezpieczna luka w zabezpieczeniach trybu jądra systemu Windows w celu podniesienia uprawnień.

Aby rozwiązać ten problem, odwołamy pliki systemowe VBS, które nie są aktualizowane. Ze względu na dużą liczbę plików związanych z usługą VBS, które muszą zostać zablokowane, korzystamy z alternatywnej metody blokowania wersji plików, które nie są aktualizowane.

Zakres wpływu

Ten problem dotyczy wszystkich urządzeń z systemem Windows, które obsługują funkcję VBS. Dotyczy to także lokalnych urządzeń fizycznych i maszyn wirtualnych. Funkcja VBS jest obsługiwana w Windows 10 i nowszych wersjach systemu Windows, a Windows Server 2016 i nowsze wersje Windows Server.

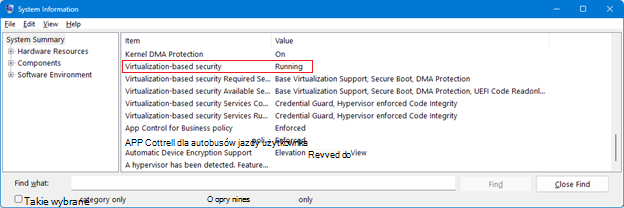

Stan VBS można sprawdzić za pomocą narzędzia Microsoft System Information Tool (Msinfo32.exe). To narzędzie zbiera informacje o urządzeniu użytkownika. Po rozpoczęciu Msinfo32.exe przewiń w dół do wiersza zabezpieczeń opartych na wirtualizacji . Jeśli wartość tego wiersza to Uruchomiono, funkcja VBS jest włączona i uruchomiona.

Stan SPP można również sprawdzić za pomocą Windows PowerShell przy użyciu klasy WMI Win32_DeviceGuard. Aby wykonać zapytanie dotyczące stanu SPP z poziomu programu PowerShell, otwórz sesję Windows PowerShell z podwyższonym poziomem uprawnień, a następnie uruchom następujące polecenie:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Po uruchomieniu powyższego polecenia programu PowerShell stan SPP powinien być jednym z następujących.

|

Nazwa pola |

Status |

|

VirtualizationBasedSecurityStatus |

|

Dostępne środki łagodzące

Dla wszystkich obsługiwanych wersji Windows 10, wersji 1507 i nowszych wersji systemu Windows oraz Windows Server 2016 i nowszych wersji Windows Server administratorzy mogą wdrożyć zasady odwoływania podpisane przez firmę Microsoft (SKUSiPolicy.p7b). Spowoduje to zablokowanie wersji plików systemu VBS, które nie są aktualizowane przed załadowaniem przez system operacyjny.

Gdy plik SKUSiPolicy.p7b zostanie zastosowany do urządzenia z systemem Windows, zasady zostaną również zablokowane na urządzeniu przez dodanie zmiennej do oprogramowania układowego UEFI. Podczas uruchamiania zasady ładują się, a system Windows blokuje ładowanie plików binarnych, które naruszają zasady. Jeśli blokada UEFI zostanie zastosowana, a zasady zostaną usunięte lub zastąpione starszą wersją, menedżer rozruchu systemu Windows nie uruchomi się i urządzenie nie zostanie uruchomione. Ten błąd rozruchu nie spowoduje wyświetlenia błędu, a system przejdzie do następnej dostępnej opcji rozruchu, co może spowodować pętlę rozruchu.

Dodatkowe zasady ci podpisane przez firmę Microsoft, które są domyślnie włączone i nie wymagają dodania dodatkowych kroków wdrażania, które nie są powiązane z interfejsem UEFI. Te podpisane zasady CI zostaną załadowane podczas rozruchu, a wymuszanie tych zasad zapobiegnie wycofaniu plików systemowych VBS podczas tej sesji rozruchu. W przeciwieństwie do SkuSiPolicy.p7b, urządzenie może kontynuować rozruch, jeśli aktualizacja nie jest zainstalowana. Te zasady są dostępne we wszystkich obsługiwanych wersjach Windows 10 w wersji 1507 i nowszej. Plik SkuSkiPolicy.p7b nadal może być stosowany przez administratorów w celu zapewnienia dodatkowej ochrony przed wycofywaniem w sesjach rozruchu.

Dzienniki mierzonego rozruchu systemu Windows używane do potwierdzania kondycji rozruchu komputera zawierają informacje o wersji zasad ładowanej podczas procesu rozruchu. Te dzienniki są bezpiecznie przechowywane przez moduł TPM podczas rozruchu, a usługi zaświadczania firmy Microsoft analizują te dzienniki, aby sprawdzić, czy są ładowane poprawne wersje zasad. Usługi zaświadczania wymuszają reguły zapewniające załadowanie określonej wersji zasad lub nowszej. w przeciwnym razie system nie będzie potwierdzany jako zdrowy.

Aby łagodzenie zasad działało, zasady muszą być aktualizowane przy użyciu aktualizacji obsługi systemu Windows, ponieważ składniki systemu Windows i zasady muszą pochodzić z tej samej wersji. Jeśli środki zaradcze zasad zostaną skopiowane do urządzenia, urządzenie może nie uruchomić się, jeśli zostanie zastosowana niewłaściwa wersja łagodzenia lub łagodzenie może nie działać zgodnie z oczekiwaniami. Ponadto do urządzenia powinny być stosowane środki łagodzące opisane w KB5025885 .

Na Windows 11, wersja 24H2, Windows Server 2022 i Windows Server 23H2, dynamiczny korzeń zaufania do pomiaru (DRTM) dodaje dodatkową łagodzenie luki w zabezpieczeniach wycofywania. To łagodzenie jest domyślnie włączone. W tych systemach klucze szyfrowania chronione przez SPP są powiązane z domyślnymi zasadami ci sesji rozruchu VBS i zostaną anulowane tylko wtedy, gdy wymuszana jest zgodna wersja zasad CI. Aby umożliwić wycofywanie zainicjowane przez użytkownika, dodano okres prolongaty w celu umożliwienia bezpiecznego wycofywania 1 wersji pakietu windows update bez utraty możliwości odpieczętowania klucza głównego VSM. Jednak wycofanie zainicjowane przez użytkownika jest możliwe tylko wtedy, gdy nie zastosowano pliku SKUSiPolicy.p7b. Zasady ci SPP wymusza, że wszystkie pliki binarne rozruchu nie zostały wycofane do odwołanych wersji. Oznacza to, że jeśli osoba atakująca z uprawnieniami administratora wycofa wrażliwe pliki binarne rozruchu, system nie uruchomi się. Jeśli zarówno zasady CI, jak i pliki binarne zostaną przywrócone do wcześniejszej wersji, dane chronione za pomocą usługi VSM nie zostaną odklejone.

Opis zagrożeń łagodzących

Przed zastosowaniem zasad odwołania podpisanych przez firmę Microsoft należy pamiętać o potencjalnych zagrożeniach. Przed zastosowaniem środków zaradczych przejrzyj te zagrożenia i wprowadź wszelkie niezbędne aktualizacje nośnika odzyskiwania.

Uwaga Te zagrożenia mają zastosowanie tylko do zasad SKUSiPolicy.p7b i nie mają zastosowania do domyślnych włączonych zabezpieczeń.

-

Aktualizacje blokady i odinstalowywania interfejsu UEFI. Po zastosowaniu blokady UEFI przy użyciu zasad odwołania podpisanych przez firmę Microsoft na urządzeniu nie można go cofnąć (odinstalowując aktualizacje systemu Windows, za pomocą punktu przywracania lub w inny sposób), jeśli nadal stosujesz bezpieczny rozruch. Nawet sformatowanie dysku nie spowoduje usunięcia blokady UEFI łagodzenia, jeśli zostało już zastosowane. Oznacza to, że jeśli spróbujesz przywrócić system operacyjny Windows do stanu wcześniejszego, który nie ma zastosowanego środka łagodzącego, urządzenie nie uruchomi się, nie zostanie wyświetlony żaden komunikat o błędzie, a interfejs UEFI przejdzie do następnej dostępnej opcji rozruchu. Może to spowodować pętlę rozruchu. Aby usunąć blokadę UEFI, musisz wyłączyć bezpieczny rozruch. Należy pamiętać o wszystkich możliwych konsekwencjach i dokładnie przetestować przed zastosowaniem odwołań opisanych w tym artykule na urządzeniu.

-

Zewnętrzny nośnik rozruchowy. Po zastosowaniu środków łagodzących blokadę UEFI na urządzeniu zewnętrzny nośnik rozruchowy musi zostać zaktualizowany o najnowszą aktualizację systemu Windows zainstalowaną na urządzeniu. Jeśli zewnętrzny nośnik rozruchowy nie został zaktualizowany do tej samej wersji usługi Windows Update, urządzenie może nie uruchamiać się z tego nośnika. Przed zastosowaniem środków łagodzących zapoznaj się z instrukcjami w sekcji Aktualizowanie zewnętrznego nośnika rozruchu .

-

Środowisko odzyskiwania systemu Windows. Środowisko odzyskiwania systemu Windows (WinRE) na urządzeniu musi zostać zaktualizowane o najnowszą aktualizację dynamiczną bezpiecznego systemu operacyjnego Windows wydaną 8 lipca 2025 r. na urządzeniu, zanim do urządzenia zostanie zastosowana aktualizacja SKUSipolicy.p7b. Pominięcie tego kroku może uniemożliwić uruchomienie funkcji Resetowanie komputera przez funkcję WinRE. Aby uzyskać więcej informacji, zobacz Dodawanie pakietu aktualizacji do systemu Windows RE.

-

Rozruch środowiska wykonawczego przed rozruchem (PXE). Jeśli łagodzenie zostanie wdrożone na urządzeniu i spróbujesz użyć rozruchu PXE, urządzenie nie uruchomi się, chyba że najnowsza aktualizacja systemu Windows zostanie również zastosowana do obrazu rozruchu serwera PXE. Nie zalecamy wdrażania środków zaradczych w źródłach rozruchu sieci, chyba że serwer rozruchu środowiska PXE został zaktualizowany do najnowszej aktualizacji systemu Windows wydanej w styczniu 2025 r. lub później, w tym do menedżera rozruchu środowiska PXE.

Wskazówki dotyczące wdrażania łagodzenia

Aby rozwiązać problemy opisane w tym artykule, możesz wdrożyć zasady odwoływania podpisane przez firmę Microsoft (SKUSiPolicy.p7b). To rozwiązanie jest obsługiwane tylko w Windows 10, wersji 1507 i nowszych wersjach systemu Windows oraz Windows Server 2016.

Uwaga Jeśli używasz funkcji BitLocker, upewnij się, że została zainstalowana kopia zapasowa klucza odzyskiwania funkcji BitLocker. W wierszu polecenia administratora można uruchomić następujące polecenie i zanotować 48-cyfrowe hasło numeryczne:

manage-bde -protectors -get %systemdrive%

Wdrażanie zasad odwołania podpisanych przez firmę Microsoft (SKUSiPolicy.p7b)

Zasady odwoływania podpisane przez firmę Microsoft są uwzględniane w ramach najnowszej aktualizacji systemu Windows. Te zasady powinny być stosowane tylko do urządzeń, instalując najnowszą dostępną aktualizację systemu Windows, a następnie wykonując następujące czynności:

Uwaga Jeśli brakuje aktualizacji, urządzenie może nie rozpocząć się od zastosowania łagodzenia lub łagodzenie może nie działać zgodnie z oczekiwaniami. Przed wdrożeniem zasad zaktualizuj rozruchowy nośnik systemu Windows za pomocą najnowszej dostępnej aktualizacji systemu Windows. Aby uzyskać szczegółowe informacje na temat aktualizowania nośnika rozruchowego, zobacz sekcję Aktualizowanie zewnętrznego nośnika rozruchowego .

-

Upewnij się, że zainstalowano najnowszą aktualizację systemu Windows wydaną w styczniu 2025 r. lub później.

-

W przypadku Windows 11 w wersji 22H2 i 23H2 zainstaluj aktualizację z 22 lipca 2025 r. (KB5062663) lub nowszą przed wykonaniem tych kroków.

-

W przypadku Windows 10, wersja 21H2, zainstaluj aktualizację systemu Windows wydaną w sierpniu 2025 r. lub nowszą przed wykonaniem tych czynności.

-

-

Uruchom następujące polecenia w wierszu Windows PowerShell z podwyższonym poziomem uprawnień:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x20 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Uruchom ponownie urządzenie.

-

Potwierdź, że zasady zostały załadowane do Podgląd zdarzeń, korzystając z informacji w sekcji Dzienniki zdarzeń systemu Windows.

Notatki

-

Nie należy usuwać pliku odwołania (zasad) SKUSiPolicy.p7b po jego wdrożeniu. Uruchomienie urządzenia może już nie być możliwe, jeśli plik zostanie usunięty.

-

Jeśli urządzenie nie uruchamia się, zobacz sekcję Procedura odzyskiwania.

Aktualizowanie zewnętrznego nośnika rozruchowego

Aby używać zewnętrznego nośnika rozruchowego z urządzeniem, na które zastosowano zasady odwoływania podpisane przez firmę Microsoft, zewnętrzny nośnik rozruchowy musi zostać zaktualizowany o najnowszą aktualizację systemu Windows, w tym menedżera rozruchu. Jeśli nośnik nie zawiera najnowszej aktualizacji systemu Windows, nośnik nie zostanie uruchomiony.

Ważne Przed kontynuowaniem zalecamy utworzenie dysku odzyskiwania. Tego nośnika można użyć do ponownego zainstalowania urządzenia w przypadku wystąpienia poważnego problemu.

Wykonaj następujące czynności, aby zaktualizować zewnętrzny nośnik rozruchowy:

-

Przejdź do urządzenia, na którym zostały zainstalowane najnowsze aktualizacje systemu Windows.

-

Zainstaluj zewnętrzny nośnik rozruchowy jako literę dysku. Na przykład zainstaluj dysk miniaturowy jako D:.

-

Kliknij przycisk Start, w polu wyszukiwania wpisz Ciąg Utwórz dysk odzyskiwania, a następnie kliknij pozycję Utwórz panel sterowania dysku odzyskiwania. Postępuj zgodnie z instrukcjami, aby utworzyć dysk odzyskiwania przy użyciu zainstalowanego dysku miniaturowego.

-

Bezpiecznie usuń zamontowany dysk kciuka.

Jeśli zarządzasz nośnikiem instalacyjnym w swoim środowisku przy użyciu nośnika instalacyjnego aktualizacji systemu Windows ze wskazówkami dotyczącymi aktualizacji dynamicznej , wykonaj następujące czynności:

-

Przejdź do urządzenia, na którym zostały zainstalowane najnowsze aktualizacje systemu Windows.

-

Postępuj zgodnie z instrukcjami w artykule Aktualizowanie nośnika instalacyjnego systemu Windows za pomocą aktualizacji dynamicznej, aby utworzyć nośnik z zainstalowanymi najnowszymi aktualizacjami systemu Windows.

Dzienniki zdarzeń systemu Windows

System Windows rejestruje zdarzenia, gdy zasady integralności kodu, w tym SKUSiPolicy.p7b, są ładowane i gdy plik jest zablokowany przed ładowaniem z powodu wymuszania zasad. Za pomocą tych zdarzeń możesz sprawdzić, czy zostało zastosowane ograniczenie.

Dzienniki integralności kodu są dostępne w Podgląd zdarzeń systemu Windows w dziennikach aplikacji i usług > microsoft >Windows > CodeIntegrity > dzienniki aplikacji i usług> operacyjnych > Services > microsoft>Windows > AppLocker > msi i skryptu.

Aby uzyskać więcej informacji na temat zdarzeń integralności kodu, zobacz przewodnik operacyjny Kontrola aplikacji usługi Windows Defender.

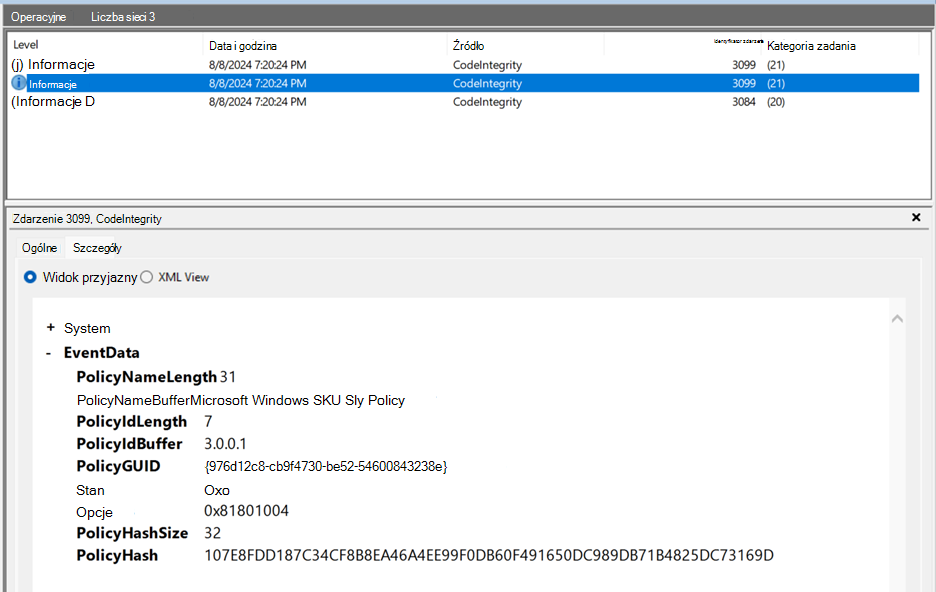

Zdarzenia aktywacji zasad

Zdarzenia aktywacji zasad są dostępne w Podgląd zdarzeń systemu Windows w dziennikach aplikacji i usług > microsoft > Windows > CodeIntegrity > Operational.

-

PolicyNameBuffer — zasady SKU SI systemu Microsoft Windows

-

IdentyfikatorGUID zasad — {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash — 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Jeśli do urządzenia zastosowano zasady inspekcji lub środki zaradcze, a zdarzenie CodeIntegrity 3099 zastosowanej zasady nie jest obecne, zasady nie są wymuszane. Zapoznaj się z instrukcjami dotyczącymi wdrażania , aby sprawdzić, czy zasady zostały zainstalowane poprawnie.

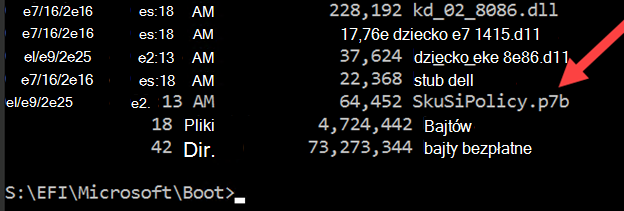

Uwaga Zdarzenie integralności kodu 3099 nie jest obsługiwane w wersjach programów Windows 10 Enterprise 2016, Windows Server 2016 i Windows 10 Enterprise 2015 LTSB. Aby sprawdzić, czy zasady zostały zastosowane (zasady inspekcji lub odwołania), należy zainstalować partycję systemu EFI przy użyciu polecenia mountvol.exe i sprawdzić, czy zasady zostały zastosowane do partycji EFI. Pamiętaj, aby odinstalować partycję systemu EFI po weryfikacji.

SKUSiPolicy.p7b — zasady odwoływania

Inspekcja i blokowanie zdarzeń

Zdarzenia inspekcji integralności kodu i blokowania są dostępne w Podgląd zdarzeń systemu Windows w dziennikach aplikacji i usług > microsoft >Windows > CodeIntegrity > dzienniki aplikacji i usług> operacyjnych > microsoft >Windows > AppLocker > msi i skryptów.

Poprzednia lokalizacja rejestrowania zawiera zdarzenia dotyczące kontroli nad plikami wykonywalnymi, dllami i sterownikami. Ta ostatnia lokalizacja rejestrowania obejmuje zdarzenia dotyczące kontroli instalatorów MSI, skryptów i obiektów COM.

Zdarzenie CodeIntegrity 3077 w dzienniku "CodeIntegrity — Operational" wskazuje, że ładowanie wykonywalnego, .dll lub sterownika zostało zablokowane. To zdarzenie zawiera informacje o zablokowanym pliku oraz o wymuszonych zasadach. W przypadku plików zablokowanych przez środki zaradcze informacje o zasadach w zdarzeniu CodeIntegrity 3077 będą zgodne z informacjami dotyczącymi zasad SKUSiPolicy.p7b z zdarzenia CodeIntegrity Event 3099. Zdarzenie CodeIntegrity 3077 nie będzie obecne, jeśli na urządzeniu nie ma żadnych sterowników wykonywalnych, .dll ani sterowników z naruszeniem zasad integralności kodu.

Aby zapoznać się z innymi zdarzeniami inspekcji integralności kodu i blokowania, zobacz Opis zdarzeń kontroli aplikacji.

Procedura usuwania i odzyskiwania zasad

Jeśli po zastosowaniu środków łagodzących wystąpią problemy, możesz usunąć środki łagodzące, wykonując następujące czynności:

-

Wstrzymaj funkcję BitLocker, jeśli jest włączona. Uruchom następujące polecenie z poziomu okna wiersza polecenia z podwyższonym poziomem uprawnień:

Manager-bde -protectors -disable c: -rebootcount 3

-

Wyłącz bezpieczny rozruch z menu BIOS UEFI.Procedura wyłączania bezpiecznego rozruchu różni się między producentami i modelami urządzeń. Aby uzyskać pomoc dotyczącą lokalizacji wyłączenia bezpiecznego rozruchu, zapoznaj się z dokumentacją producenta urządzenia. Więcej szczegółów można znaleźć w temacie Wyłączanie bezpiecznego rozruchu.

-

Usuń zasady SKUSiPolicy.p7b.

-

Uruchom system Windows normalnie, a następnie zaloguj się.Zasady SKUSiPolicy.p7b muszą zostać usunięte z następującej lokalizacji:

-

<partycji systemu EFI>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Uruchom następujące polecenia z sesji z podwyższonym poziomem uprawnień Windows PowerShell, aby wyczyścić zasady z tych lokalizacji:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Włącz bezpieczny rozruch z systemu BIOS.Zajrzyj do dokumentacji producenta urządzenia, aby sprawdzić, gdzie można włączyć bezpieczny rozruch.Jeśli w kroku 1 wyłączono funkcję bezpiecznego rozruchu, a dysk jest chroniony przez funkcję BitLocker, wstrzymaj ochronę funkcji BitLocker , a następnie włącz bezpieczny rozruch z menu BIOS UEFI .

-

Włącz funkcję BitLocker. Uruchom następujące polecenie z poziomu okna wiersza polecenia z podwyższonym poziomem uprawnień:

Manager-bde -protectors -enable c:

-

Uruchom ponownie urządzenie.

|

Zmień datę |

Opis |

|

22 lipca 2025 r. |

|

|

10 lipca 2025 r. |

|

|

8 kwietnia 2025 r. |

|

|

24 lutego 2025 r. |

|

|

11 lutego 2025 r. |

|

|

14 stycznia 2025 r. |

|

|

12 listopada 2024 r. |

|