Uwaga redaktora: Pierwotnie opublikowano 16 października 2025 r. Ten artykuł został zaktualizowany 17 listopada 2025 r., aby odzwierciedlić stopniowe wdrażanie obszaru roboczego agenta i Akcje rozwiązania Copilotdla niejawnych testerów systemu Windows. 5 grudnia 2025 r. wprowadzono kolejną aktualizację przechwytywania obsługi łączników agenta działających w obszarze roboczym agenta. Dodatkowe informacje na temat zarządzania i zabezpieczeń funkcji agentycznych w systemie Windows można znaleźć w temacie Zabezpieczanie agentów SI w systemie Windows i Ignite 2025: Rozwijanie systemu Windows jako platformy premier dla deweloperów, zarządzanej blogami dotyczącymi zabezpieczeń.

Aplikacje oparte na sztucznej inteligencji ułatwiają automatyzowanie codziennych zadań, takich jak organizowanie plików, planowanie spotkań czy wysyłanie wiadomości e-mail, dzięki czemu możesz poświęcać mniej czasu na pracę, a więcej na to, co najważniejsze. Jednym z zaawansowanych sposobów wdrażania SI przez aplikacje jest interakcja z aplikacjami i plikami, używanie wizji i zaawansowanego rozumowania do klikania, wpisywania i przewijania tak jak u ludzi. Jednym z takich doświadczeń jest funkcja eksperymentalna o nazwie Copilot Actions dostępna dla niejawnych testerów systemu Windows w Copilot Labs. Dzięki działaniom rozwiązania Copilot masz aktywnego cyfrowego współpracownika, który może wykonywać złożone zadania, aby zwiększyć wydajność i produktywność.

Aplikacje korzystające ze sztucznej inteligencji mogą również rozszerzać swoje możliwości za pomocą łączników agenta. Łączniki agenta to serwery mcp (Model Context Protocol), które pełnią rolę mostków między agentami AI a aplikacjami systemu Windows lub narzędziami systemowymi, co umożliwia agentom uzyskiwanie dostępu do danych i podejmowanie działań w Twoim imieniu. Deweloperzy mogą tworzyć te łączniki i rejestrować je w rejestrze urządzeń systemu Windows (ODR), który zapewnia bezpieczny i możliwy do zarządzania sposób odnajdywanie i kontrolowanie dostępu agenta do łączników.

System Windows dokłada wszelkich starań, aby środowiska agentyczne w aplikacjach były bardziej wydajne i bezpieczne dla użytkowników indywidualnych i przedsiębiorstw. W ramach tej wizji system Windows wprowadza nową funkcję eksperymentalną — obszar roboczy agenta — dostępną w prywatnej wersji Zapoznawczej dla niejawnych testerów systemu Windows w najbliższej wersji. Ta wczesna wersja zapoznawcza odzwierciedla nasze etapowe podejście do dostarczania funkcji agentycznych, począwszy od ograniczonego dostępu do zbierania opinii i wzmocnienia podstawowych zabezpieczeń. Obszar roboczy agenta stanowi kluczowy krok w włączaniu inteligentnych rozwiązań komputerowych obsługiwanych przez agenta. Bezpieczeństwo w tym kontekście nie jest funkcją jednorazową — jest to zobowiązanie ciągłe. Wraz z rozwojem funkcji agentycznych nasze mechanizmy kontroli zabezpieczeń dostosowują się do każdej fazy wdrażania od wersji Zapoznawczej do szerokiej dostępności.

Aby uzyskać więcej informacji na temat zasad, które kierują bezpiecznym rozwojem agentycznej SI w systemie Windows, zobacz:

Co to jest obszar roboczy agenta?

Obszar roboczy agenta to osobne miejsce w systemie Windows, w którym możesz udzielić agentom dostępu do Twoich aplikacji i plików, aby mogli wykonywać zadania w tle podczas dalszego korzystania z urządzenia. Każdy agent korzysta z własnego konta, w odróżnieniu od osobistego konta użytkownika. To dedykowane konto agenta ustanawia jasne granice między działaniem agenta a Twoim własnym, umożliwiając autoryzację w zakresie i izolację środowiska uruchomieniowego. W związku z tym możesz delegować zadania agentom, zachowując pełną kontrolę, widoczność akcji agenta i możliwość zarządzania dostępem w dowolnym momencie.Agenci zwykle uzyskują dostęp do znanych folderów lub konkretnych folderów udostępnionych, co widać w ustawieniach kontroli dostępu folderu. Każdy agent ma własny obszar roboczy i własne uprawnienia — to, do czego jeden agent może uzyskać dostęp, nie ma automatycznego zastosowania do innych. Te obszary robocze są zaprojektowane tak, aby były lekkie i bezpieczne, ze skalowaniem pamięci i procesora CPU na podstawie aktywności. W czasie system Windows będzie dodawać różne rodzaje obszarów roboczych o różnych możliwościach. W tej wersji wstępnej wersji Preview obszar roboczy agenta działa w osobnej sesji systemu Windows, umożliwiając agentom interakcję z aplikacjami równolegle z Twoją własną sesją. W przypadku typowych operacji ta konfiguracja jest bardziej efektywna niż pełna maszyna wirtualna, taka jak Piaskownica systemu Windows, zapewniając jednocześnie izolację zabezpieczeń, obsługę równoległego wykonywania i utrzymywanie kontroli użytkownika. Ogólne środowisko i model zabezpieczeń są aktywnie udoskonalane w celu wspierania kluczowych zasad przejrzystości, bezpieczeństwa i kontroli użytkowników.

W tym artykule

-

Dlaczego bezpieczeństwo ma znaczenie

-

Zasady bezpieczeństwa i prywatności agenta

-

Włączanie eksperymentalnych funkcji agentycznych

-

Dostęp do aplikacji w obszarze roboczym agenta

-

Dostęp do pliku w obszarze roboczym agenta

-

Znane problemy

Dlaczego zabezpieczenia mają znaczenie

Zaawansowana SI ma obecnie zaawansowane możliwości — na przykład może wykonywać wiele złożonych zadań w odpowiedzi na monity użytkowników, przekształcając sposób interakcji użytkowników z komputerami. W miarę wprowadzania tych możliwości modele AI nadal napotykają ograniczenia funkcjonalne pod względem sposobu ich zachowania, a czasami mogą mieć halucynacje i generować nieoczekiwane wyniki. Ponadto aplikacje agentycznej interfejsu użytkownika wprowadzają nowe zagrożenia bezpieczeństwa, takie jak iniekcja między monitami (XPIA), gdzie złośliwa zawartość osadzona w elementach interfejsu użytkownika lub dokumentach może zastąpić instrukcje agenta, co prowadzi do niezamierzonych działań, takich jak eksfiltracja danych lub instalacja złośliwego oprogramowania. Zalecamy zapoznanie się z poniższymi informacjami i zrozumienie wpływu włączenia agenta na komputerze na zabezpieczenia.

W miarę jak zaczynamy tworzyć funkcje agentyczne w systemie Windows, naszym zobowiązaniem jest zapewnienie niezawodnych mechanizmów kontroli bezpieczeństwa i prywatności, które umożliwią klientom bezpieczne zbadanie ich potencjału dzięki obsłudze przejrzystych wskazówek i odpowiednich poręczy ochronnych napędzanych tymi celami.

-

Non-repudiation : Wszystkie działania agenta są obserwowane i odróżnialne od działań wykonanych przez użytkownika.

-

Poufność: Agenci, którzy gromadzą, agregują lub w inny sposób wykorzystują chronione dane użytkowników, spełniają lub przekraczają standardy zabezpieczeń i prywatności danych, które wykorzystują.

-

Autoryzacja : Użytkownicy zatwierdzają wszystkie zapytania dotyczące danych użytkowników, a także wykonywane działania.

Agentyczne zasady bezpieczeństwa i prywatności

Zabezpieczenie agentów AI wymaga niezawodnego zestawu zasad, które zapewniają, że działają zgodnie z zamiarem użytkownika podczas zabezpieczania swoich danych.

-

Pełnomocnicy to autonomiczne podmioty. Są podatne na ataki w taki sam sposób, jak każdy inny użytkownik lub składniki oprogramowania. Ich działania muszą być w stanie być zawarte.

-

Agenci muszą mieć możliwość tworzenia dzienników przedstawiających ich działania. System Windows powinien być w stanie zweryfikować te działania za pomocą dziennika inspekcji, który jest oczywisty dla naruszenia.

-

Pełnomocnicy powinni zapewniać środki nadzoru nad swoją działalnością. Wiele działań agentów to plany agregujące zawierające wiele kroków. Użytkownicy powinni mieć możliwość przejrzenia kroków i zatwierdzenia planu oraz monitorowania wykonania planu. Pełnomocnicy muszą mieć możliwość jawnego żądania autoryzacji użytkownika lub decyzji w razie potrzeby.

-

Pełnomocnicy powinni zawsze działać zgodnie z zasadami najmniejszych uprawnień i nie mogą mieć uprawnień ani możliwości przekraczających uprawnienia użytkownika inicjującego, w tym prawa administracyjne. Uprawnienia autoryzowanego agenta powinny być szczegółowe, określone i powiązane czasowo. Agenci muszą mieć dostęp do informacji poufnych (np. danych karty kredytowej) tylko w określonych, autoryzowanych przez użytkownika kontekstach, takich jak wykonywanie określonych działań, na przykład podczas interakcji z określonymi aplikacjami lub w określonych witrynach internetowych.

-

Podmioty w systemie — administrator, system lokalny itp. — nie powinny mieć specjalnego dostępu do agenta innego niż właściciel, którego działa w imieniu.

-

System Windows został zaprojektowany, aby pomóc agentom w przestrzeganiu zobowiązań firmy Microsoft podjętych w zasadach zachowania poufności informacji firmy Microsoft i standardzie odpowiedzialnej AI Standard . System Windows będzie wspierać agentów w przetwarzaniu danych tylko do jasno zdefiniowanych celów, zapewniając przejrzystość i zaufanie. Szczegółowe informacje na temat naszych zobowiązań w zakresie odpowiedzialnego rozwoju SI można znaleźć w raporcie dotyczącym prywatności firmy Microsoft , chroniąc jednocześnie prywatność i inne prawa podstawowe.

Rozwój agenta i zabezpieczenia związane ze SI nadal są szybko poruszającą się dziedziną badań z aktywnym udziałem firmy Microsoft we współpracy z szerszą społecznością zajmującą się bezpieczeństwem. W ramach zobowiązania Microsoft Secure Future Initiative pomaganie użytkownikom, firmom i deweloperom w rozwiązywaniu tych problemów jest naszym priorytetem, ponieważ ludzie zaczynają wchodzić w interakcje z agentami w ramach codziennych przepływów pracy.

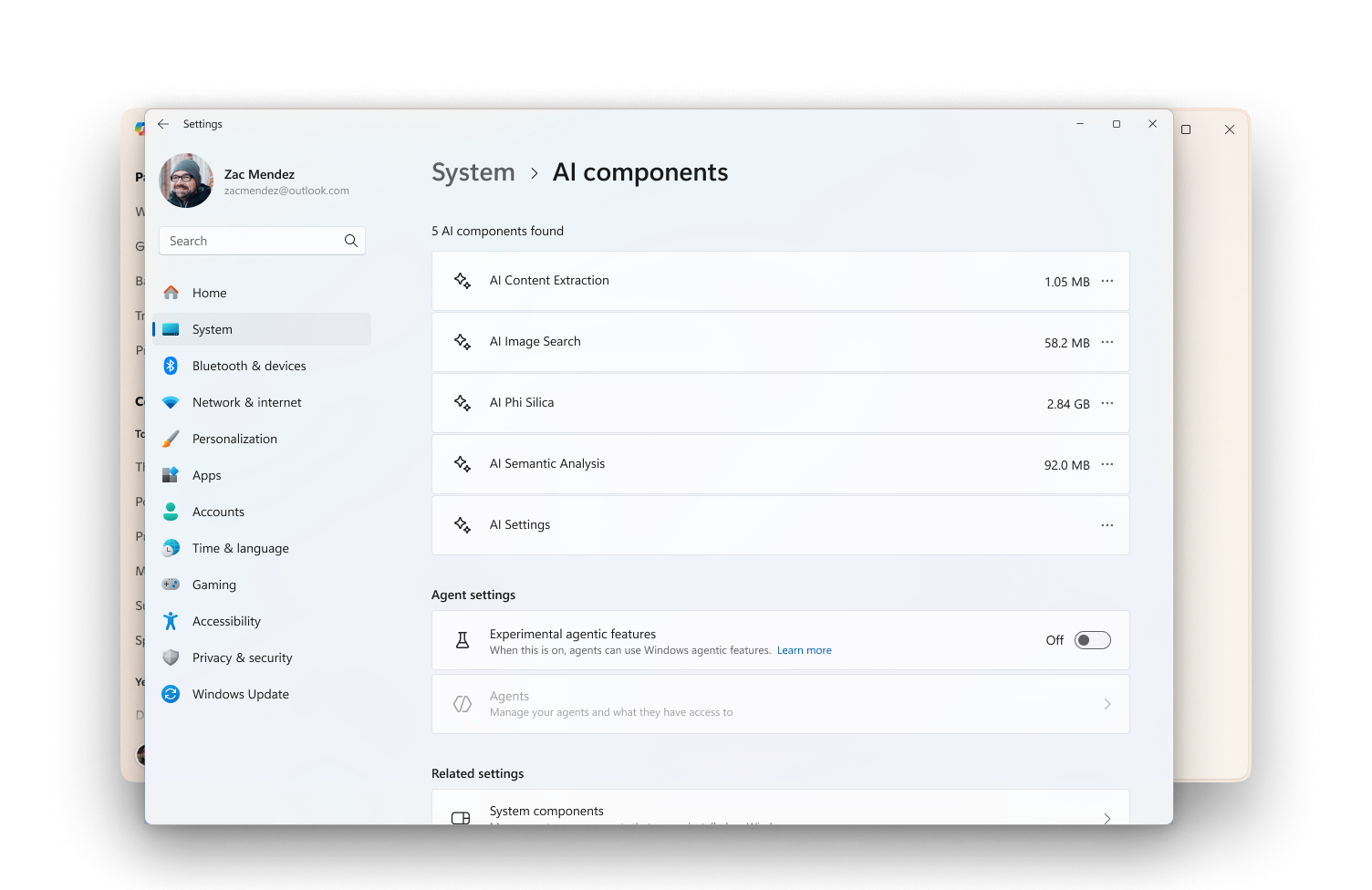

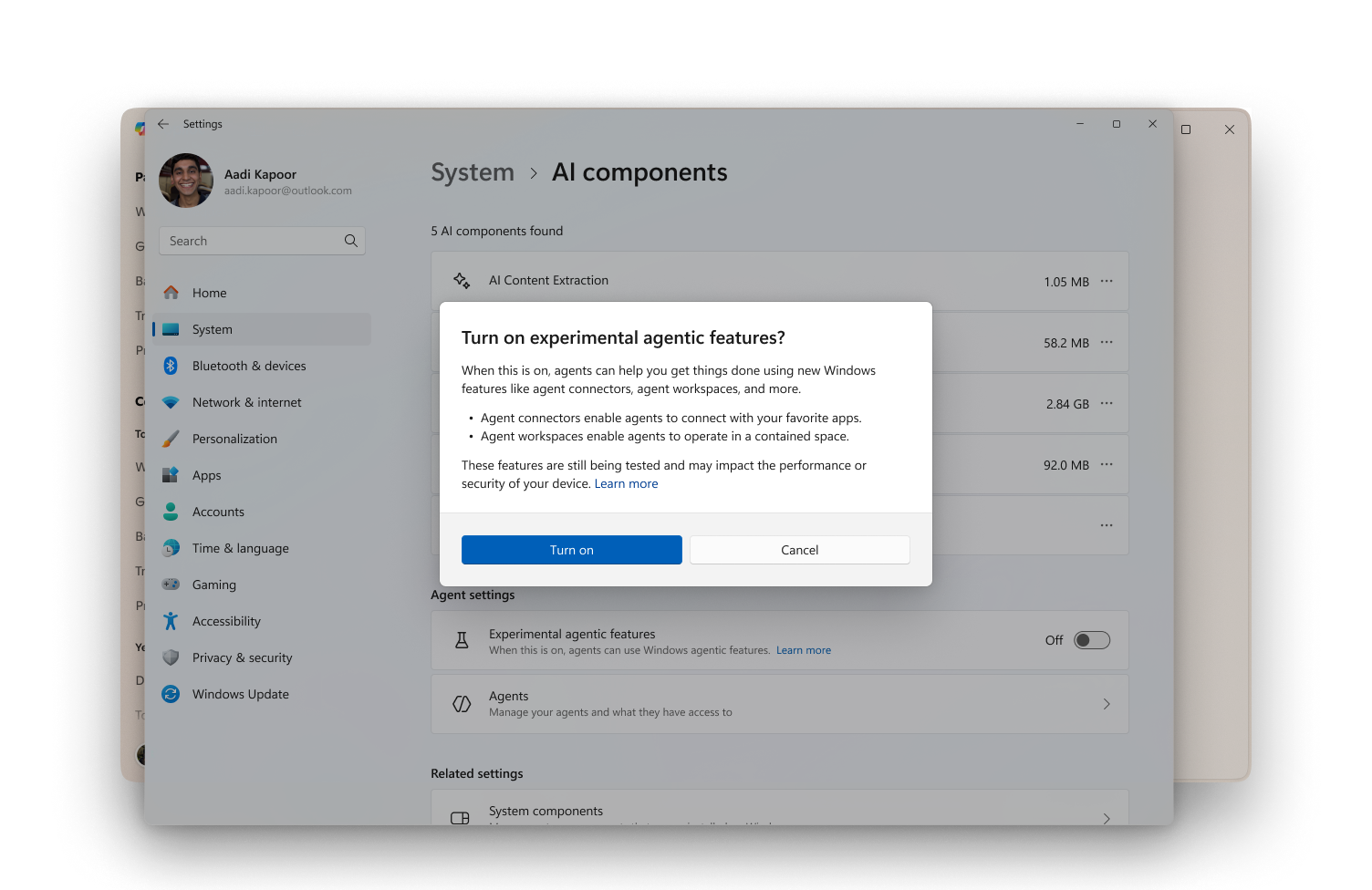

Włączanie eksperymentalnych funkcji agentycznych

Ustawienie eksperymentalnych funkcji agentycznych jest domyślnie wyłączone. Ta funkcja nie ma żadnych możliwości AI, jest funkcją zabezpieczeń dla agentów, takich jak Akcje Copilot. Włączenie tego przełącznika umożliwia utworzenie osobnego konta agenta i obszaru roboczego na urządzeniu, zapewniając w nim miejsce na utrzymanie aktywności agenta oddzielnie od użytkownika. Eksperymentalne ustawienie funkcji agentycznych jest obecnie w wersji zapoznawczej w celu zbierania i uczenia się na podstawie opinii w celu uściślenia środowiska. W okresie podglądu będziemy nadal dodawać bardziej szczegółowe mechanizmy kontroli zabezpieczeń i prywatności, zanim zostaną one ogólnie udostępnione. Akcje rozwiązania Copilot, obecnie dostępne w wersji zapoznawczej dla niejawnych testerów systemu Windows w laboratorium Copilot, używają tej funkcji, aby uzyskać więcej informacji, zobacz Copilot w systemie Windows: Rozpoczyna się wdrażanie akcji rozwiązania Copilot dla niejawnych testerów systemu Windows | Blog niejawnego programu testów systemu Windows. To ustawienie może zostać włączone tylko przez użytkownika administracyjnego urządzenia i po włączeniu jest włączone dla wszystkich użytkowników urządzenia, w tym dla innych administratorów i użytkowników standardowych.

Eksperymentalne ustawienie funkcji agenta umożliwia:

-

Utworzenie kont agenta , które udostępniają agentom osobne konto na Twoim urządzeniu podczas działania w Twoim imieniu. System Windows stosuje podejście etapowe w celu dodania bardziej rygorystycznych reguł dla kont agenta w nadchodzących wersjach.

-

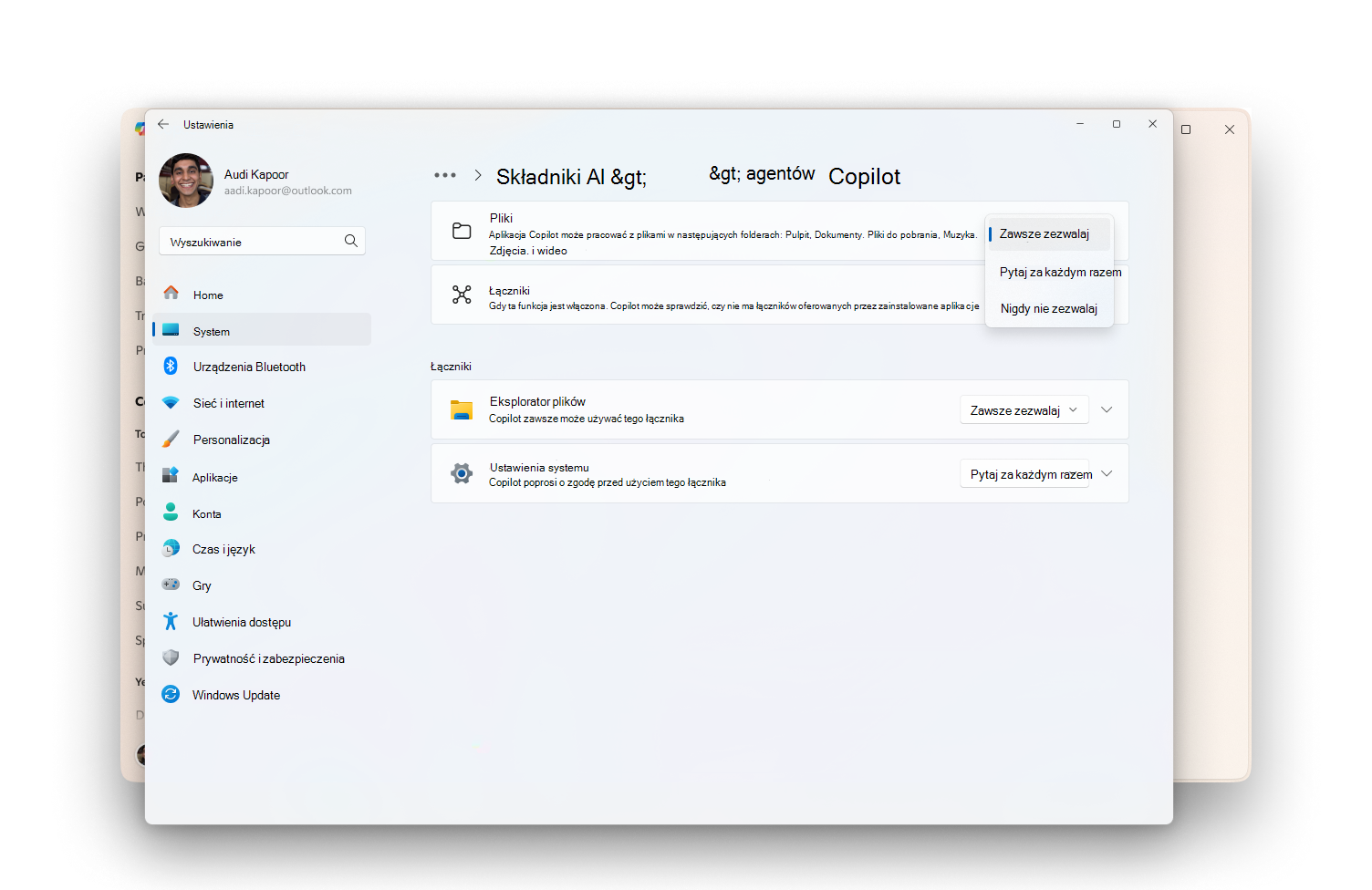

Utworzenie obszaru roboczego agenta , w którym agenci mogą pracować równolegle z użytkownikiem ludzkim, umożliwiając izolację środowiska uruchomieniowego i autoryzację o ograniczonym zakresie. Zapewnia to agentowi możliwości, takie jak własny pulpit, przy jednoczesnym ograniczeniu widoczności i uzyskiwaniu dostępu do agenta do aktywności użytkownika na pulpicie. Domyślnie łączniki agenta w rejestrze na urządzeniu z systemem Windows będą zawarte w obszarze roboczym agenta. Ta funkcja jest teraz dostępna w kompilacjach w wersji Preview 26100.7344+. W przypadku tych łączników agenta system Windows uzyska Twoje uprawnienia do zezwalania agentom na uruchamianie tych łączników agenta.

-

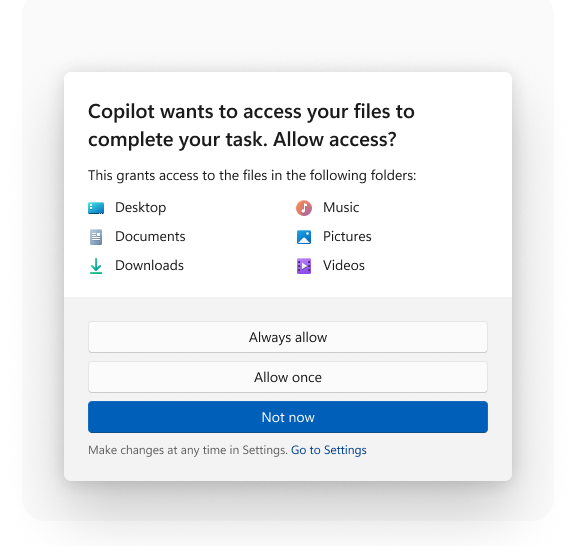

Aplikacje agentyczne, takie jak Copilot, mogą żądać dostępu do tych sześciu często używanych folderów w katalogu profilu użytkownika podczas pracy w obszarze roboczym agenta: Dokumenty, pliki do pobrania, pulpit, muzyka, obrazy i klipy wideo.

Kroki włączania eksperymentalnych funkcji agentycznych:

-

Logowanie się do systemu Windows za pomocą konta administratora

-

W aplikacji Ustawienia na urządzeniu z systemem Windows wybierz pozycję Składniki si > systemu > Eksperymentalne funkcje agentyczne

Dostęp do aplikacji w obszarze roboczym agenta

Podczas uruchamiania w obszarze roboczym agenta aplikacja agentyczna ma dostęp do aplikacji, które są domyślnie dostępne dla wszystkich użytkowników. Aby ograniczyć dostęp, możesz zainstalować aplikacje dla określonych użytkowników lub specjalnie dla agentów.

Dostęp do pliku w obszarze roboczym agenta

Konta agenta mają ograniczony dostęp do Katalogu profilów użytkowników (C:\Użytkownicy\<nazwa_użytkownika>\) podczas działania w obszarze roboczym agenta. Jeśli agent potrzebuje dostępu do plików w tym katalogu, system Windows udziela dostępu do odczytu i zapisu do następujących znanych folderów: Dokumenty, Pobrane, Pulpit, Filmy, Obrazy, Muzyka, gdy to ustawienie jest włączone. Możesz mieć te foldery w standardowej lokalizacji lub przekierować je w innym miejscu w systemie plików.Aby ograniczyć dostęp do tych folderów, wyłącz eksperymentalną funkcję agentyczną.

-

W aplikacji Ustawienia na urządzeniu z systemem Windows wybierz pozycję Składniki > AI > funkcje agenty eksperymentalne

-

Wyłączanie ustawienia

W kompilacjach Wersji Preview 26100.7344+ możesz zarządzać dostępem do tych sześciu znanych folderów na agenta. Domyślnie, gdy agenci żądają dostępu do plików w tych folderach, system Windows poprosi o zgodę.

Dedykowana strona Ustawień dla każdego agenta umożliwia zarządzanie uprawnieniami dostępu do plików i włączanie łączników potrzebnych agentowi do wykonywania zadań. Swoimi preferencjami można zarządzać w dowolnym momencie:

-

W aplikacji Ustawienia na urządzeniu z systemem Windows wybierz pozycję Składniki > systemu AI > Agentów

-

Wybierz agenta z listy

-

Przejdź do sekcji "Pliki"

-

Wybierz jedną z trzech opcji

-

"Zezwalaj zawsze": agent może uzyskać dostęp do tych sześciu znanych folderów, gdy jest to konieczne.

-

"Zapytaj za każdym razem": gdy agent potrzebuje dostępu do folderów, system Windows wyświetli monit o zezwolenie na udostępnianie plików w tych folderach.

-

"Nigdy nie zezwalaj": gdy agenci zażądają dostępu do folderów, system Windows odrzuci żądanie.

-

Konta agenta mają dostęp do wszystkich folderów, do których mają dostęp wszyscy uwierzytelnieni użytkownicy, np. publicznych profilów użytkowników.

Znane problemy

Te problemy mogą występować w kompilacji 26220.7262+:

-

System Windows nie będzie uśpiony, gdy Copilot ma aktywne konwersacje.

-

Obejście problemu: Zamknij wszystkie konwersacje dotyczące akcji rozwiązania Copilot lub zamknij copilot, wybierając go z paska zadań, klikając go prawym przyciskiem myszy i wybierając polecenie "Zamknij".

-

-

Może zostać wyświetlone ostrzeżenie "Ktoś inny nadal korzysta z tego komputera. Jeśli zamkniesz się teraz, mogą utracić niezapisaną pracę". Podczas próby zamknięcia lub ponownego uruchomienia urządzenia z systemem Windows z powodu aktywnych konwersacji dotyczących akcji rozwiązania Copilot.

-

Obejście problemu: Zamknij wszystkie konwersacje dotyczące akcji rozwiązania Copilot lub zamknij copilot, wybierając go z paska zadań, klikając go prawym przyciskiem myszy i wybierając polecenie "Zamknij".

-

-

Użytkownicy w przedsiębiorstwie z Zarządzanie Uprawnieniami Punktów Końcowych mogą widzieć Intune zarządzanych profilach utworzonych dla kont użytkowników agenta, które nie są czyszczone po zamknięciu konwersacji akcji rozwiązania Copilot lub zamknięciu aplikacji. Te profile zwykle kończą się znakiem dolara, tj. _$, i znajdują się obok kont użytkownika agenta w folderze Użytkownicy systemu Windows (zazwyczaj c:\użytkownicy).

-

Obejście: Firma Microsoft wie o tym problemie i pracuje nad rozwiązaniem, które wyczyści resztki Intune profilach.

-