Atualizações do Certificado de Arranque Seguro: Orientações para profissionais de TI e organizações

Aplica-se A

Data original publicada: 26 de junho de 2025

ID da BDC: 5062713

Este artigo tem orientações para:

Organizações (empresariais, pequenas empresas e educação) com dispositivos e atualizações Windows geridos por TI.

Nota: se for um indivíduo proprietário de um dispositivo Windows pessoal, aceda ao artigo Dispositivos Windows para utilizadores domésticos, empresas e escolas com atualizações geridas pela Microsoft.

|

Alterar Data |

Alterar Descrição |

|---|---|

|

10 de novembro de 2025 |

|

|

11 de novembro de 2025 |

Foram corrigidos dois erros de digitação em "Suporte de implementação de certificados de Arranque Seguro".

|

Neste artigo:

Descrição geral

Este artigo destina-se a organizações com profissionais de TI dedicados que gerem ativamente atualizações em toda a frota de dispositivos. A maior parte deste artigo irá focar-se nas atividades necessárias para que o departamento de TI de uma organização tenha êxito na implementação dos novos certificados de Arranque Seguro. Estas atividades incluem testar firmware, monitorizar atualizações de dispositivos, iniciar a implementação e diagnosticar problemas à medida que surgem. São apresentados vários métodos de implementação e monitorização. Além destas atividades principais, oferecemos vários auxiliares de implementação, incluindo a opção de optar pelos dispositivos cliente para participação numa Implementação de Funcionalidades Controladas (CFR) especificamente para implementação de certificados.

Nesta secção

Expiração do certificado de Arranque Seguro

A configuração das autoridades de certificação (ACs), também referidas como certificados, fornecidas pela Microsoft como parte da infraestrutura de Arranque Seguro, tem permanecido igual desde Windows 8 e Windows Server 2012. Estes certificados são armazenados nas variáveis Signature Database (DB) e Key Exchange Key (KEK) no firmware. A Microsoft forneceu os mesmos três certificados no ecossistema do fabricante de equipamento original (OEM) para incluir no firmware do dispositivo. Estes certificados suportam o Arranque Seguro no Windows e também são utilizados por sistemas operativos (SO) de terceiros. Os seguintes certificados são fornecidos pela Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Importante: Os três certificados fornecidos pela Microsoft estão definidos para expirar a partir de junho de 2026. Em colaboração com os nossos parceiros de ecossistema, a Microsoft está a implementar novos certificados que ajudarão a garantir a segurança e a continuidade do Arranque Seguro para o futuro. Assim que estes certificados de 2011 expirarem, as atualizações de segurança para componentes de arranque deixarão de ser possíveis, comprometendo a segurança de arranque e colocando os dispositivos Windows afetados em risco e fora da conformidade de segurança. Para manter a funcionalidade de Arranque Seguro, todos os dispositivos Windows têm de ser atualizados para utilizar os certificados 2023 antes de os certificados de 2011 expirarem.

O que está a mudar?

Os certificados de Arranque Seguro da Microsoft atuais (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) começarão a expirar a partir de junho de 2026 e expirarão até outubro de 2026.

Estão a ser implementados novos certificados de 2023 para manter a segurança e a continuidade do Arranque Seguro. Os dispositivos têm de atualizar para os certificados de 2023 antes de os certificados de 2011 expirarem ou ficarão sem conformidade de segurança e em risco.

Os dispositivos Windows fabricados desde 2012 podem ter versões expiradas de certificados, que têm de ser atualizadas.

Terminologia

|

AC |

Autoridade de Certificação |

|

PK |

Chave da Plataforma – controlada por OEMs |

|

KEK |

Chave do Exchange de Chaves |

|

BD |

Base de Dados de Assinatura de Arranque Seguro |

|

DBX |

Base de Dados de Assinatura Revogada de Arranque Seguro |

Certificados

|

Certificado a Expirar |

Data de expiração |

Localização de armazenamento |

Novo Certificado |

Objetivo |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Junho de 2026 |

Armazenado no KEK |

Microsoft Corporation KEK 2K CA 2023 |

Assina atualizações para DB e DBX. |

|

Microsoft Windows Production PCA 2011 |

Outubro de 2026 |

Armazenado na base de dados |

WINDOWS UEFI CA 2023 |

Assina o carregador de arranque do Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

Junho de 2026 |

Armazenado na base de dados |

Microsoft UEFI CA 2023 MICROSOFT Option ROM UEFI CA 2023 |

Assina carregadores de arranque de terceiros e aplicações EFI. Assina ROMs de opção de terceiros. |

*Durante a renovação do certificado MICROSOFT Corporation UEFI CA 2011, são criados dois certificados para separar a assinatura do carregador de arranque da opção assinatura ROM. Isto permite um controlo mais fino sobre a confiança do sistema. Por exemplo, os sistemas que precisam de confiar na opção ROMs podem adicionar o UEFI CA 2023 do MICROSOFT Option ROM 2023 sem adicionar confiança aos carregadores de arranque de terceiros.

† nem todos os dispositivos incluem a MICROSOFT Corporation UEFI CA 2011 em firmware. Apenas para dispositivos que incluam este certificado, recomendamos aplicar ambos os novos certificados, Microsoft UEFI CA 2023 e Microsoft Option ROM UEFI CA 2023. Caso contrário, estes dois novos certificados não têm de ser aplicados.

Manual de procedimentos de implementação para profissionais de TI

Planeie e execute atualizações de certificados de Arranque Seguro em toda a sua frota de dispositivos através da preparação, monitorização, implementação e remediação.

Nesta secção

-

Verificar o estado de Arranque Seguro em toda a sua frota: O Arranque Seguro está ativado?

-

Métodos de implementação não abrangidos por assistências automatizadas

Verificar o estado de Arranque Seguro em toda a sua frota: O Arranque Seguro está ativado?

A maioria dos dispositivos fabricados desde 2012 têm suporte para o Arranque Seguro e são enviados com o Arranque Seguro ativado. Para verificar se um dispositivo tem o Arranque Seguro ativado, efetue um dos seguintes procedimentos:

-

Método GUI: Aceda a IniciarDefinições de > > Privacidade & Segurança> Segurança do Windows> Segurança do Dispositivo. Em Segurança do dispositivo, a secção Arranque seguro deve indicar que o Arranque Seguro está ativado.

-

Método da Linha de Comandos: Numa linha de comandos elevada no PowerShell, escreva Confirm-SecureBootUEFI e, em seguida, prima Enter. O comando deve devolver Verdadeiro indicando que o Arranque Seguro está ativado.

Em implementações de grande escala para uma frota de dispositivos, o software de gestão utilizado pelos profissionais de TI terá de fornecer uma verificação para a ativação de Arranque Seguro.

Por exemplo, o método para verificar o estado de Arranque Seguro em dispositivos geridos pelo Microsoft Intune é criar e implementar um Intune script de conformidade personalizado. Intune definições de conformidade são abrangidas em Utilizar definições de conformidade personalizadas para dispositivos Linux e Windows com Microsoft Intune.

Exemplo de script do Powershell para verificar se o Arranque Seguro está ativado:

# Inicialize o objeto de resultado em preparação para verificar o estado de Arranque Seguro

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

experimente {

$result. SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Arranque Seguro ativado: $($result. SecureBootEnabled)"

} captura {

$result. SecureBootEnabled = $null

Write-Warning "Não é possível determinar o estado de Arranque Seguro: $_"

}

Se o Arranque Seguro não estiver ativado, pode ignorar os passos de atualização abaixo, uma vez que não são aplicáveis.

Como as atualizações são implementadas

Existem várias formas de direcionar os dispositivos para as atualizações de certificados de Arranque Seguro. Os detalhes da implementação, incluindo definições e eventos, serão abordados mais à frente neste documento. Quando direciona um dispositivo para atualizações, é efetuada uma definição no dispositivo para indicar que o dispositivo deve iniciar o processo de aplicação dos novos certificados. Uma tarefa agendada é executada no dispositivo a cada 12 horas e deteta que o dispositivo foi direcionado para as atualizações. Um destaque do que a tarefa faz é o seguinte:

-

A AC uefi do Windows 2023 é aplicada à BD.

-

Se o dispositivo tiver a CA UEFI da Microsoft Corporation 2011 na BD, a tarefa aplica a CA UEFI 2023 da Opção Microsoft e a CA 2023 do UEFI da Microsoft à BD.

-

Em seguida, a tarefa adiciona a AC 2K 2K da Microsoft Corporation KEK 2023.

-

Por fim, a tarefa agendada atualiza o gestor de arranque do Windows para o que foi assinado pela CA 2023 do UEFI do Windows. O Windows detetará que é necessário reiniciar antes de o gestor de arranque poder ser aplicado. A atualização do gestor de arranque será adiada até que o reinício ocorra naturalmente (por exemplo, quando são aplicadas atualizações mensais) e, em seguida, o Windows tentará novamente aplicar a atualização do gestor de arranque.

Cada um dos passos acima tem de ser concluído com êxito antes de a tarefa agendada passar para o passo seguinte. Durante este processo, os registos de eventos e outro estado estarão disponíveis para ajudar na monitorização da implementação. Abaixo, são fornecidos mais detalhes sobre a monitorização e os registos de eventos.

Atualizar os Certificados de Arranque Seguro permite uma atualização futura para o Gestor de Arranque 2023, que é mais Seguro. As atualizações específicas no Gestor de Arranque estarão em versões futuras.

Passos de implementação

-

Preparação: inventário e dispositivos de teste.

-

Considerações sobre firmware

-

Monitorização: verifique se a monitorização funciona e a linha de base da frota.

-

Implementação: segmente dispositivos para atualizações, começando com pequenos subconjuntos e expandindo-se com base em testes bem-sucedidos.

-

Remediação: investigue e resolva quaisquer problemas com os registos e o suporte do fornecedor.

Preparação

Hardware e firmware de inventário. Crie um exemplo representativo de dispositivos com base no Fabricante do Sistema, No Modelo de Sistema, na Versão/Data do BIOS, na versão do Produto BaseBoard, etc., e teste as atualizações nesses dispositivos antes de uma implementação abrangente. Estes parâmetros estão normalmente disponíveis nas informações do sistema (MSINFO32). Utilize os comandos do PowerShell de exemplo incluídos para verificar o estado da atualização de Arranque Seguro e para inventariar dispositivos em toda a organização.

Nota: estes comandos aplicam-se se o estado de Arranque Seguro estiver ativado.

Nota: muitos destes comandos precisam de privilégios de administrador para funcionar.

Script de Recolha de Dados de Inventário de Arranque Seguro de Exemplo

Copie e cole este script de exemplo e modifique conforme necessário para o seu ambiente: o script de Recolha de Dados de Inventário de Arranque Seguro de Exemplo.

O primeiro passo se o Arranque Seguro estiver ativado é verificar se existem eventos pendentes que tenham sido atualizados recentemente ou no processo de atualização dos certificados de Arranque Seguro. De interesse específico são os eventos mais recentes em 1801 e 1808.

Estes eventos são descritos em detalhe nos eventos de atualização de variáveis DBX e Secure Boot DBX. Consulte também a secção Monitorização e implementação para saber como os eventos podem mostrar o estado das atualizações pendentes.

O estado mais recente dos eventos pendentes 1801 e 1808 pode ser capturado pelos seguintes comandos do PowerShell de exemplo:

#If Arranque Seguro estiver ativado, recomenda-se que extraia o evento 1801 do dispositivo com as ferramentas de agregação de registos existentes (como o Splunk) ou diretamente através de comandos como o seguinte:

# 1. Primeiro, execute comandos para obter eventos pertinentes para utilização

$allEventIds = @(1801;1808)

$events = @(Get-WinEvent -FilterHashtable @{LogName='System'; ID=$allEventIds} -MaxEvents 20 -ErrorAction SilentlyContinue)

# 2. Obter o evento 1801 mais recente

$latest_1801_Event = $events | Where-Object {$_. ID -eq 1801} | Sort-Object TimeCreated -Descending | Select-Object -Primeiro 1

# 3. Obter o evento 1808 mais recente

$latest_1808_Event = $events | Where-Object {$_. ID -eq 1808} | Sort-Object TimeCreated -Descending | Select-Object -Primeiro 1

# 4. Extrair confiança do texto da mensagem de evento 1801

if ($latest_1801_Event) {

if ($latest_1801_Event.Message -match '(High Confidence|Precisa de Mais Dados|Desconhecido|Em pausa)') {

$confidence = $matches[1]

Write-Host "Confiança: $confidence"

} senão {

Write-Host "Evento 1801 encontrado, mas valor de confiança não no formato esperado"

}

} senão {

Write-Host "Não foi encontrado nenhum evento 1801"

}

#If o valor for "Alta Confiança", sugere-se que as chaves de registo podem ser modificadas para iniciar as atualizações, sendo o sucesso determinado da mesma forma pela existência do evento 1808 no dispositivo. Se 1808 eventos já estiverem presentes no dispositivo, as AC já foram atualizadas. Capture e verifique o valor de "$latest_1808_Event" depois de os certificados serem atualizados para confirmar.

# 5. Verificar a existência do evento 1808 (indica uma atualização bem-sucedida da AC de Arranque Seguro)

if ($latest_1808_Event) {

Write-Host "Evento 1808 encontrado – Os certificados da AC de Arranque Seguro foram atualizados"

Write-Host "Hora do Evento: $($latest_1808_Event.TimeCreated)"

# Evento 1808 é registado quando a atualização da Autoridade de Certificação de Arranque Seguro (AC) é concluída com êxito

} senão {

Write-Host "Nenhum evento 1808 encontrado – Os certificados da AC de Arranque Seguro ainda não foram atualizados"

}

O próximo passo consiste em inventariar dispositivos em toda a sua organização. Recolha os seguintes detalhes com os comandos do PowerShell para criar um exemplo representativo:

Identificadores Básicos (2 valores)

1. HostName - $env: COMPUTERNAME

2. CollectionTime - Get-Date

Registo: Chave Principal de Arranque Seguro (3 valores)

3. SecureBootEnabled - Confirm-SecureBootUEFI cmdlet ou HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Registo: Chave de Manutenção (3 valores)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. UEFICA2023Capable - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Registo: Atributos do Dispositivo (7 valores)

9. OEMManufacturerName - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Registos de Eventos: Registo do Sistema (5 valores)

16. LatestEventId - Evento de Arranque Seguro mais recente

17. BucketID - Extraído do Evento 1801/1808

18. Confiança - Extraído do Evento 1801/1808

19. Event1801Count - Contagem de eventos

20. Event1808Count - Contagem de eventos

Consultas WMI/CIM (4 valores)

21. OSVersion - Get-CimInstance Win32_OperatingSystem

22. LastBootTime - Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct - Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Fabricante

26. (Get-CIMInstance Win32_ComputerSystem). Modelo

27. (Get-CIMInstance Win32_BIOS). Description + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/aaaa")

28. (Get-CIMInstance Win32_BaseBoard). Produto

Considerações sobre firmware

A implementação dos novos certificados de Arranque Seguro na sua frota de dispositivos requer que o firmware do dispositivo tenha um papel na conclusão da atualização. Embora a Microsoft espere que a maioria do firmware do dispositivo funcione conforme esperado, é necessário um teste cuidadoso antes de implementar os novos certificados.

Examine o inventário de hardware e crie uma pequena amostra representativa de dispositivos com base nos seguintes critérios exclusivos, tais como:

-

Fabricante

-

Número do Modelo

-

Versão do Firmware

-

Versão do OEM Baseboard, etc.

Antes de implementar amplamente em dispositivos na sua frota, recomendamos que teste as atualizações de certificado em dispositivos de exemplo representativos (conforme definido por fatores como fabricante, modelo, versão de firmware) para garantir que as atualizações são processadas com êxito. A documentação de orientação recomendada sobre o número de dispositivos de exemplo a testar para cada categoria exclusiva é 4 ou mais.

Isto ajudará a criar confiança no seu processo de implementação e ajudará a evitar impactos inesperados na sua frota mais ampla.

Em alguns casos, poderá ser necessária uma atualização de firmware para atualizar com êxito os certificados de Arranque Seguro. Nestes casos, recomendamos que consulte o OEM do dispositivo para ver se o firmware atualizado está disponível.

Windows em ambientes virtualizados

Para o Windows em execução num ambiente virtual, existem dois métodos para adicionar os novos certificados às variáveis de firmware de Arranque Seguro:

-

O criador do ambiente virtual (AWS, Azure, Hyper-V, VMware, etc.) pode fornecer uma atualização para o ambiente e incluir os novos certificados no firmware virtualizado. Isto funcionaria para novos dispositivos virtualizados.

-

Para o Windows em execução a longo prazo numa VM, as atualizações podem ser aplicadas através do Windows, como qualquer outro dispositivo, se o firmware virtualizado suportar atualizações de Arranque Seguro.

Monitorização e implementação

Recomendamos que inicie a monitorização do dispositivo antes da implementação para garantir que a monitorização está a funcionar corretamente e que tem uma boa noção do estado da frota com antecedência. As opções de monitorização são abordadas abaixo.

A Microsoft fornece vários métodos para implementar e monitorizar as atualizações de certificados de Arranque Seguro.

Assistências de implementação automatizadas

A Microsoft está a fornecer duas assistências de implementação. Estas assistências podem ser úteis para ajudar na implementação dos novos certificados na sua frota. Ambos os auxiliares requerem dados de diagnóstico.

-

Opção para atualizações cumulativas com registos de confiança: A Microsoft pode incluir automaticamente grupos de dispositivos de alta confiança em atualizações mensais com base nos dados de diagnóstico partilhados até à data, para beneficiar sistemas e organizações que não podem partilhar dados de diagnóstico. Este passo não requer a ativação dos dados de diagnóstico.

-

Para organizações e sistemas que podem partilhar dados de diagnóstico, dá à Microsoft a visibilidade e a confiança de que os dispositivos podem implementar os certificados com êxito. Estão disponíveis mais informações sobre como ativar os dados de diagnóstico em: Configurar dados de diagnóstico do Windows na sua organização. Estamos a criar "registos" para cada dispositivo exclusivo (conforme definido por atributos que incluem fabricante, versão da placa principal, fabricante de firmware, versão de firmware e pontos de dados adicionais). Para cada registo, estamos a monitorizar as provas de sucesso em vários dispositivos. Depois de vermos atualizações com êxito suficientes e sem falhas, consideraremos o registo de "alta confiança" e incluiremos esses dados nas atualizações cumulativas mensais. Quando as atualizações mensais são aplicadas a um dispositivo num registo de alta confiança, o Windows aplicará automaticamente os certificados às variáveis de Arranque Seguro UEFI no firmware.

-

Os registos de alta confiança incluem dispositivos que estão a processar as atualizações corretamente. Naturalmente, nem todos os dispositivos fornecerão dados de diagnóstico, o que pode limitar a confiança da Microsoft na capacidade de um dispositivo processar as atualizações corretamente.

-

Este auxiliar está ativado por predefinição para dispositivos de alta confiança e pode ser desativado com uma definição específica do dispositivo. Mais informações serão partilhadas em futuras versões do Windows.

-

-

Implementação de Funcionalidades Controladas (CFR): Optar ativamente por participar em dispositivos para a implementação gerida pela Microsoft se os dados de diagnóstico estiverem ativados.

-

A Implementação controlada de funcionalidades (CFR) pode ser utilizada com dispositivos cliente em frotas organizacionais. Isto requer que os dispositivos estejam a enviar dados de diagnóstico necessários para a Microsoft e tenham sinalizado que o dispositivo está a optar por permitir CFR no dispositivo. Os detalhes sobre como optar ativamente por participar são descritos abaixo.

-

A Microsoft irá gerir o processo de atualização destes novos certificados em dispositivos Windows onde os dados de diagnóstico estão disponíveis e os dispositivos estão a participar na Implementação controlada de funcionalidades (CFR). Embora o CFR possa ajudar na implementação dos novos certificados, as organizações não poderão confiar no CFR para remediar as respetivas frotas– será necessário seguir os passos descritos neste documento na secção sobre Métodos de implementação não abrangidos por assistências automatizadas.

-

Limitações: Existem algumas razões pelas quais o CFR pode não funcionar no seu ambiente. Por exemplo:

-

Não existem dados de diagnóstico disponíveis ou os dados de diagnóstico não são utilizáveis como parte da implementação do CFR.

-

Os dispositivos não estão em versões de cliente suportadas do Windows 11 e Windows 10 com atualizações de segurança alargadas (ESU).

-

-

Métodos de implementação não abrangidos por assistências automatizadas

Escolha o método que se adequa ao seu ambiente. Evite misturar métodos no mesmo dispositivo:

-

Chaves de registo: controle a implementação e monitorize os resultados.Existem várias chaves de registo disponíveis para controlar o comportamento da implementação dos certificados e para monitorizar os resultados. Além disso, existem duas chaves para optar ativamente por participar e sair dos auxiliares de implementação descritos acima. Para obter mais informações sobre as chaves de registo, veja Registry Key Atualizações for Secure Boot - Dispositivos Windows com atualizações geridas por TI.

-

Política de Grupo Objects (GPO): Gerir definições; monitorizar através do registo e dos registos de eventos.A Microsoft fornecerá suporte para gerir as atualizações de Arranque Seguro com Política de Grupo numa atualização futura. Tenha em atenção que, uma vez que Política de Grupo se destina a definições, a monitorização do estado do dispositivo terá de ser feita através de métodos alternativos, incluindo a monitorização de chaves de registo e entradas de registo de eventos.

-

CLI do WinCS (Sistema de Configuração do Windows): utilize ferramentas de linha de comandos para clientes associados a um domínio.Em alternativa, os administradores de domínio podem utilizar o Sistema de Configuração do Windows (WinCS) incluído nas atualizações do SO Windows para implementar as atualizações de Arranque Seguro em clientes e servidores Windows associados a um domínio. Consiste numa série de utilitários de linha de comandos (um executável tradicional e um módulo do PowerShell) para consultar e aplicar configurações de Arranque Seguro localmente a um computador. Para obter mais informações, veja APIs do Sistema de Configuração do Windows (WinCS) para Arranque Seguro.

-

Microsoft Intune/Configuration Manager: Implementar scripts do PowerShell. Um Fornecedor de Serviços de Configuração (CSP) será fornecido numa atualização futura para permitir a implementação com Intune.

Monitorizar Registos de Eventos

Estão a ser fornecidos dois novos eventos para ajudar na implementação das atualizações do certificado de Arranque Seguro. Estes eventos são descritos detalhadamente em eventos de atualização de variáveis DBX e DBX de Arranque Seguro:

-

ID do Evento: 1801 Este evento é um evento de erro que indica que os certificados atualizados não foram aplicados ao dispositivo. Este evento fornece alguns detalhes específicos do dispositivo, incluindo os atributos do dispositivo, que ajudarão a correlacionar os dispositivos que ainda precisam de ser atualizados.

-

ID do Evento: 1808 Este evento é um evento informativo que indica que o dispositivo tem os novos certificados de Arranque Seguro necessários aplicados ao firmware do dispositivo.

Estratégias de implementação

Para minimizar o risco, implemente atualizações de Arranque Seguro por fases em vez de todas ao mesmo tempo. Comece com um pequeno subconjunto de dispositivos, valide os resultados e, em seguida, expanda para grupos adicionais. Sugerimos que comece com subconjunto de dispositivos e, à medida que ganha confiança nessas implementações, adicione subconjuntos adicionais de dispositivos. Vários fatores podem ser utilizados para determinar o que vai para um subconjunto, incluindo resultados de teste em dispositivos de exemplo e estrutura organizacional, etc.

A decisão sobre os dispositivos que implementa cabe-lhe a si. Algumas estratégias possíveis estão listadas aqui.

-

Grande frota de dispositivos: comece por depender das assistências descritas acima para os dispositivos mais comuns que gere. Em paralelo, concentre-se nos dispositivos menos comuns geridos pela sua organização. Teste pequenos dispositivos de exemplo e, se o teste for bem-sucedido, implemente nos restantes dispositivos do mesmo tipo. Se o teste produzir problemas, investigue a causa do problema e determine os passos de remediação. Também pode considerar classes de dispositivos que têm um valor mais elevado na sua frota e começar a testar e implementar para garantir que esses dispositivos têm a proteção atualizada em vigor mais cedo.

-

Frota pequena, grande variedade: Se a frota que está a gerir contiver uma grande variedade de máquinas onde testar dispositivos individuais seria proibitivo, considere confiar fortemente nas duas assistências descritas acima, especialmente para dispositivos que provavelmente serão dispositivos comuns no mercado. Inicialmente, concentre-se em dispositivos críticos para a operação diária, teste e, em seguida, implemente. Continue a mover para baixo a lista de dispositivos de alta prioridade, testando e implementando enquanto monitoriza a frota para confirmar que as assistências estão a ajudar com o resto dos dispositivos.

Notas

-

Preste atenção aos dispositivos mais antigos, especialmente aos dispositivos que já não são suportados pelo fabricante. Embora o firmware deva efetuar as operações de atualização corretamente, alguns poderão não. Nos casos em que o firmware não funciona corretamente e o dispositivo já não é suportado, considere substituir o dispositivo para garantir a proteção de Arranque Seguro em toda a sua frota.

-

Os novos dispositivos fabricados nos últimos 1 a 2 anos podem já ter os certificados atualizados implementados, mas podem não ter o gestor de arranque assinado do UEFI CA 2023 do Windows aplicado ao sistema. A aplicação deste gestor de arranque é um último passo crítico na implementação para cada dispositivo.

-

Depois de um dispositivo ter sido selecionado para atualizações, poderá demorar algum tempo até que as atualizações estejam concluídas. Calcule 48 horas e um ou mais reinícios para que os certificados se apliquem.

Perguntas Mais Frequentes (FAQ)

Para perguntas mais frequentes, veja o artigo FAQ sobre Arranque Seguro .

Resolução de Problemas

Nesta secção

Problemas comuns e recomendações

Este guia explica detalhadamente como funciona o processo de atualização do certificado de Arranque Seguro e apresenta alguns passos para resolver problemas se forem encontrados problemas durante a implementação nos dispositivos. Atualizações a esta secção serão adicionadas conforme necessário.

Suporte de implementação de certificados de Arranque Seguro

Para suportar as atualizações do certificado de Arranque Seguro, o Windows mantém uma tarefa agendada que é executada uma vez a cada 12 horas. A tarefa procura bits na chave de registo AvailableUpdates que precise de ser processada. Os bits de interesse utilizados na implementação dos certificados estão na tabela seguinte. A coluna Ordem indica a ordem pela qual os bits são processados.

|

Encomenda |

Definição de bits |

Utilização |

|---|---|---|

|

1 |

0x0040 |

Este bit indica à tarefa agendada para adicionar o certificado CA 2023 da UEFI do Windows à BD de Arranque Seguro. Isto permite que o Windows confie nos gestores de arranque assinados por este certificado. |

|

2 |

0x0800 |

Este bit indica à tarefa agendada para aplicar o UEFI CA 2023 da Opção Microsoft à BD. Se 0x4000 também estiver definida, a tarefa agendada verificará a BD e só aplicará o MICROSOFT UEFI CA 2023 se encontrar o MICROSOFT Corporation UEFI CA 2011 já na BD. |

|

3 |

0x1000 |

Este bit indica à tarefa agendada para aplicar o MICROSOFT UEFI CA 2023 à BD. Se 0x4000 também estiver definida, a tarefa agendada verificará a base de dados e só aplicará o UEFI CA 2023 da Opção Microsoft se encontrar o MICROSOFT Corporation UEFI CA 2011 já na base de dados. |

|

2 & 3 |

0x4000 |

Este bit modifica o comportamento dos bits de 0x0800 e 0x1000 para aplicar apenas o CA 2023 da UEFI da Microsoft e o UEFI CA 2023 da Opção Microsoft ca 2023 se a BD já tiver a CA UEFI da Microsoft Corporation 2011. Para garantir que o perfil de segurança do dispositivo permanece o mesmo, este bit só aplica estes novos certificados se o dispositivo confiar no certificado MICROSOFT Corporation UEFI CA 2011. Nem todos os dispositivos Windows confiam neste certificado. |

|

4 |

0x0004 |

Este bit indica à tarefa agendada para procurar uma Chave do Exchange de Chaves assinada pela Chave de Plataforma (PK) do dispositivo. O PK é gerido pelo OEM. Os OEMs assinam o Microsoft KEK com o respetivo PK e entregam-no à Microsoft, onde está incluído nas atualizações cumulativas. |

|

5 |

0x0100 |

Este bit indica à tarefa agendada para aplicar o gestor de arranque, assinado pela CA 2023 do UEFI do Windows, à partição de arranque. Esta ação substituirá o gestor de arranque assinado pelo Microsoft Windows Production PCA 2011. |

Cada um dos bits é processado pelo evento agendado pela ordem indicada na tabela acima.

A progressão através dos bits deve ter o seguinte aspeto:

-

Iniciar: 0x5944

-

0x0040 → 0x5904 (Aplicou a AC UEFI do Windows 2023 com êxito)

-

0x0800 → 0x5104 (Se necessário, aplique o UEFI CA 2023 da Opção Microsoft (aplicou a CA UEFI da Opção Microsoft)

-

0x1000 → 0x4104 (Se necessário, aplique a CA UEFI da Microsoft 2023)

-

0x0004 → 0x4100 (Aplicado a AC 2K 2K da Microsoft Corporation KEK 2023)

-

0x0100 → 0x4000 (Aplicou o gestor de arranque assinado do UEFI CA 2023 do Windows)

Notas

-

Assim que a operação associada a um bit for concluída com êxito, esse bit é limpo da chave AvailableUpdates .

-

Se uma destas operações falhar, é registado um evento e a operação é repetida da próxima vez que a tarefa agendada for executada.

-

Se o bit 0x4000 estiver definido, não será limpo. Depois de todos os outros bits terem sido processados, a chave de registo AvailableUpdates será definida como 0x4000.

Problema 1: Falha na atualização da KEK: o dispositivo atualiza os certificados para a BD de Arranque Seguro, mas não progride após a implementação do novo certificado chave do Exchange Key para o KEK de Arranque Seguro.

Nota Atualmente, quando este problema ocorre, será registado um ID de Evento: 1796 (veja Eventos de atualização de variáveis DB e DBX de Arranque Seguro). Será fornecido um novo evento na versão posterior para indicar este problema específico.

A chave de registo AvailableUpdates num dispositivo está definida como 0x4104 e não limpa a 0x0004 bit, mesmo depois de vários reinícios e tempo considerável ter passado.

O problema pode dever-se ao facto de não existir uma KEK assinada pelo PK do OEM para o dispositivo. O OEM controla o PK do dispositivo e é responsável por assinar o novo certificado KEK da Microsoft e devolvê-lo à Microsoft para que possa ser incluído nas atualizações cumulativas mensais.

Se encontrar este erro, contacte o OEM para confirmar que seguiu os passos descritos em Orientações de Criação e Gestão de Chaves de Arranque Seguro do Windows.

Problema 2: Erros de firmware: ao aplicar as atualizações de certificado, os certificados são entregues ao firmware para aplicar às variáveis de DB de Arranque Seguro ou KEK. Em alguns casos, o firmware devolverá um erro.

Quando este problema ocorre, o Arranque Seguro registará um ID de Evento: 1795. Para obter informações sobre este evento, veja Secure Boot DB and DBX variable update events (Eventos de atualização de variáveis DBX e Secure Boot).

Recomendamos que consulte o OEM para ver se existe uma atualização de firmware disponível para o dispositivo resolver este problema.

Recursos adicionais

Sugestão: Adicione estes recursos adicionais aos marcadores.

Recursos de Suporte ao Cliente da Microsoft

Para contactar Suporte da Microsoft, consulte:

-

Suporte da Microsoft e, em seguida, clique em Windows.

-

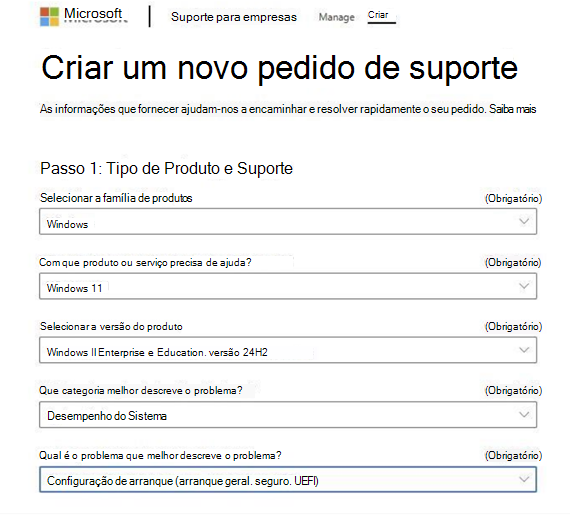

Suporte para empresas e, em seguida, clique em Criar para criar um novo pedido de suporte.Depois de criar o novo pedido de suporte, este deverá ter o seguinte aspeto: