Data de publicação original: 11 de julho de 2025

ID da BDC: 5064479

Neste artigo:

Introdução

Este artigo fornece uma descrição geral das próximas alterações à funcionalidade de auditoria do NT LAN Manager (NTLM) no Windows 11, versão 24H2 e Windows Server 2025. Estas melhorias foram concebidas para aumentar a visibilidade da atividade de autenticação NTLM, permitindo que os administradores determinem a identidade dos utilizadores, a lógica da utilização do NTLM e as localizações específicas onde o NTLM é utilizado num ambiente. A auditoria melhorada suporta uma monitorização de segurança melhorada e a identificação de dependências de autenticação legadas.

Objetivo das alterações de auditoria NTLM

A autenticação NTLM continua presente em vários cenários empresariais, muitas vezes devido a aplicações e configurações legadas. Com o anúncio da descontinuação e desativação futura do NTLM (veja o Blogue de TI do Windows A evolução da autenticação do Windows) as funcionalidades de auditoria atualizadas destinam-se a ajudar os administradores a identificar a utilização do NTLM, a compreender os padrões de utilização e a detetar potenciais riscos de segurança, incluindo a utilização do NT LAN Manager versão 1 (NTLMv1).

Registos de auditoria NTLM

Windows 11, versão 24H2 e Windows Server 2025 introduzem novas capacidades de registo de auditoria NTLM para clientes, servidores e controladores de domínio. Cada componente gera registos que fornecem informações detalhadas sobre eventos de autenticação NTLM. Estes registos podem ser encontrados no Visualizador de Eventos em Registos de Aplicações e Serviços > Microsoft > Windows > NTLM > Operacional.

Em comparação com os registos de auditoria NTLM existentes, as novas alterações de auditoria melhoradas permitem que os administradores respondam a Quem, o Porquê e onde:

-

Quem está a utilizar o NTLM, incluindo a conta e o processo no computador.

-

Por que motivo a autenticação NTLM foi escolhida, em vez de protocolos de autenticação modernos, como o Kerberos.

-

Onde está a ocorrer a autenticação NTLM, incluindo o nome do computador e o IP do computador.

A auditoria NTLM melhorada também fornece informações sobre a utilização do NTLMv1 para clientes e servidores, bem como sobre o domínio de utilização NTLMv1 registado pelo controlador de domínio.

gestão de Política de Grupo

As novas funcionalidades de auditoria NTLM são configuráveis através de definições de Política de Grupo atualizadas. Os administradores podem utilizar estas políticas para especificar que eventos de autenticação NTLM são auditados e para gerir o comportamento de auditoria entre clientes, servidores e controladores de domínio, conforme adequado para o respetivo ambiente.

Por predefinição, os eventos estão ativados.

-

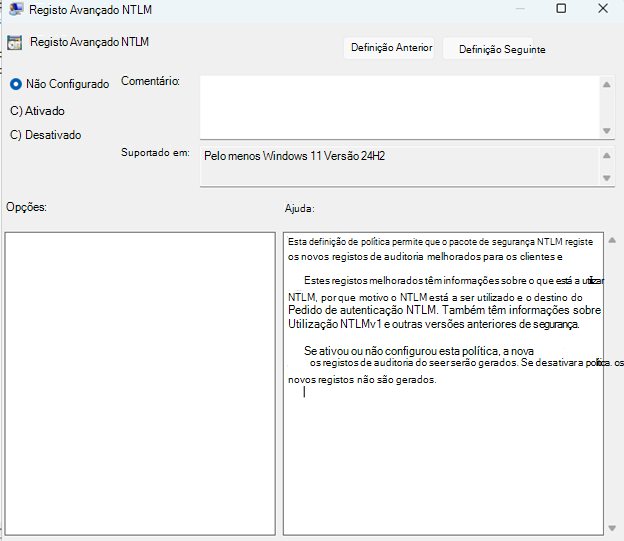

Para o registo de cliente e servidor, os eventos são controlados através da política "Registo Avançado NTLM" em Modelos Administrativos > Sistema > NTLM.

-

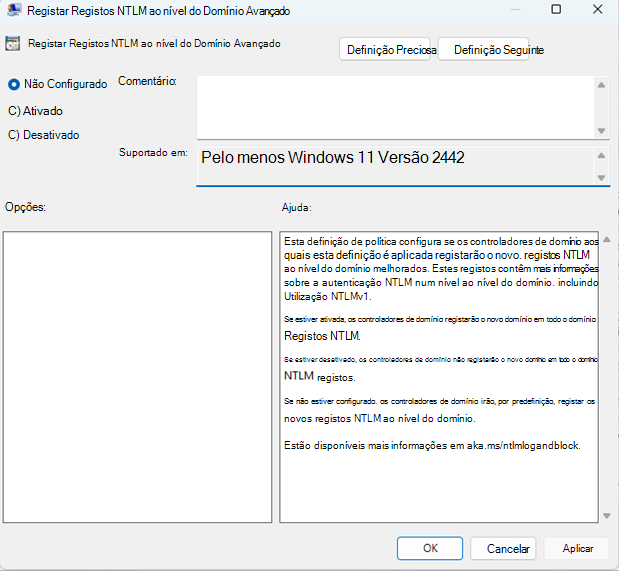

Para o registo ao nível do domínio no controlador de domínio, os eventos são controlados através da política "Registos NTLM ao nível do domínio avançado" em Modelos Administrativos > Sistema > Netlogon.

Níveis de auditoria

Cada registo de auditoria NTLM é dividido em dois IDs de Evento diferentes com as mesmas informações que só diferem por nível de evento:

-

Informações: indica eventos NTLM padrão, como a autenticação NT LAN Manager versão 2 (NTLMv2), em que não é detetada qualquer redução de segurança.

-

Aviso: indica uma mudança para uma versão anterior da segurança NTLM, como a utilização de NTLMv1. Estes eventos realçam a autenticação insegura. Um evento pode ser marcado como um "Aviso" para instâncias como as seguintes:

-

Utilização NTLMv1 detetada pelo cliente, servidor ou controlador de domínio.

-

A Proteção Avançada para Autenticação está marcada como não suportada ou insegura (para obter mais informações, consulte KB5021989: Proteção Alargada para Autenticação).

-

Determinadas funcionalidades de segurança NTLM, como a verificação de integridade das mensagens (MIC), não são utilizadas.

-

Registos de cliente

Os novos registos de auditoria registam tentativas de autenticação NTLM de saída. Estes registos fornecem detalhes sobre as aplicações ou serviços que iniciam ligações NTLM, juntamente com metadados relevantes para cada pedido de autenticação.

O registo de cliente tem um campo exclusivo, ID de Utilização/Motivo, que realça o motivo pelo qual a autenticação NTLM foi utilizada.

|

ID |

Descrição |

|

0 |

Motivo Desconhecido. |

|

1 |

O NTLM foi chamado diretamente pela aplicação de chamada. |

|

2 |

Autenticar uma Conta Local. |

|

3 |

RESERVADO, atualmente não está a ser utilizado. |

|

4 |

Autenticar uma Conta na Cloud. |

|

5 |

O nome de destino estava em falta ou vazio. |

|

6 |

Não foi possível resolver o nome de destino por Kerberos ou outros protocolos. |

|

7 |

O nome de destino contém um endereço IP. |

|

8 |

Verificou-se que o nome de destino foi duplicado no Active Directory. |

|

9 |

Não foi possível estabelecer nenhuma Linha de Visão com um Controlador de Domínio. |

|

10 |

O NTLM foi chamado através de uma interface de loopback. |

|

11 |

O NTLM foi chamado com uma sessão nula. |

|

Registo de Eventos |

Microsoft-Windows-NTLM/Operacional |

|

ID de Evento |

4020 (Informações), 4021 (Aviso) |

|

Origem do Evento |

NTLM |

|

Texto do Evento |

Este computador tentou autenticar-se num recurso remoto através do NTLM. Informações do Processo: Nome do Processo: nome do <> PID do Processo:> pid < Informações do Cliente: Nome de utilizador: <nome de utilizador> Domínio: <Nome de Domínio> Hostname: <Host Name> Tipo de Sign-On: <Sign-On Único/Credenciais Fornecidas> Informações de Destino: Computador de Destino: <Nome do Computador> Domínio de Destino: <> de Domínio do Computador Recurso de Destino: <Nome do Principal do Serviço (SPN)> IP de destino: <endereço IP> Nome da Rede de Destino: <Nome da Rede> Utilização do NTLM: ID do Motivo: <ID de Utilização> Motivo:> <Motivo da Utilização Segurança NTLM: Sinalizadores Negociados: sinalizadores <> Versão NTLM: <NTLMv2/NTLMv1> Estado da Chave de Sessão: < Presente/> em Falta Enlace de Canal: < Suportado/Não Suportado> Enlace de Serviço: <Nome principal do serviço (SPN)> Estado do MICROFONE: < protegido/desprotegido> AvFlags: <sinalizadores NTLM> Cadeia AvFlags: <> de Cadeia de Sinalizador NTLM Para obter mais informações, veja aka.ms/ntlmlogandblock. |

Registos do servidor

Os novos registos de auditoria registam tentativas de autenticação NTLM recebidas. Estes registos fornecem detalhes semelhantes sobre a autenticação NTLM como os registos do cliente, bem como comunicam se a autenticação NTLM teve ou não êxito.

|

Registo de Eventos |

Microsoft-Windows-NTLM/Operacional |

|

ID de Evento |

4022 (Informações), 4023 (Aviso) |

|

Origem do Evento |

NTLM |

|

Texto do Evento |

Um cliente remoto está a utilizar o NTLM para autenticar nesta estação de trabalho. Informações do Processo: Nome do Processo: nome do <> PID do Processo:> pid < Informações do Cliente Remoto: Nome de utilizador: <Nome de Utilizador do Cliente> Domínio: <> de Domínio de Cliente Computador Cliente: <Nome do Computador Cliente> IP do Cliente: <> IP do Cliente Nome da Rede do Cliente: <Nome da Rede do Cliente> Segurança NTLM: Sinalizadores Negociados: sinalizadores <> Versão NTLM: <NTLMv2/NTLMv1> Estado da Chave de Sessão: < Presente/> em Falta Enlace de Canal: < Suportado/Não Suportado> Enlace de Serviço: <Nome principal do serviço (SPN)> Estado do MICROFONE: < protegido/desprotegido> AvFlags: <sinalizadores NTLM> Cadeia AvFlags: <> de Cadeia de Sinalizador NTLM Estado:> do Código de Estado do < Mensagem de Estado: <Cadeia de Estado> Para obter mais informações, veja aka.ms/ntlmlogandblock |

Registos do controlador de domínio

Os controladores de domínio beneficiam de uma auditoria NTLM melhorada, com novos registos que capturam tentativas de autenticação NTLM bem-sucedidas e sem êxito para todo o domínio. Estes registos suportam a identificação da utilização NTLM entre domínios e alertam os administradores para potenciais mudanças para uma versão anterior na segurança de autenticação, como a autenticação NTLMv1.

São criados registos de controladores de domínio diferentes consoante os seguintes cenários:

Quando a conta de cliente e o computador servidor pertencem ao mesmo domínio, é criado um registo semelhante ao seguinte:

|

Registo de Eventos |

Microsoft-Windows-NTLM/Operacional |

|

ID de Evento |

4032 (Informações), 4033 (Aviso) |

|

Origem do Evento |

Security-Netlogon |

|

Texto do Evento |

O DC <Dc Name> processado um pedido de autenticação NTLM reencaminhado com origem neste domínio. Informações do Cliente: Nome do Cliente: <nome de utilizador> Domínio de Cliente:> de Domínio do < Computador Cliente: <> de estação de trabalho cliente Informações do Servidor: Nome do Servidor: <Nome do Computador do Servidor> Domínio do Servidor: <> de Domínio do Servidor IP do Servidor:> ip do <Server SO do Servidor:> do Sistema Operativo do <Server Segurança NTLM: Sinalizadores Negociados: sinalizadores <> Versão NTLM: <NTLMv2/NTLMv1> Estado da Chave de Sessão: < Presente/> em Falta Enlace de Canal: < Suportado/Não Suportado> Enlace de Serviço: <Nome principal do serviço (SPN)> Estado do MICROFONE: < protegido/desprotegido> AvFlags: <sinalizadores NTLM> Cadeia AvFlags: <> de Cadeia de Sinalizador NTLM Estado:> do Código de Estado do < Mensagem de Estado: <Cadeia de Estado> Para obter mais informações, veja aka.ms/ntlmlogandblock |

Se a conta de cliente e o servidor pertencerem a domínios diferentes, o controlador de domínio terá registos diferentes consoante o controlador de domínio pertencer ao domínio onde o cliente reside (iniciando a autenticação) ou onde o servidor reside (aceitando a autenticação):

Se o servidor pertencer ao mesmo domínio que o controlador de domínio que está a processar a autenticação, é criado um registo semelhante ao "Registo do mesmo domínio".

Se a conta de cliente pertencer ao mesmo domínio que o controlador de domínio que está a processar a autenticação, é criado um registo semelhante ao seguinte:

|

Registo de Eventos |

Microsoft-Windows-NTLM/Operacional |

|

ID de Evento |

4030 (Informações), 4031 (Aviso) |

|

Origem do Evento |

Security-Netlogon |

|

Texto do Evento |

O DC <Dc Name> processado um pedido de autenticação NTLM reencaminhado com origem neste domínio. Informações do Cliente: Nome do Cliente: <nome de utilizador> Domínio de Cliente:> de Domínio do < Computador Cliente: <> de estação de trabalho cliente Informações do Servidor: Nome do Servidor: <Nome do Computador do Servidor> Domínio do Servidor: <> de Domínio do Servidor Reencaminhado de: Tipo de Canal Seguro: <Informações do Canal Seguro do Netlogon> Nome farside: <nome do computador DC entre domínios > Domínio Farside: <Nome de Domínio Cruzado> IP Longínio: <> IP DC entre Domínios Segurança NTLM: Sinalizadores Negociados: sinalizadores <> Versão NTLM: <NTLMv2/NTLMv1> Estado da Chave de Sessão: < Presente/> em Falta Enlace de Canal: < Suportado/Não Suportado> Enlace de Serviço: <Nome principal do serviço (SPN)> Estado do MICROFONE: < protegido/desprotegido> AvFlags: <sinalizadores NTLM> Cadeia AvFlags: <> de Cadeia de Sinalizador NTLM Estado:> do Código de Estado do < Para obter mais informações, veja aka.ms/ntlmlogandblock |

Relação entre eventos NTLM novos e existentes

Os novos eventos NTLM são uma melhoria dos registos NTLM existentes, como Segurança de rede: Restringir a autenticação NTLM de Auditoria NTLM neste domínio. As alterações de auditoria NTLM melhoradas não afetam os registos NTLM atuais; Se os registos de auditoria do NTLM atuais estiverem ativados, continuarão a ser registados.

Informações de implementação

De acordo com a implementação de funcionalidades controlada pela Microsoft (CFR), as alterações serão implementadas gradualmente para máquinas Windows 11 versão 24H2, seguidas posteriormente por Windows Server máquinas virtuais de 2025, incluindo controladores de domínio.

Uma implementação gradual distribui uma atualização de versão ao longo de um período de tempo, em vez de todas ao mesmo tempo. Isto significa que os utilizadores recebem as atualizações em alturas diferentes e podem não estar imediatamente disponíveis para todos os utilizadores.