Resumo

Este artigo descreve como ativar a versão 1.2 do protocolo Transport Layer Security (TLS) num ambiente do Microsoft System Center 2012 R2.

Mais Informações

Para ativar a versão 1.2 do protocolo TLS no seu ambiente do System Center, siga estes passos:

-

Instale atualizações do lançamento.Notas

-

Instale o rollup de atualizações mais recente para todos os componentes do System Center antes de aplicar o Update Rollup 14.

-

Para o Gestor de Proteção de Dados e o Gestor de Máquinas Virtuais, instale o Rollup de Atualização 13.

-

Para a Automatização da Gestão de Serviços, instale o Rollup de Atualização 7.

-

Para o System CenterAssetor, instale o Rollup de Atualização 8.

-

Para o Fornecedor de Serviços Foundation, instale o Rollup de Atualização 12.

-

Para Service Manager, instale o Rollup de Atualização 9.

-

-

-

Certifique-se de que a configuração está tão funcional como antes de ter aplicado as atualizações. Por exemplo, verifique se pode iniciar a consola.

-

Altere as definições de configuração para ativar o TLS 1.2.

-

Certifique-se de que estão a ser SQL Server serviços necessários.

Instalar atualizações

|

Atualizar atividade |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Certifique-se de que todas as atualizações de segurança atuais estão instaladas Windows Server 2012 R2 |

Sim |

Sim |

Sim |

Sim |

Sim |

Sim |

Sim |

|

Certifique-se de que o .NET Framework 4.6 está instalado em todos os componentes do System Center |

Sim |

Sim |

Sim |

Sim |

Sim |

Sim |

Sim |

|

Instalar a atualização SQL Server necessária que suporte TLS 1.2 |

Sim |

Sim |

Sim |

Sim |

Sim |

Sim |

Sim |

|

Instalar as atualizações necessárias do System Center 2012 R2 |

Sim |

Não |

Sim |

Sim |

Não |

Não |

Sim |

|

Certifique-se de que os certificados com assinatura de AC são SHA1 ou SHA2 |

Sim |

Sim |

Sim |

Sim |

Sim |

Sim |

Sim |

1 System Center Operations Manager (SCOM)2 System Center Virtual Machine Manager (SCVMM)3 System Center Data Protection Manager (SCDPM)4 System Center Setor (SCO)5 Service Management Automation (SMA)6 Service Provider Foundation (SPF)7 Service Manager (SM)

Alterar definições de configuração

|

Atualização de configuração |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Definição no Windows para utilizar apenas o Protocolo TLS 1.2 |

Sim |

Sim |

Sim |

Sim |

Sim |

Sim |

Sim |

|

Definição no System Center para utilizar apenas o Protocolo TLS 1.2 |

Sim |

Sim |

Sim |

Sim |

Sim |

Sim |

Sim |

|

Sim |

Não |

Sim |

Sim |

Não |

Não |

Não |

.NET Framework

Certifique-se de que o .NET Framework 4.6 está instalado em todos os componentes do System Center. Para fazê-lo, sigaestas instruções.

Suporte TLS 1.2

Instale a atualização SQL Server necessária que suporte TLS 1.2. Para o fazer, consulte o seguinte artigo na Base de Dados de Conhecimento Microsoft:

3135244 Suporte do TLS 1.2 para o Microsoft SQL Server

Atualizações necessárias do System Center 2012 R2

SQL Server 2012 Native client 11.0 deve estar instalado em todos os seguintes componentes do System Center.

|

Componente |

Função |

|

Operations Manager |

Servidor de Gestão e Consolas Web |

|

Virtual Machine Manager |

(Não obrigatório) |

|

Àrbitro |

Management Server |

|

Gestor de Proteção de Dados |

Management Server |

|

Service Manager |

Management Server |

Para transferir e instalar o Microsoft SQL Server 2012 Native Client 11.0, consulte esta página Web do Centro de Transferências da Microsoft.

Para o System Center Operations Manager Service Manager, tem de ter o ODBC 11.0 ou o ODBC 13.0 instalado em todos os servidores de gestão.

Instale as atualizações necessárias do System Center 2012 R2 a partir do seguinte artigo da Base de Dados de Conhecimento:

4043306 Descrição do Rollup de Atualização 14 para Microsoft System Center 2012 R2

|

Componente |

2012 R2 |

|

Operations Manager |

Atualizar o Rollup 14 para System Center 2012 R2 Operations Manager |

|

Service Manager |

Atualizar o Rollup 14 para System Center 2012 R2 Service Manager |

|

Àrbitro |

Atualizar o Rollup 14 para System Center 2012 R2 Editor |

|

Gestor de Proteção de Dados |

Atualizar o Rollup 14 para o System Center 2012 R2 Data Protection Manager |

Nota Certifique-se de que expande os conteúdos do ficheiro e instale o ficheiro MSP na função correspondente, exceto o Gestor de Proteção de Dados. Para o Gestor de Proteção de Dados, instale o .exe de dados.

Certificados SHA1 e SHA2

Os componentes do System Center geram agora certificados SHA1 e SHA2 autoassinados. Isto é necessário para ativar o TLS 1.2. Se os certificados assinados pela AC são utilizados, certifique-se de que os certificados são SHA1 ou SHA2.

Definir o Windows para utilizar apenas TLS 1.2

Utilize um dos seguintes métodos para configurar o Windows para utilizar apenas o protocolo TLS 1.2.

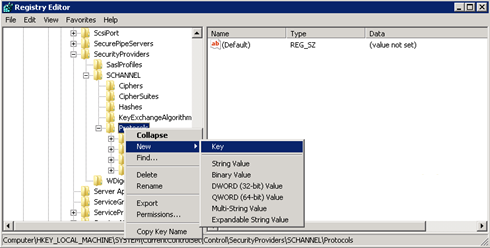

Método 1: modificar manualmente o registo

Importante: Siga cuidadosamente os passos indicados nesta secção. Poderão ocorrer problemas graves se modificar o registo de forma incorreta. Antes de o modificar, faça uma cópia de segurança do registo para o restaurar caso ocorram problemas.

Utilize os seguintes passos para ativar/desativar todos os protocolos SCHANNEL ao nível do sistema. Recomendamos que ative o protocolo TLS 1.2 para comunicações recebidas e ative os protocolos TLS 1.2, TLS 1.1 e TLS 1.0 para todas as comunicações de saída.

Note Efetuar estas alterações de registo não afeta a utilização de protocolos Kerberos ou NTLM.

-

Inicie o Editor de Registo. Para fazê-lo, clique com o botão direito do rato em Iniciar, escreva regedit na caixa Executar e, em seguida, selecione OK.

-

Localize a seguinte subconsciente de registo:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

Clique com o botão direito do rato na tecla Protocol, aponte para Novo e, em seguida, clique em Chave.

-

Escreva SSL 3 e, em seguida, prima Enter.

-

Repita os passos 3 e 4 para criar teclas para o TLS 0, TLS 1.1 e TLS 1.2. Estas chaves assemellham-se a diretórios.

-

Crie uma chave Cliente e uma chave Servidor em cada uma das teclas SSL 3, TLS 1.0, TLS 1.1 e TLS 1.2 .

-

Para ativar um protocolo, crie o valor DWORD em cada chave Cliente e Servidor da seguinte forma:

DisabledByDefault [Value = 0] Ativado [Valor = 1] Para desativar um protocolo, altere o valor DWORD em cada chave Cliente e Servidor da seguinte forma:

DisabledByDefault [Valor = 1] Ativado [Valor = 0]

-

No menu Ficheiro , selecione Sair.

Método 2: modificar automaticamente o registo

Execute o seguinte script Windows PowerShell no modo Administrador para configurar automaticamente o Windows para utilizar apenas o Protocolo TLS 1.2:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

Definir o System Center para utilizar apenas TLS 1.2

Defina o System Center para utilizar apenas o protocolo TLS 1.2. Para o fazer, primeiro certifique-se de que todos os pré-requisitos são cumpridos. Em seguida, configure as seguintes definições nos componentes do System Center e em todos os outros servidores nos quais os agentes estão instalados.

Utilize um dos seguintes métodos.

Método 1: modificar manualmente o registo

Importante: Siga cuidadosamente os passos indicados nesta secção. Poderão ocorrer problemas graves se modificar o registo de forma incorreta. Antes de o modificar, faça uma cópia de segurança do registo para o restaurar caso ocorram problemas.

Para ativar a instalação para suportar o protocolo TLS 1.2, siga estes passos:

-

Inicie o Editor de Registo. Para fazê-lo, clique com o botão direito do rato em Iniciar, escreva regedit na caixa Executar e, em seguida, selecione OK.

-

Localize a seguinte subconsciente de registo:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

Crie o seguinte valor DWORD abaixo desta chave:

SchUseStrongCrypto [Valor = 1]

-

Localize a seguinte subconsciente de registo:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

Crie o seguinte valor DWORD abaixo desta chave:

SchUseStrongCrypto [Valor = 1]

-

Reinicie o sistema.

Método 2: modificar automaticamente o registo

Execute o seguinte script Windows PowerShell no modo Administrador para configurar automaticamente o System Center para utilizar apenas o Protocolo TLS 1.2:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

Definições adicionais

Operations Manager

Pacotes de gestão

Importe os pacotes de gestão para o System Center 2012 R2 Operations Manager. Estes encontram-se no seguinte diretório depois de instalar a atualização do servidor:

\Program Files\Microsoft System Center 2012 R2\Operations Manager\Server\Management Packs para Rollups de Atualização

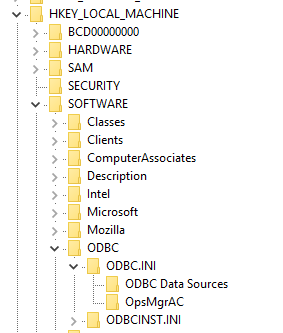

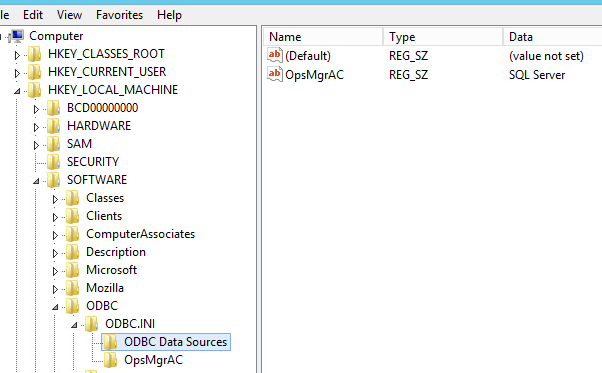

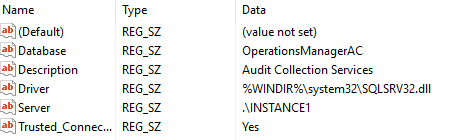

Definições de ACS

Para os Serviços de Coleção de Auditoria (ACS), tem de fazer alterações adicionais no registo. O ACS utiliza o DSN para fazer ligações à base de dados. Tem de atualizar as definições de DSN para que funcionam no TLS 1.2.

-

Localize a seguinte subconta para o ODBC no registo.Nota O nome predefinido de DSN é OpsMgrAC.

-

Na subchava Origens de Dados ODBC, selecione a entrada para o nome DSN, OpsMgrAC. Contém o nome do controlador ODBC a ser utilizado para a ligação de base de dados. Se tiver o ODBC 11.0 instalado, altere este nome para ODBC Driver 11 para SQL Server. Se tiver o ODBC 13.0 instalado, altere este nome para ODBC Driver 13 para SQL Server.

-

Na subchava OpsMgrAC, atualize a entrada Controlador da versão ODBS instalada.

-

Se o ODBC 11.0 estiver instalado, altere a entrada Controlador para %WINDIR%\system32\msodbcsql11.dll.

-

Se o ODBC 13.0 estiver instalado, altere a entrada Controlador para %WINDIR%\system32\msodbcsql13.dll.

-

Em alternativa, crie e guarde o seguinte ficheiro .reg no Bloco de Notas ou noutro editor de texto. Para executar o ficheiro .reg guardado, faça duplo clique no ficheiro.Para o ODBC 11.0, crie o seguinte ficheiro ODBC 11.0.reg: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\origens de dados ODBC] "OpsMgrAC"="ODBC Driver 11 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll" Para o ODBC 13.0, crie o seguinte ficheiro ODBC 13.0.reg: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\Origens de Dados ODBC] "OpsMgrAC"="Controlador ODBC 13 para SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

Endireitação TLS no Linux

Siga as instruções no Web site adequado para configurar o TLS 1.2 no seu ambiente Red Hat ou Apache .

Gestor de Proteção de Dados

Para permitir que o Gestor de Proteção de Dados trabalhe em conjunto com o TLS 1.2 para fazer uma back-up para a nuvem, ative estes passos no servidor do Gestor de Proteção de Dados.

Àrbitro

Depois de instalar as atualizações do Editor, reconfigure a base de dados Do Gliglisor ao utilizar a base de dados existente de acordo com estas diretrizes.

Service Manager

Antes de instalar as atualizações do Service Manager, instale os pacotes necessários e reconfigure os valores da chave de registo, conforme descrito na secção instruções "Antes da instalação" do 4024037.

Além disso, se estiver a monitorizar o System Center Service Manager através do System Center Operations Manager, atualize para a versão mais recente (v 7.5.7487.89) do Pacote de Gestão de Monitorização para suporte TLS 1.2.

SMA (Service Management Automation)

Se estiver a monitorizar a Automatização de Gestão de Serviços (SMA) através do System Center Operations Manager, atualize para a versão mais recente do Monitoring Management Pack para o suporte TLS 1.2:

Exclusão de exclusão de licite de contacto de terceiros

A Microsoft fornece informações de contacto de terceiros para o ajudar a encontrar informações adicionais sobre este tópico. Estas informações de contacto poderão ser alteradas sem aviso prévio. A Microsoft não garante a precisão das informações de contacto de terceiros.