Introdução

Os objetos armazenados no Active Directory podem ficar obsoletos, danificados ou órfãos causados por conflitos de replicação.

Este artigo centra-se em objetos de confiança que podem ser identificados pelo bit "INTERDOMAIN_TRUST_ACCOUNT" no atributo userAccountControl . Para obter informações detalhadas sobre este bit, veja userAccountControl Bits.

Sintomas

As relações de confiança são representadas no Active Directory pelo seguinte:

-

Uma conta de utilizador afixada por um caráter $ à direita.

-

Um objeto de domínio fidedigno (TDO) armazenado no contentor Sistema da partição do diretório de domínio.

A criação de fidedignidades duplicadas irá criar dois objetos com nomes de conta duplicados do Gestor de Contas de Segurança (SAM). No segundo objeto, o SAM resolve o conflito ao mudar o nome do objeto para $DUPLICATE-<conta rid>. Não é possível eliminar o objeto duplicado e torna-se "órfão".

Nota Diz-se que um objeto do Active Directory é "órfão" quando representa um objeto subordinado ativo armazenado no Active Directory cujo contentor principal está em falta. Por vezes, o termo também é utilizado para se referir a um objeto obsoleto ou danificado no Active Directory que não pode ser eliminado através do fluxo de trabalho normal.

Existem dois cenários de confiança obsoleto principais:

-

Cenário 1: Confiar no utilizador no estado de conflito

Um utilizador fidedigno pode ter de ser eliminado em cenários em que existem duas florestas e foi criada anteriormente uma fidedignidade entre domínios nessas florestas. Quando a confiança foi criada pela primeira vez, ocorreu um problema que impedia a replicação. Um administrador pode ter transferido ou apreendido a função de Operação Mestre Única Flexível (FSMO) do controlador de domínio primário (PDC) e criado novamente a confiança noutro controlador de domínio (DC).

Mais tarde, quando a replicação do Active Directory for restabelecida, os dois utilizadores fidedignos serão replicados para o mesmo DC, o que causa um conflito de nomenclatura. Será atribuído um DN em conflito (CNF) ao objeto de utilizador fidedigno; Por exemplo:

CN=contoso$\0ACNF:a6e22a25-f60c-4f07-b629-64720c6d8b08,CN=Users,DC=northwindsales,DC=com

O samAccountName também aparecerá mutilado:

$DUPLICATE-3159f

O objeto sem o conflito de nome pareceria normal e funcionaria corretamente. É possível remover e recriar a confiança.

-

Cenário 2: Utilizador de confiança órfão

Da mesma forma que no Cenário 1, poderá ser necessário editar ou eliminar um utilizador fidedigno se o parceiro de confiança e confiança já não existir, mas o utilizador de confiança ainda estiver na base de dados do Active Directory. Normalmente, a palavra-passe destas contas será antiga, o que faz com que essa conta seja sinalizada por ferramentas de análise de segurança.

Mensagens de erro quando um Administrador tenta editar os atributos de uma fidedignidade

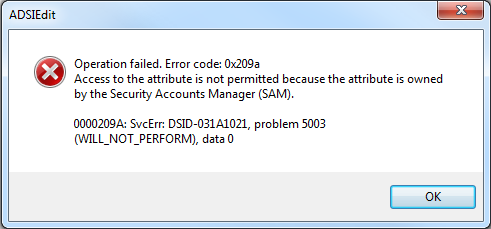

Não é possível alterar os atributos-chave nem eliminar o objeto de utilizador de confiança órfão. É apresentado o seguinte erro depois de tentar alterar os atributos que protegem o objeto:

|

Caixa de diálogo Erro |

Mensagem de erro |

|

A operação falhou. Código de erro: 0x209a O acesso ao atributo não é permitido porque o atributo pertence ao Gestor de Contas de Segurança (SAM). 0000209A: SvcErr: DSID-031A1021, problema 5003 (WILL_NOT_PERFORM), dados 0 |

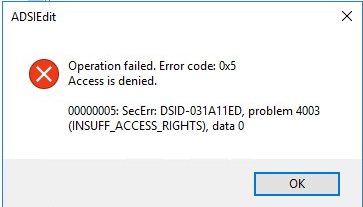

Quando um administrador tenta remover o objeto, falha com o erro 0x5, que é o equivalente a "Acesso Negado". Ou o objeto de fidedignidade em conflito pode não aparecer no snap-in "Domínios e Fidedignidades" do Active Directory.

|

Caixa de diálogo Erro |

Mensagem de erro |

|

A operação falhou. Código de erro: 0x5 Acesso negado. 00000005:SecErr:DSID-031A11ED,problema 4003 (INSUFF_ACCESS_RIGHTS), dados 0. |

Causa

Este problema ocorre porque os objetos de confiança pertencem ao sistema e só podem ser modificados ou eliminados por administradores que utilizam a MMC de Domínios e Fidedignidades do Active Directory. Esta funcionalidade é por predefinição.

Resolução

Depois de instalar as Atualizações do Windows de 14 de maio de 2024 em controladores de domínio com o Windows Server 2019 ou uma versão posterior do Windows Server, agora é possível eliminar contas fidedignas órfãs através da operação schemaUpgradeInProgress. Para tal, siga estes passos:

-

Identifique uma conta de utilizador de confiança órfã no seu domínio. Por exemplo, este resultado de LDP.exe; mostra um sinalizador userAccountControl de 0x800 que identifica o utilizador de confiança:

A expandir base ' CN=northwindsales$,CN=Users,DC=contoso,DC=com'... A obter 1 entradas: Dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com …

primaryGroupID: 513 = ( GROUP_RID_USERS ); pwdLastSet: 27/04/2013 22:03:05 Hora Universal Coordenada; sAMAccountName: NORTHWINDSALES$; sAMAccountType: 805306370 = ( TRUST_ACCOUNT ); userAccountControl: 0x820 = ( PASSWD_NOTREQD | INTERDOMAIN_TRUST_ACCOUNT ) ;…

-

Se necessário, adicione uma conta de administrador de domínio do domínio de contas fidedignas obsoletas ao grupo "Admins de Esquema" no domínio de raiz da floresta. (A conta utilizada para a eliminação tem de ter o acesso de controlo "Control-Schema-Master" diretamente na raiz da réplica NC de Esquema E tem de conseguir iniciar sessão no DC que contém a conta órfã.)

-

Certifique-se de que as Atualizações do Windows de 14 de maio de 2024 ou posteriores estão instaladas num DC gravável no domínio de contas fidedignas obsoletas.

-

Inicie sessão nesse DC com uma conta de Administrador de Esquema. Se tiver adicionado uma conta ao grupo "Administradores de Esquemas" no Passo 2, utilize essa conta.

-

Prepare um ficheiro de importação LDIFDE para modificar SchemaUpgradeInProgress e eliminar o objeto.Por exemplo, o texto abaixo pode ser colado num ficheiro de importação LDIFDE para eliminar o objeto identificado no Passo 1:

dn: changetype: modify adicionar: SchemaUpgradeInProgress SchemaUpgradeInProgress: 1 -

dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com changetype: delete

Sugestões sobre a Sintaxe LDIFDE:

-

A linha com apenas um hífen ("-") é vital, uma vez que termina a série de alterações sob o tipo de alteração "modificar".

-

A linha vazia após a linha com o hífen também é vital, uma vez que mostra LDIFDE que todas as modificações no objeto são concluídas e as alterações devem ser consolidadas.

-

-

Importe o ficheiro LDIFDE com a seguinte sintaxe:

ldifde /i /f nameOfLDIFFileCreatedInStep5.txt /j

Notas

-

O parâmetro /i indica uma operação de importação.

-

O parâmetro /f seguido de um nome de ficheiro indica o ficheiro que contém as alterações.

-

O parâmetro /j seguido de um caminho logfile escreverá um ldif.log e um ficheiro ldif.err com os resultados da atualização, se o procedimento funcionou e, se não, o erro que ocorreu durante o mod.

-

Especificar um ponto final (".") com o parâmetro /j, os registos serão escritos no diretório de trabalho atual.

-

-

Se necessário, remova o administrador de domínio que foi adicionado anteriormente no Passo 2 do grupo "Administradores de Esquemas".