Resumo

Como seguimento do problema do agente CrowdStrike Falcon que afeta os clientes e servidores Windows, lançámos uma ferramenta de recuperação atualizada com duas opções de reparação para ajudar os administradores de TI a agilizar o processo de reparação. A ferramenta automatiza os passos manuais em KB5042421 (cliente) e KB5042426 (servidor). Transfira a Ferramenta de Recuperação da Microsoft assinada a partir do Centro de Transferências da Microsoft. Pode utilizar a ferramenta para recuperar clientes, servidores e máquinas virtuais (VMs) Do Windows.

Existem duas opções de reparação:

-

Recuperar do Windows PE: esta opção utiliza suportes de dados de arranque que automatizam a reparação do dispositivo.

-

Recuperar do modo de segurança: esta opção utiliza suportes de dados de arranque para os dispositivos afetados iniciarem no modo de segurança. Em seguida, um administrador pode iniciar sessão com uma conta com privilégios administrativos locais e executar os passos de remediação.

Determinar a opção a utilizar

Esta opção para recuperar do Windows PE recupera sistemas de forma rápida e direta e não requer privilégios administrativos locais. Se o dispositivo utilizar o BitLocker, poderá ter de introduzir manualmente a chave de recuperação BitLocker antes de poder reparar um sistema afetado.

Se utilizar uma solução de encriptação de discos que não seja da Microsoft, veja as orientações desse fornecedor. Devem fornecer opções para recuperar a unidade para que possa executar o script de remediação a partir do Windows PE.

Esta opção para recuperar do modo de segurança pode ativar a recuperação em dispositivos preparados para BitLocker sem que seja necessária a entrada de chaves de recuperação BitLocker. Precisa de acesso a uma conta com direitos de administrador local no dispositivo.

Utilize esta opção para dispositivos nas seguintes situações:

-

Utiliza protetores apenas TPM.

-

O disco não está encriptado.

-

A chave de recuperação BitLocker é desconhecida.

Se o dispositivo utilizar protetores TPM+PIN BitLocker, o utilizador terá de introduzir o PIN ou terá de utilizar a chave de recuperação BitLocker.

Se o BitLocker não estiver ativado, o utilizador só precisa de iniciar sessão com uma conta com direitos de administrador local.

Se utilizar uma solução de encriptação de discos que não seja da Microsoft, veja as orientações desse fornecedor. Devem fornecer opções para recuperar a unidade para que possa executar o script de remediação a partir do modo de segurança.

Considerações adicionais

Embora a opção USB seja preferida, alguns dispositivos podem não suportar ligações USB. Para estas situações, veja a secção sobre como Utilizar o Ambiente de Execução Pré-arranque (PXE) para recuperação.

Se o dispositivo não conseguir ligar a uma rede PXE e o USB não for uma opção, experimente os passos manuais nos seguintes artigos:

Caso contrário, reimaginar o dispositivo poderá ser uma solução.

Com qualquer opção de recuperação, primeiro teste-a em vários dispositivos antes de a utilizar amplamente no seu ambiente.

Criar o suporte de dados de arranque

Pré-requisitos para criar o suporte de dados de arranque

-

Um cliente de 64 bits do Windows com, pelo menos, 8 GB de espaço livre no qual pode executar a ferramenta para criar a pen USB de arranque.

-

Privilégios administrativos no cliente Windows a partir do pré-requisito n.º 1.

-

Uma pen USB com um tamanho mínimo de 1 GB e não superior a 32 GB. A ferramenta elimina todos os dados existentes nesta unidade e formatará-os automaticamente para FAT32.

Instruções para criar o suporte de dados de arranque

Para criar um suporte de dados de recuperação, a partir do cliente Windows de 64 bits no pré-requisito n.º 1, utilize os seguintes passos:

-

Transfira a Ferramenta de Recuperação da Microsoft assinada a partir do Centro de Transferências da Microsoft.

-

Extraia o script do PowerShell do ficheiro transferido.

-

Abra o Windows PowerShell como administrador e execute o seguinte script: MsftRecoveryToolForCS.ps1

-

A ferramenta transfere e instala o Windows Assessment and Deployment Kit (Windows ADK). Este processo pode demorar vários minutos a ser concluído.

-

Escolha uma das duas opções para recuperar os dispositivos afetados: Windows PE ou modo de segurança.

-

Opcionalmente, selecione um diretório que contenha ficheiros de controlador para importar para a imagem de recuperação. Recomendamos que selecione N para ignorar este passo.

-

A ferramenta importa todos os ficheiros SYS e INI de forma recursiva no diretório especificado.

-

Determinados dispositivos, como dispositivos Surface, poderão necessitar de controladores adicionais para a introdução de teclado.

-

-

Selecione a opção para gerar um ficheiro ISO ou uma pen USB.

-

Se escolher a opção USB:

-

Insira a pen USB quando lhe for pedido e forneça a letra de unidade.

-

Assim que a ferramenta concluir a criação da pen USB, remova-a do cliente Windows.

-

Instruções para utilizar a opção de recuperação

Se tiver criado suportes de dados nos passos anteriores para o Windows PE, utilize estas instruções nos dispositivos afetados.

Pré-requisitos para utilizar o suporte de dados de arranque para recuperação do Windows PE

-

Poderá precisar da chave de recuperação BitLocker para cada dispositivo bitLocker ativado e afetado.

-

Se o dispositivo afetado utilizar protetores TPM+PIN e não souber o PIN do dispositivo, poderá precisar da chave de recuperação.

-

Instruções para utilizar o suporte de dados de arranque para recuperação do Windows PE

-

Insira a tecla USB num dispositivo afetado.

-

Reinicie o dispositivo.

-

Durante o reinício, prima F12 para aceder ao menu de arranque do BIOS.

Nota: Alguns dispositivos podem utilizar uma combinação de teclas diferente para aceder ao menu de arranque do BIOS. Siga as instruções específicas do fabricante para o dispositivo.

-

No menu de arranque do BIOS , selecione Arranque a partir de USB e continue. A ferramenta é executada.

-

Se o BitLocker estiver ativado, será pedida ao utilizador a chave de recuperação BitLocker. Inclua os traços (-) quando introduzir a chave de recuperação BitLocker. Para obter mais informações sobre as opções da chave de recuperação, consulte Onde procurar a chave de recuperação BitLocker.

Nota: Para soluções de encriptação de dispositivos que não sejam da Microsoft, siga todos os passos fornecidos pelo fornecedor para obter acesso à unidade.

-

Se o BitLocker não estiver ativado no dispositivo, poderá ser-lhe pedida a chave de recuperação BitLocker. Prima Enter para ignorar e continuar.

-

-

A ferramenta executa os passos de remediação, conforme recomendado pela CrowdStrike.

-

Depois de concluída, remova a pen USB e reinicie o dispositivo normalmente.

Se tiver criado suportes de dados nos passos anteriores para o modo de segurança, utilize estas instruções nos dispositivos afetados.

Pré-requisitos para utilizar o suporte de dados de arranque para a recuperação do modo de segurança

-

Acesso à conta de Administrador local.

-

Se o dispositivo afetado utilizar protetores TPM+PIN do BitLocker e não souber o PIN do dispositivo, poderá precisar da chave de recuperação BitLocker.

Instruções para utilizar o suporte de dados de arranque para a recuperação do modo de segurança

-

Insira a tecla USB num dispositivo afetado.

-

Reinicie o dispositivo.

-

Durante o reinício, prima F12 para aceder ao menu de arranque do BIOS.

Nota: Alguns dispositivos podem utilizar uma combinação de teclas diferente para aceder ao menu de arranque do BIOS. Siga as instruções específicas do fabricante para o dispositivo.

-

No menu de arranque do BIOS , selecione Arranque a partir de USB e continue.

-

A ferramenta é executada e é apresentada a seguinte mensagem:esta ferramenta irá configurar este computador para arrancar no modo de segurança. AVISO: Em alguns casos, poderá ter de introduzir uma chave de recuperação BitLocker após a execução.

-

Prima qualquer tecla para continuar. É apresentada a seguinte mensagem:o PC está configurado para arrancar para o Modo de Segurança agora.

-

Prima qualquer tecla para continuar. O dispositivo é reiniciado no modo de segurança.

-

Execute repair.cmd a partir da raiz da unidade de multimédia. O script executa os passos de remediação, conforme recomendado pela CrowdStrike.

-

É apresentada a seguinte mensagem:esta ferramenta removerá os ficheiros afetados e restaurará a configuração de arranque normal. AVISO: Em alguns casos, poderá precisar da chave de recuperação BitLocker. AVISO: este script tem de ser executado numa linha de comandos elevada.

-

Prima qualquer tecla para continuar. O script é executado e restaura o modo de arranque normal.

-

Assim que a ferramenta for concluída com êxito, é apresentada a seguinte mensagem:Êxito. O sistema será agora reiniciado.

-

Prima qualquer tecla para continuar. O dispositivo é reiniciado normalmente.

Utilizar suportes de dados de recuperação em máquinas virtuais Hyper-V

Pode utilizar o suporte de dados de recuperação para remediar as máquinas virtuais (VMs) do Hyper-V afetadas. Quando criar o suporte de dados de arranque, selecione a opção para gerar um ficheiro ISO.

Nota: Para VMs não Hyper-V, siga as instruções fornecidas pelo fornecedor do hipervisor para utilizar o suporte de dados de recuperação.

Instruções para recuperar máquinas virtuais hyper-V

-

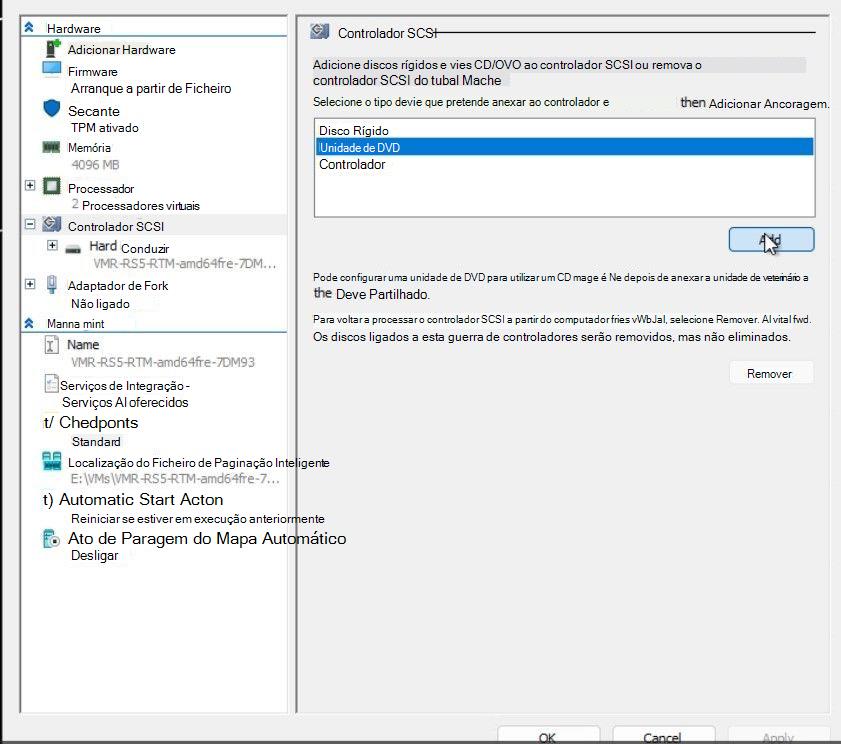

Numa VM afetada, adicione uma Unidade de DVD em Definições do Hyper-V > Controlador SCSI.

-

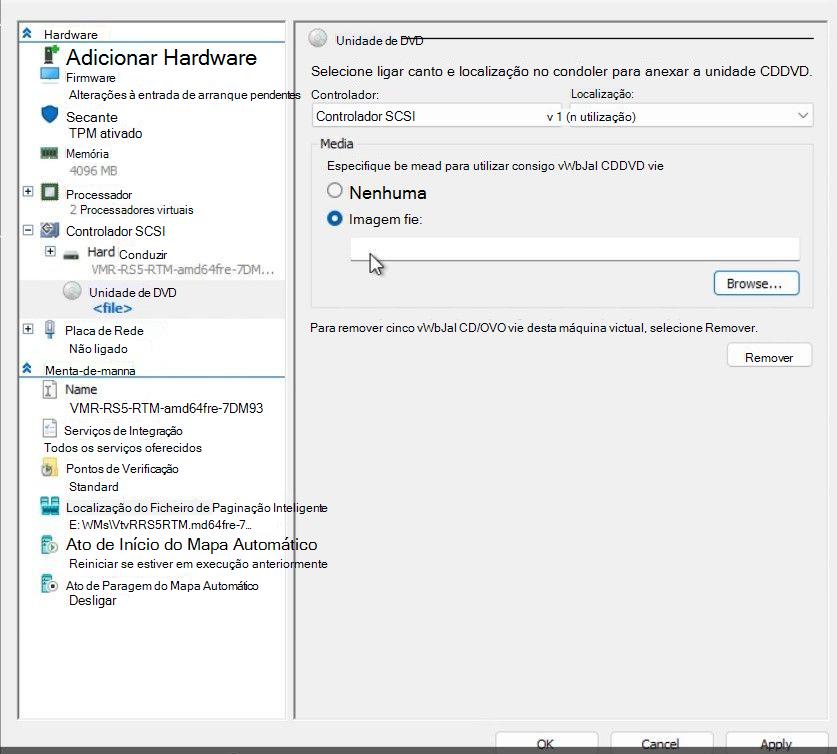

Navegue para o ISO de recuperação e adicione-o como um ficheiro de Imagem em Definições do Hyper-V > Controlador SCSI > Unidade de DVD.

-

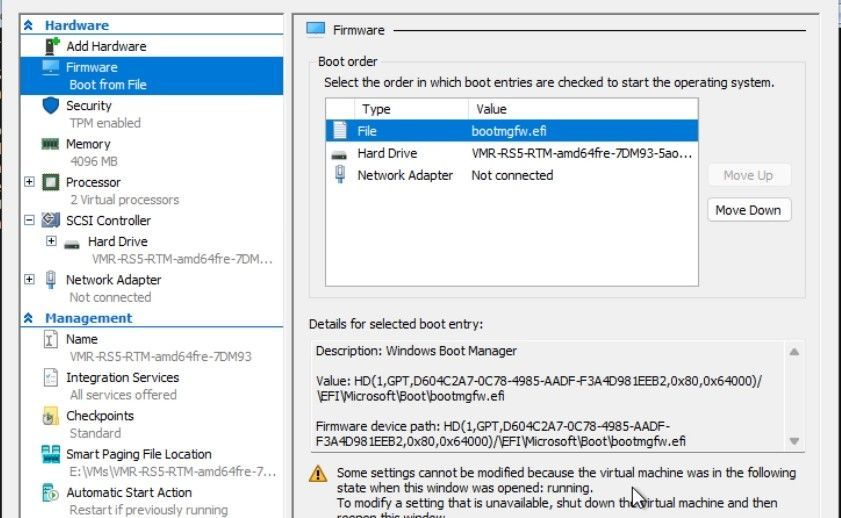

Anote a ordem de Arranque atual para que possa restaurá-la manualmente mais tarde. A imagem seguinte é um exemplo de uma ordem de arranque, que pode ser diferente da configuração da VM.

-

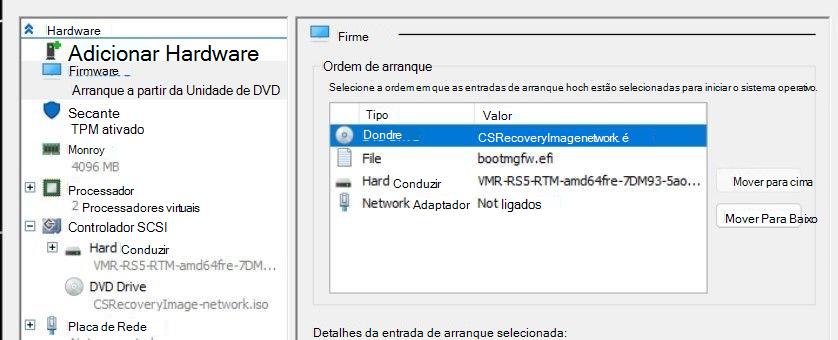

Altere a Ordem de arranque para mover a Unidade de DVD como a primeira entrada de arranque.

-

Inicie a VM e prima qualquer tecla para continuar a arrancar na imagem ISO.

-

Consoante a forma como criou o suporte de dados de recuperação, siga os passos adicionais para utilizar as opções de recuperação do Windows PE ou do modo de segurança .

-

Defina a ordem de arranque novamente para as definições de arranque originais a partir das definições do Hyper-V da VM.

-

Reinicie a VM normalmente.

Utilizar o PXE para recuperação

Para a maioria dos clientes, as outras opções de recuperação ajudarão a restaurar os seus dispositivos. No entanto, se os dispositivos não conseguirem utilizar a opção para recuperar a partir de USB, por exemplo, devido a políticas de segurança ou disponibilidade de portas, os administradores de TI podem utilizar o PXE para remediar.

Para utilizar esta solução, pode utilizar a imagem wim (Windows Imaging Format) que a ferramenta de recuperação da Microsoft cria num ambiente PXE existente. Os dispositivos afetados têm de estar na mesma sub-rede de rede que o servidor PXE existente.

Em alternativa, pode utilizar a abordagem do servidor PXE descrita abaixo. Esta opção funciona melhor quando pode mover facilmente o servidor PXE da sub-rede para a sub-rede para fins de remediação.

Pré-requisitos para a recuperação PXE

-

Um dispositivo Windows de 64 bits que aloja a imagem de arranque. Este dispositivo é referido como o "servidor PXE".

-

O servidor PXE pode ser executado em qualquer SO windows de 64 bits suportado.

-

O servidor PXE deve ter acesso à Internet para transferir a ferramenta Microsoft PXE a partir do Centro de Transferências da Microsoft. Também pode copiá-lo para o servidor PXE a partir de outro sistema na sua rede.

-

O servidor PXE deve ter regras de firewall de entrada criadas para as portas UDP 67, 68, 69, 547 e 4011. A ferramenta PXE (MSFTPXEToolForCS.exe) transferida atualiza as definições da Firewall do Windows no servidor PXE. Se o servidor PXE utilizar uma solução de firewall que não seja da Microsoft, crie regras seguindo as respetivas recomendações.

Nota: Este script não limpa as regras da firewall. Deve remover estas regras de firewall após a remediação estar concluída. Para remover estas regras da Firewall do Windows, abra o Windows PowerShell como administrador e execute o seguinte comando: MSFTPXEInitToolForCS.ps1 limpo

-

Privilégios administrativos para executar a ferramenta PXE.

-

O servidor PXE requer o Microsoft Visual C++ Redistributable. Transfira e instale a versão mais recente.

-

-

Os dispositivos Windows afetados devem estar na mesma sub-rede que o servidor PXE. Devem ter fios rígidos em vez de utilizar uma rede Wi-Fi.

Configurar o servidor PXE

-

Transfira a ferramenta Microsoft PXE a partir do Centro de Transferências da Microsoft. Extraia o conteúdo do arquivo zip para qualquer diretório. Contém todos os ficheiros necessários.

-

Abra o Windows PowerShell como administrador. Mude para o diretório onde extraiu os ficheiros e execute o seguinte comando: MSFTPXEInitToolForCS.ps1

-

O script analisa a instalação do Windows ADK e do Windows PE Add-On no servidor PXE. Se não estiverem instalados, o script instala-os. Para prosseguir com a instalação, reveja e aceite os termos de licenciamento.

-

O script gera os scripts de remediação e cria uma imagem de arranque válida.

-

Se necessário, aceite o pedido e forneça um caminho que contenha os ficheiros do controlador. Podem ser necessários ficheiros de controlador para dispositivos de armazenamento em massa ou de teclado. Geralmente, não terá de adicionar controladores. Se não precisar de ficheiros de controlador adicionais, selecione N.

-

Pode configurar o servidor PXE para fornecer uma imagem de remediação predefinida ou uma imagem de modo de segurança. Verá as seguintes indicações:1. Arranque para WinPE para remediar o problema. É necessário introduzir a chave de recuperação BitLocker se o disco do sistema estiver encriptado pelo BitLocker. 2. Inicie para o WinPE configurar o modo de segurança e execute o comando de reparação depois de entrar no modo de segurança. É menos provável que esta opção exija a chave de recuperação BitLocker se o disco do sistema estiver encriptado pelo BitLocker.

-

O script gera os ficheiros de distribuição necessários e fornece o caminho onde copia a ferramenta de servidor PXE.

-

-

Verifique novamente os pré-requisitos da recuperação PXE, especialmente o Microsoft Visual C++ Redistributable.

-

Na consola do PowerShell como administrador, mude para o diretório onde a ferramenta de servidor PXE é copiada e execute o seguinte comando para iniciar o processo do serviço de escuta: .\MSFTPXEToolForCS.exe

-

Não verá respostas adicionais à medida que o servidor PXE processa as ligações. Não feche esta janela, pois esta ação irá parar o servidor PXE.

-

Pode monitorizar o progresso do servidor PXE no ficheiro MSFTPXEToolForCS.log no mesmo diretório.

Nota: Se quiser executar vários servidores PXE para sub-redes diferentes, copie o diretório com a ferramenta de servidor PXE e execute novamente os passos 3 & 4.

-

Informações adicionais sobre o PXE

Utilizar o PXE para recuperar um dispositivo afetado

O dispositivo afetado tem de estar na mesma sub-rede que o servidor PXE. Se os dispositivos estiverem em sub-redes diferentes, configure os programa auxiliares de IP no seu ambiente de rede para permitir a deteção do servidor PXE.

Se o dispositivo afetado não estiver configurado para o arranque PXE, siga estes passos:

-

No dispositivo afetado, aceda ao menu BIOS\UEFI .

-

Esta ação é diferente em diferentes modelos e fabricantes. Veja a documentação fornecida pelo fabricante do equipamento original para obter a estrutura e o modelo específicos do dispositivo.

-

As opções comuns para aceder ao BIOS\UEFI envolvem premir uma tecla como F2, F12, DEL ou ESC durante a sequência de arranque.

-

-

Certifique-se de que o Arranque da rede está ativado no dispositivo. Para obter orientações adicionais, veja a documentação do fabricante do dispositivo.

-

Configure a opção de arranque de rede como a primeira prioridade de arranque.

-

Guarde as novas definições. Reinicie o dispositivo para que as definições se apliquem e arranquem a partir de PXE.

Quando arranca o PXE no dispositivo afetado, o comportamento dependerá se escolheu o Windows PE ou o suporte de dados de recuperação do modo de segurança para o servidor PXE.

Para obter mais informações sobre estas opções, consulte os passos adicionais para utilizar o Windows PE ou as opções de recuperação do modo de segurança.

-

Para a opção de recuperação do Windows PE, é pedido ao utilizador para iniciar o Windows PE e o script de remediação é executado automaticamente.

-

Para a opção de recuperação do modo de segurança, o dispositivo arranca para o modo de segurança. O utilizador tem de iniciar sessão com a conta de Administrador local e executar manualmente o script.

-

No modo de segurança e com sessão iniciada como Administrador local, abra o Windows PowerShell como administrador.

-

Execute os seguintes comandos:del %SystemRoot%\System32\drivers\CrowdStrike\C-00000291*.sys bcdedit /deletevalue {current} safeboot shutdown -r -t 00

-

Depois de concluído, reinicie o dispositivo normalmente ao responder à linha de comandos no ecrã. Aceda ao menu BIOS\UEFI e atualize a ordem de arranque para remover o arranque PXE.

Contactar a CrowdStrike

Se, depois de seguir os passos acima, se ainda tiver problemas ao iniciar sessão no seu dispositivo, contacte o CrowdStrike para obter assistência adicional.

Informações adicionais

Para obter mais informações sobre o problema que afeta os clientes e servidores Windows que executam o agente CrowdStrike Falcon, veja os seguintes recursos:

-

Uma grande variedade de informações do Windows estão disponíveis a partir do estado de funcionamento da versão do Windows (aka.ms/WRH).

-

Os passos de recuperação detalhados estão disponíveis nos seguintes artigos:

-

Os clientes do Windows 365 Cloud PC podem tentar restaurar o respetivo PC na Cloud para um bom estado conhecido antes do lançamento da atualização (19 de julho de 2024). Para obter mais informações, veja um dos seguintes artigos:

-

Para VMs do Windows em execução no Microsoft Azure, siga os passos de mitigação no estado do Azure.

-

Estão disponíveis detalhes adicionais da CrowdStrike a partir do centro de remediação e orientação crowdStrike: atualização de conteúdos do Falcon para anfitriões windows.

-

A mensagem de blogue Sucesso do Cliente do Microsoft Intune na ferramenta de recuperação tem comentários de outros administradores de TI que podem ser úteis.

Referências

Os produtos de terceiros que este artigo aborda são fabricados por empresas que são independentes da Microsoft. Não estabelecemos qualquer garantia, implícita ou não, sobre o desempenho ou fiabilidade destes produtos.

Fornecemos informações de contacto de terceiros para o ajudar a encontrar suporte técnico. Estas informações de contacto poderão ser alteradas sem aviso prévio. Não garantimos a exatidão destas informações de contacto de terceiros.