Resumo

Poderá reparar num grande número de eventos de blocos que são recolhidos no portal Microsoft Defender Advanced Threat Protection (MDATP). Estes eventos são gerados pelo motor de Integridade do Código (CI) e podem ser identificados pelo respetivo ExploitGuardNonMicrosoftSignedBlocked ActionType.

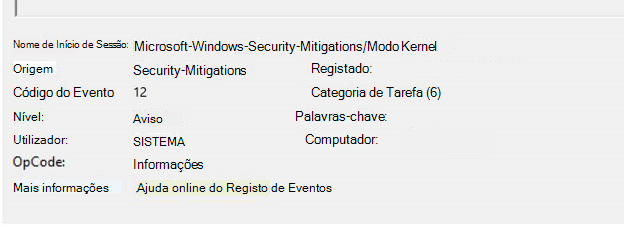

Evento como visto no registo de eventos de ponto final

|

ActionType |

Fornecedor/origem |

ID de Evento |

Descrição |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

Bloco de proteção de integridade do código |

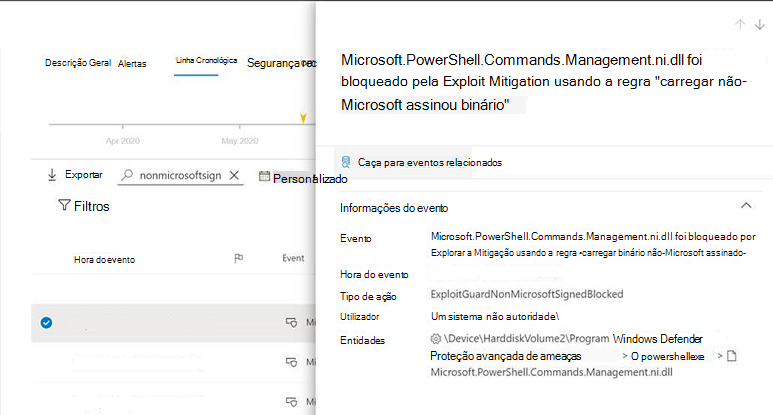

Evento como visto na linha cronológica

O processo "\Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" (PID 8780) foi impedido de carregar o binário "\Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll"

Mais informações

O motor CI garante que apenas os ficheiros fidedignos têm permissão para serem executados num dispositivo. Quando a CI está ativada e encontra um ficheiro não fidedigno, gera um evento de bloqueio. No Modo de auditoria, o ficheiro continua autorizado a ser executado, enquanto que, no modo Impor, o ficheiro é impedido de ser executado.

A CI pode ser ativada de várias formas, incluindo quando implementa uma política de Controlo de Aplicações do Windows Defender (WDAC). No entanto, nesta situação, o MDATP está a ativar a CI no back-end, o que está a acionar eventos quando encontra ficheiros de Imagem Nativa (NI) não assinados provenientes da Microsoft.

A assinatura de um ficheiro destina-se a permitir a verificação da autenticidade desses ficheiros. A CI pode verificar se um ficheiro não foi modificado e teve origem numa autoridade fidedigna com base na respetiva assinatura. A maioria dos ficheiros com origem na Microsoft são assinados, no entanto, alguns ficheiros não podem ou não estão assinados por vários motivos. Por exemplo, os binários NI (compilados a partir de .NET Framework código) são geralmente assinados se estiverem incluídos numa versão. No entanto, normalmente, são geradas novamente num dispositivo e não podem ser assinadas. Separadamente, muitas aplicações têm apenas o respetivo ficheiro CAB ou MSI assinado para verificar a sua autenticidade na instalação. Quando são executados, criam ficheiros adicionais que não estão assinados.

Mitigação

Não recomendamos que ignore estes eventos, uma vez que podem indicar problemas de segurança genuínos. Por exemplo, um atacante malicioso pode tentar carregar um binário não assinado sob o pretexto de ter origem na Microsoft.

No entanto, estes eventos podem ser filtrados por consulta quando tenta analisar outros eventos na Investigação Avançada ao excluir eventos que tenham o ActionType ExploitGuardNonMicrosoftSignedBlocked .

Esta consulta mostrar-lhe-ia todos os eventos relacionados com esta deteção excessiva específica:

DeviceEvents | em que ActionType == "ExploitGuardNonMicrosoftSignedBlocked" e InitiatingProcessFileName == "powershell.exe" e FileName terminam com "ni.dll" | em que carimbo de data/hora > atrás (7d)

Se quiser excluir este evento, terá de inverter a consulta. Isto mostraria todos os eventos do ExploitGuard (incluindo o EP), exceto os seguintes:

DeviceEvents | em que ActionType começa com "ExploitGuard" | em que ActionType != "ExploitGuardNonMicrosoftSignedBlocked" ou (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" e InitiatingProcessFileName != "powershell.exe") ou (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" e InitiatingProcessFileName == "powershell.exe" e FileName !endswith "ni.dll") | em que carimbo de data/hora > atrás (7d)

Além disso, se utilizar .NET Framework 4.5 ou uma versão posterior, tem a opção de regenerar ficheiros NI para resolver muitos dos eventos supérfluos. Para tal, elimine todos os ficheiros NI no diretório NativeImages e, em seguida, execute o comando ngen update para os regenerar.