Sumário

Existe uma vulnerabilidade de segurança em determinados chipsets de Trusted Platform Module (TPM). A vulnerabilidade enfraquece força da chave.

Este artigo ajuda a identificar e solucionar problemas do BitLocker protegidos por dispositivos de que são afectados pela vulnerabilidade que é descrita no Aviso de segurança da Microsoft ADV170012.

Mais informações

Descrição geral

Este documento descreve como resolver o impacto da vulnerabilidade no protectores de TPM do BitLocker.

O impacto sobre outros métodos de protector de BitLocker tem de ser revisto com base na forma como estão protegidos os segredos relevantes. Por exemplo, se uma chave externa para desbloquear o BitLocker está protegida para o TPM, consulte o aviso para analisar o impacto. Reparação destes efeitos sobre a vulnerabilidade não está no âmbito do presente documento.

Como identificar impacto

O BitLocker utiliza o selo TPM e desvincular operações com chave de raiz de armazenamento para proteger os segredos de BitLocker no volume do sistema operativo. A vulnerabilidade afecta o selo e desvincular operações no TPM 1.2, mas não afecta as operações no TPM 2.0.

Quando o protector de TPM é utilizado para proteger o volume do sistema operativo, a segurança da protecção BitLocker é afectada apenas se a versão de firmware do TPM 1.2.

Para identificar os TPMs afectado e o TPM versões, consulte "2. Determine dispositivos na sua organização que são afectados"em"Acções recomendadas"em ADV170012 de aviso de segurança Microsoft.

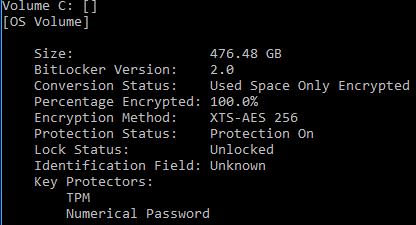

Para verificar o estado do BitLocker, execute "Gerir-bde-estado < letra de volume de SO: >" na linha de comandos como administrador do computador.

Figura 1 Exemplo de resultado de um volume de sistema operativo que está protegido por protector de TPM e protector de palavra-passe de recuperação. (Dispositivo de encriptação não é afectado por esta vulnerabilidade TPM.)

Corrigir a vulnerabilidade BitLocker após a actualização de firmware

Siga estes passos para corrigir a vulnerabilidade:

-

Suspender a protecção BitLocker: executar "Gerir-bde-protectores < letra de volume de SO: > – desactivar" como um administrador do computador.

-

Limpe o TPM. Para obter instruções, consulte "6. Desmarcar TPM"no âmbito de acções recomendadas" na ADV170012 de aviso de segurança da Microsoft.

-

A protecção BitLocker retoma automaticamente após um reinício para o Windows 8 e versões posteriores do Windows. Para o Windows 7, execute "Gerir-bde-protectores < letra de volume de SO: > – activar" como administrador do computador para retomar a protecção do BitLocker.

A seguinte página fornece uma referência completa da linha de comandos para gerir-bde.exe:

https://technet.microsoft.com/library/ff829849(v=ws.11).aspx