Resumo

Os administradores do Gestor de Máquinas Virtuais (VMM) do Microsoft System Center 2012 R2 podem agora criar e gerir centralmente listas de controlo de acesso por porta Hyper-V (ACLs) na VMM.

Mais Informações

Para obter mais informações sobre o Rollup de Atualização 8 System Center 2012 R2 Virtual Machine Manager, clique no número do artigo seguinte para ver o artigo na Base de Dados de Conhecimento Microsoft:

3096389 Update Rollup 8 for System Center 2012 R2 Virtual Machine Manager

Glossário

Melhorámos o sistema de objetos do Virtual Machine Manager modelo ao adicionar os seguintes novos conceitos na área de gestão de rede.

-

Lista de controlo de acesso de porta (porta ACL)Um objeto anexado a vários primitivos de rede VMM para descrever a segurança de rede. A porta ACL serve como uma coleção de entradas de controlo de acesso ou regras ACL. Um ACL pode ser anexado a qualquer número (zero ou mais) de primitivos de rede VMM, como uma rede VM, uma sub-rede VM, um adaptador de rede virtual ou o próprio servidor de gestão VMM. Um ACL pode conter qualquer número (zero ou mais) de regras ACL. Cada primitivo de rede VMM compatível (rede VM, sub-rede VM, adaptador de rede virtual ou servidor de gestão VMM) pode ter uma porta ACL anexada ou nenhuma.

-

Portar entrada de controlo de acesso ou regra ACLUm objeto que descreve a política de filtragem. Podem existir múltiplas regras ACL na mesma porta ACL e aplicam-se com base na respeda prioridade. Cada regra ACL corresponde a exatamente uma porta ACL.

-

Global Definições A virtual concept that descreve uma porta ACL que é aplicada a todos os adaptadores de rede virtuais da VM na infraestrutura. Não existe nenhum tipo de objeto separado para a Área Definições. Em vez disso, a porta global Definições ACL é anexado ao próprio servidor de gestão de VMM. O objeto do servidor de gestão de VMM pode ter uma porta ACL ou nenhuma.

Para obter informações sobre objetos na área de gestão de rede que estavam anteriormente disponíveis, consulte Princípios Básicos do Objeto de Rede do Virtual Machine Manager.

O que posso fazer com esta Funcionalidade?

Ao utilizar a interface do PowerShell na VMM, agora pode tomar as seguintes ações:

-

Definir ACLs de porta e as respetivos regras ACL.

-

As regras são aplicadas a portas comutador virtual em servidores Hyper-V como "ACLs de porta estendida" (VMNetworkAdapterExtendedAcl) em terminologia Hyper-V. Isto significa que podem aplicar-se apenas Windows Server 2012 servidores anfitriãos R2 (Hyper-V Server 2012 R2).

-

A VMM não irá criar ACLs de porta Hyper-V "legada" (VMNetworkAdapterAcl). Portanto, não pode aplicar ACLs de porta Windows Server 2012 (ou Hyper-V Server 2012) servidores anfitriões utilizando VMM.

-

Todas as regras ACL de porta definidas na VMM utilizando esta funcionalidade são com do tipo de estado (para TCP). Não pode criar regras ACL sem estado para TCP com VMM.

Para obter mais informações sobre a funcionalidade ACL de porta extensa no Windows Server 2012 R2 Hyper-V, consulte o artigo Criar Políticas de Segurança com Listas de Portas Controlo de Acesso extensas para Windows Server 2012 R2.

-

-

Anexar uma porta ACL a Global Definições. Isto aplica-se a todos os adaptadores de rede virtuais da VM. Está disponível apenas para administradores completos.

-

Anexe as entradas ACLs criadas a uma rede VM, sub-redes de VM ou adaptadores de rede virtuais de VM. Isto está disponível para administradores completos, administradores inquilinos e utilizadores de self-service (SSUs).

-

Ver e atualizar regras ACL de porta configuradas na VM VNIC individual.

-

Elimine ACLs de porta e as respetivos regras ACL.

Cada uma destas ações é abordada mais detalhadamente neste artigo. Tenha em atenção que esta funcionalidade é exposta apenas através de cmdlets do PowerShell e não será refletida na IU da consola VMM (exceto no estado "Conformidade").

O que não posso fazer com esta funcionalidade?

-

Gerir/atualizar regras individuais numa única instância quando o ACL é partilhado entre múltiplas instâncias. Todas as regras são geridas centralmente nos ACLs principal e aplicam-se onde quer que o ACL seja anexado.

-

Anexe mais do que um ACL a uma entidade.

-

Aplique ACLs de porta a adaptadores de rede virtuais (vNICs) na partição principal de Hyper-V (sistema operativo).

-

Crie regras ACL de porta que incluam protocolos ao nível ip (que não tCP ou UDP).

-

Aplique ACLs de porta a redes lógicas, sites de rede (definições de rede lógica), vLANs de sub-rede e outros primitivos de rede VMM que não estavam listados anteriormente.

Como devo proceder para utilizar a funcionalidade?

Definir novas portas ACLs e as respetiva regras ACL de porta

Agora pode criar ACLs e as respetivos regras ACL diretamente a partir da VMM através de cmdlets do PowerShell.

Criar um novo ACL

Foram adicionados os seguintes novos cmdlets do PowerShell: New-SCPortACL –Name <cadeia> [–Description <string>] – Nome: Nome: Nome da porta ACL – Descrição: Descrição da porta ACL (parâmetro opcional) Get-SCPortACL Obtém todas as ACLs da porta – Nome: filtrar opcionalmente por nome –ID: opcionalmente filtrar por comandos de Exemplo ID

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Definir regras ACL de porta para a porta ACL

Cada porta ACL consiste numa coleção de regras ACL de porta. Cada regra contém parâmetros diferentes.

-

Nome

-

Descrição

-

Tipo: Saída/Saída (a direção na qual o ACL será aplicado)

-

Ação: Permitir/Negar (a ação do ACL, para permitir o tráfego ou bloquear o tráfego)

-

Prefixo SourceAddress:

-

SourcePortRange:

-

Prefixo DestinationAddress:

-

DestinationPortRange:

-

Protocolo: TCP/Udp/Any (Nota: os protocolos ao nível DE IP não são suportados em ACLs de porta definidos pela VMM. Continuam a ser suportados nativa pelo Hyper-V.)

-

Prioridade: 1 – 65535 (o número mais baixo tem a prioridade mais baixa). Esta prioridade é relativa à camada na qual é aplicada. (Mais informações sobre como as regras ACL são aplicadas com base na prioridade e no objeto ao qual o ACL está anexado.)

Novos cmdlets do PowerShell adicionados

New-SCPortACLrule -PortACL <PortACL> -Name <cadeia> [-Description <string>] -Type <Inbound | Outbound> -Action <Allow | Negar> -Priority <uint16> -Protocol <Tcp | Udp | Qualquer> [-SourceAddressPrefix <cadeia: IPAddress | IpSubnet>] [-SourcePortRange <cadeia:X|X-Y| Any>] [-DestinationAddressPrefix <cadeia: IPAddress | IpSubnet>] [-DestinationPortRange <cadeia:X|X-Y| Qualquer>] Get-SCPortACLruleRecupera todas as regras ACL de porta.

-

Nome: Opcionalmente, filtrar por nome

-

ID: Opcionalmente, filtrar por ID

-

PortACL: Opcionalmente, filtrar por porta ACL

Comandos de exemplo

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

Anexar e desanecessar ACLs da porta

Os ACLs podem ser anexados ao seguinte:

-

Definições globais (aplica-se a todos os adaptadores de rede VM. Apenas os administradores completos podem fazê-lo.)

-

Rede VM (os administradores/administradores inquilinos completos/SSUs podem fazê-lo.)

-

Sub-rede VM (Os administradores/administradores inquilinos completos/SSUs podem fazê-lo.)

-

Adaptadores de rede virtuais (os administradores/administradores inquilinos/SSUs completos podem fazê-lo.)

Definições globais

Estas regras ACL de porta aplicam-se a todos os adaptadores de rede virtuais da VM na infraestrutura. Os cmdlets existentes do PowerShell foram atualizados com novos parâmetros para anexar e desanecessar ACLs de porta. Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: Novo parâmetro opcional que configura a porta especificada ACL para definições globais.

-

RemovePortACL: novo parâmetro opcional que remove qualquer porta configurada ACL das definições globais.

Get-SCVMMServer: Devolve a porta configurada ACL no objeto devolvido. Comandos de exemplo

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

Rede VM

Estas regras serão aplicadas a todos os adaptadores de rede virtuais de VM ligados a esta rede VM. Os cmdlets existentes do PowerShell foram atualizados com novos parâmetros para anexar e desanecessar ACLs de porta. New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [resto dos parâmetros] -PortACL: novo parâmetro opcional que permite especificar uma porta ACL para a rede VM durante a criação. Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [resto dos parâmetros] -PortACL: Novo parâmetro opcional que lhe permite definir uma porta ACL para a rede VM. -RemovePortACL: novo parâmetro opcional que remove qualquer porta configurada ACL da rede VM. Get-SCVMNetwork: Devolve a porta configurada ACL no objeto devolvido. Comandos de exemplo

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

Sub-rede VM

Estas regras serão aplicadas a todos os adaptadores de rede virtuais da VM ligados a esta sub-rede VM. Os cmdlets existentes do PowerShell foram atualizados com um novo parâmetro para anexar e desanecessar ACLs de portas.New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [resto dos parâmetros] -PortACL: novo parâmetro opcional que permite especificar uma porta ACL para a sub-rede VM durante a criação. Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [resto dos parâmetros] -PortACL: Novo parâmetro opcional que lhe permite definir uma porta ACL para a sub-rede VM. -RemovePortACL: novo parâmetro opcional que remove qualquer porta configurada ACL da sub-rede VM. Get-SCVMSubnet: Devolve a porta configurada ACL no objeto devolvido. Comandos de exemplo

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

VM virtual network adapter (vmNIC)

Os cmdlets existentes do PowerShell foram atualizados com novos parâmetros para anexar e desanecessar ACLs de porta. New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [resto dos parâmetros] -PortACL: Novo parâmetro opcional que lhe permite especificar uma porta ACL para o adaptador de rede virtual enquanto cria um novo vNIC. Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [resto dos parâmetros] -PortACL: Novo parâmetro opcional que lhe permite definir uma porta ACL para o adaptador de rede virtual. -RemovePortACL: novo parâmetro opcional que remove qualquer porta configurada ACL do adaptador de rede virtual. Get-SCVirtualNetworkAdapter: Devolve a porta configurada ACL no objeto devolvido. Comandos de exemplo

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Aplicar regras ACL de porta

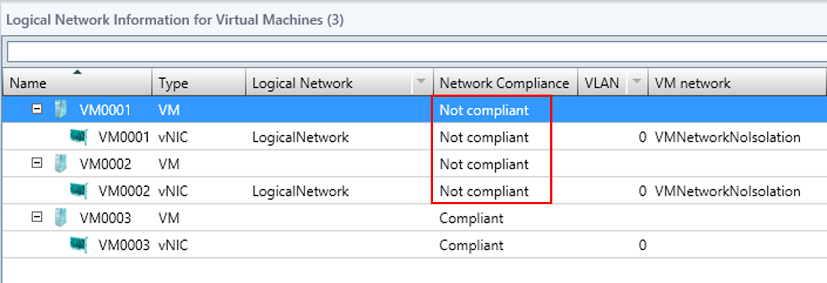

Quando atualiza as VMs depois de anexar os ACLs de porta, repare que o estado das VMs é apresentado como "Não Em Compatibilidade" na vista de Máquina Virtual da área de trabalho de Tecido. (Para mudar para a vista Máquina Virtual, primeiro tem de navegar para o nó de Redes Lógicas ou para o nó Comutadores Lógicos da área de trabalho Tecido). Tenha em atenção que a atualização de VM ocorre automaticamente em segundo plano (dentro do prazo). Por essa razão, mesmo que não analise explicitamente as VMs, elas entrarão num estado de nãocompliável.

Regras ACL da porta de visualização

Para ver as regras ACLs e ACL, pode utilizar os seguintes cmdlets do PowerShell.

Novos cmdlets do PowerShell adicionados

Obter porta ACLsParâmetro set 1. Para obter todos os dados ou pelo nome: Get-SCPortACL [nome <>] Conjunto de parâmetros 2. Para obter por ID: Get-SCPortACL -ID <> [-Name <>] Recuperar regras ACL da porta Parâmetro definido 1. All or by name: Get-SCPortACLrule [-Name <>] Parameter set 2. Por ID: Get-SCPortACLrule -ID <> Conjunto de Parâmetros 3. Por Objeto ACL: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

Atualizar regras de porta ACL

Quando atualiza o ACL que está anexado a adaptadores de rede, as alterações refletem-se em todas as instâncias do adaptador de rede que utilizam esse ACL. Para um ACL anexado a uma sub-rede VM ou rede VM, todas as instâncias do adaptador de rede que estiverem ligadas a essa sub-rede são atualizadas com as alterações. Nota A atualização de regras ACL em adaptadores de rede individuais é efetuada em paralelo num esquema de melhor tentativa. Os adaptadores que não podem ser atualizados por qualquer motivo são marcados como "incomplientes de segurança" e a tarefa é concluída com uma mensagem de erro a indicar que os adaptadores de rede não foram atualizados com êxito. "Incompliente de segurança" aqui refere-se a uma incompreensão em versus regras ACL reais. O adaptador terá um estado de conformidade de "Não compatível" juntamente com mensagens de erro relevantes. Consulte a secção anterior para obter mais informações sobre a remediação de máquinas virtuais não comcomplientes.

Novo cmdlet do PowerShell adicionado

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule <[- Name> <>] [- Description <string>] [-Type <PortACLRuleDirection> {Inbound | Outbound}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <string>] [-SourcePortRange <string>] [-DestinationAddressPrefix <string>] [-DestinationPortRange <string>] [-Protocol <PortACLruleProtocol> {Tcp | Udp | Any}] Set-SCPortACL: Altera a descrição da porta ACL.

-

Descrição: Atualiza a descrição.

Set-SCPortACLrule: Altera os parâmetros da regra ACL da porta.

-

Descrição: Atualiza a descrição.

-

Tipo: Atualiza a direção na qual o ACL é aplicado.

-

Ação: Atualiza a ação do ACL.

-

Protocolo: Atualiza o protocolo ao qual o ACL será aplicado.

-

Prioridade: Atualiza a prioridade.

-

Prefixo sourceAddress: atualiza o prefixo do endereço de origem.

-

SourcePortRange: atualiza o intervalo da porta de origem.

-

Prefixo do DestinationAddress: atualiza o prefixo do endereço de destino.

-

DestinationPortRange: atualiza o intervalo de porta de destino.

Eliminar as regras ACLs de porta e ACL de porta

Um ACL só pode ser eliminado se não houver dependências associadas ao mesmo. As dependências incluem sub-rede VM/subnet VM/virtual network adapter/global settings que estão anexadas ao ACL. Quando tenta eliminar uma porta ACL através do cmdlet do PowerShell, o cmdlet deteta se a porta ACL está anexada a alguma das dependências e irá detetar as mensagens de erro adequadas.

Remover ACLs de porta

Foram adicionados novos cmdlets do PowerShell: Remove-SCPortACL -PortACL <NetworkAccessControlList>

Remover regras ACL de porta

Foram adicionados novos cmdlets do PowerShell: Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> Tenha em atenção que eliminar uma sub-rede VM/VM Network/Network/Network remove automaticamente a associação com esse ACL. Um ACL também pode ser desassociado da sub-rede VM/VM network/network adapter ao alterar o respetivo objeto de rede VMM. Para fazê-lo, utilize o cmdlet Set-cmdlet juntamente com o comutador -RemovePortACL, conforme descrito em secções anteriores. Neste caso, a porta ACL será desanecessada do respetivo objeto de rede, mas não será eliminada da infraestrutura VMM. Por essa razão, pode ser reutilizado mais tarde.

Alterações não apesas às regras ACL

Se estivermos a fazer alterações fora do grupo (OOB) alterações às regras ACL a partir da porta de mudança virtual Hyper-V (ao utilizar cmdlets nativos Hyper-V, como Add-VMNetworkAdapterExtendedAcl), a Atualização VM apresentará o adaptador de rede como "Incompliente de Segurança". O adaptador de rede pode então ser remediado a partir da VMM conforme descrito na secção "Aplicar ACLs de porta". No entanto, a remediação irá sobrescrever todas as regras ACL de porta definidas fora da VMM com as que são esperadas pela VMM.

Prioridade da regra port ACL e precedência de aplicações (avançada)

Conceitos básicos

Cada regra ACL de porta numa porta O ACL tem uma propriedade com o nome "Prioridade". As regras são aplicadas por ordem com base na sua prioridade. Os seguintes princípios principais definem a precedência de regras:

-

Quanto menor for o número de prioridade, maior será a precedência. Isto é, se múltiplas regras de porta ACL se aplicam mutumente, a regra com prioridade mais baixa ganha.

-

A Ação de Regra não afeta a precedência. Isto é, ao contrário de ACLs NTFS (por exemplo), não temos um conceito como "Negar sempre precedência sobre Permitir".

-

Na mesma prioridade (o mesmo valor numérico), não pode ter duas regras com a mesma direção. Este comportamento impede uma situação hipotética na qual se pode definir regras "Negar" e "Permitir" com prioridade igual, pois tal resultaria em ambiguidade ou em conflito.

-

Um conflito é definido como duas ou mais regras com a mesma prioridade e a mesma direção. Poderá ocorrer um conflito se houver duas regras ACL de porta com a mesma prioridade e direção em dois ACLs aplicados em níveis diferentes e se esses níveis se sobrepstam parcialmente. Ou seja, poderá haver um objeto (por exemplo, vmNIC) que se incida no âmbito de ambos os níveis. Um exemplo comum de sobreposição é uma rede VM e uma sub-rede VM na mesma rede.

Aplicar acls de porta múltipla a uma única entidade

Uma vez que as ACLs de porta podem ser aplicadas a diferentes objetos de rede VMM (ou em Níveis diferentes, conforme descrito anteriormente), um único adaptador de rede virtual VM (vmNIC) pode aderir ao âmbito de múltiplas ACLs de porta. Neste cenário, são aplicadas as regras ACL de porta de todos os ACLs de porta. No entanto, a precedência dessas regras pode ser diferente, dependendo de várias novas definições de obturação da VMM mencionadas mais à frente neste artigo.

Definições de registo

Essas definições são definidas como valores Dword no Windows Registo na seguinte chave no servidor de gestão VMM:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Definições Tenha em atenção que todas estas definições irão afetar o comportamento dos ACLs de porta em toda a infraestrutura VMM.

Prioridade de regras ACL de porta efetiva

Neste debate, iremos descrever a precedência real de regras ACL de porta quando são aplicadas múltiplas ACLs de porta a uma única entidade como Prioridade de Regra Eficaz. Tenha em atenção que não existe nenhum objeto ou definição separado na VMM para definir ou ver Prioridade De Regras Eficazes. É calculada no tempo de runtime. Existem dois modos globais nos quais a Prioridade de Regras Eficazes pode ser calculada. Os modos são mudados pela definição de registo:

PortACLAbsolutePriority Os valores aceitáveis para esta definição são 0 (zero) ou 1, em que 0 indica o comportamento predefinido.

Prioridade relativa (comportamento predefinido)

Para ativar este modo, defina a propriedade PortACLAbsolutePriority no registo para um valor de 0 (zero). Este modo também se aplica se a definição não estiver definida no registo (ou seja, se a propriedade não for criada). Neste modo, aplicam-se os seguintes princípios para além dos conceitos principais que foram descritos anteriormente:

-

A prioridade na mesma porta ACL é preservada. Por conseguinte, os valores de prioridade definidos em cada regra são tratados como relativos no ACL.

-

Quando aplica ACLs de múltiplas portas, as respetivos regras são aplicadas em equipas. As regras do mesmo ACL (anexadas a um determinado objeto) são aplicadas em conjunto no mesmo conjunto. A precedência de determinadas equipas depende do objeto ao qual a porta ACL está anexada.

-

Aqui, todas as regras que são definidas nas definições globais ACL (independentemente da sua própria prioridade, conforme definida no ACL da porta) têm sempre precedência sobre as regras definidas no ACL que são aplicadas à vmNIC, entre outras. Por outras palavras, a separação de camadas é impoda.

Em última instância, Prioridade Efetiva da Regra pode ser diferente do valor numérico definido nas propriedades da regra ACL da porta. Mais informações sobre como este comportamento é impossível e como pode alterar a sua lógica a seguir.

-

A ordem pela qual três níveis "objeto-específico" (ou seja, vmNIC, sub-rede VM e rede VM) têm precedência podem ser alterados.

-

A ordem das definições globais não pode ser alterada. Tem sempre uma precedência mais elevada (ou ordenação = 0).

-

Para os outros três níveis, pode definir as seguintes definições para um valor numérico entre 0 e 3, em que 0 é a precedência mais elevada (igual às definições globais) e 3 é a precedência mais baixa:

-

PortACLVMNetworkAdapterPriority (a predefinição é 1)

-

PortACLVMSubnetPriority (a predefinição é 2)

-

PortACLVMNetworkPriority (a predefinição é 3)

-

-

Se atribuir o mesmo valor (0 a 3) a estas múltiplas definições de registo ou se atribuir um valor fora do intervalo de 0 a 3, a VMM irá falhar no comportamento predefinido.

-

-

A forma de impor a ordenação é que a Prioridade Eficaz da Regra é alterada para que as regras ACL definidas num nível mais elevado recebam uma prioridade mais elevada (ou seja, um valor numérico mais pequeno). Quando o ACL efetivo é calculado, cada valor de prioridade da regra relativa é "contras" pelo valor ou "passo" específicos do nível.

-

O valor específico do nível é o "passo" que separa níveis diferentes. Por predefinição, o tamanho do "passo" é 10 000 e é configurado pela seguinte definição de registo:

PortACLLayerSeparation

-

Isto significa que, neste modo, qualquer prioridade de regra individual dentro de ACL (ou seja, uma regra que é tratada como relativa) não pode exceder o valor da seguinte definição:

PortACLLayerSeparation(por predefinição, 10000)

Exemplo de configuração

Suponha que todas as definições têm os respetivos valores predefinido. (Foram descritos anteriormente.)

-

Temos um ACL anexado à vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

A prioridade efetiva para todas as regras definidas neste ACL é contrapartida por 10000 (valor PortACLLayerSeparation).

-

Definimos uma regra neste ACL que tem uma prioridade definida para 100.

-

A prioridade efetiva para esta regra seria 10000 + 100 = 10100.

-

A regra terá precedência sobre outras regras no mesmo ACL para o qual a prioridade é superior a 100.

-

A regra terá sempre precedência sobre todas as regras definidas em ACLs anexadas à rede VM e ao nível da sub-rede VM. (Isto deve-se ao facto de os mesmos se considerarem níveis "mais baixos").

-

A regra nunca terá precedência sobre quaisquer regras definidas no ACL das definições globais.

Vantagens deste modo

-

Existe uma melhor segurança em cenários com múltiplos inquilinos, uma vez que as regras do ACL de porta definidas pelo administrador de Tecido (no nível Global Definições) terão sempre precedência sobre quaisquer regras definidas pelos próprios inquilinos.

-

Todos os conflitos de regras ACL de porta (ou seja, ambiguidades) são impedidos automaticamente devido à separação de camadas. É muito fácil prever quais as regras que serão eficazes e por que motivo.

Atenção a este modo

-

Menos flexibilidade. Se definir uma regra (por exemplo, "Negar a porta de todo o tráfego a 80") nas definições globais, nunca poderá criar uma isenção mais granular desta regra numa camada inferior (por exemplo, "Permitir a porta 80 apenas nesta VM que executa um servidor Web legítimo").

Prioridade relativa

Para ativar este modo, defina a propriedade PortACLAbsolutePriority no registo para um valor de 1. Neste modo, aplicam-se os seguintes princípios, para além dos conceitos principais descritos anteriormente:

-

Se um objeto se insere no âmbito de múltiplas ACLs (por exemplo, rede VM e sub-rede VM), todas as regras definidas em ACLs anexados são aplicadas por ordem unificada (ou como um único campo). Não existe separação de nível nem "contras".

-

As prioridades de todas as regras são tratadas como absolutas, exatamente como são definidas em cada prioridade de regra. Por outras palavras, a prioridade efetiva para cada regra é igual à definida na própria regra e não é alterada pelo motor VMM antes de ser aplicada.

-

Todas as outras definições de registo descritas na secção anterior não têm qualquer efeito.

-

Neste modo, qualquer prioridade de regra individual num ACL (ou seja, uma prioridade de regra que é tratada como absoluta) não pode exceder 65535.

Exemplo de configuração

-

No ACL das definições globais, define-se uma regra cuja prioridade está definida como 100.

-

No ACL anexado à vmNIC, define-se uma regra cuja prioridade está definida como 50.

-

A regra definida no nível vmNIC tem precedência porque tem uma prioridade mais elevada (ou seja, um valor numérico inferior).

Vantagens deste modo

-

Mais flexibilidade. Pode criar isenções "únicas" a partir das regras de definições globais em níveis mais baixos (por exemplo, sub-rede VM ou vmNIC).

Atenção a este modo

-

O planeamento pode tornar-se mais complexo porque não existe separação de nível. Além disso, pode haver uma regra em qualquer nível que substitua outras regras definidas noutros objetos.

-

Nos ambientes multi-inquilino, a segurança pode ser afetada porque um inquilino pode criar uma regra ao nível da sub-rede VM que substitui a política definida pelo administrador de Tecido ao nível das definições globais.

-

Os conflitos de regras (ou seja, ambiguidades) não são eliminados automaticamente e podem ocorrer. A VMM pode impedir conflitos apenas no mesmo nível ACL. Não pode impedir conflitos entre ACLs que estejam anexados a objetos diferentes. Em casos de conflito, uma vez que a VMM não consegue corrigir o conflito automaticamente, irá parar de aplicar as regras e irá detetar um erro.