|

Datum |

Opis spremembe |

|---|---|

|

27. oktober 2023 |

Dodano sklicevanje na ublažitev posledic B |

|

17. julij 2023 |

Dodane informacije MMIO |

Povzetek

Microsoft je seznanjen z novimi različicami razreda napadov, ki se imenujejo ranljivosti stranskega kanala zaradi špekulativnega izvajanja. Različici se imenujeta Napaka terminala L1 (L1TF) in Microarchitectural Data Sampling (MDS). Napadalec, ki lahko uspešno izkoristi L1TF ali MDS, bo morda lahko prebral prednostne podatke prek meja zaupanja.

POSODOBLJENO 14. maja 2019: 14. maja 2019 je Intel objavil informacije o novem podrazredu ranljivosti stranskega kanala zaradi špekulativnega izvajanja, ki se imenujejo mikroarhiktično vzorčenje podatkov. Dodeljeni so jim bili naslednji življenjepisi:

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Vzorčenje medpomnilnika mikroarhiktalne shrambe (MSBDS)

-

CVE-2018-12127 | Vzorčenje medpomnilnika mikroarhiktalnega polnila (MFBDS)

-

CVE-2018-12130 | Microarchitectural Load Port Data Sampling (MLPDS)

POSODOBLJENO 12. NOVEMBRA 2019: 12. novembra 2019 je Intel objavil tehnično svetovanje glede nesinhrone ranljivosti transakcijskih razširitev Intel® Transactional Synchronization Extensions (Intel® TSX), ki je bila dodeljena CVE-2019-11135. Microsoft je izdal posodobitve, ki pomagajo ublažiti to ranljivost. Upoštevajte to:

-

Za nekatere izdaje operacijskega sistema za Windows Server so privzeto omogočene zaščite operacijskih sistemov. Če želite več informacij, glejte članek 4072698 Microsoftovi zbirki znanja.

-

Zaščita operacijskih sistemov je privzeto omogočena za vse izdaje operacijskega sistema za odjemalca sistema Windows. Če želite več informacij, glejte članek 4073119 Microsoftovi zbirki znanja.

Pregled ranljivosti

V okoljih, v katerih so viri v skupni rabi, kot so gostitelji virtualizacije, lahko napadalec, ki lahko v enem navideznem računalniku zažene poljubno kodo, dostopa do informacij iz drugega navideznega računalnika ali iz samega gostitelja virtualizacije.

Ogrožene so tudi delovne obremenitve strežnika, kot so windows Server Remote Desktop Services (RDS) in bolj namenske vloge, kot so krmilniki domene imenika Active Directory. Napadalci, ki lahko zaženejo poljubno kodo (ne glede na raven pravice), bodo morda lahko dostopali do operacijskega sistema ali skrivnosti o delovni obremenitvi, kot so šifrirni ključi, gesla in drugi občutljivi podatki.

Ogroženi so tudi odjemalski operacijski sistemi Windows, še posebej, če zaženejo kodo, ki ni zaupanja v njeno moč, izkoristite funkcije varnosti, ki temeljijo na virtualizacije, kot je Windows Defender Credential Guard, ali uporabite Hyper-V za zagon navideznih računalnikov.

Opomba:Te ranljivosti vplivajo le na procesorje Intel Core in procesorje Intel Xeon.

Pregled ublažitve posledic

Za odpravljanje teh težav Microsoft skupaj z Intelom razvija ublažitve posledic in navodila za programsko opremo. Posodobitve programske opreme za preprečevanje ranljivosti, ki so bile izdane. Če želite pridobiti vso razpoložljivo zaščito, bodo morda potrebne posodobitve, ki lahko vključujejo tudi mikrokod proizvajalca strojne opreme naprave.

V tem članku je opisano, kako lahko zmanjšate spodnje ranljivosti:

-

CVE-2018-3620 | Napaka terminala L1 – OS, SMM

-

CVE-2018-3646 | Napaka terminala L1 – VMM

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Vzorčenje medpomnilnika mikroarhiktalne shrambe (MSBDS)

-

CVE-2018-12127 | Microarchitectural Load Port Data Sampling (MLPDS)

-

CVE-2018-12130 | Vzorčenje medpomnilnika mikroarhiktalnega polnila (MFBDS)

-

CVE-2019-11135 | Ranljivost razkritja informacij v sistemu Windows

-

CVE-2022-21123 | Branje medpomnilnika v skupni rabi (SBDR)

-

CVE-2022-21125 | Vzorčenje podatkov v deljenem medpomnilniku (SBDS)

-

CVE-2022-21127 | Posebna posodobitev vzorčenja podatkov v register medpomnilnika (posodobitev SRBDS)

-

CVE-2022-21166 | Registracija naprave z delnim pisanjem (DRPW)

Če želite izvedeti več o ranljivostih, glejte te varnostne svetovalce:

L1TF: ADV180018 | Microsoftova navodila za ublažitev različice L1TF

MMIO: ADV220002 | Microsoftova navodila za ranljivosti zastarelih podatkov procesorja Intel MMIO

Ranljivost razkritja informacij v sistemu Windows: CVE-2019-11135 | Ranljivost razkritja informacij v sistemu Windows

Določanje ukrepov, potrebnih za zmanjšanje grožnje

V spodnjih razdelkih boste lažje prepoznali sisteme, na katere vplivajo ranljivosti L1TF in/ali MDS, poleg tega pa boste lažje razumeli in ublažili tveganja.

Potencialni vpliv na učinkovitost delovanja

Pri preskušanju je Microsoft opazil določen vpliv na učinkovitost delovanja teh ublažitev posledic, odvisno od konfiguracije sistema in potrebnih ublažitev posledic.

Nekatere stranke bodo morda morali onemogočiti hipernitni niz (imenovan tudi hkratno večthreading ali SMT), da bodo lahko v celoti odpravili tveganje iz L1TF in MDS. Ne pozabite, da lahko onemogočanje hipernita povzroči slabše delovanje. To velja za stranke, ki uporabljajo te storitve:

-

Različice hyper-V, starejše od sistema Windows Server 2016 ali različice Windows 10 1607 (posodobitev ob obletnici)

-

Funkcije varnosti na osnovi virtualizacije, kot sta Credential Guard in Device Guard

-

Programska oprema, ki omogoča izvajanje kode, ki ni zaupanja v skupni rabi (na primer strežnik za avtomatizacijo gradnje ali okolje gostovanja IIS v skupni rabi)

Vpliv se lahko razlikuje glede na strojno opremo in delovne obremenitve, ki se izvajajo v sistemu. Najpogostejša konfiguracija sistema je omogočanje hipernita. Zato vpliva na učinkovitost delovanja vpliva na uporabnika ali skrbnika, ki izvede dejanje za onemogočanje hipernita v sistemu.

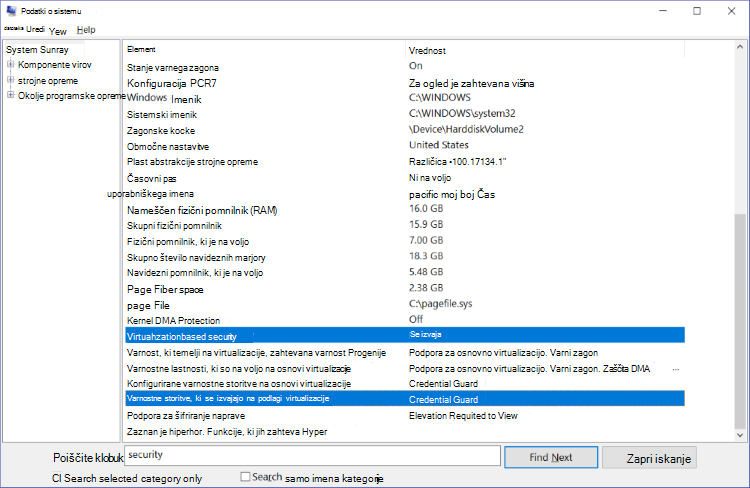

Opomba:Če želite ugotoviti, ali vaš sistem uporablja varnostne funkcije, zaščitene s VBS, sledite tem korakom:

-

V začetni meni vnesite MSINFO32.Opomba: Odpre se okno Sistemske informacije.

-

V polje Najdi vnesite varnost.

-

V desnem podoknu poiščite dve vrstici, ki sta izbrani na posnetku zaslona, in preverite stolpec Vrednost, da preverite, ali je omogočena varnost na osnovi virtualizacije in katere navidezne varnostne storitve se izvajajo.

Core scheduler Hyper-V ublaži vektorji napada L1TF in MDS proti navideznim strojem Hyper-V, hkrati pa omogoča, da hipernitni niti ostanejo omogočeni. Osnovni razporejevalnik je na voljo že v sistemu Windows Server 2016 in Windows 10 različica 1607. To zagotavlja minimalen vpliv na učinkovitost delovanja na navidezne računalnike.

Osnovni razporejevalnik ne ublaži vektorjev napadov L1TF ali MDS pred varnostnimi funkcijami, ki so zaščitene s VBS. Če želite več informacij, glejte ublažitev posledic C in naslednji članek spletnega dnevnika virtualizacije:

Če želite podrobne informacije intela o vplivu na učinkovitost delovanja, obiščite to spletno mesto družbe Intel:

Prepoznavanje prizadetih sistemov in zahtevanih ublažitev posledic

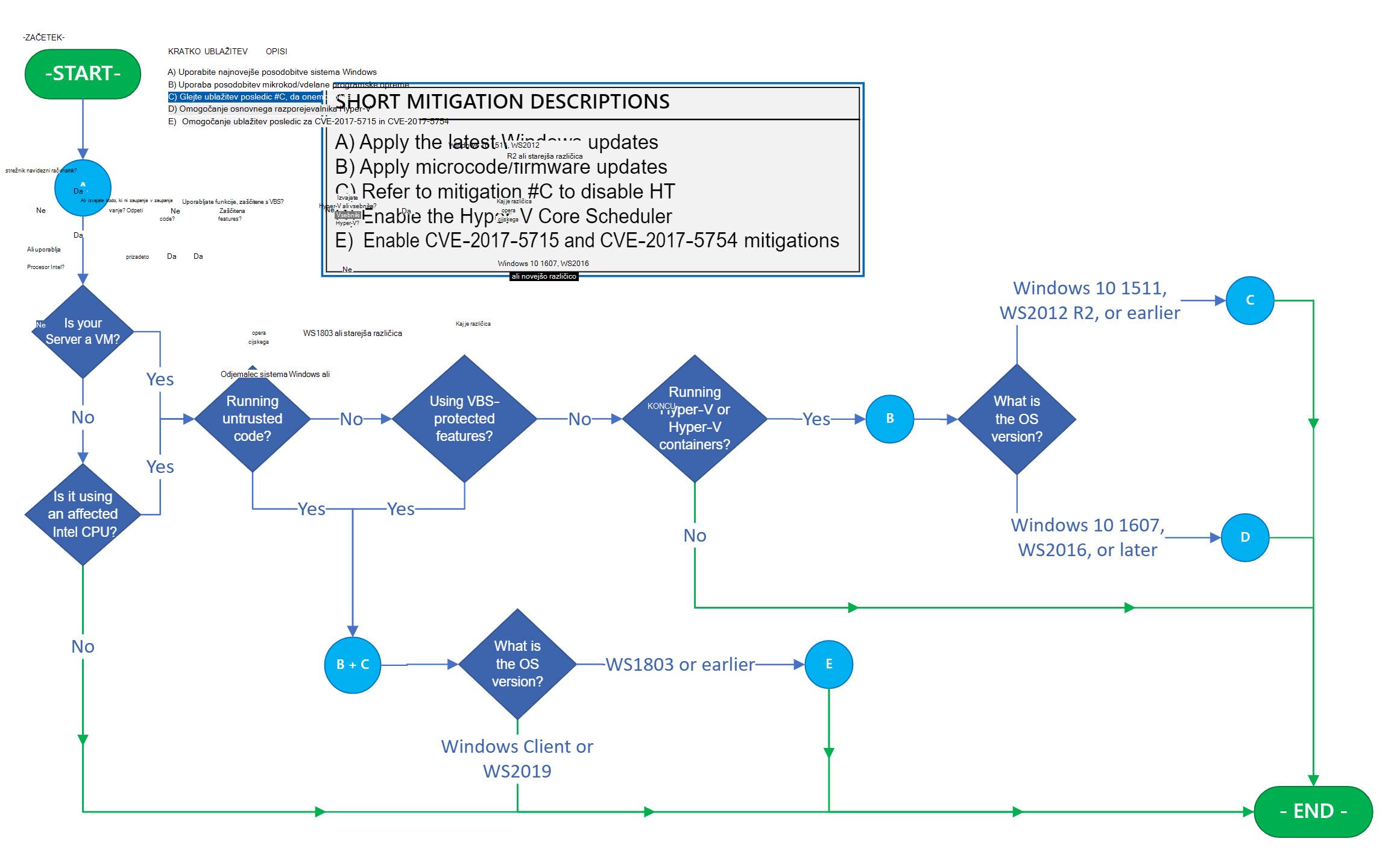

Diagram poteka na sliki 1 vam pomaga prepoznati prizadete sisteme in določiti pravilen nabor dejanj.

Pomembno: Če uporabljate navidezne računalnike, morate grafikon poteka upoštevati in ga uporabiti za gostitelje Hyper-V in vsakega posameznega gosta navideznega računalnika, saj lahko ublažitev posledic velja za oba. Za gostitelja Hyper-V koraki diagrama poteka zagotavljajo zaščito med navideznimi računalniki in zaščito znotraj gostitelja. Vendar uporaba teh ublažitev posledic le za gostitelja Hyper-V ne zadostuje za zagotavljanje zaščite znotraj navideznega pogona. Če želite zagotoviti zaščito znotraj navideznega sistema, morate diagram poteka uporabiti za vsak navidezni računalnik s sistemom Windows. V večini primerov to pomeni, da se prepričajte, da so registrski ključi nastavljeni v navidezni računalnik.

Med pomikanjem po diagramu poteka boste naleteli na modre kroge, ki se preslikajo v dejanje, ali niz dejanj, potrebnih za ublažitev vektorjev napada L1TF, ki so specifični za vaše konfiguracije sistema. Uporabiti morate vsako dejanje, na katerega naletite. Ko naletite na zeleno črto, ta označuje neposredno pot do konca in ni dodatnih korakov za ublažitev posledic.

V legendo na desni strani je vključena kratka razlaga posameznih ublažitev posledic s črkami. Podrobne razlage za vsako ublažitev posledic, ki vključujejo navodila po korakih za namestitev in konfiguracijo, so navedene v razdelku »Ublažitev posledic«.

Mitigations

Pomembno: V tem razdelku so opisane ublažitve posledic, ki jih je treba uporabiti SAMO pri posebnih pogojih, ki jih določa diagram poteka na sliki 1 v prejšnjem razdelku. NE uporabite teh ublažitev posledic, razen če diagram poteka naka e, da je potrebna specifična ublažitev posledic.

Poleg posodobitev programske opreme in mikrokod bodo morda potrebne tudi ročne spremembe konfiguracije, da se omogoči določena zaščita. Nadalje priporočamo, da se stranke v podjetjih prijavijo za poštni naslov z varnostnimi obvestili, da vas bodo opozorile na spremembe vsebine. (Glejte Microsoftova tehnična varnostna obvestila.)

Ublažitev A

Pridobite in uporabite najnovejše posodobitve sistema Windows

Uporabite vse razpoložljive posodobitve operacijskega sistema Windows, vključno z mesečnimi varnostnimi posodobitvami sistema Windows. Tabelo prizadetih izdelkov si lahko ogledate na spletnem mestu Microsoft Security Advisory | ADV 180018 za L1TF, Security Advisory | ADV 190013 za MDS, Security Advisory | ADV220002 za MMIO in varnostno ranljivost | CVE-2019-11135 za ranljivost razkritja informacij v sistemu Windows.

Mitigation B

Pridobite in uporabite najnovejše posodobitve mikro kode ali vdelane programske opreme

Poleg nameščanja najnovejših varnostnih posodobitev sistema Windows boste morda morali posodobiti tudi mikrokod ali vdelano programsko opremo procesorja. Priporočamo, da od proizvajalca strojne opreme pridobite in uporabite najnovejšo posodobitev mikro kode, kot je primerno za vašo napravo. Če želite več informacij o posodobitvah mikrokod ali vdelane programske opreme, glejte te sklice:

Opomba: Če uporabljate ugnezdeno virtualizacijo (vključno z izvajanjem vsebnikov Hyper-V v gostujočem navideznem računalniku), morate novi razsvetljenju mikro kode razkriti gostujoči navidezni računalnik. Za to boste morda morali nadgraditi konfiguracijo na različico 8. Različica 8 privzeto vključuje razsvetljenstva mikrokod. Če želite več informacij in zahtevane korake, preberite ta članek Microsoftovo gradivo članku:

Zagon funkcije Hyper-V v navideznem računalniku z ugnezdeno virtualizacijo

Ublažitev C

Ali naj onemogočim hipernitni niz (HT)?

Ranljivosti L1TF in MDS lahko ogrozijo zaupnost navideznih računalnikov Hyper-V in skrivnosti, ki jih vzdržuje varnost Microsoft Virtualization Based Security (VBS). Ko Hyper-Threading (HT), se omejitve varnosti, ki jih zagotavljata Hyper-V in VBS, oslabijo.

Core scheduler Hyper-V (na voljo od windows Server 2016 in Windows 10 različica 1607) ublaži vektorji napada L1TF in MDS na navidezne računalnike Hyper-V, hkrati pa storitvi Hyper-Threading omogoča, da ostane omogočena. To zagotavlja minimalen vpliv na učinkovitost delovanja.

Osnovni razporejevalnik Hyper-V ne ublaži vektorjev napadov L1TF ali MDS pred varnostnimi funkcijami, ki so zaščitene s VBS. Ranljivosti sklada L1TF in MDS predstavljata tveganje, da bi bila zaupnost skrivnosti VBS ogrožena z napadom stranskega kanala, ko je omogočenA Hyper-Threading (HT), kar oslabi varnostno mejo, ki jo zagotavlja sistem VBS. Tudi s tem povečanega tveganja VBS še vedno zagotavlja dragocene prednosti varnosti in ublaži nabor napadov z omogočenim HT-jem. Zato priporočamo, da se VBS še naprej uporablja v sistemih, ki podpirajo HT. Stranke, ki želijo odpraviti morebitno tveganje ranljivosti L1TF in MDS pri zaupnosti sistema VBS, morajo premisliti o onemogočanju HT, da zmanjšajo to dodatno tveganje.

Stranke, ki želijo odpraviti tveganje, da bosta ranljivosti sklada L1TF in MDS, ali zaupnosti različic Hyper-V, ki so starejše od sistema Windows Server 2016, ali varnostnih zmogljivosti VBS, morajo upoštevati odločitev in premisliti o onemogočanju HT, da zmanjšajo tveganje. Na splošno lahko ta odločitev temelji na naslednjih smernicah:

-

Za Windows 10 različico 1607, Windows Server 2016 in novejšo različico sistemov, ki ne uporabljajo funkcije Hyper-V in ne uporabljajo varnostnih funkcij, zaščitenih s VBS, stranke ne smejo onemogočiti funkcije HT.

-

Za Windows 10 različico 1607, Windows Server 2016 in novejšo različico sistemov, v katerih se izvaja Hyper-V z core Scheduler, vendar ne uporabljajo varnostnih funkcij, zaščitenih s VBS, stranke ne smejo onemogočiti funkcije HT.

-

Stranke Windows 10 različico 1511, Windows Server 2012 R2 in starejše sisteme, v katerih se izvaja Hyper-V, razmislijo o onemogočanju HT, da zmanjšajo tveganje.

Koraki, potrebni za onemogočanje HT, se od proizvajalca strojne opreme do proizvajalca strojne opreme razlikujejo. Vendar pa so običajno del BIOS-a ali orodja za nastavitev vdelane programske opreme in konfiguracijo.

Microsoft je predstavil tudi možnost onemogočanja tehnologije Hyper-Threading prek nastavitve programske opreme, če je težko ali nemogoče onemogočiti HT v vašem BIOS-u ali orodjih za nastavitev vdelane programske opreme in konfiguracijo. Nastavitev programske opreme za onemogočanje HT je sekundarna nastavitev BIOS-a ali vdelane programske opreme in je privzeto onemogočena (kar pomeni, da HT sledi biosu ali nastavitvi vdelane programske opreme). Če želite izvedeti več o tej nastavitvi in o tem, kako onemogočite HT pri uporabi, glejte ta članek:

4072698 Navodila za Windows Server za zaščito pred ranljivostmi stranskega kanala zaradi špekulativnega izvajanja

Če je mogoče, priporočamo, da HT onemogočite v BIOS-u ali vdelani programski opremi in tako zagotovite, da je HT onemogočen.

Opomba: Če onemogočite hiperthreading, se bodo jedra PROCESORJA zmanjšale. To lahko vpliva na funkcije, ki za delovanje zahtevajo minimalno število jeder CPE. Na primer, Windows Defender Application Guard (WDAG).

Ublažitev D

Omogočanje osnovnega razporejevalnika Hyper-V in nastavitev števila niti strojne opreme na jedro na 2

Opomba: Ti koraki za ublažitev posledic veljajo le za Windows Server 2016 in Windows 10 različice, starejše od različice 1809. Osnovni razporejevalnik je privzeto omogočen v sistemu Windows Server 2019 in Windows 10 različici 1809.

Uporaba osnovnega razporejevalnika je proces v dveh korakih, ki zahteva, da najprej omogočite razporejevalnik v gostitelju Hyper-V, nato pa konfigurirate vsak navidezni računalnik tako, da ga izkoristi tako, da svoje število niti strojne opreme na jedro nastavite na dva (2).

Osnovni razporejevalnik Hyper-V, ki je bil uveden v sistemih Windows Server 2016 in Windows 10 različica 1607, je nova alternativa klasični logiki razporejevalnika. Osnovni razporejevalnik zagotavlja zmanjšano spremenljivost učinkovitosti delovanja za delovne obremenitve v navideznih računalnikih, ki se izvajajo v gostitelju Hyper-V, ki omogoča HT.

Za podrobno razlago osnovnega razporejevalnika za Hyper-V in korake za omogočanje glejte ta članek središča za strokovnjake za IT za Windows:

Razumevanje in uporaba vrst hipervizorja Hyper-V

Če želite omogočiti osnovni razporejevalnik Hyper-V v sistemu Windows Server 2016 ali Windows 10, vnesite ta ukaz:

bcdedit /set HypervisorSchedulerType core

Nato se odločite, ali želite konfigurirati število niti niti strojne opreme na jedro danega na dva računalnika (2). Če razkrijete dejstvo, da so navidezni procesorji hipernitni za gostujoči navidezni računalnik, omogočite razporejevalnik v operacijskem sistemu navideznega računalnika in tudi delovne obremenitve navideznega računalnika za uporabo funkcije HT pri svojem načrtovanju dela. To naredite tako, da vnesete ta ukaz PowerShell, v katerem <VMName> ime navideznega računalnika:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Mitigation E

Omogočanje ublažitev posledic za opozorila CVE-2017-5715, CVE-2017-5754 in CVE-2019-11135

Opomba: Te ublažitve posledic so privzeto omogočene v odjemalskih operacijskih sistemih Windows Server 2019 in Windows.

Za omogočanje ublažitve posledic smernic CVE-2017-5715, CVE-2017-5754 in CVE-2019-11135 uporabite navodila v naslednjih člankih:

Opomba: Te ublažitve posledic vključujejo in samodejno omogočajo ublažitev varnih bitov okvirja strani za jedro sistema Windows in tudi za ublažitev posledic, ki so opisane v CVE-2018-3620. Če želite podrobno razlago o ublažitvi bitov okvirja varne strani, glejte naslednji članek o varnostnih raziskavah & Defense Blog:

Sklici

Navodila za omiliti ranljivosti stranskega kanala zaradi špekulativnega izvajanja v storitvi Azure

Izdelke drugih ponudnikov, ki jih obravnava ta članek, izdelujejo podjetja, ki so neodvisna od Microsofta. Ne dajemo garancije, naznačene ali drugače, glede učinkovitosti delovanja ali zanesljivosti teh izdelkov.

Za pomoč pri tehničnih podpori vam zagotavljamo podatke za stik tretjih oseb. Ti podatki za stik se lahko spremenijo brez obvestila. Ne zagotavljamo točnosti teh podatkov za stik tretjih oseb.