Uvod

Predmeti, ki so shranjeni v imeniku Active Directory, lahko postanejo zastareli, poškodovani ali zapuščeni zaradi sporov pri podvajanju.

Ta članek se osredotoča na predmete zaupanja, ki jih je mogoče prepoznati z bitom »INTERDOMAIN_TRUST_ACCOUNT« v atributu userAccountControl . Za podrobne informacije o tem bitu glejte userAccountControl Bits.

Simptomi

Zaupanja v imeniku Active Directory so predstavljene tako:

-

Uporabniški račun, ki je pritrdil končni znak $.

-

Predmet zaupanja vredne domene (TDO), shranjen v vsebniku System v particiji imenika domene.

Če ustvarite podvojena zaupanja, ustvarite dva predmeta s podvojenimi imeni računov upravitelja varnostnih računov (SAM). Na drugem predmetu SAM razreši spor tako, da preimenuje predmet v $DUPLICATE -<Account RID>. Podvojenega predmeta ni mogoče izbrisati in postane »zapuščen«.

Opomba Predmet imenika Active Directory naj bi bil »zapuščen«, ko predstavlja živi podrejeni predmet, ki je shranjen v imeniku Active Directory, katerega nadrejeni vsebnik manjka. Izraz se včasih uporablja tudi za sklicevanje na zastarel ali poškodovan predmet v imeniku Active Directory, ki ga ni mogoče izbrisati z običajnim potekom dela.

Obstajata dva primarna scenarija za zastarelo zaupanje:

-

1. primer: Zaupajte uporabniku v stanju spora

Uporabnika zaupanja je morda treba izbrisati v scenarijih, kjer obstajata dva gozdovi in je bilo zaupanje že ustvarjeno med domenami v teh gozdovih. Ko je bilo zaupanje prvič ustvarjeno, je prišlo do težave, ki je preprečevala podvajanje. Skrbnik je morda prenesel ali zasnel vlogo primarnega krmilnika domene (PDC) Flexible Single Master Operation (FSMO) in znova ustvaril zaupanje v drugem krmilniku domene (DC).

Ko bo podvajanje imenika Active Directory znova vzpostavljeno, se bodo uporabniki zaupanja ponovili v istem dc-ju, kar bo povzročilo spor pri poimenovanju. Uporabniškemu predmetu zaupanja bo dodeljen spor (CNF) – upravljan DN; na primer:

CN=contoso$\0ACNF:a6e22a25-f60c-4f07-b629-64720c6d8b08,CN=Users,DC=northwindsales,DC=com

SamAccountName bo prikazan tudi pod kotom:

$DUPLICATE-3159f

Predmet brez spora z imenom bi bil videti navaden in bi pravilno deloval. Zaupanje lahko odstranite in ga znova ustvarite.

-

2. primer: Zapuščen uporabnik

Podobno kot v 1. primeru bo morda treba urediti ali izbrisati uporabnika zaupanja, če partner za zaupanje in zaupanje ne obstaja več, vendar je uporabnik zaupanja še vedno v zbirki podatkov imenika Active Directory. Običajno je geslo za te račune staro, zato so ta račun označila orodja za varnostno pregledovanje.

Sporočila o napakah, ko skrbnik poskuša urediti atribute zaupanja

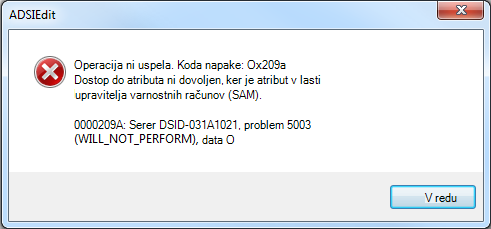

Atributov ključa ni mogoče spremeniti ali izbrisati zapuščenega uporabniškega predmeta zaupanja. Ko poskušate spremeniti atribute, ki ščitijo predmet, se prikaže ta napaka:

|

Pogovorno okno »Napaka« |

Sporočilo o napaki |

|

Operacija ni uspela. Koda napake: 0x209a Dostop do atributa ni dovoljen, ker je atribut v lasti upravitelja varnostnih računov (SAM). 0000209A: SvcErr: DSID-031A1021, težava 5003 (WILL_NOT_PERFORM), podatki 0 |

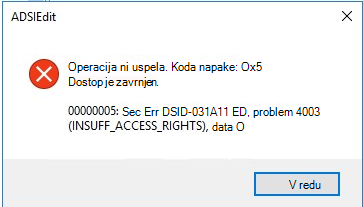

Ko skrbnik poskuša odstraniti predmet, ne uspe z napako 0x5, ki je enakovredna »Dostop zavrnjen«. Ali pa predmet spornega zaupanja morda ne bo prikazan v snap-inu imenika Active Directory »Domains and Trusts«.

|

Pogovorno okno »Napaka« |

Sporočilo o napaki |

|

Operacija ni uspela. Koda napake: 0x5 Dostop je zavrnjen. 00000005:SecErr:DSID-031A11ED,problem 4003 (INSUFF_ACCESS_RIGHTS), data 0. |

Vzrok

Do te težave pride, ker so predmeti zaupanja v lasti sistema in jih lahko spremenijo ali izbrišejo le skrbniki, ki uporabljajo mmc Domains and Trusts Active Directory. Ta funkcija je privzeto na voljo.

Rešitev

Po namestitvi posodobitev sistema Windows z dne 14. maja 2024 v krmilnikih domene, v katerih se izvaja Windows Server 2019 ali novejša različica strežnika Windows Server, je zdaj mogoče izbrisati osamljene račune zaupanja s shemoUpgradeInProgress operacijo. To naredite tako:

-

Prepoznajte osamljen uporabniški račun zaupanja v domeni. Na primer ta rezultat iz LDP.exe; prikazuje zastavico »userAccountControl « 0x800 ki identificira uporabnika zaupanja:

Expanding base ' CN=northwindsales$,CN=Users,DC=contoso,DC=com'... Pridobivanje 1 vnosov: Dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com …

primaryGroupID: 513 = ( GROUP_RID_USERS ); pwdLastSet: 27/4/2013 10:03:05 Coordinated Universal Time; sAMAccountName: NORTHWINDSALES$; sAMAccountType: 805306370 = ( TRUST_ACCOUNT ); userAccountControl: 0x820 = ( PASSWD_NOTREQD | INTERDOMAIN_TRUST_ACCOUNT ) ;…

-

Po potrebi dodajte skrbniški račun domene iz domene za zastarele račune zaupanja v skupino »Skrbniki shem« v korenski domeni gozda. (Račun, ki se uporablja za brisanje, mora imeti dostop kontrolnika »Control-Schema-Master« desno na korenu replike SCHEMA NC AND, mora imeti možnost prijave v DC, ki drži osamljeni račun.)

-

Prepričajte se, da so posodobitve sistema Windows z dne 14. maja 2024 ali novejše nameščene v zapišite krmilnik domene krmilnika domene računov za zastarelo zaupanje.

-

V ta DC se prijavite s skrbniškim računom za shemo. Če ste v 2. koraku v skupino »Skrbniki sheme« dodali račun, uporabite ta račun.

-

Pripravite uvozno datoteko LDIFDE za spreminjanje SchemaUpgradeInProgress in izbrišite predmet.Spodnje besedilo lahko na primer prilepite v datoteko za uvoz LDIFDE, da izbrišete predmet, ki je naveden v 1. koraku:

Dn: changetype: modify add: SchemaUpgradeInProgress SchemaUpgradeInProgress: 1 -

dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com vrsta spremembe: izbriši

Namigi za sintakso LDIFDE:

-

Vrstica samo z vezajem (»-«) je ključnega pomena, saj prekine niz sprememb pod vrsto spremembe »spremeni«.

-

Ključna je tudi prazna vrstica za črto z vezajem, saj kaže, da so dokončane vse spremembe predmeta in da je treba izvesti spremembe.

-

-

Uvozite datoteko LDIFDE s to sintakso:

ldifde /i /f nameOfLDIFFileCreatedInStep5.txt /j

Opombe

-

Parameter /i označuje operacijo uvoza.

-

Parameter /f, ki mu sledi ime datoteke, označuje datoteko s spremembami.

-

Parameter /j, ki mu sledi pot dnevniške datoteke, bo napisal datoteko ldif.log in ldif.err z rezultati posodobitve, ali je postopek deloval in če ne, napako, ki se je pojavila med mod.

-

Določanje pike (".") s parametrom /j piše dnevnike v trenutnem delovnem imeniku.

-

-

Po potrebi iz skupine »Skrbniki shem« odstranite skrbnika domene, ki je bil že dodan v 2. koraku.